Die Bedrohung wächst

Die IT hält unsere Industrie sowie unsere Infrastrukturen in Betrieb. Ohne den reibungslosen Datenfluss würde heute alles zusammenbrechen. Kein Wunder, dass Cyberkriminelle diese Abhängigkeit ausnutzen und immer mehr Geld erpressen wollen. Allein im vergangenen Jahr hat das Bundesamt für Sicherheit in der Informationstechnik (BSI) in Deutschland rund 15 Millionen Cyberangriffe unter Verwendung von Schadprogrammen registriert. Vor dem Hintergrund der anwachsenden geostrategischen Spannungen muss auch mit zunehmenden Attacken von Banden gerechnet werden, die von feindlich gesinnten Staaten gedeckt

werden. Unternehmen stellen sich der Herausforderung und investieren zunehmend in Cybersecurity mit dem Ziel, die eigenen Netzwerke zu schützen und abzusichern, aber auch für den Ernstfall vorzusorgen und Notfallpläne zu entwickeln, mit denen nach einer erfolgreichen Attacke der normale Betrieb so schnell wie möglich weiterlaufen kann. Wie solche Lösungen und Maßnahmen aussehen, welche Prozesse Missbrauch verhindern und welche Dienstleister dabei helfen, IT-Systeme und Netzwerke abzusichern, zeigen wir auf den folgenden Seiten – damit Sie hoffentlich künftig von teuren Ausfällen verschont bleiben.

leitartikel

kryptografie

e - mail - sicherheit

incident response

penetration tests

edge computing

disaster recovery

sichere videokonferenzen

INHALTSVERZEICHNIS

Abwehrkräfte stärken — 3

Katz-und-Maus-Spiel — 6

Gefährliche Post — 7

Auf den Ernstfall vorbereitet — 8

Kontrolle ist besser — 9

Sicherheit kennt keine Grenzen — 10

Schnelle Rückkehr zur Normalität — 11

Angst vor Überraschungsgästen — 13

Abwehrkräfte stärken

Immer mehr Unternehmen werden Opfer von Cyberangriffen. Das Risiko, eine Attacke nicht abwehren zu können, steigt. Das Ziel muss daher die Cyber-Resilienz sein, damit auch nach einem erfolgreichen Angriff effektiv weitergearbeitet werden kann.

Es war ein Schock für Ärzte und Pflegepersonal, Patienten und Angehörige: Am Abend des ersten Märzsonntags ging im Hospital Clinic de Barcelona, einem der größten Krankenhäuser der katalanischen Hauptstadt, nichts mehr. Die Mitarbeitenden hatten keinen Zugriff auf die Patientenakten, die Kommunikation zwischen den Abteilungen war gestört. Die Einrichtung war Opfer eines Ransomware-Angriffs geworden und musste aufgrund der lahmgelegten Krankenhaus-IT 150 nicht dringende Operationen sowie 3.000 geplante Untersuchungen absagen. Nach Angaben der regionalen Cybersecurity-Behörde sei der Angriff von einer Cybergang namens „Ransom House“ von außerhalb des Landes erfolgt. Eine Lösegeldforderung sei nicht eingegangen – es werde aber auch kein Lösegeld gezahlt, hieß es in einer Pressekonferenz.

Verkehr im Fokus von Cyberkriminellen. Und auch privatwirtschaftliche Unternehmen kann es treffen. Neun von zehn Unternehmen sind nach Angaben des Digitalverbands Bitkom im Jahr 2021 Opfer eines Cyberangriffs geworden. Insgesamt seien dabei Schäden in Höhe von 223 Milliarden Euro entstanden – mehr als doppelt so viel wie noch drei Jahre zuvor.

Back-up statt Lösegeld

Das Barceloner Krankenhaus ist nicht die erste – und ganz bestimmt auch nicht die letzte Gesundheitseinrichtung, die Opfer einer Cyberattacke geworden ist. Immer wieder stehen Einrichtungen kritischer Infrastrukturen wie Krankenhäuser, aber auch Energie- oder Wasserversorger, Unternehmen der Informationstechnik und Telekommunikation, des Finanzund Versicherungswesens, Transport und

Es sind vor allem Ransomware-Angriffe – wie auch der auf die Klinik in Barcelona –, die Unternehmen fürchten. Tatsächlich schätzen 92 Prozent der Unternehmen sie als sehr oder eher bedrohlich ein. Dabei werden mithilfe von Verschlüsselungstrojanern Daten oder ganze Systeme für die Anwendenden unbrauchbar gemacht. Nach Zahlung eines Lösegelds soll die Verschlüsselung wieder aufgehoben beziehungsweise von einer etwaigen Veröffentlichung der mitunter sensiblen Daten abgesehen werden. Oft fügen Cyberkriminelle ihrer Lösegeldforderung einen Countdown bei. Ein Lösegeld sollten Unternehmen jedoch auf gar keinen Fall zahlen, rät das Bundesamt für Sicherheit und Informationstechnik (BSI). Eine solche Zahlung ist kein Garant dafür, dass Unternehmen die Hoheit über ihre Daten und Systeme zurückerhalten. Zudem werden Cyberkriminelle zu weiteren Angriffen motiviert.

„Einfallstor von Ransomware sind E-Mails mit verseuchten Anhängen oder kompromittierte Webseiten“, erklärt Robert Formanek, Experte für Cybersicherheit beim BSI. Schutz davor böten vor allem aktive und aktuelle Virenscanner, ein aktiver Firewall-Schutz sowie das Installieren von Sicherheits-Updates. „Und ganz wichtig ist es, regelmäßige Datensicherungen anzulegen – möglichst auf unterschiedlichen Datenträgern und zu unterschiedlichen Zeitpunkten.“ Bei Verdacht auf Ransomware sollten die Systeme umgehend vom Netz getrennt und die Protokolle gesichert werden. So kann festgestellt werden, welche Daten auf den Systemen betroffen sind, rät der Experte. Mithilfe der Back-ups und eines Notfallplans lassen sich Datenbestände im Falle eines Angriffs auch ohne Lösegeldzahlung rekonstruieren. Statt erst im Ernstfall zu reagieren, müssen Unternehmen bereits im Vorfeld konkrete Maßnahmen entwickeln, mit denen sie sich auf mögliche Bedrohungen vorbereiten.

Vorbereitung begrenzt Schäden Cyber-Resilienz lautet das Stichwort. Dabei geht es nicht allein darum, die eigene UnternehmensIT so aufzustellen, dass Angriffe möglichst vermieden oder abgewehrt werden. Mindestens genauso wichtig ist, Vorsorge für den Fall der Fälle zu treffen und die IT so zu konfigurieren,

Um sich einfach gegen Ransomware-Angriffe zu schützen, sollten Unternehmen ein mehrstufiges Verteidigungssystem aufbauen. Wie das funktioniert, erklärt Dr. Nikil Merani vom Compliance-, Risiko- und Qualitätsmanagementspezialisten C.O.S.

Wie schützen sich Unternehmen gegen Ransomware-Angriffe ? Indem sie Angreifern ihre Daten nicht auf dem Silbertablett präsentieren. Das funktioniert am besten, wenn sie mehrere Verteidigungslinien aufbauen. Auf der ersten Ebene geht es darum, mithilfe von präventiven Maßnahmen

wie Firewalls, Awareness-Trainings, Anti-Virus-Programmen so viele Attacken wie möglich abzuwehren. Die Realität zeigt aber auch: Allein damit lässt sich ein Eindringen nicht verhindern.

Was also tun? Für den Ernstfall brauchen Unternehmen eine zweite Verteidigungsebene für aufbereitete Inhalte: am besten ein Dokumentenmanagementsystem, das die Unternehmensinformationen in einer Datenbank so fragmentiert und verschlüsselt kapselt, dass Angreifer aus den einzelnen Datenfetzen keine sinnvollen Informationen mehr zusammensetzen können. Sie

erbeuten zwar die Inhalte, halten am Ende aber nur Datenschrott in Händen. So wird das Erpressungspotenzial minimiert.

Und was passiert auf der dritten Verteidigungsebene? Hat das ITSicherheitsteam einen Angriff erkannt, geht es schließlich darum, den Angreifer schnell wieder aus der Unternehmens-IT auszusperren, die Systeme zu bereinigen und wiederherzustellen. Für den Wiederanlauf ohne größeren Datenverlust braucht es regelmäßige nicht infiltrierbare Back-ups – das Unternehmen kann weiterarbeiten, und der Schaden bleibt begrenzt.

Diese resiliente Methode funktioniert auch bei anderen Arten von Cyberangriffen und Katastrophenszenarien.

www.cos.de

„Angreifer erbeuten nur Datenschrott”

Ein Cyberangriff darf nicht die Existenz des Unternehmens bedrohen.

dass Unternehmen trotz eines Angriffs ihre normale Geschäftstätigkeit fortführen können und den Schaden gering halten. Jede Downtime wird künftig inakzeptabel. Ein erfolgreicher Cyberangriff darf nicht die Funktionsfähigkeit des gesamten Unternehmens bedrohen. Dank einer nachhaltigen Cyber-Resilienz arbeiten Unternehmen trotz eines Cyberangriffs relativ schnell effektiv weiter.

Planen, prüfen, absichern

Damit das funktioniert, braucht es eine ganzheitliche Strategie und die grundlegende Fähigkeit, Angriffe zu erkennen und zu identifizieren, darauf zu reagieren und sich schnell von Vorfällen zu erholen. Maßnahmen, Konzepte und Tools der Cybersecurity wie Firewalls, VPN und Anti-Malware gelten als wesentlicher Teil – Cyber-Resilienz geht jedoch darüber hinaus und schließt neben der Technologie Personen, Prozesse, Tools und Wissen in die Strategie ein. Ausgebildetes Sicherheitspersonal überprüft die Unternehmens-IT regelmäßig auf Schwachstellen, erarbeitet Pläne und Prozesse für den Ernstfall, setzt konkrete Maßnahmen im

Unternehmen um und observiert regelmäßig die Lage, um Bedrohungen und Angriffe sofort zu identifizieren. Zudem sensibilisiert es die Mitarbeitenden für Cybergefahren wie bedrohliche E-Mails. Ein Klick auf den Link in einer gefälschten E-Mail kann Angreifenden schon Tür und Tor zum Gesamtsystem öffnen.

Sicherheit darf jedoch nicht als statischer Zustand verstanden werden, sondern vielmehr als ständiger Prozess. So müssen Unternehmen Strukturen verankern, die die Sicherheitsmaßnahmen stetig überwachen, kontrollieren, Lücken erkennen und diese schließen. Außerdem braucht es klare Strategien und Abläufe für den Ernstfall, kommt es bei einem Sicherheitsvorfall doch auf Schnelligkeit an: So gilt es, den Angriff erstens umgehend zu bemerken und zu identifizieren, zweitens zeitnah zu reagieren und die Systeme zu schützen und sich drittens anschließend schnell davon zu erholen, damit die Geschäftsabläufe so wenig wie möglich beeinträchtigt werden. Es braucht also eine klare Incident-Strategie. Und nicht zuletzt müssen die personellen und organisatorischen Maßnahmen

Schäden durch Cyberkriminalität in Deutschland im Jahr 2022 (in Milliarden Euro)

Schädigung von IT-Systemen, Produktionsoder Betriebsabläufen

41,50

Datenschutzrechtliche Maßnahmen (z. B. Information von Kunden)

18,30

Patentrechtsverletzungen (auch schon vor der Anmeldung)

18,80

Umsatzeinbußen durch Verlust von Wettbewerbsvorteilen

41,50

Kosten für Ermittlungen und Ersatzmaßnahmen

10,10

Strategien für mehr Cybersicherheit

Cybersicherheit zählt zu den drängendsten Themen der digitalen Welt. Auf der Potsdamer Konferenz für Nationale CyberSicherheit des Hasso-Plattner-Instituts diskutieren vom 19. bis 20. April Vertreterinnen und Vertreter der wichtigsten deutschen Sicherheitsbehörden, der Wirtschaft und der Wissenschaft über die aktuelle Cybersicherheitslage –diskutieren Sie mit!

Der russische Angriffskrieg auf die Ukraine hat auch im Cyberraum eine Zeitenwende eingeleitet: Die Konflikte der Zukunft werden

durch die entsprechende Technologie unterstützt und umgesetzt werden. Das reicht von Software für Anti-Malware oder Nutzermanagement über Sicherheitslösungen für die Cloud bis hin zur Kryptografie.

Budgets steigen

Wie ernst Unternehmen die IT-Sicherheit nehmen, zeigt auch der „CIO Tech Poll“, mit dem das Medium „CIO“ die IT-Budgets analysiert hat. In einer internationalen Umfrage wurde dabei unter 300 IT- und Business-Entscheidern ermittelt, wohin der Trend bei Investitionen geht. Eines der Ergebnisse: Auch in Erwartung einer Rezession haben nur zwölf Prozent ihre IT-Budgets gekürzt. Etwas mehr als die Hälfte (51 Prozent) erhöhen sogar die Ausgaben. Die höchsten Zuwachsraten wurden im Bereich Cybersecurity verzeichnet. Zudem erklärten 20 Prozent der befragten Manager, dass ihr wichtigstes Projekt mit Cybersecurity zu tun hat – beispielsweise haben Themen wie Realtime-Security-Monitoring oder Forensik eine hohe Relevanz. Die Zahlen sind ein Zeichen dafür, dass die Unternehmen ihrer Verantwortung gerecht werden.

Erpressung mit gestohlenen Daten oder verschlüsselten Daten

10,70

Kosten für Rechtsstreitigkeiten

16,20

Imageschaden bei Kunden oder Lieferanten, negative Medienberichterstattung

23,60

Umsatzeinbußen durch nachgemachte Produkte (Plagiate) 21,10

Sonstige Schäden

0,90

hybrid sein, die Militarisierung des Cyberraums wird weiter zunehmen. Deutschland und Europa stellt diese Entwicklung vor neue Herausforderungen, denen wir nur gemeinsam begegnen können.

Jedes Jahr bietet das Hasso-Plattner-Institut mit der Potsdamer Konferenz für Nationale CyberSicherheit Politik, Wissenschaft, Wirtschaft und Militär eine Plattform, sich zur aktuellen Cybersicherheitslage in Deutschland auszutauschen. Zu den diesjährigen Schwerpunktthemen zählen: der Schutz kritischer Infrastrukturen,

der Cyberwar, Awareness-Maßnahmen für Mitarbeitende und die Notwendigkeit, die digitale Souveränität Deutschlands und Europas zu stärken.

Die Konferenz bietet Teilnehmenden die Möglichkeit, direkt mit renommierten IT-Sicherheitsexpertinnen und -experten ins Gespräch zu kommen. Freuen Sie sich unter anderem auf Beiträge und Diskussionen mit: Holger Münch, Präsident des BKA; Generalmajor Wolfgang Wien, Vizepräsident des BND; Siemtje Möller, Parlamentarische Staatssekretärin BMVg, und Dr. Markus Richter, Staatssekretär im BMI.

sicherheitskonferenz.hpi.de

TICKETS

Hier können Sie Tickets für die Cybersicherheitskonferenz erwerben:

Cyberkriminalität verursacht jährlich einen Schaden in Milliardenhöhe. Laut Bundeskriminalamt beträgt die Aufklärungsquote dabei weniger als 30 Prozent. Grundpfeiler für die Digitalisierung sind sichere elektronische Identitäten und kryptografische Mittel, um elektronische Daten und Kommunikation abzusichern. Näheres dazu erläutern Hartje Bruns und Florian Scheld von Governikus.

Warum sind die Anforderungen an digitale Identitäten so besonders? Bruns: Je nach Bedarf und Anforderung an verlässlichem und vertrauenswürdigem Handeln unterscheidet sich das „digitale Ich“ vom „analogen Ich“. In der analogen Welt zeigen wir unseren Personalausweis oder Reisepass vor und wissen, dass niemand anderes sich einfach für uns ausgeben kann. Beim „digitalen Ich“ kommen neue Herausforderungen hinzu. Je nach Anwendungsbereich habe ich unterschiedliche Identitäten, die meist mit unterschiedlichen persönlichen Daten gekoppelt sind. Das sind bei einer ID für ein Shopping-Portal andere als bei einer ID für einen Social-Media-Account.

Wohnung und Auto ummelden oder ein neues Konto eröffnen – dafür muss ich mich aber im Netz zweifelsfrei identifizieren. Wie kann das einfach, aber sicher funktionieren? Bruns: Ein staatliches eID-Schema ins Internet zu bringen war die Idee hinter der Einführung der Online-Ausweisfunktion, die seit dem 1.11.2010 auf dem Personalausweis, seit 2011 auf dem elektronischen Aufenthaltstitel sowie seit 2021 auf der neuen eID-Karte für Unionsbürger:innen ausgegeben wird. Mit dem OnlineAusweis einher ging die Einführung einer gesamten Infrastruktur, damit sichergestellt werden kann, dass

a) nur vom Staat ausdrücklich genehmigte Organisationen und Unternehmen die auf dem Chip des Ausweises enthaltenen Daten auslesen können und

b) die Daten mittels sicherer Software sowohl aufseiten der Nutzer:innen als auch aufseiten der auslesenden Organisationen für eine sichere Übertragung sorgen. Das gehört für mich in einer zunehmend digitalen Welt genauso zur

Infrastrukturleistung des Staates wie Autobahnen und Schulen.

Was braucht es für die digitale Identifikation? Bruns: Hier gibt es mehrere Möglichkeiten:

Für Bürger:innen ist es ganz einfach: die AusweisApp des Bundes auf dem Smartphone installieren, den Personalausweis ans Gerät halten, eine PIN eingeben, fertig. Unternehmen haben verschiedene Möglichkeiten, sich an die eID-Infrastruktur anzubinden. Ein Beispiel ist die Nutzung eines Identifizierungsdienstes wie AusweisIDent. Das ist ein Dienst, den wir gemeinsam mit der Bundesdruckerei-Tochter d-trust entwickelt haben und anbieten. AusweisIDent ist eine schnelle und einfache Möglichkeit zur Integration des Online-Ausweises, die keinen großen Aufwand auf Unternehmensseite erfordert und in vorhandene Systeme integriert werden kann. Darüber hinaus können Unternehmen, die sehr hohe Identifizierungsquoten haben, auch einen eigenen eIDServer betreiben oder diesen as a Service einkaufen. Da wir an der Entwicklung der eID-Infrastruktur im Auftrag von Bund und allen 16 Bundesländern maßgeblich beteiligt waren und sind, bieten wir alle drei Möglichkeiten an.

Welche Rolle spielt dabei Kryptografie? Bruns: Die Identitätsdaten aus dem Online-Ausweis werden natürlich nicht ohne Schutzmaßnahmen übertragen, sondern über einen sicheren, verschlüsselten Kanal.

Kann Digitalisierung ohne Kryptografie überhaupt funktionieren?

Scheld: Das ist eigentlich nicht denkbar. Die Vergangenheit hat häufig gezeigt, dass rein organisatorische Maßnahmen zur Sicherheit ungenügend sind. Bedenkt man die „Verwundbarkeit“ von Systemen und Daten durch Cyberangriffe, dann überrascht die Antwort nicht. Vertrauen in Identitäten, Daten und Systeme kann nur entstehen, wenn diese ohne jeden Zweifel bestehen. Das fängt bei entsprechenden Zertifikaten, die den Herausgeber einer Website identifizieren, schon an. Eine nicht durch ein Zertifikat verschlüsselte Website wird als „unsicher“ angezeigt, und man würde dort wahrscheinlich keinen Account eröffnen und seine Bankdaten hinterlegen.

Sind kryptografisch behandelte Daten wirklich verlässlicher?

Scheld: Immer mehr Daten und Dokumente entstehen elektronisch und werden elektronisch übermittelt. Diesen fehlen gegenüber dem Papier jedoch wichtige Eigenschaften wie Integrität und Authentizität.

Sprich: Als Empfänger kann ich zunächst nicht feststellen, ob die erhaltenen Daten manipuliert wurden oder diese wirklich vom angegebenen Absender stammen. Um diese

forensischen Nachweise herzustellen, werden kryptografische Mittel benutzt.

Das klingt kompliziert … Scheld: Ja und nein. Ja: Die Technologie dahinter ist es sicherlich, und deshalb gibt es bei Unternehmen wie unserem Kryptografie-Expert:innen. Aber: Unsere Software-Entwicklung hat auch das Ziel, Nutzer:innen den Umgang mit entsprechenden Software-Anwendungen so einfach wie möglich zu machen. Anwender:innen sollen sich mit der Komplexität, die mit IT-Sicherheit einhergeht, überhaupt nicht beschäftigen, sondern mit den ihnen vertrauten Systemen arbeiten können. Konkret: Die Integrität und Authentizität von Dokumenten und Daten wird durch digitale Signaturen und/oder Siegel hergestellt. Diese basieren auf einem Kryptografie-Verfahren, welches mittels Schlüsselpaaren die nicht abstreitbare Urheberschaft sowie die Nichtveränderbarkeit eines Dokumentes oder Datensatzes nachweist. Nutzer:innen können diese Schlüsselpaare auf unterschiedlichen Vertrauensniveaus einsetzen, die wiederum – und hier schließt sich der Kreis – von der Güte der Identität abhängen.

Ein anderes Modell, das wir gerade an den Start bringen, ist die Unterschrift mittels Online-Bankings. Meiner Bank gegenüber habe ich mich bei der Kontoeröffnung ausgewiesen. Das kann genutzt werden, um eine rechtsverbindliche Signatur zu erzeugen. Nutzer:innen brauchen dafür lediglich die ihnen bekannten Mittel ihres OnlineBankings und können so direkt in verbindliche elektronische Prozesse einsteigen. So kann Digitalisierung einfach und sicher zugleich gelingen.

„Digitalisierung braucht Sicherheit”Hartje Bruns, Director Products Secure Identity Florian Scheld, Director Products Secure Data

Katz-und-Maus-Spiel

Wir müssen uns schützen – vor allem im Internet. Doch die Sicherheit digitaler Identitäten und Prozesse wird durch zukünftige Quantentechnologien bedroht – in den Händen von Angreifern werden Quantencomputer klassische Verschlüsselungstechnologien schnell knacken können. Security-Expertinnen und -Experten versuchen nun, Cyberangreifern einen Schritt voraus zu sein.

Es gleicht einem Katz-und-Maus-Spiel: Statt nur auf die aktuelle Bedrohungslage zu reagieren, versuchen Cybersecurity-Experten, zukünftige Bedrohungen und Angriffsszenarien vorauszuahnen und Sicherheitslücken zu schließen, noch bevor sie entstehen. So auch das Fraunhofer-Institut für Photonische Mikrosysteme IPMS, das zusammen mit Forschungspartnern aus Wirtschaft und Wissenschaft neue Verfahren und Systeme auf Basis von Quantenzufallszahlen und Post-Quantum-Kryptografie entwickeln will. Damit soll die Sicherheit kritischer Infrastrukturen, beispielsweise in den Bereichen Energie,

IAM-Architektur (Identity Access Management) unter Zuhilfenahme von Quantenzufallszahlen und Post-Quanten-Kryptographie“, erklärt Alexander Noack, Gruppenleiter am Fraunhofer IPMS. Sicherheit durch Komplexität Klassische Verschlüsselungsansätze, die auf rechnerischer Komplexität beruhen, werden durch neuartige QuantenschlüsselverteilungsAnsätze in Kombination mit Post-QuantenKryptografie ersetzt. Unter Post-QuantenKryptografie werden kryptografische Algorithmen

Schutz gegen Quanten-Cyberangriffe.

die digitalen Identitäten und die quantensichere Autorisierung in einem Demonstrator und in einer realistischen Anwendung über bestehende Netzwerkprotokolle erprobt. Die Ergebnisse der Teilprojekte werden auch modular anwendbar sein. Dies bietet Netzwerkadministratorinnen und -administratoren sowie Systemverantwortlichen die Möglichkeit, entweder das gesamte System oder nur Teilaspekte zu integrieren.

Globales Problem

„Durch die Konzeptentwicklung in Deutschland wird die Souveränität mit Blick auf die Sicherheit nationaler informationstechnischer Systeme gestärkt“, heißt es beim Fraunhofer IPMS weiter. Doch nicht nur hierzulande arbeiten Security-Experten mit Hochdruck an Lösungen für zukünftig entstehende Cybergefahren. So sucht auch das US-amerikanische National Institute of Standards and Technology (NIST) nach Verschlüsselungstools, die künftigen Cyberangriffen mit Quantencomputern standhalten können, und identifizierte nun eine erste Gruppe von vier quantenresistenten Verschlüsselungsalgorithmen, die Teil des künftigen Post-Quantum-Kryptostandards sein sollen.

Die vier ausgewählten quantenresistenten Algorithmen stützen sich auf mathematische Probleme, die sowohl für herkömmliche als auch für Quantencomputer schwer zu lösen sein dürften, sodass Daten und Privatsphäre heute und in Zukunft geschützt sind.

Gesundheit oder Finanzen, aber auch staatlicher Einrichtungen und privatwirtschaftlicher Unternehmen, auch in Zukunft garantiert werden. Gerade diese Marktteilnehmer sind darauf angewiesen, hohe Sicherheitsstandards zu erfüllen, da sie vielfach immer komplexer werdenden Angriffsstrukturen ausgesetzt sind. So könnten zum Beispiel Quantencomputer dank ihrer enormen Rechenleistung selbst modernste Datenverschlüsselungsverfahren künftig aushebeln.

Das vom Bundesministerium für Bildung und Forschung (BMBF) geförderte Projekt soll mittels der Verwendung von aktuell genutzten Netzwerkprotokollen den Übergang von klassischen Verschlüsselungsalgorithmen zu quantensicheren Verfahren erleichtern. „Unser Ziel ist die Entwicklung einer quantensicheren Autorisierung von Nutzerinnen und Nutzern in einer

verstanden, die zwar auf klassischer Hardware verwendet werden, jedoch Sicherheit gegenüber Angriffen mit Quantencomputern versprechen. Die für diese Verfahren notwendigen echten Zufallszahlen sollen im Projekt zur Steigerung der Sicherheit durch einen QuantumRandom-Number-Generator (QRNG) erzeugt werden. Diese Art von Kodierung kann selbst mit beliebig viel Zeit und Rechenleistung nicht geknackt werden. „Zusätzlich wollen wir auch die Netzwerkkommunikation, Signaturen und Datenbankverschlüsselung durch Post-QuantenKryptographie absichern“, so Noack.

Ein weiteres Ziel des Gemeinschaftsprojekts ist die Entwicklung eines quantensicheren „SingleSign-On“-Ansatzes, der den Zugriff auf verschiedene Dienste mit einer einzigen zentralen Anmeldung ermöglicht. Zum Projektende werden

Netzsicherheit und digitale Signaturen Für die ausgewählten Algorithmen sehen die Verschlüsselungsexpertinnen und -experten vor allem zwei Hauptaufgaben: Sie sollen Informationen, die über ein öffentliches Netz ausgetauscht werden, verschlüsseln und digitale Signaturen für die Authentifizierung von Identitäten erstellen. Zudem ermutigt das NIST Sicherheitsexperten aus der ganzen Welt, die neuen Algorithmen zu erforschen und zu überlegen, wie sie in konkreten Anwendungen verwendet werden könnten – auch wenn der Post-Quantum-Kryptostandard des NIST noch in der Entwicklung sei. Allerdings sollen sie „noch nicht in ihre Systeme eingebaut werden“, da sich die Algorithmen leicht ändern könnten, bevor der Standard fertiggestellt ist.

SCHON GEWUSST?

Für Erklärungen im Bereich der Kryptografie werden oftmals wiederkehrende Vornamen verwendet. Synonyme für Sender und Empfänger sind in der Regel Alice und Bob. Carol und Dave kommen vor, wenn eine dritte und vierte Partei in einem Beispiel benötigt werden. Eve ist eine passive Angreiferin, die mithören, aber Nachrichten nicht verändern kann. Aktive Angreifer heißen oft Mallory oder Marvin.

Herkömmliche Sicherheitssysteme gewährleisten keinen ausreichenden

Gefährliche Post

Pro Tag versenden und empfangen deutsche Unternehmen 46 Millionen E-Mail-Nachrichten. Etwa 1,2 Prozent der empfangenen Nachrichten sind jedoch betrügerischer Natur – und führen zu Verlusten in Milliardenhöhe. Eindämmen lässt sich dieses Problem durch eine Kombination aus technischen Lösungen und Verhaltensänderungen der Mitarbeitenden.

Im vergangenen Jahr waren rund 84 Prozent der deutschen Unternehmen nach Angaben des Digitalverbands Bitkom von Cyberangriffen betroffen – und rund 90 Prozent dieser Angriffe auf Unternehmen hatten per digitale Post Erfolg. Dementsprechend wichtig sind für Unternehmen Schutzmaßnahmen im Bereich der E-Mail-Sicherheit.

Schadsoftware kommt per Mail

Betrügerische E-Mail-Nachrichten haben meist eines von drei Zielen: Entweder versuchen sie, den Empfänger dazu zu bringen, vertrauliche Informationen – beispielsweise Kennwörter, die dann den Angreifenden Zugang zu Firmenund Kundendaten erlauben – preiszugeben.

Oder die Nachrichten sollen den Empfänger zu Handlungen bewegen, die im Interesse der Angreifenden, nicht aber in dem des Unternehmens sind. Das klassische Beispiel dafür ist eine E-MailNachricht, die von einem Vorgesetzten zu

stammen scheint und die dazu auffordert, Geld auf ein Konto der Betrüger zu überweisen.

Das dritte Ziel besteht darin, Schad-Software auf den Computersystemen des Unternehmens zu installieren – oft durch Anklicken eines infizierten Dateianhangs. Diese Schad-Software kann dann entweder Daten ausspionieren oder aber die IT-Systeme des Unternehmens sabotieren. Die Hauptbedrohung dabei ist laut dem Bundesamt für Sicherheit in der Informationstechnik „Ransomware“, also Schadprogramme, die die Daten auf den Computern eines Unternehmens verschlüsseln, um anschließend ein Lösegeld erpressen zu können.

Schutzmaßnahmen

Unternehmen haben mehrere Möglichkeiten, um sich vor Angriffen per E-Mail zu schützen: Grundlegend ist der Einsatz von SicherheitsSoftware, die bedrohliche Nachrichten erkennt und ausfiltert. Moderne Lösungen dieser Art setzen dabei auf Künstliche Intelligenz, die dafür sorgt, dass die Trefferquote möglichst hoch ist, ohne jedoch erwünschte Nachrichten ebenfalls verschwinden zu lassen. Hundertprozentig wirksam sind derartige Maßnahmen allerdings nicht. Daher ist es entscheidend, dass auch die Mitarbeitenden als Schutzschild dienen. Erreichen lässt sich dies durch Schulungen, in denen die

Warum E-Mail-Archivierung essenziell ist

Die Ursachen für den Verlust von E-Mail-Daten reichen vom (un-)absichtlichen Löschen über Cyberangriffe bis hin zum Systemausfall im (Cloud-)Rechenzentrum. Unternehmen müssen jedoch den Zugriff auf diese Daten gewährleisten, um sie wiederherstellen zu können. Welche Möglichkeiten Unternehmen haben, um ihre Cyber-Resilienz zu stärken, verrät Roland Latzel, Senior Director of Marketing von der MailStore Software GmbH.

Unternehmen versenden einen beträchtlichen Anteil an geschäftskritischen Informationen wie Rechnungen und Verträge via E-Mail. Der Verlust dieser Daten kann zu hohen Bußgeldern und Reputationsschäden führen und im schlimmsten Fall zur Existenzbedrohung werden.

E-Mail-Archivierung und Back-ups: das Dream-Team der Business Continuity

Zu einer erfolgreichen Cyber-Resilienz-Strategie gehören Maßnahmen, die der Wiederherstellung von Daten und Prozessen nach einer Störung oder einem Verlust dienen. Damit dies im Ernstfall funktioniert, müssen Unternehmen ihre Datenbestände sichern – einschließlich der ein- und ausgehenden E-Mails. Grundlage dafür sind zumeist Back-up-Systeme. Allerdings erfassen diese nur den Datenbestand, der zum jeweiligen

Über betrügerische E-Mails schöpfen Kriminelle oft vertrauliche Informationen ab.

Mitarbeiterinnen und Mitarbeiter lernen, wie sie betrügerische E-Mail-Nachrichten erkennen und wie sie angemessen auf sie reagieren. Im Idealfall werden diese Schulungen durch simulierte Angriffe ergänzt, die die Sensibilität der Mitarbeitenden für solche Bedrohungen erhöhen und es auch erlauben zu prüfen, wie erfolgreich die Schulungen waren.

Die wichtigste Vorsichtsmaßnahme, mit der sich Ransomware-Angriffe weitgehend unbeschadet überstehen lassen, ist das regelmäßige Anlegen von Sicherungskopien aller wichtigen Daten. Entscheidend dabei: Nach dem Anlegen der Kopien muss der Server, auf dem sie gespeichert sind, vom Unternehmensnetz getrennt werden. Das bewirkt, dass die Ransomware keinen Zugriff auf diese Kopien hat.

Back-up-Zeitpunkt vorhanden ist. Kommt es zwischen den Backup-Zyklen zu einem Datenverlust, lassen sich verlorene Inhalte unter Umständen nicht wiederherstellen.

Für einen vollumfänglichen, revisionssicheren Schutz des E-MailBestandes sollten Unternehmen ihre Back-up-Lösung mit einer professionellen E-Mail-Archivierungslösung kombinieren. Diese speichert alle ein- und ausgehenden E-Mails samt der Dateianhänge in einem zentralen Archiv. Bei einem Ausfall der E-Mail-Server oder dem Verlust einzelner E-Mails haben Mitarbeitende mithilfe von Such- und Wiederherstellungsfunktionen weiterhin Zugriff auf ihren E-Mail-Bestand.

Ein häufig übersehenes Musthave: Revisionssicherheit dank E-Mail-Archivierung

Die Vorteile einer E-Mail-Archivierungslösung reichen jedoch weiter. In Deutschland, Österreich und der

Schweiz sind die meisten Unternehmen gesetzlich dazu verpflichtet, steuer- und handelsrechtlich relevante Dokumente in elektronischer Form über einen festgelegten Zeitraum hinweg vollständig, revisionssicher und dauerhaft verfügbar aufzubewahren. Neben diesen rechtlichen Vorgaben müssen Unternehmen die datenschutzkonforme Datenspeicherung und -verarbeitung gewährleisten. Auch in diesem Kontext unterstützt eine E-Mail-Archivierungslösung, diese Anforderungen praktisch umzusetzen.

Dieser Mehrwert macht eine professionelle E-Mail-Archivierungslösung zu einem unverzichtbaren Bestandteil der IT-Strategie. Sie sorgt dafür, dass sich Daten im Ernstfall vollständig wiederherstellen lassen, und beugt somit einem Datenverlust vor. Außerdem unterstützt sie Unternehmen in der Compliance für Datenschutz und Revisionssicherheit.

Auf den Ernstfall vorbereitet

Sicherheitsvorfälle im IT-Bereich können für Unternehmen teuer werden. Abhilfe schaffen detaillierte Pläne, die konkrete Reaktionen und Maßnahmen festlegen. Unterstützung im Ernstfall erhalten die Mitarbeitenden durch Künstliche Intelligenz.

Cyberkriminelle verursachen durch ihre Attacken auf Unternehmen, Institutionen und Behörden jedes Jahr Schäden in Milliardenhöhe. Wie hoch die einzelnen Schäden pro Vorfall sind, hängt jedoch stark davon ab, wie gut und wie schnell die Unternehmen im Ernstfall reagieren.

Solche Reaktionen auf Sicherheitsvorfälle tragen im Fachjargon die Bezeichnung „Incident Response“. Gemeint damit sind die Reaktionen des Unternehmens, die zum Erkennen und bestenfalls Verhindern eines Angriffs dienen und damit das Ausmaß des Schadens verringern. Derartige Reaktionen liegen nicht nur im ureigenen Interesse des Unternehmens, sondern werden auch von der Datenschutz-Grundverordnung und von Cyberversicherungen gefordert.

Akribische Reaktionspläne

Nötig für blitzschnelle und zielsichere Reaktionen auf Cyberattacken sind „IncidentResponse-Plans“, also Pläne, die für die verschiedenen Arten von Vorfällen festlegen, welche Sicherheitslösungen zu installieren sind, welche

Mitarbeitenden welche Aufgaben übernehmen, welche konkreten Schritte zur Abwehr eines Angriffs durchzuführen sind und mit welchen Methoden sich die betroffenen Systeme möglichst schnell wiederherstellen lassen. Darüber hinaus enthalten die Pläne Informationen darüber, wie Mitarbeitende, Kunden und Behörden informiert werden, und nicht zuletzt, welche Dokumentationen nötig sind, um Untersuchungen durchzuführen, Versicherungsansprüche geltend zu machen und Gerichtsverfahren überstehen zu können.

Sind die Pläne an die aktuelle Bedrohungslage angepasst, lassen sich so Attacken schnell abwehren und Schäden verhindern oder zumindest gering halten.

Automatisierung durch KI Eines der wichtigsten Software-Werkzeuge für Reaktionen auf Sicherheitsvorfälle sind „Security Information and Event Management“-Lösungen. Dabei handelt es sich um Software, die –auch unter Einsatz von Künstlicher Intelligenz –viele der manuellen Tätigkeiten beim Erkennen und Behandeln von Bedrohungen automatisiert. Konkret sammelt die Software verdächtige Ereignisse und analysiert sie selbstständig, um zu verhindern, dass Mitarbeitende mit häufigen Fehlalarmen Zeit verschwenden.

Cyber Defence: keine Chance für Hacker

Cyberangriffe sind längst keine Einzelfälle mehr, sondern zählen zu den größten unternehmerischen Risiken. Gefragt sind spezialisierte Cybersecurity-Unternehmen, welche die Angreifer verstehen, die Kunden proaktiv 24/7 schützen oder bei einem erfolgreichen Angriff umgehend zur Stelle sind. Ein Einblick in ein professionelles Cyber Defence Center gewährt der Experte InfoGuard.

Es ist unlängst bekannt: Selbst die besten Schutzmaßnahmen können keine 100-prozentige Sicherheit garantieren, denn Cyberangriffe werden immer raffinierter – und Angreifer schlafen nie. Das merken auch die Spezialistinnen und Spezialisten der InfoGuard AG, welche rund um die Uhr für höchste Sicherheit ihrer Kunden aus dem gesamten DACH-Raum sorgen. Die InfoGuard gehört seit über 20 Jahren zu den führenden Cybersecurity-Anbietern in der Schweiz mit Niederlassungen in Deutschland und Österreich. Das Erfolgsgeheimnis? Know-how von über 200 hochspezialisierten Fachkräften,

langjährige Erfahrung und Schweizer Werte, die den Kunden immer an erste Stelle setzen.

Cyber Defence aus einer Hand

Die Bedrohungslage ändert sich rasant, und interne Ressourcen sind oftmals begrenzt. „Nur die wenigsten Unternehmen sind in der Lage, Angriffe 24/7 zu erkennen und zu analysieren”, meint Thomas Meier, CEO der InfoGuard. Die Antwort auf solch komplexe Herausforderungen sind Cyber Defence Services, welche bei InfoGuard aus dem Cyber Defence Center in der Schweiz erbracht werden. Diese reichen von Managed Security Services, welche Systeme überwachen und Schwachstellen erkennen und beheben, über SOC-as-a-Service bis hin zu Incident Response Services.

Jede Sekunde zählt

Erfolgreiche Angriffe nehmen zu, was auch der Lagebericht des BSI zeigt. Mathias Fuchs, Vice President Investigation & Intelligence bei InfoGuard, bestätigt: „Die stark zunehmenden Cyberangriffe sind höchst bedenklich. Aktuell

Ohne kompetente und schnelle Reaktionen auf Sicherheitsvorfälle geht es also nicht. Ist die eigene IT-Abteilung dafür nicht ausgelegt, helfen externe Dienstleister, die sich auf die Erstellung von Incident-Response-Plänen spezialisiert haben. Ein solcher „Managed-Security-Services“-Dienstleister verwaltet die Sicherheitslösungen wahlweise auf den Servern des Unternehmens oder betreibt sie in einem externen Rechenzentrum. Unternehmen profitieren damit nicht nur von der Expertise ausgewiesener Spezialistinnen und Spezialisten. Sie können auch Kosten sparen beziehungsweise Investitionskosten in laufende Betriebsausgaben umwidmen.

bearbeiten wir im Schnitt alle eineinhalb Arbeitstage einen Vorfall.” Dabei zählt jede Sekunde. Das Incident-Response-Team der InfoGuard ist umgehend zur Stelle, stoppt den Angriff, verhandelt mit den Hackern, unterstützt bei der raschen Wiederherstellung des Betriebs, führt forensische Analysen durch und berät juristisch. Damit es gar nicht so weit kommt, rät Fuchs, professionelle Cyber Defence Services zu beziehen oder frühzeitig einen Incident-Response-Partner zu evaluieren, der im Ernstfall kompetent unterstützt.

Höchste Qualitätsstandards

Das InfoGuard Cyber Defence Center sowie die Services sind mehrfach zertifiziert und entsprechen höchsten Sicherheitsstandards, was auch das BSI mit der Anerkennung als APT-Dienstleister bestätigt. Zudem bestehen Partnerschaften mit namhaften Versicherern in der DACH-Region. Weiter ist InfoGuard Mitglied bei FIRST, einer internationalen Vereinigung von ausgewählten Incident-Response-Teams.

www.infoguard.de

Kontrolle ist besser

Unternehmen sind immer mehr durch Cyberattacken bedroht. Gerade Schwachstellen in der IT-Infrastruktur führen dazu, dass Angreifer Zugriff auf Systeme und Daten erhalten oder die Verfügbarkeit von IT-Systemen beeinträchtigen. Deshalb ist es wichtig, das ITSicherheitsniveau durch den Einsatz präventiver Lösungen zu erhöhen.

Das Thema IT-Sicherheit wird für Unternehmen immer relevanter. Das zeigt der aktuelle Lagebericht der IT-Sicherheit in Deutschland 2022 des Bundesamtes für Sicherheit in der Informationstechnik (BSI). Demnach haben neben Cyberattacken in Deutschland auch die Schadprogramm-Varianten weiter zugenommen. Gab es zum Beispiel im Jahr 2018 noch rund 800 Millionen Varianten, ist dieser Wert mittlerweile auf mehr als 1,2 Milliarden gestiegen. Ransomware-Angriffe, also Cyberangriffe mit dem Ziel, Lösegeld zu erpressen, gelten aktuell als größte Bedrohung im Cyberbereich. Insgesamt lässt sich der BSI-Lagebericht auch als Appell verstehen. Auf der einen Seite muss das Gefahrenpotenzial von Cyberangriffen nach Überzeugung des BSI noch ernster genommen werden als bisher. Auf der anderen Seite muss noch mehr dafür getan werden, entsprechende Angriffe zu vereiteln und bestenfalls präventiv zu verhindern.

Für alle Unternehmen geeignet Klar muss sein: Gerade Schwachstellen und Sicherheitslücken, die seit Monaten oder gar Jahren bekannt sind, werden bevorzugt von Cyberkriminellen ausgenutzt. Um zu prüfen, wie geschützt die eigene IT-Infrastruktur vor Cyberangriffen ist, bietet sich unabhängig von der Branche oder Größe eines Unternehmens

eine Schwachstellenanalyse an. Sie spielt eine entscheidende Rolle für die IT-Sicherheit. Dabei wird die IT-Infrastruktur in kurzer Zeit auf potenzielle Gefahren überprüft. Ist die Entscheidung für eine Schwachstellenanalyse gefallen, sollten sich Unternehmensverantwortliche in einem nächsten Schritt über die Tiefe und die Anzahl der zu testenden Systeme Gedanken machen. Zugleich ist es wichtig, bei dem gesamten Prozess die firmeneigenen IT-Administratoren einzubinden. Sie kennen die eigenen Systeme in der Regel am besten und können eventuelle Probleme schon im Vorfeld benennen.

Auswahl an Analyselösungen Insgesamt stehen verschiedene Alternativen für eine Analyse zur Auswahl. Eine Möglichkeit ist der Schwachstellen-Scan. Dabei sucht eine Software automatisiert nach bekannten Schwachstellen in der IT-Infrastruktur, ohne den laufenden Betrieb der IT-Systeme zu stören. Er kann auf Netzwerk-, Server-, Anwendungs- und Datenbankebene durchgeführt werden. Solch ein Scan eignet sich gerade zu Beginn einer Analyse, da er im Vergleich zu anderen Methoden mit nur geringem Aufwand vorgenommen werden kann. Die Analyse zeigt Lücken detailliert auf und kann sogar erkennen, wie verantwortungsbewusst die IT-Abteilung das regelmäßige Aktualisieren der Software umsetzt. Nachhaltig wird durch Schwachstellen-Scans die IT-Sicherheit aber erst dann gestärkt, wenn sie regelmäßig erfolgen.

Simulierter Angriff möglich

Eine noch intensivere Überprüfung der Schwachstellen der IT-Infrastruktur ist über Penetrationstests möglich. Bei einem externen

Keine Zeit mehr für Cybersecurity?

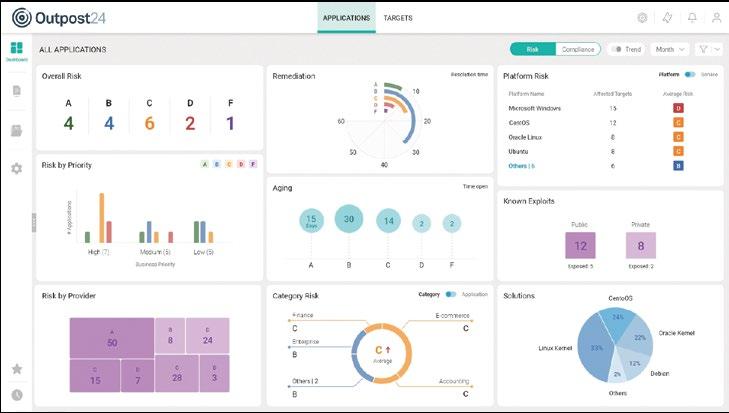

Die IT-Welt ist schnelllebig, und die Anforderungen haben sich grundlegend verändert. Vor allem die Bereitstellung von Anwendungen muss immer schneller geschehen, und die Release-Zyklen werden immer kürzer – mit Lösungen von Outpost24 stellen Sie sicher, dass Ihre Cybersecurity mithalten kann!

Manuelle Penetration Tests sind ein wirksames Mittel, um Schwachstellen in Anwendungen aufzuzeigen und Gegenmaßnahmen einzuleiten. Doch die Bereitstellung herkömmlicher Penetration-Tests nimmt oftmals Wochen in Anspruch, und die Erkenntnisse sind zeitlich begrenzt gültig. Wenn diese Tests nicht kontinuierlich durchgeführt werden können, sind Anwendungen daher länger ungeschützt. Dieser Flut an Schwachstellen kann

unmöglich mit bestehenden Prozessen und Methoden begegnet werden.

Pentesting-as-a-Service (PTaaS) von Outpost24 – das Beste aus beiden Welten Unternehmen stellen sich die Frage, wie sie es schaffen können, die Anforderungen beider Welten zusammenzubringen. Eine Möglichkeit ist es, auf Pentesting-as-a-Service (PTaaS) zurückzugreifen. Dieses verbindet die Vorteile von zertifizierten Sicherheitsexperten mit denen von automatischen Vulnerability Scans.

Nach einer gründlichen Überprüfung des Systems erhalten Unternehmen nicht nur einen

Infrastruktur-Penetrationstest etwa wird ein simulierter Angriff auf alle über das Internet erreichbaren Systeme wie Firewalls, E-MailSysteme oder Fileserver durchgeführt, um Sicherheitslücken zu identifizieren. Einer der am häufigsten beauftragten externen Penetrationstests ist der Angriff über das Netzwerk. Darüber hinaus ist es für größere Unternehmen ab einer dreistelligen Zahl an Mitarbeitenden ratsam, die Systeme und Anwendungen auch mit internen Infrastruktur-Penetrationstests zu überprüfen, da mit der Größe auch die Bedrohungen aus dem Inneren zunehmen. Im Anschluss an einen simulierten Angriff werden die Ergebnisse und Empfehlungen, wie die Schwachstellen zu beheben und das System noch besser gegen Angriffe zu schützen ist, in einem Abschlussbericht zusammengefasst.

Anteil der Ausgaben für Cybersicherheit an den Gesamt-IT-Ausgaben in Deutschland in den Jahren 2020 bis 2022

zu den Befunden aus dem Pentest können jederzeit im Dashboard abgerufen werden.

kontinuierlichen Einblick in die gefundenen Schwachstellen, sondern auch ein konstantes Retesting, wenn sich etwas an der Anwendung ändert. Auch bietet PTaaS die Möglichkeit, während des Tests mit den Pentestern in Dialog zu treten,

um Rückfragen abzustimmen oder Findings zu verifizieren. So werden die agilen IT-Security- und Entwicklungsteams bei der effektiven Fehlerbehebung unterstützt.

www.outpost24.com/de

Sicherheit kennt keine Grenzen

EDGE COMPUTING | VON JENS BARTELSDer Bedarf an Echtzeit-Datenverarbeitung und höherer betrieblicher Effizienz wird die Nachfrage nach Edge-Computing-Lösungen im Bereich der Fertigung weiter verstärken. Allerdings eröffnen dezentrale Architekturen auch neue Chancen zur Unterwanderung der ITSecurity. Daher muss dieses Thema Teil einer ganzheitlichen Edge-Strategie sein.

In vielen Unternehmen wird der betriebliche Alltag zunehmend durch Unsicherheiten geprägt. Die IT insgesamt und die IT-Infrastruktur müssen diese Veränderungen mit mehr Agilität und Flexibilität unterstützen, sowohl kurzfristig als auch in langfristig angelegten Projekten. Dafür nutzen immer mehr Firmen einerseits externe Ressourcen, andererseits bleibt eine Mehrheit dem eigenen Datacenter treu, Nachhaltigkeit und Kontrolle über die eigenen Daten gewinnen an

Rechenzentrums-Ressourcen zur Unterstützung von Edge Computing (46 Prozent).

Kontrolle über eigene Daten

Klar ist: In Zeiten des Internets der Dinge (IoT) und des Mobilfunkstandards 5G gewinnt Edge Computing immer mehr an Bedeutung. Anwendende haben durch diese Technologie die Möglichkeit, je nach ihren individuellen Anforderungen in ihrer Fertigung die Lücke zwischen der klassischen lokalen und der cloudbasierten Datenverarbeitung zu schließen. Im Gegensatz zur zentralen Datenverarbeitung des Cloud Computing setzt Edge Computing dabei auf ein dezentrales Datenverarbeitungskonzept. Funktionalität und Intelligenz werden weg von zentralisierten Server-Landschaften in der Cloud hin zur Datenquelle und somit an den Rand (Edge) des Netzwerks verschoben. Somit können hochfrequente Daten lokal in Echtzeit nahezu rückwirkungsfrei erfasst, vorverarbeitet und analysiert werden. Dadurch lassen sich die Zeit bis zur Wertschöpfung verkürzen sowie Geschäftsprozesse und Entscheidungen außerhalb der zentralen IT-Umgebung, wie etwa eine Verbesserung der Produktqualität oder die Reduzierung von Materialverschwendung, sofort umsetzen. Darüber hinaus können Unternehmen auch mit Blick auf Bandbreite, Datenvolumen und Cloud-Speicherplatz Kosten sparen, wenn die Datenverarbeitung lokal erfolgt. Nicht zuletzt bleiben sensible Daten und speziell entwickelte

Algorithmen beim Edge Computing auf dem Firmengelände und wandern nicht in die Cloud.

Potenzielle Gefahren erkennen

Allerdings dürfen Verantwortliche auch beim Edge Computing das Thema Sicherheit nicht aus den Augen verlieren. So ist es zwar auf der einen Seite möglich, auch bei dieser Technologie Datensicherheit zu implementieren. Potenzielle Sicherheitsgefahren lauern aber auf der anderen Seite zum Beispiel dann, wenn Daten den EdgeBereich verlassen und zurück in die Cloud oder in das Rechenzentrum transferiert werden. Einen Ansatz zur Abwehr dieser Gefahr sehen Expertinnen und Experten darin, alle Daten, die das Netzwerk zurück zur Cloud oder zum Rechenzentrum durchlaufen, durch Verschlüsselung zu sichern sowie die Edge-Implementierung möglichst gut gegen Cyberattacken zu schützen.

Eine weitere Herausforderung entsteht vom Standpunkt der Sicherheit aus der Tatsache, dass Anwendende beim Edge Computing direkten Zugriff auf Cloud- und SaaS-Anwendungen oder mitunter auch auf IoT-Geräte benötigen. Dadurch wächst gleichzeitig die Gefahr, dass Cyberkriminelle über genau diese Geräte in das Unternehmensnetzwerk gelangen. Für diese Fälle ist eine Netzwerksicherheit unabdingbar, die eine vertrauenswürdige Anbindung des Internets an die Unternehmensressourcen ermöglicht. Dazu zählen zum Beispiel Webfilter oder Malwareschutz, aber auch die Nutzung von Systemen zur Abwehr von Cyberattacken oder moderne Firewalls machen das gesamte Unternehmensnetzwerk sicherer.

Industrie 4.0 resilient gedacht

Gastbeitrag

Bedeutung. Dies sind Ergebnisse einer aktuellen Studie des Marktforschungsunternehmens IDC, für die im August 2022 branchenübergreifend 150 Unternehmen mit mehr als 500 Mitarbeitenden in Deutschland befragt wurden.

An erster Stelle der betrieblichen Herausforderungen sehen die befragten IT-Entscheider demnach die Gewährleistung von IT-Sicherheit und Compliance. Um den aktuellen Marktanforderungen zu entsprechen und die Fachbereiche optimal zu unterstützen, müssen als weitere Konsequenz aus der gestiegenen Volatilität die baulichen sowie ausstattungsspezifischen Komponenten und die IT stärker aufeinander abgestimmt werden. Die TopPrioritäten sind hier die Senkung des Stromverbrauchs wegen der steigenden Energiekosten (47 Prozent) und die Beschaffung neuer Fläche für den Aufbau oder die Anmietung von

Um die Produktion digitaler, effizienter und resilienter zu gestalten, verschmelzen OT- und ITManagement. Das bedeutet, dass Prinzipien der Standardisierung, Virtualisierung von Applikationen und Hardware-Unabhängigkeit nun im operativen Bereich angewendet werden. Alexandra Baleta, Senior Director Industry EMEA, VMware, verrät mehr zu Automatisierung, Datenverfügbarkeit und Cybersicherheit.

Wo heute oftmals Silos und strikte Trennung von IT und OT vorherrschen, besteht meist eine hohe Vulnerabilität in Bezug auf Cyberattacken. Durch IT/OT-Konvergenz und die damit verbesserte und zentralisiertere Verwaltung von Systemen und Applikationen wird auch die Exponierung zu Cybersecurity-Angriffen minimiert und bessere Transparenz im gesamten betrieblichen Ablauf gewährleistet.

Die Grundlage für IT/OT-Konvergenz bildet ein solides Fundament im Bereich Edge. Die Verbindung

von Echtzeit, geringer Latenz und hoher Verfügbarkeit auf Produktionsebene mit skalierbarer Infrastruktur auf Enterprise-Ebene bietet Fertigungsunternehmen eine Basis für bessere Entscheidungsfähigkeit, Visibilität rund um potenzielle Angriffspunkte und Möglichkeiten, sich operativ zu verbessern beziehungsweise agiler zu sein. Mit der Wahl einer digitalen Edge-toCloud-Infrastruktur schaffen Unternehmen die Grundlage für eine krisensicherere Produktion, mehr Service-Automatisierung und optimierte Datenverfügbarkeit.

61 % der Führungskräfte in deutschen Industrieunternehmen benennen die Anforderungen an IT-Sicherheit als Hemmnis für Industrie-4.0-Anwendungen.

Schnelle Rückkehr zur Normalität

| VON HARTMUT SCHUMACHER

Erfolgreiche Cyberangriffe können Unternehmen für längere Zeit lahmlegen und Datenverluste sowie Produktionsunterbrechungen verursachen. Dank gründlicher Vorbereitungen auf den Fall der Fälle lassen sich die negativen Auswirkungen jedoch abmildern.

Egal, wie gut die Vorsichtsmaßnahmen sind: ITSicherheitsvorfälle lassen sich nicht komplett vermeiden. Kommt es doch zum Ernstfall und Cyberkriminellen gelingt der Zugriff auf das Unternehmensnetzwerk, gehen oft Daten verloren oder werden zerstört. Aber auch durch Ereignisse wie Brände, Überschwemmungen und Vandalismus können Datenverluste entstehen.

Das Wichtigste in solchen Fällen: erstens das Wiederherstellen der Daten – „Disaster Recovery“ – und zweitens, dafür zu sorgen, dass die Unternehmensvorgänge möglichst schnell wieder wie gewohnt ablaufen – „Business-Continuity“. Denn nur wenn das Geschäft möglichst unbeschadet weiterläuft, werden Unterbrechungen in der Produktion und damit Einnahmenverluste gering gehalten.

Sicherungskopien – aber richtig Entscheidend ist es also, dass Unternehmen für den Fall einer erfolgreichen Cyberattacke gewappnet sind. Dazu gehört vor allem das Anfertigen von Sicherungskopien und Backups aller wichtigen Daten. Das klingt banal, jedoch gilt es, etliche Regeln einzuhalten, wenn man sich nicht in falscher Sicherheit wiegen möchte: Beispielsweise müssen Sicherungskopien in regelmäßigen Abständen erstellt werden. Und zwar in mehrfacher Ausführung. Die unterschiedlichen Exemplare werden auf verschiedenen Speichermedien abgelegt. Eines dieser Medien sollte sich außerhalb des Firmengeländes befinden.Die Mitarbeitenden sollten das Wiederherstellen der Daten regelmäßig

testen. Und nicht zuletzt müssen die Speichermedien der Sicherungskopien vom Unternehmensnetz getrennt werden, damit bei Ransomware-Angriffen die Schadsoftware keinen Zugriff auf diese Kopien hat, sie also nicht verschlüsseln kann.

Ist eine bösartige Software schon längere Zeit unerkannt im System aktiv gewesen, so kann es sein, dass die Sicherungskopien zeitlich nicht weit genug zurückreichen, dass also keine nicht infizierte Kopie existiert. In einem solchen Fall ist ein zeitaufwendiges Neuaufsetzen des kompletten Systems nötig.

Auf externe Hilfe setzen Je besser die Unternehmensmitarbeitenden den Angriff dokumentieren, desto einfacher ist es, ihn später zu analysieren. Auf diese Weise lässt sich die Schwachstelle, die den Angriff ermöglicht hat, identifizieren und beheben. Bei massiven Vorfällen wie Ransomware-Angriffen kann die IT-Abteilung eines kleineren Unternehmens schnell an ihre Grenzen stoßen. Sinnvoll ist es dann, so schnell wie möglich einen IT-Dienstleister zu Hilfe zu holen.

Lösegeld zahlen?

Wurden Geschäftsdaten durch einen Ransomware-Angriff verschlüsselt, sind einer aktuellen Studie des Marktforschungsunternehmens IDC zufolge 52 Prozent der deutschen Unternehmen bereit, ein Lösegeld zu zahlen. Der wichtigste Grund: Sie erhoffen sich durch die Zahlung, das Problem schneller zu beseitigen als über die Wiederherstellung mit Back-ups. Das Bundesamt für Sicherheit in der Informationstechnik allerdings rät grundsätzlich davon ab, einer Lösegeldforderung nachzukommen – unter anderem,

weil in der Regel keine Garantie bestehe, dass die Angreifer den Schlüssel tatsächlich herausgeben. Zudem verstärkt jede erfolgte Lösegeldzahlung die Motivation der Kriminellen.

Angriff melden

Kam es durch den Cyberangriff zu einer Verletzung des Schutzes personenbezogener Daten – wurden also beispielsweise Kundendaten entwendet –, so haben Unternehmen nach der Datenschutz-Grundverordnung die Verpflichtung, den Vorfall an die zuständige Datenschutzaufsichtsbehörde zu melden. Darüber hinaus können – je nach abgeschlossenen Verträgen – Informationspflichten gegenüber Geschäftspartnern und Versicherungen bestehen. Eine Strafanzeige lässt sich am einfachsten über die bundesweit eingerichtete Zentrale Ansprechstelle Cybercrime (ZAC) des Bundeskriminalamts und der Landeskriminalämter erledigen.

Mit Back-up – keine Chance für Ransomware

Ransomeware-Attacken richten immer mehr Schaden an. Die Tendenz ist weiter steigend. Antivirenlösungen sind die erste Maßnahme, jedoch werden immer neue Schadprogramme entwickelt, um diese zu überlisten. Eine Datensicherung, wie SEP sie bietet, ist dann der letzte Rettungsanker.

Daten gehören zu den wichtigsten Gütern eines Unternehmens, und deren Verfügbarkeit gewährleistet Business Continuity. Studien zeigen, dass 70 Prozent der Unternehmen, die ein Daten-Desaster

hatten, nach 1,5 Jahren nicht mehr existieren. Daher ist die Vorsorge zur Sicherstellung der Verfügbarkeit der Daten unerlässlich. Zudem bedarf es auch Maßnahmen aus rechtlichen Anforderungen.

Ransomware attackiert Back-ups

Ransomware attackiert zunehmend auch die Datensicherungen. Gelingt das vollständige Korrumpieren der Back-up-Daten, ist der letzte Ausweg, die Daten zurückzuholen, verloren. Neben organisatorischen Maßnahmen wie Back-upServer aus der Domäne zu nehmen, der 3-2-1-Regel, um Back-ups vor

Angriffen zu schützen, sind weitere Maßnahmen wichtig. Der deutsche Back-up-Software-Hersteller SEP bietet auch für die Back-up-Daten Schutz vor Ransomware mit SiS (SEP immutable Storage) für Linuxund Blocky4sesam für Windowsbasierten Storage. Back-up-Daten sind damit nicht mehr veränderbar, selbst wenn Hacker Zugriff auf den Back-up-Server haben.

No Backdoors SEP als deutscher Hersteller garantiert die Freiheit von eingebauten Backdoors im Gegensatz zu US-Firmen. Somit ist eine weitere

potenzielle Gefahrenquelle vermieden. SEP unterstützt mit seiner Back-up-Lösung die ComplianceAnforderungen und bietet für die gesamte IT-Organisation ein einheitliches Back-up für virtuelle, physische, On-premise- und CloudUmgebungen.

www.sep.de

Wenn die Ransomware-Angriffe weiterentwickelt werden, müssen die IT-Sicherheitsmaßnahmen entweder entsprechend nachziehen oder bereits vordenken, sagt Dr. Holger Mühlbauer, Geschäftsführer des Bundesverbandes IT-Sicherheit e.V. (TeleTrusT). Ohne richtige Vorbereitung sind die Unternehmen den Angriffen schutzlos ausgesetzt.

Herr Dr. Mühlbauer, warum muss man sich derzeit gerade als Unternehmen noch mehr mit Ransomware beschäftigen? In den letzten Jahren ist die Anzahl der Angriffe durch Ransomware zunehmend gestiegen. Es wird geschätzt, dass der jährliche Schaden durch Ransomware die Grenze von 20 Milliarden US-Dollar überschritten hat. Das heißt, die Angriffe durch Ransomware sind mittlerweile eine ernst zu nehmende und reelle Bedrohung,

denn sie verursachen global großen Schaden in der Wirtschaft.

In der Öffentlichkeit wird oftmals von einer Ransomware-Attacke gesprochen. Allerdings ist das Vorgehen bei einem solchen Angriff vielschichtiger und beginnt bereits viel früher, als es auf den ersten Blick zu erkennen ist. Jeder Ransomware-Angriff ist unterschiedlich, jedoch ist die allgemeine Vorgehensweise vergleichbar.

Nehmen wir einmal an, dass ein Unternehmen von einem Angriff nun betroffen ist, welche Risiken resultieren dann für das Unternehmen aus diesem Angriff? Oftmals bleibt dieser Angriff lange unentdeckt, da ein Ransomware-Angriff eine komplexe Handlung ist. Das BSI geht davon aus, dass ein gezielter Angriff durchschnittlich erst nach 243 Tagen entdeckt wird. Ransomware kann dabei nicht nur zur Verschlüsselung der eigenen Daten und daraus resultierend zum Datenverlust führen, sondern es findet natürlich auch eine Unterbrechung des Regelbetriebs im Unternehmen statt.

Zusätzlich kann auch die Existenz des Unternehmens bedroht werden und dieser Angriff zu einem kompletten Bankrott führen.

Was kann man zu den Angreifern sagen? Das ist immer unterschiedlich. Jedoch lässt sich feststellen, dass die Angreifer sehr gut organisierte, kriminelle Gruppierungen sind, die Profit machen wollen. Dabei sind für die Angreifer alle Daten des Unternehmens interessant. Das könnten zum Beispiel Kundendaten sein (zum Beispiel Kredikartendaten), die dann im Anschluss im Darknet veräußert werden. Oder es geht einfach um die Kenntnisse der kritischen Infrastruktur, die zu einem späteren Zeitpunkt bei einem gezielten Angriff nützlich sein könnten.

Anzeige

17 – 21. APRIL 2023

1 SCHRITT VORWÄRTS: CO2 SCHRITTE ZURÜCK.

CO2-NEUTRALE PRODUKTION Wer kann Ihrem Unternehmen dabei helfen, die Produktion Schritt für Schritt klimafreundlicher zu machen?

Die HANNOVER MESSE macht den Unterschied. Jetzt Ticket sichern!

Wie sicher ist der deutsche Mittelstand vor solchen Angriffen? Wo gibt es Lücken, vor allem wenn Personal fehlt? Eine pauschale Aussage kann man nicht treffen. Bei vielen Mittelständlern haben die dauernden, medienwirksamen IT-Sicherheitsvorfälle und Ransomware-Attacken auch auf Entscheidungsträgerebene ein starkes Bewusstsein geprägt, welchen Stellenwert IT-Sicherheit hat. Besser noch, die Erkenntnis wurde in Handlungen umgesetzt, es wird in IT-Sicherheit investiert. Der Regelfall dürfte dies allerdings noch nicht sein. Wo es bereits an der Bereitschaft mangelt, die simple IT-Ausstattung gesund zu finanzieren, werden die Mehrkosten für ernsthaft sichere IT, die auf Ransomware-Angriffe vorbereitet ist, kaum bereitwillig getragen werden. Es bleibt zu hoffen, dass Sensibilisierung zu einem Umdenken führt.

Welche Unternehmen werden besonders häufig angegriffen? Wenn man die weltweiten erfolgreichen Ransomware-Angriffe betrachtet, stehen Einzelhandel, Gesundheitswesen, Produktionsgewerbe, Unternehmen der Energiewirtschaft und Telekommunikation ganz oben auf der Liste. Kurz gesagt, sind es die Betreiber kritischer Infrastrukturen und Unternehmen im besonderen öffentlichen Interesse. Diese Begriffe sollten die meisten Leserinnen und Leser insbesondere aus dem IT-Sicherheitsgesetz 2.0 kennen. Dennoch kann jeder angegriffen werden.

Ein Angriff, der im Gedächtnis geblieben ist, ist der Angriff im September 2020 auf die IT-Systeme des Uniklinikums Düsseldorf. Die Folge war, dass eine Patientin nicht rechtzeitig versorgt werden konnte und sogar starb.

Und wie kann man mit einem Angriff umgehen? Um der Komplexität eines RansomwareAngriffs zu begegnen, ist der Einsatz nur einer Maßnahme (zum Beispiel Antiviren-Software oder Proxy-Filter) unzureichend. Es müssen mehrere Maßnahmen gleichzeitig umgesetzt und somit mehrere Verteidigungslinien aufgebaut werden. Beispiele solcher Aktivitäten sind Erkennung kompromittierter Accounts und schwacher Passwörter, Systeme zur Angriffserkennung et cetera. Im besten Falle sollte man auf einen Angriff vorbereitet sein. Dann kann man mit bereits erprobten und vorbereiteten Methoden agieren.

„Ransomware-Angriffe werden dreister”

Angst vor Überraschungsgästen

Ob beim Austausch mit dem internationalen Projektteam, bei Beratungen mit Geschäftspartnern oder beim Gespräch mit Kunden: Videokonferenzsysteme sind aus dem modernen Arbeitsleben nicht mehr wegzudenken. Doch nicht alle Dienste genügen den Sicherheitsanforderungen von Unternehmen oder den strengen Datenschutzregeln der Datenschutz-Grundverordnung.

Deutschlands Büros werden zunehmend digitaler. So gehören zum Beispiel Videokonferenzen mittlerweile in 72 Prozent der Unternehmen zum Alltag – 2020 waren es noch 61 Prozent und 2018 nur 48 Prozent. Dies sind Ergebnisse einer repräsentativen Befragung von 1.102 Unternehmen ab 20 Beschäftigten aus allen Wirtschaftsbereichen im Auftrag des Digitalverbands Bitkom aus dem Jahr 2022. „Die Digitalisierung der Kommunikationswege ist unumkehrbar – und sie hat sich noch einmal deutlich beschleunigt“, sagt Bitkom-Präsident Achim Berg. „War der Einsatz etwa von Videokonferenzen und Kollaborationstools durch die Pandemie in vielen Unternehmen zunächst erzwungen oder aus der Not geboren, so haben die vielfältigen Vorteile inzwischen auch Zweifler überzeugt.“

Datenschutz ernst nehmen

Allerdings gilt es für Unternehmen, beim beruflichen Austausch über Zeit- und Ortsgrenzen hinweg auch sicherheits- und rechtsrelevante Faktoren zu beachten. Dies beginnt beim Thema Datenschutz. Nahezu alle großen und bekannten Anbieter von Videokonferenzsystemen stammen aus den USA. So besteht die Möglichkeit, dass eine Vielzahl an Daten unkontrolliert in die Vereinigten Staaten gelangen. Da in den USA aber kein mit der in der Europäischen Union (EU) geltenden Datenschutz-Grundverordnung

Wie häufig kommen die folgenden Kanäle für die interne und externe Kommunikation zum Einsatz?

(DSGVO) grundsätzlich vergleichbares Datenschutzniveau herrscht, geraten Unternehmen, die US-amerikanische Systeme nutzen, rechtlich schnell in die Zwickmühle. Allerdings haben die Videokonferenzanbieter aus Übersee auf die Kritik der vergangenen Jahre etwa von Datenschutzbehörden reagiert und ihr Angebot nachgebessert. So kann mittlerweile zumindest bei den kostenpflichtigen Varianten der Videokonferenzsysteme eine europäische Cloud ausgewählt werden, auch die Ende-zu-Ende-Verschlüsselung der Videoübertragung ist in der Regel Standard.

Die Belegschaft schulen

Als Alternative zur Wahl eines internationalen Anbieters können Unternehmen aber auch europäische Lösungen wählen oder eigene Videokonferenzsysteme aufsetzen und hosten, wie es zum Beispiel mit freier Software möglich ist. In diesem Fall steuern die Verantwortlichen selbst, ob schützenswerte Daten und andere Informationen die Europäische Union verlassen. Allerdings ist für die mögliche Umsetzung eigener Videokonferenzlösungen im Unternehmen auch die richtige Einbindung in vorhandene Cloud- und Software-Umgebungen sowie die Anbindung an vorhandene Telefonanlagen und Videokonferenzsysteme entscheidend. Eine Schlüsselrolle bei der sicheren und datenschutzkonformen Verwendung

von Videokonferenzsystemen kommt auch der Belegschaft zu. Erst durch menschliche Fehler bekommen Cyberkriminelle oftmals die Möglichkeit, sich im Netzwerk über gestohlene Benutzerdaten anzumelden und Daten zu stehlen oder zu manipulieren. Daher empfiehlt es sich, die Mitarbeitenden regelmäßig zu schulen, um sie für potenzielle Gefahren zu sensibilisieren. Gleichzeitig können sie durch ein geeignetes Training lernen, wie sie auf Cyberattacken reagieren sollen oder welche Methoden Cyberkriminelle gerade besonders gerne anwenden.

Teilnehmende identifizieren

Insgesamt gibt es noch eine ganze Reihe weiterer Ideen, wie es gelingt, Videokonferenzen auf eine möglichst sichere und vertrauliche Weise abzuhalten. Für ein Plus an Sicherheit sorgen beispielsweise digitale Warteräume, in denen die Teilnehmenden warten, bis sie überprüft und zur Konferenz zugelassen werden. Ein Grund dafür: Gerade in größeren Online-Meetings verlieren die Organisatoren sonst schnell den Überblick, wer anwesend ist. Mit dem digitalen Warteraum können sie alle Teilnehmenden persönlich identifizieren, entweder namentlich, per Kamera oder mit einer Vorstellungsrunde. Das ist insbesondere dann notwendig, wenn sensible Informationen in einem Meeting geteilt werden. Mehr Sicherheit versprechen auch individuelle Einladungen, das nachträgliche Sperren des Zutritts zum Videokonferenzraum oder die Verwendung eines neuen Passworts für jede neue Sitzung. Dies erfordert zwar etwas mehr Akzeptanz seitens der Teilnehmenden, schützt dafür aber zusätzlich vor ungebetenen Gästen.

Industriespionage durch Videokonferenzen

203 Milliarden Euro Schaden durch Industriespionage und Sabotage hat die deutsche Industrie laut Bitkom allein 2022 erlitten. Ein oft übersehenes Einfallstor für Cyberangriffe sind Videokonferenzen. Denn nicht bei jedem Anbieter hält die Ende-zu-Ende-Verschlüsselung, was sie verspricht – anders ist es bei Tixeo.

Die meiste Software für Videokonferenzen ist nicht „Secure by Design“ und bietet keine echte Ende-zu-Ende-Verschlüsselung –insbesondere nicht bei Konferenzen mit mehreren Teilnehmern. Sie verschlüsseln lediglich die

Datenströme zwischen Nutzer und Kommunikationsserver, der zum Angriffspunkt wird. In diesem Fall ist es leicht, Daten abzugreifen, sobald sie über den Server laufen.

Dazu kommt: Gesetze wie der US Patriot Act verbieten eine echte Ende-zu-Ende-Verschlüsselung sogar. Anbieter sind verpflichtet, den Behörden Möglichkeiten zur Datenerfassung bereitzustellen, etwa per Backdoor oder Master Key.

Security by Design aus Europa Für echten Schutz sollten Unternehmen deshalb auf europäische Anbieter setzen. Tixeo aus Frankreich ist Secure by Design und von Sicherheitsbehörden CSPN-zertifiziert, was vom BSI als gleichwertig zu einem Zertifikat nach der Beschleunigten Sicherheitszertifizierung (BSZ) anerkannt wird. Organisationen aus Bereichen der öffentlichen Hand, dem Gesundheitswesen oder der Verteidigung schützen ihre vertrauliche Kommunikation mit Tixeo vor Spionage. www.tixeo.com/de

Angst vor Cyberangriffen war gestern

Die KraLos GmbH aus der Region Hannover hat mit WEBOUNCER eine patentierte innovative KIbasierte Cybersecurity-Lösung entwickelt, die vor allen bekannten und zukünftigen Bedrohungen schützt. Doch bevor wir uns mit WEBOUNCER beschäftigen, werfen wir zunächst einen Blick auf die Geschichte der Entwicklung von KI.

Die Idee, Maschinen dazu zu bringen, Aufgaben zu erledigen, die normalerweise menschliche Intelligenz erfordern, ist so alt wie die Computertechnologie selbst. Bereits in den 1950er-Jahren wurde über die Möglichkeiten der KI geforscht. Die ersten Ansätze waren jedoch sehr rudimentär und machten nur das Erledigen einfacher Aufgaben möglich

In den letzten Jahren hat die KI-Entwicklung jedoch eine regelrechte Revolution erfahren. Insbesondere die Deep-LearningTechnologie hat dazu beigetragen, dass KI-Systeme heute in der Lage sind, komplexe Aufgaben zu erledigen, die früher ausschließlich von Menschen ausgeführt wurden. Dies hat auch Auswirkungen auf den Bereich der Cybersecurity.

KI-Entwicklung: von Anfang an auf dem Vormarsch WEBOUNCER ist eine KI-basierte Cybersecurity-Lösung, die von der KraLos GmbH entwickelt wurde. Die Software erstellt eine virtuelle Kopie der zu schützenden Website

und leitet alle Anfragen zuerst an diese Kopie weiter. Bedrohliche Anfragen werden erkannt und blockiert, während „normale” Anfragen direkt an die originale Website weitergeleitet werden. Dabei wandelt WEBOUNCER den dynamischen Content der Website in interaktives, statisches HTML im Clone um, um Manipulationen am Quellcode zu verhindern.

Die Funktionsweise von WEBOUNCER ist also tatsächlich vergleichbar mit einem Türsteher (englisch für Bouncer) – nur, dass dieser Türsteher hier auf der Ebene der Website arbeitet. Die Software ist in der Lage, alle bekannten und zukünftigen Bedrohungen zu erkennen und erst gar nicht „reinzulassen“. WEBOUNCER bietet damit ein bisher unerreichtes Maß an Cybersecurity.

Bedrohungslage durch Cyberangriffe: Kennzahlen und Ausblick Die Bedrohungslage durch Cyberangriffe wächst permanent. Nicht nur quantitativ, sondern auch qualitativ nehmen die Attacken zu. Dabei werden nicht nur große Konzerne angegriffen, sondern auch kleine und mittelständische Unternehmen sowie Privatpersonen.

Die Schäden belaufen sich dabei oft auf mehrere Millionen Euro. Hinzu kommen Imageverluste und Vertrauensverluste bei den Kunden. Die Bedrohungslage wird sich in den kommenden Jahren voraussichtlich weiter verschärfen.

Product Comparison

ZERO DAY OWASP (Bekannte Angriffstechniken) UnbekannteVerschlüsselteAngriffstechnikenConfig-Dateien Schutzauf Ausgabe sensibler Daten Erkennungvon unerwarteten Ausgaben BewahrungderCaptcha-ArtificalDatenintegritätIntelligenz Artificial Intelligence Schutz durch serverbasierteRegelnRegelbasierter Schutz Machine Learning Einfache Implementierung ZuverlässigerSchutz (>99%) Saas Schutz durch Hardware adaptiertauf Software Datenhoheit (DSVGO) Echtzeit-Recovery I-Agent+GuardianneuartigerVerschlüsselungsalgorythmus (Kombinationvon symmetrisch undasymmetrischerVerschlüsselung) SCORE

Laut einer Studie des Marktforschungsunternehmens Cybersecurity Ventures wird der weltweite Schaden durch Cyberangriffe im Jahr 2021 voraussichtlich bei sechs Milliarden US-Dollar liegen.

Geschichte der Entwicklung von WEBOUNCER

Die KraLos GmbH wurde Anfang 2022 von Carsten Klein und Christian Greiwe gegründet. Carsten Klein ist ein erfahrener IT-Experte und gemeinsam mit Christian Greiwe treibende Kraft bei der Entwicklung von WEBOUNCER. Die Idee zur Entwicklung von WEBOUNCER entstand bereits 2018 aus der Erkenntnis heraus, dass herkömmliche Cybersecurity-Lösungen nicht ausreichen, um alle Bedrohungen abzuwehren.

Die KraLos GmbH hat seit der Gründung viele Auszeichnungen und Awards erhalten. Unter anderem

den European Enterprise Award 2022 für „Most innovative Cybersecurity Software Developers – Europe“ und jetzt gerade erst den begehrten „Cybersecurity Excellence Award Gold Winner 2023“. Zudem hat WEBOUNCER Patentschutz in den USA und Europa.

www.webouncer.de

WEBOUNCER IST DER NEUE STANDARD FÜR CYBER-SECURITY

Carsten Klein, CEO von KraLos informiert über WEBOUNCER und die Zukunft der Cyber-Security.

Cybersecurity-Lösungen leider nicht ausreichen, um alle Bedrohungen abzuwehren. Wir haben uns daher auf die Entwicklung einer KI-basierten Lösung konzentriert, die in der Lage ist, alle bekannten und zukünftigen Bedrohungen zu erkennen und zu blockieren.

einfach zu integrieren, erfordert keine zusätzliche Hardware und ist nicht nur sicherer, sondern auch kostengünstiger als viele andere Lösungen.

Herr Klein, wie kam es zur Idee, WEBOUNCER zu entwickeln? Die Idee zu WEBOUNCER entstand aus der Erkenntnis heraus, dass herkömmliche

Was macht WEBOUNCER besser als andere Cybersecurity-Lösungen? WEBOUNCER bietet ein bisher unerreichtes Maß an Cybersecurity. Die Software ist in der Lage, zwischen guten und schlechten Website-Anfragen zu unterscheiden, entsprechend zu reagieren und diese dann eben auch zu blockieren. Zudem ist WEBOUNCER

Wie sehen Sie die Zukunft der Cybersecurity? Die Bedrohungslage durch Cyberangriffe wird sich in den kommenden Jahren weiter verschärfen. Es ist daher wichtig, dass Unternehmen und Privatpersonen ihre Cybersecurity-Maßnahmen auf den neuesten Stand bringen. Wir sind zuversichtlich, dass WEBOUNCER einen signifikanten Beitrag zur Reduzierung von Cyberangriffen leisten wird.

www.kralos.eu

Die Bedrohungslage durch Cyberangriffe wird sich in den kommenden Jahren weiter deutlich verschlimmern. Es ist daher wichtig, dass Unternehmen und Privatpersonen ihre Cybersecurity-Maßnahmen auf den neuesten Stand bringen. WEBOUNCER bietet eine einzigartige CybersecurityLösung, die vor allen bekannten und zukünftigen Bedrohungen schützt. Die Vorteile von WEBOUNCER liegen auf der Hand: ein bisher unerreichtes Maß an Cybersecurity, Schutz vor allen bekannten und zukünftigen Bedrohungen, niedrige Kosten, einfache Integration in bestehende Schutzlösungen, keine zusätzliche Hardware notwendig, Green IT und Latest GDPR Security Standard.

„WEBOUNCER ist der neue Standard für Cybersecurity. Wir sind zuversichtlich, dass wir in den kommenden Jahren einen signifikanten Beitrag zur Reduzierung von Cyberangriffen leisten werden. Unsere Technologie ist einzigartig und wird Unternehmen und Privatpersonen auf der ganzen Welt schützen.” (Carsten Klein, CEO KraLos)

„Innovation aus Deutschland”

KOMMENTAR

Maschine gegen Maschine

Die Künstliche Intelligenz verbessert derzeit auch die Lösungen im Bereich der IT-Security und bietet auf diesem Weg noch gewaltige Potenziale. Das Problem: Die KI wird auch zunehmend als Angriffstechnologie genutzt und hilft Cyberkriminellen, die Zahl ihrer Attacken zu erhöhen. In der Folge droht ein Kampf – Maschine gegen Maschine –, der die Raffinesse auf beiden Seiten mit hoher Geschwindigkeit auf immer höhere Niveaus treibt. Zuletzt hat kein Geringerer als Sam Altman,

der Erfinder der KI „ChatGPT“, seine Sorgen öffentlich via Twitter geäußert. Möglicherweise sei man „gar nicht so weit von potenziell beängstigenden Entwicklungen entfernt“. Konkreter wird Altman nicht. Klar ist: Die Herausforderungen im Bereich der CyberResilienz werden in den kommenden Jahren rasch weiter ansteigen. Hoffentlich bleibt den Guten genug Zeit, sich mit den Möglichkeiten von KI vertraut zu machen und hohe Sicherheitsniveaus zu gewährleisten.

Michael Gneuss ChefredakteurIMPRESSUM

UNSERE NÄCHSTE AUSGABE

Gesundheit 4.0

Es gibt eine Vielzahl von Angeboten, wie die digitale Patientenakte, das E-Rezept, Arzttermine über das Internet oder Gesundheitsapps.

Projektmanager Moritz Duelli, moritz.duelli@reflex-media.net

Redaktion Jens Bartels, Michael Gneuss, Katharina Lehmann, Hartmut Schumacher Layout Lydia Krüger, grafik@reflex-media.net Fotos iStock / Getty Images, Coverbild iStock / StudioM1 Druck BVZ Berliner Zeitungsdruck GmbH V.i.S.d.P. Redaktionelle Inhalte Michael Gneuss, redaktion@reflex-media.net Weitere Informationen Pit Grundmann, pit.grundmann@reflex-media.net, Reflex Verlag GmbH, Hackescher Markt 2–3, D-10178 Berlin, T +49 (0)30 / 200 8949 0, www.reflex-media.net

Diese Publikation des Reflex Verlages erscheint am 31. März 2023 in der Frankfurter Allgemeinen Zeitung. Der Reflex Verlag und die Frankfurter Allgemeine Zeitung GmbH sind rechtlich getrennte und redaktionell unabhängige Unternehmen. Inhalte von Werbebeiträgen wie Unternehmens- und Produktporträts, Interviews, Advertorials, Anzeigen sowie Gastbeiträgen und Fokusinterviews geben die Meinung der beteiligten Unternehmen beziehungsweise Personen wieder. Die Redaktion ist für die Richtigkeit der Beiträge nicht verantwortlich. Die rechtliche Haftung liegt bei den jeweiligen Unternehmen.

Doch all das muss sich nach wie vor bewähren. Immerhin sagen noch immer fast 30 Prozent der deutschen Ärztinnen und Ärzte, dass sie keine Apps verschreiben werden. Wir beleuchten in der Ausgabe die Chancen und Risiken von Gesundheit 4.0.

Erfahren Sie mehr am 26. April im Handelsblatt.

C.O.S Collaboration Online Systems S.ár.l. 3 11, Rue de Luxembourg L-6750 Grevenmacher info@cos.lu www.cos.lu

Hasso-Plattner-Institut für Digital Engineering gGmbH 4 Prof.-Dr.-Helmert-Straße 2–3 14482 Potsdam hpi-info@hpi.de https://hpi.de

Governikus GmbH & Co. KG 5 Hochschulring 4 28359 Bremen kontakt@governikus.de www.governikus.de

MailStore Software GmbH 7 Clörather Straße 1–3 41748 Viersen sales@mailstore.com www.mailstore.com/de

InfoGuard Deutschland GmbH 8 Landsberger Straße 302 80687 München info@infoguard.de www.infoguard.de

Outpost24 AB 9

Gierkezeile 12 10585 Berlin info@outpost24.com www.outpost24.com/de

VMware Global Inc. 10 Willy-Brandt-Platz 2 81829 München ABaleta@VMware.com www.vmware.com/de

SEP AG 11

Konrad-Zuse-Straße 5 83607 Holzkirchen sales@sep.de www.sep.de

Bundesverband IT-Sicherheit e. V. (TeleTrusT) 12 Chausseestraße 17 10115 Berlin franziska.bock@teletrust.de www.teletrust.de

Deutsche Messe AG 12 Messegelände 30521 Hannover www.hannovermesse.de

Tixeo GmbH 13 Rheinstraße 11 14513 Teltow www.tixeo.com/de

KraLos GmbH 14 Worthstraße 21 31303 Burgdorf c.klein@kralos.de www.kralos.eu

Aktion Deutschland Hilft e. V. 16 Willy-Brandt-Allee 10–12 53113 Bonn

reichenbach@aktiondeutschland-hilft.de www.Aktion-Deutschland-Hilft.de

Danke an alle, die helfen!

Nothilfe Ukraine – jetzt spenden!

Seit über einem Jahr herrscht Krieg mitten in Europa. Millionen Familien aus der Ukraine bangen um ihr Leben und ihre Zukunft. Aktion Deutschland Hilft, das Bündnis deutscher Hilfsorganisationen, leistet den Menschen Nothilfe.

Danke für Ihre Solidarität. Danke für Ihre Spende.

Jetzt Förderer werden: www.Aktion-Deutschland-Hilft.de