1 minute read

1 SCHRITT VORWÄRTS: CO2 SCHRITTE ZURÜCK.

from Cyber-Resilienz

by reflexverlag

CO2-NEUTRALE PRODUKTION Wer kann Ihrem Unternehmen dabei helfen, die Produktion Schritt für Schritt klimafreundlicher zu machen?

Die HANNOVER MESSE macht den Unterschied. Jetzt Ticket sichern!

Advertisement

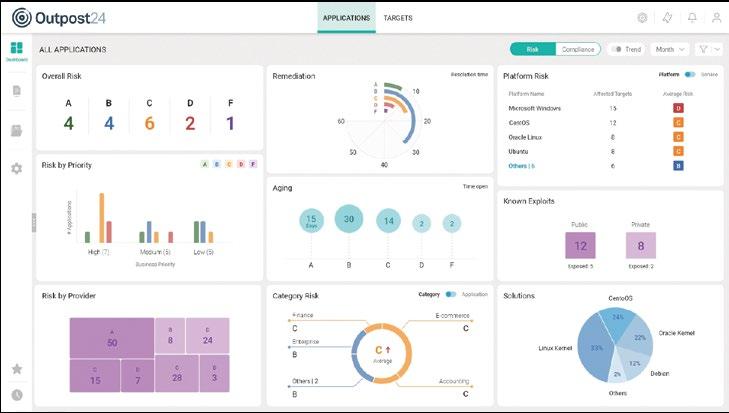

Wie sicher ist der deutsche Mittelstand vor solchen Angriffen? Wo gibt es Lücken, vor allem wenn Personal fehlt? Eine pauschale Aussage kann man nicht treffen. Bei vielen Mittelständlern haben die dauernden, medienwirksamen IT-Sicherheitsvorfälle und Ransomware-Attacken auch auf Entscheidungsträgerebene ein starkes Bewusstsein geprägt, welchen Stellenwert IT-Sicherheit hat. Besser noch, die Erkenntnis wurde in Handlungen umgesetzt, es wird in IT-Sicherheit investiert. Der Regelfall dürfte dies allerdings noch nicht sein. Wo es bereits an der Bereitschaft mangelt, die simple IT-Ausstattung gesund zu finanzieren, werden die Mehrkosten für ernsthaft sichere IT, die auf Ransomware-Angriffe vorbereitet ist, kaum bereitwillig getragen werden. Es bleibt zu hoffen, dass Sensibilisierung zu einem Umdenken führt.

Welche Unternehmen werden besonders häufig angegriffen? Wenn man die weltweiten erfolgreichen Ransomware-Angriffe betrachtet, stehen Einzelhandel, Gesundheitswesen, Produktionsgewerbe, Unternehmen der Energiewirtschaft und Telekommunikation ganz oben auf der Liste. Kurz gesagt, sind es die Betreiber kritischer Infrastrukturen und Unternehmen im besonderen öffentlichen Interesse. Diese Begriffe sollten die meisten Leserinnen und Leser insbesondere aus dem IT-Sicherheitsgesetz 2.0 kennen. Dennoch kann jeder angegriffen werden.

Ein Angriff, der im Gedächtnis geblieben ist, ist der Angriff im September 2020 auf die IT-Systeme des Uniklinikums Düsseldorf. Die Folge war, dass eine Patientin nicht rechtzeitig versorgt werden konnte und sogar starb.

Und wie kann man mit einem Angriff umgehen? Um der Komplexität eines RansomwareAngriffs zu begegnen, ist der Einsatz nur einer Maßnahme (zum Beispiel Antiviren-Software oder Proxy-Filter) unzureichend. Es müssen mehrere Maßnahmen gleichzeitig umgesetzt und somit mehrere Verteidigungslinien aufgebaut werden. Beispiele solcher Aktivitäten sind Erkennung kompromittierter Accounts und schwacher Passwörter, Systeme zur Angriffserkennung et cetera. Im besten Falle sollte man auf einen Angriff vorbereitet sein. Dann kann man mit bereits erprobten und vorbereiteten Methoden agieren.