Quantenphysik meets digitale Sicherheit. Wie die Forschung Grenzen verschiebt.

Prof. Dr. Wolters spricht in einem Interview über den Zusammenhang zwischen Quantenphysik und IT-Sicherheit S.

EINE UNABHÄNGIGE KAMPAGNE VON MEDIAPLANET Lesen Sie mehr auf www.erfolgundbusiness.de

LukasKlinghol z

Prof.Dr.JanikWolters DIGITALE TRANSFORMATION

10 – 11

Das technische Daten- und Dokumentenmanagement für die Industrie fabasoft.com/approve KaiPascalBeerlink Prof Dr. MichaelMei e r P r o f. Dr. Norbert Poh lmann FEMALE Special S. 14 – 15

VERANTWORTLICH FÜR DEN INHALT IN DIESER AUSGABE SEPTEMBER 2023

Maren Limpert Die digitale Transformation ist kein Ziel, sondern ein kontinuierlicher

Prozess, um Unternehmen neu zu erfinden und unsere Zukunft aktiv zu gestalten.

Rachel Apelbaum

Die Digitalisierung erfordert kontinuierliche Aktualisierung, um in der heutigen Zeit relevant zu bleiben.

Anette Blum

Die digitale Transformation ist im vollen Gange und viele spannende Themen warten dabei auf Sie.

Project Manager: Maren Limpert Anette Blum Rachel Apelbaum, Business Development Manager: Samantha Stinner Geschäftsführung: Richard Båge (CEO), Henriette Schröder (Managing Director), Philipp Colaço (Director Business Development), Alexandra Lassas (Content and Production Manager), Lea Hartmann (Layout and Design), Cover: shutterstock, Prof.Dr. Norbert Pohlmann, Prof.Dr. Michael Meier, Prof.Dr. Jannick Wolters, Lukas Klingholz, Kai Pascal Beerlink

Mediaplanet-Kontakt: de.redaktion@mediaplanet.com

Alle Artikel, die mit “In Zusammenarbeit mit“ gekennzeichnet sind, sind keine neutrale Redaktion der Mediaplanet Verlag Deutschland GmbH. Aus Gründen der besseren Lesbarkeit wird auf die gleichzeitige Verwendung der Sprachformen männlich, weiblich & divers (m/w/d) verzichtet. Alle Personenbezeichnungen gelten gleichermaßen für alle Geschlechter.

Text Prof. Dr. Norbert Pohlmann

Cyber-Sicherheit ist die größte Herausforderung der Digitalisierung

Sicherheitslücken und organisierte Cyberkriminalität erhöhen das Risiko eines ITSicherheitsvorfalls in Unternehmen. Für eine sichere und vertrauenswürdige digitale Zukunft braucht es neue Konzepte und Strategien wie Zero-Trust und mehr Investitionen in zukunftsweisende IT-Sicherheit.

Die Cyber-Sicherheitslage ist angespannt, die Gründe dafür sind vielfältig. Zum einen sind die ITSysteme und -Infrastrukturen nicht sicher genug konzipiert, aufgebaut, konfiguriert und geupdatete, um gegen intelligente Angreifer zu wirken. Die sehr großen, monolithischen Betriebssysteme, mit denen meist gearbeitet wird, bilden keine ausreichend sichere und vertrauenswürdige Basis, weil sie komplex und fehleranfällig sind. Mit der fortschreitenden Digitalisierung wächst die Komplexität der IT-Systeme und -Infrastrukturen weiter –und damit die Angriffsfläche. Viele Updates werden gar nicht oder nicht schnell genug eingespielt, wodurch Schwachstellen zu lange angreifbar bleiben. Immer komplexer und damit angreifbarer wird auch unsere IT-Supply-Chain, die immer mehr Lösungen, Software und Dienstleistung unterschiedlicher Anbieter enthält.

Die Cyber-Sicherheitslage verschlechtert sich Einen zusätzlichen Risikofaktor bilden die immer besser ausgearbeiteten ITAngriffe, denn Internetkriminelle sind immer stärker als Ökosysteme organisiert. Diese Cybercrime-Organisationen sind überaus erfolgreich und erwirtschaften hohe Gewinne, etwa mit RansomwareAngriffen. Diese Gewinne investieren sie in immer ausgefeiltere und automatisiertere Angriffs-Tools. Damit steigt die Erfolgswahrscheinlichkeit der Angriffe und die Zahl potenzieller Opfer, denn mit automatisierten Tools können auch kleinere Unternehmen effektiver angegriffen werden.

Laut eco IT-Sicherheitsumfrage 2023 glauben 93 Prozent der befragten IT-Sicherheitsexpert:innen, die Bedrohungslage der Internet-Sicherheit wächst. Es sind

nicht nur mehr Angriffe erfolgreich, die Schäden erfolgreicher Attacken sind heute immens. Mit zunehmender Digitalisierung lagern immer mehr digitale Werte auf IT-Systemen. Um diesen Gefahren zu begegnen, brauchen wir deutlich wirkungsvollere Cyber-Sicherheitsmechanismen.

Investitionen in zukunftsorientierte Cyber-Sicherheitsmethoden

In meinen Augen führt kein Weg daran vorbei, die Investitionen in Cyber-Sicherheit deutlich zu erhöhen. Durchschnittlich investieren Organisationen in Deutschland dafür nur rund 7 Prozent ihres ITBudgets. Das ist viel zu wenig, um sich angemessen zu schützen. In anderen Ländern wurde das verstanden, in den USA beispielsweise wird teilweise bis zu 20 Prozent des IT-Budgets in die eigene Cyber-Sicherheit investiert. Nicht nur wie viel, sondern auch in was wir investieren, ist entscheidend. Wir brauchen mehr zukunftsorientierte Cyber-Sicherheitsmethoden, die uns nachhaltig deutlich besser schützen als althergebrachte IT-Sicherheitsarchitekturen. Das Zero-Trust-Sicherheitsparadigma etwa schützt wirksam gegen innovative Angriffe. Durch die Verknüpfung verschiedener, ineinander wirkender Cyber-Sicherheits-und Vertrauenswürdigkeits-Mechanismen wird bei Zero Trust die Angriffsfläche der eigenen IT-Landschaft so klein wie möglich gemacht und zusätzlich die Robustheit der IT-Systeme deutlich vergrößert. Um eine vertrauensvolle digitale Zukunft gestalten zu können, bleibt im Endeffekt keine Alternative: Wir müssen jetzt mehr in moderne CyberSicherheitstechnologien investieren.

Hier finden Sie die IT-Sicherheitsumfrage 2023!

Prof. Dr. Norbert Pohlmann, Vorstand IT-Sicherheit bei eco - Verband der Internet-Sicherheit e. V.

Lesen Sie mehr auf erfolgundbusiness.de 2 Please recycle facebook.com/MediaplanetStories @Mediaplanet_germany

MESSETIPP 10. – 12. Oktober 2023 Nürnberg, Germany itsa365.de/itsa-expo-besuchen PLAY HARD. PROTECT SMART. JETZT GRATIS-TICKET SICHERN! ITSA-23_Ad_Visitors_248x123mm_DE_ISOnewspaper26v4.indd 1 17.08.23 09:59

ANZEIGE

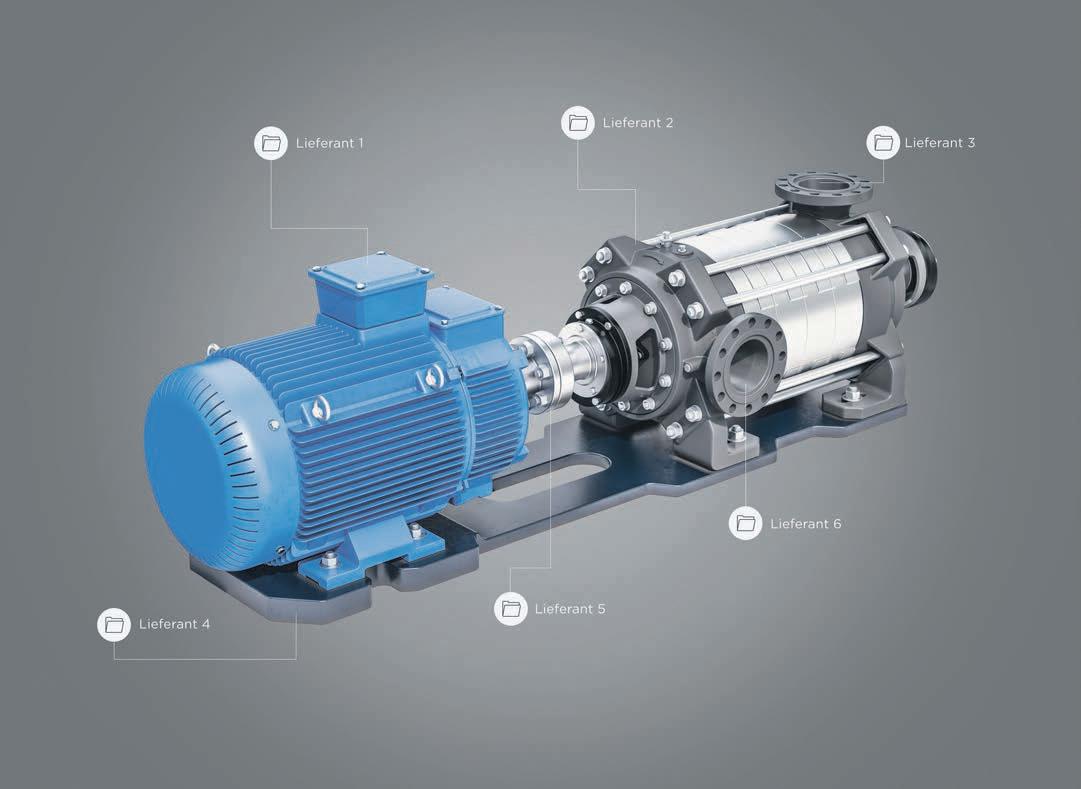

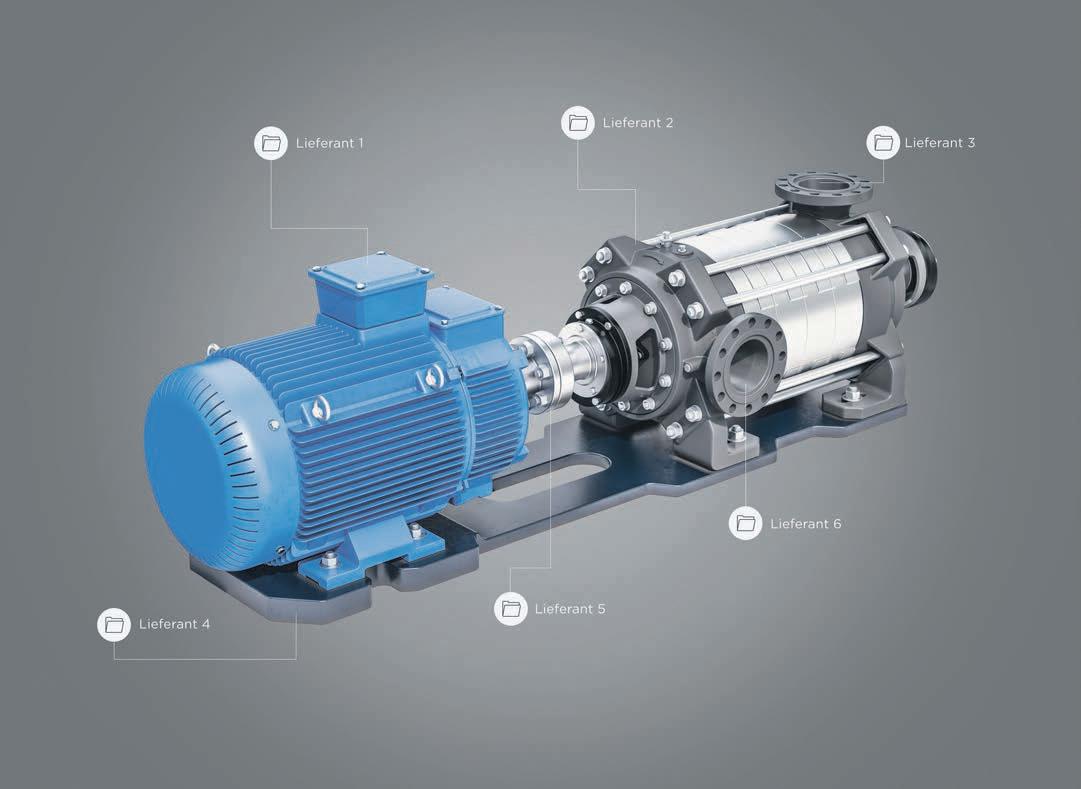

Auf dem Weg zur digitalen Fabrik

KSB digitalisiert mit Fabasoft Approve werksübergreifende Prozesse und spart damit jährlich 7.700 Arbeitsstunden.

Text Andreas Dangl

Der weltmarktführende Pumpen- und Armaturenhersteller KSB hat die Weichen für seine eigene digitale Transformation gestellt und das Pumpenwerk in Pegnitz als Pilotbetrieb ausgewählt. Hier wird in einzelnen „Use Cases“ die Verwandlung zur Smart Factory vorangetrieben. Bestehende Geschäftsabläufe in der Fertigung sowie in der Verwaltung wurden dazu von Expert:innen analysiert und zur Digitalisierung ausgewählt.

Besonderes Augenmerk legen die Verantwortlichen auf die digitale Steuerung der Qualitäts-, Lieferanten- und Kundendokumentation entlang der Wertschöpfungskette. Produkt- und projektspezifische Dokumente wie Maßzeichnungen, Sicherheitsunterlagen und Zulassungen müssen von den Lieferanten fristgerecht eingeholt sowie durch unterschiedliche Abteilungen geprüft und freigegeben werden. Bisher erfolgte der Informationsaustausch zwischen Projektpartnern und Lieferanten per E-Mail mit Anhängen oder über Downloadportale ohne klare Ablagestruktur. Dies sorgte für hohen manuellen Aufwand beim Suchen von Dokumenten, zeitintensive Kommunikation über unterschiedliche Kanäle und zahlreiche Korrekturschleifen aufgrund fehlender Informationen.

Um Abhilfe zu schaffen, setzt KSB im Rahmen des Projektes „Digital Factory“ auf die cloudbasierte Software Approve on Fabasoft PROCECO. Die Umsetzung erfolgte nach der agilen Scrum-Methode.

Smarte Lieferantendokumentation

Durch die Digitalisierung der Lieferantendokumentation mit Approve spart der Pumpenhersteller allein im Pilotwerk 4.500 Arbeitsstunden pro Jahr ein. Unterschiedliche Kommunikationswege erschwerten es den Projektverantwortlichen, ausstehende Dokumentationsleistungen der Lieferanten zu erkennen und entsprechende Maßnahmen einzuleiten. So betrug die

Terminverfolgung zur Beschaffung der Unterlagen für jedes einzelne Projekt rund 130 Stunden. Durch die Einführung digitaler Workflows und das Vernetzen der beteiligten Unternehmen in einer gemeinsamen Datenumgebung sind Projektstatus, Revisionen, Dokumentationsumfang und Freigaben für jedes Dokument immer klar ersichtlich. Die im System vorgegebene Arbeitsreihenfolge wird automatisch eingehalten. Für die zeitgerechte Erledigung sorgt das smarte Fristenund Terminmanagement inklusive Erinnerungsfunktion.

„Mit Approve ist es gelungen, umfangreiche Sonderdokumentationen von Lieferanten transparent zu verwalten sowie unternehmensübergreifende Genehmigungsverfahren nachvollziehbar in einer Plattform abzuwickeln“, erklärt Christian Strobl aus dem Operativen Einkauf bei KSB.

Zulieferer einbeziehen

Soll ein neuer Zulieferer in die Supply-Chain aufgenommen werden, ist das über das flexible Rollen- und Zugriffsrechtesystem einfach möglich. Da die Software mit jedem gängigen Webbrowser nutzbar ist, entsteht beim Lieferanten kein Installationsaufwand. Im persönlichen Arbeitsvorrat finden die Benutzer:innen die zu erledigenden Aufgaben und können diese mit einem Mausklick sofort starten.

Individuelle Filteroptionen und eine semantische Volltextsuche erleichtern die Navigation zu bestimmten Informationen. In Dashboards behalten die Mitarbeitenden von KSB den Überblick über die einzelnen Aufträge. Diese synchronisiert Approve mit dem datenführenden ERP-System SAP. So sind auch die kaufmännischen Informationen stets aktuell. Das Besondere am System ist, dass Informationen nicht nur in Dokumenten gespeichert sind, sondern als Metadaten extrahiert werden und so beispielsweise für Analysen wie der Liefertreue zur Verfügung stehen.

Mit

Approve werden umfangreiche Prüfpläne automatisiert heruntergebrochen, die darstellen, welche Zeugnisse ein Lieferant dem jeweiligen Auftrag beizustellen hat.

Andreas Dangl, Entrepreneur und Geschäftsführer der Fabasoft Approve GmbH. In seiner Funktion unterstützt er Unternehmen aus der Industrie bei der Einführung von smarter Software zum Managen technischer Daten & Dokumente.

Im Konzern gibt es für jedes Produkt die sogenannte Maximaldokumentenliste. Diese beinhaltet alle Dokumentationsbestandteile, welche für eine Pumpe notwendig sein könnten. Die technische Auftragsabwicklung wählt daraus die für die jeweilige Kundenbestellung notwendigen Unterlagen direkt im System aus. Über Workflows erhalten die Zulieferer die Information über den zu leistenden Dokumentationsumfang. Direkt im Lieferantenportal können die Unterlagen hochgeladen und an KSB retourniert werden, wo sie Mitarbeitende prüfen und freigeben.

Effizient erstellte Kundendokumentation

In einem nächsten Schritt ist die Digitalisierung der Kundendokumentation samt zugehöriger Prozesse geplant: Ist die Dokumentation für eine Pumpe vollständig, werden über die Software die einzelnen Elemente zur Gesamtdokumentation zusammengefügt. Zur Übergabe und für die finale Freigabe des Kunden steht das Kundenportal – ebenfalls über den Webbrowser zugänglich – bereit. Auch hier gilt wie überall in Approve: Dokumente können direkt in der Benutzeroberfläche gelesen und PDF-Dokumente oder technische Zeichnungen auch digital annotiert bzw. kommentiert oder mit Skizzen versehen („Redlining“) werden. Besonders praktisch ist die automatische Adaption der Dokumentenbezeichnungen entsprechend den jeweiligen Vorgaben der Kunden bzw. von KSB intern.

FOTO: GORODENKOFF/ISTOCK VIA GETTY IMAGES

Dieser Artikel ist in Zusammenarbeit mit der Fabasoft Approve GmbH entstanden.

Lesen Sie mehr auf erfolgundbusiness.de 4

Computer-Aided Quality

Hohe Qualitätsstandards sind essenziell für industrielle Erzeugnisse. Neben makellosen Produkten gilt es, umfassende Dokumentationsunterlagen wie Prüfzeugnisse oder Testprotokolle mitzuliefern. Ein „Computer-Aided Quality System“ (CAQ) wie Approve hilft Unternehmen, Qualitätsmanagementprozesse entlang der Wertschöpfungskette medienbruchfrei zu gestalten. Qualitätsbezogene Daten entstehen in unterschiedlichen Systemen entlang der Lieferkette. Das Ziel muss daher lauten, diese zu verbinden und die dadurch gewonnenen Informationen sinnvoll zu nutzen. Dazu lohnt es sich, Zulieferer, Kunden und herstellende Unternehmen in einer gemeinsamen Datenumgebung über digitale Geschäftsprozesse zu vernetzen.

Innovative Qualitätsprozesse

Um die hohen Qualitätsstandards des KSB-Konzerns zu erfüllen, gilt es, während der Produktentstehung verschiedenste Prüfungen durchzuführen und diese entsprechend zu dokumentieren. Beim Koordinieren dieser Abläufe helfen sogenannte Prüfpläne (QCP), die festlegen was, wie und wann geprüft werden muss. Darüber hinaus geben sie vor, welche Prüfungen direkt im KSB-Werk oder bei Sublieferanten durchzuführen sind. Eine der größten Herausforderungen liegt dabei in der nachvollziehbaren Kommunikation mit den Kunden und Lieferanten. Gesetzliche Rahmenbedingungen wie das Lieferkettensorgfaltspflichtengesetz und Co. führen mitunter zum absoluten Zertifikatschaos: Um sicher zu gehen, überhäufen Zulieferer den Maschinenbau mit oft überflüssigen Nachweisdokumenten, was zu überbordendem Koordinationsaufwand führt.

Mit Approve werden umfangreiche Prüfpläne automa tisiert heruntergebrochen, die darstellen, welche Zeug nisse ein Lieferant dem jeweiligen Auftrag beizustellen hat. Die Software berücksichtigt dabei relevante Nor men und Standards und hält diese auf dem aktuellen Stand. Digitale Geschäftsprozesse informieren Sublie feranten direkt über die Anforderungen und sorgen für die transparente Übermittlung der benötigten Unter lagen im System. „Durch den Einsatz von Approve bei der Erstellung von Prüfplänen und der Überprüfung von Testzertifikaten spart KSB im Pilotwerk jährlich 3.200 Arbeitsstunden ein, die nun für andere Tätigkeiten genutzt werden können“, erklärt Alexander Thumbeck aus der technischen Auftragsabwicklung und Projektverantwortlicher bei KSB.

Prüfpläne automatisiert erstellen

Approve generiert individuelle Prüfpläne, Quality Con trol Plans oder sonstige digitale Checklisten automatisiert mithilfe von Bausteinen und Vorlagen. Zudem lau fen sämtliche Abstimmungs-, Prüf- und Freigabeprozesse sowohl unternehmensintern, als auch mit Lieferanten sowie Kunden über das cloudbasierte System. Somit werden die Kontrollvorgänge völlig medienbruchfrei entlang der Supply-Chain durchgeführt.

Thumbeck dazu: „Es war uns wichtig, einen durchgängi gen Ende-zu-Ende-Prozess zu implementieren, in dem auch unsere Lieferanten integriert sind.“ Alle Beteiligten haben über ein smartes Rollen- und Berechtigungssys tem ausschließlich Zugriff auf für sie notwendige Daten. Jeder Bearbeitungsschritt wird automatisiert mitprotokolliert. So ist sichergestellt, dass die Kommunikation und Behebung von Mängeln transparent funktioniert.

So führen Mitarbeitende Qualitätskontrollen orts- sowie zeitunabhängig durch und erstellen bzw. dokumentieren etwaige Mängel im System. „Issues“ lassen sich mit zusätzlichen Informationen (z. B. Beschreibung des Mangels, Frist zur Beseitigung) versehen

Bisher erfolgte der Informationsaustausch zwischen Projektpartnern und Lieferanten per E-Mail mit Anhängen oder über Downloadportale ohne klare Ablagestruktur.

Maßnahmen automatisiert verteilen

Zur Mängelbehebung kann ein CAQ-System wie Approve über vordefinierte Regeln entsprechende Sofort-, Korrektur- und Vorbeugemaßnahmen zuteilen und die Verantwortlichen informieren. Ist ein Lieferant involviert, erhält er ebenso wie interne Mitarbeitende Workflow-Aktivitäten, um Maßnahmen direkt in der Software festzulegen.

Fit für zukünftige Herausforderungen

Die gesetzlichen Anforderungen an die technische Dokumentation sind in den vergangenen Jahren zunehmend anspruchsvoller geworden. Zudem legen Kunden immer mehr Wert auf eine hervorragende Produktqualität. Die Einführung von Approve zur Digitalisierung der administrativen Prozesse rund um das Qualitätsmanagement und der technischen Dokumentation reduziert den manuellen Aufwand, beseitigt Medienbrüche und daraus resultierende Fehlerquellen. Das direkte Einbinden der Zulieferer in ein gemeinsames System sorgt für eine Qualitätssteigerung entlang der gesamten Supply-Chain. Die cloudbasierte Software wird bei KSB mittlerweile zur Lieferanten-, Kunden- und Qualitätsdokumentation eingesetzt. Ein weltweiter Roll-out ist geplant.

Durch die Einführung digitaler Workflows und das Vernetzen der beteiligten Unternehmen in einer gemeinsamen Datenumgebung sind Projektstatus, Revisionen, Dokumentationsumfang und Freigaben für jedes Dokument immer klar ersichtlich.

Qualitätsmängel jederzeit erfassen

Mitunter wird im Maschinenbau die Wareneingangs- undausgangskontrolle an externe Dienstleister:innen vergeben oder erfolgt nicht am eigenen Werksgelände. Mit moderner Software aus der Cloud ist es möglich, digitale Checklisten am mobilen Endgerät oder auch via AR- oder VR-Brille abzuarbeiten.

Weitere Informationen zu den Projekten finden sich hier: www.fabasoft.com/approve

5 Lesen Sie mehr auf erfolgundbusiness.de

FOTO: ALEXLMX/ISTOCK VIA GETTYIMAGES

Wer kennt Dein Passwort?

Mittels Phishing, Spionagesoftware oder durch Einbrüche in Serversysteme gestohlene Zugangsdaten stellen aktuell eines der Haupteinfallstore in die Computersysteme von Organisationen dar. Wie an der Uni Bonn entwickelte Warndienste helfen effektiv Accountübernahmen durch Kriminelle zu verhindern, diskutieren wir mit Prof. Dr. Michael Meier, Inhaber des Lehrstuhls für IT-Sicherheit am Institut für Informatik der Universität Bonn.

Wie können gestohlene Zugangsdaten potenziell von Cyberkriminellen genutzt werden, um sensible Informationen zu gefährden?

Sobald ein Krimineller die Zugangsdaten zu einem Account in der Hand hat, ist er in der Lage, diesen Account zu übernehmen. Welche Informationen dabei ausgelesen werden können, hängt stark von der Art des übernommenen Accounts ab. Wird das Kundenkonto eines Online-Shops übernommen, können Bankdaten wie die IBAN, die Adresse des Kunden, aber auch das Kaufverhalten ausgelesen werden, was wiederum viel über persönliche Vorlieben oder aber auch den Gesundheitszustand verraten kann. Noch kritischer kann es werden, wenn ein Mitarbeiterkonto übernommen wird. In diesem Fall können auch sensible Unternehmensdaten wie Mitarbeiterdaten oder technische Betriebsgeheimnisse ausgelesen werden.

Welche Auswirkungen können gestohlene Zugangsdaten auf die Sicherheit und den Betrieb eines Unternehmens haben?

Ein gehackter Firmenaccount kann ein Einfallstor in die gesamte IT-Infrastruktur des betroffenen Unternehmens sein. Im produzierenden Gewerbe können so beispielsweise Maschinen online abgeschaltet werden, so dass die gesamte Produktion brach liegt. Um die Firmen-IT wieder freizuschalten, fordern Kriminelle in

solchen Fällen meist Lösegeld von den Unternehmen. Betroffen sind Unternehmen aller Art, zunehmend auch mittelständische Betriebe wie Automobilzulieferer oder auch Molkereien.

Welche Schritte können Unternehmen ergreifen, um sich vor den Bedrohungen durch gestohlene Zugangsdaten und Identitätsdiebstahl zu schützen? Es gibt verschiedene Möglichkeiten sich zu schützen. Es sollte jedoch immer beachtet werden, dass es keine Garantie für einen absoluten Schutz gibt. Eine gute erste Maßnahme, um sich vor Accountübernahmen zu schützen, ist die Einrichtung einer Multi-FaktorAuthentifizierung (MFA). Der stärkste Faktor in einer MFA ist jedoch immer noch das eigene Passwort. Um festzustellen, ob das Passwort noch sicher ist oder bereits in einem Dataleak auftaucht, gibt es für den Endverbraucher Möglichkeiten, mit denen man feststellen kann, ob Anmeldedaten abgeflossen sind, wie zum Beispiel den kostenlosen Leakchecker der Uni Bonn (https://leakchecker.uni-bonn.de), den ich selbst mitbetreue. Mittlerweile haben wir aber auch Dienste entwickelt, mit denen Unternehmen sehr einfach feststellen können, ob Zugangsdaten von eigenen Mitarbeitern oder Kunden in Datenleaks auftauchen. In diesen Fällen können Unternehmen jeweils geeignete Maßnahmen ergreifen und diese Einfallstore für Hacker schließen.

Ein gehackter Firmenaccount kann ein Einfallstor in die gesamte IT-Infrastruktur des betroffenen Unternehmens sein.

Cybersicherheit

& Datenschutz in der Unternehmenskommunikation

So schützen Sie Ihre E-Mail-Kommunikation vor Cyberangriffen

In der heutigen Geschäftswelt ist E-Mail-Kommunikation allgegenwärtig und ermöglicht einen schnellen und unkomplizierten Informationsaustausch rund um die Uhr. Besonders beim Versand von personenbezogenen Daten, schützenswerten Unternehmensinformationen oder hochsensiblen Gesundheitsdaten ist aber Vorsicht geboten. Gemäß den strengen gesetzlichen Vorgaben der EU-Datenschutzgrundverordnung müssen solche Informationen beim digitalen Versand ausschließlich verschlüsselt übertragen werden. Die hohe Relevanz dieses Datenschutzaspekts resultiert aus der Tatsache, dass einfache nicht-verschlüsselte E-Mails leicht abzufangen und mitlesbar wie eine Postkarte sind. Verschärfend kommt hinzu, dass 80% aller Cyberangriffe ihren Ursprung in einer E-Mail haben, und der einzige effektive Schutz die verschlüsselte Unternehmenskommunikation ist.

Frama Deutschland GmbH bringt fast 50 Jahre Erfahrung im Bereich der physischen und digitalen Kommunikation mit. Neben Lösungen für die physische Postbearbeitung bietet das Unternehmen innovative Softwarelösungen, um den steigenden Anforderungen an Datenschutz und Compliance in der digitalen Kommunikation gerecht zu werden. Die Einhaltung dieser Vorschriften ist von höchster Bedeutung, da Verstöße empfindliche Strafen von bis zu 20 Millionen Euro oder 4% des gesamten weltweit erzielten Jahresumsatzes im vorangegangenen Geschäftsjahr zur Folge haben können. Mit RMail bietet Frama eine Verschlüsselungslösung, die flächendeckend und datenschutzkonform auf TLS 1.3 oder

Ende-zu-Ende-Verschlüsselung setzt, ohne auf komplizierte Schlüsselaustausche, Zertifikate oder andere aufwändige Maßnahmen auf Empfängerseite angewiesen zu sein. Abhängig von den individuellen Anforderungen eines Unternehmens können E-Mails entweder gezielt ausgewählt, nach Filterregeln automatisiert oder ganzheitlich alle E-Mail verschlüsselt versendet werden. Neben der Verschlüsselung dokumentiert RMail auch den gesamten Zustellungsprozess, den Inhalt der E-Mail und das Öffnen der Nachricht mithilfe eines patentierten Zustellungsnachweises. Dies gewährleistet, dass nicht nur die Compliance jederzeit nachgewiesen werden kann, sondern dass auch im Falle eines Rechtsstreits ein juristisch belastbarer Nachweis über die E-Mail-Zustellung und den E-Mail-Inhalt erfolgen kann.

Die innovative Technologie von Frama ermöglicht somit eine sichere und nachweisbare E-Mail-Kommunikation, sowohl national als auch international. Ein entscheidender Vorteil besteht darin, dass Empfänger im Gegensatz zu anderen Lösungen keinerlei zusätzliche Software, Schlüssel oder Zertifikate benötigen oder sich registrieren müssen. Dieser unkomplizierte Ansatz von RMail ermöglicht es Unternehmen, eine gegen Cyberangriffe gerüstete, juristisch nachweisbare Unternehmenskommunikation zu implementieren, die außerdem die Compliance der DSGVO nachweist und Ihre Unternehmensdaten aller Art schützt.

Weitere Informationen finden Sie unter: www.frama.de

Welche rechtlichen und finanziellen Konsequenzen können für ein Unternehmen entstehen, wenn gestohlene Zugangsdaten zu Datenschutzverletzungen oder Sicherheitsverletzungen führen?

In Bezug auf die rechtlichen Konsequenzen ist die Datenschutz-Grundverordnung (DSGVO) in diesem Punkt sehr strikt. Unternehmen, die personenbezogene Daten verarbeiten, sind verpflichtet, Maßnahmen zum Schutz dieser Daten zu ergreifen (Art. 32). Bei Nichteinhaltung kann das Unternehmen mit bis zu 2% des weltweiten Jahresumsatzes oder bis zu 10 Millionen Euro Bußgeld belangt werden. Bestimmte Unternehmen, wie z. B. Online-Shops, müssen aber auch direkt andere finanzielle Konsequenzen fürchten. Waren, die über ein übernommenes Konto bestellt wurden, werden in der Regel einfach abgeschrieben, ähnlich wie Ladendiebstahl im Einzelhandel. Dabei beläuft sich der Schaden durch Accountübernahmen im E-Commerce in Deutschland im Jahr 2020 auf knapp 1,4 Milliarden Euro. Diese Zahl verdeutlicht das enorme Schadenspotenzial allein durch Accountübernahmen, welche durch den Einsatz der von uns entwickelten Dienste drastisch reduziert werden kann.

Prof. Dr. Michael Meier, Inhaber des Lehrstuhls für IT-Sicherheit am Institut für Informatik der Universität Bonn ANZEIGE

Text Lotta Boron

Text Lotta Boron

FOTO: SHUTTERSTOCK_1815385922 Lesen Sie mehr auf erfolgundbusiness.de 6

Proaktive Cyber Security:

Wegweisende Verteidigung im digitalen Zeitalter

In der Popkultur werden Hacker oft durch die Leidenschaft dargestellt, mit der sie ihre Tastaturen bedienen. Diese Darstellung mag unterhaltsam sein, verfehlt aber etwas die wahre Natur des Hackens. Viele glauben, dass Cyberangriffe rein technische Übergriffe sind, denen mit technischen Abwehrmaßnahmen wie Firewalls, Anti-Malware und IntrusionDetection-Systemen begegnet wird. Diese Maßnahmen sind tatsächlich unerlässlich, aber wenn man sich allein darauf verlässt, können Organisationen in eine trügerische Sicherheit gelockt werden. Tatsächlich nutzen Hacker oft eine Kombination aus technischen und menschlichen Schwachstellen aus.

Angesichts dieser dynamischen und sich ständig weiterentwickelnden Bedrohungslage müssen Cybersicherheitsstrategien adaptiv, zukunftsorientiert und ständig auf unbekannte Herausforderungen vorbereitet sein. Dieser Philosophie liegt die Offensive Cyber Security zugrunde. Es handelt sich um einen proaktiven Ansatz, der nicht nur Standards wie ISO 27001 erfüllt, sondern diese häufig übertrifft und die blinden Flecken identifiziert, die konventionelle Methoden übersehen könnten.

Angesichts dieser dynamischen und sich ständig weiterentwickelnden Bedrohungslage müssen Cybersicherheitsstrategien adaptiv, zukunftsorientiert und ständig auf unbekannte Herausforderungen vorbereitet sein.

Bei Mantodea Security haben unsere Erfahrungen immer wieder gezeigt, dass gerade diese unvorhergesehenen Schwachstellen, die oft von automatisierten Tools übersehen werden, am gefährlichsten sind. Diese Art von Anfälligkeiten werden häufig zu Einfallstoren für Angreifer.

Einer unserer Hauptmaßnahmen zur Aufdeckung dieser Schwachstellen ist das Red Teaming. Dabei handelt es sich nicht nur um eine Routine-Sicherheitsüberprüfung; es ist eine sorgfältig geplante Simulation von realen Angriffen auf die digitale Infrastruktur eines Unternehmens. Was das Red Teaming von typischen Sicherheitsbewertungen unterscheidet, ist seine dynamische Natur, die sich eng an die sich entwickelnden Taktiken und Strategien echter Gegner anlehnt im Vergleich zu herkömmlichen Überprüfungen, die oft nur die Spitze des Eisbergs erfassen können.

Der letzte Baustein im Puzzle der Cybersicherheit liegt im Verständnis, dass es sowohl um Kultur als auch um Technologie geht. Die ausgefeiltesten Sicherheitssysteme können ins Wanken geraten, wenn eine umfassende Schulung fehlt oder wenn die Führungsspitze die Sicherheit nicht priorisiert.

Um uns in diesem digitalen Zeitalter wirklich zu schützen, benötigen wir eine zweigleisige Wachsamkeit: sowohl technologisch als auch organisatorisch. Dieser ganzheitliche Ansatz stellt sicher, dass wir bereit sind, den unvorhergesehenen Bedrohungen von morgen zu begegnen, unabhängig von ihrem Ursprung.

Die ausgefeiltesten Sicherheitssysteme können ins Wanken geraten, wenn eine umfassende Schulung fehlt oder wenn die Führungsspitze die Sicherheit nicht priorisiert.

Patrick Ungeheuer Geschäftsführer der Mantodea Security GmbH

Über den Autor

Patrick Ungeheuer ist der Geschäftsführer der Mantodea Security GmbH in Frankfurt am Main. Zuvor leitete er das Offensive Team bei Blue Frost Security GmbH.

Dieses erfahrene Team wurde zum eigenständigen Unternehmen Mantodea Security, welches sich auf Offensive Threat Intelligence, Red Team Engagements, Penetrationstests und individuelle Sicherheitsanalysen spezialisiert hat. Seine Expertise im Bereich Cybersicherheit wurde von Medien wie "Die Welt" anerkannt.

Dieser Artikel ist in Zusammenarbeit mit der Blue Frost Security GmbH entstanden.

Text Patrick Ungeheuer

FOTOS: BLUE FROST SECURITY GMBH 7 Lesen Sie mehr auf erfolgundbusiness.de Weitere Informationen: www.bluefrostsecurity.de

Strategische Implementierung von KI:

Der Schlüssel für

zukünftigen

Unternehmenserfolg

In einer Zeit, in der künstliche Intelligenz unaufhaltsam an Bedeutung gewinnt, stehen deutsche Unternehmen vor der Herausforderung, dieses Potenzial bestmöglich zu nutzen. Im folgenden Interview mit Kai Pascal Beerlink, Referent für Künstliche Intelligenz beim Digitalverband Bitkom, werfen wir einen Blick auf die aktuelle Integration von KI in deutsche Unternehmen.

Sie beschäftigen sich täglich mit dem Thema Künstliche Intelligenz (KI). Wie schätzen Sie die deutschen Unternehmen in der Integration aktuell ein?

Deutsche Unternehmen tun sich oft noch schwer, die vielfältigen Anwendungsmöglichkeiten und Chancen von KI umzusetzen. Viele Unternehmen verstehen zwar das Potenzial von KI auf einer abstrakten Ebene, wenn es aber um die konkrete Umsetzung und Integration geht, herrscht oft noch viel Unsicherheit und Orientierungslosigkeit. So sagen in einer aktuellen BitkomStudie 72 Prozent der Unternehmen aus allen Branchen, dass KI von großer Bedeutung für die Wirtchaft ist, aber nur 15 Prozent nutzen selbst KI.

Welche Herausforderungen ergeben sich durch den Einsatz von KI in Unternehmen?

Je nach Unternehmen und Branche hat KI das Potenzial, Betriebsabläufe und Marktmodelle stark zu verändern. KI wird Menschen jedoch in den seltensten Fällen ersetzen. Die Herausforderung besteht daher darin, die Zusammenarbeit zwischen Mensch und KI in Unternehmen möglichst effizient zu gestalten und zu diesem Zweck Beschäftigte weiterzubilden.

Kommen wir zum Thema Datensicherheit und den Datenschutz in Unternehmen. Welche Auswirkungen hat der Einsatz von KI auf diese Bereiche? Im Bereich Datensicherheit und Datenschutz gibt es

für den Einsatz von KI viele Herausforderungen. Wenn große KI-Modelle mit zahlreichen öffentlich zugänglichen Informationen aus dem Internet trainiert werden, ist es wichtig, auf die Anonymisierung personenbezogener Daten zu achten. Bei spezifischeren KI-Anwendungen, etwa in speziellen Industrien, wird die KI oftmals mit technischen Produktionsdaten trainiert. Hier ist weniger der Aspekt des Datenschutz und eher die Datensicherheit wichtig. Es müssen genügend qualitativ hochwertige Daten vorliegen, um das KI-System effizient und sicher zu machen, und sie müssen gut vor Cyberangriffen geschützt werden – schließlich steuern diese KI-Systeme zum Teil direkt Maschinen in Produktionshallen.

Wie können Unternehmen von dem Einsatz von KI profitieren?

Unternehmen können von KI-Anwendungen auf vielfältigste Art und Weise profitieren. Generative KI wie etwa Chatbots revolutionieren schon jetzt den Kundenkontakt, können aber auch sehr gut im Marketing zur Erstellung von Videos, Texten und Bildern oder sogar in der SoftwareEntwicklung, etwa zum Programmieren, eingesetzt werden. In der fertigenden Industrie kann KI genutzt werden, um sehr präzise und komplexe Produktionsabläufe zu entwerfen oder zu optimieren. Aber auch beim Analysieren von Geschäftszahlen und der Entwicklung von Geschäftsstrategien kann KI durch die schnelle Verarbeitung von großen Datenmengen eine enorme Hilfe sein.

Dieser Artikel ist in Zusammenarbeit mit der advantegy GmbH entstanden.

Es ist gerade jetzt, wo wir einen Höhenflug von KI am Markt und in der Gesellschaft erleben, wichtig für Unternehmen, aktiv beim Thema KI voranzugehen.

Wie könnten sich Unternehmen in der Zukunft aufgrund von Fortschritten in KI verändern? In einigen Branchen wird KI Geschäftsmodelle und Arbeitsabläufe ganz grundsätzlich verändern, etwa im Kundenservice oder im Marketing. In anderen Branchen wird KI nur Teilprozesse optimieren. Es ist aber auf jeden Fall absehbar, dass Unternehmen, die frühzeitig über KI-Lösungen nachdenken und diese auch langfristig und strategisch implementieren, einen Wettbewerbsvorteil haben. Es ist gerade jetzt, wo wir einen Höhenflug von KI am Markt und in der Gesellschaft erleben, wichtig für Unternehmen, aktiv beim Thema KI voranzugehen. Deswegen geben wir im Bitkom Unternehmen durch Veranstaltungen, Publikationen und dem allgemeinen Austausch Orientierung, um beim Thema KI ganz vorne mit dabei zu sein.

Mensch und Maschine: Gemeinsam unschlagbar in Sachen Intelligenz

Eine Betrachtung von analogen Potenzialen und digitale Chancen

In einer von Digitalisierung geprägten Welt erkennen wir, dass die wahre Stärke in der Zusammenarbeit von Mensch und Maschine liegt. Mit Uta Rusch, Expertin für Digitalität, sprechen wir über die Kreativität, Empathie und das ethische Denken der Menschen und über die Möglichkeiten durch Automatisierung und Effizienz.

Du bist eine Verfechterin von Technologie, Digitalisierung und KI. Warum nutzen lt. einer Bitkom-Studie nur 15% KI in ihren Unternehmen?

Aus meiner Sicht sind die Gründe dafür vielschichtig. Es geht schon damit los, dass wir kompliziert und komplex sehr oft in einen Topf werfen und Agilität für uns ein Wunderheilmittel ist. Das ist Scheitern auf Ansage.

Es braucht eine Unternehmens- und Führungskultur, die für psychologische Sicherheit steht, damit Menschen in der Organisation auch Risiken eingehen. Es braucht eine ordentliche Portion Mut von Seiten der Geschäftsführung. Es braucht Gestaltungs- und Verantwortungsraum für Mitarbeiter. Es braucht Bewusstsein sowohl auf Seiten der Führungskräfte als auch auf Seiten der Mitarbeiter über die eigenen Stärken, über das eigene Verhalten und die eigene Kommunikation. Und schlussendlich braucht es auch Methodenwissen, um KI im Unternehmen nutzbar zu machen.

Wir müssen uns den Integrations-Grad von KI bewusst machen, uns Zeit zum Probieren und auch zum Scheitern geben, damit die richtigen Ansatzpunkte gewonnen werden.

Du plädierst also im ersten Schritt für die Schaffung der richtigen Kultur und im zweiten Schritt für die Nutzung von Methoden, Technologie und KI. Jetzt sprichst Du über einen Integrations-Grad. Was genau bedeutet der Integrations-Grad? Der Integrations-Grad steht für den Grad der Nutzung von KI im Unternehmen. Für uns ist es in den Projeken wichtig, Verständnis und Klarheit zu schaffen. Nur

so senken wir die Hemmschwellen für Neues und für Veränderung. Wir unterscheiden wie folgt:

• Integrations-Grad 1: Partielle Unterstützung in Prozessen

• Integrations-Grad 2: Vollständige Integration von externer KI in eigene Prozesse

• Integrations-Grad 3: Nutzung von eigenen Daten und Aufbau eigener KI-Anwendungen

Welche Beispiele verdeutlichen den IntegrationsGrad 1?

Beim Integrations-Grad 1 – also der partiellen Unterstützung in Prozessen geht es darum, manuelle Tätigkeiten durch den Einsatz von KI zu automatisieren. Viele von uns nutzen ChatGPT z.B. zum Generieren von Überschriften, Social-Media-Posts, für Zusammenfassungen und Ähnliches. Wir automatisieren einen Schritt in unserem Prozess.

Nun gibt es deutlich mehr als nur ChatGPT und es kommen fast stündlich neue KIs dazu. Meist werden hier sogenannte generative KIs eingesetzt – also Modelle, die auf Grundlage der Daten, für die sie trainiert wurden, Texte, Bilder oder andere Inhalte erzeugen.

Die Nutzung solcher KIs ist für uns ein erster wichtiger Schritt: Die Kosten sind in der Regel überschaubar, da die meisten KIs als SaaS zur Verfügung gestellt werden und eine monatliche Nutzung berechnet wird.

Es gibt fast unendlich viele Ansatzpunkte in Unternehmen für den Einsatz – nur die eigene Kreativität setzt

hier Grenzen. Durch die fehlende softwarebasierte Integration in die Unternehmensprozesse ist die Nutzung schnell umgesetzt.

Ein konkretes Beispiel, wie wir diesen Ansatz intern und für eigene Produkte nutzen, ist hier zu finden: https://experience.advantegy.com/kuenstliche-intelligenz-im-marketing

Du hast einen Wunsch frei. Was wünscht Du Dir für den Umgang mit KI in den Unternehmen?

Mut und Freiheit, um einfach mal zu machen.

Mensch und Maschine schaffen gemeinsam Synergien, die allein unerreicht bleiben.

Uta Rusch

Geschäftsführende Gesellschafterin advantegy GmbH

Du willst mit Uta in Kontakt treten oder mehr über sie erfahren? Schreib ihr eine E-Mail an: urusch@advantegy.com, oder besuche das LinkedIn-Profil: https://www.linkedin.com/in/uta-rusch/

Lesen Sie mehr auf erfolgundbusiness.de 8

Text Veronika Gwosdz

Kai Pascal Beerlink, Referent Künstliche Intelligenz Bitkom e.V.

Text Niklas Koshold & Uta Rusch

Die Evolution in der Wolke:

Wie Cloud-Technologien die digitale Transformation vorantreiben

Lukas Klingholz leitet im Bitkom das Team “Cloud und Künstliche Intelligenz (KI)“. In einem Interview spricht er über Cloud-Nutzung mit dem Fokus auf Flexibilität, Kostenersparnis und Sicherheit für Unternehmen.

Warum lohnt es sich Ihrer Meinung nach für Unternehmen, die Cloud zu nutzen?

Die Cloud-Nutzung ist längst Standard in der deutschen Wirtschaft. Derzeit nutzen 89 Prozent Cloud Computing, weitere 8 Prozent planen oder diskutieren den Einsatz. Unternehmen, die die Cloud nutzen, können schnell und effizient auf sich verändernde Marktbedingungen reagieren, ohne in eine teure, physische IT-Infrastruktur investieren zu müssen. Die Flexibilität der Skalierung ermöglicht es, Ressourcen nach Bedarf zu nutzen, wodurch Unternehmen sowohl Spitzenlasten bewältigen als auch in ruhigen Zeiten Ressourcen reduzieren können.

In welcher Weise können Unternehmen von der Cloud profitieren, um ihre IT-Infrastruktur zu optimieren und gleichzeitig Kosten zu senken? Mit der Cloud können Unternehmen von einem "Payas-you-go"-Modell profitieren. Damit entfallen hohe Invesititionen in Hardware und teilweise auch Software. Durch den Einsatz von Cloud-Diensten können Unternehmen zudem ihre IT-Teams entlasten, da Wartung und Updates in der Regel vom Cloud-Anbieter übernommen werden. Dies führt zu einer schnellleren Implementierung neuer Anwendungen und Services. Außerdem können sie von einer breiten Verfügbarkeit und hohen Ausfallsicherheit profitieren, die CloudAnbieter garantieren.

Wie kann die Cloud den Unternehmen dabei helfen, ihre sensiblen Daten sicher zu speichern und vor Cyberangriffen geschützt zu bleiben?

Viele Cloud-Anbieter investieren massiv in fortschrittliche Sicherheitstechnologien – sie verfügen über mehr Know-how und Ressourcen als etwa ein mittelständisches Unternehmen selbst haben kann. Oft verfügen sie über spezialisierte Teams, die sich ausschließlich mit der Sicherheit beschäftigen. Verschlüsselung, Firewall-Systeme, Intrusion-Detection-Systeme und regelmäßige Sicherheitsüberprüfungen sind Standard in der Branche. Darüber hinaus ermöglichen Cloud-Lösungen Unternehmen den Zugriff auf modernste Sicherheitstools, die sie alleine möglicherweise nicht implementieren könnten.

Welche Rolle spielt die Cloud bei der digitalen Transformation von Unternehmen und der Einführung neuer Technologien wie KI und IoT? Cloud-Technologien sind Treiber der digitalen Transformation. Durch den Zugriff auf Cloud-Technologien können Unternehmen leichter und schneller innovative Technologien wie KI und IoT implementieren, weil Tools und Dienste anwenderfreundlich bereitgestellt werden. Unternehmen können somit von Datenanalyse, automatisierten Prozessen und vernetzten Geräten profitieren, ohne eine eigene Infrastruktur dafür aufbauen zu müssen.

In fünf Jahren wollen 56 Prozent aller Unternehmen mehr als die Hälfte ihrer IT-Anwendungen aus der Cloud betreiben.

Cloud

Welche Zukunftsperspektiven sehen Sie für die Nutzung der Cloud? Wo sehen Sie noch Entwicklungspotenzial?

Cloud Computing hat sich in Deutschland etabliert und steht nun vor einem rasanten Wachstum. In fünf Jahren wollen 56 Prozent aller Unternehmen mehr als die Hälfte ihrer IT-Anwendungen aus der Cloud betreiben. Aktuell liegt der Anteil gerade einmal bei 15 Prozent. Mit dem Wachstum von Technologien wie Edge-Computing könnten Cloud-Technologien dezentral genutzt werden, um Datenverarbeitung näher am Ort der Datenentstehung zu ermöglichen. Außerdem erwarten wir eine engere Integration von KI in die Cloud, was automatisierte Entscheidungsprozesse und bessere Datenanalysen ermöglichen wird. Langfristig könnten auch Quantencomputer und ihre Anwendungen in der Cloud eine Rolle spielen, wodurch völlig neue Optimierungspotenziale entstehen würden.

Chancen treffen auf Technologie

Sie arbeiten daran, innovative Ideen in die Realität umzusetzen. Arrow steht Ihnen dabei mit dem „wie“ zur Seite.

Erfahren Sie mehr: arrow.com/fiveyearsout

Text Lotta Boron

Lukas Klingholz, Leiter

& Künstliche Intelligenz Bitkom e.V.

Text Lotta Boron

Lukas Klingholz, Leiter

& Künstliche Intelligenz Bitkom e.V.

ANZEIGE 9 Lesen Sie mehr auf erfolgundbusiness.de

Homeoffice? Aber sicher :

Mit Mitarbeiterschulungen und XDR

Remote zu arbeiten ist nicht nur für viele Mitarbeitende bequem und profitabel, auch Unternehmen sparen einiges an Kosten für Miete und Energie. Allerdings sind durch Homeoffice spezielle Sicherheitsmaßnahmen erforderlich, um die gleichzeitig wachsende Zahl an Viren und Malware zuverlässig abzuwehren.

Der Grund für die immer stärkere Verbreitung von Homeoffice ist nicht allein durch COVID zu erklären, der Siegeszug der Telearbeit hat auch ein wirtschaftliches Fundament. Teleworker haben laut einer Erhebung von tecla bis zu 7.000 Dollar pro Jahr weniger Kosten im Vergleich zu ihren Onsite Kolleg:innen. Auf Arbeitgeberseite sind es sogar bis zu 11.000 Dollar pro Mitarbeiter:in und Jahr. Kein Wunder also, dass die Zahl der RemoteArbeitenden weltweit kontinuierlich steigt, laut einer Erhebung von Global Workplace Analytics zwischen 2009 und 2020 sogar um 159 Prozent.

Immer mehr Menschen in Telearbeit

Fragt man Menschen, die im Homeoffice arbeiten, geben viele an, produktiver zu sein als im Büro, da sie weniger abgelenkt sind. Für Familien ist die Möglichkeit, remote zu arbeiten, auch vielfach eine richtige Entlastung, da sich Beruf und Familie besser vereinbaren lassen. Dabei hilft es vielen schon, wenn ein Unternehmen zeitweise Homeoffice erlaubt und nur punktuell auf Onsite-Präsenz setzt. Eine Prognose von Upwork geht davon aus, dass schon in fünf oder sechs Jahren mehr als 70 Prozent aller Branchen, in denen Homeoffice möglich ist, dies auch anbieten werden.

Fragt man Menschen, die im Homeoffice arbeiten, geben viele an, produktiver zu sein als im Büro.

Auch die Zahl der Cyberangriffe wächst

So vielversprechend die Prognosen sind – wo viel Licht ist, ist auch Schatten. Das gilt auch für die IT, denn die Bedrohung durch Malware und Cyberviren hat mit dem Ausbau von Homeoffice und Telearbeit ebenfalls massiv zugenommen. Die Zahl der Cyberangriffe wächst und wächst. Ransomware-Attacken spielen dabei noch immer eine große Rolle, auch werden die Angriffsmethoden der Cyberakteure immer raffinierter und ändern sich schnell.

Mitarbeiter:innen und Unternehmen schützen

Im Homeoffice sind Mitarbeiter:innen besonders anfällig für verschiedene Angriffsformen wie beispielsweise PhishingScams. Noch immer werden unbekannte Links und E-MailAnhänge geöffnet – oder von der IT nicht genehmigte Hard- und Software genutzt. Damit Mitarbeiter:innen sicher von zu Hause arbeiten und sowohl selbst vor Datenverlust und Schadsoftware geschützt sind als auch die Sicherheit des Unternehmens nicht gefährden, müssen Arbeitgeber ihre Sicherheitsstrategien und Prozesse anpassen. Mitarbeiter:innen müssen kontinuierlich sensibilisiert und geschult werden. Es muss auch eine IT-Sicherheitsinfrastruktur geschaffen werden, die verhindert, dass die Cybersicherheit vulnerabel ist. Zudem muss die Implementierung neuer Technologien vorangetrieben werden.

Cybersicherheit mit XDR

Durch XDR, Extended Detection and Response, kann die Cybersicherheit für Telearbeitende und Unternehmen effektiv erhöht werden. XDR-Plattformen zentralisieren sicherheitsrelevante Funktionen und Daten aus allen Systemen und Geräten mithilfe automatisierter, kontextbasierter Analysen und Korrelation. Dies schließt mobile Endgeräte, verschiedene E-Mail-Architekturen, Cloud-Anwendungen und Netzwerke ein.

Über den gesamten Lebenszyklus von Angriffen hinweg lässt sich mit XDR-Plattformen ein effektives Sicherheitsmanagement gewährleisten, ein hohes Maß an Transparenz und auch Kontrolle ist gegeben. Cyberangriffe werden mit XDR schnell identifiziert und behoben.

Lesen Sie mehr auf erfolgundbusiness.de 10

Text Miriam Rauh

FOTOS: SHUTTERSTOCK

ANZEIGE

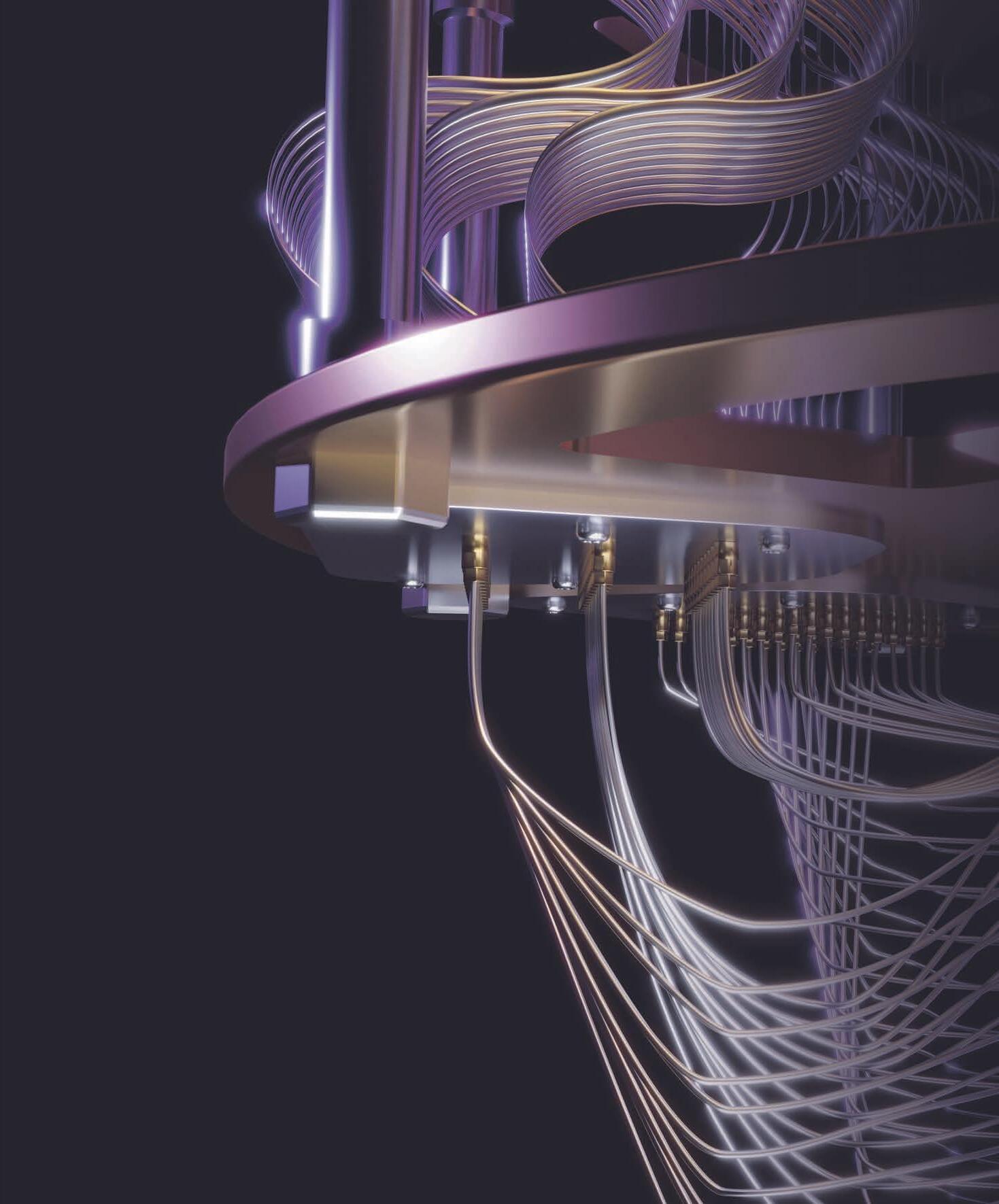

Was hat digitale Sicherheit eigentlich mit Quantenphysik zu tun?

Prof. Dr. Wolters, Professor für „Physikalische Grundlagen der IT-Sicherheit“ am Institut für Optische Sensorsysteme des Deutschen Zentrums für Luft- und Raumfahrt (DLR), an der TU Berlin und dem Einstein Center Digital Future (ECDF), spricht in einem Interview darüber, wie die Quantenphysik die Sicherheit in der digitalen Kommunikation verbessern kann und welche Potenziale sie für die Unternehmenswelt birgt.

Text Veronika Gwosdz

Herr Wolters, Sie sind u. a. Professor für „Physikalische Grundlagen der ITSicherheit“ an der TU Berlin, können Sie sich und Ihr Forschungsgebiet kurz vorstellen?

Als experimentelle Physiker versuchen wir theoretische Modelle und Konzepte, vor allem aus dem Bereich der Quantenphysik im Labor möglichst exakt nachzubauen und dann für Anwendungen in der Informations- und Kommunikationstechnologie nutzbar zu machen.

In welchen Bereichen kann die Quantenphysik eingesetzt werden?

Quantenphysik spielt bereits in vielen Technologien des digitalen Lebens eine wichtige Rolle. Ich denke zum Beispiel an Laser, die unsere heutigen globalen Telekommunikationsnetzwerke ermöglichen. Ein anderes Beispiel sind Transistoren als grundlegendes Element unserer heutigen Computer. Aktuell wird an Quantentechnolgien der zweiten Generation geforscht. In diesen werden dann quantenmechanische Zustände gezielt präpariert, bearbeitet und ausgelesen. Dies verspricht völlig neue Möglichkeiten für die Sensorik, Hochleistungsrechner oder auch sichere Kommunikation.

In der Quantenkommunikation werden einzelne, oder wenige Photonen zur Informationsübertragung genutzt.

Wie kann die Quantenphysik dazu beitragen, die digitale Sicherheit zu verbessern?

In der Quantenkommunikation wird ausgenutzt, dass Licht in Form von kleinsten, unteilbaren Energieportionen, den Photonen, übertragen wird. In der klassischen Telekommunikation werden Lichtpulse mit vielen Tausenden dieser Photonen genutzt, um Information zu übertragen. Ein Lauscher kann leicht einen Teil dieser Photonen abfangen und sich so Kenntnis der Nachricht verschaffen. Im Gegensatz

dazu werden in der Quantenkommunikation nur einzelne, oder wenige Photonen zur Informationsübertragung genutzt. Hier führen Abhörversuche unweigerlich zu einer Veränderung der Nachricht, woduch der Angreifer sich unweigerlich bemerkbar macht. Quantenphysik kann Sicherheit in der Kommunikation somit nachweisbar machen.

Welche Herausforderungen stellen sich bei der praktischen Umsetzung quantensicherer Verschlüsselungssysteme?

Hier gibt es eine ganze Reihe von technischen Herausforderungen. Zunächst sind Sender- und vor allem Empfängerstationen für die benötigten extrem schwachen Lichtpulse technisch deutlich aufwändiger und damit um Größenordnungen teurer.

Daneben gibt es die grundlegende Herausforderung, dass Lichtpulse bei der Transmission durch optische Glasfasern abgeschwächt werden. In der klassischen Telekommunikation wird dies durch Verstärkerstationen ausgeglichen, sodass wir Informationen über den gesamten Globus verschicken können. In der Quantenkommunikation ist ein solche Verstärkung nicht so einfach möglich. Daher forschen wir und andere an sogenanten Quantenrepeatern. Bis diese einsetzbar sind, können noch Jahrzehnte vergehen. Bis dahin ist sichere Quantenkommunikation in ihrer Reichweite auf ca. 100 km begrenzt.

Welche Rolle spielt die Quantenphysik bei der Entwicklung sicherer Kommunikationsnetze und der Gewährleistung der Vertraulichkeit von Datenübertragungen?

Eine andere Hauptsäule der Quantentechnologieforschung sind Quantencomputer. Mit diesen lassen sich, so die Hoffnung, bestimmte, heute noch unlösbare mathematische Probleme berechnen. Dies kann zu druchbrüchen bei der Simulation von hochkomplexen Systemen für die Entwicklung neuartiger Batterien oder für die Erforschung medizinischer Wirkstoffe führen. Aber auch dazu, dass heute eingesetzte Verschlüsselungsmethoden geknackt werden können.

Daher müssen Angreifer mit Quantencomputern als mögliches Sicherheitsrisiko für zukünftige Kommunikationsnetze schon heute mitgedacht werden, um auch in Zukunft eine vertrauliche Datenübertragung gewährleisten zu können.

Wie wird die Quantenkommunikation die Zusammenarbeit und den Informationsaustausch zwischen Unternehmen verbessern?

Ich denke, dass sich im wesentlichen nichts ändern wird. Wir können dank der Quantenkommunikation hoffenlich auch in Zukunft noch genauso unbeschwert und sicher kommunizieren, wie wir es heute tun. Und dies auch wenn unsere heutigen Verschlüsselungsmethoden durch Quantencomputer unsicher sein sollten.

Lesen Sie mehr auf erfolgundbusiness.de 12

FOTO: PRIVAT

FOTO: SHUTTERSTOCK

Welche Anwendungen der Quantenkommunikation gibt es bereits in der Praxis und welche Potenziale sehen Sie für zukünftige Anwendungen?

In der Praxis stellt die Quantenkommunikation aufgrund der existierenden Einschränkungen noch eine extreme Nischenanwendung dar. Große Firmen und öffentliche Einrichtungen setzen zurzeit eher auf sogenannte Post-Quanten-Kryptografie. Hier wird versucht klassische Verschlüsselungsverfahren zu finden, die sich direkt mit heutiger Kommunikationshardware nutzen lassen, aber auch mit einem Quantencomputer nicht knacken lassen. Wie sicher diese Verfahren wirklich sind, wird wohl erst die Zukunft zeigen. Von daher ist die Forschung an der Quantenkommunikation, für die wir schon heute mathematische Sicherheitsbeweise haben auf jeden Fall weiter lohnend.

Wie wird die Quantenkommunikation die digitale Transformation in Unternehmen beeinflussen?

Wie schon gesagt, geht es eher um die Abwehr zukünftiger Risiken. Ich denke es ist viel gewonnen, wenn die digitale Tranformation weiter voranschreiten kann und ein großer Sicherheitskollaps, den Quantencomputer irgendwann auslösen können, ausbleibt.

Wir können, dank der Quantenkommunikation, auch in Zukunft noch genauso sicher kommunizieren,

wie wir es heute tun.

Prof. Dr. Janik Wolters

Professor für "Physikalische Grundlagen der IT Sicherheit" am Institut für Optische Sensorsysteme des Deutschen Zentrums für Luft-

und Raumfahrt (DLR) und der TU Berlin.

Die Rolle des Chief Information Security Officer (CISO)

Eine Analyse des Paradigmenwechsels in Bezug auf Verantwortlichkeiten und Qualifikationen

Text Daniel Fall, Managing Partner Advisory (dfa@difesa.de)

Leonhard Kurthen, Senior Consultant (leku@difesa.de)

Im Rahmen einer laufenden Studie analysieren wir die Rolle des Chief Information Security Officer (CISO) anhand einer qualitativen Auswertung öffentlicher Stellenausschreibungen. In diesem Zusammenhang wurden zwischen Juli und September 2023 mehr als 400 Stellenanzeigen in den DACH-Regionen und den USA untersucht. Die resultierende Analyse legt ein Anforderungsprofil offen, welches einerseits eine umfassende technische Expertise in den Bereichen Informationstechnologie, IT- und Informationssicherheit erfordert, während andererseits vermehrt auf Schlüsselqualifikationen in den Bereichen Führung und Kommunikation hingewiesen wird. Diese Erkenntnisse spiegeln den Paradigmenwechsel wider, der sich in Bezug auf die Rolle und Verantwortung des CISO in Organisationen vollzieht, hin zu einer verstärkten Integration in organisationsstrategische Prozesse 1. Diese Entwicklung findet auch Unterstützung in der Studie von van Yperen Hagedoorn et al., welche die Anforderungen an überfachliche Qualifikationen des CISO beleuchtet. Hierbei werden neben fachlicher Expertise auch Eigenschaften wie Integrität, Anstand, eine positive Grundhaltung, zwischenmenschliche Fähigkeiten und eine ausgeprägte Arbeitsethik als essentielle Eigenschaften hervorgehoben 2

Ungeachtet dieser Veränderungen und Anpassungen verlangen viele der untersuchten Stellenausschreibungen akademische Abschlüsse in technischen Fachrichtungen wie Cybersecurity oder Informatik sowie spezialisierte Zertifizierungen, darunter CISA, CISM oder CISSP. Überfachliche Qualifikationen und Kompetenzen stehen in diesen Ausschreibungen häufig nicht

im Vordergrund. Dies lässt sich möglicherweise auf ein begrenztes Verständnis seitens der Unternehmen bezüglich der sich wandelnden Rolle des CISO zurückführen und könnte auch zu verzerrten Erwartungshaltungen bei den Bewerbern führen.

Im Hinblick auf

die sich verändernde Rolle des CISO wird deutlich, dass dieser Wandel auch den Erwerb neuer Kompetenzen erfordert.

Diese Veränderungen und die damit einhergehenden Spannungen können mit der allgemeinen Wahrnehmung der Rolle des CISO in Organisationen zusammenhängen. Sowohl aus Sicht der oberen Führungsebene als auch aus der Perspektive der CISOs wird die Cybersecurity oft mit negativen Nachrichten assoziiert, wodurch die Rolle des CISO als Überbringer solcher Nachrichten geprägt wird. Zugleich nutzen einige CISOs bewusst eine Form der Rhetorik, die Ängste bei der Unternehmensleitung auslösen kann, etwa durch den Einsatz von Kriegs-Metaphern. Solche Interaktionen können zur Abgrenzung und Entfremdung des CISO von der Organisation beitragen 3. Gleichzeitig dient diese Rhetorik u.a. zur

am 08.11.2023 in Bochum Digitale Best Practices für den Mittelstand und größere Unternehmen

Auf einer kompakten Präsenzveranstaltung rund um die vielfältigen Potenziale der Business-Digitalisierung stehen beim DIGITAL FUTUREcongress (DFC) aktuelle Softwarelösungen, zukunftsweisende Technologien sowie Strategie-Success Stories im Fokus. Das Format bietet Trends und Impulse zu Digitaler Transformation, betrieblichem Management, HR-Organisation und Prozessoptimierung mit Hilfe von Cyber Security, Datensicherheit und -analytics, ChatGPT, KI, innovativer Personalbindung und -gewinnung, Internet of Things, Low Code-Plattformen, Robotik, New Work, Cloud Computing, Online Marketing, Sales Tools, Förderungsmöglichkeiten etc. Der DFC adressiert am 8. November im RuhrCongress Bochum die 1. und 2. Führungsebene aus dem Ruhrgebiet bzw. Nordrhein-Westfalen. Zu erleben sind in einem abwechslungsreichen Konferenzprogramm Keynotes, praxisrelevante, teils branchenbezogene Vorträge, userorientierte Masterclasses und die Verleihung des BVMID IT-Business Awards. Daneben bestehen für Geschäftsführende und Entscheider Gelegenheiten zum Networking, Austausch mit anderen Besuchern sowie mehr als 50 IT-Anbietern.

Scannen Sie den QR Code und erhalten Sie kostenfreie Eintrittskarten (im Wert von je 69 Euro) mit dem Free Ticket Code DFCBCySe23

Beschreibung neuer Technologien. Die Diskussion über den Umgang mit Cybersicherheitsproblemen ist dabei von Metaphern des "Cyberkriegs" dominiert, welche im Rückschluss auch die Zusammenarbeit in Organisationen einschränken, indem sie Ängste verstärken, anstatt die proaktive Maßnahmenergreifung zu fördern 4 . Im Hinblick auf die sich verändernde Rolle des CISO wird deutlich, dass dieser Wandel auch den Erwerb neuer Kompetenzen erfordert, die möglicherweise nicht durch die derzeit geforderten Schulungen, Zertifizierungen oder akademische Abschlüsse abgedeckt werden. Die Anforderungen an eine positive Einstellung und eine angemessene Kommunikation könnten mitunter im Konflikt mit der tatsächlich verwendeten Sprache stehen. Eine erfolgreiche Anpassung erfordert daher eine kritische Reflexion seitens des CISOs hinsichtlich seiner Identität und seiner Rolle innerhalb des eigenen Unternehmens.

Weitere Informationen: www.difesa.de/mc20234 Nächste CISO Master Class vom 29. Nov. - 1. Dez.

13 Lesen Sie mehr auf erfolgundbusiness.de

FOTO: CHRISTOPH WACKER R. PUTRUS, „THE ROLE OF THE CISO AND THE DIGITAL SECURITY LANDSCAPE“, ISACA J., BD. 2, 2019. J. M. J. VAN YPEREN HAGEDOORN, R. SMIT, AMSTERDAM UNIVERSITY OF APPLIED SCIENCES, AMSTERDAM, NETHERLANDS, P. VERSTEEG, UND P. RAVESTEIJN, „SOFT SKILLS OF THE CHIEF INFORMATION SECURITY OFFICER“, IN 34TH BLED ECONFERENCE DIGITAL SUPPORT FROM CRISIS TO PROGRESSIVE CHANGE: CONFERENCE PROCEEDINGS, UNIVERSITY OF MARIBOR PRESS, 2021, S. 467–480. DOI: 10.18690/978-961-286-485-9.34. 3 J. DA SILVA UND R. B. JENSEN, „‚CYBER SECURITY IS A DARK ART‘: THE CISO AS SOOTHSAYER“, PROC. ACM HUM.-COMPUT. INTERACT., BD. 6, NR. CSCW2, S. 1–31, NOV. 2022, DOI: 10.1145/3555090. J. SLUPSKA, „WAR, HEALTH AND ECOSYSTEM: GENERATIVE METAPHORS IN CYBERSECURITY GOVERNANCE“, PHILOS. TECHNOL., BD. 34, NR. 3, S. 463–482, SEP. 2021, DOI: 10.1007/S13347020-00397-5. FOTO: CHRISTIAN KIELMANN (TU BERLIN) DIGITAL FUTUREcongress

Dieser Artikel ist in Zusammenarbeit mit der difesa GmbH & Co. KG entstanden.

MESSETIPP

FEMALE

Transformation bei (neuen) unternehmen

COVER: SHUTTERSTOCK 2162361093/ 1999155647 special

Lesen Sie mehr auf erfolgundbusiness.de 14

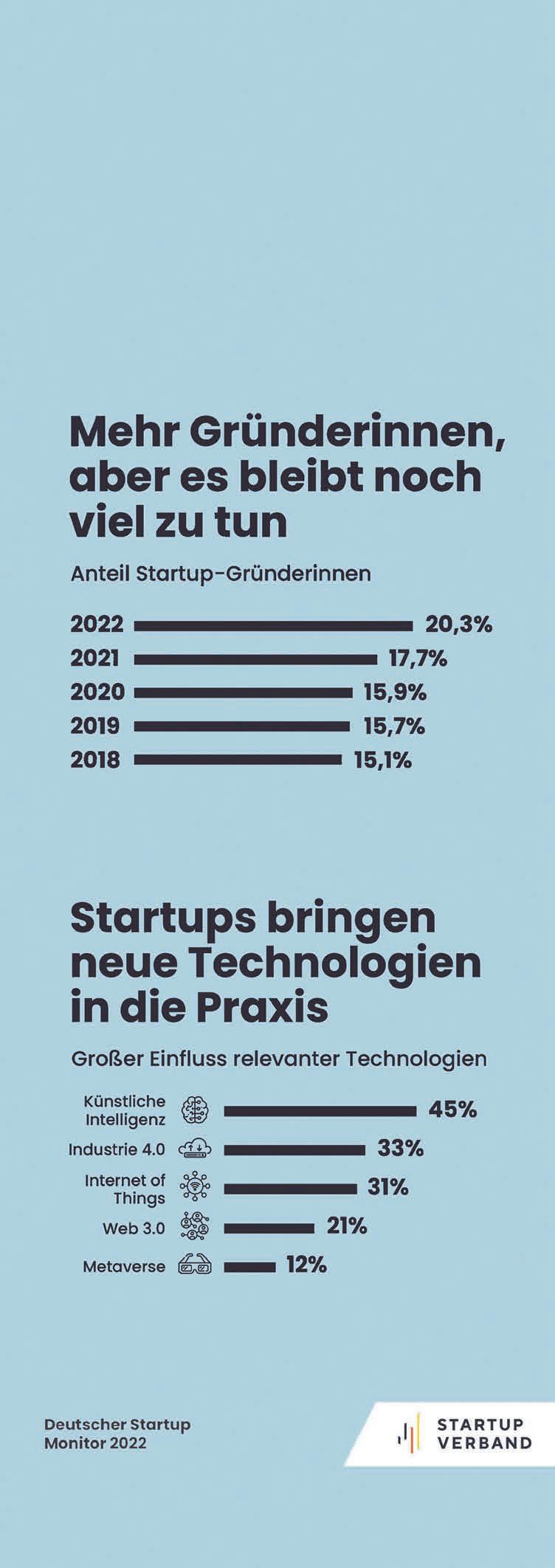

Ihre Vision für Vielfalt

Mit ihrer Leidenschaft für Innovation und ihrem Blick für Chancengleichheit ist Tijen Onaran eine inspirierende und wichtige Persönlichkeit in der Start-up-Welt. Im Interview spricht sie über ihren Werdegang, ihre Herausforderungen und ihre Vision für eine vielfältige Unternehmenslandschaft.

Text Larrisa Xander

Liebe Tijen, die Gründung eines Start-ups kann eine ziemliche Achterbahnfahrt sein. Welche Motivationen und Ziele haben dich angetrieben?

Bei der Unternehmensgründung hatte ich nie eine streng geplante Struktur oder einen detaillierten Businessplan. In den verschiedenen Unternehmen, in denen ich gearbeitet habe, habe ich oft die Rolle einer Unternehmerin innerhalb des Unternehmens eingenommen. Ich habe mir meine Positionen aus eigener Initiative erarbeitet und neue Projekte ins Leben gerufen. Dabei wollte ich mich immer weiterentwickeln. Wenn ich an Konferenzen und Panels im Bereich der digitalen Technologien teilgenommen habe, ist mir oft aufgefallen, dass ich die einzige Frau im Raum war. Das wollte ich ändern. Deshalb habe ich vor acht Jahren in Berlin einen Frauenstammtisch ins Leben gerufen, mit dem Ziel, Frauen zu vernetzen. Irgendwann stand ich dann vor der Entscheidung, ob ich mein Engagement als Hobby betrachte oder ernsthaft verfolgen möchte. Diese Frage stellt sich jeder, der ein eigenes Unternehmen gründen will. Schließlich habe ich mich entschieden, einfach loszulegen. Ich glaube, das ist auch eine der Erfolgsformeln: einfach machen.

In Deutschland gibt es oft Diskussionen über viele Hürden und Herausforderungen für Start-ups. Was sind deine Erfahrungen und Tipps?

Mein Antrieb war, in der deutschen Wirtschaft etwas zu bewegen und mit meinem Netzwerk den Frauenanteil in der Wirtschaft zu erhöhen. Ich wollte den Status quo herausfordern und etwas verändern.

Um dieses Ziel zu erreichen, musste ich viele Entscheidungen treffen, wie zum Beispiel die Frage der Finanzierung. Aber bei allen Entscheidungen war es mir immer wichtig, einen ruhigen und realistischen Blick auf die Situation zu bewahren. So findet man den besten Weg für sich selbst! Ich sage auch immer: "Wer nicht fragt, hat schon ein Nein bekommen." Das heißt, man sollte mutig um Unterstützung bitten und dabei auch Absagen einstecken. Aber wichtig ist, dass man sich nicht vom Weg abbringen lässt.

Welche konkreten Schritte können unternommen werden, um mehr Frauen zur Gründung von Startups zu ermutigen?

Ich bin fest davon überzeugt, dass im Networking unter Frauen eine ungeheure Kraft steckt. Wenn man sich in einem Kreis von Frauen bewegt, die ähnlich denken, bekommt man einen enormen Schub. Das ist besonders hilfreich, wenn man sich unter Druck fühlt oder sich in einer schwierigen Situation befindet und jemanden braucht, der Verständnis hat. Ein weiterer wichtiger Punkt, den ich betonen möchte, ist, dass sich Frauen in der Branche von dem Gedanken verabschieden müssen, es allen recht machen zu wollen.

Mein Motto lautet: "Everybodies darling is everybodies depp!“ Als Gründerin und beim Pitchen vor Business Angels werden einem oft veralteten Fragen gestellt. gestellt. Anstatt sich darüber zu ärgern, kann man sich auf die Suche nach besseren Business Angels oder sogar weiblichen Investoren machen. Diesen Prozess wiederholt man so oft, bis man das ideale Umfeld gefunden hat.

Nahe und authentische Vorbilder sind besonders wichtig.

Tijen Onaran, Unternehmerin, Kommunikationsmanagerin, Moderatorin und Autorin

Welche Vorbilder aus der Welt der weiblichen Gründerinnen haben dich inspiriert?

Die internationale Persönlichkeit, die mich fasziniert, ist Sarra Blakely, die Gründerin von Spanx Inc. Ich bewundere ihren Werdegang, wie sie von Tür-zu-Tür-Verkäufen von Faxgeräten begann und erfolgreich figurformende Unterwäsche für Frauen entwickelte. Meine persönliche Mentorin ist Ann-Kristin Achleitner, eine Top-Frau in der Wirtschaft, die in Start-ups investiert und mich mit Ratschlägen unterstützt. Ich glaube, jeder benötigt solche Anker, sei es im direkten oder indirekten Kontakt, um Unterstützung zu finden und zu erkennen, dass andere ähnliche Herausforderungen haben. Daher sind nahe und authentische Vorbilder besonders wichtig.

ANZEIGE

FOTO: DANIEL SOMMER 15 Lesen Sie mehr auf erfolgundbusiness.de

Ihre IT

Server-Hersteller Ich gebe ja wirklich mein Bestes. Viren, Trojaner, Ransomware, Rootkits, DDoS, MITM-Angriffe, Adware, SQL Injection, Spyware – aber die IT-Sicherheit ist hier einfach nicht zu schlagen. Ich versuch’s bei einem Unternehmen ohne Firewall-Server von Thomas-Krenn. +49 (0) 8551.9150-300 thomas-krenn.com/fire-wall Jetzt bestellen: Das war’s, ich geb auf…

Todsicherer Schutz für

direkt vom

Text Lotta Boron

Text Lotta Boron

Text Lotta Boron

Lukas Klingholz, Leiter

& Künstliche Intelligenz Bitkom e.V.

Text Lotta Boron

Lukas Klingholz, Leiter

& Künstliche Intelligenz Bitkom e.V.