Spis treści

Wprowadzenie

1. Sytuacja problemowa

2. Metodologia

3. Definicje i skróty

CZĘŚĆ PIERWSZA

Zarządzanie ryzykiem bezpieczeństwa informacji

4. Znaczenie informacji we współczesnym świecie

5. Własności bezpieczeństwa informacji

6. Elementy zarządzania

7. Zarządzanie ryzykiem

7.1. Zjawisko niepewności.

7.2. Pojęcie „ryzyka”

7.3. Proces zarządzania ryzykiem.

7.4. Metodyka identyfikacji scenariuszy ryzyka IT

8. Podział cyberzagrożeń metodą A:F (model)

8.1. Ataki fizyczne.

8.2. Awarie techniczne

8.3. Cyberataki

8.4. Katastrofy naturalne

8.5. Błędy ludzkie.

8.6. Zagrożenia prawne.

9. Mechanizmy kontrolne

10. Podsumowanie

Zarządzanie bezpieczeństwem informacji

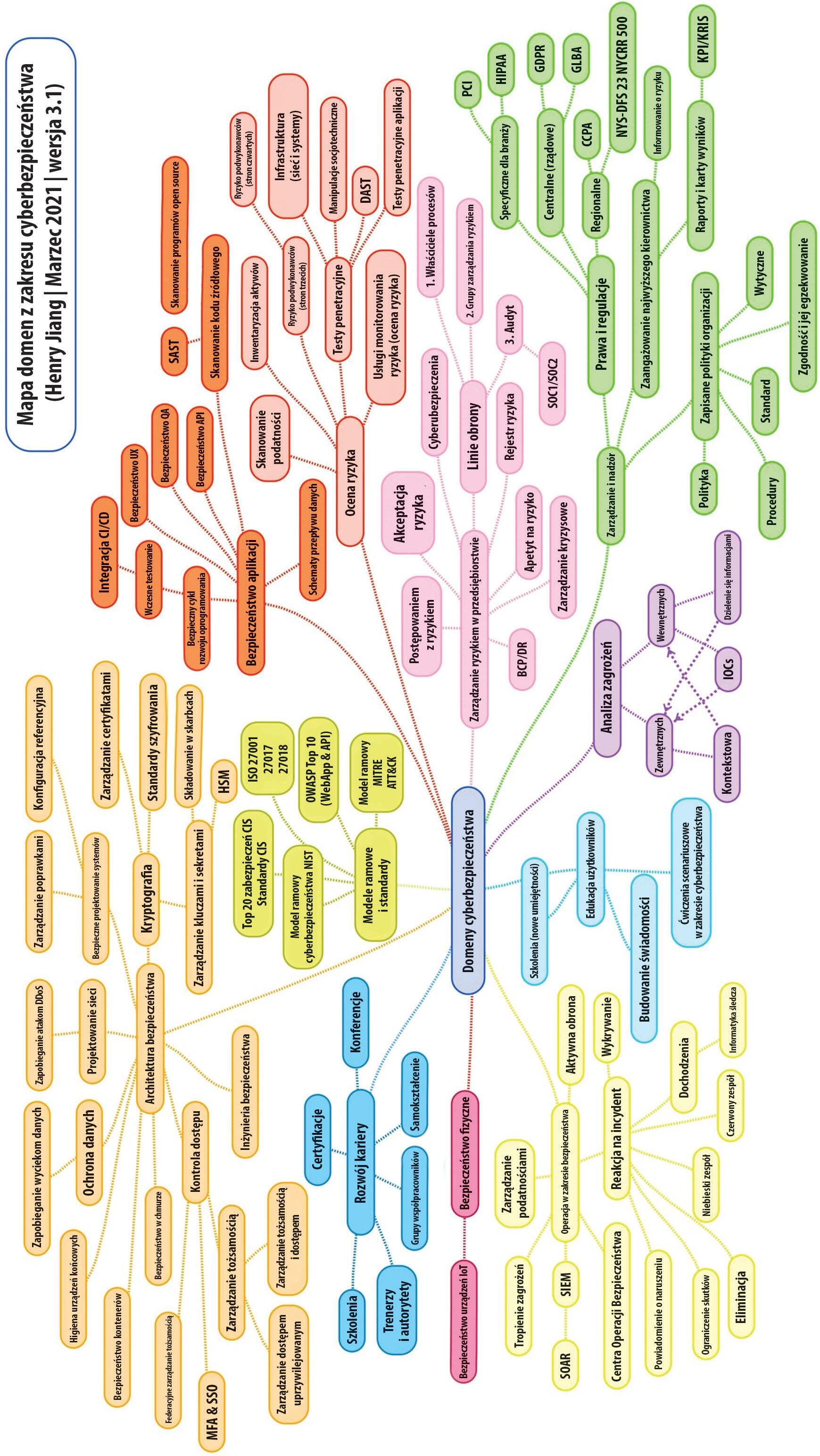

11. Złożoność zapewniania cyberbezpieczeństwa

12. Kompetencje z zakresu cyberbezpieczeństwa .

12.1. Modele kompetencji w zakresie cyberbezpieczeństwa.

12.2. Cyberbezpieczeństwo w strukturze organizacyjnej

13. Model wielowarstwowego zarządzania bezpieczeństwem informacji

13.1. Normy i standardy z zakresu zarządzania cyberbezpieczeństwem

13.2. Koncepcja skutecznego zarządzania cyberbezpieczeństwem.

13.2.1. Czterowarstwowa ochrona informacji.

13.2.2. Trzy fazy ochrony informacji

13.2.3. Trzy przepływy wartości dodanej.

13.2.4. Różne rodzaje mechanizmów kontrolnych

13.3. Wielowarstwowe zarządzanie bezpieczeństwem informacji (model)

13.3.1. Procesy dotyczące eksploatacji Systemu Zarządzania Bezpieczeństwem Informacji.

13.3.2. Procesy doskonalące Systemu Zarządzania Bezpieczeństwem Informacji.

13.3.3. Procesy reagowania na incydenty bezpieczeństwa informacji

13.4. Metodyka budowania łańcucha procesów cyberbezpieczeństwa

13.5. Podsumowanie.

14. Narzędzia z zakresu cyberbezpieczeństwa

14.1. Przeciwdziałanie cyberzagrożeniom.

14.1.1. Aktualizacja systemów operacyjnych i aplikacji

14.1.2. Segmentacja sieci wewnętrznej

14.1.3. Bezpieczne uwierzytelnienie.

14.1.4. Praca z wykorzystaniem minimalnych uprawnień

14.1.5. Szyfrowanie.

14.1.6. Kopie bezpieczeństwa.

14.1.7. Stosowanie standardów utwardzania systemów

14.1.8. Gromadzenie logów.

14.1.9. Współpracowanie wyłącznie z zaufanymi partnerami.

14.1.10. Bezpieczny cykl tworzenia oprogramowania

14.2. Skuteczne monitorowanie cyberbezpieczeństwa (model).

14.2.1. Security Incident and Event Management (SIEM) i Security Orchestration, Automation and Response (SOAR)

14.2.2. Źródła ze zdarzeniami dotyczącymi ruchu sieciowego

14.2.3. Źródła ze zdarzeniami identyfikowanymi na urządzeniach końcowych.

14.2.4. Wzbogacanie logów.

14.2.5. Security Operations Center (SOC)

14.2.6. Cyber Threat Intelligence

14.2.7. Przechwytywanie pakietów.

14.3. Metodyka wyboru narzędzi monitorowania cyberbezpieczeństwa

14.4. Podsumowanie.

Przyszłość cyberbezpieczeństwa

15. Rosnące ryzyko cyberincydentów

15.1. Rosnąca liczba podatności

15.2. Rosnące prawdopodobieństwo ataku.

16. Nowe mechanizmy kontrolne

16.1. Rosnąca rola regulacji dotyczących ochrony informacji.

16.2. Zasady bezpiecznego programowania

16.3. Nowe rodzaje usług cyberbezpieczeństwa

16.3.1. Pakiety usług cyberbezpieczeństwa

16.3.2. Usługi monitoringu z wysokim poziomem pewności

16.4. Nowe warianty narzędzi cyberbezpieczeństwa

16.4.1. Systemy klasy „deception”.

16.4.2. Automatyzacja usług cyberbezpieczeństwa z wykorzystaniem AI

Podsumowanie.

Zakończenie

Podziękowania

Bibliografia

Spis rysunków

Spis tabel

Bezpieczeństwo

ElastycznośćKoszty

Rysunek 2. Apetyt na ryzyko – przeciwstawne priorytety ród o: opracowanie w asne

Cho wydawa si mo e, i organizacje maj i tak do du y wachlarz mo liwo ci, przy na o eniu na powy sze aparatu matematycznego wida wyra nie mocno ograniczone mo liwo ci decyzyjne.

Bezpieczeństwo

Rysunek 3. Wachlarz mo liwo ci w przypadku apetytu na ryzyko ród o: opracowanie w asne

ĆWICZENIE 18

Dla ka dego z celów kontrolnych zidenty kowanych w poprzednich wiczeniach zaproponuj po 3–4 konkretne mechanizmy kontrolne (organizacyjne, zyczne i informatyczne), które b d skutecznie minimalizowa ryzyko (prawdopodobie stwo lub skutki), a jednocze nie swoim charakterem i kosztem b d dopasowane do organizacji.

Bior c pod uwag kultur organizacyjn , mo na wybiera zabezpieczenia dopasowane do organizacji. S organizacje, które b d preferowa zabezpieczenia prewencyjne, i takie, które koncentrowa si b d na korygowaniu. S te takie, które stawiaj na zabezpieczenia zyczne i informatyczne, a tak e takie, które zdecydowanie wol te organizacyjne. Istotne, zdaniem Autora, jest to, aby decyzja o wdra aniu zabezpiecze by a wiadoma i dopasowana do wniosków z przeprowadzonej oceny ryzyka.

Tabela 4 przedstawia przyk adow macierz zabezpiecze . Warto podkre li , e tego typu wiczenie jest bardzo istotne dla wzbudzenia wiadomo ci kadry kierowniczej na temat wachlarza dost pnych mo liwo ci wyboru zabezpiecze . Autor zdecydowanie jednak odradza przygotowywanie podobnych zestawie w praktyce biznesowej, poniewa wymagaj wysi ku, a nie wnosz szczególnej warto ci dodanej.

Tabela 4. Przyk adowa macierz mechanizmów kontrolnych

ZABEZPIECZENIAPrewencyjneDetekcyjneKorekcyjne

P ot Sejf

Fizyczne

Tabliczka „nie wchodzi ”

Szyby antyw amaniowe

Pies

System kontroli dost pu

Poprawka bezpiecze stwa

Antywirus

Informatyczne

Organizacyjne

Firewall

Zablokowane porty USB

Szyfrowany dysk twardy

Ochroniarz sprawdzaj cy

karty dost pu do budynku

Zasady przeciwpo arowe

Procedura tworzenia kopii zapasowych

Procedura zarz dzania

ryzykiem

Podwójna kontrola

Wdra anie rekomendacji z testów penetracyjnych

Rola CISO

ród o: opracowanie w asne

Kamera CCTV Czujka ruchu

Czujka dymu

Pies

Logi zdarze

Antywirus

SIEM

Firewall IDS

Ochroniarz sprawdzaj cy

obraz z kamer CCTV

Zespó SOC Czynno ci rekoncyliacji

Podwójna kontrola

Test penetracyjny

System gaszenia po aru

Pies

Kopia zapasowa

Centrum zapasowe

Antywirus

Firewall IPS

Patrol interwencyjny

Ubezpieczenie

Instrukcja odtwarzania systemu

Zespó CSIRT/CERT

Wdra anie rekomendacji bezpiecze stwa

Rysunek 17. Mapa domen z zakresu cyberbezpiecze stwa (wersja 3.1) ród o: (Jiang, 2021)