Zero trust in het mkb Overbodige hype of noodzakelijke stap?

Zero trust in het mkb Overbodige hype of noodzakelijke stap?

SCOS Software Amsterdam/Hoofddorp offers official Wireshark University courses as the European Wireshark University Certified Training Partner of Gerald Combs, the creator of Wireshark. With more than 1 million downloads of Wireshark per month from Wireshark.org it has become the de facto open source analysis tool.

This course is designed for Networking, Government and Security personnel that need to develop a set of packet investigation and network optimization techniques through study of the Networking Protocols using Wireshark and other Open-Source Analysis tools.

We besteden als IT-professionals uren, dagen, soms zelfs nachten aan patch management, vulnerability scans en firewalls. En toch heeft een derde van alle beveiligingsincidenten niet te maken met een lek in de software, maar met een lekkend mens.

Social engineering is namelijk volgens een nieuw rapport van Unit 42 (het onderzoeksteam van Palo Alto Networks) populairder dan ooit onder cybercriminelen. Ruim 36% van de aanvallen begint simpelweg met een goed verhaal en een overtuigende e-mailhandtekening. Met andere woorden: het zijn niet de bits die falen, maar de mensen die klikken.

Phishing is de kampioen onder de aanvalsmethodes: in 65% van de gevallen hapte iemand toe. Aanvallers mikten opvallend vaak op zogeheten privileged accounts. Dat zijn accounts met extra rechten en toegang, zoals die van systeembeheerders of IT-managers. Logisch ook: waarom tijd verspillen aan het account van een stagiair die alleen bij de printer kan, als je met één beheerdersaccount meteen het hele netwerk binnenwandelt? Steeds vaker bellen criminelen gewoon op. ‘Hallo, dit is Henk van IT. Kun je je wachtwoord even bevestigen?’ En ja hoor, het werkt.

AI helpt ze daarbij een handje. Waar je vroeger nog kromme zinnen kreeg van een Nigeriaanse prins, krijg je nu foutloze Nederlandse mailtjes mét synthetische stem van je manager die klinkt alsof hij net uit de vergadering komt.

We kunnen natuurlijk nóg meer firewalls en AI-detectors kopen, maar het blijft dweilen met de kraan open zolang iemand zijn wachtwoord in een Excelletje op het bureaublad bewaart. Wat echt helpt? Bewustzijn en training. Niet één keer per jaar een presentatie met stockfoto’s van hackers in hoodies, maar continu oefenen. Bijvoorbeeld een keer per week een valse phishingmail sturen met als onderwerp: ‘Gratis taart in de keuken op de tweede verdieping.’ Wedden dat de helft klikt?

Aanvallers hacken geen systemen meer, ze hacken mensen. Gelukkig laten ook mensen zich vrij eenvoudig patchen.

Ik wens je veel leesplezier!

Arnold le Fèbre, hoofdredacteur ChannelConnect

Coverstory:

ChannelConnect is hét platform voor de IT-dienst-verlener met focus op het mkb. ChannelConnect informeert zijn lezers dagelijks via het magazine, de Dossiers, de website ChannelConnect.nl, de e-mailnieuwsbrief en via de sociale mediakanalen.

In 2025 verschijnt het magazine zes keer, waarvan drie Dossiers met de onderwerpen Telecom & UC, Security & Privacy en Datacenter & Cloud. Rond deze onderwerpen worden de zogenoemde Grotetafelgesprekken georganiseerd.

ADRES

iMediate BV

Arendstraat 49 1223 RE Hilversum

Telefoon: 035 646 5800 redactie@channelconnect.nl

UITGEVER

Joost Driessen

HOOFDREDACTEUR

Arnold le Fèbre

EINDREDACTIE

Marcel Debets

WEBREDACTIE

Arnold le Fèbre, Marcel Debets

REDACTIE & MEDEWERKERS

Mels Dees, Cas Spiertz, Martijn Vet

VORMGEVING & DTP

Tim van den Berg

ADVERTENTIE- EXPLOITATIE

Tarik Lahri (tarik.lahri@imediate.nl)

Mitchel van der Heide (mitchel.vanderheide@imediate.nl)

DRUK

Vellendrukkerij BDU, Barneveld

CHANNELCONNECT IS EEN UITGAVE VAN:

ChannelConnect mag niet worden gereproduceerd, geheel noch gedeeltelijk, zonder schriftelijke toestemming vooraf van de uitgever. ChannelConnect is niet aansprakelijk voor eventuele onjuistheden in deze uitgave. ChannelConnect is niet verantwoordelijk voor handelingen van derden, welke mogelijkerwijs voortvloeien uit het lezen van deze uitgave. ChannelConnect behoudt zich het recht voor om ingezonden materiaal zonder kennisgeving vooraf geheel of gedeeltelijk te publiceren.

Lezersservice

Voor onze wekelijkse e-mail nieuwsbrief kunt u zich (gratis) aanmelden via de website: www.channelconnect.nl Hier kunt u dagelijks terecht voor nieuws, achtergronden, marktcijfers, opinie en video-interviews. Voor het wijzigen van adresgegevens en/of overige vragen kunt u contact opnemen met onze abonnementen-administratie via: redactie@ channelconnect.nl of 035 646 5800 ChannelConnect, ISSN 2211-825X

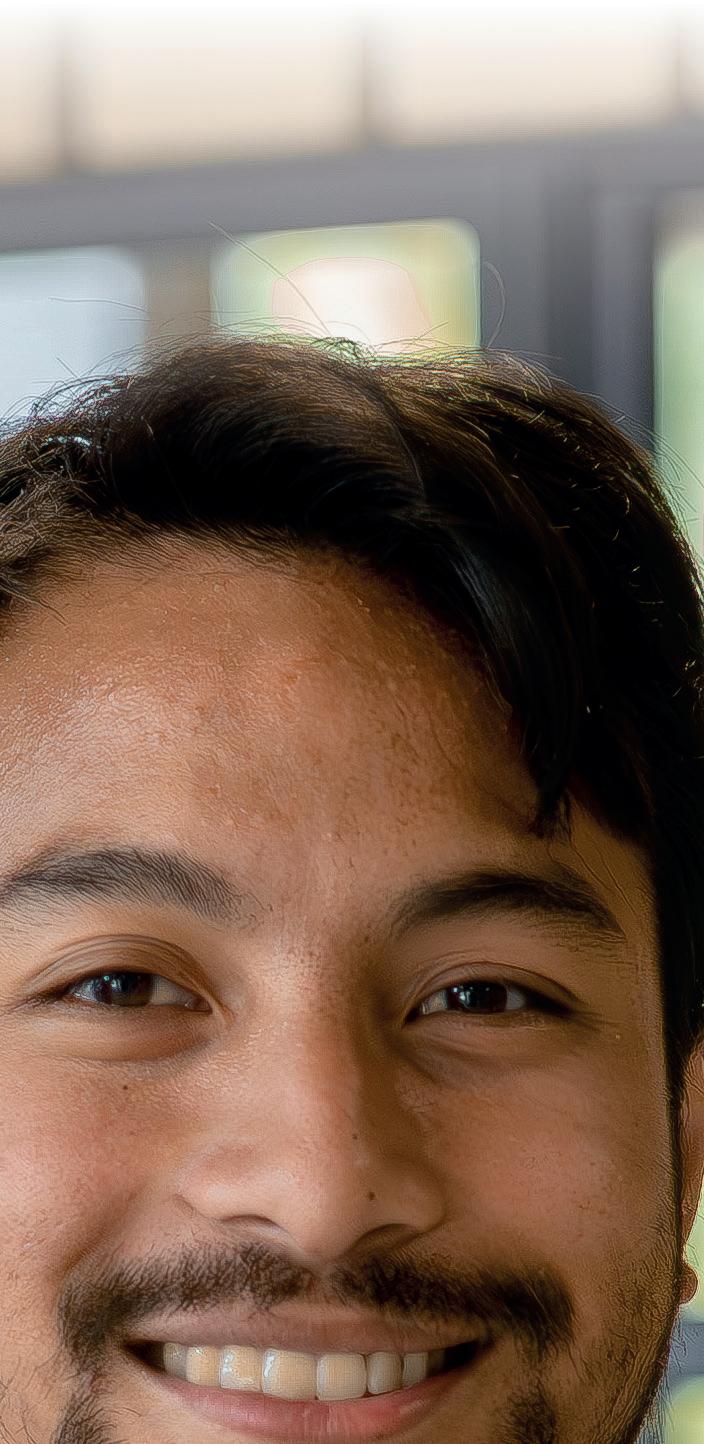

INTERVIEW MET EARTH GROB, DIRECTOR CYBERSECURITY BIJ VOORUIT

‘Klanten

Sinds begin dit jaar heeft IT-dienstverlener Vooruit een eigen securityafdeling. Aan het roer staat Earth Grob, een specialist die zijn sporen verdiende bij Fox IT en als tiener begon met hacken. Met zijn team bouwt hij aan een aanpak die zich onderscheidt door niet alleen te adviseren, maar ook daadwerkelijk te implementeren. “Klanten hebben niets aan nog een rapport in de la. Ze willen dat hun IT-omgeving veilig wordt gemaakt.”

Tekst: Marcel Debets

Jij begon ooit als hacker. Hoe is dat gegaan?

“Dat klopt. Als puber mocht ik thuis maar beperkt internetten of gamen. Toen mijn ouders de router uitzetten, besloot ik de wifi te hacken. En omdat ik elke avond mijn iPod moest inleveren, legde ik er een kapot exemplaar neer dat ik via Marktplaats had gekocht. Zo hield ik toch toegang. Dat ondeugende en rebelse zat er vroeg in. Later ben ik informatica gaan studeren in Delft. Dat was niet altijd mijn passie – ik wilde vooral systemen kraken –maar achteraf legde die studie een belangrijke basis voor mijn werk in security.”

Wat was je eerste stap in de cybersecuritywereld?

“Mijn eerste baan was bij een klein securitybedrijf, daarna ben ik naar Fox IT gegaan. Daar heb ik veel geleerd, zowel over offensieve security – het hacken – als over defensieve aspecten, zoals incident response. Ik mocht er veel verschillende rollen vervullen, tot en met voorzitter van de ondernemingsraad. Die brede ervaring heeft mijn blik verruimd. Maar ik zag ook de keerzijde van consultancy: klanten betalen soms tonnen voor rapporten, terwijl hun problemen onopgelost blijven.”

“De keerzijde van consultancy is dat klanten soms betalen voor rapporten terwijl de problemen onopgelost blijven”

Was dat de reden om met een team van Fox IT naar Vooruit te gaan?

“Ja. We zagen dat het vaak bij rapporteren bleef. Terwijl je als securityspecialist juist wilt dat een klant daadwerkelijk veiliger wordt. Ik ben iemand die graag de knop omzet in plaats van er alleen over schrijft. Samen met vier collega’s ben ik in januari naar Vooruit overgestapt. Inmiddels zijn we met tien mensen. Vooruit gaf ons de kans om een eigen businessunit cybersecurity op te zetten, waarin we onze visie kunnen uitwerken.”

Wat maakt die visie anders dan bij veel andere partijen?

“Vooruit wil security tastbaar maken. We adviseren niet alleen, we voeren ook uit. Dat betekent dat we klanten helpen bij pentesten en incident response, maar ook bij implementatie en beheer. Ik heb bij de start een businessplan geschreven waarin we nadruk leggen op security engineering. Daarmee willen we de brug slaan tussen advies en praktijk. Klanten krijgen bij ons niet alleen een APK, maar ook de monteur die het probleem direct oplost.”

Hoe werkt dat concreet in de praktijk?

“Voor sommige klanten, zeker

mkb-bedrijven, nemen we de beveiliging volledig over. Die hebben vaak niet de kennis of capaciteit om met complexe oplossingen te werken. Dan regelen wij het gewoon. Voor grotere klanten – bijvoorbeeld in de zorg of de publieke sector – vullen we bestaande teams aan. Onze oplossingen zijn gebundeld in pakketten onder de naam Vooruit Beschermt: basis, uitgebreid of compleet, afhankelijk van het risicoprofiel. Zo willen we security overzichtelijker en beter toepasbaar maken.”

Je noemde eerder je frustratie over rapporten die in een la verdwijnen. Kun je een voorbeeld geven?

“Zeker. Ik heb meegemaakt dat er €80.000 werd uitgegeven aan adviesrapporten, zonder dat er iets was opgelost. Terwijl ik wist dat ik

naar inlogacties. Het gaat erom dat de maatregelen in verhouding staan tot de risico’s. Daarnaast helpt de overheid met subsidies, zoals via het Digital Trust Center. Dat maakt het voor kleine organisaties haalbaarder om stappen te zetten.”

Je noemde ook voorbeelden van misconfiguraties, zoals open cloud-buckets.

“Ja, dat blijft een groot probleem. Wij hebben eens gekeken hoeveel paspoorten we konden vinden via verkeerd geconfigureerde S3- en Azure-buckets. Binnen twee uur hadden we documenten uit tachtig landen. Het erge is dat zulke buckets standaard ‘privé’ staan. Het zijn dus fouten van beheerders die ze per ongeluk openzetten. Zulke basisproblemen zijn relatief eenvoudig te

“Zero trust klinkt mooi, maar in de praktijk moet je altijd op zoek naar een compromis. Security zegt dicht, beheer zegt open”

met een paar aanpassingen direct resultaat kon bereiken. Dat is zonde van het geld en de tijd. Wij willen dat anders doen. Soms betekent dat dat we tijdens een incidentresponsecase zeggen: we kunnen nu uren onderzoek doen, maar daar word je niet veiliger van. Laten we liever de aanbevelingen meteen implementeren.”

Voor het mkb speelt ook het kostenaspect sterk. Hoe ga je daarmee om?

“Klopt. Voor kleinere bedrijven is security vaak een kostenpost. Ze begrijpen dat het belangrijk is, maar hebben beperkte middelen. Dan moet je creatieve keuzes maken. Een enterprise kan zich uitgebreide logging veroorloven; bij een mkbklant kijken we misschien alleen

voorkomen met toegangscontroles, maar komen toch telkens terug. En dat geldt ook voor kwetsbaarheden als cross-site scripting, die al sinds 2002 bekend zijn.”

Zijn wetten als NIS2 dan niet nodig om organisaties wakker te schudden?

“Die zijn zeker nuttig. Veel eisen zijn eigenlijk vanzelfsprekend, zoals multifactor-authenticatie. Dat je daar anno 2025 nog over moet discussiëren bij bedrijven die met medische data werken, is onvoorstelbaar. Wetgeving legt druk op organisaties om in actie te komen. Maar de interpretatie en implementatie blijven lastig, zeker voor kleinere bedrijven. Daarom zie ik het als onze rol om die vertaalslag te maken: wat moet je echt doen, wat kan praktisch en wat is haalbaar?”

Vooruit bouwt deels ook eigen oplossingen. Wat doen jullie zelf en wat koop je in?

“Het is een mix. Voor endpointdetectie en -respons gebruiken we bijvoorbeeld ESET. Daarmee maken we bewust de keuze voor een Europese leverancier. Bovenop die tooling schrijven we onze eigen detectieregels. Daarnaast bouwen we zelf netwerksensoren en hebben we een eigen threat-intelportaal ontwikkeld. We noemen die Vooruit Observatie Service of VOS. Dat portaal haalt informatie uit publieke bronnen zoals het NCSC, maar de engine is door ons team gebouwd. Zo combineren we bestaande oplossingen met eigen innovatie, zodat we klanten echt maatwerk kunnen bieden.”

Een veelgehoord begrip in security

is zero trust. Hoe kijken jullie daar tegenaan?

“Zero trust klinkt mooi, maar in de praktijk moet je altijd zoeken naar een compromis. Een security-engineer zegt: alles dicht, een beheerder zegt: het moet werkbaar blijven. Uiteindelijk moet je per klant bepalen waar het evenwicht ligt. Bij een zorginstelling maak je andere keuzes dan bij een gemeente. Het belangrijkste is dat security en beheer met elkaar in gesprek zijn. Daarom hebben we bewust een team waarin beide disciplines samenwerken.”

Wat zie jij als de grootste dreiging: cybercriminelen of statelijke actoren?

“De meeste schade wordt veroorzaakt door criminelen. Natuurlijk zijn statelijke actoren gevaarlijk. Zij ontwikkelen vaak de tools en

exploits. Maar zodra die publiek bekend worden, gaat de criminele onderwereld ermee aan de haal en dan wordt de impact veel groter. Een APT kost miljoenen om op te zetten. Een criminele groep kan met dezelfde kwetsbaarheid duizenden organisaties platleggen. Dat volume maakt het risico groter. Ik vind dat we ons daar niet blind op moeten staren: de alledaagse aanvallen zijn vaak het schadelijkst.”

Maak je je zorgen over de vitale infrastructuur in Nederland?

“Ja, dat is altijd een punt van aandacht. Ik heb meerdere trajecten gedraaid bij waterschappen. Gelukkig wordt daar in Nederland veel aandacht aan besteed. Waar ik me meer zorgen over maak, is dat we te

veel blijven hangen in rapporteren en adviseren. Uiteindelijk moeten systemen daadwerkelijk worden beveiligd. Dat geldt net zo goed voor energiebedrijven als voor kleinere mkb’ers.”

Waar hoop je over een paar jaar te staan met de security-afdeling van Vooruit?

“Dat we bekendstaan als de partij die dingen oplost. Dat klanten ons bellen omdat ze weten dat er niet alleen een adviesrapport komt, maar dat er daadwerkelijk iets gebeurt. En dat we ook voor kleinere organisaties een manier hebben gevonden om security haalbaar te maken. Want uiteindelijk draait het erom dat je risico’s verkleint en dat je als organisatie gewoon door kunt werken.” ◾

Cyberdreigingen stoppen niet bij de grenzen van een organisatie, sector of land. Juist daarom staat samenwerking centraal tijdens Cybersec Netherlands 2025, dat op 10 en 11 september plaatsvindt in Jaarbeurs in Utrecht.

Het thema van dit jaar – Stronger Together – is volgens Sander Hulsman, verantwoordelijk voor het inhoudelijke programma van het evenement, meer dan een slogan: “Niemand redt het in zijn eentje. Alleen gezamenlijk staan we sterker en kunnen we de digitale weerbaarheid vergroten.”

Het thema is ontstaan uit signalen van de adviesraad van het evenement. Waar eerdere edities nog vooral de nadruk legden op bescherming van de eigen kern, lag de wens duidelijk bij een bredere insteek. Sander Hulsman: “Onze adviesraad gaf vorig jaar al aan dat het niet meer gaat om ieder voor zich, maar om samen de schouders eronder zetten. Of je nu een overheid, een bedrijf of een individuele expert bent: samenwerking is de sleutel tot meer cyberweerbaarheid en een veiligere samenleving.”

Voor de bezoekende IT-dienstverlener of msp een herkenbaar uitgangspunt. Die vervult vaak de rol van schakel tussen leveranciers en mkb-klanten en moet dus niet alleen technologie implementeren, maar ook samenwerking en kennisdeling stimuleren.

Keynotes en panels over gedeelde verantwoordelijkheid

Het programma bevat twintig keynotes, waarvan een groot deel in het teken staat van gezamenlijke verantwoordelijkheid. Kelvin Rorive belicht de beleidsmatige kant en de ketenverantwoordelijkheid die organisaties samen moeten dragen.

“Samenwerking is de sleutel tot meer cyberweerbaarheid en een veiligere samenleving”

Antonie Drenth en Youri Nelemans gaan in op hoe netwerken gezamenlijk security kunnen oppakken en zo gedeelde ketenverantwoordelijkheid vormgeven.

Ook internationale sprekers zijn vertegenwoordigd. De Ierse Onur Korucu legt de nadruk op ethiek, onder meer in combinatie met kunstmatige intelligentie. De Duitse Max Heinemeyer verbindt technologie en ethiek en laat zien hoe innovatie en verantwoord omgaan met risico’s samen kunnen gaan.

Een bijzonder onderdeel vormt het CISO-panel op dag één, waarin vertegenwoordigers van NS, Schiphol, Air France-KLM en de gemeente Haarlemmermeer vertellen hoe zij gezamenlijk de cyberveiligheid rond de NAVO-top in Den Haag hebben georganiseerd. Hulsman: “Daar zie je de theorie uit de keynotes in de praktijk terug. Iedere organisatie had eigen uitdagingen, maar door samen te werken konden risico’s beter worden beheerst.”

Zelf hacken

Dat samenwerking ook bij de ‘bad guys’ een rol speelt, komt terug in een interactieve afsluiting. “Hackers werken vaak samen, bijvoorbeeld bij

gecoördineerde ddos-aanvallen,” zegt Hulsman. “Wij laten bezoekers ervaren hoe dat werkt.” Onder leiding van ethisch hacker Ruben van Vreeland wordt een live-aanval gesimuleerd. Het publiek bepaalt hoe ver de aanval wordt doorgezet, met de mogelijkheid om de ‘rode knop’ in te drukken om de aanval te stoppen. “Zo ervaar je op een directe manier de impact van gezamenlijke keuzes bij cyberincidenten.”

Naast de keynotes en panels is er in het zogenoemde Partner Dome ruimte voor organisaties zoals politie en brancheverenigingen om hun boodschap te koppelen aan het centrale thema. Daarmee wordt volgens Hulsman voorkomen dat Stronger Together slechts een leus blijft: “Het krijgt handen en voeten doordat partners, bezoekers en sprekers samen optrekken en ideeën uitwisselen.”

Koppeling met Data Expo

Cybersec Netherlands vindt dit jaar parallel plaats met Data Expo, eveneens in Jaarbeurs. Dat is volgens Hulsman een bewuste keuze: “Thema’s als AI, data-privacy en regelgeving spelen bij beide evenementen. Door tegelijk te orga-

• Datum: 10 & 11 september 2025

• Locatie: Jaarbeurs Utrecht

• Meer dan 3.000 securityprofessionals

• Thema’s: cybersecurity, cryptografie, threat intelligence, compliance

• Cybersec vindt tegelijk plaats met Data Expo

ChannelConnect is mediapartner van zowel Cybersec als Data Expo. Bezoek ons op Cybersec stand 11.E043

niseren bieden we bezoekers de kans om in één dag vanuit twee invalshoeken kennis op te doen.” Voor bezoekers is dat efficiënt, voor sprekers en partners een kans om bredere doelgroepen te bereiken. Hoewel kunstmatige intelligentie niet expliciet als hoofdthema is benoemd bij Cybersec Netherlands 2025, speelt het door vrijwel alle sessies heen een rol. Of het nu gaat om het gebruik van AI door aanvallers of om defensieve toepassingen: de technologie raakt alle facetten van cybersecurity. “We hebben bewust niet gekozen voor een apart AI-thema,” zegt Hulsman. “Het is geen opzichzelfstaand onderwerp, maar een ontwikkeling die overal doorheen loopt. Net zoals cloud geen apart vakgebied is, maar onderdeel van IT in het geheel.”

Praktische keuzes en verwachtingen Traditioneel is de eerste dag van Cybersec Netherlands de drukst

bezochte. Hulsman verwacht dat het dit jaar niet anders zal zijn, zeker gezien de actualiteit van het CISO-panel. Toch bevat ook dag twee stevige onderdelen, met onder meer bijdragen van Defensie en de afsluitende sessie van Van Vreeland. “We lopen voor op de registraties van vorig jaar,” zegt Hulsman. “Dat geeft vertrouwen dat dit thema en programma aanslaan.” Voor de partner in het kanaal is Cybersec Netherlands meer dan een plek om kennis op te doen. Het is ook een gelegenheid om direct in gesprek te gaan met zowel leveranciers als eindklanten en te zien hoe samenwerking in de praktijk wordt ingevuld. De boodschap van Stronger Together sluit dan ook naadloos aan bij de rol die de msp dagelijks vervult: risico’s managen, securityprocessen integreren en klanten begeleiden in een snel veranderend dreigingslandschap. ◾

De cyberdreiging in Nederland neemt toe, net als het aantal datalekken en zorgen over privacy. Op deze pagina’s een overzicht van de belangrijkste statistieken over security en privacy. Van ransomware tot identiteitsfraude, van sectorspecifieke aanvallen tot gedrag van burgers – dit is de stand van zaken in 2025.

692 aanvallen per week

Gemiddeld aantal cyberaanvallen in Nederland in Q1 2024 – een stijging van 12% ten opzichte van een jaar eerder.

865 aanvallen per week

Piekbelasting in Q3 2024, wat neerkomt op een stijging van 69% ten opzichte van Q3 2023.

1301 aanvallen per week in het onderwijs

Sector met het hoogste aantal aanvallen in Q1 2024, gevolgd door zorg (1173) en overheid (1077).

77% van de mkb-bedrijven kreeg met cybercrime te maken

Dit percentage geldt voor de afgelopen twee jaar –cyberdreiging is inmiddels de norm.

43% rapporteerde een cyberincident in 2024

Een stijging van 18% ten opzichte van 2023.

28% van de mkb-ondernemers werd digitaal opgelicht

Double extortion is de norm geworden

Combinatie van dataversleuteling én datadiefstal wordt door ransomwaregroepen steeds vaker toegepast.

DDoS-aanvallen blijven hardnekkig

In 2025 nog altijd veel gericht op overheidsportalen (zoals DigiD) en onderwijssystemen.

Meeste aanvallen komen uit de VS (49%)

Van hen verloor 16% geld, en bijna 10% verloor klanten als direct gevolg van cybercrime.

Eén op de vijf mkb-bedrijven had directe schade

Financiële schade in 2024 varieerde van gemiddeld

€45.000 tot €100.000 per incident.

Herkomst is veel uit Nederland zelf met 17%, Duitsland volgt met 7%.

Ransomware-incidenten nemen toe

Na een korte daling in 2022 is het aantal succesvolle aanvallen sinds 2023 weer fors gestegen.

Zero-day in SharePoint misbruikt door Chinese actoren Voorbeeld van een geavanceerde aanval met geopolitieke lading.

61% van de kwetsbaarheden betreft informatielekken

‘Information Disclosure’ is veruit het meest gemelde probleemtype.

Digitale weerbaarheid groeit traag

Ondanks investeringen blijft het gebrek aan kennis en complexiteit van systemen een struikelblok.

38.000 datalekken gemeld in 2024

Recordaantal meldingen bij de Autoriteit

Persoonsgegevens – een forse stijging ten opzichte van 2023 (25.000).

70% van het mkb was in 2024 nog niet volledig AVG-compliant

De complexiteit van privacywetgeving vormt een blijvende uitdaging.

Slechts 50% denkt privacy goed geregeld te hebben

Vooral kleinere bedrijven (1-5 medewerkers) hebben beperkte kennis van de regels.

7000 datalekken door cyberaanvallen

Een groot deel van de meldingen is direct gevolg van externe dreiging.

8000 lekken door foutieve postverzending

Verkeerd geadresseerde brieven blijven een hardnekkig probleem.

1,5 miljoen mensen getro en door één hack

De aanval op AddComm leidde tot grootschalige datadiefstal.

Aantal gevallen van datadiefstal verdubbeld

Cybercriminelen verkopen steeds vaker complete datasets op het darkweb.

1% van de Nederlanders slachto er van identiteitsfraude

Meestal via een hack bij een bedrijf (14%) of via social media (13%).

83% maakt zich zorgen over privacy

Bij 46% is dit zelfs een dagelijkse zorg.

25% maakt zich veel zorgen over misbruik van persoonsgegevens

Vooral rondom smartphonegebruik leeft deze angst sterk.

40% denkt niet aan beveiliging van andere slimme apparaten

Veel Nederlanders focussen zich uitsluitend op hun telefoon.

89% neemt maatregelen om data te beschermen

Dat was in 2021 nog 82%.

78% beperkt toegang tot locatiegegevens

Privacyinstellingen worden steeds bewuster gebruikt.

70% schermt profielgegevens af Gebruikers beperken zichtbaarheidsinstellingen op sociale platformen.

61% weigert toestemming voor commercieel gebruik

Een groeiend bewustzijn van dataverkoop aan derden.

57% controleert of websites veilig zijn

Controle op SSL-certificaten en domeinnamen wordt gebruikelijker.

44% leest privacy statements

Maar slechts 14% vraagt daadwerkelijk gegevensverwijdering aan.

95% had in 2024 ten minste één privacymaatregel genomen

Vooral jongeren (96%) zijn actief; 75-plussers blijven achter (60%).

De komst van de NIS2-richtlijn en de nieuwe Cyberbeveiligingswet werpt zijn schaduw vooruit. Veel mkb-bedrijven beseffen nog niet dat ook zij straks geraakt worden. Hans ten Hove, Area Vice President Continental Europe bij Kaseya, licht toe waarom dit een belangrijk moment is voor msp’s om hun rol te pakken en mkb-klanten te helpen cyberweerbaar te worden. Tekst: Marcel Debets

In Nederland zullen straks zo’n 8 tot 10 duizend bedrijven rechtstreeks onder de NIS2-wetgeving vallen, vertelt Ten Hove. Dat zijn bedrijven die in bepaalde sectoren actief zijn en cruciaal voor digitale weerbaarheid, echter met een ondergrens van 50 medewerkers of 10 miljoen euro omzet. “Veel mkb’ers en hun msp’s denken daardoor dat de wet voor hen niet geldt,” zegt hij. “Maar dat is een misvatting. Grote bedrijven moeten volgens de wet ook aantonen dat hun hele toeleverketen cyberweerbaar is. Die verantwoordelijkheid schuiven ze door naar hun leveranciers. En daar zitten vaak kleine mkb-bedrijven bij. Voldoet zo’n leverancier niet, dan kan dat grote gevolgen hebben voor de relatie.”

Het resultaat: ook bedrijven van slechts vijf medewerkers kunnen straks te maken krijgen met aangescherpte cybervoorwaarden vanuit hun grootste klanten. Wie daar niet op voorbereid is, loopt het risico opdrachten of klanten kwijt te raken.

Certificeringen helpen inzicht bieden

Om die verantwoordelijkheid hanteerbaar te maken, hebben brancheorganisaties, VNO-NCW en de overheid het initiatief Samen Digitaal Veilig opgezet.

“Veel mkbbedrijven en hun msp’s denken dat de Cyberbeveiligingswet voor hen niet geldt”

Dit introduceert drie niveaus van certificeringen — Quality Marks 10, 20 en 30 — die een uniforme indicatie geven van de cyberweerbaarheid van toeleveranciers. Hoe kritischer een leverancier in de keten, hoe hoger het niveau dat gevraagd kan worden. “Dat is een slimme manier om grote bedrijven inzicht te geven in hun keten en mkb’ers houvast te bieden,” zegt Ten Hove. “Een bedrijf kan bijvoorbeeld aan zijn leveranciers vragen minimaal Quality Mark 10 te halen, en aan cruciale partners Quality Mark 30.”

Voor msp’s ligt hier een duidelijke kans. “Als msp zit je in een sleutelpositie,” stelt Ten Hove. “Je hebt niet alleen je eigen zaken goed op orde te hebben — je klanten rekenen erop dat jij hen begeleidt. Dit is hét moment om klanten uit te leggen dat ze deze ontwikkelingen serieus moeten nemen en hen daarbij te ondersteunen. Daarmee kun je je zelfs onderscheiden van andere aanbieders.”

Kaseya heeft zijn portfolio ingericht om msp’s daarbij te ondersteunen. “We bieden oplossingen die passen bij elk niveau van de Quality Marks, en vaak zelfs verder gaan,” aldus Ten Hove. “We helpen msp’s bij het opzetten van business continuity, zodat downtime bij een

incident wordt beperkt. We hebben oplossingen voor endpoint- en userbeveiliging, inclusief training en phishingsimulaties, zodat ook de ‘menselijke factor’ wordt aangepakt. En alles is geintegreerd, zodat msp’s efficiënt kunnen werken en kosten kunnen beheersen.”

De recent geïntroduceerde Kaseya 365-diensten spelen daarbij een belangrijke rol. Deze combineren dertien diensten voor endpoint- en userbeveiliging, inclusief tientallen vooraf geconfigureerde automatiseringen. “Daarmee hebben msp’s alles in handen om klanten snel en effectief te helpen en tegelijk hun eigen marges gezond te houden,” legt hij uit.

Beyond compliance: onderscheiden door pentesting

Naast compliance kunnen msp’s zich nog verder onderscheiden met diensten die extra zekerheid bieden, zoals geautomatiseerde penetratietesten. “Voorheen waren pentests iets voor gespecialiseerde bureaus en grote corporates,” zegt Ten Hove. “Ze waren duur, arbeidsintensief en nauwelijks beschikbaar voor het mkb. Door onze overname van het Vonahi pentestplatform kunnen msp’s dit nu als dienst aanbieden. Je hoeft het

“Pentesten zijn niet langer alleen voor grote bedrijven dankzij pentest-asa-service”

klanten alleen maar uit te leggen — ze vragen er zelf niet om, want ze kennen het vaak niet.”

Volgens Ten Hove past het perfect in het gesprek over ketenverantwoordelijkheid. “Als je je klanten kunt vertellen dat ze niet alleen voldoen aan Quality

Mark 30, maar ook nog vier keer per jaar een pentest laten uitvoeren, dan geeft dat een enorm vertrouwen. Daar win je klanten mee.”

‘Actief adviseren’

Ten Hove benadrukt dat het voor msp’s niet voldoende is om alleen diensten ‘op de plank te hebben liggen’. Ze moeten proactief het gesprek aangaan met hun klanten. “Veel mkb’ers denken dat een antiviruspakket en een back-up voldoende zijn. Maar ze hebben geen idee welke eisen hun klanten straks aan hen stellen. Het is aan jou als msp om hen die bewustwording bij te brengen. Doe een digitale APK bij je klanten. Bespreek wat ze goed doen en waar nog gaten zitten. Daarmee help je niet alleen je klant, je laat ook zien dat je een partner bent die meedenkt en vooruitkijkt.”

Dat het mkb steeds vaker kiest voor een msp, blijkt ook uit recente onderzoeken. “Ongeveer 85 procent van de mkb-bedrijven heeft al een deel van hun IT uitbesteed of is dat van plan,” vertelt Ten Hove. “En dat is verstandig. Een msp doet dit dagelijks, heeft de schaal, expertise en ervaring die je zelf niet kunt evenaren. En voor msp’s is het interessant omdat ze met de juiste diensten en adviezen hun klantenbestand kunnen uitbreiden en verdiepen.”

Voor Ten Hove is de boodschap duidelijk: “NIS2 en de Cyberbeveiligingswet zijn niet alleen een verplichting, ze bieden ook kansen. Wie als msp nu investeert in kennis, diensten en advisering rond ketenverantwoordelijkheid, kan zich onderscheiden in de markt en zijn klanten beter helpen. En dat is uiteindelijk waar het om draait.” ◾

Hoe ontwerp je IT-systemen die niet alleen veilig zijn, maar ook de privacy van gebruikers beschermen? Het antwoord ligt in het principe van ‘privacy by design’. Wat begon als een juridische eis uit de AVG, groeit langzaam uit tot een strategisch uitgangspunt voor organisaties die bewust omgaan met data. Toch blijft de praktijk weerbarstig. Tekst: Marcel Debets

In de Algemene Verordening

Gegevensbescherming (AVG) is het duidelijk omschreven: organisaties moeten bij het ontwerp van systemen en processen al rekening houden met privacy. ‘Privacy by design’ dus. Dit betekent dat je de bescherming van persoonsgegevens al vooraf integreert in de basis van je systeemarchitectuur, in plaats van dit pas achteraf toe te voegen.

Maar zoals dat gaat, blijken veel bedrijven privacy in de praktijk nog te zien als een sluitpost. Het is al lastig genoeg om systemen te bouwen die functioneren. Werken ze enigs-

Zes kernprincipes

zins naar wens, dan wordt eerst een beveiligingslaag toegevoegd. Juridische goedkeuring blijft dan over als laatste hobbel. Dat levert naast compliance-risico’s ook technische en organisatorische kwetsbaarheden op. Maar als je privacy al vanaf het begin meeneemt, kun efficienter ontwikkelen en beter omgaan met datalekken.

Veel van deze principes raken aan technologie: wie bepaalt bijvoorbeeld welke data wordt opgeslagen, hoe wordt versleuteling toegepast, en hoe wordt logging ingericht? De vertaalslag van juridische eisen naar technische oplossingen is precies

Privacy by design kent verschillende invullingen, maar draait vaak om zes kernprincipes:

1. Dataminimalisatie – Verzamel niet méér persoonsgegevens dan nodig.

2. Doelbeperking – Gebruik gegevens alleen voor het vooraf bepaalde doel.

3. Beveiliging van gegevens – Zorg voor passende technische en organisatorische maatregelen.

4. Transparantie – Communiceer duidelijk over welke data je verzamelt en waarom.

5. Controle voor de gebruiker – Geef mensen inzicht in en invloed op hun gegevens.

6. Integratie in ontwerp – Breng deze principes onder in software, processen en organisatiestructuur.

waar de meeste organisaties hulp bij nodig hebben.

Geen eenmalig project

Wat ook nog weleens wordt vergeten is dat privacy by design geen eenmalige check is, of alleen bij het eerste ontwerp een rol speelt. Het is een doorlopend proces. Systemen evolueren, wetgeving verandert, en nieuwe data wordt continu toegevoegd. Dit vraagt om een aanpak waarin privacy structureel wordt ingebouwd, zowel in softwareontwikkeling als in infrastructuurbeheer en dataverwerking.

Wanneer bedrijven hierin investeren, dan merken ze dat privacy geen belemmering hoeft te zijn. Sterker, wie zijn systemen leaner en cleaner opzet, heeft niet alleen minder risico, maar ook lagere beheerkosten. Want minder data verzamelen betekent ook minder opslag, minder compliance-verplichtingen, en minder kans op reputatieschade bij incidenten.

Een paar voorbeelden: een gemeente die werkt met digitale formulieren, kan privacy by design toepassen door standaard geen BSN op te vragen tenzij dit absoluut nodig is. In de zorg betekent het dat patiëntgegevens standaard geanonimiseerd worden zodra ze buiten het

primaire behandelproces worden gebruikt. Dat hele gebruik van de BSN staat sinds de hack van Clinical Diagnostics in Rijswijk sowieso ter discussie. En in e-commerce kiezen steeds meer partijen voor cookieloze analytics, om klanten niet onnodig te volgen.

Bij al deze voorbeelden speelt technologie een sleutelrol. De architectuur van de gebruikte applicaties, het type cloudopslag, en de manier waarop data wordt gedeeld tussen

of gebruiksgemak. Daarvoor is bewustwording op meerdere niveaus nodig: juridisch, organisatorisch en technisch.

Vooral de technologische kant biedt daarbij mogelijkheden voor de IT-dienstverlener. Tools voor dataanonimisering, toegangsbeheer, end-to-end encryptie en auditing zijn inmiddels breed beschikbaar. Veel leveranciers zetten in op zogeheten privacy-enhancing technologies (PETs), waarbij data wél benut

Veel leveranciers zetten in op privacyenhancing technologies, waarbij data benut kan worden zonder identificeerbaarheid

systemen bepalen of privacy by design ook echt werkt. Daarmee komt het onderwerp vanzelf terecht op het bord van IT-teams, ontwikkelaars en externe partners.

Juridische druk en technologische grip

De AVG heeft de discussie over privacy in een stroomversnelling gebracht, maar echte verandering komt pas als privacy als kwaliteitskenmerk wordt gezien, vergelijkbaar met uptime, schaalbaarheid

kan worden, maar zonder volledige identificeerbaarheid: differential privacy, secure enclaves of federated learning.

Deze technologieën zijn complex, maar ze bieden mogelijkheden om datagedreven te werken zonder privacy uit het oog te verliezen. Steeds vaker worden ze opgenomen in moderne cloudplatformen en API-lagen.

Samenwerking nodig

Een organisatie die privacy by design serieus wil nemen, moet over

afdelingen heen samenwerken: juridische experts, beleidsmakers, developers en IT-beheerders. De vertaling van ‘privacyregels’ naar ‘IT-oplossingen’ gebeurt zelden binnen één team. Vaak spelen externe adviseurs en technologiepartners hier een verbindende rol.

Dat maakt het ook een strategische keuze: kies je voor privacyvriendelijke software? Voor een infrastructuur die dataminimalisatie ondersteunt? Voor leveranciers die jouw waarden delen? Of voor snelle oplossingen met verborgen risico’s?

In een tijd waarin datalekken, AI-toepassingen en surveillancevragen het nieuws domineren, wordt privacy meer dan ooit een vertrouwenskwestie. Kun je als bedrijf of organisatie duidelijk maken dat er zorgvuldig met data wordt omgegaan, dan creëer je rust, intern en extern.

Vertrouwen is trouwens niet alleen belangrijk richting klanten, maar ook richting toezichthouders, medewerkers en partners. Het is geen toeval dat steeds meer Europese bedrijven zich profileren als privacyvriendelijk alternatief voor Amerikaanse cloudspelers. En dat organisaties kiezen voor security- en cloudoplossingen die dataprivacy expliciet ondersteunen. ◾

AIGP Certified AI Governance Professional

CNIS2 Certified NIS2 Professional

BIO Certified Bio Professional Foundation/Practitioner

OSCP OffSec PEN-200

OSEE OffSec EXP-401

CEH Certified Ethical Hacker v13 AI

TSTC is een gerenommeerd IT opleidingsinstituut en erkend specialist in informatiebeveiliging en cybersecurity trainingen.

TECHNICAL SECURITY TRAININGEN

CEH Certified Ethical Hacker

CHFI Computer Hacking Forensic Investigator

CPENT Certified Penetration Testing Professional

SSCP Systems Security Certified Professional

OSCP Offensive Security Certified Professional

SECURITY MANAGEMENT TRAININGEN

CISSP Certified Information Systems Security Professional

CISM Certified Information Security Manager

CISA Certified Information Systems Auditor

CRISC Certified In Risk And Information Systems Control

C|CISO Certified Chief Information Security Officer

PRIVACY TRAININGEN

CIPP/E Certified Information Privacy Professional / Europe

CIPM Certified Information Privacy Manager

CIPT Certified Information Privacy Technologist

CDPO Certified Data Protection Offi cer

CLOUD SECURITY TRAININGEN

CCSP Certified Cloud Security Professional

ISO TRAININGEN

ISO 27001 Foundation

ISO 27001 Lead Implementer

ISO 27001 Lead Auditor

ISO 27005 Risk Manager

ISO 27001 Privacy Management

Geopolitieke spanningen laten zien hoe kwetsbaar we zijn voor digitale aanvallen. Ook mkb-bedrijven blijken een geliefd doelwit. Europese cybersecuritybedrijven, gebouwd op onafhankelijkheid en betrouwbaarheid, zien hun kans om een alternatief te bieden voor de dominante Amerikaanse spelers. Tekst: Martijn Vet

Oorlog in Oekraïne, crisis in Gaza, politieke onrust in de VS, we leven in onzekere tijden. Dat is ook duidelijk te zien aan het aantal cyberaanvallen. “Alles neemt toe: de hoeveelheid malware, maar ook de hoeveelheid desinformatie die op ons afkomt,” vertelt Michael van der Vaart, Chief Experience Officer bij ESET, het grootste private cybersecuritybedrijf van de Europese Unie.

Mkb is kwetsbaar

Deze verschuiving naar destructieve aanvallen raakt niet alleen grote organisaties. Het mkb is onderdeel van de toeleveringsketen en dus een aantrekkelijk doelwit. “Als leverancier of partner van grotere organisaties vormen ze een aantrekkelijke toegangspoort. Als criminelen daar binnendringen, kunnen ze doorstappen naar hun eigenlijke doelwit,” legt Van der Vaart uit.

Het probleem is dat de drempel om bij veel mkb-bedrijven binnen te komen nog altijd laag ligt. De basis van cybersecurity is lang niet overal op orde. “Veel aanvallen vinden nog steeds plaats door simpele phishingmails of gelekte wachtwoorden.”

Specialist versus generalist

Tegelijkertijd gebruiken steeds meer bedrijven cloudoplossingen van grote Amerikaanse techleveranciers. “Dat is op zich helemaal niet erg. We kunnen niet verwachten dat ieder bedrijf zomaar naar open source overstapt. Maar je kunt

je wel afvragen of de leverancier van je platform ook automatisch de leverancier van je beveiliging moet zijn. Veel leveranciers bundelen steeds meer beveiligingsfuncties in hun pakket. Voor veel klanten lijkt dat aantrekkelijk: alles uit één hand. Maar Van der Vaart ziet daar risico’s in. “Het is een discussie tussen specialist en generalist. Een specialist zegt: ‘Dit ene vakgebied ken ik als geen ander.’ Een generalist beweert juist dat hij zijn eigen platform het beste kent.”

De praktijk leert dat beide benaderingen hun waarde hebben. Maar wanneer klanten meer eisen stellen aan hun beveiliging, kan specialisatie het verschil maken tussen tijdige

detectie en een succesvolle aanval. “Vooral wanneer aanvallers legitieme accounts misbruiken, wordt specialistische detectie onmisbaar.”

De kracht van ervaring

Voor msp’s die hun klanten beter willen beschermen, wordt de keuze tussen verschillende beveiligingsaanbieders steeds belangrijker. Europese leveranciers profiteren momenteel van toenemende zorgen over datasoevereiniteit, maar dat alleen is niet genoeg. Ze moeten ook kunnen concurreren op techniek en service. “We werken al vanaf het begin met msp’s,” zegt Van der Vaart. “IT-bedrijven wilden weg van break-fix naar proactief beheer. Daarbij is beveiliging een belangrijke sleutel.” ESET investeert dan ook flink in ondersteuning voor msp’s bij implementatie, eigen threat intelligence met actuele dreigingsinformatie als doorlopende bewaking (MDR) en 24uurs monitoring.

Europe’s cyber defense draait niet om losse producten, maar om een samenhangende aanpak die mkb, overheden en vitale sectoren weerbaar maakt. De combinatie van jarenlange ervaring met AI-gestuurde detectie, kan volgens Van der Vaart het verschil maken. “35 jaar aan data helpt onze AI te herkennen wat wel en geen malware is, en false positives te voorkomen. Wie zijn beveiliging serieus neemt, doet er goed aan kritisch te kijken naar wie zijn digitale poorten bewaakt.” ◾

Zero trust is de afgelopen jaren uitgegroeid tot een van de meest besproken securityconcepten. Toch leeft bij veel mkbbedrijven nog de vraag of dit model niet vooral bedoeld is voor grote organisaties met complexe infrastructuren. Ondertussen neemt de druk toe: cyberaanvallen worden geavanceerder, wetgeving zoals NIS2 stelt hogere eisen, en werken op afstand is gemeengoed geworden. Daarmee wordt de vraag steeds relevanter: is zero trust voor het mkb een overbodige hype of juist een noodzakelijke stap?

Het begrip zero trust is inmiddels wel bekend bij de meeste IT-dienstverleners. Het is geen product dat je ‘even’ installeert, maar een strategische aanpak die uitgaat van het principe ‘never trust, always verify’. Waar traditionele beveiliging vertrouwt op een harde buitenschil – de firewall – en een relatief vrij binnengebied, gaat zero trust ervan uit dat er overal risico’s kunnen zitten, ook binnen het eigen netwerk. Toegangspogingen van zowel interne als externe gebruikers worden daarom altijd gecontroleerd op identiteit, apparaatstatus en context. Daarnaast krijgen gebruikers en applicaties alleen de rechten die ze op dat moment nodig hebben, wat de kans op misbruik aanzienlijk verkleint. Het uitgangspunt is dat een aanval altijd mogelijk is, en dat je de schade kunt beperken door het netwerk in segmenten op te delen, data te versleutelen en alles continu te monitoren.

Waarom juist nu relevant voor het mkb

Voor mkb’s is de dreiging allang niet

Tekst: Marcel Debets

meer hypothetisch. Onlangs werd bekend dat een laboratorium voor medisch onderzoek in Rijswijk is gehackt en persoonsgegevens op straat zijn komen te liggen. Cybercriminelen zien kleinere bedrijven juist vaak als interessant doelwit omdat hun beveiliging minder geavanceerd is. De schade van een incident kan oplopen tot bedragen die voor een mkb funest zijn, zeker wanneer bedrijfsprocessen dagenlang stilliggen of er reputatieschade ontstaat. Daar komt bij dat hybride werken en het gebruik van eigen apparaten inmiddels gemeengoed zijn. Medewerkers loggen in vanaf verschillende locaties en apparaten, wat de klassieke netwerkrand grotendeels heeft doen verdwijnen. Ook het gebruik van cloudoplossingen heeft de infrastructuur complexer gemaakt: data en applicaties staan verspreid over meerdere platformen en locaties. De

opkomst van regelgeving, zoals NIS2 en sectorspecifieke compliance-eisen, maakt sterkere toegangscontrole en uitgebreide logging niet langer optioneel, maar een verplicht onderdeel van bedrijfsvoering. Uit onderzoek blijkt dat inmiddels een groot deel van de mkb’s bezig is met of concrete plannen heeft voor zero trust-maatregelen. Vaak wordt begonnen met relatief laagdrempelige stappen zoals multi-factor authenticatie, strenger identity- en accessmanagement en het opdelen van het netwerk in kleinere segmenten.

Hardnekkige misverstanden

Een van de grootste misverstanden is dat zero trust gelijkstaat aan één technologie of product. In werkelijkheid is het een raamwerk waarin verschillende oplossingen samenwerken om het geheel te

Een groot deel van de mkb’s heeft concrete plannen voor zero trust-maatregelen

versterken. Een andere valkuil is te groot beginnen: wie alles tegelijk wil invoeren, loopt het risico verstrikt te raken in complexiteit en kosten. Een gefaseerde aanpak, met duidelijke prioriteiten, maakt het traject beter beheersbaar. Ook komt het vaak voor dat bedrijven starten zonder goed zicht te hebben op alle apparaten, gebruikers en applicaties binnen hun netwerk. Zonder die basisinformatie blijft zero trust half werk. En hoewel extra controles in sommige gevallen voor lichte vertraging kunnen zorgen, is dat met de juiste architectuur en optimalisaties goed te ondervangen.

Wat kan het kanaal betekenen?

Voor kanaalpartners – resellers, msp’s en integrators – ligt hier een duidelijke kans om waarde toe te voegen en zich te onderscheiden.

• Bewustwording en strategie: veel mkb-klanten hebben wel van zero trust gehoord, maar weten niet waar te beginnen. Partners kunnen het concept vertalen naar de

Wie alles tegelijk wil invoeren, raakt verstrikt in complexiteit en kosten

praktijk en een plan maken dat past bij het risicoprofiel en het budget van de klant.

• Gefaseerde implementatie: een logische start is het invoeren van multi-factor authenticatie en strenge toegangscontroles, gevolgd door netwerksegmentatie en geavanceerde monitoring. Zo blijft de verandering beheersbaar.

• Integratie en beheer: zero trust werkt alleen als alle componenten goed samenwerken. Partners kunnen zorgen voor een naadloze integratie van identity management, endpoint security, netwerkbeveiliging en cloudplatforms.

• Monitoring en optimalisatie: continue meting en bijsturing zijn cruciaal. Met managed services kunnen partners de effectiviteit op peil houden en inspelen op nieuwe dreigingen.

• Opleiding en cultuurverandering: technologie is slechts één kant van het verhaal. Partners kunnen ook trainingen en awarenessprogramma’s verzorgen om medewerkers mee te krijgen in de nieuwe manier van werken.

De toekomst: van hype naar standaard

Met de opkomst van AI-gestuurde detectie en automatisering worden zero trust-oplossingen steeds gebruiksvriendelijker en betaalbaarder. De verwachting is dat strengere wetgeving en toenemende cyberdreigingen ervoor zorgen dat zero trust de komende jaren ook bij het mkb steeds meer de norm wordt. Daarin ligt voor het kanaal een belangrijke strategische rol: niet alleen het leveren van technologie, maar het begeleiden van organisaties in een mindset waarin vertrouwen nooit vanzelfsprekend is. ◾