5 minute read

Ciberseguridad en Dispositivos Médicos

Walter Mendoza Paulini Ingeniero Perú

W

Advertisement

alter Mendoza Paulini es Ingeniero en Electrónica por la UNMSM de Lima – Perú, especialista y perito en equipos biomédicos por el C.I.P, Abogado por la UIGV de Lima, especialista en Derecho Informático y ciberseguridad. Con más de 25 años de experiencia en Gestión, diseño, instalación y mantenimiento de equipos biomédicos en hospitales de baja, mediana y alta complejidad. En la actualidad ejerce la asesoría y consultoría en temas técnicos/legales de ingeniería hospitalaria a organismos privados.

waltermendozapaulini@gmail.com

2021, Es sin duda la continuación de un escenario disruptivo a nivel mundial, las cosas ya no son como antes, y debemos adaptarnos a la incertidumbre y al dolor de los cambios. Los cambios tecnológicos que se profetizaban en los años 80 son una realidad y aquí estamos sin más opción que enfrentarlos. Este último 10 de mayo, se produjo uno de los mayores ciberataques a una red de oleoductos en los EEUU y que puso en riesgo el transporte y suministro de hidrocarburos. El FBI confirma que DarkSide es el responsable de este ciberataque y que opera desde Europa del Este, por su parte DarkSide, confirma que su interés principal es económico pues pide una recompensa por los 100 gigabytes que sustrajo, además que los ciudadanos no deben preocuparse pues no atacaran HOSPÍTALES ni colegios.

CIBERSEGURIDAD EN DISPOSITIVOS MEDICOS (IoMT)

DE LAS UNIDADES DE CUIDADOS INTENSIVOS Y CENTROS QUIRURGICOS.

Lo mencionado anteriormente por DarkSide, nos deja una incógnita. ¿Se pueden atacar los sistemas tecnológicos de los hospitales? Y de ser así, ¿se está preparado para evitar eso? ¿Podría un ciber ataque tener consecuencias letales para los pacientes que están conectados a los dispositivos médicos? Los hospitales Inteligentes y automatizados son una realidad, y deben tener toda una

infraestructura tecnológica que pueda soportar la enorme producción de información de los dispositivos médicos, información que puede ser recopilada a través de sensores remotos Los establecimientos de salud de alta complejidad en la actualidad cuentan con disBandejas para cableado positivos médicos estructurado, soporte (equipos biomédicos) de última para transmisión de información. generación, sobre todos aquellos del tipo terapéutico y de diagnóstico que se utilizan en los centros quirúrgicos y unidades de cuidados intensivos, que, de alguna forma, son los lugares donde los pacientes se encuentran en

su mayor grado de vulnerabilidad. Vulnerabilidad que anteriormente era del tipo sanitario y que ahora se ha convertido en una vulnerabilidad cibercriminologica, al estar los dispositivos interconectados (internet) y comunicados entre sí (IOMT), mediante medios físico/electrónicos ya que han dejado de ser dispositivos que trabajaban en forma individual y que estaban sujetos a un constante control y monitoreo por parte de su operador. Los dispositivos médicos (los más representativos) que se encuentran en estas áreas son los siguientes:

Centro Quirúrgico:

Terapéuticos: Máquina de anestesia, Maquina de circulación extracorpórea, Bisturí Laser, Aspirador Ultrasónico. Diagnóstico: Monitor de signos vitales multiparámetros.

Unidad de cuidados intensivos:

Terapéuticos: Ventiladores mecánicos, balón intraórtico, incubadoras, cunas de calor Diagnóstico: Monitor de signos vitales multiparámetros. Durante el 2020 y 2021 en plena pandemia COVID-19, se reportaron ciberataques a hospitales de la comunidad europea, a través de diferentes formas y/o modalidades como el MALWARE, RAZONWARE MAZE, PHISHING FEARWARE, o el LOW and SLOW, y que atacaron directamente al sistema administrativo del hospital y que repercutió colateralmente en la salud de algunos pacientes, ya que no pudieron ser atendidos oportunamente, pero ¿Qué pasaría si los ataques son directos al dispositivo médico que se encuentra asistiendo y/o monitoreando al paciente? como por ejemplo: aumentar remotamente la dosis de anestésico a un paciente en plena cirugía, variar la frecuencia respiratoria de un ventilador mecánico, aumentar el ingreso de helio de un valor intraórtico, aumentar la temperatura de la cabina de una incubadora con bebe dentro, y que todas esas acciones anteriores no puedan ser percibidas por las unidades de monitoreo, ante tal escenario dantesco, sin duda el paciente correría en riesgo de perder la vida, y dicha acción estaría motivada por el interés que tenga el ciberdelincuente, como el caso de DarkSide que fue económico, y para lo cual es necesario trabajar en sistemas de ciberseguridad hospitalaria.

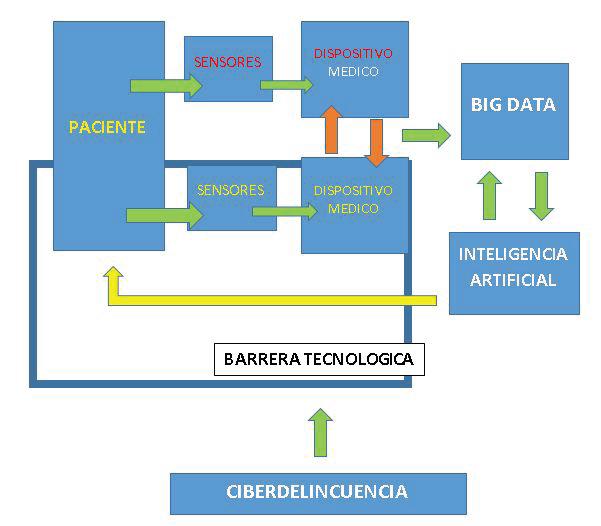

Maquina de anestesia Monitor de signos vitales El número de dispositivos médicos aumenta considerablemente en todo el mundo siendo el promedio de 12 por cada cama, “conversan entre ellos” y toman decisiones favorables para la salud del paciente, utilizan el IOMT (internet de las cosas para dispositivos médicos), recopilando e intercambiando información como puede ser la comunicación entre la máquina de anestesia y el monitor de signos vitales, siendo este último el que le proporciona la información de las funciones vitales de un paciente a través de sensores, o como la comunicación de una incubadora neonatal con el monitoreo de oxigeno de la cabina y determinar si proporciona más o menos oxígeno. Toda la información producida pasara a formar parte de una gran base de datos (BIG DATA) que ordenada sistemática y estadísticamente estaría disponible para el uso de algoritmos de la IA (inteligencia artificial) en la mejor toma de decisiones, pero todo este procedimiento tecnológico y como ya lo mencionamos puede ser alterado mediante el MALWARE, que se infiltra en los sistemas de los equipos médicos para dañarlos o alterar su funcionamiento, Razonware maze, que es el robo de información a través de sistemas operativos de los equipos terapéuticos para después solicitar un pago por el “rescate” , el phishing mo-

dalidad que usan los ciberdelincuentes para robar datos a través de engaños, también conocidos como técnicas de ingeniería social y el low and slow que nos es otra cosa que el robo de información bajo y lento que a veces para desapercibida, como cuando se usa una bomba de infusión y su información puede ser sustraída o atacada por los malware. Todas estas modalidades ponen en jaque a los sistemas de los hospitales, ya los ataques a los sistemas administrativos se han realizado apropiándose de información, la segunda etapa podría la información de los equipos de diagnóstico y monitoreo, y una tercera el ataque directo a los equipos conectados a los pacientes vulnerables, para dañar o alterar su información. Es necesario que los sistemas o redes de los hospitales estén protegidos con barreras tecnológicas que impidan el acceso de los hackers, y que trabajen mediante interoperabilidad con otros sistemas de salud.