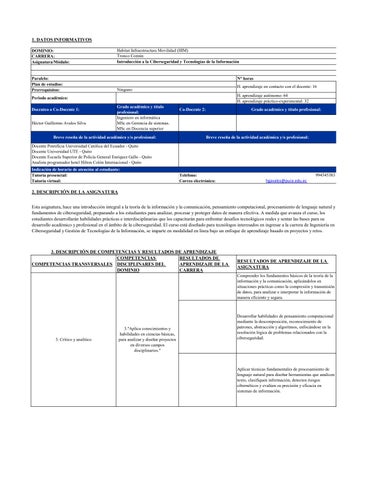

1.DATOSINFORMATIVOS

DOMINIO: CARRERA:

Asignatura/Módulo:

HabitatInfraestructuraMovilidad(HIM)

TroncoComún

IntroducciónalaCiberseguridady TecnologíasdelaInformación

Paralelo: N°horas

Plandeestudios:

Prerrequisitos:

Periodoacadémico:

H.aprendizajeencontactoconeldocente:16 Ninguno

DocenteooCo-Docente1: Gradoacadémicoytítulo profesional:

Ingenieroeninformática MScenGerenciadesistemas. MScenDocencia superior

H.aprendizajeautónomo:64

H.aprendizajepráctico-experimental:32

Co-Docente2:Gradoacadémicoy títuloprofesional:

Brevereseñade laactividadacadémicay/oprofesional:Brevereseñadelaactividadacadémicay/oprofesional:

DocentePontificiaUniversidadCatólica delEcuador-Quito

DocenteUniversidadUTE-Quito

DocenteEscuelaSuperiordePolicía GeneralEnríquezGallo-Quito

AnalistaprogramadorhotelHiltonColónInternacional-Quito

Indicacióndehorariodeatenciónalestudiante:

Tutoríapresencial:

Teléfono:

Tutoríavirtual:Correoelectrónico: hgavalos@puce.edu.ec

2.DESCRIPCIÓNDELAASIGNATURA

994545383

Estaasignatura,haceunaintroducciónintegralalateoríadelainformaciónylacomunicación,pensamientocomputacional,procesamientodelenguajenaturaly fundamentosdeciberseguridad,preparandoalosestudiantesparaanalizar,procesaryprotegerdatosdemaneraefectiva.Amedidaqueavanzaelcurso,los estudiantesdesarrollaránhabilidadesprácticaseinterdisciplinariasqueloscapacitaránparaenfrentardesafíostecnológicosrealesysentarlasbasesparasu desarrolloacadémicoyprofesionalenelámbitodelaciberseguridad.ElcursoestádiseñadoparatecnólogosinteresadoseningresaralacarreradeIngenieríaen CiberseguridadyGestióndeTecnologíasdelaInformación,seimparteenmodalidadenlíneabajounenfoquedeaprendizajebasadoenproyectosyretos.

3.DESCRIPCIÓNDECOMPETENCIASYRESULTADOSDEAPRENDIZAJE

COMPETENCIASTRANSVERSALES COMPETENCIAS DISCIPLINARESDEL DOMINIO

RESULTADOSDE APRENDIZAJEDELA CARRERA

3.Críticoyanalítico

3."Aplicaconocimientosy habilidadesencienciasbásicas, paraanalizarydiseñarproyectos endiversoscampos disciplinarios."

RESULTADOSDEAPRENDIZAJEDELA ASIGNATURA

Comprenderlosfundamentosbásicosdelateoríadela informaciónylacomunicación,aplicándolosen situacionesprácticascomola compresiónytransmisión dedatos,paraanalizareinterpretarlainformaciónde maneraeficienteysegura.

Desarrollarhabilidadesdepensamientocomputacional medianteladescomposición,reconocimientode patrones,abstracciónyalgoritmos,enfocándoseenla resoluciónlógicadeproblemasrelacionadosconla ciberseguridad.

Aplicartécnicasfundamentalesdeprocesamientode lenguajenaturalparadiseñarherramientasqueanalicen texto,clasifiqueninformación,detectenriesgos cibernéticosyevalúensuprecisiónyeficaciaen sistemasdeinformación.

RETOSDefinicióndelcriteriodeevaluacióndel PesosRdA

PROYECTODELNIVELNOMBREDELESTUDIANTEPonderación

Observaciones(Alertasparatutorías Resultadoacadémicas) deaprendizaje

criterios

Reto1:Enesteprimerreto,losestudiantesdebencrearuna presentacióndondeseexpliquecómosetransmiteunmensaje enunsistemadigital(comoWhatsApp).Tambiénidentificar loselementosdelmodelodecomunicación,explicarquéesla entropíaenunmensajeydarunejemplodecómosepuede comprimiruntextousandopatronesrepetidos.

Comprenderlosfundamentosbásicosdelateoríade lainformaciónylacomunicación,aplicándolosen situacionesprácticascomolacompresióny transmisióndedatos,paraanalizareinterpretarla informacióndemaneraeficienteysegura.

33,33

Criterio1:Evalúalacapacidaddelestudiantepara identificar,explicaryaplicarlosfundamentosdela teoríadelainformaciónylacomunicación, incluyendolaentropíaylacompresióndedatos.

Criterio2:Compruebalahabilidaddelestudiante paraaplicartécnicasdecompresióndedatosy evaluarlaeficienciadecódigosenlatransmisiónde informaciónmedianteejemplosycálculos matemáticos.

ExploraciónyMitigaciónde RiesgosCibernéticosa travésdelAnálisisdeDatos, ProcesamientodeLenguaje NaturalyBuenasPrácticas deSeguridad

Reto2:Elsegundoreto,losestudiantesdebendesarrollarun programaparaplanificarelenvíodecorreoselectrónicosaun grupodeamigos,asegurándosedeevitarenviarcorreos duplicados.Debeutilizarladescomposicióndelproblema (identificardestinatarios,escribir,enviarelcorreo)ydar ejemplosdepatrones(comonombresrepetidos).

Desarrollarhabilidadesdepensamiento computacionalmedianteladescomposición, reconocimientodepatrones,abstracciónyalgoritmos, enfocándoseenlaresoluciónlógicadeproblemas relacionadosconlaciberseguridad.

33,33

Criterio1:Evalúalacapacidaddelestudiantepara descomponerproblemasdeciberseguridad, identificarpatronesyabstraersolucionesenun contextocomputacional.

Criterio2:Midelacapacidaddelestudiantepara diseñar,desarrollaryaplicaralgoritmosenla resolucióndeproblemasdeciberseguridad.

50%

Reto3:Enestetercerretoelestudiantedebeinvestigary escribirunbreveinforme(máximo2páginas)sobrecómo funcionaelanálisisdesentimientoenredessociales.también debdeincluirunejemplomanual,paraesrtodebetomartres comentariosdeunapublicaciónyclasifícarloscomopositivos, negativosoneutros,explicandoelporqué.

Reto4:Enesteúltimoreto,elestudiantedebeaplicar herramientasypolíticasparamitigarlasamenazasy vulnerabilidadesdigitalesencontradasensuhogar. Debeelaboraryejecutarunplandecapacitaciónsobrebuenas prácticasdeusosegurodelatecnologíaenelhogar.

Aplicartécnicasfundamentalesdeprocesamientode lenguajenaturalparadiseñarherramientasque analicentexto,clasifiqueninformación,detecten riesgoscibernéticosyevalúensuprecisiónyeficacia ensistemasdeinformación.

33,34

Criterio1:Evalúalacapacidaddelestudiantepara seleccionareimplementartécnicasadecuadasde PLNenelanálisisyclasificacióndetextos.

Criterio2:Evalúalacapacidaddelestudiantepara mediryjustificarelrendimientodeherramientasde PLNenlaclasificacióndeinformaciónydetección deriesgoscibernéticos.

50%

50%

50%

Paraelnivelpendientedealcanzar(D)el estudiantedeberárealizarmástrabajos quelepermitanreforzarconocimiento teórico-práctico.

Paraelnivelpendientedealcanzar(D)el estudiantedeberárealizarmástrabajos quelepermitanreforzarconocimiento teórico-práctico.

Paraelnivelpendientedealcanzar(D)el estudiantedeberárealizarmástrabajos quelepermitanreforzarconocimiento teórico-práctico.

Paraelnivelpendientedealcanzar(D)el estudiantedeberárealizarmástrabajos quelepermitanreforzarconocimiento teórico-práctico.

50%

50%

Paraelnivelpendientedealcanzar(D)el estudiantedeberárealizarmástrabajos quelepermitanreforzarconocimiento teórico-práctico.

Paraelnivelpendientedealcanzar(D)el estudiantedeberárealizarmástrabajos quelepermitanreforzarconocimiento teórico-práctico.

LaasignaturadeFundamentosdeciberseguridadyTecnologíasdelainformaciónseenfocaenbrindaralosestudiantesuna formaciónteórica-prácticaorientadaalamitigacióndeciberataquesasistemasdeinformación,atravésdelametodologíadel aprendizajebasadoenproyectosyretos.Estasmetodologíastienencomoobjetivofomentarlaparticipaciónactivadelos estudiantesenelprocesodeaprendizajeylaaplicacióndelosconocimientosadquiridosensituacionesreales.Además,se

6.RELACIÓNRESULTADOSDEAPRENDIZAJE,EXPERIENCIASDEAPRENDIZAJESYDIMENSIÓNDELCONOCIMIENTO

PROYECTODENIVEL RESULTADOSDE APRENDIZAJEDELA ASIGNATURA RETOS Semana Escenario DIMENSIÓNDELCONOCIMIENTO(conceptos,hechos,procedimientosoprincipios)

Fundamentosdelateoríadelainformaciónycomunicación(Parte1)

Introducciónalateoríadelainformaciónycomunicación

1Entornosvirtuales

Modelosdecomunicación

FundamentosdelaTeoríadelainformaciónylaComunicación(Parte2)

2Entornosvirtuales

Comprenderlosfundamentos básicosdelateoríadela informaciónylacomunicación, aplicándolosensituaciones prácticascomolacompresióny transmisióndedatos,para analizareinterpretarla informacióndemaneraeficiente ysegura.

Reto1:Enesteprimerreto,losestudiantesdebencrearunapresentacióndondeseexplique cómosetransmiteunmensajeenunsistemadigital(comoWhatsApp).Tambiénidentificar loselementosdelmodelodecomunicación,explicarquéeslaentropíaenunmensajeydar unejemplodecómosepuedecomprimiruntextousandopatronesrepetidos.

Desarrollarhabilidadesde pensamientocomputacional medianteladescomposición, reconocimientodepatrones, abstracciónyalgoritmos, enfocándoseenlaresolución lógicadeproblemas relacionadosconla ciberseguridad.

Reto2:Elsegundoreto,losestudiantesdebendesarrollarunprogramaparaplanificarel envíodecorreoselectrónicosaungrupodeamigos,asegurándosedeevitarenviarcorreos duplicados.Debeutilizarladescomposicióndelproblema(identificardestinatarios, escribir,enviarelcorreo)ydarejemplosdepatrones(comonombresrepetidos).

3Entornosvirtuales

Fundamentosdelateoríadelainformaciónycomunicación(Parte3)

Medidadelainformaciónylaentropía.

Aplicartécnicasfundamentales deprocesamientodelenguaje naturalparadiseñar herramientasqueanalicentexto, clasifiqueninformación, detectenriesgoscibernéticosy evalúensuprecisiónyeficacia ensistemasdeinformación.

Reto3:Enestetercerretoelestudiantedebeinvestigaryescribirunbreveinforme (máximo2páginas)sobrecómofuncionaelanálisisdesentimientoenredessociales. tambiéndebdeincluirunejemplomanual,paraesrtodebetomartrescomentariosdeuna publicaciónyclasifícarloscomopositivos,negativosoneutros,explicandoelporqué.

5Entornosvirtuales

Tema:Pensamientocomputacional(Parte1)

Privacidad,identidadyhuelladigital

Reto4:Enesteúltimoreto,elestudiantedebeaplicarherramientasypolíticasparamitigar lasamenazasyvulnerabilidadesdigitalesencontradasensuhogar. Debeelaboraryejecutarunplandecapacitaciónsobrebuenasprácticasdeusosegurode latecnologíaenelhogar.

6Entornosvirtuales

Tema:Pensamientocomputacional(Parte2) 6.1.Descomposición 6.2.Reconocimientodepatrones

7Entornosvirtuales 7.Tema:Pensamientocomputacional(Parte3) 7.1.Abstracción 7.2.Algoritmos

8Entornosvirtuales 8.Tema:Pensamientocomputacional(Parte4) 8.1.Pensamientocomputacionalenlapráctica 8.2.Retos

9Entornosvirtuales 9.Procesamientodelenguajenatural(Parte1) 9.1.Introducciónalprocesamientodelenguajenatural 9.2.Análisisléxico

10Entornosvirtuales 10.Procesamientodelenguajenatural(Parte2) 10.1.Análisissintáctico

11Entornosvirtuales 11.Procesamientodelenguajenatural(Parte3) 11.1.Modelosdelenguaje 11.2.Aprendizajeautomáticoparaelprocesamientodelenguajenatural

12Entornosvirtuales 12.Procesamientodelenguajenatural(Parte4) 12.1.Análisisdesentimiento 12.2.Clasificacióndetexto 12.3.Generacióndelenguajenatural

13Entornosvirtuales

14Entornosvirtuales

15Entornosvirtuales

13.FundamentosdeCiberseguridad(Parte1) 13.1.Conceptosbásicosdeciberseguridad 13.2.Definicióndeamenaza,vulnerabilidadyriesgoenelcontextode ciberseguridad

14.FundamentosdeCiberseguridad(Parte2) 14.1.Tiposdeamenazascomunes:Malware(virus,gusanos,troyanos, spyware,ransomware),phishingytécnicasdeingenieríasocial,ataquesde denegacióndeservicio(DoSyDDoS) 14.2.Métodosbásicosparaidentificaryevaluaramenazasyvulnerabilidades

15.FundamentosdeCiberseguridad(Parte3) 15.1.Buenasprácticasdeciberseguridad 15.2.Herramientasbásicasdeprotección

16Entornosvirtuales 16.Proyectofinalyarchivosdetexto 16.1.Revisionesclaveparaelproyecto