Es una publicación periódica propiedad de Latin Press, Inc.

Producida y distribuida para Latin Press, Inc. por Latin Press Colombia y Latin Press USA

Es una publicación periódica propiedad de Latin Press, Inc.

Producida y distribuida para Latin Press, Inc. por Latin Press Colombia y Latin Press USA

Vivimos una era donde los datos no solo documentan la realidad, sino que la anticipan, la interpretan y, cada vez más, la protegen. En ese contexto, dos dimensiones tecnológicas han empezado a consolidar un nuevo paradigma de la seguridad electrónica: la ciberseguridad en la nube y los sistemas de gestión de video (VMS) con capacidades analíticas forenses.

Esta convergencia no es casual. Es la respuesta directa a un entorno donde las amenazas se han vuelto simultáneamente más físicas y más digitales. Donde la infraestructura crítica ya no puede depender únicamente de cámaras conectadas a una consola local, ni de firewalls tradicionales para contener ataques invisibles que llegan desde cualquier parte del mundo. La seguridad —si quiere ser eficaz, predictiva y resiliente— debe moverse con la misma agilidad que las amenazas. Y esa agilidad solo se consigue con visión estratégica, arquitectura escalable y procesamiento inteligente.

La nube como nueva frontera de defensa

La nube ya no es solo un espacio de almacenamiento; se ha convertido en el cerebro distribuido de la videoseguridad. Desde ese punto, los sistemas tienen la capacidad de funcionar con flexibilidad, ajustarse a las necesidades, promover la interoperabilidad entre sedes a distancia, y principalmente, asegurar la disponibilidad constante de los registros esenciales. No obstante, esta nueva ubicación también la hace un objetivo prioritario para los actores malintencionados.

Por lo tanto, la ciberseguridad en la nube debe ser proactiva, y firmemente incorporada en la estructura del sistema. No es suficiente con guardar imágenes en servidores encriptados: es necesario establecer modelos de confianza nula, seguimiento de tráfico en tiempo real, autenticaciones robustas, políticas de separación de datos y respuestas automatizadas frente a incidentes. La nube no solo alberga la información; resguarda las pruebas.

DIRECCIÓN GENERAL

Max Jaramillo / Manuela Jaramillo

EDITORA

Andrea Ochoa Aochoa@ventasdeseguridad.com

GERENTE DE PROYECTO

Andrés Caballero acaballero@ventasdeseguridad.com

GERENTES DE CUENTA MÉXICO

Verónica Marín vmarin@ventasdeseguridad.com

COLOMBIA

Fabio Giraldo fgiraldo @ventasdeseguridad.com

DATABASE MANAGER

Maria Eugenia Rave mrave@ventasdeseguridad.com

JEFE DE PRODUCCIÓN

Fabio Franco ffranco@ventasdeseguridad.com

DIAGRAMACIÓN Y DISEÑO

Jhonnatan Martínez jmartinez@ventasdeseguridad.com

PORTADA Xxxxxxx

TELÉFONOS OFICINAS: Latin Press USA

Miami, USA Tel +1 [305] 285 3133

LATIN PRESS MÉXICO

Ciudad de México Tel +52 [55] 4170 8330

LATIN PRESS COLOMBIA

Bogotá, Colombia Tel +57 [601] 381 9215

São Paulo, Brasil Tel +55 [11] 3042 2103

Miembro de Sirviendo a los miembros de

ANDREA OCHOA RESTREPO Editora aochoa@zonadepinturas.com

Colaboran en esta edición:

• Gigi Agassini • Basilio Angel Holowczak

• Mariano Vega

Las opiniones expresadas por los autores de los artículos en esta revista no comprometen a la casa editora.

Impreso por Panamericana Formas e Impresos S.A.

Quien solo actúa como impresor

Impreso en Colombia - Printed in Colombia

ISSN 1794-340X

03 CARTA EDITORIAL 05 CALENDARIO 2026

PORTADA

10 Ciberseguridad en la nube: automatización, visibilidad y defensa

El crecimiento acelerado de la adopción de tecnologías en la nube ha reconfigurado los entornos de TI empresariales, pero también ha expuesto a las organizaciones a amenazas cada vez más sofisticadas.

22 Llave MX: riesgos, vacíos y desafíos

En entrevista con Gigi Agassini, vocera para Expo Seguridad México, especialista en seguridad física y ciberseguridad, se analiza el proyecto Llave MX desde una perspectiva crítica, destacando los riesgos asociados con la acumulación de datos.

30 Apreciar la IA significa entender sus riesgos

La Inteligencia Artificial (IA) ya está cambiando nuestra forma de trabajar.

36

Implementación de nuevas estrategias de seguridad en los bancos

En la actualidad el uso de la banca es algo fácil para las personas. Atrás quedaron los días en los que la gente debía hacer malabares para depositar cheques o esperar grandes colas para sacar dinero.

39

HID impulsa la transformación digital del sistema de identificación institucional

En el marco Expo Seguridad México 2025, se dictó conferencia “La transformación digital de control de accesos en la educación superior”.

14 al 16

LAAD Security & Defence São Paulo, Brasil laadexpo.com.br/security/es/ MAYO

14 y 15

Seguri Expo Ecuador Guayaquil, Ecuador exposeguridadecuador.com

2 al 4

Expo Seguridad México Ciudad de México, México exposeguridadmexico.com

Building Automation Days en Bogotá reúne al ecosistema KNX de Latinoamérica y anuncia cumbre regional en 2026

Colombia. Con la participación de más de 100 expertos y seis exhibidores, tuvo lugar en Bogotá la edición Colombia 2025 del evento Building Automation Days by KNX LATAM, enfocado en la automatización de edificaciones y la interoperabilidad bajo el estándar KNX.

El encuentro reunió a actores del sector de la arquitectura, ingeniería, automatización, seguridad electrónica, HVAC y AV, así como a representantes del Gobierno Nacional y de la Policía Nacional de Colombia, quienes participaron en espacios de formación técnica y relacionamiento comercial.

En el transcurso del día se llevaron a cabo exposiciones acerca de la sostenibilidad, la eficiencia energética y la integración tecnológica. Además, se proporcionaron lugares para el vínculo empresarial, tales como un almuerzo de negocios y sesiones de networking.

En la sección académica, sobresalió el seminario de actualización del software ETS de KNX, dirigido por Carlos Castro, director ejecutivo del Grupo Sayros y socio de KNX.

La agenda incluyó exposiciones de: Juan Palomino, presidente del Grupo Nacional KNX Colombia, quien ofreció una comparación técnica entre KNX y otros estándares, señalando sus ventajas en estructura e interoperabilidad.

Esteban Martínez, COO y cofundador de Green Loop, quien presentó modelos de retorno de inversión en construcciones sostenibles.

Alejandra Casilimas y David Ricardo González, de Double C by Conconcreto, quienes compartieron casos de uso reales en Colombia relacionados con ahorro de agua y energía.

Sandra Mariño y Pablo Ossa, de Zennio, quienes presentaron soluciones de automatización KNX aplicadas a hoteles y viviendas.

El evento incluyó también el anuncio oficial del Latin America Building Automation Summit 2026, que se realizará los días 11 y 12 de noviembre de 2026 en Medellín, Colombia. Según informaron Víctor Alarcón y Kristel Osorio, la cumbre contará con un salón exclusivo dedicado a la automatización en general, además de ser sede de la Cumbre KNX LATAM.

Building Automation Days by KNX LATAM, edición Colombia, concluyó como un punto de encuentro regional para la actualización técnica, la presentación de soluciones y la construcción de vínculos estratégicos entre actores públicos y privados del sector.

Colombia. El fraude digital sigue creciendo, sobrepasando la habilidad de reacción de las instituciones estatales y financieras. En este escenario, la inteligencia artificial (IA) empieza a consolidarse como un recurso esencial para prever amenazas, identificar irregularidades y minimizar riesgos tanto operativos como fiscales.

Uno de los escenarios más complicados es el de las identidades artificiales, generadas mediante la mezcla de datos auténticos con información inventada. Estos perfiles, al no tener relación directa con las víctimas, son más complicados de identificar y pueden mantenerse durante extensos periodos sin ser reconocidos.

Las cifras reflejan el aumento de esta amenaza. En el primer semestre de 2024, el 6,9 % de las transacciones digitales en el país fueron consideradas sospechosas de fraude, lo que representa un incremento del 43,5 % respecto al mismo periodo del año anterior, según datos de TransUnion. Colombia se ubicó entre los cinco países con mayor tasa de intento de fraude digital en el mundo, mientras que cuatro de cada diez ciudadanos afirmaron haber sido blanco de estafas a través de canales bancarios, sociales o comerciales.

APIs: entre el motor del negocio digital y una creciente superficie de ataque

Latinoamérica. Las interfaces de programación de aplicaciones (APIs) desempeñan un papel crucial en el funcionamiento de las plataformas digitales, sin embargo, también se han transformado en uno de los focos de ataque más aprovechados por los ciberdelincuentes, de acuerdo con el informe Estado de la seguridad de API y aplicaciones 2025: cómo la Inteligencia Artificial transforma el escenario digital, difundido por Akamai.

El documento señala que las APIs permiten la comunicación entre sistemas para el intercambio de datos en tiempo real. “Por ejemplo, cuando accedemos a la aplicación de nuestro banco para pagar impuestos, esa transacción cruza información con APIs del servicio tributario, registro civil, bancos y otros sistemas. Todo ocurre en segundos y de manera invisible para el usuario, pero cada una de esas APIs puede ser vulnerable si no está protegida”, explicó Jairo Parra, especialista en ciberseguridad de Akamai para Latinoamérica.

De acuerdo con el informe, las organizaciones en Latinoamérica enfrentan amenazas crecientes.Las industrias más vulnerables abarcan el comercio digital, procesadores de pagos, bancos, aseguradoras, fintechs y plataformas de criptodivisas.

La presión sobre las finanzas públicas también se incrementa. A pesar de que históricamente la evasión fiscal ha representado un reto para el Estado colombiano —con estimaciones que sobrepasan los 50 billones de pesos anuales, según la Universidad Nacional—, hoy en día se intensifica debido a prácticas tecnológicas complicadas de seguir, tales como el mal uso de subsidios, documentos falsos o fraude digital.

Ante este panorama, expertos coinciden en que la anticipación debe reemplazar el enfoque reactivo. “Hoy el fraude opera en tiempo real, con herramientas automatizadas. Para enfrentarlo, las instituciones necesitan tecnología que detecte, decida y actúe con anticipación. Y eso solo se logra con analítica avanzada e inteligencia artificial aplicada con propósito”, señaló Ricardo Saponara, líder de asesoría en riesgo, fraude y cumplimiento para Latinoamérica en SAS.

Continúe leyendo aquí

Akamai registró más de 311 mil millones de ataques contra APIs y aplicaciones web a escala mundial para 2024, lo que implica un incremento del 33% respecto al año previo.

Las consecuencias económicas también se evidencian en el estudio. Se estima que los problemas de seguridad en APIs generan pérdidas anuales por cerca de 87 mil millones de dólares, cifra que podría superar los 100 mil millones en 2026 si no se adoptan medidas adecuadas. Igualmente, los incidentes asociados a los 10 riesgos principales detectados por OWASP aumentaron en un 32%.

Otro fallo crucial detectado por Akamai es la ausencia de visibilidad. A pesar de que el 47 % de los equipos de seguridad sostiene contar con un inventario total de sus APIs, muchos desconocen cuáles gestionan información privada.

Continúe leyendo aquí

Perú. IXM Perú, una empresa del grupo internacional CMOC, puso en marcha el software de administración de video XProtect de Milestone Systems en su centro de almacenamiento de minerales situado en el Callao, con la finalidad de solucionar fallos críticos en la videovigilancia y asegurar la rastreabilidad de sus actividades logísticas.

Milestone Systems, proveedor de software de gestión de video (VMS) de plataforma abierta, informó que la compañía minera requería una solución capaz de integrarse con múltiples marcas de cámaras, escalar con el crecimiento de su infraestructura y asegurar grabaciones ininterrumpidas en todas sus áreas críticas.

FORTREX SAC, el integrador responsable de instalar el sistema XProtect Professional Plus en servidores Husky NVR, también de Milestone, unificó una red de 60 cámaras Axis Communications y estableció una arquitectura adaptable y escalable. el procedimiento comprendió la instalación de una infraestructura de backup en la oficina de San Isidro y la modificación de los periodos de almacenamiento según las necesidades operativas de IXM Perú.

“La plataforma no solo fortalece la protección de los activos, sino que también mejora la eficiencia de nuestras operaciones”, afirmó José Paul Lames Zureta, responsable de Seguridad y Calidad de IXM Perú. “Nos ayuda a seguir de cerca los flujos logísticos, verificar que el ingreso y la descarga de los vehículos se realicen correctamente, y asegurar que cada etapa del proceso se lleve a cabo según lo previsto”.

Previo a la implementación, la empresa experimentaba pausas en la grabación de hasta 90 minutos, pérdida de registros y restricciones de almacenamiento que impactaban en el seguimiento de vehículos y la manipulación de minerales.

Continúe leyendo aquí

Argentina. Gallus Communications y Servicio Satelital S.A. lanzaron en Argentina una red móvil de comunicación autónoma, diseñada para operar en situaciones de emergencia. El sistema, portátil y resistente, puede desplegarse en minutos, incluso en zonas sin red eléctrica ni infraestructura terrestre.

La solución constituye una red privada de comunicaciones con soporte satelital nativo y tecnología diseñada para funcionar sin depender de redes comerciales. Está orientada a organismos públicos, servicios de emergencia, fuerzas de seguridad, empresas energéticas y otras entidades que actúan en contextos críticos.

Entre sus componentes técnicos, la red integra la plataforma TASSTA, basada en tecnologías Push-to-Talk over Cellular (PoC)

y los estándares MCX (Mission Critical Services) definidos por el 3GPP. Esto permite establecer comunicaciones de voz, video, mensajería, monitoreo de personal en riesgo, geolocalización y reconstrucción de trayectorias en tiempo real, bajo protocolos de seguridad reforzada.

Eduardo Lema, presidente de Servicio Satelital S.A., explicó durante el anuncio: “La capacidad de establecer una red de comunicación independiente, segura y resiliente en cuestión de minutos puede marcar la diferencia entre el aislamiento y la coordinación efectiva en momentos donde cada segundo cuenta”. Añadió además que “este lanzamiento representa un avance concreto hacia la soberanía tecnológica en situaciones críticas”.

Desde Gallus Communications, se destacó el impacto operativo de la iniciativa en contextos regionales. “En entornos donde las infraestructuras tradicionales no pueden garantizar el servicio, nuestra Red Móvil ofrece confiabilidad operativa y herramientas de gestión que transforman la respuesta táctica en inteligencia coordinada”, indicaron desde su sede regional en Miami.

Continúe leyendo aquí

AC Camargo Cáncer Center incorpora videovigilancia avanzada para mejorar la seguridad

Brasil. El Centro AC Camargo Cáncer, con base en São Paulo, informó que su colaboración con Axis Communications ha producido un ahorro de más de 2 millones de dólares durante los dos primeros años de puesta en marcha de su novedoso sistema de videovigilancia. Estos recursos serán reinvertidos en servicios de atención al paciente.

La institución ha desplegado más de 2.000 cámaras de videovigilancia en todas sus instalaciones, incluyendo corredores, unidades de atención compleja y estacionamientos, con el objetivo de fortalecer la seguridad de pacientes y empleados, y optimizar la calidad del servicio.

“Cerca de 15.000 personas pasan por nuestras entradas cada día, y el cuidado de esos pacientes se extiende mucho más allá de los quirófanos o las habitaciones de los pacientes”, afirmó William de Souza, gerente corporativo del centro. “Al implementar nuevos y avanzados dispositivos de videovigilancia, estamos permitiendo que nuestros equipos de seguridad mantengan la vigilancia las 24 horas del día y que nuestro médico personal brinde la más alta calidad de atención a nuestros pacientes. Con cámaras que monitorean todas las áreas, incluidas las cafeterías y los estacionamientos, siempre estamos buscando posibles señales de advertencia, incluso después de que los pacientes hayan sido dados de alta. Si algo parece estar mal, podemos alertar a nuestro equipo de que puede ser necesario recibir atención médica adicional”.

Los dispositivos instalados por Axis están equipados con análisis de video diseñados para detectar incidentes, proteger activos y garantizar condiciones de atención segura, sin comprometer la privacidad de pacientes, familiares ni del personal médico. Entre los beneficios identificados, el centro destaca:

Continúe leyendo aquí

Latinoamérica. El progreso en la urbanización, el aumento del parque de vehículos y la demanda en aumento por el transporte público están promoviendo modificaciones en la administración de la movilidad en la ciudad.

En este escenario, la incorporación de soluciones tecnológicas emerge como un instrumento esencial para potenciar la seguridad, eficacia y funcionamiento de los sistemas de transporte.

Una investigación realizada en México por el Instituto de Políticas para el Transporte y el Desarrollo (ITDP) y el Banco Interamericano de Desarrollo (BID), realizada en la Ciudad de México, Guadalajara, Mérida y Monterrey, documenta los avances en la digitalización del transporte público, como el uso

de datos para la toma de decisiones, la implementación de rutas eléctricas, los sistemas de pago unificados y los centros de gestión de movilidad.

Siguiendo estos avances, la compañía Hikvision presentó un conjunto de tecnologías aplicadas a la movilidad en Intertraffic Américas 2025, centradas en la regulación del tránsito, la administración de infracciones, la seguridad en las vías y el funcionamiento del transporte público.

“La participación de Hikvision en Intertraffic Américas 2025 fue una oportunidad para mostrar cómo la convergencia entre inteligencia artificial y tecnologías de percepción (IAoT) puede aportar a la construcción de ciudades más seguras, conectadas y sostenibles”, señaló Fran Sánchez, directora de Marketing y Comunicación de Hikvision México. "Al incorporar estas herramientas en los sistemas de transporte, no solo se potencia la eficacia operacional y la protección de los usuarios, sino que también se disminuye el efecto en el medio ambiente, estableciendo los cimientos para una movilidad más responsable y resistente a largo plazo".

Continúe leyendo aquí

Internacional. Los sistemas de megafonía y evacuación por voz NEO y NEO+ de LDA Audio Tech pueden ahora integrarse de manera directa con la plataforma Genetec Security Center gracias al nuevo plugin oficial desarrollado por San2 Innovación Sostenible. Esta integración permite a operadores y profesionales de seguridad en América Latina trabajar con una gestión centralizada de video, control de accesos, intrusión y ahora también audio de emergencia, desde una única interfaz.

El plugin, certificado y disponible bajo el part number GSC-1SDKSAN2-LDA, ofrece compatibilidad con Genetec Security Desk, permitiendo un control integral desde la misma plataforma. “Gracias a este desarrollo, los operadores pueden supervisar y actuar sobre los sistemas LDA directamente desde el entorno gráfico de Genetec, sin herramientas externas”, informó la compañía.

Funcionalidades clave del plugin

Monitorización en tiempo real del estado de los sistemas NEO y NEO+.

Recibimiento de sucesos automatizados (urgencias, averías, interrupciones, modificaciones de estado).

Creación de alertas a través del sistema "Evenimento a Acción" por Genetec.

Régimen de volumen a distancia, rutas de señal, silenciamiento de áreas y órdenes personalizadas.

Continúe leyendo aquí

por VENTAS DE SEGURIDAD

El crecimiento acelerado de la adopción de tecnologías en la nube ha reconfigurado los entornos de TI empresariales, pero también ha expuesto a las organizaciones a amenazas cada vez más sofisticadas.

Así lo revela el Cloud Security Report 2025 de Check Point Software Technologies Ltd., basado en una encuesta a más de 900 CISOs y responsables de TI en todo el mundo. Según el informe, el 65 % de las empresas experimentó al menos un incidente de seguridad en la nube en el último año, un aumento frente al 61 % registrado en 2024. No obstante, solo el 9 % logró detectarlo en la primera hora y apenas el 6 % lo remediaron en ese mismo periodo.

“Los departamentos de seguridad están tratando de alcanzar un objetivo en cons-

tante movimiento”, explicó Paul Barbosa, vicepresidente de seguridad en la nube en Check Point Software. “Ante entornos cada vez más complejos y amenazas potenciadas por IA, las compañías no pueden permitirse seguir usando enfoques tradicionales y herramientas aisladas. Es hora de adoptar defensas unificadas, inteligentes y automatizadas, diseñadas para la realidad actual”.

El estudio de Check Point destaca varias tendencias críticas:

• Desfase entre adopción y protección: el 62 % de las organizaciones ya utiliza tecnologías edge, el 57 % opera en entornos de nube híbrida y el 51 % en multicloud. Las defensas perimetrales heredadas no alcanzan a proteger estas infraestructuras distribuidas.

• Respuesta tardía: el 62 % de los incidentes tardó más de 24 horas en ser remediado, dando margen a escaladas de privilegios o exfiltración de datos.

• Herramientas fragmentadas: el 71 % de las empresas usa más de 10 herramientas de seguridad en la nube; el 16 %, más de 50. Esto genera más de 500 alertas diarias en muchos casos, dificultando la respuesta efectiva.

• Visibilidad limitada: solo el 17 % de las organizaciones tiene monitoreo completo del tráfico interno (esteoeste), lo que dificulta detectar movimientos laterales de los atacantes.

• Déficit en seguridad de aplicaciones: el 61 % aún depende de WAFs basados en firmas, poco efectivos frente a amenazas impulsadas por IA.

• Preparación insuficiente para la IA: el 68 % ve la IA como una prioridad estratégica, pero solo el 25 % se siente preparado para enfrentar amenazas basadas en esta tecnología.

• Limitaciones internas: el 54 % señala el ritmo del cambio tecnológico como un obstáculo; el 49 %, la falta de talento especializado; y el 40 %, la fragmentación de herramientas.

Para Deryck Mitchelson, CISO global de Check Point, “la transformación cloud avanza más rápido que nuestras defensas. Con atacantes actuando en minutos y defensas que responden en días, la brecha entre detección y respuesta se ha convertido en una zona de peligro. Por ello, es imprescindible consolidar herramientas, visibilizar el movimiento lateral y prepararse para enfrentar amenazas potenciadas por IA”.

En línea con este diagnóstico, David Uribe, líder de Tecnología y Transformación en Oracle, afirma que “en 2025, la seguridad en la nube se fortalecerá con la integración de tecnologías avanzadas como la inteligencia artificial (IA) y el aprendizaje automático (ML, por sus siglas en inglés)”. Estas tecnologías, indica, permitirán “identificar patrones anómalos en tiempo real, prevenir ataques antes de que ocurran y optimizar los recursos de seguridad”.

Oracle impulsa un modelo de confianza cero basado en segmentación de redes y autenticación multifactor. Como parte de esta estrategia, ha desarrollado Zero Trust Packet Routing (ZPR), una tecnología que, según Uribe, “separa la configuración de la red de la seguridad, permitiendo políticas de seguridad más consistentes y bloqueando ataques antes de que causen daños”. Además, destaca que Oracle ha eliminado internamente las contraseñas, sustituyéndolas por autenticación biométrica.

Uribe también señala que “otro desarrollo clave será la implementación de estándares internacionales de seguridad

más estrictos, que fomentarán la colaboración entre empresas y gobiernos para garantizar la protección de datos sensibles en entornos digitales cada vez más complejos”. Como parte de este enfoque, Oracle migrará todas sus aplicaciones SaaS a su base de datos autónoma, eliminando la gestión manual y minimizando errores humanos.

Desde Google Cloud, también se plantea un enfoque integral para proteger cargas de trabajo en entornos híbridos y multicloud. La compañía destaca la prioridad de la IA para detección de amenazas, análisis de comportamiento y respuesta automatizada. “Con Google Cloud, las empresas pueden prevenir, detectar, investigar y responder a incidentes de seguridad de forma proactiva, construyendo sobre una base sólida para impulsar su transformación digital. La colaboración con socios y expertos en seguridad complementa esta estrategia, enriqueciendo el ecosistema de seguridad”, indican sus voceros.

Mike Puglia, gerente general de productos de seguridad en Kaseya, coincide en que la superficie de ataque se ha desplazado. “Con servicios como Microsoft 365, Google Workspace, Dropbox y Salesforce, que ahora alojan información vital, los profesionales de seguridad enfrentan diferentes desafíos en comparación con las infraestructuras tradicionales de endpoints y servidores”, explica.

1. Detección en la nube: “El 44 % de las organizaciones citan la falta de visibilidad en las aplicaciones en la nube de múltiples proveedores como una preocupación importante”.

2. Respuesta automatizada: “Casi la mitad de las organizaciones han informado haber experimentado compromisos de seguridad dentro de sus aplicaciones”. Las nuevas soluciones permiten acciones como bloquear sesiones y cuentas comprometidas ante actividades sospechosas.

3. Fortificación continua: “Las configuraciones incorrectas en la nube son identificadas por más del 40 % de las empresas como un problema crítico de seguridad”. Por ello, se espera la adopción de tecnologías que “monitoricen continuamente y rectifiquen automáticamente las configuraciones inseguras”.

El escenario de amenazas en la nube continúa evolucionando. Las recomendaciones convergen en la necesidad de automatizar procesos, consolidar herramientas, aplicar confianza cero y reforzar la visibilidad del tráfico lateral. En este entorno, la seguridad deja de ser un componente aislado para convertirse en un eje transversal de la infraestructura digital.

por

VENTAS DE SEGURIDAD

La adopción de infraestructuras en la nube ha crecido de manera sostenida en América Latina y en el resto del mundo.

Esta evolución tecnológica ha llevado a que las entidades reflexionen sobre sus tácticas de seguridad digital, particularmente frente al aumento de ambientes multicloud e híbridos, la automatización de procesos y la implementación de inteligencia artificial en la gestión de datos.

Según el reporte State of Cloud Security 2025, más del 80 % de las empresas a nivel mundial administran operaciones en varias nubes, lo que incrementa la superficie de vulnerabilidad frente a ataques informáticos. Las prioridades han comenzado a cambiar

hacia sistemas de seguridad integrales, con especial atención en la detección precoz, la respuesta automatizada y los modelos de confianza cero (zero trust).

Los desafíos de seguridad en la nube no son homogéneos. La falta de visibilidad en tareas distribuidas, la administración de identidades, el acceso a información sensible y las vulnerabilidades en aplicaciones mal configuradas son elementos críticos para los ataques. A esto se suma la obligación de acatar regulaciones locales e internacionales en materia de protección de datos, como la Ley de Habeas Data en Colombia o el GDPR en Europa.

Uno de los sucesos más mencionados en los últimos meses fue el que afectó a una compañía financiera regional, tras la divulgación no deseada de datos en buckets de almacenamiento mal configurados. Este tipo de circunstancias ha impulsado el fortalecimiento de herramientas de vigilancia constante y auditoría automatizada.

Empresas especializadas en ciberseguridad han reforzado sus líneas de desarrollo y servicios en respuesta al crecimiento de amenazas en entornos cloud:

• Oracle ha señalado que el 78 % de las organizaciones en América Latina ya implementan estrategias de ciberseguridad basadas en la nube, aunque el 44 % ha reportado incidentes en los últimos 12 meses. De acuerdo con David Uribe, experto en ciberseguridad en Oracle, la región ha progresado; sin embargo, aún existen desafíos vinculados a las disparidades de talento, administración de riesgos y automatización.

• Google Cloud ha resaltado la importancia de implementar arquitecturas de confianza cero y segmentación de redes como prácticas fundamentales, junto con soluciones que incorporen inteligencia artificial para la respuesta en tiempo real.

• Wiz, una empresa centrada en la evidencia de riesgos en la nube, ha manifestado su interés en ser adquirida por Alphabet. Sus herramientas han sido empleadas para identificar configuraciones críticas en AWS, Azure y Google Cloud Platform, facilitando la identificación temprana de exposiciones de datos.

• En colaboración con Google Cloud, Trend Micro ha ampliado su plataforma Cloud One, centrando su atención en la protección de entornos Kubernetes, la identifica-

ción de amenazas durante la ejecución y el cumplimiento normativo en diversas jurisdicciones.

• Aqua Security ha enfocado su evolución en las plataformas CNAPP (Protección de Aplicaciones Nativas de la Nube), incorporando análisis de vulnerabilidades, controles de postura y herramientas como Trivy y Kubehunter para ambientes cloud-native.

• CrowdStrike y Rubrik también han expandido sus capacidades. CrowdStrike se enfoca en la protección de cargas de trabajo en la nube y la gestión de identidades, mientras que Rubrik ha lanzado una solución orientada a minimizar el impacto del ransomware en entornos cloud, mediante copias inmutables y restauración segura.

Los controles de seguridad convencionales están siendo sustituidos o enriquecidos por tecnologías como:

• Automatización mediante inteligencia artificial y aprendizaje automático, especialmente para el análisis de comportamiento y respuesta autónoma.

• Inspección permanente de conformidad y cumplimiento (CSPM).

• Autenticación multifactor (MFA), aplicada a usuarios, servicios y API.

• Segmentación microperimétrica en entornos virtualizados.

• Plataformas integradas de protección (CNAPP), con capacidades para proteger cargas de trabajo (CWPP), gestionar posturas (CSPM) y reaccionar ante amenazas.

Además, se destaca la importancia de formar a los equipos técnicos en la gestión segura de entornos cloud, el diseño de arquitecturas defensivas y la construcción de sistemas resilientes frente a errores o infiltraciones.

En América Latina, las especificidades regulatorias, las diferencias en infraestructura digital y los ritmos dispares de adopción tecnológica han requerido respuestas diferenciadas. Algunas entidades ya avanzan en el fortalecimiento de sus centros de operaciones de seguridad (SOC) centrados en la nube, mientras que otras aún dependen de soluciones locales para tareas esenciales.

La función de integradores y proveedores locales será crucial para convertir marcos internacionales en soluciones ajustadas al entorno regional, fusionando cumplimiento, eficacia y sostenibilidad operativa.

La ciberseguridad en la nube continúa siendo un campo en constante evolución. Las soluciones técnicas deben complementarse con un enfoque estratégico y organizativo que tenga en cuenta la gobernanza de los datos, la continuidad de las operaciones y la evolución de las amenazas. El ecosistema de seguridad avanza hacia la consolidación de plataformas interoperables, adaptables y con capacidad de aprendizaje continuo.

Según un informe publicado por Kaspersky, esta evolución ha obligado a usuarios, proveedores y organizaciones a reevaluar sus estrategias de ciberseguridad, debido a que “los datos y aplicaciones pueden estar flotando entre sistemas locales y remotos, y estar siempre accesibles por Internet”.

El acceso ubicuo a herramientas como Google Docs o Salesforce implica, según la compañía, que la información puede estar alojada en múltiples ubicaciones geográficas, lo que dificulta aplicar un control de seguridad uniforme. “Protegerlos es más difícil que cuando solo se trataba de impedir que usuarios no deseados accedieran a su red”, agrega el análisis de Kaspersky.

Kaspersky identifica dos elementos que han elevado la criticidad de la seguridad en la nube:

1. Comodidad por encima de seguridad: La implementación de tecnologías cloud ha superado el ritmo de desarrollo de normas de seguridad, lo que otorga mayor responsabilidad a usuarios y proveedores para evaluar los riesgos de accesibilidad.

2. Centralización del almacenamiento: Gran parte de la información digital —correos, archivos y bases de datos— se concentra hoy en servidores de unos pocos proveedores. Esto permite que los atacantes concentren sus esfuerzos en objetivos de alto valor, con potencial de impacto masivo.

Si bien muchos servicios en la nube incorporan medidas de seguridad por defecto, Kaspersky subraya que los usuarios también deben asumir un papel activo: “A pesar de que los proveedores de la nube asumen muchas funciones de seguridad de los clientes, no lo gestionan todo”.

El análisis de Kaspersky enumera varios riesgos frecuentes en entornos cloud:

• Errores de configuración: Son una de las principales causas de filtraciones. Se recomienda evitar configuraciones predeterminadas y validar constantemente los permisos de acceso.

• Accesos no autorizados: Se aconseja implementar autenticación multifactor, especialmente para cuentas críticas.

• Sincronización entre múltiples dispositivos: Los terminales móviles pueden convertirse en puntos vulnerables si no están protegidos adecuadamente.

En cuanto a medidas de mitigación, Kaspersky destaca el uso del cifrado como una de las herramientas más efectivas:

“El cifrado de extremo a extremo es la mejor solución de seguridad en la nube para los datos esenciales. En ningún momento su comunicación se pone a disposición de personas que no dispongan de la clave de cifrado”.

La empresa también recomienda que las claves de cifrado se almacenen fuera de la nube, con respaldos seguros y actualizaciones periódicas.

por JAIME A. MONCADA, PE

A nivel mundial, han ocurrido varios incendios emblemáticos en edificios de apartamentos, muchos de ellos debido a nuevos métodos de recubrimiento de sus fachadas.

Por ejemplo, el pasado 22 de febrero de 2024, en Valencia, España, en un complejo de 138 apartamentos, un incendio que se inició en su fachada revestida con materiales compuestos metálicos (MCM) resultó en 10 muertes y la destrucción de todo el complejo. Estos paneles de revestimiento exterior se utilizan para proporcionar un mejor aislamiento térmico y resistencia a la intemperie, pero también para ofrecer una apariencia más moderna al edificio.

Muchos de estos revestimientos se han convertido en riesgos de incendio por su diseño y

sus materiales de fabricación, que pueden incluir espumas combustibles. Sobre este tema he escrito en varias oportunidades 1, donde he descrito otro importante incendio, el de la Torre Grenfell en Londres, y he explicado cómo sería posible utilizar los MCM de manera segura, siempre y cuando hayan sido aprobados o listados por laboratorios independientes de evaluación contra incendio.

Para nosotros, los latinoamericanos, vivir en un edificio de apartamentos es cada vez más común. En nuestras grandes ciudades se están construyendo un creciente número de edificios de apartamentos debido a la migración hacia las grandes urbes y las limitaciones del crecimiento inmobiliario en nuestras cada vez más densas metrópolis, lo que resulta en edificios de apartamentos cada vez más grandes y altos. Por ejemplo, yo estoy actualmente trabajando en un complejo que incluye seis torres residenciales de 50 pisos y aproximadamente 3.400 apartamentos, un tipo de proyecto que hubiera sido impensable hace tan solo unos años.

En la mayoría de Latinoamérica, la protección contra incendios no ha sido regulada en edificios de apartamentos. Como se ha visto evidente en grandes incendios recientes en Europa y el Medio Oriente, es difícil legislar la seguridad contra incendios en edificios residenciales, siendo más sencillo regular la seguridad contra incendios en las industrias o los edificios comerciales. Una limitación es la

percepción del incremento en el costo de la vivienda que los sistemas de seguridad humana y protección contra incendios podrían acarrear. Sin embargo, a través de Latinoamérica seguimos construyendo edificios de apartamentos, cada vez más altos y esbeltos, a veces con una sola salida de evacuación totalmente abierta, sin alarmas de humo ni sistemas de rociadores automáticos. Aunque hemos tenido incendios frecuentes, afortunadamente no hemos tenido muchos muertos. Pero no estoy seguro de que en un futuro sigamos teniendo tanta suerte.

La seguridad contra incendios en edificios de apartamentos incluye varios agravantes importantes para la seguridad de sus ocupantes. Por un lado, que los ocupantes pueden estar durmiendo durante el desarrollo del incendio, y por otro, que tienen que atravesar un corredor interior, durante la evacuación, que los puede exponer al humo y al calor en un incendio. Adicionalmente, existen cocinas en todos los apartamentos, las cuales, de acuerdo con las estadísticas de la NFPA, son la fuente de más del 70 % de los incendios en este tipo de ocupaciones.

Para ofrecer una idea de cómo se deberían proteger los edificios de apartamentos a continuación incluyo un resumen simple de los requerimientos que existen en la normativa vigente en los Estados Unidos, específicamente el IBC y los códigos de la NFPA1:

Rociadores Automáticos: Un edificio de apartamentos nuevo debe estar totalmente protegido por rociadores de respuesta rápida. Un edificio de hasta cuatro pisos y 18,3 m de altura puede protegerse con rociadores diseñados

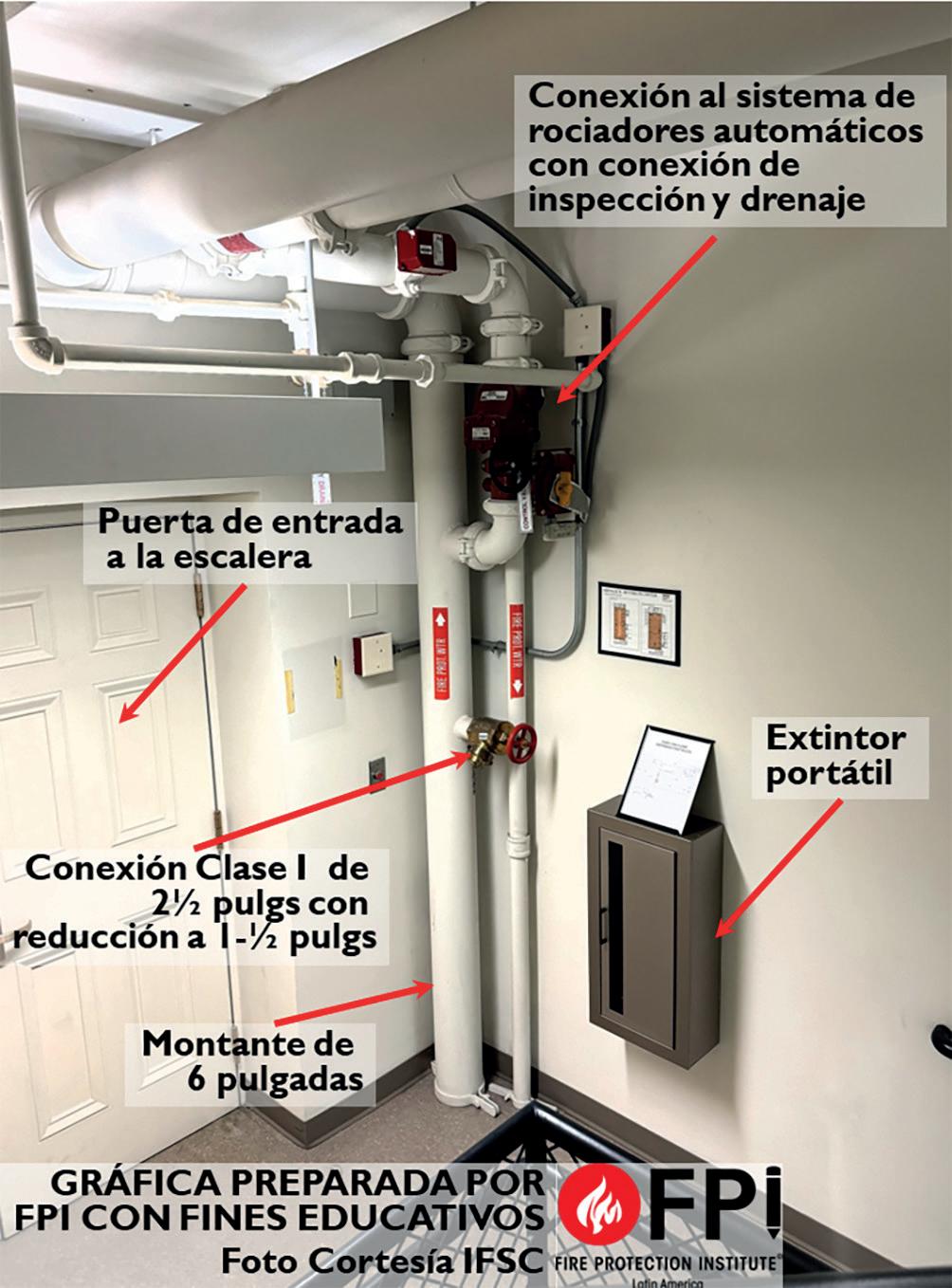

de acuerdo con la NFPA 13R. La NFPA 13R busca reducir el costo de los sistemas de rociadores en edificios de apartamentos de baja altura. En términos generales, y bajo limitaciones específicas, los rociadores se pueden eliminar de los baños y armarios, a menos que el armario aloje una lavadora, secadora, calentador de agua o una UMA. Una unidad de control para cada sistema de rociadores debe ser instalada por cada piso del edificio, generalmente dentro de la escalera de emergencia, como se muestra en la foto anexa. También se debe proteger con rociadores el conducto de basura.

La NFPA requiere también la instalación de "conexiones" para mangueras en lugar de "gabinetes equipados con mangueras". Esta conexión se llama columna de agua clase I. Este sistema es requerido en edificios con cuatro o más pisos si están protegidos con rociadores, cuando tienen tres o más pisos sin rociadores, o cuando existen sótanos. El sistema clase I provee una columna o montante en la escalera de evacuación, típicamente de 6 pulgadas (152 mm) de diámetro, cargada de agua a presión, con conexiones para mangueras de 2-½ pulgadas de diámetro (64 mm), con una reducción para manguera de 1-½ pulgadas (38 mm).

La NFPA no requiere sistemas de detección de humo en edificios de apartamentos, excepto un detector puntual en el lobby de los elevadores y en el cuarto de elevadores. Dependiendo del diseño del sistema de aire acondicionado, es posible que se requieran detectores de ducto en los conductos de aire acondicionado. También son requeridas las "alarmas de humo" en cada habitación y en el corredor que conecta las habitaciones dentro del apartamento.

Una alarma de humo es similar a un detector de humo; sin embargo, la alarma de humo es un detector individual (single station) que está conectado a la fuente eléctrica del apartamento e incluye una batería como energía secundaria, que, al operar, inicia inmediatamente una alarma de baja frecuencia, diseñada para despertar a los ocupantes de la habitación. El detector en el lobby de los elevadores tiene como función sacar de operación a los elevadores cuando se detecte humo. El detector de ductos tiene como función apagar la unidad de aire acondicionado para evitar la propagación de humo.

Un sistema de alarma manual (pulsadores y notificación visual y sonora) debe instalarse en edificios de apartamentos con más de tres pisos o 11 apartamentos. En recintos que tengan chimeneas o equipos de combustión, se deben instalar detectores de CO.

La NFPA ya no requiere estos sistemas en las escaleras de evacuación en edificios de gran altura. Aunque la evacuación de los edificios de gran altura se realiza por zonas e implica un retraso en la evacuación total del edificio, no se ha encontrado evidencia de que el humo migre dentro de las escaleras cuando existe un sistema de rociadores automáticos.

Otro tema importante es la definición del tipo de construcción que debe tener el edificio, desde el punto de vista de su resistencia al fuego. La normativa de referencia internacional limita el área por piso, la altura y el número de pisos que puede tener un edificio dependiendo de su tipo de construcción. Los corredores de evacuación y las paredes medianeras entre apartamentos deben tener ½ hora de resistencia al fuego. La puerta del apartamento que abre al corredor debe tener 20 minutos de resistencia al fuego. Las ventanas sobre la puerta, las rejillas de transferencia o persianas de control de flujo de aire están prohibidas entre el apartamento y el corredor de

evacuación. Los ductos verticales y los cuartos con riesgos especiales, como lavanderías, cuartos de mantenimiento, cuartos del conducto de basura, etc., deben tener 1 hora de resistencia al fuego.

La evacuación es un tema que, para resolverlo correctamente, requiere un cálculo de evacuación para el edificio, en el cual se establecen los requerimientos específicos para las vías de evacuación (localización, cantidad, ancho, distancia). La IBC/NFPA requiere iluminación en los medios de evacuación y la señalización de las salidas.

Los extintores no son requeridos en las unidades residenciales, pero sí lo son en áreas riesgosas, como por ejemplo cuartos con equipos con calderas, lavanderías, áreas de mantenimiento o almacenamiento, y en cuartos de recolección de basuras. También deben instalarse en los corredores, de manera que un extintor no esté a más de 23 m de un apartamento.

Los elevadores deben cumplir con la norma ASME A.17.1. Debido a que un elevador pudiera detenerse en el piso del incendio o a que los productos de combustión ingresen al hueco de los elevadores, el IBC/NFPA requiere que se inicie un llamado de retorno de los elevadores luego de la activación de los detectores de humo en los vestíbulos de los elevadores o en el cuarto de máquinas. Esto se denomina Operación de Retorno de Emergencia Fase I y permite que, en caso de incendio, los ascensores queden automáticamente fuera de servicio normal y que, a través de una Fase II, estén disponibles únicamente para la operación de los bomberos.

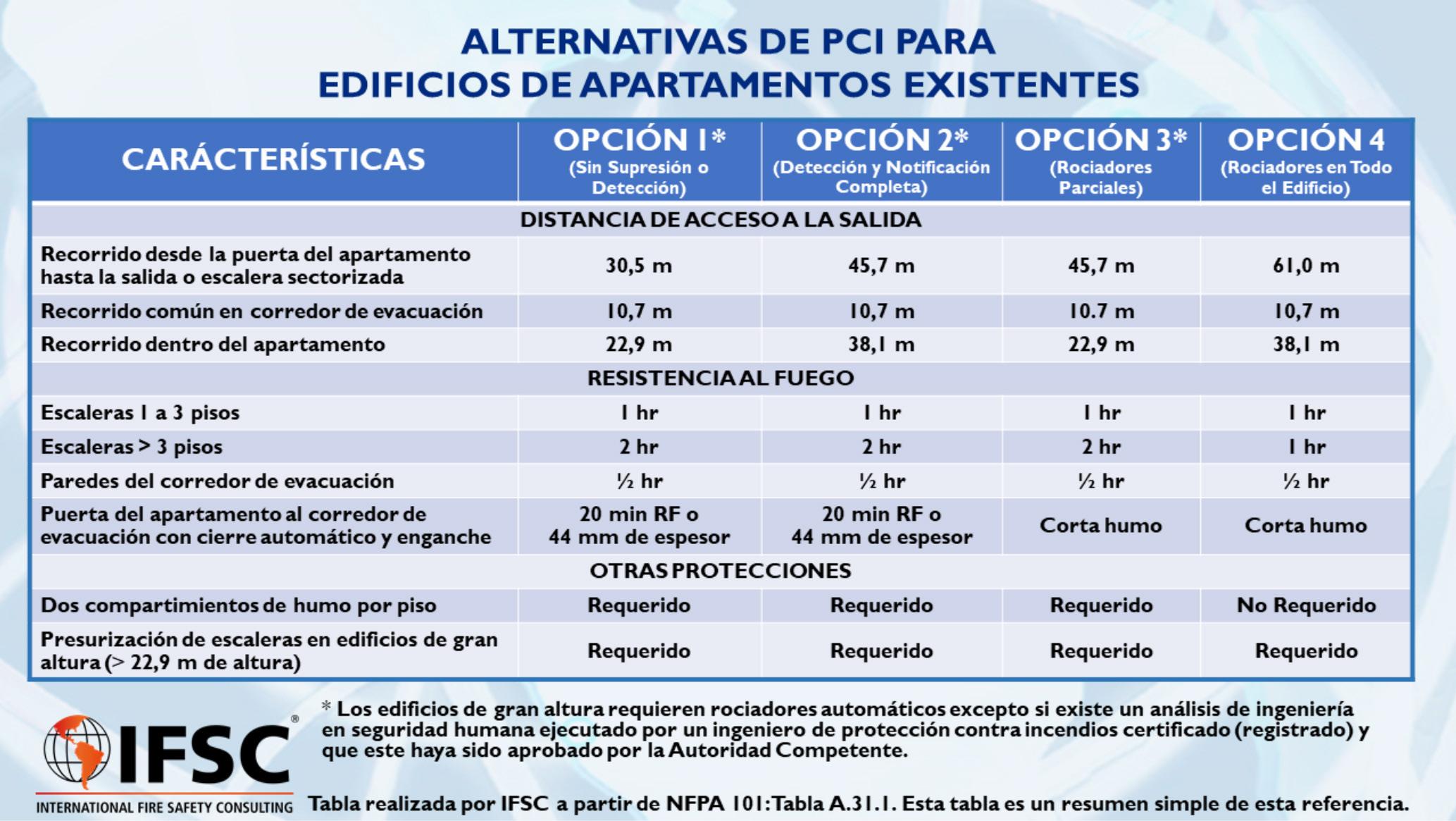

La siguiente tabla es un resumen simple de los criterios de protección para cada opción.

Aunque los edificios nuevos deben estar protegidos con rociadores sin excepción, en los edificios de apartamentos existentes, la NFPA permite cuatro opciones de protección:

Opción 1: Edificio sin ningún tipo de protección, ya sean estos sistemas de rociadores o sistemas de detección y alarma.

Opción 2: Protección total del edificio con un sistema de detección de humo y notificación.

Opción 3: Protección parcial del edificio con rociadores, especialmente en el corredor de evacuación, las escaleras y el vestíbulo de entrada a los apartamentos.

Opción 4: Edificio protegido en su totalidad con un sistema de rociadores automáticos, de acuerdo con la norma NFPA 13.

Un concepto importante para las opciones 1 a 3 es que los bomberos puedan extraer a los ocupantes atrapados por la fachada durante un incendio. En este sentido, debe existir una puerta o ventana exterior fácilmente operable desde el interior, con una abertura libre no menor de 0,53 m². Este medio de escape es aceptable si cumple uno de los siguientes criterios: la ventana debe estar a no más de 6,1 m sobre el nivel exterior; debe ser directa y externamente accesible a los bomberos; o debe abrir hacia un balcón exterior.

Referencias:

1. El Código Internacional de la Construcción (IBC) es de uso requerido en todos los estados de los EUA, así como muchos países del hemisferio occidental. Los códigos de referencia de la NFPA son la NFPA 1 y 101.

Jaime A. Moncada, PE, es director de International Fire Safety Consulting (IFSC), una firma consultora en ingeniería de protección contra incendios con sede en Washington D. C. y con oficinas en Latinoamérica. Es ingeniero de protección contra incendios, graduado de la Universidad de Maryland, coeditor del Manual de protección contra incendios de la NFPA, exvicepresidente de la Sociedad de Ingenieros de Protección contra Incendios (SFPE), y durante 15 años dirigió los programas de desarrollo profesional de la NFPA en Latinoamérica. El correo electrónico del Ing. Moncada es jam@ifsc.us.

En entrevista con Gigi Agassini, vocera para Expo Seguridad México, especialista en seguridad física y ciberseguridad, se analiza el proyecto Llave MX desde una perspectiva crítica, destacando los riesgos asociados con la acumulación de datos.

Agassini advierte sobre las amenazas cibernéticas y físicas que representa centralizar información sensible sin contar con marcos regulatorios sólidos ni una infraestructura adecuada.

Ventas de Seguridad (VDS): Desde su punto de vista como asesora en seguridad física y ciberseguridad, ¿cuáles son los peligros más relevantes vinculados con la acumulación de información personal y biométrica en una sola plataforma, como Llave MX?

Gigi Agassini: La acumulación de datos per-

sonales y biométricos en una única plataforma representa un riesgo sistémico elevado. Desde el punto de vista de la ciberseguridad, el principal peligro es el de una violación masiva de datos que exponga información altamente sensible, afectando a millones de ciudadanos. Si esta base se ve comprometida, no solo se ponen en riesgo datos como el CURP o la dirección, sino también características biométricas irreversibles, como huellas dactilares o rasgos faciales.

Desde la perspectiva de la seguridad física, también existe un riesgo en cuanto a la protección de los centros de datos y servidores que almacenan esta información. Una plataforma de este alcance se convierte en un activo estratégico nacional, y como tal, podría ser blanco de ataques tanto cibernéticos como físicos por parte de actores maliciosos, incluidos grupos criminales, hacktivistas o incluso intereses extranjeros.

VDS: ¿Qué lecciones podrían extraerse de experiencias internacionales en la puesta en marcha de plataformas de identidad digital que podrían resultar ventajosas para México?

Gigi Agassini: Existen múltiples ejemplos internacionales que ofrecen lecciones valiosas. Estonia, por ejemplo, ha logrado consolidar un sistema de identidad digital avanzado, seguro y ampliamente aceptado. La clave de su éxito ha sido una arquitectura descentralizada, cifrado de extremo a extremo, firma digital legalmente vinculante y una legislación sólida que prioriza la privacidad del ciudadano, así como transparencia y constante educación a la ciudadanía. No quiere decir que fue fácil, pues existió mucha resistencia; sin embargo, empezaron por el paso uno, que fue digitalizar el país, y después aplicar la identidad nacional.

Otra experiencia útil proviene de India con Aadhaar, cuya implementación masiva enfrentó fuertes críticas por problemas de privacidad, vigilancia estatal y filtraciones de datos. Esta experiencia subraya la importancia de establecer límites claros al uso de los datos, mecanismos de consentimiento informado y transparencia institucional.

México puede beneficiarse de estos aprendizajes adoptando un enfoque privacy by design, promoviendo controles descentralizados y fortaleciendo los derechos del titular de los datos.

VDS: ¿Piensa usted que la acumulación de datos en Llave MX podría transformar a esta plataforma en una meta atractiva para los ciberdelincuentes? ¿Qué medidas de protección deberían tener prioridad?

Gigi Agassini: Definitivamente. Cualquier sistema que centralice datos tan valiosos se convierte automáticamente en una “joya de la corona” para actores maliciosos. Llave MX es, por diseño, un objetivo atractivo no solo para delincuentes comunes, sino también para ciberespías, mafias de identidad, grupos de ransomware y criminales. Las medidas prioritarias deberían ser:

• Cifrado robusto de datos, tanto en tránsito como en reposo.

• Autenticación multifactor biométrica, con capas adicionales para operadores del sistema.

• Segmentación de redes, evitando que una brecha comprometa toda la plataforma.

• Auditorías de ciberseguridad continuas e independientes.

• Simulacros de incidentes y respuesta rápida ante ciberataques.

• Protocolos de minimización de datos y control de acceso basado en roles (RBAC).

• Un robusto programa de gestión de riesgos de ciberseguridad que incluya un sólido y ágil governance, procesos para informar riesgos y procesos para escalar riesgos.

VDS: En cuanto a seguridad física, ¿de qué manera debería resguardarse la infraestructura vital que sustenta Llave MX, teniendo en cuenta su importancia para millones de habitantes?

Gigi Agassini: La infraestructura crítica que sostiene Llave MX debe ser tratada como una instalación críticaestratégica nacional. Esto incluye centros de datos, oficinas operativas y nodos de comunicación. Las medidas de protección deberían incluir:

• Clasificación de activos según su criticidad y exposición.

• Controles perimetrales físicos, videovigilancia, detección de intrusos y acceso restringido a zonas sensibles.

• Plan de continuidad de negocio y recuperación ante desastres (BCP/DRP), con sitios redundantes geográficamente separados.

• Evaluaciones de amenazas y vulnerabilidades físicas regulares, bajo un enfoque de Enterprise Security Risk Management (ESRM).

• Coordinación con fuerzas de seguridad y protocolos de emergencia ante sabotajes o desastres naturales.

• Un robusto programa de gestión de riesgos, como apunté en el punto anterior.

VDS: Desde el punto de vista de la confianza de la población, ¿qué acciones de transparencia y auditoría cree que deberían implementarse para incrementar la credibilidad del proyecto?

Gigi Agassini: La confianza no se impone, se construye. Para ganarse el respaldo de la ciudadanía, es indispensable implementar:

• Auditorías independientes y públicas, con la participación de organismos académicos y organizaciones civiles.

• Mecanismos de rendición de cuentas, con reportes periódicos sobre incidentes, accesos indebidos o solicitudes de datos.

• Paneles ciudadanos consultivos, que evalúen el uso ético de la plataforma.

• Campañas claras de comunicación y alfabetización digital, que expliquen a los ciudadanos cómo se protegen sus datos y cuáles son sus derechos.

• Transparencia a la ciudadanía sobre qué datos serán colectados, el propósito y uso de estos, quiénes tendrán acceso a dichos datos, dónde se guardarán, qué medidas de seguridad se aplicarán y por cuánto tiempo serán almacenados.

Este punto es verdaderamente relevante. Se requiere de un organismo independiente que vele por los intereses ciudadanos con autoridad jurídica y que funja como auditor externo.

VDS: ¿Qué papel debería tener la industria privada, especialmente las empresas especializadas en ciberseguridad, en la implementación y operación segura de Llave MX?

Gigi Agassini: El sector privado debe ser un aliado estratégico, no un simple proveedor. Las empresas especializadas en ciberseguridad pueden aportar:

• Tecnología de vanguardia, como análisis de comportamiento, inteligencia de amenazas y ciberinteligencia.

• Pruebas de penetración y simulaciones adversarias (red teaming) para evaluar la resistencia del sistema.

• Soporte en la formación y actualización del personal técnico, y en el desarrollo seguro de software (secure coding).

• Capacitación constante en las diferentes áreas de experiencia que requiere un proyecto de esta magnitud.

Además, el modelo de colaboración público-privada (PPP) debería incluir compromisos contractuales claros en cuanto a privacidad, confidencialidad y auditoría externa.

Es importante establecer controles de confianza para evitar corrupción y colusión entre el sector privado y público, por eso la importancia del órgano independiente y de la transparencia hacia la ciudadanía.

VDS: ¿De qué manera considera la relevancia de la formación constante, tanto para los programadores de la plataforma como para los usuarios finales, en el éxito y la protección de Llave MX?

Gigi Agassini: La seguridad no es solo un tema tecnológico, también es humano. Una plataforma como Llave MX requiere una cultura de ciberseguridad y privacidad sólida en todos los niveles. Para ello:

• Los desarrolladores deben ser capacitados en desarrollo seguro, gestión de vulnerabilidades y normativas como ISO/IEC 27001 o NIST SP 800-53, por mencionar algunas.

ANÁLISIS TECNOLÓGICO México cuenta con una base normativa importante, como la Ley Federal de Protección de Datos Personales en Posesión de los Particulares (LFPDPPP) y su equivalente para el sector público. Sin embargo, estos marcos presentan limitaciones frente a los retos contemporáneos:

• Los usuarios finales deben recibir orientación clara y continua sobre buenas prácticas, riesgos comunes (como el phishing) y cómo ejercer control sobre su información.

• Además, debe haber formación para los tomadores de decisiones, evitando que errores estratégicos expongan a la ciudadanía.

La tecnología evoluciona constantemente, por eso un programa de capacitación es sumamente relevante para actualizar continuamente nuestro programa de gestión de riesgos.

La protección será solo la consecuencia de un verdadero programa de gestión de riesgos y, sobre todo, de un governance ágil y fuerte, con roles y responsabilidades bien definidos que permitan reaccionar o tomar acciones ante cualquier situación.

La transparencia, como lo he mencionado en varias preguntas, es fundamental para el desarrollo de una iniciativa como Llave MX.

Un país no digitalizado (como lo es México) no debería implementar una iniciativa como Llave MX, ya que no cuenta

con los mecanismos para soportarla. No tiene sentido en términos de digitalización del país cuando existe un alto porcentaje de la población que no tiene acceso a internet o no sabe cómo usarlo.

VDS: ¿Hasta qué punto piensa que están actualmente los marcos legales y normativos en México para salvaguardar la información personal en un proyecto de tal magnitud?

Gigi Agassini: México cuenta con una base normativa importante, como la Ley Federal de Protección de Datos Personales en Posesión de los Particulares (LFPDPPP) y su equivalente para el sector público. Sin embargo, estos marcos presentan limitaciones frente a los retos contemporáneos:

• No contemplan aún de manera integral los principios de privacidad por diseño y por defecto.

• Existen vacíos respecto al uso gubernamental de biometría y la interoperabilidad entre bases de datos públicas.

• Falta mayor articulación con estándares internacionales, como el Reglamento General de Protección de Datos (GDPR) de la Unión Europea, que podría ser una referencia útil para modernizar la legislación.

• Faltan regulaciones para el uso y desarrollo de tecnologías como la inteligencia artificial.

• Falta mayor conciencia sobre la privacidad y una muy pobre aplicación del principio de privacidad por diseño, lo que deja un vacío muy grande.

• Falta un ente independiente con fuerza jurídica que pueda ser el auditor y vele por los derechos de los ciudadanos, como lo es la privacidad.

No debemos olvidar que la privacidad es un derecho humano fundamental, y casi nadie lo considera con esa importancia. Es urgente fortalecer la autonomía, capacidades técnicas y sancionadoras del INAI, que, para colmo de males, actualmente no existe, lo cual deja un hueco inmenso. Solo con ese hueco concluyo rotundamente que México no está listo para dar un paso como el que pretende dar. Simular las tareas del INAI no es lo que se busca: se requiere una entidad con autoridad y autonomía jurídica que vele por la privacidad ciudadana. Y, por supuesto, ayudaría mucho establecer una legislación específica para la identidad digital nacional.

VDS: Finalmente, ¿qué mensaje le gustaría dar a las autoridades y a la ciudadanía sobre la importancia de equilibrar la eficiencia digital con la protección de la privacidad y la seguridad en Llave MX?

Gigi Agassini: La transformación digital debe ser un catalizador del bienestar social, pero no puede avanzar a costa de la privacidad ni de los derechos fundamentales. Llave MX tiene el potencial de mejorar radicalmente la relación entre ciudadanía y Estado, pero solo si se construye sobre los principios de confianza, transparencia, responsabilidad y seguridad integral.

México no es un país digitalizado, y la digitalización no es solo conectarlo a internet y listo. No está interconectado, no tiene la infraestructura que se requiere. Los incidentes de seguridad que se han tenido no han recibido la importancia que corresponde, lo que envía la señal de que no es prioritario para el gobierno. Se minimiza, sin dar seguimiento a qué pasó y qué se está haciendo para remediarlo.

Es claro que no solo se debe digitalizar el país, sino también generar una verdadera cultura de seguridad y ciberseguridad, con las estructuras e instituciones que respalden y protejan jurídicamente el sistema.

A las autoridades les diría: una identidad digital eficiente sin garantías de privacidad es una amenaza latente. Si lo único que se busca es vigilar a los ciudadanos, es importante ser transparentes en eso también, y no engañar detrás de una iniciativa que podría quedarse como otro elefante en la sala.

A la ciudadanía le recordaría que la protección de datos es un derecho humano, y que su exigencia es una forma de fortalecer la democracia.

por MANUEL ZAMUDIO*

Garantizar la seguridad en eventos masivos sin comprometer la experiencia del público es uno de los mayores desafíos que enfrentan organizadores, autoridades y cuerpos de seguridad.

Desde estadios deportivos hasta conciertos y celebraciones multitudinarias, la clave del éxito radica en un enfoque integral que combina tecnología de punta, planificación previa y monitoreo constante. Hoy es posible ofrecer entornos seguros y agradables mediante la integración de tecnologías innovadoras, como cámaras inteligentes, sistemas de control de acceso y altavoces conectados.

Una de las mayores preocupaciones al implementar medidas de seguridad en eventos públicos es que estas no interfieran con la experiencia de los asistentes.

La seguridad no comienza cuando se abren las puertas de un escenario deportivo ni termina cuando se retiran los últimos asistentes. Es un proceso que se inicia mucho antes y se extiende incluso después de haber concluido el evento. En este sentido, se debe contar con soluciones completas “de principio a fin”, integrando tecnologías como cámaras 4K Ultra HD, Lightfinder, imágenes térmicas y analíticas avanzadas.

Contar con plataformas de software abiertas permite disponer de fortalezas a la hora de implementar este tipo de soluciones. Esto posibilita a los operadores integrar tecnologías adicionales, adaptarse a nuevos requisitos y escalar el sistema sin dificultad.

Los sistemas de control de acceso IP, que incluyen lectores de códigos QR, tarjetas inteligentes y reconocimiento de matrículas, aseguran que solo las personas autorizadas accedan a zonas específicas. Asimismo, los altavoces en red permiten gestionar a las multitudes, brindar información útil y actuar en situaciones de emergencia. En términos logísticos, las cámaras también se utilizan para optimizar el tráfico vehicular, la gestión de colas en puntos de venta y la resolución de conflictos en servicios de atención al cliente.

Una de las mayores preocupaciones al implementar medidas de seguridad en eventos públicos es que estas no interfieran con la experiencia de los asistentes. Esto se logra equilibrando ambos aspectos: tecnología discreta, alta precisión y automatización permiten mantener el ambiente festivo sin comprometer la vigilancia.

Un ejemplo destacado de esta tecnología fue la cobertura del Super Bowl LIVE en Houston, donde se esperaba la presencia de más de un millón de personas. La ciudad necesitaba un sistema que se adaptara a esta demanda extraordinaria. Para ello, se integraron cámaras de red Axis —incluidos modelos PTZ y térmicos— que ofrecieron una cobertura detallada y flexible. Gracias a su red de socios y tecnología analítica, se brindaron herramientas clave para las operaciones terrestres y se sentaron las bases para una estrategia de seguridad urbana a largo plazo.

Otro caso de aplicación es el del Estadio Centenario de Montevideo, Uruguay, un ícono del fútbol mundial donde se jugó el primer partido de la historia de los mundiales en 1930. Con el paso del tiempo, este recinto se convirtió en un punto de atención por la presencia de grupos que generaban disturbios, lo que impulsó la necesidad de implementar una solución

avanzada de control de acceso basada en reconocimiento facial.

En este proyecto, que se ejecutó en un plazo de apenas cuatro meses, se instaló un centro de monitoreo operativo las 24 horas, además de cámaras AXIS Q6055E para monitorear las gradas y cámaras AXIS P1365-E en las entradas, capaces de realizar 25 identificaciones faciales por segundo. De esta forma, los datos se comparan automáticamente con una base de datos conjunta gestionada por la AUF, los clubes de fútbol, la policía y el Ministerio del Interior. Si se detecta una coincidencia, se activa una alerta inmediata al centro de control.

Herramientas para los retos que actualmente exigen los espectáculos deportivos, como el primer Mundial de Clubes y el de naciones que se disputarán en 2026. Se necesitan tecnologías que estén acordes con las necesidades de los escenarios, que permitan la seguridad, la logística y hasta una estancia agradable del público que asista a estos eventos.

*Manuel Zamudio, Gerente de Asociaciones Industriales LATAM&CAR de Axis Communications

Un ejemplo destacado de esta tecnología fue la cobertura del Super Bowl LIVE en Houston, donde se esperaba la presencia de más de un millón de personas. La ciudad necesitaba un sistema que se adaptara a esta demanda extraordinaria.

por GEOFFREY BURKE*

La

Inteligencia Artificial (IA) ya está cambiando nuestra forma de trabajar.

La IA apoya a las organizaciones en diversas áreas, como el aumento de productividad y la reducción de costos, y promete romper paradigmas arraigados. Con todo, la IA está impulsando la ciberseguridad en dos direcciones muy diferentes: si bien se está convirtiendo en una herramienta poderosa para fortalecer las defensas de ciberseguridad, también está impulsando ataques más rápidos e inteligentes, más difíciles de detener.

Los ataques basados en algoritmos de IA son actualmente una de las mayores ciberamenazas para las empresas. Estos obligan a

las empresas a enfrentarse a amenazas significativamente más sofisticadas y automatizadas, ya sea con malware que elude la detección o con esquemas de phishing diseñados con IA que imitan de forma convincente las comunicaciones legítimas.

Por un lado, los riesgos asociados a la IA son numerosos y, por lo general, están interrelacionados. Algunos ejemplos incluyen filtraciones de datos (cuando se expone información empresarial confidencial a través de IA en la nube), datos de baja calidad utilizados para entrenar modelos (ya que los datos erróneos generan resultados incorrectos, incluso si los usuarios confían en ellos) e incumplimiento de las normativas de privacidad y datos, como el Reglamento General de Protección de Datos (RGPD). El uso de la IA agéntica (Agentic AI), que aprovecha herramientas externas, conlleva riesgos aún mayores.

En el otro lado de la moneda, la IA también está demostrando su crucial papel en la ciberseguridad; de hecho, según

Capgemini, con el 97 % de empresas reportando haber sufrido infracciones o problemas de seguridad relacionados con el uso de IA generativa en el último año, tres de cada cuatro ejecutivos aseguran que la organización donde trabajan estará implementando IA/IA generativa para ciberseguridad a lo largo de 2025.

¿Se comprenden con claridad los alcances potenciales y riesgos de la IA?

Aún nos encontramos en las primeras etapas de la IA. A medida que evoluciona, todos coincidimos en que aún no comprendemos plenamente todas las amenazas ni el verdadero alcance del potencial de esta tecnología disruptiva. Sin duda, se trata de un desafío global. Hoy por hoy, muy probablemente las grandes empresas son las más conscientes de los riesgos, hasta el punto de asig-

a IA también

está

demostrando

su

crucial papel en la ciberseguridad; de hecho, según

Capgemini, con el 97 % de empresas reportando haber sufrido infracciones o problemas de seguridad relacionados con el uso de IA generativa en el último año

La IA está transformando la forma en que trabajamos y también está trayendo nuevos riesgos en ciberseguridad.

Por eso es fundamental invertir en estrategias de ciberseguridad resilientes

nar equipos de expertos que supervisan los problemas emergentes relacionados con la IA y aplican soluciones en cuanto surgen. Las pequeñas y medianas empresas (pymes), que suelen adentrarse en el mundo de la IA por falta de recursos, tienen más difícil mantenerse al día con las amenazas y los desafíos emergentes; no solo hablando de nuevas vulnerabilidades o virus (de los cuales son víctimas con frecuencia), sino del posible tsunami de nuevos vectores de ataque que se introducen en estos negocios a partir de la IA.

Esta tecnología continuará trayendo consigo nuevos vectores de ataque, además de que ya ha reducido de manera significativa el tiempo que pasa entre que se descubren las vulnerabilidades y las herramientas de explotación se encuentran disponibles. Por ello, un par de cosas son seguras: habrá más ataques y estos ocurrirán con mayor rapidez.

La llave que abrirá la puerta para que las empresas de cualquier tamaño estén más protegidas ante las amenazas cibernéti-

cas que les acechan está en los respaldos inmutables (es decir, aquellos que no se pueden modificar ni eliminar), pues con estos las organizaciones tendrán oportunidad de recuperar todos sus datos.

En este Día de la Apreciación de la IA, recordamos que usar la inteligencia artificial de manera responsable es tan importante como celebrar su potencial. La IA está transformando la forma en que trabajamos y también está trayendo nuevos riesgos en ciberseguridad. Por eso es fundamental invertir en estrategias de ciberseguridad resilientes, como el uso de almacenamiento de respaldo inmutable, y fomentar la concienciación en las organizaciones sobre cómo utilizar la IA de forma segura. Esto incluye comprender cómo funciona la IA, sus riesgos y cómo proteger tus datos. El futuro de la IA es prometedor, pero solo si lo abordamos con entusiasmo y precaución.

*Geoffrey Burke, Senior Technology Advisor de Object First

por JOSEPH BOURGEAT

En el mundo de la seguridad física, el supervisor es mucho más que un encargado de rondas o reportes. Es el responsable de asegurar que las políticas, procedimientos y estándares de seguridad se cumplan en el terreno, alineando las operaciones diarias con las estrategias de la organización.

Es el puente entre la estrategia y la ejecución, el responsable de convertir las directrices en acciones tangibles, eficaces y alineadas con los objetivos de la organización.

¿Cuál es su perfil profesional?

• Formación técnica o experiencia comprobada en seguridad, vigilancia o protección

• Capacidad de liderazgo, manejo de equipos y toma de decisiones en campo

Cuando hay un incidente, una inspección o una auditoría, el supervisor suele ser la primera figura visible ante el cliente final.

• Conocimiento de normativas y buenas prácticas de seguridad física (industrial, patrimonial, organizacional, etc.)

• Habilidad para detectar riesgos y actuar ante emergencias

• Manejo de sistemas de seguridad electrónica (CCTV, alarmas, radios, control de accesos)

• Alta ética profesional, disciplina y responsabilidad

• Cumplimiento de los requisitos establecidos por las autoridades competentes en cada país (ministerios del Interior, policía, entes de control), tales como:

• Certificaciones o licencias para supervisión

• Cursos homologados

• Evaluación de antecedentes

• Registro en entidades reguladoras

Y algo que muchas veces se olvida: el supervisor también representa a la empresa ante el cliente. Por ello, debe tener:

• Buena presencia personal y porte profesional

• Habilidades de comunicación respetuosa y clara

• Capacidad para manejar situaciones difíciles con cortesía y autoridad

• Sentido de urgencia, pero también de protocolo

• Trato empático con el personal operativo y con interlocutores externos

Cuando hay un incidente, una inspección o una auditoría, el supervisor suele ser la primera figura visible ante el cliente final. Por eso, su comportamiento y nivel de pre-

paración impactan directamente en la imagen, reputación y confianza hacia la empresa de seguridad.

El supervisor debe mantener una comunicación fluida y profesional con su equipo, jefatura y otras áreas operativas. Es un canal de doble vía: informa, escucha y lidera.

Debe saber evaluar su gestión y la del equipo mediante indicadores como:

• Incidentes reportados

• Tiempo de respuesta

• Ausentismo o rotación

• Cumplimiento de protocolos

• Participación en capacitaciones

Un supervisor de seguridad debe mantenerse actualizado en:

• Legislación nacional en seguridad privada

• Técnicas de supervisión y liderazgo

• Nuevas tecnologías aplicadas a la seguridad

• Gestión de emergencias y primeros auxilios

• Cultura de servicio y trato al cliente

Uno de los principales puntos que menciono en mis entrenamientos y capacitaciones a supervisores es exactamente este punto: el liderazgo efectivo en seguridad requiere firmeza con respeto.

Ser firme es:

• Exigir el cumplimiento de normas

• Corregir con claridad y fundamentos

• Hacer respetar procedimientos sin ceder ante la informalidad

Ser grosero, en cambio, rompe el respeto, deteriora el ambiente laboral y no genera autoridad, sino rechazo. Un buen supervisor lidera con carácter, no con gritos; su voz se respeta por su coherencia, no por su volumen.

El supervisor no debe limitarse a cumplir funciones de control; puede convertirse en un gestor de riesgos, en un articulador de soluciones entre seguridad y operación, e incluso en un futuro jefe de seguridad si cultiva sus competencias estratégicas.

El supervisor es los “ojos y oídos” de la jefatura en el campo; su labor es garantizar la operatividad, mantener la disciplina del equipo, reportar desviaciones, proponer mejoras y asegurar que los objetivos de protección se cumplan con eficacia.

En definitiva, el supervisor de seguridad no solo resguarda instalaciones o activos: resguarda la continuidad del negocio, la reputación institucional y la tranquilidad de todos.

Joseph Bourgeat

Especialista en Seguridad Integral con 20 años de experiencia liderando y gestionando estrategias de seguridad en diversos sectores.

por DAVID PARRA

En la actualidad el uso de la banca es algo fácil para las personas. Atrás quedaron los días en los que la gente debía hacer malabares para depositar cheques o esperar grandes colas para sacar dinero.

Ahora, casi todas las transacciones se pueden realizar sobre la marcha con nuestro teléfono o en casa desde nuestro escritorio.

Un tema importante de acuerdo con la situación de seguridad actual del país, es la seguridad en el uso de la banca, tanto en línea como en persona, como factor fundamental para proteger las finanzas y datos personales. Esto implica tomar medidas preventivas para evitar fraudes y accesos no autorizados, tanto por parte de la entidad bancaria como del usuario, ya que los bancos deben manejar grandes cantidades de datos

sensibles y, a su vez, se encuentran expuestos a diversas amenazas cibernéticas y físicas.

Es así, como la seguridad en la banca debe velar por la protección tanto de los datos como de los activos de las entidades financieras y sus clientes, buscando siempre prevenir los fraudes, robos y accesos no autorizados.

Si bien estos métodos son muy convenientes, también presentan ciertos riesgos. Por eso, hay que tener especial cuidado y tomar todas las medidas para garantizar la seguridad y la protección de nuestras cuentas y tarjetas bancarias, de nuestra identidad e información. Los riesgos de que un estafador acceda a nuestras cuentas a través de nuestras tarjetas que usamos en un cajero automático es muy real.

La banca necesita implementar nuevas estrategias de seguridad que combinen la tecnología con medidas proactivas. Esto incluye, fortalecer la autenticación, mejorar la detección de fraudes, asegurar la infraestructura en la nube, y educar a los clientes sobre riesgos y buenas prácticas.

La seguridad en el sector financiero es un desafío constante que requiere una atención integral a las ciber amenazas, el cumplimiento normativo, la gestión de riesgos y la educación de los usuarios.

Unos de los principales desafíos para las entidades financieras es el cumplimiento de las distintas normas de seguridad y regulaciones, como la protección de los inversores en cuanto a

la información financiera fraudulenta; la violación de este tipo de normas causa clientes perdidos, daño a la reputación, pérdidas financieras, multas y sanciones.

Para prevenir los fraudes digitales, una labor crucial es la de fortalecer la seguridad en los accesos, mantener los softwares actualizados, usar contraseñas fuertes para cada cuenta y activar autenticaciones de dos o más factores. También es importante desconfiar de ofertas que van más allá de la realidad, verificar la seguridad y las fuentes de las páginas web y evitar seguir los enlaces sospechosos.

En cuanto a la seguridad física los bancos deben velar por el fortalecimiento de la seguridad electrónica mediante controles de acceso, alarmas y CCTV.

El uso de softwares de gestión como los de Johnson Controls, no solamente permiten tener un cuidado al acceso de personas, además realiza la integración con diversos sistemas que robustecen la seguridad tales como CCTV, intrusión y BMS. Esta plataforma está hecha para monitorear múltiples sedes y sin duda puede ayudar de gran manera a centralizar la seguridad bancaria.

Para prevenir los robos en oficinas bancarias siempre es crucial la instalación y el funcionamiento de sistemas de seguridad electrónica instalados en las zonas estratégicas, tanto internas como externas. En este campo, resaltó los sistemas integrados de Johnson Controls, que permiten, por ejemplo, que el uso de una simple cámara de seguridad vaya integrada con sistemas de acceso y alarmas, de tal forma que un acceso no deseado o un botón de pánico se integre con sistemas de monitoreo que enlacen no solo con una central de monitoreo bancaria si no también con las autoridades para realizar los respectivos procedimientos de seguridad y prevención apoyados con softwares que gestionan analíticas de eventos, analíticas LPR y analítica de rostros si se desea.

La integración de la ciberseguridad con la seguridad física debe combinar las estrategias y tecnologías de ambos campos para llevar a la protección de los activos y la información de una organización. Los sistemas de control de acceso de Johnson Controls están diseñados para que las comunicaciones entre dispositivos sean más que seguras ante cualquier ataque cibernético.

De esta forma, la combinación de sistemas de seguridad física y cibernética permiten detectar amenazas de formas eficientes, tanto físicas como digitales. Por ejemplo, un sis-

tema de vigilancia puede alertar sobre una intrusión física y al mismo tiempo un sistema de detección de intrusiones cibernéticas puede detectar un intento de acceso no autorizado a la red. Estos sistemas siempre van a garantizar la seguridad de los clientes y sus operaciones.

Entre lo más novedoso está la autenticación multifactor (MFA), la inteligencia artificial (IA) para detección de fraudes y la biometría avanzada. En cuanto a sistemas de control de acceso, las líneas de lectores de acceso avanzados para el ingreso mediante multifactor biométrico de Johnson Controls, permiten un acceso a una zona crítica en un banco donde un funcionario debe presentar hasta tres tipos de autenticación para obtener un acceso exitoso.

También sobresalen las cámaras de alta definición con resoluciones HD, que mejoran la seguridad al permitir identificaciones precisas de objetos y personas. La línea de cámaras Illustra de Johnson Controls procesa además video analíticas, tales como detección de rostros, análisis de objetos abandonados o removidos, y análisis inteligente de aglomeraciones y filas de personas, esto, sin duda, es un avance para la reducción y detección de amenazas.

Por último, las soluciones centralizadas como las de Johnson Controls, permiten a la banca consolidar su gestión y el control de todos los eventos en un solo sistema. Esto implica la unificación de la información, la toma de decisiones y la ejecución de tareas para optimizar la eficiencia y la coordinación. A su vez, es importante mencionar que las soluciones centralizadas permiten a los bancos monitorear sus distintas sedes, integrando múltiples sistemas de seguridad y acceso, brindando la posibilidad de que un sitio sea monitoreado de manera simultánea por múltiples usuarios, y así, garantizar la seguridad tanto de clientes como del personal.