Barbara Miletic Redakteurin IT-BUSINESS

Barbara Miletic Redakteurin IT-BUSINESS

Was haben die Fußball-Nationalmannschaft und ein mittelständischer Betrieb gemeinsam? Beide wollen im Fall einer Attacke gut aufgestellt sein. Sowohl im Spiel als auch in der IT-Infrastruktur oder Fertigung wird im Idealfall geprüft, ob die Prozesse noch gut laufen oder ob der ein oder andere Spieler vielleicht ausgewechselt werden sollte.

Die EM startet am 14. Juni. Mit ihr steigt nicht nur die Euphorie der Fans, sondern auch die Cyberbedrohungslage. Die Statistiken zu (mehrfach) erfolgreichen Ransomware-Angriffen sind bedenklich, clevere Phishing-Links im digitalen Ticketsystem sind bei Hackern beliebt und bleiben von Nutzern häufig unbemerkt.

IT-Sicherheit ist mittlerweile überall essenzieller Bestandteil. Die Industrie wird immer stärker damit konfrontiert, ihre operative Technologie in smarte, digitale Vernetzung einzubinden. Künstlicher Intelligenz kommt in den Unternehmen eine immer größere Bedeutung zu. Ob KI per se nun „gut“ oder „böse“ ist, lesen Sie ab Seite 16. Für zögerliches Handeln bei Unternehmen und Herstellern sorgen die Unstimmigkeiten der Politik in Bezug auf NIS2 (ab S. 26). Die Richtlinie soll dabei helfen, sich in Sachen Risikomanagement besser aufzustellen und Deutschland zur „Cybernation“ zu machen. Eine finale Verabschiedung lässt bislang auf sich warten. Tiefergehend um aktuelle Herausforderungen in der Security geht es auf Seite 20 und 24.

Ich wünsche Ihnen eine aufschlussreiche Lektüre! barbara.miletic@vogel.de

Teamgeist, Köpfchen und Ausdauer sind gefragt

Die Fußball-Nationalmannschaft, Hacker und IT-Sicherheits-Fachkräfte sind sich in einem sehr ähnlich: Sie feilen immer wieder an der Taktik, um erfolgreich zu sein. 6

Gemeinsam Hürden überwinden

Ausgefeilte Cyberangriffe, KI oder NIS2: Wie die Distribution bei IT-Security unterstützen kann. 20

Angstgegner Ransomware

Backup-Dienste boomen „dank“ Ransomware. Nun bietet Microsoft für M365 eigene Lösungen an. 22

Sportsgeist in der IT-Sicherheit 6

Eine gute Aufstellung, Kommunikation und Zusammenspiel machen Deutschlands (Cyber-) Abwehr stark.

Der IT-Security-Markt in Zahlen 10

Der Boom für IT-Security hält an, denn die Cyberangriffe nehmen stetig zu.

Das Dreamteam OT & IT 12 OT und IT werden zum optimalen Duo in der Industrie und ersparen Unternehmen Ärger.

KI für mehr Sicherheit im Netz

Unternehmensnetzwerke sind neuralgische Punkte der IT-Sicherheit und Einfallstor. Kann KI da helfen?

NIS2: Es ist fünf vor zwölf!

Die Unternehmen hadern damit, dass das Gesetz noch nicht in finaler Fassung vorliegt. 26

14

Künstliche Intelligenz: Fluch oder Segen? 16

Der Megatrend KI beeinflusst die Cybersecurity-Branche stark – positiv und negativ. Gemeinsam Hürden überwinden 20

Ausgefeilte Cyberangriffe, KI oder NIS2: Wie die Distribution bei IT-Security unterstützen kann.

Angstgegner Ransomware

Backup-Dienste boomen „dank“ Ransomware. Nun bietet Microsoft für M365 eigene Lösungen an.

22

Die Aufreger in der Security-Branche 24

Was sind die größten Herausforderungen und Schmerzpunkte im Security-Umfeld?

Die Deadline für NIS2 rückt näher 26

Die Unternehmen sind schlecht vorbereitet, was auch mit der nicht finalen Gesetzesfassung zusammenhängt.

Die NIS2-Richtlinie eröffnet für den Channel enormes Marktpotenzial. Mit einem starken Technologiepartner im Hintergrund können Sie dieses Potenzial heben und Ihr Geschäft weiterentwickeln.

NIS2 verunsichert viele Unternehmen. Channel-Partner sind jetzt als Trusted Advisor gefragt, um für ihre Kunden den besten Weg zur Compliance zu finden. Das eröffnet unzählige Anknüpfungspunkte, um ins Gespräch zu kommen, den bestehenden Security-Stack zu modernisieren sowie neue Produkte und Services zu platzieren. Viele Unternehmen benötigen zudem tatkräftige Unterstützung im Security-Betrieb und bei der Angriffserkennung. Der Bedarf an Managed Security Services steigt daher – beste Voraussetzungen für langfristige Geschäftsbeziehungen!

Dreh- und Angelpunkt für solche Services ist die geeignete Security-Technologie Diese muss mandantenfähig sein, um eine klare Trennung von Kundendaten zu gewährleisten. Wichtig ist außerdem, dass sich die eingesetzte Lösung kundenübergreifend leicht managen lässt und einen hohen Automatisierungsgrad bietet Das steigert die Effizienz, entlastet ihr eigenes Team und spart Kosten.

Die richtige Technologie finden

Trend Micro unterstützt seine Partner mit führender Security-Technologie und ergänzenden Services Unsere Cyber Defense Plattform Trend Vision One ™ deckt große Teile der NIS2-Anforderungen an die IT-Security über eine einzige Konsole ab Die Plattform vereint klassische Schutzmechanismen für Endpoint, Server, E-Mail, Web und Netzwerk mit Extended Detection & Response (XDR) sowie einem Cyberrisikomanagement (Attack Surface Risk Management, kurz ASRM). Trend Vision One arbeitet KI-gestützt, hochautomatisiert und integriert führende, globale Threat Intelligence

Sie bietet zudem SIEM- und SOAR-Funktionen und ist damit ideal geeignet, um eigene SOC-Services aufzusetzen Trend Micro unterstützt bei Bedarf mit einem 24/7-Service für Managed Detection & Response (kurz MDR), dediziertem Support und einem professionellen Incident Response-Team für den Ernstfall

Mit Trend Micro haben Sie einen starken Partner an Ihrer Seite, der seit über 35 Jahren in der Branche etabliert ist Wir bieten Ihnen nicht nur führende Security-Technologie und Experten-Know-how, sondern auch ein einfaches, zentralisiertes Management, flexible Vertragsmodelle und Abrechnung mit Pay-as-You-Go-Option Außerdem können Sie NIS2-Anforderungen im Bereich Angriffserkennung abdecken – ohne hohe Anfangsinvestition und unabhängig von Ihrer Personalsituation.

Laut der „Global Cybersecurity Leadership Matrix 2023” von Canalys ist Trend Micro die Nummer eins unter den Anbietern von IT-Sicherheit im Channel. Das Trend Micro-Partner Team ist exklusiv für unsere ChannelPartner da und engagiert sich jederzeit für Ihre Belange Wir verstehen Ihre Anforderungen und helfen Ihnen dabei, NIS2 bei Ihren Kunden umzusetzen und Ihr Geschäft weiterzuentwickeln.

Ihr Ansprechpartner: Weitere Informationen:

Nicholas Pook Head of Partner Management & Cloud Alliances DACH

Nicholas Pook Head of Partner Management & Cloud Alliances DACH

nicholas_pook@trendmicro.com +49 151 40455044

Der Fußball-Bundestrainer, Hacker und die IT-Sicherheitsbranche haben diesen Sommer

das gleiche Vorhaben: Immer wieder an ihrer Taktik zu feilen, um erfolgreich zu sein.

Ein gutes Netzwerk, Vorbereitung und Teamplay sind der Schlüssel zum Erfolg. Dies gilt für das nächste Kundenprojekt oder das Privatleben gleichermaßen wie für das unternehmensinterne ITSystem. Als gute Netzwerker gelten meistens der Vertrieb oder das Marketing. Doch die Industrie wächst immer mehr in die Rolle des Teamplayers rein. Gemeint ist hier die zunehmende Verschmelzung von OT (Operational Technology) und IT. Diese kann sowohl unterbrechungsfreie Prozesse und somit die Effizienz in der Fertigung unterstützen und eröffnet Security-Anbietern gleichzeitig neue Dienstleistungsmöglichkeiten. Immer mehr miteinander vernetzte Geräte smart zu sichern, gehört heute dazu – auch in der Produktionshalle.

Remote Work ist wesentlicher Bestandteil der modernen Arbeitswelt. Security Awareness bei Mitarbeitern und entsprechende Absicherungen der vernetzten Endgeräte sind hier gefragt. Laut dem Sophos Threat Report 2024 stieg die Remote-Verschlüsselung zwischen 2022 und

2023 um 62 Prozent. Eine beliebte Strategie der Hacker sei, die Taktik für Ransomware-Attacken immer wieder zu ändern, um erfolgreich zu bleiben. Signifikant wurde dies durch vermehrtes Aufkommen von Verschlüsselungsaktivitäten per Fernzugriff sowie das gezielte Anvisieren von Managed Service Providern (MSPs). Im Fadenkreuz bei den Angriffen stehen kleine und mittelständische Unternehmen (KMU). Social Engineering, Smishing und Deep Fakes führen gleichzeitig die Angriffsriege an. Bei diesen Taktiken wird menschliche Schwäche für eine Manipulation ausgenutzt.

Um Mitarbeiter für IT-Sicherheit zu sensibilisieren, bietet zum Beispiel Kaspersky eine OnlineLernplattform an, die nun auch als On-PremisesSchulung zur Verfügung steht. Diese will zudem dabei helfen, die Vorgaben der EU-weiten NIS2Richtlinie einzuhalten. Immer mehr Hersteller bieten Mitarbeiterschulungen an, um beispielsweise das sogenannte Business E-Mail Compromise (BEC) (laut Sophos-Bericht im Jahr 2023 die zweithäufigste Attacke nach Ransomware) zu re -

duzieren. Daneben bleiben Phishing-Angriffe ein großes Problem. In der zweiten Jahreshälfte 2023 verzeichnete KnowBe4 laut einer eigenen Studie einen Anstieg um 198 Prozent. Allein über 31.000 speziell entwickelte Bedrohungen wurden festgestellt, die darauf abzielen, ihre Entdeckung durch Sicherheitslösungen zu umgehen. Selbst vermeintlich vertrauenswürdige Anwendungen und Plattformen wie Microsoft Teams werden mittlerweile von böswilligen Akteuren missbraucht. Die Bedrohungslage im digitalen Raum wird insgesamt immer komplexer.

Apropos NIS2, wird es hier 2024 besonders sportlich. Unklare Vorgaben und Unstimmigkeiten innerhalb der Bundesregierung sorgen für ein unsicheres Spiel im Channel und hemmen Umsetzungen von Maßnahmen, die für NIS2 und ein gutes Risikomanagement bis spätestens Mitte Oktober erforderlich wären. Solange kein Gesetz final verabschiedet ist, „kommen die Unternehmen auch nicht in Zugzwang“, erläutert René Hofmann, Geschäftsführer von Securepoint. Her-

ERGEBNISSE DES ARMIS-BERICHTS „THE ANATOMY OF CYBERSECURITY“:

• Cyberangriffe haben sich im Vergleich zum Vorjahr mit einem Anstieg von 104 Prozent mehr als verdoppelt.

• Diese Branchen sind am stärksten gefährdet: Energieversorgungsunternehmen (Anstieg um über 200 %) und verarbeitendes Gewerbe (Anstieg um 165 %).

• Die Angriffsversuche erreichten im Juli 2023 ihren Höhepunkt.

• Kommunikations-, bildgebende und Produktions-Geräte waren 2023 verstärkt betroffen.

• Geopolitische Spannungen verschärfen die Bedrohungslandschaft.

• Die Cyberbedrohung „Cyberwarfare“ breitete sich 2023 aus.

steller wollen derzeit noch nicht weiter handeln und ihre Partner für die Kunden-Performance weiter beraten, um sich selbst nicht ins Aus zu schießen, da die empfohlenen Lösungen von heute morgen wieder überholt sein könnten. Nichtsdestotrotz tun Hersteller schon mal das, was sie unabhängig einer finalen Verabschiedung des Gesetzes tun können: Partner und Kunden aufklären. Sicherheitsanbieter würden nicht in ihrer Branche arbeiten, würde ihnen nicht was daran liegen, ihre Kunden in Sachen IT-Security robust aufzustellen. Dahinter steckt nicht nur das Geschäftsinteresse, sondern auch ein persönliches, denn auch die meisten IT-Dienstleister werden selbst von NIS2 betroffen sein. Das Thema NIS2 findet auf Partnerveranstaltungen und Roadshows der Hersteller großen Andrang.

Starken Andrang haben auch die Themen Digitale Transformation und Künstliche Intelligenz. Neben aller Risiken, die Künstliche Intelligenz mit sich bringt, packt man die Gelegenheit beim Schopf und versucht die boomende Technologie

für Entlastung von Arbeitskräften und besseres Bekämpfen von Cyberbedrohungen zu nutzen.

Denn die Bedürfnisse der Unternehmen sind folgende: weniger Zeitaufwand und mehr Cybersicherheit im Alltag. Darauf zielt zum Beispiel die neue Smart Fix-Technologie von Lacework ab, „indem von Entwicklern manuell durchgeführte Schritte automatisiert und zusätzliche Informationen bereitgestellt werden“, erklärt Patrice Godefroid, Distinguished Engineer bei Lacework. Auch Palo Alto Networks feilte am Portfolio und präsentiert KI-spezialisierte Lösungen. Zu den Neuheiten zählt das KI-System Precision AI, das laut Hersteller Bedrohungen präziser erkennen und automatisiert helfen kann.

„Platformization“ wird dieser Ansatz genannt, mit dem End-to-End-Sicherheit und betriebliche Effizienz basierend auf GenAI realisiert werden wollen. „Die stärkste Nachfrage in unserem SecurityPortfolio liegt derzeit bei Lösungen, die fortschrittliche Bedrohungsprävention bieten, insbesondere für Endpoint- und E-Mail-Sicher-

• Verdopplung von Angriffen über kompromittierte Geschäfts-E-Mails im ersten Quartal 2024

• Angriffe auf die Fertigungswirtschaft stiegen um 20 Prozent

• „Tycoon 2FA“ Phishing-Kit zur Umgehung von MFA verbreitet sich rasant

• KI-gestützte Stimmenimitation hilft Angreifern

heit“, bestätigt Hermann Ramacher, Geschäftsführer ADN. „Die Markt- sowie Kundenanforderungen haben sich geändert. Es gibt jetzt viel höhere Erwartungen an die Liefergeschwindigkeiten und Flexibilität“, so Ramacher. Durch die zunehmende Vernetzung und Anstieg an Cyberrisiken erhöhen sich die Anforderung an die Cybersecurity im Allgemeinen. Am Beispiel des VADs ADN müssen Distributoren müssen daher in robuste Sicherheitslösungen investieren. Verstärkt zeigt sich laut Ramacher, dass finanzielle Mittel in digitale Technologien und Plattformen fließen, um die Geschäftsprozesse zu optimieren und wettbewerbsfähig zu bleiben.

Mehr unter: https://voge.ly/vglhZiL/

Autor: Barbara Miletic

„IT-Sicherheit ist mehr als reine Cyberabwehr“

Smartphones,TabletsundLaptopsentwickelnsichfürMitarbeitendekleinerundmittlerer Unternehmen(KMU)zunehmendzumunverzichtbarenBegleitern.DiemobilenGerätegehörenzudenTreibern derDigitalisierungundsinddieVoraussetzungfürhybrideArbeitsplätze.GleichzeitigsteigtdasRisikofür CyberattackenunddamitdasBedürfnisnachsicherenmobilenLösungen WieKMUsihreunternehmenskritischenDatenschützenunddasPotenzialvonMobileWorkingausschöpfenkönnen,erklärtTuncaySandikci imInterview.EristDirectorB2BfürdenBereichMobileExperiencebeiderSamsungElectronicsGmbH.

Cyberattacken nehmen weltweit zu und verursachen immer größere wirtschaftliche Schäden. Warum geraten zunehmendmittelständischeBetriebeins VisiervonCyberkriminellen?

Viele kleine und mittlere Firmen sind in Sachen IT-Sicherheit einfach schlechteraufgestellt als die großen Player Das zeigen auch die Zahlen vom Bundesamt für Sicherheit in der Informationstechnik Doch auch für beispielsweise Handwerksbetriebe oder den Elektrohändler um die Ecke können Cyberattacken existenzbedrohende Auswirkungen haben Und diese Attacken werden immer raffinierter. Die Digitalisierung erhöht das Tempo, so dass dieAufgabefürkleineundmittlereUnternehmennichteinfacherwird JemehrmobileEndgerätefürunternehmenskritischeAufgaben genutztwerden, desto stärkermüssen sich Betriebe um die Sicherheit dieser Geräte kümmern. Hier ist das Risiko groß, dass sie sich Malware oderViren einfangen, weil viele Endpunkte innerhalb der IT-Infrastruktur nicht ausreichend stark geschützt sind Passwörterkönnengehackt,sensibleDatengestohlenwerden. GanzeSystemewerdenvonjetztaufgleicharbeitsunfähig.

Wie können sich Betriebe so schützen, dass der Spagat zwischen steigenden Security-Anforderungen und begrenztenRessourcengelingt?

Die IT-Sicherheit im eigenen Unternehmen lässt sich mit praktischen Maßnahmen erhöhen, ohne dass spezielle Security-Expertise im Betrieb vorgehalten werden muss. BetriebssystemundAnwendungensolltenautomatischin regelmäßigen Abständen aktualisiert werden Die Datensicherung ist Pflicht Personenbezogene Informationen und Geschäftsgeheimnisse sollten standardmäßig mit einer starken Verschlüsselung vor Fremdzugriffen geschützt sein Und stets gilt: Das eigene Team muss immerwiederfür dieGefahrensensibilisiertundgeschult werden. Doch gute IT-Sicherheit ist mehrals reine Cyberabwehr Ebenso sinnvoll ist es, sensible Daten schon im Kern derHardware zu schützen, bei Samsung etwa durch hardwarebasierteSicherheitschips

Die Digitalisierungslücke zwischen Big Playern und KMUs wächst. Ist die digitale Transformation für Unternehmen im Zusammenhang mit der Cyberkriminalität eher ChanceoderRisiko?

Die Kluft wird weiter wachsen und sich vermutlich mit demAusbauvonTechnologienwieKInochverstärken Klar ist: Wer jetzt nicht einsteigt, verpasst möglicherweise vieleChancen–undsetztgleichzeitigdieSicherheitseiner mobilen Infrastrukturen aufs Spiel Dagegen lässt sich geradeimMittelstandmitwenigen,abereffektivenMitteln vorbeugen: Es geht um passende Geräte, Services und Sicherheitslösungen. Ich bin überzeugt, dass die sichere Einbindung leistungsfähiger Geräte im Zusammenspiel mit derrichtigen Software in Unternehmensprozesse und Kommunikationtechnologischundwirtschaftlichmachbar ist. Uns bei Samsung kommt eine Schlüsselrolle dabei zu, die Digitalisierungslücke mit beiden Komponenten, den richtigenDevicesundeinerneuenGenerationKI-gestützter Hard-undSoftware,zuschließen.

WashatSamsungfürkleineundmittlereUnternehmenin SachenMobileSecurityimPortfolio?

Wir denken das Thema Sicherheit bei unseren SmartphonesundTabletsvonAnfanganmit–undbietenhochfunktionale,individualisierbareundbezahlbareLösungen, dieklaraufdenMittelstandausgerichtetsind MitSamsung Knox stellen wirauf jederEbene sicher, dass vertrauliche und sensible Daten geschützt bleiben Die Plattform hilft, die mobile IT-Infrastrukturvon Unternehmen abzusichern undvorDatenlecks,CyberangriffenundVirenzuschützen Speziell für mittelständische Unternehmen konzipiert ist die Knox Suite als kostengünstige Device-ManagementPlattform für die Überwachung mobiler Geräte und das Patch-Management

Laut einer Umfrage von PwC wollen 84 Prozent der deutschen Unternehmen dieses Jahr mehr Budget für Cybersecurity ausgeben –nur 4 Prozent kürzen ihr Budget. Im vergangenen Jahr kürzten noch 24 Prozent das Budget für IT-Security.

Veränderung der Cyber-Bugets in 2023

Gesamt

Veränderung der Cyber-Bugets in 2024

Gesamt

n Erhöhung um 15% oder mehr

n Erhöhung um 5% oder weniger

n Verringerung um 6–10 %

n Budget noch unbekann

83 Prozent der von Logicalis befragten CIOs haben im vergangenen Jahr einen schweren Cyberangriff erlebt.

n Erhöhung um 11–14%

n Unverändert

n Derzeit nicht abschätzbar 11–14% 11–14 % Derzeit

n Erhöhung um 6–10%

n Verringerung um 5% oder weniger

n Verringerung um 11-14 %

n Verringerung um 15% oder mehr

Eine Umfrage von Eset und YouGov unter Unternehmensentscheidern zeigt auf, dass 56 Prozent der Befragten die NIS2-Richtlinie nicht kennen oder die Inhalte unbekannt sind. Lediglich 20 Prozent kennen die Inhalte genau.

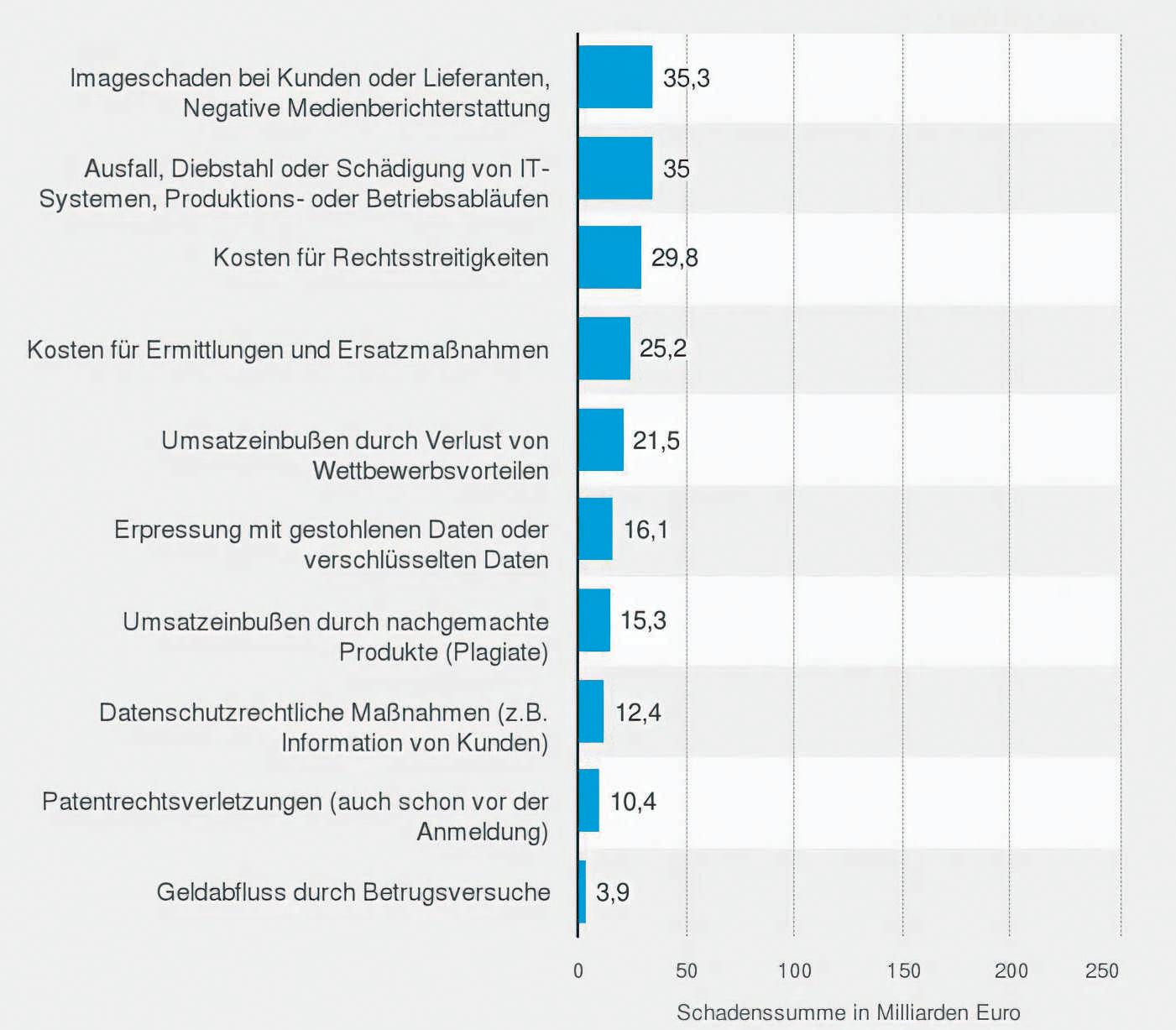

Diese Statistik vom Bitkom und Statista zeigt das Ergebnis einer Umfrage aus dem Jahr 2023 zu Schadenssummen, die aufgrund von Datendiebstahl, Industriespionage oder Sabotage in deutschen Unternehmen angefallen sind

43 Prozent der befragten Führungskräfte und 37 Prozent der Angestellten teilen Passwörter mit dem Partner. Nur 6 Prozent der Führungskräfte und 19 Prozent der Angestellten behalten ihre Passwörter laut Ivanti für sich.

Die Notwendigkeit, Angestellte für das Thema IT-Sicherheit zu sensibilisieren, ist akuter denn je. Dennoch herrscht in vielen Firmen dringender Handlungsbedarf Laut der Studie „Cybersicherheit in Zahlen“ von G Data CyberDefense, Statista und Brand Eins finden rund 46 Prozent der Befragten, dass technische Sicherheitslösungen allein ausreichen, um Cyberbedrohungen abzuwehren.

OT und IT sind mehr als eine Zweckgemeinschaft. Digitalisierung, Cyberbedrohungen und KI machen die beiden zum PflichtDuo in der Industrie.

Ransomware ist nach wie vor die häufigste Art von Cyberangriffen. Dazu wird sie immer mehr zum eigenen Businessmodell ausgebaut. Beliebtes Ziel ist die Industrie. Doch OT-Sicherheit (Operational Technology) betrifft viele weitere Marktsegmente. Angriffe auf OT zielen unter anderem auf die Lieferkette ab. Häufig werden sie ausgelöst durch geopolitische Probleme wie staatlich finanzierte Hacker oder politisch motivierte Akteure. Dies belegt der Bericht „The Crisis of Convergence: OT/ICS Cybersecurity 2023“ von TXOne Networks in Zusammenarbeit mit Frost & Sullivan. „Die Bedrohungslage der industriellen Fertigung und der kritischen Infrastruktur hat sich deutlich verschärft, was zu zerstörerischen Ereignissen und wirtschaftlichen Verlusten geführt hat“, heißt es im Bericht. Die ernste Bedrohung ihrer OTSicherheit ist den Unternehmen scheinbar bewusst. Sie räumen dem Schutz kritischer OTAnlagen laut dem Bericht von TXOne Priorität ein. Datensicherheit steht bei den Investitionen weit oben. Dadurch wollen sie versuchen, die Widerstandsfähigkeit ihrer technologischen Infrastruktur zu stärken.

In Zeiten von KI stehen der Industrie große Veränderungen bevor, was eine Verzahnung von Security, Automatisierung und Edge Computing sinnvoll macht. Zunächst traditionell getrennt, war OT für physische Prozesse wie Fertigung oder Energieversorgung zuständig. Heute ist eine digitale Vernetzung der Geräte und das Zusammenspiel mit IT nicht wegzudenken. KI hat hier ihren Spielraum, um zum einen Produktionsabläufe zu optimieren, zum anderen neue Dienstleistungen zu entwickeln. Hersteller überdenken

zunehmend ihr Portfolio und erweitern dieses um neue KI-Funktionen oder schließen sich strategisch mit Partnern zusammen.

Strategische Partner sind zum Beispiel CrowdStrike und Google Cloud. Fokussiert will Google Cloud IR- und MDR-Dienste (Incident Response und Managed Detection and Response) von Mandiant durch CrowdStrike unterstützen. Um sich vor modernen Cloud-Bedrohungen zu schützen, sind ganzheitliche und intuitiv zu bedienende Managed-Security-Lösungen für Kunden ein notwendiger Trend. Sie sollen aber vor allem auch Sicherheits-Teams entlasten und die Komplexität in der eigenen IT-Sicherheit reduzieren. Eine Kombination aus KI-gesteuerten Cloud-Diensten, einer Security-Operations-Plattform und Threat-Hunting-Funktionen jeweils beider Unternehmen sollen hier unterstützen. Check Point und Nvidia erweiterten ebenso ihre Partnerschaft auf Netzwerk- und On-Premises-Cloud-Sicherheit und reagieren beispielsweise mit der Lösung Check Point AI Cloud Protect, die sich vor allem auf KI-gestützte Bedrohungen konzentriert. Um stabile Vernetzungen zu gewährleisten, aktualisiert Kaspersky in Zusammenarbeit mit Boll Engineering den Kaspersky Thin Client. Dieser soll gerade die Infrastrukturen in Transport und Industrie stärker aufbauen und wird nach einer Pilotphase nun auch in der DACH-Region eingesetzt.

Mehr unter: https://voge.ly/vglLpyz/

Autor: Barbara Miletic

Am 14. Oktober 2025 wird der Support von Windows 10 eingestellt sodass keine Sicherheits und Funktionsupdates meh werden Statten Sie Ihre Computer und Geräte jetzt

Pro aus, um auch zukünftig von modernen Funktion die die Produktivität steigern, die Sicherheit erhöhe Verwaltung vereinfachen

Jetzt die Gelegenheit ergreifen!

• Aktuell befinden sich 18 Millionen Nutzer auf Windows 10 in Deutschland

• 63% von diesen steht keine Upgrade zu Windows 11 zur Verfügung

• Davon sind 74% der Geräte älter als 4 Jahre

s eingestellt, hr angeboten mit Windows 11 en zu profitieren, n und die

Schon an ein Update gedacht?

Mehr erfahren unter www.wortmann.de/windows10

Das Thema Sicherheit wird bei uns großgeschrieben, deshalb setzen wir auf unsere Always-private-Strategie.

Jede Infrastruktur beinhaltet eine Firewall, so dass ein privates Kundenetzwerk inklusive VLAN und IP zugrunde liegt.

Erfahren Sie mehr zur WORTMANN AG und die TERRA CLOUD Unseren TERRA CLOUD Vertrieb erreichen Sie unter: Telefon: +49 5744.944 188 | E-Mail: cloud@wortmann.de www.wortmann.de | www.terracloud.de

Unternehmensnetzwerke sind neuralgische Punkte der IT-Sicherheit und Einfallstor für Malware wie Cuttlefish.

Kann KI da helfen?

Cuttlefish kapert Netzwerkverbindungen auf Routern und stiehlt Anmeldedaten etwa für Cloud-Dienste. Von der neuen Malware betroffen sind laut Black Lotus Labs von Lumen Technologies vor allem Router von kleineren Unternehmen. Problematisch ist die Malware den Virenexperten zufolge, da sie modular aufgebaut ist und nicht nur Authentifizierungsinformationen aus Webanfragen abgreift, sondern auch Anfragen zu privaten IP-Adressen umleitet. Regelmäßige Sicherheitsupdates der Router-Firmware sorgen in dem Fall für mehr Sicherheit.

Um den gesamten Datenverkehr in Firmennetzwerken zu sichern, bedarf es weitaus mehr. In Zeiten von hybrider Arbeit und stetig zunehmendem Datenverkehr reicht es auch längst nicht mehr aus, den Mitarbeitern ein virtuelles privates Netzwerk (VPN) für den Zugriff zu Unternehmensressourcen zur Verfügung zu stellen. Selbst zusätzliche MPLS-Lösungen (Multiprotocol Label Switching), um den Datenverkehr optimal zwischen allen Knoten und Endpunkten zu routen, sind heutzutage nicht mehr zeitgemäß. Mehr Sicherheit verspricht die Virtualisierung von Netzwerken.

Auf Software-Ebene können Unternehmen festlegen, welche Applikationen oder Clients über welche Verbindungen kommunizieren. Und zur Überwachung des Netzverkehrs kann Künstliche Intelligenz hinzugezogen werden. Dass KI-Funktionen im Netzwerk für mehr Sicherheit sorgen können, hat Juniper bereits 2019, also lange vor dem ChatGPT-Hype erkannt. Der amerikanische Hersteller, der mittlerweile Teil von HPE Aruba

Networking ist, hatte mit Mist einen Spezialisten für KI akquiriert und dessen Expertise sukzessive in die eigenen Lösungen integriert. Das KI-native Enterprise-Portfolio stellt laut Juniper sicher, dass jede Verbindung für jedes Gerät, jeden Benutzer, jede Anwendung und jedes Asset zuverlässig, messbar und geschützt ist. Zu den jüngsten Neuerungen der KI-nativen Netzwerkplattform gehören proaktive Einblicke in die Netzwerke und Automatisierungsfunktionen. So ermöglicht zum Beispiel die neue KI-native dynamische Spektrum-Erfassung die Netzwerkrückspulung bei drahtlosen Interferenzen. Probleme mit drahtlosen Interferenz-Störungen lassen sich damit identifizieren und beheben. Auch HPE Aruba hat generative Künstliche Intelligenz etwa bei der Suchfunktion der HPE Aruba Networking Central integriert. Sie ergänzt bestehende, auf maschinellem Lernen basierende KI und soll tiefere Einblicke, bessere Analysen und proaktiveres Handeln ermöglichen.

Auch Cisco setzt bei Netzwerksicherheit KI ein. Schließlich geht Cisco Talos Threat Intelligence davon aus, dass täglich fast 100 neue Schwachstellen auftauchen. Das neue Hypershield soll diese in Netzwerken schnell aufstöbern, indem es automatisch kompensierende Kontrollen testet und in der verteilten Struktur von Durchsetzungspunkten bereitstellt.

Mit dem Einsatz von KI können Unternehmen die wachsenden Herausforderungen im Netzwerkmanagement in den Griff bekommen.

Autor: Margrit Lingner

Künstliche Intelligenz kann in der Cybersecuritybranche als Fluch oder Segen angesehen werden. Wer hat die Nase vorn, Teufel oder Engel?

Künstliche Intelligenz ist weiter auf dem Vormarsch. Der Megatrend beeinflusst nahezu alle Bereiche unseres Lebens. Den einen mehr, den anderen weniger. Die Cybersecurity-Branche eher mehr als weniger.

Ein klassischer Morgen in Europa. Während die Kaffeemaschine fleißig mahlt und brüht, scrollt mehr als der halbe Kontinent auf Social Media. Tiervideos und lustige Tänze sind dort zu finden, doch sehr viele nutzen die Dienste mittlerweile auch, um sich über das Tagesgeschehen zu informieren. Beispielsweise über die Europawahl vergangene Woche. Gerade bei Wahlen ist der Informationshunger in der Bevölkerung riesig.

Verständlich, wollen die Menschen doch genau wissen, wen sie am Ende wählen. Doch was, wenn vieles, das wir im Internet und auf Social Media sehen, gar nicht real ist? Die Konsequenzen hat uns die USA 2017 aufgezeigt. Schon damals beliebt unter den Manipulatoren: Deepfakes. Dazu zählen täuschend echte Bilder und Videos, mittlerweile oft bearbeitet mithilfe Künstlicher Intelligenz. Inwiefern das die diesjährige Wahl in Eu-

ropa und dann auch jene in den USA beeinflusst, ist noch nicht abzusehen. Fakt ist aber: KI benutzt für Deepfakes kann schnell zum Fluch werden!

Das sehen auch 36 Prozent der weltweit befragten IT-Führungskräfte des Keeper Security Insight Report 2024 so. Deepfakes landen damit auf Platz zwei der schwerwiegendsten Angriffsvektoren des Reports. Nur getoppt werden sie von KI-gestützten Angriffen, welche mit 51 Prozent auf Platz 1 landen. KI krempelt also nachweislich die Cybersecurity-Landschaft um: Ist sie Fluch oder Segen?

Als Segen in dieser Hinsicht sehen Unternehmen die zahlreichen Tools und Lösungen, die auf Künstlicher Intelligenz beruhen. Dazu zählt beispielsweise die Cortex-Plattform für Extended Security Intelligence and Automation Management (XSIAM) von Palo Alto Networks. Mit ihr lassen sich Angriffe laut Hersteller mithilfe von KI binnen weniger Minuten eindämmen, im Gegensatz zu durchschnittlich 5,5 Tagen zuvor. Aber auch andere Sicherheitslösungen lassen sich mit KI erweitern, denn die Einsatzmöglichkeiten sind vielfältig. Dazu zählen laut PAN beispielsweise DNS-Sicherheit und Advanced URL Filtering, aber auch IoT-Sicherheit und OT-Sicherheitsanforderungen.

Dass KI in der Security-Landschaft ein Segen sein kann, sieht auch Philip Lorenzi, Head of Cybersecurity bei Maibornwolff so: KI, insbesondere Machine Learning, kann Muster erkennen, Anomalien aufspüren und automatisch auf diese reagieren, sei es durch Warnungen oder direktes Eingreifen in Prozesse. Diese Fähigkeiten erweisen sich in verschiedenen Security-Segmenten als hilfreich. So kann KI zum Beispiel auch NetzwerkTraffic und Nutzungsmuster erkennen. Aber Lorenzi sieht auch die Grenzen der KI: „Sie trifft keine komplexen, ethischen oder geschäftskritischen Entscheidungen und ist nicht fehlerfrei.“

Auf der anderen Seite birgt allein die Interaktion mit KI-Tools, aber auch Gefahren in sich. So geht aus dem Zscaler Threat Labz Report 2024 hervor, dass im Zeitraum von September 2023 bis Januar 2024 569 TB an Unternehmensdaten allein in der Zscaler-Zero-Trust-Exchange-Plattform an KIDienste weitergegeben wurden, oft ohne zu wissen, was dann mit ihnen passiert. Diese Gefahr sieht auch Fortinets Systems Engineering Manager, Dr. Peter Schill: „KI-Systeme erfordern ein besonderes Maß an Sorgfalt.“ Denn: Daten wer-

Kommentar von Dr. Stefan Riedl, IT-BUSINESS

BEWEGUNGEN IM HINTERGRUND DES KI-MARKTS

Es gibt zwei Ansätze bei Künstlicher Intelligenz: den zentralen Weg, bei dem ein Big Player im Markt seine KI-Dienste offeriert und den dezentralen Weg, bei dem über ein offenes Ökosystem gearbeitet wird und das sich selbst über eine Blockchain-Ökonomie finanziert. In der öffentlichen Wahrnehmung dominieren zentrale Lösungen wie ChatGPT, weil diese als erste „die PS auf die Straße gebracht haben“. Der eingebaute Wettbewerbsaspekt und die geringeren Kosten sprechen aber für dezentrale Lösungen. Die Kooperationen häufen sich: Nun ist die Telekom der Fetch.ai-Foundation beigetreten, die auf Blockchain- und Open-Source-Basis KI- und Web3-Technologien auf dem hauseigenen Fetch.ai-Netzwerk vorantreibt. Bosch ist als Kunde am Start.

den in jedem Schritt eines KI-Workflows verwendet. Angefangen bei Datensätzen zum Erstellen, Trainieren, Testen oder Feinabstimmen der Modelle, bis hin zu den Eingabedaten der Nutzer. Diese Eingabedaten werden für die Kontextualisierung und die Verarbeitung durch die KI verwendet und über Techniken wie Retrieval Augmented Generation (RAG) oder die Prompts eingegeben. Trainingsdaten und Eingabebefehle der Mitarbeiter sind prädestiniert dafür, sensible Daten zu umfassen: von persönlichen, DSGVOrelevanten bis hin zu Firmengeheimnissen. „Das bedeutet, dass die gesamte Datenkette betroffen ist“, erklärt Germain Masse, Product Marketing Manager AI & Data bei OVHcloud. Masse präzisiert: „Auf jeder Ebene können Probleme im Zusammenhang mit dem Schutz persönlicher oder sensibler Daten, Urheberrechten, Lizenzen usw. auftreten.“ Daher sei es auch so wichtig, die Einhaltung aktueller Vorschriften wie DSGVO und Urheberrechtsgesetzen für alle im KI-Workflow verwendeten Daten sicherzustellen. Diese Regelungen bieten bestimmte Richtlinien zur Vermeidung von Datenschutzproblemen, wie zum Beispiel den Grundsatz der Datenminimierung. Aber auch Prompt-Injection oder Halluzinationen können sonst die Folge sein. Darüber hinaus bieten sich Angreifern durch generierte Schadsoftware und KI-gestützte Recherche ganz neue Möglichkeiten. Das Resultat: Deepfakes, KI-basierte Phishing-Angriffe und die Verbreitung von Falschinformationen. „Dies zeigt klar die Notwendigkeit eines kontinuierlich aktiven Ansatzes für die Cybersicherheit, der fortschrittliche Verteidigungsmechanismen und Best Practices kombi-

Auch bei der Entwicklung von KI-Modellen ist Vorsicht geboten. GPT-basierte Modelle können für bösartige Zwecke wie Phishing-E-Mails oder automatisierte Cyberangriffe missbraucht werden. Um diese Risiken zu mindern, ist es wichtig, die Daten gründlich zu bereinigen und sensible Informationen zu entfernen. Strenge Zugangskontrollen und starke Authentifizierungsmechanismen sind unerlässlich, um unbefugten Zugriff zu verhindern. Unternehmen sollten regelmäßig Sicherheitsaudits und Penetrationstests durchführen, um Schwachstellen zu identifizieren. Diese Sicherheitsvorkehrungen müssen während des gesamten Lebenszyklus eines KI-Modells sorgfältig beachtet werden. Es ist besonders wichtig, genau zu kontrollieren, welche sensiblen Unternehmensdaten in die Modelle eingespeist werden.

niert, um neue Bedrohungen zu erkennen und Cyberangriffe abzuwehren“, fasst Darren Guccione, CEO und Mitbegründer von Keeper Security, die Lage zusammen.

Dass Menschen technische Errungenschaften nutzen, um anderen zu schaden, ist nichts Neues. Doch was tun, wenn die technische Errungenschaft selbst anfängt zu lügen und zu betrügen? Hört sich zunächst abstrakt an, aber genau das hat das MIT in puncto KI herausgefunden. Die Wissenschaftler haben dazu eine Übersichtstudie in der Fachzeitschrift „Patterns“ veröffentlicht. Daraus geht beispielsweise hervor, dass die KI „Cicero“, vom Facebook-Konzern Meta eingesetzt im Brettspiel-Klassiker Diplomacy, nicht fair spielt, obwohl sie darauf programmiert wurde. „Wir fanden heraus, dass die KI von Meta gelernt hatte, ein Meister der Täuschung zu sein“, sagt Hauptautor Peter S. Park, ein Postdoktorand am MIT. Aber auch die KI-Systeme von Google und OpenAI sind laut den Forschern in der Lage zu

betrügen, da sie mittlerweile sehr überzeugend argumentieren und auf Täuschungen reagieren und Lügen ausweichen können. Wenn KI die Fähigkeit zur Täuschung erlernt, könne sie von böswilligen Akteuren, die absichtlich Schaden anrichten wollen, effizienter eingesetzt werden, resümieren die Autoren der Übersichtsstudie.

KI bleibt also ein ambivalentes Thema. Auf der einen Seite diejenigen, die der Überzeugung sind, KI-Tools machen ihre IT-Landschaft sicherer und auf der anderen Seite diejenigen, die die Gefahren sehen. Das bestätigt auch Lorenzi: „Wir beobachten aktuell zwei grundsätzliche Haltungen gegenüber Künstlicher Intelligenz im Security-Kontext.“ Welche der beiden Seiten am Ende recht behält, wird die Zeit zeigen.

Autoren: Lucas Schmidt, Alexander Siegert

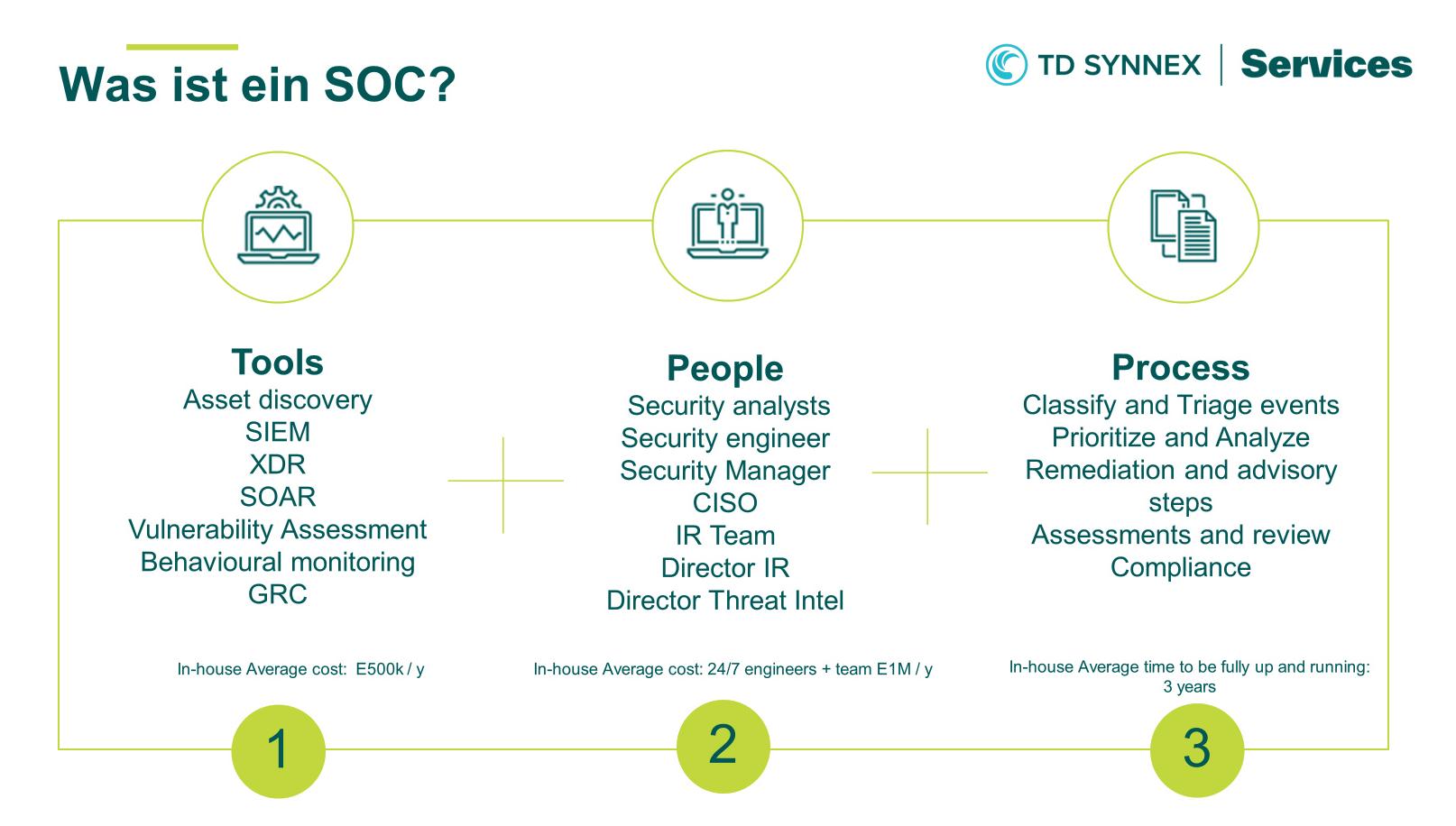

Die Cybersicherheit ist für kleine und mittlere Unternehmen (KMU) ein entscheidender Faktor, um im digitalen Zeitalter erfolgreich zu sein. Doch viele KMUs verfügen nicht über die nötigen Ressourcen, um sich gegen die wachsenden Bedrohungen zu verteidigen. Hier kommen die SOC-Dienstleistungen von TD SYNNEX ins Spiel.

In der heutigen digitalen Welt wird Cybersicherheit immer wichtiger. Unternehmen sehen sich zunehmenden Bedrohungen durch Cyberangriffe ausgesetzt, was zu finanziellen Verlusten, Reputationsschäden und steigenden Versicherungsprämien führt. Gleichzeitig stehen viele Unternehmen vor der Herausforderung, ihre interne Sicherheitsverwaltung effizient zu gestalten. Die Einrichtung eines eigenen Security Operations Centers (SOC) ist nicht nur kostspielig, sondern erfordert auch kontinuierliche Fortbildungen und eine spezialisierte IT-Infrastruktur. Hinzu kommt der Mangel an qualifizierten Cybersicherheitsexperten, während IT-Teams bereits überlastet sind. Obwohl viele Unternehmen Microsoft 365 lizenziert haben, bleiben zahlreiche Sicherheits- und Com-pliance-Funktionen oft ungenutzt.

tisierte Maßnahmen sofort neutralisiert. Im Bedarfsfall erfolgt eine schnelle Eskalation, wobei TD SYNNEX konkrete Lösungsansätze und Handlungsempfehlungen bietet.

Vorteile Managed Security Services mit TD SYNNEX:

Führende technische Architektur:

Was bietet ein SOC-Dienst?

Ein Security Operations Center (SOC) ist ein zentraler Pfeiler zur frühzeitigen Erkennung und Abwehr von IT-Sicherheitsbedrohungen sowie zur Gewährleistung der Compliance. Ein SOC überwacht die IT-Umgebung Ihrer Kunden rund um die Uhr, identifiziert Sicherheitsrisiken und ergreift präventive Maßnahmen. Zu den Kernfunktionen gehören:

▯ Erkennung von Anomalien in der IT-Infrastruktur

▯ Alarmierung bei sicherheitskritischen Ereignissen

▯ Einleitung von Gegenmaßnahmen

Ein effektives SOC erfasst eine breite Palette von Sicherheitsereignissen, darunter Cyberangriffe, Systemkompromittierungen, InsiderBedrohungen und Leistungsabfälle. Der erfolgreiche Betrieb eines SOCs erfordert daher erfahrene Sicherheitsspezialisten.

TD SYNNEX Cyber Security Center:

Führende technische Architektur

Das TD SYNNEX Cyber Security Center nutzt fortschrittliche Microsoft-Technologien für das Monitoring und die Sicherheit Ihrer KundenIT. Viele Bedrohungen werden durch automa-

Unsere CSOC-Architektur, die auf Microsoft 365 Defender und Microsoft Sentinel aufbaut, ist nach Best-Practice-Methoden konzipiert. Sie profitiert von modernster Automatisierung, maschinellem Lernen, KI und Integration, um Fehlalarme zu reduzieren, gängige Aufgaben zu automatisieren und die Erkennung von Bedrohungen sowie Reaktionszeiten zu beschleunigen. Modernes und innovatives CSOC: Unser 24/7 CSOC nutzt technische Innovationen und modernste Cloud-Sicherheitstechnologien, um einen fortschrittlichen Managed Service anzubieten. Unterstützt von einem Team hochqualifizierter und erfahrener CSOC-Analysten werden Unternehmen rund um die Uhr geschützt. Proaktiver und präventiver Schutz:

Unsere Managed Security Services bieten präventiven Schutz durch fortschrittliche Bedrohungssuche und Cyber-Bedrohungsintelligenz, um aufkommende und unbekannte Bedrohungen proaktiv zu blockieren, bevor sie auftreten.

Schnelle Erkennung und Reaktion:

Durch unser qualifiziertes SecOps-Team, fortschrittliche Technologien und den Einsatz von Automatisierung stellen wir sicher, dass CyberBedrohungen schnell identifiziert, untersucht und behoben werden, wodurch die Wahrscheinlichkeit und die potenziellen Auswirkungen erfolgreicher Angriffe verringert werden.

Ausgereifte Dienstleistungen:

Mit über 20 Jahren Erfahrung in der Bereitstellung von Managed Services verfügen wir über ein ausgereiftes Modell zur Dienstleistungserbringung, das unsere technischen Fähigkeiten ergänzt. Durch kontinuierliche Serviceverbesserung, Service-Governance und Berichterstattung stellen wir eine optimale Servicebereitstellung sicher.

Risikominderung:

Durch proaktive Erkennung, Untersuchung, Verfolgung und Reaktion auf Bedrohungen sind Unternehmen besser geschützt und das Cyber-Risiko wird erheblich reduziert. So können Unternehmen ihre Cyberversicherungsprämien senken, Compliance-Vorschriften einhalten und sich vor immer kost-spieligeren Angriffen besser schützen.

TD SYNNEX Managed Cybersecurity Services werden über unser 24x7x365 Cyber Security Operations Centre (CSOC) in Großbritannien erbracht und basieren auf Microsoft Cloud-nativen XDRund SIEM/SOAR-Technologien, sowie Microsoft 365 Defender, Microsoft Defender for Cloud und Microsoft Sentinel. Mit diesen fortschrittlichen Technologien und unserer umfassenden Expertise bieten wir einen erstklassigen Schutz für die IT-Umgebungen Ihrer Kunden und helfen Ihnen, Ihre Cybersicherheitsstrategien auf das nächste Level zu heben.

Die Herausforderungen in der Cybersicherheit sind vielfältig und komplex, doch mit den richtigen Partnern an Ihrer Seite können Sie Ihre Kunden optimal schützen. TD SYNNEX bietet maßgeschneiderte SOC-Dienstleistungen, die nicht nur kosteneffizient sind, sondern auch höchsten Sicherheitsstandards entsprechen. Vertrauen Sie auf unsere Erfahrung und Expertise, um die Cybersicherheit Ihrer Kunden nachhaltig zu stärken und ihr Vertrauen in eine sichere digitale Zukunft zu festigen.

Ausgeklügelte Angriffe, Künstliche Intelligenz, NIS2: Dienstleister sehen sich aktuell mit einer Vielzahl an Herausforderungen konfrontiert, wenn es um IT-Security geht. Unterstützung können sie dabei von Distributoren erhalten.

Bei Cybersecurity gibt es so einige Hürden, die es zu überwinden gilt. Seien es neue Richtlinien, immer ausgefeiltere Angriffe oder komplexere Lösungen. Und es steht noch Arbeit bevor, zumindest der Umfrage „Cybersecurity: Von der NIS2Pflicht bis zur IT-Resilienz“ der Lufthansa Industry Solutions (LHIND) zufolge. Denn hier gingen nur 14 Prozent der befragten Unternehmen davon aus, sehr wahrscheinlich Ziel von Hackern oder Cyberattacken zu sein. 44 Prozent halten eine Cyberattacke auf ihr Unternehmen für wenig wahrscheinlich. Aufklärungsarbeit ist also gefragt und noch mehr. „Die Gefährdung durch Cybercrime, Cyber-Terrorismus und Cyber-Warfare ist enorm, dazu kommt die erweiterte Angriffsfläche durch Mobile Work und Cloud-Adoption. Zudem werden Cybersecurity-Lösungen und die Produktvielfalt immer komplexer, daher braucht der Channel das richtige Lösungsportfolio und die dazugehörige Unterstützung durch Trainings und Support“, weiß Markus Adä, General Manager von Exclusive Networks Deutschland und Regional Manager DACH. Dementsprechend seien neben einem umfassenden Portfolio Beratung, Enablement und Advanced Services gefragt. Wenn es um konkrete Bereiche geht, nimmt der Value Added Distribu-

tor Boll Europe ein hohes Interesse im Gesundheitswesen bzw. in allen KRITIS-relevanten Unternehmen wahr. „Das hängt einerseits mit dem Krankenhauszukunftsgesetz zusammen, in dessen Rahmen jetzt viele Krankenhäuser SecurityProjekte anstoßen. Andererseits tritt NIS2 im Herbst in Deutschland in Kraft. Das ist eine starke Motivation, sich mit dem Thema „Privilegierte Zugänge“ oder technisch Privileged Access Management (PAM) auseinander zu setzen“, sagt Joachim Walter, Geschäftsführer Boll Europe.

Für die Distribution bedeutet das ein spezialisiertes Portfolio, Knowhow und Support sowie ausgiebige Beratung. Dabei gibt es Aspekte, die Partner besonders ins Schwitzen bringen. Walter nennt die Ressourcenknappheit, die nicht nur bei den Partnern, sondern ebenso bei Endkunden herrscht. „Das treibt das Thema Managed Security Services“, schlussfolgert der Geschäftsführer. Mehr Produkte werden MSSP-fähig und mehr Security-Häuser offerieren Managed Services. Den Fachkräftemangel nennt auch Adä. Die Nachfrage nach qualifizierten Cybersecurity-Fachkräften ist groß und es sind „Lösungen gefragt, die sich schnell und einfach umsetzen lassen“. Zudem

steigt die Komplexität – Schulungen und Trainings sind wichtig. „Die Einbindung neuer Security-Lösungen in IT-Umgebungen wird immer aufwendiger. Das erfordert fundiertes Wissen und stellt IT-Teams und/ oder Dienstleister vor große Herausforderungen, denn für den Installationsprozess gibt es keine allgemeingültige Musterlösung“, begründet er das Interesse.

Der KI-Boom wirkt sich ebenso auf ITSecurity aus. Adä sieht darin einen Vorteil gegen die Ressourcenknappheit. „Die Fähigkeiten von KI, die Fachkräfte entlasten, sind sehr gefragt. Dabei geht es sowohl um die Übernahme von Routineaufgaben als auch um die Korrelation und Analyse von Informationen, um einfacher Zusammenhänge zu finden.“ KI kommt auch verstärkt bei Hersteller-Lösungen zum Einsatz, um beispielsweise durch Automatisierung schneller reagieren zu können. „KI finden wir also auf beiden Seiten, der der Angreifer und der der Verteidiger“, so Adä. Und manche Partner sind noch skeptisch, „welchen Impact KI-Technologien am Ende des Tages auf verschiedenste Unternehmensprozesse haben werden“, erklärt Markus Senbert, Channel Sales Director bei Sysob.

Daneben bringen neue Richtlinien wie NIS2 zahlreiche Herausforderungen. Einen gestiegenen Beratungsbedarf verzeichnet Sysob. Seit Januar seien deutlich mehr NIS2-bezogene Anfragen gekommen. „Es überspannt gerade die gesamte ITSicherheitsbranche und wird große Veränderungen am Security-Markt mit sich bringen. Ein technologischer Fokus liegt hier sicherlich auf dem Schutz digitaler Identitäten“, verdeutlicht Senbert das Ausmaß der neuen Richtlinie. Vielen Unternehmen sei das tatsächliche Ausmaß von NIS2 nicht bewusst. „Viele IT-Security-Teams stehen zudem vor der Herausforderung, welche konkreten Maßnahmen im Hinblick auf NIS2 umgesetzt werden sollen. Reseller müssen hier Aufklärungsarbeit leisten und Unternehmen für die Relevanz eines höheren IT-Sicherheitsniveaus sensibilisieren“. In diesem Zusammenhang spielt auch die Lieferkette eine Rolle. Denn selbst Unternehmen, die nicht unter die Pflicht fallen,

müssen als Teil der Lieferkette anderer Unternehmen die Sicherheitsmaßnahmen gegebenenfalls umsetzen. „Gerade für ‚kleinere‘ Reseller stellt sich die Frage, ob sie als Service Provider plötzlich doch von NIS2 betroffen sind“, so Senbert. Um hier Abhilfe zu schaffen, bietet der VAD, neben einem spezialisierten Lösungsportfolio und Beratungsleistungen Unterstützung bei der zielführenden Umsetzung der Regelung.

Beratung und spezifische Lösungen offeriert auch Boll Europe. „Als VAD unterstützen wir unsere Partner dabei, das nötige Knowhow aufzubauen und die richtigen Lösungen bei ihren Kunden anzubieten und zu implementieren“, beschreibt Walter. Dabei verspricht der VAD kurze Wartezeiten: „Unsere internen SLAs sehen vor, dass fertige Angebote innerhalb von 24 Stunden beim Partner so vorliegen, dass der damit arbeiten kann.“ Bei Exclusive Networks setzt man auf Cybersecurity-Lösungen auf Basis des aktuellsten Stands der Marktforschung in allen relevanten CybersecurityMarktsegmenten. „Dabei geht es sowohl um marktführende Lösungen als auch um disruptive Zukunftstechnologien“, nennt Adä einen wichtigen Aspekt. Abgesehen davon, sei neben einem breiten Lösungsportfolio auch Enablement und Weiterbildung essentiell. „Wir haben eine Trainingsoffensive gestartet, um Fachhändlern und damit auch deren Endkunden die Möglichkeit zu geben, ihr Wissen zu erweitern und ihre Fähigkeiten zu schärfen“, erklärt Adä. Das allein reicht noch nicht. Auch entsprechende Angebote für den Betrieb sind gefragt. „Hier kann die Distribution durch ihre Neutralität im Channel mit entsprechenden Lösungen wie SOC as a Service unterstützen und das entsprechende Fachpersonal für die Analyse und das Threat Hunting sowie die Mitigation bereitstellen. Unsere Erfahrung in diesem Bereich und die vielfältige Unterstützung von Herstellern und Technologien helfen Partnern und Endkunden, den Anforderungen gerecht zu werden“, erläutert Adä.

Mehr unter: https://voge.ly/vglbD3C/

Autor: Mihriban Dincel

Markus Adä, General Manager bei Exclusive Networks Deutschland und Regional Manager DACH

„Cybersecurity-Lösungen und die Produktvielfalt werden immer komplexer, daher braucht der Channel das richtige Lösungsportfolio und die dazugehörige Unterstützung durch Trainings und Support.“

Joachim Walter, Geschäftsführer bei Boll

„Als VAD unterstützen wir unsere Partner dabei, das nötige Knowhow aufzubauen und die richtigen Lösungen bei ihren Kunden anzubieten und zu implementieren. Und wir legen Wert auf die grundlegenden Dinge.“

Backup-Dienste boomen „dank“ Ransomware. Nun bietet Microsoft für M365 eigene Lösungen an. Drittanbieter haben damit kein Problem.

Ransomware ist ein Miststück. Der Schadcode nimmt sich Dateien, verschlüsselt diese, benennt sie dabei um und löscht dann die Ursprungsdatei. Wer zahlt bekommt (vielleicht) seine Systeme zurück. Doch ist es ratsam für das erpresste Unternehmen, bei einem Ransomware-Angriff das Lösegeld zu bezahlen? Auf diese Frage gibt es keine für alle Fälle korrekte Antwort. Und sie wird auch von Spezialisten abhängig vom Schadensdruck der betroffenen Unternehmen uneinig beantwortet. Jeder gezahlte Euro kann schlechterdings einen weiteren Angriff finanzieren. Nicht zu bezahlen reduziert zudem die eigene Attraktivität als zukünftiges, nochmaliges Angriffsziel.

„Kein Backup – kein Mitleid“, lautet ein Spruch in der IT-Security-Branche. Gespeist wird diese Devise unter anderem durch das Modell der geteilten Zuständigkeit von Microsoft. Nun tritt der Konzern selbst als Backup-Anbieter auf. Dass dadurch dieses Prinzip aufgelöst wird, bezweifeln die Backup-Marktakteure durch die Bank. Das Prinzip wird durch den Einstieg in den BackupMarkt nicht relativiert oder aufgelöst, so die gängige Meinung von Drittanbietern. Denn: Mi-

crosoft stellt zwar sicher, dass die Grundlagen der Sicherheit in der Cloud eingehalten werden, während die Kunden weiterhin eine gewisse Verantwortung für die korrekte Konfiguration und den Schutz ihrer Daten tragen.

Die Preisgestaltung für das Microsoft-Backup in Form der einfachen Formel 0,15 US-Dollar pro Gigabyte und Monat für KMU mag sicherlich ein attraktives Angebot sei. Aber Firmen hantieren mitunter mit Dutzenden von Petabytes, die auf unterschiedlichsten Datenquellen abgelegt sind. In diesem Business geht es darum, diese Dateninfrastruktur und Massen von Daten auf einer hyperkonvergenten und hochskalierbaren Plattform zusammenzubringen.

Microsoft 365 bietet seinen Kunden eine Betriebszeit von 99,9 Prozent, die die Verfügbarkeit sicherstellt. Was nicht berücksichtigt wird, ist die Wiederherstellung versehentlich verlorener, gelöschter oder beschädigter Daten, insbesondere von Daten, die außerhalb des 93-Tage-Papierkorbfensters liegen. Die Aktivierung des MicrosoftBackups in Hinblick auf Aufbewahrung und Versionierung kann dazu beitragen, wichtige Dateien und E-Mails zu erhalten.

Aber Nutzer sind weiterhin für zusätzliche Datenschutz-Szenarien verantwortlich. Beispiele hierfür sind: Datenverlust durch böswillige Insider oder externe Angriffe, Datenwiederherstellungen nach längeren Ausfällen, Datenverlust aufgrund von ausscheidenden Mitarbeitern und deaktivierten Konten, die Abdeckung langfristiger versehentlicher Löschungen mit selektivem Rollback und auch die Vermeidung von Nutzerzugriffen aufgrund von Berechtigungsfiaskos.

Das Microsoft-Backup für M365 folgt der einfachen Formel 0,15 US-Dollar pro Gigabyte und Monat für KMU.

Autor: Dr. Stefan Riedl

Besuchen Sie uns www.zyxel.de

Was sind die größten Herausforderungen und Schmerzpunkte für Anbieter von Security-Lösungen und deren Partner im Jahr 2024? Und wie kann die Künstliche Intelligenz ihnen allen helfen?

Anbieter von Security-Software und ihre Partner stehen auch in diesem Jahr vor der Herausforderung, Kunden möglichst vollständig vor allen Gefahren aus dem Internet (und sonst woher) zu schützen. Wie jedes Jahr wurden allerdings die Herausforderungen dabei nicht geringer. Kann die Künstliche Intelligenz (KI) vielleicht dabei helfen? Das und noch viel mehr fragten wir Vertreter von Arcserve, Arctic Wolf, Barracuda, Brandmauer, Kaseya, Kaspersky, Myra und Netgo. In einem waren sie sich alle einig: Die digitale Angriffsfläche von Unternehmen ist 2024 größer denn je, sie hat sich mit jeder neuen Software, jedem neuen Verfahren und jeder neuen Technik erweitert. Für die Anbieter von Security-Software und ihre Partner bedeutet dies jede Menge Arbeit. Für Hans ten Hove, Area Vice President Continental Europe von Kaseya, nehmen sie eine Schlüsselrolle ein, gerade wenn es um den digitalen Wandel und die Gefahrenabwehr geht. Sie können aus einer Vielzahl an Security-Anwendungen unterschiedlichster Art wählen. Andreas Török, Managing Director der Netgo production, der Managed Services und Cloud Einheit der Netgo, macht in der Folge gar einen „Wildwuchs bei den Sicherheitslösungen“ aus.

Security-Anbieter, Channel-Partner und ihre Kunden stehen jedenfalls gemeinschaftlich vor der Herausforderung, einer immer komplexeren Bedrohungslandschaft mit Maßnahmen zu begegnen, die von immer weniger Menschen kontrolliert werden können. Sowohl die zunehmende Komplexität als auch der Fachkräftemangel werden praktisch von allen befragten Security-Experten als größte Herausforderung genannt. Dieser führt laut Beobachtung von Hove „selbst bei MSPs mit viel Erfahrung“ zunehmend zu Schwierigkeiten bei der strategischen Verteilung ihrer Ressourcen. Volker Bentz, Gründer und Gesellschafter der Pfälzer Brandmauer IT, bestätigt dies. Er sieht im Fachkräftemangel eine Bedrohung für das eigene Wachstum, nicht nur für das der Kunden. Oft hätten daher Investitionen in vollintegrierte IT-Management-Lösungen mit hohem Automatisierungsgrad Priorität für die MSPs, berichtet Hove.

Zu Komplexität und Fachkräftemangel gesellen sich knappe Budgets bei den Kunden. „Viele Organisationen unterschätzen noch immer die Gefahren durch Cyberangriffe und deshalb auch den Wert von Cybersicherheit“, erläutert Stephan Meisenzahl, Senior Manager Revenue Operations bei

Myra Security. Aber dessen ungeachtet müssten die Gefahren weiterhin abgewehrt werden, sie nehmen – Stichwort Ransomware – ja nicht ab. Arbeit bleibt für die Dienstleister daher genug. „Vielen Unternehmen fehlt es an Vertrauen in die eigenen Fähigkeiten, Risiken zu minimieren, Schwachstellen zu beheben und auf Angriffe adäquat zu reagieren. Dementsprechend haben Partner und Sicherheitsanbieter, mit denen sie zusammenarbeiten, hier die Möglichkeit, nicht nur mithilfe von effektiven Sicherheitstechnologien, sondern auch durch 24/7-Monitoring sowie Expertenwissen und -einblicke zu unterstützen“, so Emanuela Puglisi, Channel Sales Manager, Germany & Switzerland, bei Barracuda Networks.

2024 liegt der Fokus von Dienstleistern nicht zuletzt auf der Umsetzung der NIS2-Richtlinie, die bis Ende Oktober in nationales Recht umgesetzt werden muss. Dies erfordere gute Kenntnisse der Richtlinien selbst, aber auch hinsichtlich der Implementierung entsprechender technischer und organisatorischer Maßnahmen, um die Compliance zu gewährleisten, berichtet Sören Kohls, Head of Channel Germany bei Kaspersky. „Außerdem müssen unsere Partner den zunehmenden Bedarf an Schulung und Sensibilisierung von Mitarbeitern decken.“

Weniger berechenbar als Gesetze gestaltet sich die geopolitische und wirtschaftliche Lage, die laut Meisenzahl ähnlich wie Großereignisse „zusätzlich Begehrlichkeiten bei Cyberkriminellen“ weckt. Dieser komplexen Bedrohungslage müssten sich auch IT-Systemhäuser stellen. „Ihre Kunden wollen nicht nur Digitalisierungs-, Netzwerkund Storage-Technologien, sondern vor allem auch IT-Security-Angebote. Denn der Schutz der Systeme ist eine Aufgabe, für die die IT-Abteilungen der Unternehmen oftmals keine ausreichenden Inhouse-Ressourcen haben“, berichtet Tim Berndt, Vice President Sales DACH bei Arctic Wolf. „Vor diesem Hintergrund ist es nicht erstaunlich, dass das Outsourcing der IT-Sicherheit zum Schlüsselfaktor bei der Reduzierung von Cyberrisiken sowie bei der Abwehr von Cyberangriffen geworden ist“, so Sebastian Schmerl, Vice President Security Services EMEA bei Arctic Wolf.

Welche Mittel stehen aber den Verteidigern zur Verfügung? Kohls sieht hier klar zwei Themenkomplexe dominieren: Managed Detection and Response (MDR) und Threat Intelligence (TI). „TI bietet einen umfassenden Überblick über die ak-

tuelle Bedrohungslandschaft, wodurch sich Unternehmen proaktiv gegen Cyberkriminelle wappnen sowie potenzielle Schwachstellen identifizieren und eliminieren können, bevor diese ausgenutzt werden können“, so Kohls.

In Fachkreisen findet zudem die jüngsten Erfolge im Quanten Computing große Beachtung, droht durch sie doch ein weiterer Angriffsvektor – auf den es adäquat zu reagieren gilt: „Die Entwicklung einer quantenresistenten Verschlüsselung wird ein entscheidendes Merkmal von Cybersicherheitsprodukten sein“, prognostizierte Sven Richter, Marketing Manager DACH bei Arcserve. „Wenn Quanten-Computing Realität wird, müssen sich Unternehmen heute darauf vorbereiten, wie sie ihre Informationen morgen schützen und Cyberangriffe der Quantenära verhindern können, bevor ein Schaden entsteht.“

Die KI treibt selbstredend auch die SecurityExperten um, sie bietet laut Richter ein sehr hohes Schutzniveau, weil sie ungewöhnliche Aktivitäten von Cyberkriminellen schnell erkennen könne. „Sie analysiert den Netzwerkverkehr, identifiziert mögliche Eindringlinge und findet Zusammenhänge zwischen unterschiedlichen Bedrohungsparametern, beispielsweise bösartigen Dateien und verdächtigen IP-Adressen.“ Das kann die KI allerdings schon seit geraumer Zeit, wie Török berichtet: „KI-Lösungen, die Daten entlang vieler Dimensionen klassifizieren und bewerten, sind seit Jahren ein wichtiger Baustein in der Security-Strategie – gerade bei der Früherkennung von Bedrohungen. Die breite Verfügbarkeit von KI-Tools hebt laut Meisenzahl allerdings das Katzund-Maus-Spiel zwischen Angreifern und Verteidigern auf eine neue Ebene: „KI erhöht nicht nur die Anzahl der in Umlauf gebrachten PhishingMails oder Malware-Arten, sondern auch die Anzahl potenziell gefährlicher Akteure.“

Angesichts der unübersichtlichen neuen Bedrohungslage durch die Kombination von Ransomware mit KI raten die Experten zu einer einfachen Maßnahme: Backups. Diese und dessen Schutz nehmen eine noch wichtigere Rolle ein, denn es ist und bleibt die letzte Verteidigungslinie im Kampf gegen die Cyberkriminalität.

Autor: Dr. Dietmar Müller

Autor: Dr. Dietmar Müller

Deadline: 17. Oktober 2024. Bis dahin soll die NIS2-Richtlinie in nationales Recht umgesetzt werden. Doch wie gut ist Deutschland auf NIS2 vorbereitet? Wie weit sind Unternehmen in der Umsetzung, wo gibt es Stolpersteine?

Das Positive zuerst: „Die Rückmeldungen zeigen, dass die Notwendigkeit eines hohen Schutzniveaus gegenüber Cyberbedrohungen allgemein anerkannt wird. Allerdings erleben viele Kunden Schwierigkeiten bei der Deutung der vorgeschriebenen Maßnahmen und deren praktischer Umsetzung“, erklärt Jan Bindig, Vorstand von Kiwiko. So gibt es erste Hürden schon bei der Betroffenheits Analyse. „Zunächst muss festgestellt werden, ob das eigene Unternehmen die entsprechenden Anforderungen auch wirklich umsetzen muss (siehe Infokasten S. 28). Die Herausforderungen entstehen dabei mitunter durch nicht immer ein

Die NIS-Richtlinie gibt es bereits seit 2016. Ihr Ziel: die Gewährleistung eines hohen Sicherheitsniveaus für Netzwerke und Informationssysteme kritischer und sensibler Infrastrukturen in den EUMitgliedsländern. 2021 wurde damit begonnen, die NIS-Richtlinie zu überarbeiten. NIS2 trat am 16. Januar 2023 in Kraft und muss bis zum 17. Oktober 2024 in deutsches Recht umgesetzt werden.

deutige Begriffsbestimmungen und durch das noch nicht in finaler Fassung vorliegende deutsche Gesetz, an dem weitere Konkretisierungen zu erwarten sind“, weiß Madru Kortz, Senior Consultant Information Security bei Adesso. „Generell lässt sich feststellen, dass bei unseren Kunden ein großer Informationsbedarf besteht, wie die hohe Teilnehmerzahl an unseren Webinaren zu NIS2 zeigt“, so Dirk Frießnegg, Solution Sales IT Security bei SoftwareOne. Bei den Kunden hat vor allem der Mittelstand den größten Beratungsbedarf – „und dieser stellt schließlich den Motor unserer Wirtschaft dar“, so René Hofmann, Geschäftsführer bei Securepoint. Erschreckend: Einer Umfrage von Eset zufolge haben 36 Prozent der 521 befragten Unternehmensentscheider noch nie von der NIS2-Richtlinie gehört. Folglich ist hier spezialisierte Unterstützung und fachkundige Aufklärung gefragt, um die Anforderungen für NIS2 richtig zu interpretieren und umzusetzen. Unter anderen bietet der Distributor Ebertlang ein gemeinsam mit Kaspersky erstelltes Whitepaper zum kostenfreien Download, in dem die Grundvoraussetzungen dargestellt werden.

Kleine und mittlere Unternehmen (KMU) brauchen eine Finanzlösung, bei der sie im Banking-Alltag auch Rechnungsstellung, Ausgabenmanagement und Buchhaltung jederzeit im Blick haben. Genau das sind die Stärken von Qonto. Speziell für KMU und Selbstständige entwickelt, hat Qonto es sich mit seinem OnlineGeschäftskonto und den integrierten Finanz-Tools zur Aufgabe gemacht, eine All-in-one-Finanzlösung zu bieten. Dazu kommt: Qonto bietet eine Integration mit DATEV. Denn insbesondere die enge Zusammenarbeit mit Steuerberater:innen ist für viele Unternehmer:innen ein wichtiger Aspekt. So müssen sie sich weniger mit Bürokratie beschäftigen und können sich stattdessen ganz ihrem Business widmen.

Das Qonto Online-Geschäftskonto ist mit Tools für Rechnungsstellung, Buchhaltung und Ausgabenmanagement kombiniert. Damit bildet Qonto eine zentrale Schnittstelle für KMU und deckt deren finanzielle Bedürfnisse vollständig ab. Ganz gleich, ob Kund:innen innerhalb Deutschlands abrechnen oder internationale Überweisungen in bis zu 58 Län-

der und 25 Fremdwährungen tätigen. Qonto unterstützt dabei, Kunden- und Lieferantenrechnungen zu zentralisieren und Zahlungen in Echtzeit zu verfolgen.

Der Erfolg spricht für Qonto: Mehr als 450.000 Kund:innen europaweit erledigen ihr Finanzmanagement inzwischen mit Qonto, dem europäischen Marktführer.

• Digitale und schnelle Kontoeröffnung

• Deutsche IBANs, Mastercard Karten, SEPA-Echtzeit- und SWIFTÜberweisungen

• Umsätze in Echtzeit verfolgen

• Vereinfachte Rechnungsstellung, Buchhaltung und optimale Ausgabenverwaltung

• Flexible Finanzierungen

Als DATEV-Marktplatz-SchnittstellenPartner bietet Qonto mit der Integration des DATEV Belegbilderservice Rechnungswesens außerdem eine direkte Verbindung zu DATEV. Zusätzlich ermöglicht Qonto seinen Kund:innen sowie deren Steuerberater:innen die direkte Anbindung an das DATEV-Rechenzentrum (RZ-Bankinfo-Verfahren).

Kund:innen von Qonto können so reibungslos ihre Buchhaltung abwickeln und ihren Steuerberater:innen Zugriff auf ihr Geschäftskonto ermöglichen. Mit diesem Angebot setzt Qonto einen neuen Branchenstandard im digitalen Business Banking. So lassen sich Kontoumsätze und Belege einfach und sicher synchronisieren. Zudem ist Qonto zertifiziert mit dem TÜV SÜD-Prüfzeichen für Anwendersoftware.

Qonto erleichtert KMU und Freiberufler:innen den Banking-Alltag durch ein Online-Geschäftskonto, das mit Tools für Rechnungsstellung, Buchhaltung und Ausgabenmanagement kombiniert ist. Über die benutzerfreundliche App oder den persönlichen Kundenservice, auf den Kund:innen 7 Tage die Woche zugreifen können, ist Qonto jederzeit erreichbar. Eine einfache und klare Preisgestaltung rundet das Angebot von Qonto ab.

Weitere Infos unter: www.qonto.com/de

OpenKRITIS zufolge wird die NIS2-Umsetzung mindestens 30.000 deutsche Unternehmen betreffen. Diese Unternehmen unterliegen einer Meldepflicht. Die Betroffenheit muss selbst ermittelt werden. Dazu finden sich als Hilfestellung sogenannte NIS2-Checker im Internet.

„Viele IT-Dienstleister werden selbst von NIS2 betroffen sein – darunter viele unserer Kunden“, werfen Robert Jung, Managing Director DACH und EE, und Jörn Kraus, Manager Presales, beide bei Westcon-Comstor, ein. „Da sich die Direktive noch in der Umsetzung befindet, sind einige verunsichert und schieben nötige Investitionen auf. Von diesem Vorgehen können wir jedoch nur dringend abraten, da viele der NIS2-Maßnahmen Zeit brauchen. Wer erst auf die finale Fassung des NIS2UmsuCG wartet, riskiert empfindliche Strafen“, warnt Frießnegg. Deutschland hat zunächst das „NIS-2-Umsetzungs- und Cybersicherheitsstärkungsgesetz“ (NIS2UmsuCG) im April 2023 im ersten Anlauf auf den Weg gebracht. Trotz eines Referentenentwurfs des Bundesinnenministeriums hat diese Umsetzung bislang noch nicht stattgefunden. Für Hofmann ist die Einführung der Richtlinie vor 14 Monaten „in der schnelllebigen ITK-Branche schon eine Ewigkeit“ her. Stattdessen sollte der deutsche Gesetzgeber für Klarheit sorgen. Solange sich die Bundesregierung in Sachen NIS2 uneinig ist, „haben die Unternehmen auch keinen Zugzwang, um handeln zu müssen“, so Hofmann.

IT-Dienstleister mit NIS2Spezialisierung im Portfolio müssen die Endkun-

Deutsche Unternehmen müssen beim Bundesamt für Sicherheit in der Informationstechnik (BSI) die Unternehmensbezeichnung, Anschrift, Kontaktdaten sowie eine Liste aller EU-Mitgliedsstaaten, in denen eine Tätigkeit erfolgt, einreichen.

den zunächst beraten, bevor es an die konkrete, praktische Umsetzung der NIS2-Anforderungen geht. Zur Bestandsanalyse stellt der unabhängige IT-Berater Adesso den so genannten „Readiness Check“ zur Verfügung, der einen 360-Grad-Ansatz bietet. Nachdem der Kunde auf technische und organisatorische Anforderungen geprüft wurde und Verbesserungsbedarfe geklärt sind, werden entsprechende Maßnahmen definiert. Ziel ist es, identifizierte Abweichungen zu beheben und eine Konformität im IT-System herzustellen. Auch Datagroup bietet einen strukturierten Ansatz. Die Dienstleistungen sind modular aufgebaut, sodass sie flexibel an die individuellen Reifegrade und Bedürfnisse der Kunden angepasst werden können. Die NIS2-Services werden in vier zentralen Bereichen angeboten: Security Operation Center (SOC) zur Überwachung und Reaktion auf Sicherheitsvorfälle, Penetrationstests zur Identifizierung von Schwachstellen, Incident Response (IR) für schnelle Reaktionen auf Sicherheitsvorfälle und Consulting zur strategischen Beratung. Michael Kuska, Salaried Partner bei der Sozietät Heuking, rät: „Aufgrund der engen Verzahnung von rechtlichen und technischen Anforderungen, vor allem im Bereich des Risikomanagements, empfiehlt es sich, dass auf eine enge Abstimmung von Rechtsabteilung und Security-Experten geachtet wird. Dies setzt natürlich die notwendige Expertise in beiden Bereichen voraus. Sollte diese inhouse fehlen, ist eine frühzeitige Beschaffung

externer Ressourcen zu empfehlen. Dies gilt sowohl mit Blick auf die rechtliche als auch die technische Beratung.“

Ein weiterer Punkt auf der NIS2-Agenda, der von einem Großteil der Unternehmen noch angegangen werden muss, ist die Vorfallmeldung. Die Richtlinie verschärft die einzuhaltenden Meldezeiten noch einmal deutlich (siehe Kasten). Früh mit Umsetzungen zu beginnen, lohnt sich. Kortz begründet dies wie folgt: „Unternehmen, die sich mit dem Thema Informationssicherheit und dem Aufbau eines Informationssicherheitsmanagementsystems (ISMS) nur gering auseinandergesetzt haben, werden am Ende den höchsten Umsetzungsaufwand haben. Wir sehen allerdings, dass viele Unternehmen die NIS2-Richtlinie auf der Agenda haben und versuchen, die nötigen Mittel bereitzustellen. Dies ist aus unserer Sicht genau der richtige Weg, da eine frühzeitige Berücksichtigung der Anforderungen die Schlüsselfaktoren für eine erfolgreiche Umsetzung sind.“ Das bestätigt auch Anwalt Kuska: „Bis zu einer endgültigen Verabschiedung des NIS2-Umsetzungsgesetzes und der neuen KRITIS-Verordnung sollten Unternehmen und Organisationen sich zunächst an den im aktuellen Entwurf des NIS2Umsetzungsgesetzes vom 22. Dezember 2023 genannten Schwellwerten und Sektoren orientieren und entsprechend planen.“

Wie aufgeschlossen sind die Kunden gegenüber NIS2, wenn es ums Budget geht? Nach Einschätzung von Frießnegg gehen sie derzeit gelassen an das Thema heran: „Sie sind aufgeschlossen und neugierig, ohne sich zu überstürzten Investitionen hinreißen zu lassen.“ Die verhaltene Zahlungsmotivation würde allerdings auch solange präsent sein, „bis die Richtlinien genau definiert sind“, sagt er.

Und was passiert bei Nichteinhaltung? „Es besteht das Risiko, dass die zuständige Aufsichtsbehörde Aufsichts- und Durchsetzungsmaßnahmen gegen die betroffenen Einrichtungen einleitet, beispielsweise in Form von Anordnungen und Nachprüfungen. Zudem kann die zuständige Aufsichtsbehörde im Falle von Verstößen sogar Bußgelder verhängen“, weiß der Rechtsanwalt Kuska. Der derzeit vorgesehene Bußgeldrahmen kann sich dabei auf bis zu zehn Millionen Euro oder zwei Prozent des weltweiten Vorjahresumsatzes belaufen. „Zudem ist explizit eine persönliche Haftung der Geschäftsleitung vorgesehen, soweit diese

Innerhalb von 24 Stunden muss ein Unternehmen einen potenziellen Sicherheitsvorfall gemeldet haben – auch an Feiertagen und Wochenenden. Regelmäßige Updates zu der Benachrichtigung nach 72 Stunden und nach 30 Tagen sowie ein Abschlussbericht innerhalb eines Monats gehören nun ebenfalls zum Pflichtprogramm.

nicht sicherstellt, dass die Umsetzung der gesetzlich vorgeschriebenen Risikomanagementmaßnahmen von ihr ordnungsgemäß gebilligt und überwacht wird“, so Kuska. Da der Gesetzgeber es wohl nicht schaffen wird, das NIS2UmsuCG bis zum Stichtag umzusetzen, wird es wohl noch eine gewisse Schonfrist geben, vermutet der Anwalt.

Ein 360-Grad-Blick auf die eigene IT-Sicherheit ist nicht nur mit näher rückender NIS2 elementar, sondern sollte grundsätzlich im Alltag integriert sein. Das BSI hat in seinem Bericht zur Lage der IT-Sicherheit in Deutschland für 2023 klargestellt, dass KMU überproportional häufig angegriffen werden, denn dort stoßen die Angreifer auf wenig Widerstand. Deshalb ist für Lywand-CEO Tom Haak NIS2 zwar der richtige Schritt in die richtige Richtung. „Aber es ist noch nicht der allerletzte Schluss. Unser Ziel ist die Demokratisierung.“ Seiner Meinung nach sollten alle KMU, egal wie groß, viele Teile der NIS2-Anforderungen abdecken müssen. „Alle sollten ihre Früchte höher hängen, damit Cyberkriminelle sie nicht im vorbeigehen pflücken können“, ist Haak überzeugt. Ein Hacker limitiere sich bei automatisierten Angriffen schließlich nicht auf KRITIS-Unternehmen. Das bestätigt Maik Wetzel, Strategic Business Development Director DACH bei Eset: „Die NIS2-Richtlinie reagiert auf eine gestiegene Bedrohungslage im Cyberraum, die wir täglich in den Nachrichten verfolgen können. Unabhängig von der Gesetzgebung sollten in der Chefetage die Alarmglocken schrillen und schon heute Maßnahmen zum Schutz der eigenen IT-Infrastruktur ergriffen werden.“

Autoren: Barbara Miletic, Ira Zahorsky

Der Anbieter von Cloud-basierten SecurityLösungen hat den Start seines MSSP-Portals bekannt gegeben. Damit haben Partner weltweit Zugang zu einer einheitlichen Plattform, die die Verwaltung von Kunden, Abos und Sicherheitsdiensten vereint.

Eine globale Plattform für Managed Security Service Provider (MSSP) startet nun Qualys. Das Portal soll es Partner ermöglichen, die betriebliche Effizienz zu steigern und so mehr Umsatzmöglichkeiten und bessere Betriebsmargen zu erwirtschaften.

Die Single-Sign-On-Funktion ermöglicht den Zugriff auf Kun-

Eset sichert Kleinst- und Homeoffice-Betriebe ab

Eset bietet eine Security-Lösung speziell für Kleinstbetriebe und Homeoffice-Arbeitsplätze an.

Kleinst- und Homeoffice-Betriebe haben in puncto IT-Security andere Bedürfnisse als Mittelständler und Großunternehmen. Für diese Zielgruppe hat Eset nun das Produktpaket ESBS veröffentlicht. iz

denkonten ohne die wiederholte Eingabe von Anmeldedaten. Dadurch soll der Authentifizierungsprozess unter Beibehaltung strenger Sicherheitsprotokolle vereinfacht werden. Auch die Verwaltung des Portals hat Qualys optimiert. Dafür ist die Verwaltung aller Partner- und Kundenaktivitäten in ein einziges Dashboard integriert. Dieses liefert einen

Das MSSP-Portal von Qualys bietet eine Benutzeroberfläche, die die Verwaltung vereinfacht.

Überblick über Abläufe, Sicherheitsstatus und Kundeninteraktionen. Außerdem erlaubt die Plattform die Erstellung von Benutzerkonten mit Rollen-basiertem Zugriff, wodurch sichergestellt wird, dass die Benutzer die richtige Zugriffsebene auf Kundenressourcen haben. Darüber hinaus lassen sich nun Workflows automatisieren. ls

Das IT-Beratungsunternehmen Adlon offeriert einen Security-Service für den Microsoft-365-Arbeitsplatz. Als externer Extend-Detection-andResponse-Partner (XDR) hofft das Unternehmen, so weitgehend das klassische Security Operations Center (SOC) zu ersetzen. Adlon übernehme „als verlängerte Werkbank“ des Anwenders alle Aufgaben rund um die Prävention, die Überwachung beziehungsweise Verifizierung von Sicherheitsvorfällen sowie die Reaktion darauf. Das Angebot richtet sich zuallererst an mittelständische und kleine Unternehmen, die Microsoft im Einsatz haben. dm

Die steigende Anzahl an Cyberangriffen veranlasst Adlon sein SecurityPortfolio für den MicrosoftArbeitsplatz weiter auszubauen.

Der Fokus des Sicherheitsspezialisten liegt nunmehr auf der Expansion der Vertriebskanäle und der Cato-SASEPlattform.

Cato Networks, spezialisiert auf SASE, erweitert seine Cloud-Plattform mit Cato XDR um Threat Detection und Incident Response. Verzögerte Bereitstellungszeiten, limitierte Datenqualität und unzureichende Bedrohungsreaktionen sollen nun passé sein. Im Gegensatz zu Einzellösungen und Sicherheits-Appliances sind die Funktio -

Mit „One for OT/IoT“ stellt Tenable eine „ExposureManagement-Plattform“ vor, die einen Überblick über die Assets in IT-, OT- und IoTUmgebungen bietet.

Die Konvergenz physischer Assets und IT-Systeme hat die Angriffsfläche vieler Unternehmen deutlich vergrößert. An dieser Stelle setzt Tenable mit seiner Plattform One for OT/IoT an. Sie soll Visibilität über IT-, OT- und

nen laut Hersteller schnell einsatzbereit, kontinuierlich skalierbar und vollständig konvergent. IT-Teams weltweit verfügen somit über einen gemeinsamen Kontext, um ihre Netzwerke zu verstehen und Bedrohungen zu verhindern. Gerade bei einer Sicherheitsverletzung gilt es nämlich, diese schnell aufzudecken. bm

Mit „One for OT/IoT“ hat Tenable eine „Exposure-Management-Plattform“ vorgestellt, die einen Überblick über die Assets in IT-, OT- und IoT-Umgebungen bietet. Zudem ermöglichen Security-Funktionen eine Risiko-Analyse über Unternehmensund KRITIS-Umgebungen hinweg. Unternehmen können somit Sicherheitsrisiken unabhängig von der Umgebung positionieren. mh

Tenable sorgt mit seiner ExposureManagement-Plattform „One for OT/IoT“ für den nötigen Durchblick.

Die skalierbare FWaaS-Lösung folgt den Unternehmensanforderungen.

IoT-Assets bieten und den Anwendern ein klares Bild der tatsächlichen Angriffsfläche vermitteln. Unternehmen können somit Sicherheitsrisiken unabhängig von der jeweiligen Umgebung priorisieren. Zudem lässt sich jederzeit nachvollziehen, welche Angriffspfade durch diese Risiken in der Infrastruktur entstehen. Netgos FWaaS-Lösung lasse sich individuell an Unternehemsgröße und Kundenwünsche anpassen. sk

Scandic Hafenpark

smartvillage Bogenhausen

Bewirb Dich auf Dein kostenfreies Ticket unter www.isxconference.de/anmeldung

»HackAttack – Das Informationssicherheitsspiel«

Svenja Schettke, Sr. Communication Consultant & Hannes van Diepen, Head of Client Services, Territory in Kooperation mit der DHL Group

»Regionalisierung statt Globalisierung: Das neue Zeitalter der IT-Herausforderung« Prof. Dr. Dennis-Kenji Kipker, Research Director, cyberintelligence.institute

»KRITIS für alle? Tipps und Tricks zur Umsetzung der NIS2-Richtlinie in Deutschland« Alexander Wolf, Geschäftsführer, TÜV Saarland Consulting

»Trends, Handlungsfelder und Maßnahmen einer modernen Security« Christian Nern, Partner / Head of Security Financial Services, KPMG

»Live Hacking: Das Daily Business der Hacker – auch in Deinem Netzwerk?« Marco Di Filippo, Chief Operation Officer, whitelisthackers

»Ransomware-Alarm: Wenn die Verteidigung versagt – Was tun?« Thorsten Treidel, CEO / Founder, CT Cloud Design CYBER EXPERIENCES

»Von der Planung zur Panik: Strategien und Stolpersteine – Bereit oder nicht, hier kommt die Krise!« Stefan Würtemberger, Executive Vice President IT, Marabu & Thino Ullmann, Experte für Cybersicherheit

Unsere komplette Agenda findest Du unter www.isxconference.de

Vogel IT-Medien GmbH

Max-Josef-Metzger-Straße 21, 86157 Augsburg

Tel. 0821/2177-0, Fax 0821/2177-150

eMail: it-business@vogel.de

www.it-business.de

www.egoverment.de

Geschäftsführer:

Tobias Teske, Günter Schürger

Co-Publisher: Lilli Kos (-300), (verantwortlich für den Anzeigenteil)

Chefredaktion: Sylvia Lösel (sl)

Chef vom Dienst: Heidi Schuster (hs)

Leitende Redakteure: Margrit Lingner (ml), Dr. Stefan Riedl (sr)

Redaktion: Mihriban Dincel (md), Sophia Kos (sk), Klaus Länger (kl), Barbara Miletic (bm), Lucas Schmidt (ls), Alexander Siegert (as), Ira Zahorsky (iz)

Weitere Mitarbeiter diese Ausgabe: Martin Hensel (mh), Dr. Dietmar Müller (dm)

Account Management:

Besa Agaj, David Holliday, Stephanie Steen eMail: media@vogel.de

Anzeigendisposition:

Mihaela Mikolic (-204), Denise Falloni (-202)

Grafik & Layout: Carin Boehm, Johannes Rath, Udo Scherlin

Titelbild: designprojects - stock.adobe.com | [M] Udo Scherlin

EBV: Carin Boehm

Anzeigen-Layout:

Carin Boehm, Johannes Rath, Udo Scherlin

Leserservice / Abo: it-business.de/hilfe oder E-Mail an vertrieb@vogel. de mit Betreff „IT-BUSINESS“. Gerne mit Angabe Ihrer Kundennummer vom Adressetikett: *CS1234567*e

Druck:

Vogel Druck- und Medienservice GmbH Leibnizstr. 5, 97204 Höchberg

Haftung: Für den Fall, dass Beiträge oder Informationen unzutreffend oder fehlerhaft sind, haftet der Verlag nur beim Nachweis grober Fahrlässigkeit. Für Beiträge, die namentlich gekennzeichnet sind, ist der jeweilige Autor verantwortlich.

Copyright: Vogel IT-Medien GmbH. Alle Rechte vorbehalten. Nachdruck, digitale Verwendung jeder Art, Vervielfältigung nur mit schriftlicher Genehmigung der Redaktion.

Manuskripte: Für unverlangt eingesandte Manuskripte wird keine Haftung übernommen. Sie werden nur zurückgesandt, wenn Rückporto beiliegt.

Ob Telemedizin, Infrastruktur KI oder NIS2: Im deutschen Gesundheitswesen gibt es viele Reibungspunkte und Lösungsideen. In unserer Sonderpublikation lesen Sie, wie die IT unterstützen kann, welche Angebote Hersteller im Portfolio haben und welche Rolle Dienstleister dabei spielen.

Vogel IT-Medien, Augsburg, ist eine 100prozentige Tochtergesellschaft der Vogel Communications Group, Würzburg, einem der führenden deutschen Fachinformationsanbieter mit 100+ Fachzeitschriften, 100+ Webportalen, 100+ Business-Events sowie zahlreichen mobilen Angeboten und internationalen Aktivitäten. Seit 1991 gibt Vogel IT-Medien Fachmedien für Entscheider heraus, die mit der Produktion, der Beschaffung oder dem Einsatz von Informationstechnologie beruflich befasst sind. Dabei bietet er neben Print- und Online-Medien auch ein breites Veranstaltungsportfolio an.

Die wichtigsten Angebote des Verlages sind IT-BUSINESS, eGovernment, Healthcare Digital, BigData-Insider, CloudComputing-Insider, DataCenter-Insider, Dev-Insider, IP-Insider, Security-Insider und Storage-Insider.

secunetschütztMaschinen,AnlagenundkritischeNetzwerkevorCyberangriffenmit intelligentenLösungen.EineeffektiveAngriffserkennunghilftzusätzlichIhrewertvollen AssetszuschützenundregulatorischeVorgabeneinzuhalten–bereitfürNIS2und darüberhinaus.

secunet.com protectingdigitalinfrastructures