DER AUFSTIEG DER REBELLEN: Sicherheit jenseits der Firewall

Natalie Forell, Redakteurin IT-BUSINESS

Ein einziges Schlupfloch reicht aus, und ein ganzes System kann innerhalb kürzester Zeit zusammenbrechen. Haben Sie sich schon einmal gefragt, warum der Todesstern, eine Raumstation aus Star-Wars, eigentlich explodiert ist? Nicht wegen der Rebellen – und auch nicht wegen „der Macht“. Nüchtern betrachtet lag es an einer Sicherheitslücke. Die Rebellen haben einfach eine Schwachstelle gefunden und konnten das gewaltiges System in Schutt und Asche legen.

Das klingt nach einer Geschichte aus einer weit entfernten Galaxie, doch für viele Unternehmen ist ein folgenschwerer Angriff längst Realität. Oft genügt eine einzelne Schwachstelle – sei es in vernachlässigten OT-Systemen, unsicheren Lieferketten, falsch konfigurierten Cloud-Diensten – um massive Schäden zu verursachen. Und die Bedrohungslage entwickelt sich ständig weiter: Deepfakes als Einfallstor für SocialEngineering, KI-basierte Angriffe, politisch motivierte Attacken.

Aber es gibt auch Licht. Managed Services, Distributoren, verlässliche Partner und intelligente Technologien entlasten IT-Abteilungen, gleichen Fachkräftemangel und Wissenslücken aus und sorgen dafür, dass Schwachstellen erst gar keinen Platz im Unternehmen finden. Sicherheitsexperten kämpfen zwar nicht mit Lichtschwertern oder Laser-Blastern, doch sie treten täglich und weltweit gegen dunkle und versteckte Mächte an. Dabei gilt: Vertrauen ist gut, Zero Trust ist besser. Möge die Sicherheit mit Ihnen sein.

Ich wünsche Ihnen eine aufschlussreiche Lektüre!

natalie.forell@vogel-it.de

Eine neue Hoffnung: Managed Security

Der Markt für Managed Security Service Provider nimmt stark an Fahrt auf. Interne IT-Teams kämpfen an allen Fronten, wenn es darum geht, das eigene Unternehmen zu schützen. Sowohl Ressourcen als auch Expertise sind Mangelware. 6

Vom Projekt- zum Service-Geschäft

Managed Security Services werden wichtiger –Distributoren bieten Unterstützung. 16

Lieferketten: Kleine Fische – große Beute Supply Chains bieten zentrale Angriffspunkte, die geschützt werden müssen. 30

NIS2: Zurück auf Anfang?

Es bleibt ungewiss, wann NIS2 verpflichtend wird. Doch Unternehmen sollten sich vorbereiten. 32

Eine neue Hoffnung: Managed Security 6

Der Markt für Managed Security Service Provider steigt stark an, doch es fehlt an Ressourcen und Expertise.

Der IT-Security-Markt in Zahlen 10

Die Security-Ausgaben steigen, gleichzeitig nehmen die Angriffe zu.

Stillstand oder OT-Security

Im IoT- und OT-Umfeld steigt die Anzahl an Projekten, aber auch an Bedrohungen.

12

Vom Projekt- zum Service-Geschäft 16 Managed Security Services werden wichtiger –Distributoren bieten Unterstützung.

5 Tipps für resiliente Netzwerke 20 Fünf Aspekte sind entscheidend, um IT zukunftssicher zu gestalten und Cyberrisiken zu minimieren.

In neue Security-Dimensionen eintauchen 22 KI-Tools für Cybersecurity sind vielfältig einsetzbar. Ein kurzer Überblick über die Einsatzmöglichkeiten.

Storage mit Immunität gegen Ransomware 24 So können sich Storage-Systeme selbstständig gegen Ransomware-Angriffe wehren.

Deepfake oder die perfekte Täuschung 26

Gefälschte Bilder oder Videos sind eine echte Herausforderung für die IT-Sicherheit.

Lieferketten: Kleine Fische - große Beute 30 Supply Chains bieten zentrale Angriffspunkte, die geschützt werden müssen.

NIS2: Auf unbestimmte Zeit verschoben 32 Nach dem Regierungswechsel muss die NIS2-Richtlinie erneut das Gesetzgebungsverfahren durchlaufen.

Cybersicherheit als TEAMPLAY mit Managed SOC von G DATA

Cyberangriffe nehmen rasant zu. Viele Unternehmen sind mit der effektiven Absicherung ihrer IT-Systeme überfordert. Es fehlt an Fachpersonal, Know-how und Zeit. IT-Sicherheit ist so kaum leistbar. Eine Lösung für das Problem ist G DATA 365 | MXDR aus Deutschland.

CYBERKRIMINELLE greifen rund um die Uhr an – auch nachts und an Wochenenden. Ein 24/7-Schutz der IT-Systeme ist daher unbedingt erforderlich und eine sofortige Reaktion im Fall eines erfolgreichen Angriffs von entscheidender Bedeutung. Bei Managed Extended Detection and Response überwachen spezialisierte IT-Sicherheitsexperten alle Vorgänge im Netzwerk und auf den Endgeräten. Sie intervenieren umgehend bei Cyberangriffen und das zu jeder Tages- und Nachtzeit.

24 / 7-Überwachung

Die Überwachung im Security Operation Center (SOC) übernimmt bei G DATA 365 | MXDR ein erfahrenes Analystenteam, das rund um die Uhr aktiv ist. Sie setzen dabei unter anderem auf Threat Hunting, um potenzielle Bedrohungen zu identifizieren und proaktiv vor Cyberangriffen zu schützen. Die Analystinnen und Analysten werten die Ergebnisse der umfassenden Sensorik aus und reagieren bei einem Angriff sofort.

Eine Webkonsole bündelt alle relevanten Informationen und ermöglicht es IT-Teams, Einsicht in Sicherheitsvorfälle und ergriffene Maßnahmen zu nehmen. Weiterhin führt das Analystenteam Root-Cause-Analysen (RCA) durch, um

die Ursachen von Sicherheitsvorfällen zu identifizieren und daraus fundierte und verständliche Handlungsempfehlungen in deutscher Sprache abzuleiten.

Verlässlicher Partner aus Deutschland Kundinnen und Kunden und auch Partnern stehen persönliche Ansprechpartner zur Seite, unterstützt von einem souveränen, preisgekrönten deutschsprachigen 24/7-Support. G DATA setzt bei seiner Managed-XDR-Lösung auf eine direkte persönliche Betreuung.

Beim Onboarding berät das deutsche Cyber-Defense-Unternehmen individuell und thematisiert aktiv das Thema Datenschutz. Dabei wird unter anderem festgelegt, auf welchen Endpoints welche spezifische Response stattfinden soll. Das Onboarding erfolgt wahlweise durch G DATA oder gemeinsam mit einem IT-Security-Dienstleister.

Strenger Datenschutz

Die Datenverarbeitung im Rahmen von G DATA 365 | MXDR geschieht ausschließlich auf Servern in Deutschland. Damit unterliegt sie den strengen deutschen Datenschutzrichtlinien. Zudem gilt das Gebot der Datensparsamkeit: Es werden nur die Daten erhoben, die zur Analyse und Behebung von Vorfällen erforderlich sind. Dieser Aspekt ist äußerst wichtig, denn alle MXDR-Dienstleistungen erfordern, dass Anbieter vollen Einblick in die Daten des Unternehmens erhalten. G DATA wurde bereits für den vertrauensvollen Umgang mit Kundendaten ausgezeichnet. Sowohl der Schutz sensibler Daten als auch der Schutz vor Cyberbedrohungen stehen für G DATA CyberDefense an oberster Stelle.

G DATA 365 | MXDR basiert auf vollständig selbst entwickelten Security-Komponenten. Diese werden kontinuierlich weiterentwickelt, um sicherzustellen, dass Unternehmen und Partner immer auf dem neuesten Stand der ITSicherheit sind. Für das Analystenteam bedeutet die proprietäre Software ein maximales Verständnis bei der Nutzung, wodurch Fehler minimiert werden.

Eine neue Hoffnung: Managed Security?

Der Markt für Managed Security Service Provider wächst stark. Interne IT-Teams kämpfen an allen Fronten, wenn es darum geht, das eigene Unternehmen zu schützen. Doch sowohl Ressourcen als auch Expertise sind Mangelware.

Cyberkriminelle schlafen nicht – doch viele Unternehmen reagieren noch immer, als hätten sie alle Zeit der Welt. IT-Sicherheit ist nicht mehr optional, das ist ganz klar. Managed Security gilt für viele als neue Hoffnung im Kampf gegen zunehmende Bedrohungen – allein mit Hoffnung ist es allerdings nicht getan. Wer in dieser digitalisierten Galaxis bestehen will, braucht eine durchdachte Sicherheitsstrategie. Doch das ist nicht so einfach umzusetzen. Der Aufbau eines eigenen Sicherheitsteams, etwa eines SOCs, ist nicht nur ein teurer, sondern auch langfristiger Prozess, der viele vor eine große Herausforderung stellt. Kein Wunder also, dass viele Unternehmen auf externe Unterstützung durch Partner oder Managed Service Provider (MSP) setzen.

Die Vielfalt an Security-Tools kann IT-Dienstleister überfordern. Es fehlt schlicht die Zeit, sich ständig mit neuen Funktionen, Lizenzen und Plattformen auseinanderzusetzen. Effizient ist das nicht und Kunden erwarten trotzdem klare Antworten und schnelle Reaktionen, auch bei rechtlichen Risiken. Dabei stemmen einige Unternehmen ihre IT-Sicherheit immer noch mit einem oder zwei überlasteten Mitarbeitenden – zu-

sätzlich zum Tagesgeschäft. So lässt sich der steigende Druck kaum bewältigen. Angreifer werden professioneller, der Wettbewerb rüstet auf: Managed Security Services entwickeln sich rasant weiter. Und diese Services sind mehr als nur Firewall as a Service oder reines 24/7-Monitoring. Statt in moderne Konzepte zu investieren, verlässt man sich auf veraltete Lösungen. „Es mangelt häufig am Bewusstsein für die Bedeutung kontinuierlicher IT-Sicherheitsmaßnahmen“, erklärt Volker Bentz, Geschäftsführer von Brandmauer IT. Und das Angebot ist bereits vielfältig: von aktivem Threat Hunting über forensische Analysen bis hin zu Awareness-Trainings für Mitarbeitende. Wer als Dienstleister mitspielen will, braucht nicht nur die Technik, sondern ein klares Portfolio, eingespielte Prozesse und verlässliche Partner. BackupStrategien, ein SOC, ein regelmäßiges Patchmanagement sowie ein effektives Identitäts- und Berechtigungsmanagement seien laut Bentz Mindestanforderungen.

Für Distributoren (S. 16) verändert sich im Zuge der wachsenden Sicherheitsanforderungen einiges. Statt sich auf die reine Bereitstellung von Lizenzen und Geräten zu beschränken, positionie -

ren sie sich zunehmend als strategischen Partner für IT-Dienstleister. Der Wandel bedeutet vor allem eines: Spezialisierung. Gefragt sind nicht mehr nur Produkte, sondern ein Gesamtpaket aus Knowhow, Support und Beratung. Doch viele Partner stoßen an ihre Grenzen, denn Ressourcenmangel herrscht auf beiden Seiten: bei den Endkunden ebenso wie bei den Dienstleistern. Das treibt die Entwicklung hin zu Managed Security Services. Immer mehr Produkte lassen sich in MSSP-Modelle (Managed Security Service Provider) integrieren und immer mehr Anbieter bauen ihre Services neu auf. Distributoren unterstützen mit vorkonfigurierten Plattformen, Services wie SOC as a Service oder MDR, gezielten Trainings und ausgeprägtem Fachwissen. Ziel ist es, den Einstieg in das Geschäft mit Managed Security zu vereinfachen und zu beschleunigen. Und dabei gilt: Die Sicherheit in einer Lieferkette ist nur so stark wie ihr schwächstes Glied. Angreifer setzen gezielt auf diese Schwachstellen, um sich über kleine Partner Zugriff auf größere Unternehmen zu verschaffen (S. 30). Umso wichtiger ist es, dass alle Beteiligten – vom Distributor bis zum Systemhaus – Verantwortung übernehmen und durchgängig ein Mindestmaß an Sicherheitsstandards einhalten.

Sicherheitskonzepte basierten früher auf einem klar abgegrenzten Schutzbereich, der durch Firewalls oder VPN festgelegt wurde. Das Unternehmensnetzwerk wurde vom Rest der Welt abgetrennt und dadurch galt ein Netzwerk als sicher. Mit der Cloud, mobilen Geräten und hybriden Arbeitsmodellen verschwimmen diese Grenzen. Klassische Methoden reichen nicht mehr aus und Sicherheit muss neu strukturiert werden (S. 20). Zero Trust rückt mehr in den Mittelpunkt, um Risiken zu reduzieren und Zugriffe sicherer zu machen, ohne das komplette Netzwerk neu aufzubauen. Ergänzende Modelle wie SASE ermöglichen standortunabhängigen, sicheren Zugriff auf Netzwerke. Monitoring und hybride Sicherheitsansätze helfen, Angriffe frühzeitig zu erkennen. Besonders relevant wird das im Zusammenspiel von IT und OT (Operational Technology) (S. 12). Die zunehmende Vernetzung über IoT macht Produktionsdaten angreifbarer und klassische IT-Sicherheitslösungen greifen hier oft zu kurz. Es braucht gezieltes OT-Monitoring, Segmentierung und regelmäßige Penetrationstests. Für viele Unternehmen ist das kaum allein zu bewältigen und genau hier kommen MSSP ins Spiel. Die Einführung von Zero Trust erweist sich als Gelegenheit für MSSP,

Eine Chance für MSSP

KEIN WEG VORBEI AN ZERO TRUST

Herkömmliche Sicherheitslösungen sind nicht darauf ausgelegt, die Netzwerkgrenzen so weit zu sprengen, wie es Homeoffice und Mobilität fordern. Sicherheit muss standortabhängig gewährleistet sein. Allerdings sind es häufig nicht externe Angreifer, sondern kompromittierte Zugänge oder Insider-Bedrohungen, die Unternehmen in Gefahr bringen. Hier greift ein Ansatz wie Zero-Trust: Keinem Zugriff und Nutzer wird ohne eine Verifizierung vertraut. MSSP, die Zero-Trust-Lösungen bereits jetzt in ihr Portfolio aufnehmen, können sich klar positionieren: Sie bieten Vertrauen und Kontrolle statt Angst und Unsicherheit.

die Erwartungen der Kunden an die Cybersicherheit zu erfüllen und vielleicht sogar zu übertreffen.

NIS2 (S. 32) bleibt ein Sorgenkind und zugleich ein Treiber für Veränderungen. Unternehmen stehen dadurch in mehrfacher Hinsicht unter Druck: Der Gesetzgeber fordert umfassende Transparenz und messbare Sicherheitsmaßnahmen, das bedeutet mehr Aufwand und Verantwortung. „Die gesetzlichen Rahmenbedingungen wurden deutlich verschärft“, erklärt Olaf Niemeitz, Managing Director von Axians Deutschland. „Neu ist, dass die Regulierung stärker als bisher als treibende Kraft für den Markt agiert. Besseres Schwachstellenund Risikomanagement, ein verschärftes Meldewesen, State-of-the-Art-Bedrohungserkennung –die kommenden Auflagen sind dabei vielfältig.“ Wer diese Anforderungen nicht erfüllt, riskiert Bußgelder oder persönliche Haftung auf Führungsebene. Klar ist: Der Aufbau einer stabilen, rechtskonformen Sicherheitsstruktur wird zur Herausforderung. Noch dazu ist NIS2 keine ein-

DER MENSCH ALS PATIENT NULL

IT-Security heißt nicht nur, den Begriff„digital“ überall zu nennen, Windows Hello für die Benutzer zur Verfügung zu stellen und Passwörter verantwortungsvoll sichern Die Mitarbeiter müssen verstehen, welche Auswirkungen ernsthafte Sicherheitsvorfälle haben. MSSP bieten hierfür regelmäßige Schulungen und Kurse an und bringen den Mitarbeitern nahe, wieso manche Maßnahmen doch notwendig sind und warum nicht auf jeden Link geklickt werden sollte.

malige Maßnahme, sondern verlangt dauerhafte Aufmerksamkeit und Reaktionsfähigkeit. ITTeams müssen Entwicklungen im Blick behalten, Prozesse anpassen und Nachweise liefern – das kostet nicht nur Zeit, sondern vor allem Knowhow. MSSP sind auf solche Veränderungen vorbereitet. Sie bewerten Risiken systematisch, unterstützen bei der Umsetzung technischer und organisatorischer Maßnahmen und bieten Lösungen, die auch unter regulatorischem Druck bestehen.

Angesichts der enormen Datenmengen, die durch Sicherheitslösungen generiert werden, müssen Unternehmen neue Wege finden, diese zu managen und auszuwerten. Doch hier liegt die Herausforderung: Die große Menge an Informationen macht es für menschliche Analysten nahezu unmöglich, alles im Blick zu behalten. Künstliche Intelligenz kann dabei helfen (S. 22): Sie kann nicht nur riesige Datenströme analysieren und priorisieren, sondern auch wertvolle Handlungsempfehlungen liefern Der Weg vieler Sicherheitsanbieter soll dahin gehen, dass KI neben Warnungen aussprechen und Empfehlungen geben, auch in der Lage ist, selbstständig Maßnahmen einzuleiten – wie etwa Systeme isolieren, Benutzersperren oder Regeln anpassen. Diese Automatisierung soll künftig helfen, die Reaktionszeit zu minimieren und menschliche Teams gezielt zu entlasten. Doch das funktioniert nur, wenn Unternehmen ihre Daten wirklich kennen. Welche Daten sind kritisch? Wo liegen diese Daten und wer hat überhaupt Zugriff darauf? Für ein stabiles Fundament an IT-Sicherheit ist es ausschlaggebend, solche Fragen beantworten zu können. Hinzu kommt, dass KI nicht ausschließlich ein Werkzeug derVerteidigung ist, da auch Angreifer sie als Waffe nutzen. Cyberkriminelle setzen KI fürautomatisierte

Attacken ein, verbreiten gezielt Fehlinformationen oder manipulieren ganze KI-Modelle Deepfakes – täuschend echte Bild- und Videofälschungen – zählen zu solchen Manipulationen (S 26). Gezielter Identitätsmissbrauch, politische Einflussnahme und Rufschädigung können die Folge von ernsten Deepfake-Angriffen sein. Und apropos Identitäten: Mit jeder neuen digitalen Identität steigt der Aufwand fürdas Sicherheitsmanagement – und dazu zählen längst nicht mehr nur menschliche Nutzer Chatbots, digitale Assistenten oder automatisierte Skripte interagieren mit Systemen, greifen auf Daten zu und handeln eigenständig Auch diese Arten von Nutzer müssen überwacht werden

Knowhow ist demnach einer der wichtigsten Erfolgsfaktoren der Zukunft. Unternehmen sind auf die Expertisevon außen angewiesen. Zudem brauchen sie die vollständige Kontrolle des eigenen Datenverkehrs, die durch die zunehmende Komplexität der IT-Umgebungen erschwert wird. „Insgesamt sehe ich keinen dominanten Trend in der Cybersecurity, sondern eine Aufsplittung in vielfältige Themen und Bereiche. Der übergeordnete Trend bleibt jedoch Managed Security, da der Bedarf an umfassender Beratung und technischer Umsetzung in diesem Bereich weiterwächst“, so Niemeitz. Es geht nicht mehr nur um technische Tools, sondern um ganzheitliche Sicherheit – strategisch geplant, operativ umgesetzt und kontinuierlich angepasst Für MSSP heißt das ganz klar: Wer für Sicherheit sorgt, derwird ein strategischer Partner und kein austauschbarer Dienstleister.

Mehr unter: https://voge.ly/MSSP/

Autor: Natalie Forell

BILD: STATISTIA

MDR „Made in EU“: Der smarte Einstieg in Security-as-a-Service

Sicherheitsvorfälle nehmen zu, regulatorische Vorgaben verschärfen sich, Kunden suchen belastbare Lösungen. Wer jetzt auf Managed Detection and Response setzt, sichert nicht nur Systeme –sondern auch Vertrauen.

Managed Detection and Response (MDR) ist der nächste logische Schritt für IT-Dienstleister, die ihre Kunden aktiv vor Cyberangriffen schützen wollen. Der Ansatz kombiniert kontinuierliche Überwachung, intelligente Bedrohungserkennung und konkrete Handlungsempfehlungen. Wichtig für den Channel ist dabei: Ein MDR-Service muss sich nahtlos in bestehende Geschäftsmodelle integrieren lassen, verständlich sein und echten Mehrwert bieten. Genau das macht MDR für viele Partner so attraktiv. Sie können ihre Servicekompetenz ausbauen und sich nachhaltig im Sicherheitsumfeld positionieren.

ESET MDR: Effizienter Schutz durch KI, rund um die Uhr Mit ESET MDR erhalten IT-Dienstleister einen vollständig automatisierten Einstieg in Managed Detection and Response. Der Service basiert auf einer KI-gestützten Analyse, die sicherheitsrelevante Ereignisse kontinuierlich erkennt, bewertet und priorisiert. Auffälligkeiten werden direkt in der zentralen ESET PROTECT-Konsole gemeldet, übersichtlich und in Echtzeit. Besonders für kleine und mittlere Unternehmen ist das eine ideale Lösung, um ein professionelles Sicherheitsniveau zu erreichen. Partner können so neue Services anbieten, ohne selbst ein Security Operations Center betreiben zu müssen.

ESET MDR Ultimate: Mensch und Maschine im Duett ESET MDR Ultimate baut auf den Funktionen von ESET MDR auf und ergänzt sie um eine tiefere Analyse durch erfahrene Sicherheitsexperten. Sobald ein Vorfall die automatisierte Bewertung übersteigt oder eine manuelle Einschätzung sinnvoll ist, übernehmen Analysten von ESET die Detailanalyse. Sie identifizieren Ursachen, geben fundierte

Empfehlungen zur Reaktion und begleiten Partner bei Bedarf direkt beim Umgang mit kritischen Bedrohungen - ideal für Unternehmen mit hohen Anforderungen an Compliance, Transparenz und Nachvollziehbarkeit.

ESET PROTECT MDR:

Das Rundum-Sorglos-Paket

Mit ESET PROTECT MDR stellt ESET ein Komplettpaket bereit, das Endpoint-Schutz, Extended Detection and Response sowie den MDR Ultimate-Service in einer Lösung vereint. Die Steuerung erfolgt über die zentrale ESET PROTECT-Konsole, die Transparenz, Automatisierung und ein fache Verwaltung ermöglicht. Kunden profitieren von regelmäßigen Reports, klar definierten Reaktionszeiten und direkter Analystenunterstützung bei kri-tischen Vorfällen. Das stärkt das Vertrauen der Kunden und die Position des Partners. Besonders für MSPs bietet das Modell eine attraktive Möglichkeit, moderne Sicherheitsservices skalierbar anzubieten.

ESET „Made in EU“: Vertrauen inklusive

geber legen zunehmend Wert auf Herkunft, Datenhaltung und Transparenz. Mit der Kampagne „Made in EU“ setzt ESET ein starkes Zeichen. Alle zentralen Technologien werden in Europa entwickelt, betrieben und kontrolliert. Es gibt keine Hintertüren, keinen politischen Zugriff und keinen Datenabfluss ins Ausland.

Das ist für viele Kunden ein strategischer Faktor. Besonders im Kontext von Datenschutz-Grundverordnung, NIS2 und branchenspezifischen Anforderungen wird digitale Souveränität zur Pflicht. Wer Sicherheitsdienste bereitstellt, muss diese Fragen heute klar beantworten können. ESET liefert diese Antworten nachvollziehbar, verständlich und rechtskonform.

Fazit

Gerade im Channel zählt nicht nur die Technik, sondern auch, wer dahintersteht. Unternehmen, Behörden und öffentliche Auftrag-

Mit ESET MDR, MDR Ultimate und dem Bundle ESET PROTECT MDR positionieren sich Channel-Partner als zuverlässige Anbieter moderner Sicherheitslösungen. Und das mit einem Hersteller, der europäische Interessen ernst nimmt –technologisch, rechtlich und strategisch. www.eset.de/mdr

CyberangriffekostenMilliarden

Schäden durch Datendiebstahl, Industriespionage oder Sabotage in Deutschland im Jahr 2024 (in Milliarden Euro)

Die Schadenssumme für die deutsche Wirtschaft durch Datendiebstahl, Industriespionage oder Sabotage steigt und erreichte im Jahr 2024 einen Rekordwert von über 266 Milliarden Euro. Nach der Selbsteinschätzung der vom Bitkom befragten Unternehmen entfielen 13,4 Milliarden Euro in den vergangenen 12 Monaten auf Kosten für Erpressung mit gestohlenen oder verschlüsselten Daten.

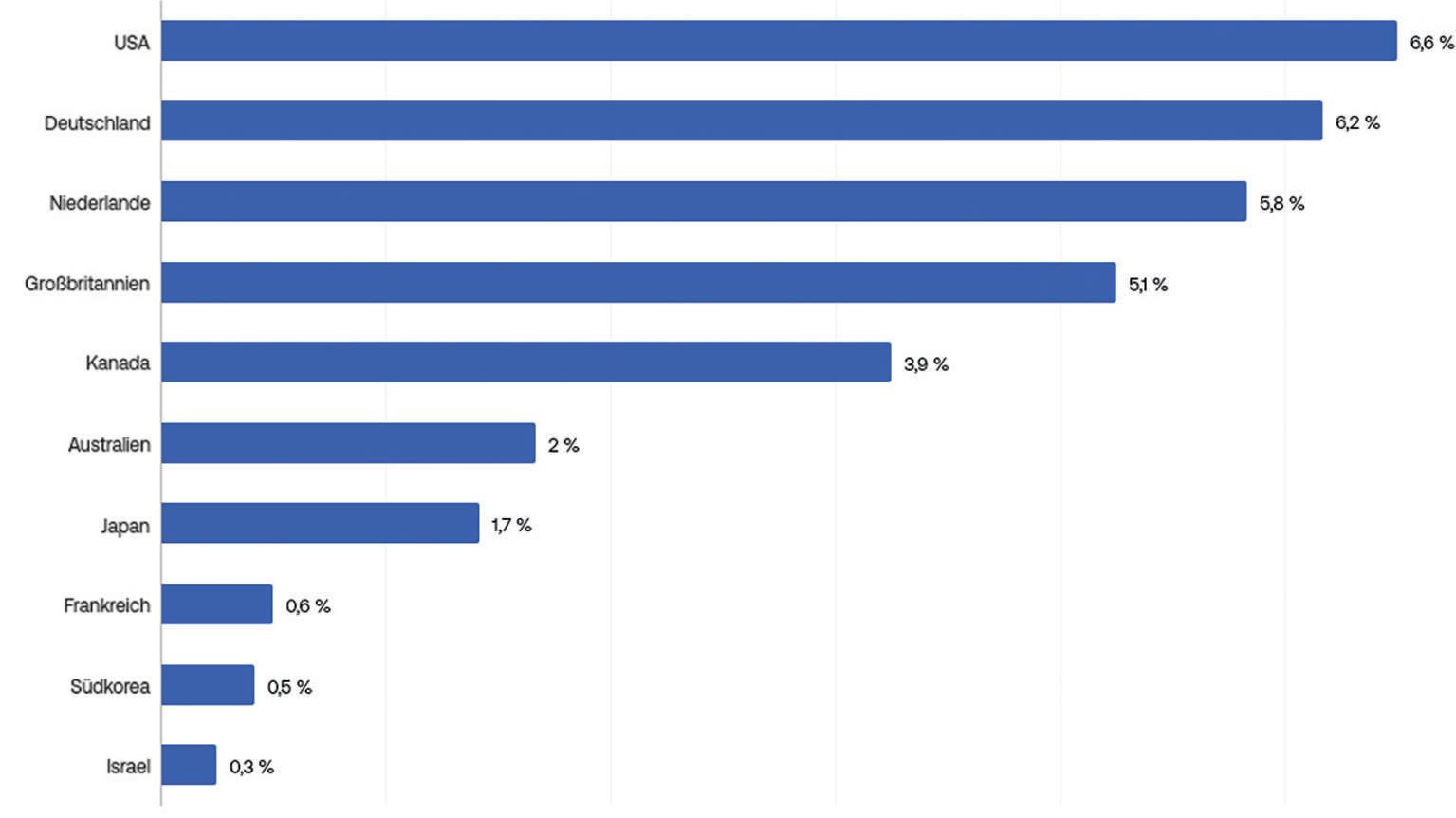

Anteil der erkannten Bedrohungen bei Authendifzierungen, nach Land

Bedrohungen erkennen

Im 10. „Okta Businesses at Work Report“ liegt Deutschland bei den erkannten Bedrohungen auf Platz 2. Die meisten Cyberbedrohungen haben die USA erkannt.

Steigende Security-Ausgaben

Laut einer Prognose von Gartner werden sich die weltweiten Ausgaben für IT-Sicherheit im Jahr 2025 auf 201 Milliarden US-Dollar belaufen, was einem Anstieg von 13,7 Prozent gegenüber 2024 entspricht. Im Jahr 2026 werden die weltweiten Ausgaben der Endnutzer für IT-Sicherheit auf 227 Milliarden US-Dollar von den Marktforschern geschätzt.

Laut dem Bericht zur Lage der IT-Sicherheit in Deutschland vom BSI wurden weltweit

1,1 Milliarden US-Dollar Lösegeld durch RansomwareAngriffe erbeutet und vermutlich ist die Dunkelziffer sehr viel höher.

„Deutschland wird jeden Tag tausendfach digital angegriffen – von Cyberkriminellen, aber zunehmend auch von staatlich gelenkten Akteuren. Cyberattacken sind längst Teil einer hybriden Kriegsführung“

Dr Ralf Wintergerst, Bitkom-Präsident

KI erhöhtAngriffsfläche

67 Prozent der von PwC deutschen befragten Geschäfts- und Technologieführungskräften sagen, dass generative KI die Angriffsfläche in den vergangenen 12 Monaten erhöht hat. Zugleich planen viele Unternehmen, die Technologie zugunsten ihrer Cyberabwehr einzusetzen. Sicherheitsverantwortliche aus Deutschland wollen der Umfrage zufolge dabei vor allem den GenAI-Einsatz für Threat Intelligence (17 %), Sicherheit von Endgeräten (Endpoint Security, 15 %) und Schwachstellenmanagement (14 %) priorisieren.

Inwieweit hat die generative KI die Angriffsfläche für Cyberangriffe in Ihrer IT-Umgebung in den letzten 12 Monaten beeinflusst?

BILD: HASSELBLAD H5D

Stillstand oder OT-Security

Mehr Angriffe, eine engere Verzahnung von IT und OT sowie der Datenhunger von KI sorgen im IoT- und OT-Umfeld für eine steigende Anzahl an Projekten, aber auch Bedrohungen.

Regelrecht aus dem Boden schießen Projekte im Bereich IoT. Das berichtet Will Roth, Vice President DACH, Eastern Europe bei Nozomi Networks, im Gespräch mit Security-Insider. „Ob Flughäfen, Smart Buildings oder maritime Bereiche – überall entstehen neue Anwendungsfälle.“ Dabei verschwimmen die Grenzen zwischen klassischer IT, industrieller OT und IoT immer mehr.

Für Industrieunternehmen ist der Schutz ihrer OT-Systeme heute wichtiger denn je. Steht die Produktion still, kostet jede Minute hunderte Euro. Das Bewusstsein dafür kommt immer mehr in den Unternehmen an. Die häufigsten Angriffe –auch in der OT sind dies inzwischen RansomwareAttacken – finden laut Michael Metzler, VP Horizontal Management Cybersecurity for Digital Industries bei Siemens, über Trojaner statt, die die Produktionsanlagen stilllegen. Eindringen können die Cyberkriminellen unter anderem über unzureichend gesicherte Netzwerke, in welche die Anlagen integriert sind. „Bei IT-Security-Angriffen werden Daten gestohlen. Das beeinträchtigt unter anderem die Reputation eines Unternehmens. Bei der OT-Security kommt erschwerend hinzu, dass dort das Geld verdient wird!“, konkretisiert Metzler das Problem. Den Firmen fehle häufig auch ein Playbook, was im Fall der Fälle konkret zu tun sei, kritisiert der Manager.

Sowohl im IT-Bereich als auch bei der OT müssen die Systeme immer wieder auf Schwachstellen überprüft werden. Doch die Bedingungen sind sehr unterschiedlich. Während die IT-Komponenten eine kurze Lebensdauer von wenigen Jahren haben, laufen die Anlagen in der Produktion häufig 10 bis 15 Jahre. Eine Herausforderung hierbei ist auch, dass die Komponenten einer Produktionsanlage trotz unterschiedlichen Alters gleichermaßen abgesichert werden müssen. In der IT hat die Vertraulichkeit der Daten eine hohe Priorisierung, in der OT steht die Verfügbarkeit der Anlagen an erster Stelle. Um die Kunden entsprechend zu schützen, ist es wichtig, beide Bereiche Security-seitig abzudecken. „OT-Komponenten steuern aktiv Prozesse, während IoT-Geräte meist Sensordaten liefern“, erläutert Roth. „Aber die Systeme wachsen zusammen und sind voneinander abhängig.“

Ein Beispiel aus der Halbleiterproduktion verdeutlicht dies: Während OT-Komponenten das Förderband steuern, überwachen IoT-Sensoren die Qualität der produzierten Chips. Beide Systeme müssen nahtlos zusammenarbeiten. Der CISO müsse dabei als „strukturierende Kraft“ agieren und Prioritäten setzen. Dafür benötigt er ein Team von Experten, die beide Welten verstehen. „ITund OT-Teams haben das gleiche Ziel: Resilienz

HÄUFIGKEIT VON CYBERANGRIFFEN NACH BRANCHEN

und Sicherheit Sie sprechen nur unterschiedliche Sprachen“, so Roth Da sich auf vielen IoT- und OT-Geräten keine Security-Tools installieren lassen, sind andere Schutzmaßnahmen nötig „Der einzige Weg ist die Segmentierung der Netzwerke und das Monitoring von Kommunikationsmustern“, erklärt Roth. Beide Maßnahmen sorgen für eine nachhaltige Verbesserung der Sicherheit. Künftig sieht er große Chancen durch KI und Machine Learning: „Die Systeme werden Auffälligkeiten schneller erkennen und in Kontext setzen können.“

Dass IoT-Ransomware-Angriffe zunehmend ernst genommen werden, spiegelt sich in steigenden Sicherheitsanforderungen seitens der Regulierungsbehörden wider. Betreiber kritischer Infrastrukturen und Unternehmen in Hochrisikobranchen müssen strenge Compliance-Anforderungen erfüllen, die von branchenspezifischen Sicherheitsstandards bis hin zu europaweiten Richtlinien wie

FÜNF TIPPS FÜR OT-SECURITY

1. Sichtbarkeit aller Geräte und Anlagen gewährleisten: Immer mehr Sensoren und digitale Komponenten kommen zum Einsatz. Unternehmen sollten deshalb einen genauen Überblick über alle im Einsatz befindlichen Geräte und Anlagen haben, dieTeil ihrer Netzwerk-Infrastruktur sind

2. Netzwerksicherheit verbessern mit passiven Monitoring Systemen, die OT-Protokolle verstehen und bei ungewöhnlichen Ereignissen Alarm schlagen. Ergänzend: Netzwerksegmentierung, Firewalls und Zugriffsbeschränkung nach dem Zero-Trust-Prinzip.

Durch IoT-Malware angegriffene

Sektoren in Prozent: Manufacturing steht auf Platz eins

der NIS-Richtlinie reichen Viele dieser Regelwerke fordern Schutzmaßnahmen für vernetzte Geräte und verpflichten Unternehmen zur Meldung von Sicherheitsvorfällen.

Da interne Mitarbeitende im Umfeld von Cybersicherheit oftmals bereits am Limit arbeiten, kann es sich lohnen, für die Harmonisierung und Verbesserung der IT-/OT-Sicherheit die Unterstützung eines externen Dienstleisters in Anspruch zu nehmen. Bei der Auswahl eines geeigneten Partners sollten Unternehmen darauf achten, dass die Experten beide Perspektiven verstehen: die der IT- und die der OT-Sicherheit. Timmi Hopf, Business Development Manager bei Axians IT Security, erläutert, dass Axians hierfür zum Beispiel eng mit dem Schwesterunternehmen Actemium aus dem Industrieumfeld zusammenarbeitet. Grundlegend ist, dass der Dienstleister genau weiß, welche Informationen aus den verschiedenen Bereichen er benötigt – etwa Informationen über die Netzwerke, die Kommunikation zwischen den Komponenten oder über spezifische Firmenanforderungen. Ist der Cybersecurity-Dienstleister auch in der Betriebstechnologie erfahren, kann er beide Bereiche – IT und OT – miteinanderverbinden.

Mehr unter: https://www.it-business.de/iot/

Autor: Sylvia Lösel

3. Physisch schützen: Geeignete Schutzmaßnahmen sind zum Beispiel Sicherheitskameras, Zugangskontrollsysteme und Sensoren an Schaltschränken, die helfen, ungewöhnliche Aktivitäten zu erkennen.

4.Verantwortlichkeiten definieren: Betriebe könnten die Position eines OT-Sicherheitsbeauftragten schaffen.

5. Ein SOC einrichten, in dem alle Security-relevanten Daten aus IT- und OT-Systemen zusammenlaufen inklusive eines SIEM-Systems das bei Anomalien Alarm schlägt.

CYCEBERSECURITY FÜR JEDEN TAG

DER 8-PUNKTE-CHECK FÜR MEHR SICHERHEIT BEIM DRUCKEN IM FIRMENNETZWERK

Studien zeigen immer wieder, dass viele Verantwortliche in den IT-Abteilungen Cybersecurity nicht ernst genug nehmen. Eine Studie von Quocirca etwa beweist, dass bei 68 Prozent aller Zwischenfälle, bei denen Sicherheitslücken in Druckern eine Rolle spielten, Daten gestohlen wurden. Ein solcher Hackerangriff kostet die betroffenen Unternehmen durchschnittlich 800.000 Euro.

Sind Ihre Drucker ein Einfallstor? Achten Sie auf die Sicherheit ihres Unternehmensnetzwerks und beantworten Sie für sich die folgenden acht Fragen:

1. Ist die Firmware ihrer Drucker aktuell? Wie bei vielen anderen Geräten sollten Sie darauf achten, auch die Firmware der Drucker in regelmäßigen Abständen zu aktualisieren. Die neuesten Patches machen Drucker weniger angreifbar.

2. Haben Sie alle Sicherheitsfunktionen (wieder-) aktiviert?

Sie sollten regelmäßig überprüfen, ob die Einstellungen an Ihren Druckern passen, um sicherzugehen, dass alle Sicherheitseinstellungen und -Updates korrekt konfiguriert sind.

3. Wird unbefugter Zugriff auf gedruckte Dokumente verhindert?

Wenn Drucker nicht direkt am Arbeitsplatz oder einem gesicherten Ort stehen, sorgen Funktionen wie das Secure Print+ dafür, dass der Ausdruck sensibler Daten erst erfolgt, wenn der Ausruckende tatsächlich neben dem Gerät steht.

4. Blockiert Ihre Firewall Netzwerkverkehr, der nicht zwingend notwendig ist?

Stellen Sie sicher, dass ihre FirewallRegeln den ein- und ausgehenden Netzwerkverkehr von nicht benötigentenDaten mit dem öffentlichen Internet blockieren. Dies ist neben der laufenden Aktualisierung der Firmware einer der wichtigsten Schritte.

5. Sind Ihre Drucker durch Zugriffsrechte abgesichert? Um bei der Druckernutzung zu kontrollie-

ren, wer Zugriff auf die Geräte hat, ist ein IAMProgramm (Identity Access Management) ideal. Sie können Profile so einrichten, dass nur Personen aus bestimmten Teams bestimmte Drucker benutzen. So dürfen beispielsweise die Mitarbeitenden der Personalabteilung nur den Personalabteilungsdrucker nutzen.

6. Erkennen Ihre Drucker automatisch verdächtige Aktivitäten?

Weiter sollten Sie Ihr Druckernetz auf ungewöhnliche Aktivitäten überwachen. Drucker von Brother bieten dazu Funktionen wie Audit, Tracking und Protokollierung.

7. Ist Ihre Druckerflotte auf dem neusten Stand der Sicherheitstechnik? Wenn ältere Drucker nicht mehr mit allen aktuellen Sicherheitsupgrades nachgerüstet werden können, sollten Sie eine Neuanschaffung in Betracht ziehen. Das schützt nicht nur Ihr Netzwerk vor Cyberangriffen, sondern erleichtert auch die Druckeradministration, weil bei modernen Druckern viele Sicherheitsfunktionen bereits integriert sind.

8. Benötigen Sie weitere Informationen, oder möchten Sie die Sicherheitsupgrades von Brother 60 Tage lang kostenlos und unverbindlich testen?

Dann besuchen Sie unsere Aktionsseite im Web. Dort können Sie ganz unkompliziert die erweiterten Sicherheitsfunktionen aktivieren.

Brother Secure Print+ und Secure Print Advanced: Die Lösung für sicheres Drucken jetzt 60 Tage kostenlos und unverbindlich testen!

Multifunktionsdrucker bringen „zwar nur“ Daten durch Drucken zu Papier oder digitalisieren Informationen über den Scanner. Doch in einer vernetzten Welt müssen auch sie gleichwertiger Teil im Netzwerk sein. Und als Schnittstelle zwischen physischer und digitaler Welt sollten sie genauso streng gesichert werden wie ein mit dem Netzwerk verbundener PC oder Server.

Secure Print+ von Brother ist ein effektives System zum sicheren Drucken von vertraulichen Dokumenten – ohne Installation und zusätzliche Software. Erst nach Authentifizierung am Gerät via PIN-Code oder NFC-Karte wird der Druckauftrag gestartet.

Erhöhen Sie jetzt Ihre Dokumentensicherheit und stellen Sie sicher, dass sensible Dokumente vor öffentlichen Zugriffen geschützt werden.

Sie wollen noch mehr? Dann entdecken Sie auch Secure Print Advanced.

Vom Projekt- zum Service-Geschäft

Während Cyberbedrohungen und Fachkräftemangel zunehmen, entdecken immer mehr IT-Dienstleister das wachsende Geschäftsfeld der Managed Security Services für sich – mit Distributoren als wichtige Unterstützer.

Stefan Steuer, Geschäftsführer bei Fokus MSP

„Entscheidend ist, den ersten Schritt zu machen. Denn wer zu lange wartet, riskiert, vom Wettbewerb abgehängt zu werden.“

Der Channel befindet sich im Wandel: Security rückt in Kundengesprächen zunehmend in den Mittelpunkt und Managed Security Services (MSS) damit in den Fokus des Channels. „Die Anzahl der Partner, die aktiv nach Security-Lösungen suchen, ist in den letzten 12 Monaten gestiegen“, beschreibt Stefan Steuer, Geschäftsführer der Fokus MSP. Auffällig ist dabei, dass heute auch kleinere IT-Dienstleister aktiv nach wiederkehrenden Erlösmodellen für Security suchen: „Viele haben erkannt, dass der Bedarf im Markt vorhanden ist – und dass es zugleich ein hervorragender Hebel ist, die Kundenbindung zu stärken.“ Und der Markt für MSS wächst. Statista Market Insights beziffert den weltweiten Umsatz mit MSS für 2023 auf 21,7 Milliarden Euro, für 2024 auf 22,65 Milliarden Euro und prognostiziert für 2025 einen Anstieg auf 23,39 Milliarden Euro.

Diese Entwicklung begann laut Helge Bienkowski, Head of Business Unit bei Infinigate, mit Managed Endpoint Security und etabliert sich weiter. „Neu ist, dass immer mehr Systemhäuser auch erweiterte MSSP-Leistungen wie Threat Hunting und Incident Response anbieten, die über den reinen Betrieb und die Bereitstellung der IT-Security-Architektur hinausgehen“, beschreibt Bienkowski. Robert Jung, Managing Director DACH & EE bei Westcon, identifiziert drei zentrale Treiber: die verschärfte Bedrohungslage, den Fachkräftemangel und die steigende Technologiekomplexität. „Unternehmen müssen sich immer besser schützen, tun sich oft aber schwer, mit der dynamischen Entwicklung der Technologie Schritt zu halten – und haben intern auch gar nicht das Personal, um ihre Systeme beispielsweise rund um die Uhr zu überwachen“, konkretisiert er. Diese Komplexität muss überwunden und die Technologien orchestriert werden. „Gerade letzteres erfordert trotz aller Automatisierungstools immer noch den Einsatz von Menschen als Spezialisten. Kein Wunder also, dass auch Kunden mit eigener IT im Haus das Thema outsourcen möchten“, schlussfolgert Bienkowski. Die verschärfte Bedrohungslage – professionell organisierte und gezielt auf den Mittelstand ausgerichtete Cyberangriffe – sowie regulatorische Anforderungen (NIS2, KRITIS) verstärken den Druck, weiß Steuer. Er ist überzeugt: „Viele Kunden wissen, dass sie Sicherheitsvorkehrungen dokumentieren

BILD: MIDJOURNEY / KI-GENERIERT

BILD: FOKUS

MSP

und nachweisen müssen, sind aber mit der Umsetzung überfordert. Hier schlägt die Stunde der MSSP.“

Die Voraussetzungen für einen Einstieg sind derzeit günstig. „Die Einstiegshürde ist niedriger denn je“, betont Jung. Es werden immer mehr Outsourcing-Optionen für MSP bereitgestellt. „So muss man heute nicht mehr zwingend ein eigenes SOC betreiben, sondern kann sich der vielfältigen MDR-Angebote im Markt bedienen“, erklärt Bienkowski. Ein eigenes Datacenter ist auch nicht notwendig: „Viele Lösungen werden direkt vom Hersteller gehostet und betrieben, sodass sich der Partner ganz auf die Vermarktung und eventuell die Verwaltung konzentrieren kann“, sagt Jung. Ebenso brauche es laut Steuer keine zahlreichen Security-Experten. Technisches Grundverständnis, ein gutes Kundenverhältnis und den Willen, sich mit den entsprechenden Prozessen auseinanderzusetzen, benötige es hingegen schon. Er betont, dass nicht die Unternehmensgröße, „sondern die Bereitschaft, Verantwortung zu übernehmen und sich in Sicherheitsfragen weiterzuentwickeln“, entscheidend sind. So können auch kleine MSSP erfolgreich sein. Zudem entscheiden sich „große Enterprise-Kunden am Ende tendenziell für die großen MSSAnbieter, während mittelständische Kunden eher den mittelständischen Providern den Vorzug geben“, sagt Jung.

MSS sind damit für beinahe jeden Securityaffinen Partner geeignet und bieten attraktive Vorteile: „Sie ermöglichen es, vom manchmal volatilen Hardware-Geschäft auf stabile Recurring Revenues zu wechseln, eröffnen attraktive Cross-SellingPotenziale und helfen dabei, langfristige Kundenbeziehungen aufzubauen“, zählt Jung auf. Steuer ergänzt: mehr Planbarkeit, stabilere Margen und eine geringere Abhängigkeit vom Projektgeschäft. Moderne Security-Lösungen lassen sich zudem gut in MSP-Strukturen integrieren – „mit automatisierter Überwachung, ResponseFunktionen, Mandantenfähigkeit und Abrechnung per Nutzer oder Gerät“. Im Portfolio können sich die Services lohnen, wenn Partner das Thema richtig angehen.

So beginnt ein erfolgreicher Einstieg laut Steuer mit einer Bestandsaufnahme. Es folgt die Suche nach den passenden Tools und die Angebotsgestaltung.

Entscheidend ist dabei, den richtigen Partner mit den passenden Leistungen an seiner Seite zu haben. So unterstützen Distributoren wie Fokus MSP Partner beim Einstieg – von der Bestandsaufnahme über die Auswahl passender Tools bis hin zu Schulungen und Vertriebsunterstützung. „Unser Ziel ist es, unsere Partner nicht nur mit Technik, sondern auch mit Knowhow, Strategie und Vertriebskompetenz zu versorgen“, so Steuer. Infinigate hilft laut Bienkowski bei der Navigation durch den „undurchdringbaren Dschungel“ wachsender Angebote und berücksichtigt dabei Lizenzierungsmodelle, Support und Integrationen mit anderen Produkten. Westcon unterstützt bei der Produktsuche und Lösungsbündelung und bietet TechnikExperten für Implementierung und Konfiguration. In den Westcon 3D Labs können Partner zudem mit ihren Kunden verschiedene Konfigurationen testen.

Trotz niedriger Hürden, Vorteilen und optimalen Bedingungen zögern einige dennoch, dieses Geschäftsfeld zu erschließen. Bienkowski macht diesen Mut: „Es ist nicht erforderlich, gleich zu Beginn ein perfektes Konzept in petto zu haben. Die Gestaltung von Managed Services ist ein kontinuierlicher Prozess, der fortlaufender Verbesserungen und Erweiterungen unterliegt. Man startet daher am besten in einem Bereich, den man schon recht gut beherrscht und entwickelt sich von dort aus weiter.“ Auch Steuer rät: „Man kann klein starten, mit klar definierten Services, und Stück für Stück ausbauen.“ Entscheidend sei jedoch, den ersten Schritt zu wagen. Wer jetzt zu lange warte, werde vom Wettbewerb abgehängt. Der CEO appelliert daher an die Partner: „Fangt an. Der Bedarf im Markt ist riesig. Und der Zeitpunkt war nie besser.“

Mehr unter: https://voge.ly/vglxNK2/?

Autor: Mihriban Dincel

BILD: INFINIGATE

„Die Hürden, MSSP-Services umzusetzen, sinken fortlaufend, da auch für den MSP immer mehr Outsourcing-Optionen bereitstehen.“

BILD: WESTCON

„Die zentralen Treiber sind dabei die verschärfte Bedrohungslage, der Fachkräftemangel und die steigende Komplexität der Technologie.“

Helge Bienkowski, Head of Business Unit Microsoft bei Infinigate

Robert Jung, Managing Director DACH & EE bei Westcon

Sommer,Sonne&IT

Infinigatelädtzum Sommerfestein

AmDonnerstag,den03.Juli2025,lädtInfinigate

Reseller-PartnerherzlichzumSommerfestimBeachHamburgein. Zielistes,IhrBusinessvoranzubringen,SiemitExpertenzuvernetzenundden Austauschzufördern.

FreuenSiesichaufvieleFachvorträgeunddiebegleitendeFachvorstellung, ummitdenHerstellernausdemInfinigate-PortfolioinsGesprächzukommen.

NetworkingmitStrandfeeling,kleineGaumenfreudenundweitere HighlightsrundendasSommerfestab.

InfinigatefreutsichaufIhreTeilnahme.

Fachausstellung unterPalmen

Leckereien vomGrill

Herstellerpräsentationen mitdenFüßenimSand

Networking inunseren

Chill-Out-ZonenmitLounge-Musik

Ticket&weitereInfos

03.Juli2025

https://www.infinigate.com/de/events/ infinigate-sommerfest/

Erfrischende Cocktails Infinigate Sommerfest

Warum OT-Security

Das OT Sales Bootcamp richtet sich an Vertriebspro-

Kommen Sie im Anschluss an das OT Sales Bootcamp direkt zum um sich mit unseren Herstellern und Experten auszutauschen.

5 Tipps für resiliente Netzwerke

Die Wettbewerbsfähigkeit kleiner und mittlerer Unternehmen (KMU) im digitalen Zeitalter steht und fällt mit ihrer Digitalen Souveränität. Fünf Aspekte sind ausschlaggebend, um die IT-Infrastruktur zukunftssicher zu gestalten, unabhängiger von Drittanbietern zu werden und Cyberrisiken zu minimieren.

Ob Unternehmen, Staat oder Privatperson: Wer digital souverän ist, bleibt Herr seiner Daten und IT-Systeme, kann diese also unabhängig von externen Einflüssen wie Drittanbietern steuern und nutzen. Die Digitale Souveränität gewinnt geopolitisch und wirtschaftlich an Bedeutung – aber auch an Komplexität. Der Gesetzgeber reagiert mit Regularien, die ebenfalls beachtet werden müssen.

Cyberangriffe sind das größte Risiko fürs Geschäft. Der Überblick über komplexe IT-Infrastrukturen ist oft schwierig zu wahren. Diese Intransparenz birgt erhebliche juristische und finanzielle Risiken, insbesondere für KMU, die nicht immer über die nötigen Ressourcen und Kapazitäten verfügen, um ihre IT-Infrastruktur auf diesem Detailgrad proaktiv und umfassend zu überwachen. Eine zusätzliche Komplexitätsebene kommt durch den Einsatz von Künstlicher Intelligenz (KI) hinzu. Diese eröffnet viele Möglichkeiten der Automatisierung, fordert jedoch mehr Performance von der IT-Infrastruktur und kann Cyberkriminellen zu neuen Exploits verhelfen.

Welche Maßnahmen können IT-Verantwortliche ergreifen, um KMU digital fit für die Zukunft zu machen?

1. Hybrid Cloud als Kompromiss zwischen Sicherheit und Flexibilität: Während der Betrieb einer vollständig On-Premises-basierten IT-Infrastruktur ab einer gewissen Größe ressourcenintensiv und personell oft nicht tragbar ist, hat auch das Outsourcing an externe Cloud-Dienstleister Schattenseiten. Zwar reduziert ein Managed-Service-Ansatz den internen IT-Aufwand, doch gehen KMU potenziell Kompromisse bei der Datenhoheit ein – gerade, wenn sie auf internationale Hyperscaler setzen. Kritisch sind insbesondere Fragen zur Datenverarbeitung: Wo werden die Daten physisch gespeichert, und wie weit reichen die Zugriffs- und Verarbeitungsmöglichkeiten des Anbieters? Bei Providern aus Drittstaaten können unterschiedliche Rechtslagen, etwa zur Herausgabe von Daten an Behörden, zusätzliche Unsicherheiten schaffen. Für KMU bietet die HybridCloud einen Mittelweg. Sensible Daten bleiben in der privaten Cloud, während weniger kritische

Anwendungen in der Public Cloud laufen. Das reduziert die Abhängigkeit von einzelnen Anbietern und ermöglicht eine schnelle Skalierung bei Bedarf. Edge Computing verleiht dieser Strategie ein Plus an Effizienz.

2. Dezentralisierung zur Risikodiversifizierung: Der hybride Ansatz birgt für KMU einen weiteren Vorteil hinsichtlich der Ausfallsicherheit. Wer seine IT-Infrastruktur in die Hände eines einzigen Anbieters legt, riskiert einen Totalausfall, sollte dieser Anbieter beispielsweise Opfer eines Cyberangriffs werden. Eine solche Abhängigkeitsbeziehung ist ein klassischer „Single Point of Failure“ (SPOF). Redundante Systeme, verteilt auf verschiedene geografische Standorte, können die Cyberresilienz stärken – vorausgesetzt, alle Komponenten sind nahtlos integriert und lassen sich zentral verwalten, um im Ernstfall schnell einsatzfähig zu sein. Zur Dezentralisierung gehört es auch, den Anbieterwechsel so reibungslos wie möglich zu gestalten. Lösungen wie Containerisierung oder MultiCloud-Management-Plattformen sorgen hier für mehr Flexibilität.

3. Monitoring und Updates automatisieren. Die IT-Abteilung als One-Man-Show ist immer noch die Realität, gerade in Kleinstunternehmen. Ein engmaschiges Monitoring aller Systeme und Prozesse innerhalb der IT-Infrastruktur, wie die Cybersicherheit und digitale Souveränität es erfordern, ist dann schwierig. Ein systematischer Ansatz, gepaart mit Automatisierungslösungen, entlastet kleine IT-Teams. Durch den Einsatz von aktivem Monitoring in Kombination mit automatisierten Sicherheitslösungen können Probleme frühzeitig erkannt werden. Automatisierte Systeme liefern Echtzeit-Insights zu potenziellen Störungen, während regelmäßige Sicherheitsprüfungen – etwa durch Penetrationstests oder Schwachstellen-Scans – den ITBetrieb zusätzlich absichern. Das automatisierte Management von Sicherheitspatches und Updates sollte ebenfalls zum IT-Alltag gehören.

4. IT-Normen leben, nicht nur dokumentieren. Gerade die ISO 27001 und die DSGVO

assoziieren viele KMU mit Bürokratie und Regulierungsdruck. Dabei können diese Normen wirksame Instrumente der Digitalen Souveränität sein. Denn: Das Audit und die Zertifizierung sind nicht das Ende, sondern der Beginn eines lebendigen Prozesses. Es gilt also, alle Datenflüsse und implementierten Sicherheitsmaßnahmen fortlaufend und gewissenhaft zu dokumentieren. Dazu gehören auch Firewalls, Verschlüsselungen oder Intrusion-DetectionSysteme. So bleiben IT-Experten nicht nur auf rechtssichere Weise auskunftsfähig in Audits, sondern sichern sich auch das Vertrauen von Kunden und Partnern. Diese kontinuierliche Dokumentation muss heutzutage nicht mehr in „Handarbeit“ geschehen. Automatisierte Monitoring- und Reporting-Tools entlasten IT-Verantwortliche und minimieren das Risiko menschlicher Fehler.

5. Mündige Mitarbeiter als Schlüssel zur Resilienz: Der Faktor Mensch ist entscheidend für die Digitale Souveränität. ITVerantwortliche sollten deswegen ein Grundverständnis für IT-Sicherheit und Datenschutz in der gesamten Belegschaft verankern. Dazu gehört, Cybergefahren wie Phishing-Angriffe oder Social-Engineering-Methoden frühzeitig zu erkennen und konsequent zu melden. Simulierte Cyberangriffe oder interaktive Schulungen mit realitätsnahen Beispielen helfen bei der Sensibilisierung. Die Multi-Faktor-Authentifizierung (MFA) oder der sichere Umgang mit Passwörtern sollte ein selbstverständlicher Teil der „IT-Hygiene“ sein. Cybersicherheit profitiert von emotionaler Sicherheit, sprich: Mitarbeiter sollten sich sicher genug fühlen, um IT-Probleme oder Sicherheitsvorfälle zeitnah zu melden, ohne aus Angst vor Konsequenzen zu zögern. Das spart wertvolle Zeit bis zur Reaktion auf eine Cybergefahr.

Digitale Souveränität ist deutlich mehr als ein Schutzschild gegen Cyberrisiken – sie ist ein strategischer Vorteil. Kleine und mittelständische Unternehmen, die ihre ITInfrastruktur aktiv gestalten und weiterentwickeln, wahren ihre Resilienz und die Agilität, um in einem dynamischen Marktumfeld wettbewerbsfähig zu bleiben.

Thierry Kramis, Head of Seabix ICT Services

Der Autor, Thierry Kramis, ist Gründer und Head of Seabix ICT Services der Seabix AG. Er verfügt über umfassende Erfahrungen in der Produkt- und Strategiedefinition im Bereich von IT und Telekommunikation. Auf dieser Basis entwickelt der diplomierte Wirtschaftsinformatiker (Universität Zürich, Schweiz) mit der Seabix AG ein Ökosystem aus universell zugänglichen und flexiblen digitalen Geschäftslösungen speziell für den Mittelstand. Der Fokus liegt dabei auf effizienter, tief in die Geschäftsprozesse integrierter Bereitstellung von ICT.

BILD: SEABIX

Mit KI in neue SecurityDimensionen eintauchen

KI-Tools für Cybersecurity sind vielfältig einsetzbar. Unternehmen sollten bei der Anschaffung von derlei Technologien darauf achten, dass sie Lösungen auswählen, die einen tatsächlichen Mehrwert für die IT-Sicherheit bieten.

KI-basierte Angriffe ermöglichen Kriminellen ganz neue Möglichkeiten. Die Einstiegshürde wurde mit dem Aufkommen der populären LLMs (Large Language Models) noch einmal deutlich gesenkt. Social Engineering oder Phishing lassen sich relativ schnell und unkompliziert mithilfe der KI auf Unternehmen loslassen. Herkömmliche Sicherheitsmaßnahmen, die sich in erster Linie auf den Perimeter-Schutz wie Firewalls und Antiviren-Software konzentrieren, sind nicht in der Lage, die hochentwickelten KI-gesteuerten Bedrohungen abzuwehren. Dieser Ansatz reichte in der Vergangenheit aus, als viele Anwendungen und Software noch intern entwickelt wurden. Security-Maßnahmen konnten sich so auf externe Risiken konzentrieren.

KI ist nicht nur ein vielversprechendes Werkzeug im Arsenal moderner Cyberabwehr, sondern mittlerweile ein unverzichtbarer Bestandteil komplexer Sicherheitsarchitekturen. Unternehmen aller Größen sehen sich einer Bedrohungslage gegenüber, die sich rasant weiterentwickelt. Klassische Sicherheitslösungen stoßen dabei immer häufiger an ihre Grenzen. KI-gestützte Tools schließen genau diese Lücke.

Der Einsatz beginnt bei der Analyse von Netzwerkverkehr. Moderne Systeme erfassen und interpretieren in Echtzeit Millionen von Datenpunkten, um verdächtige Muster zu erkennen. Wo früher manuell nach Unregelmäßigkeiten gesucht wurde, übernehmen heute KI-Algorithmen die kontinuierliche Überwachung. Diese Technologien lernen mit jeder neuen Datenlage dazu. Wird ein Angriffsversuch registriert, analysiert die KI nicht nur das Verhalten, sondern kann auch die Signatur des Angreifers speichern und künftig ähnliche Muster schneller identifizieren.

Ein zentraler Vorteil KI-gestützter Sicherheitssysteme ist ihre Geschwindigkeit. Im Unternehmensnetzwerk treten täglich zahllose Events auf – von Login-Versuchen über Dateiübertragungen bis hin zu E-Mail-Kommunikation. Kein Mensch kann all diese Aktivitäten in Echtzeit überwachen. KI hingegen kann, gestützt durch Machine Learning, automatisch zwischen harmlosen und potenziell gefährlichen Vorgängen unterscheiden. Sie lernt dabei ständig weiter und verfeinert ihre Modelle mit jeder neuen Erkenntnis. Dabei geht es längst nicht mehr nur um die Erkennung klassischer Malware. Vielmehr erkennt KI auch soge -

BILD: MIDJOURNEY/ KI-GENERIERT

KI-Agenten werden zukünftig zentraler Bestandteil bei der Abwehr von Anriffen sein.

nannte Zero-Day-Exploits, also Angriffe, die noch nicht öffentlich dokumentiert sind. Das macht sie zu einem strategischen Werkzeug, um unbekannte Bedrohungen abzuwehren. Gleichzeitig kann sie Angriffsvektoren analysieren, Rückschlüsse auf mögliche Schwachstellen im System ziehen und entsprechende Handlungsempfehlungen ausgeben.

Ein weiteres Einsatzfeld sind KI-basierte SecurityOrchestration-Lösungen. Plattformen wie Fortinet SecOps steuern automatisch Reaktionen auf Vorfälle. Wird eine verdächtige Datei entdeckt, isoliert das System automatisch den betroffenen Endpunkt, sperrt Zugriffsrechte oder startet forensische Analysen – ohne dass ein menschliches Eingreifen nötig ist. In Notfällen können so entscheidende Minuten gewonnen werden, die über den Ausgang eines Angriffs entscheiden. Auch im Bereich Phishing-Abwehr zeigt sich die Stärke Künstlicher Intelligenz. Moderne E-Mail-Filter mit KI-Unterstützung analysieren nicht nur Absender und Betreffzeilen, sondern auch Tonalität, Schreibstil und Inhalt. So lassen sich gefälschte Mails mit täuschend echtem Anschein besser erkennen und abwehren. Besonders bei gezielten Angriffen, sogenannten Spear-Phishing-Versuchen, spielt das eine wichtige Rolle.

KI-Systeme bieten viele Vorteile, sind aber nicht unfehlbar. Sie können manipuliert werden, etwa durch Adversarial Attacks, bei denen gezielt fal-

sches Verhalten provoziert wird. Deshalb müssen KI-Systeme überwacht und regelmäßig aktualisiert werden. Plattformen wie Cisco AI Defense helfen dabei, genutzte KI-Anwendungen zu überwachen, nicht autorisierte Tools zu erkennen und sensible Daten zu schützen. Ein weiteres Spannungsfeld ist der Datenschutz. KI verarbeitet oft große Mengen personenbezogener Daten, was besonders in Europa kritisch gesehen wird. Datenschutzfreundlich trainierte Modelle und transparente Prozesse helfen, den Anforderungen der DSGVO gerecht zu werden. KI wird zunehmend zum Wettbewerbsfaktor in der Cybersecurity. Frühzeitige Investitionen in lernfähige Sicherheitstechnologien steigern den Schutz und senken langfristig Risiken und Kosten. Entscheidend ist jedoch eine umfassende Sicherheitsstrategie, die Technik, Prozesse und Menschen vereint.

Mehr unter: https://voge.ly/vgldP1I/

Autor: Alexander Siegert

INTEGRATION IN BESTEHENDE SYSTEME

Die Integration KI-gestützter Cybersicherheit in bestehende Systeme stellt einen bedeutenden Fortschritt für den Schutz von Cloud-Umgebungen dar. Im Gegensatz zu herkömmlichen Sicherheitstechnologien können KI-basierte Lösungen komplexe Angriffsmuster erkennen und in Echtzeit reagieren – etwa durch das Isolieren infizierter Systeme oder das Beenden schädlicher Prozesse. Dabei überwachen sie nicht nur klassische Endgeräte, sondern auch schwer abzusichernde Komponenten wie Drucker, unsichere Heimnetzwerke oder externe Speichergeräte, die oft außer-

halb des Erfassungsbereichs traditioneller EDRSysteme liegen. Darüber hinaus steigern KI-Lösungen die Effizienz des SOC, indem sie große Datenmengen automatisch analysieren, relevante Bedrohungen priorisieren und so die Arbeit von Sicherheitsexperten deutlich erleichtern. Anstatt lediglich auf bekannte Gefahren zu reagieren, sind moderne KI-Systeme in der Lage, potenzielle Risiken frühzeitig zu erkennen und präventive Maßnahmen einzuleiten. Dies führt zu einer erheblichen Reduktion von Fehlalarmen und einer schnelleren Reaktionszeit.

Storage mit Immunität gegen Ransomware

Ransomware stellt für Unternehmen eine enorme Bedrohung dar. Storage-Systeme sollen sich eigenständig gegen Angriffe zur Wehr setzen.

Ransomware-Attacken stellen auch 2025 eine erhebliche Bedrohung für Unternehmen dar. Das prognostizierte im Februar der Security-Anbieter Malwarebytes, der davon ausgeht, dass vor allem der Einsatz von KI durch die Angreifer das Risiko noch vergrößert, da die Angriffe schneller und zielgerichteter ablaufen. Damit steigt die Gefahr der Verbreitung von Ransomware im Netzwerk von Unternehmen und Institutionen, auch wenn die Security-Anbieter selbst mit KI-gestützter Erkennung gegenhalten. Wenn sich Ransomware trotz aller Gegenmaßnahmen doch im Netzwerk breit macht, dann kommt es darauf an, den durch das Verschlüsseln der Daten entstehenden Schaden möglichst klein zu halten. Hier kommen die Anbieter von Storage-Lösungen ins Spiel. Denn die Software auf den Speichersystemen soll inzwischen in der Lage sein, genau das zu leisten.

Beim Schutz gegen Angriffe kommen unterschiedliche Mechanismen zum Einsatz. Zunächst soll die Storage-Software in der Lage sein, selbstständig Muster von Datenzugriffen zu erkennen, die auf eine mögliche Attacke hindeuten. Die Storage-Systeme setzen dann eine Warnung ab und

können selbst Gegenmaßnahmen ergreifen. Für die Erkennung anormaler Zugriffe kommen inzwischen KI-Verfahren zum Einsatz, um die Zuverlässigkeit zu erhöhen. Systeme anderer Hersteller wie Dell, HPE, Huawei, IBM oder Pure Storage versprechen ähnliche Funktionen. So integriert IBM die Ransomware-Erkennung für einen Echtzeit-Schutz direkt in die Flash-Module, während Huawei hierfür in der neuen DoradoGeneration eigene Funktionsmodule einsetzt. Dell hat auf der Hausmesse in Las Vegas gerade eine KI-gestützte Sicherheitsarchitektur angekündigt, die auf Basis eines riesigen Datenpools verdächtige Zugriffe sicher erkennen soll.

Die zweite Komponente des Ransomware-Schutzes sind unveränderliche Snapshots, die nicht durch eine Ransomware verschlüsselt werden können. So können durch einen Angriff beschädigte Daten nach der Erkennung und Beseitigung der Ransomware schnell restauriert werden, ohne dass viel Zeit für einen kompletten Restore investiert werden muss. Zudem bieten die Hersteller meist Lösungen für die Einbindung ihrer Systeme in ein übergreifendes Schutzkonzept.

NetApp ist vom eigenen Schutz gegen Ransomware-Angriffe so überzeugt, dass das Unternehmen den Kunden eine Ransomware Recovery Guarantee bietet, in deren Rahmen NetApp Kompensationen leistet, wenn geschützte SnapshotDaten nicht wiederhergestellt werden können. Eine allerdings kostenpflichtige Recovery-Garantie anderer Art bietet Pure Storage mit der Cyber Recovery and Resilience SLA. Hier erhalten die Kunden einen schnellen Ersatz für von einem Angriff betroffene Systeme, die etwa für forensische Untersuchungen blockiert sind.

Mehr unter: https://voge.ly/KI-Storage/

Autor: Klaus Länger

TERRA CLOUDBACKUP

AUSDER CHANNELCLOUD

+Hybrid-Funktion

+Skalierbarkeit

+Überwachung

+Automatisierung

+Wiederherstellungsvielfalt

+GeoredundantesBackup

TERRACLOUD VEEAM

DATA PROTECTION

DATENSICHERUNG UNDWIEDERHERSTELLUNGVON MICROSOFT 365

•Zentrale, mandantenfähige Verwaltungüber protection.terracloud.de

•Betrieb und Speicherungvollständiginder TERRACLOUD in Hüllhorst

•Pflichtverschlüsselung nach AES-256 Standard

•Erfüllungaller gesetzlichen Anforderungen& Compliance-Vorgaben

•FreikonfigurierbareBackup-Jobs –von einzelnenBenutzern bis zurgesamtenOrganisation

•Integriertes Restore-Portal fürBenutzer undAdministratoren

Deepfake oder die perfekte Täuschung

Gefälschte Bilder oder Videos, die im Netz kursieren, sind oft witzig und schnell wieder vergessen. Sie sind aber eine echte Herausforderung für die IT-Sicherheit und bieten Cyberkriminellen gleich mehrere Angriffsmöglichkeiten.

Papst Franziskus im stylischen weißen Daunenmantel oder Donald Trump als Papst – manipulierte Bilder sind lustig und hat es schon immer gegeben. Doch wurden gefälschte Bilder recht schnell enttarnt und konnten nicht wie heute etwa dazu genutzt werden, um biometrische Systeme zu umgehen. Dank Künstlicher Intelligenz sind die Möglichkeiten der Manipulation heute extrem hoch und gefährlich. Schließlich lassen sich heutzutage nicht nur Bilder, sondern auch Videos und Stimmen mit KI so manipulieren, dass sie auf den ersten Blick kaum von Originalmaterial zu unterscheiden sind. Der rasante Fortschritt der KI hat nämlich dazu geführt, dass sich mit wenig Aufwand und sogenannten Deepfake-Generatoren Bilder, Videos und Audio-Dateien erzeugen lassen. Die so generierten Fotos, Videos und Stimmen erscheinen täuschend echt und imitieren Politiker aber auch Firmenchefs nahezu perfekt. Daraus ergeben sich die unterschiedlichsten Bedrohungsszenarien.

Bei Deepfake – ein zusammengesetztes Wort aus „Deep Learning“ und „Fake“ – werden Medieninhalte also manipuliert. Und Cyberkriminelle kön-

nen sie gezielt einsetzen, um beispielsweise Geld zu ergaunern. So prognostizieren die Marktforscher von Gartner, dass bis 2028 rund 40 Prozent der Social-Engineering-Angriffe auf Führungskräfte und die gesamte Belegschaft abzielen werden. Dabei kombinieren Angreifer SocialEngineering-Taktiken mit Techniken der Identitätsfälschung mit Deepfake-Audios und -Videos, um Mitarbeiter durch Anrufe zu täuschen. Betroffen von Deepfake-Angriffen sind nicht nur Unternehmen, sondern auch Behörden und Privatpersonen gleichermaßen.

Nur wenige aufsehenerregende Fälle wurden bisher bekannt, bei denen Unternehmen finanzielle Verluste hinnehmen mussten. Dennoch sollten IT-Sicherheitsteams die Bedrohungen durch Deepfake nicht unterschätzen. Dass DeepfakeAngriffe durchaus vorkommen, hat im vergangenen Jahr Ferrari erfahren müssen. Wie die Nachrichtenagentur Bloomberg berichtete, erhielt ein Manager des Rennwagenbauers mehrfach Whatsapp-Nachrichten von Ferrari-CEO Benedetto Zigna. Es ging um eine geheime Übernahme eines Unternehmens, für die Hilfe des Managers erfor-

derlich sei. Nach den Nachrichten folgte ein Anruf, mit der nachgeahmten Stimme des CEO – inklusive seines charakteristischen süditalienischen Akzents. Der Manager wurde dennoch misstrauisch und fragte nach persönlichen Details. So missglückte der Deepfake-Angriff bei Ferrari.

Tatsächlich ist die Gefahr identitätsbasierter Angriffe sehr hoch. Das zeigt der „IBM X-Force Threat Intelligence Index 2024“. Laut dieser Studie ist 2023 die Übernahme legitimer Konten zum häufigsten Einstiegspunkt für Cyberkriminelle geworden. Insgesamt sind solche Angriffe um über 70 Prozent im Vergleich zum Vorjahr gestiegen.

Um Deepfake-Angriffe zu verhindern, sollten Sicherheitsteams ihre Strategien proaktiv anpassen. Dazu gehört auch, dieser neuen Bedrohung Prio-

MIT AUGEN-SCANS KI-FAKES STOPPEN

ChatGPT-Erfinder Sam Altman will mit dem Projekt „World“ dafür sorgen, dass online echte Personen von Deepfake-Kopien unterschieden werden können. Die Menschen sollen dafür ein Profil –„World ID“ – mit einem Augen-Scan anlegen. Das könne man nur an den kugelrunden Scanner von World mit dem Namen Orb machen. Die Lösung von World mit dem Namen„Deep Face“ ist, die Videos mit den Aufnahmen abzugleichen, die beim Einscannen der Augen gemacht werden. Dabei will die Firma eine eigene Kamera-Schnittstelle auf den Geräten der Nutzer anbieten, sodass eine Kooperation derTech-Plattformen nicht erforderlich sein wird.

Laut GetApp gehen IT-Sicherheitsexperten gegen Deepfake-Angriffe vor.

rität einräumen und Unternehmen und Mitarbeiter auf die neue Realität vorzubereiten. So empfiehlt Detlev Riecke, Regional Vice President DACH bei Ping Identity, Unternehmen klare Regeln für die interne Kommunikation festzulegen Alle internen Prozesse – wie etwa die Überweisung hoher Geldbeträge an Dritte – sollten klargeregelt und überprüfbar sein Ferner müsse bei ungewöhnlichen Anfragen die Einführung eines Verifizierungssystems vorhanden sein, das auf mehreren Kommunikationskanälen basiert. Jede wichtige Kommunikation, müsse über mindestens zwei Kanäle erfolgen; etwa per E-Mail und über eine interne Messaging-Plattform Zudem sind Schulungen der Schlüssel, um Mitarbeiter auf die wachsende Bedrohung durch Deepfakes vorzubereiten. Unternehmen sollten regelmäßig Schulungen anbieten, um das Bewusstsein für die Gefahren von Deepfakes zu schärfen. Es ist wichtig, dass Mitarbeiter wissen, dass nicht nur EMails, sondern auch Sprach- und Videoanrufe manipuliert sein können.

Die Bedrohungen durch Deepfake-Attacken nehmen zu, werden raffinierter betreffen längst Unternehmen aller Größen Verhindern lassen sie sich durch einen ganzheitlichen Ansatz

Mehr unter: https://voge.ly/vglsLDi/

Autor: Margrit Lingner

Die Software werde mit viel genutztenVideo-Apps wieWhatsApp, Zoom, MicrosoftsTeams oder A Apples Facetime kompatibel sein, kündigte World . Allerdings funktioniert die Erkennung ents echend nur für Personen, die sich bei World haben erfassen lassen.

Altman betonte, die neue Ära Künstlicher Inttelligenz mache es besonders wichtig, feststelle zu können, dass jemand tatsächlich ein Mensch i.

Die aktuelle Infrastruktur sei dafür nicht geeig World wolle dabei auch mit Regierungen kooperieren, sagte der aus Deutschland stammende M Mitgründer Alex Blania. Dabei wolle man nicht n ionale Ausweisdokumente ersetzen, versichertte r.

Angriffe auf Lieferketten: Kleine Fische, große Beute

Unternehmen nutzen externe Partner, um sich mit Ressourcen zu versorgen.

Eine Lücke in der Kette – und das gesamte Unternehmen wird unsicher.

Ob Smartphones, Laptops oder Kopfhörer – viele Technikprodukte entstehen aus Bauteilen, die aus ganz unterschiedlichen Ländern stammen. Das Arbeitshandy wird in Taiwan gefertigt, der Prozessor stammt aus Japan, die Kopfhörer kommen aus Dänemark. Unternehmen profitieren von solchen globalen Lieferketten – doch der Preis dafür ist oft hoch. Was ursprünglich effizient und kostensparend wirkte, führt heute oft zu ungewollten Abhängigkeiten. Außerdem finden Angreifer in Supply-Chains häufig einfache Einfallstore, da sie nicht über den direkten Weg in ein sicheres Unternehmen eindringen müssen. Stattdessen nutzen Angreifer die Möglichkeit, um sich über kleine Partner Zugang zu den wirklich großen Fischen zu verschaffen. Ganz nach dem Motto „Zu viele Köche verderben die Suppe“ ist auch eine Lieferkette mit mehreren Organisationen nicht immer ausreichend geschützt. Eine Ponemon-Studie hat ergeben, dass in den letzten zwölf Monaten 51 Prozent der deutschen Unternehmen Opfer eines Datenlecks oder eines Cyberangriffs geworden sind. Die Angreifer seien dabei über die Lieferkette ins Unternehmensnetzwerk eingedrungen. 64 Prozent erwarten, dass diese Risiken künftig gleich

bleiben oder sogar zunehmen. Ryan Sherstobitoff, Senior Vice President bei SecurityScorecard, bestätigt: „Bedrohungsakteure priorisieren den Zugang Dritter aufgrund seiner Skalierbarkeit. Unsere Forschung zeigt, dass Ransomware-Gruppen und staatlich gesponserte Angreifer zunehmend Lieferketten als Einstiegspunkte nutzen.“ Eine Studie des Global Third Party Breach Report 2025 von Securityscorecard zeigt, dass 52,4 Prozent der befragten Unternehmen, die von Sicherheitsverletzungen durch Dritte betroffen sind, im Einzelhandel oder Gastgewerbe sind.

Die Auswirkungen können fatal sein. Wenn Angreifer es auf die Produktion abgesehen haben, wird diese ausfallen und hohe Mehrkosten verursachen. Auch Ransomware ist kein seltener Angriff, der hohe Kosten verursacht. Das Unternehmensimage leidet, das Vertrauen von Kunden und Partnern schwindet. Und dann gibt es da noch regulatorische Maßnahmen wie NIS2. Diese Richtlinie verpflichtet Unternehmen dazu, ihre Supply Chain ausreichend abzusichern. Das sind Herausforderungen, die meist nicht allein zu bewältigen sind. Besonders KMU verfügen nicht über die nötigen Ressourcen. Für die optimale Sicherheitsstrategie muss ein Unternehmen eine dauerhafte Überwachung aller Systeme garantieren können – auch bei den Lieferanten. Allein hier muss bereits sichergestellt werden, dass jegliche Partnerorganisationen ein gewisses Niveau an IT-Sicherheit bieten. Verträge müssen immer wieder überprüft werden. Managed Services helfen Unternehmen dabei, Sicherheitsmaßnahmen gezielt umzusetzen und IT-Aufgaben sinnvoll auszulagern. Sollte es mal zu einem Notfall kommen, dann können Unternehmen auf externe Ressourcen zurückgreifen und schnell reagieren.

Mehr unter: https://voge.ly/lieferketten/

Autor: Natalie Forell

BILD: MIDJOURNEY / KI-GENERIERT

KENNEN SIE SCHON DAS

e PAPER IM IT-CHANNEL

NIS2: Auf unbestimmte Zeit verschoben

Nach dem Regierungswechsel muss die NIS2-Richtlinie in Deutschland erneut das Gesetzgebungsverfahren durchlaufen. Der Umsetzungsstichtag wird für das letzte Jahresdrittel erwartet. Eine Galgenfrist für deutsche Unternehmen.

Deutschland hat es nicht geschafft, die NIS2Richtlinie fristgemäß zum 17. Oktober 2024 umzusetzen. Deshalb läuft jetzt ein Vertragsverletzungsverfahren der EU-Kommission gegen Deutschland. Voraussichtlich im letzten Jahresdrittel will die neue Bundesregierung das NIS2Umsetzungs- und Cybersicherheitsstärkungsgesetz (NIS2UmsuCG) endlich unter Dach und Fach bringen. Doch klar ist: NIS2 wird kommen und muss dann auch von jedem betroffenen Unternehmen bis spätestens zum Stichtag umgesetzt werden.

Mindestens 30.000 Unternehmen fallen unter die NIS2-Richtlinie und unterliegen künftig einer Meldepflicht. Die Betroffenheit muss selbst ermittelt werden. Dazu finden sich als Hilfestellung sogenannte NIS2-Checker im Internet. Deutsche Unternehmen müssen sich nach Inkrafttreten beim Bundesamt für Sicherheit in der Informationstechnik (BSI) mit Unternehmensbezeichnung, Anschrift, Kontaktdaten sowie einer Liste aller EU-Mitgliedsstaaten, in denen eine Tätigkeit erfolgt, registrieren. Das BSI plant dafür eine digitalisierte Online-Portallösung. Weiterhin muss Cybersecurity künftig auch über Unterneh-

mensgrenzen hinaus in der gesamten Lieferkette berücksichtigt werden.

Unter die Pflichten für die betroffenen Unternehmen fällt zudem, dass Risikomanagementmaßnahmen zu ergreifen sind, das heißt, sie müssen geeignete technische, operative und organisatorische Maßnahmen implementieren, um Risiken zu minimieren und die Auswirkungen von Sicherheitsvorfällen zu reduzieren. Dazu zählen beispielsweise Risikoanalyse und -bewertung, die Überwachung und Kontrolle der Sicherheitsmaßnahmen, Incident Response, Dokumentation und Nachweis, sowie die regelmäßige Schulung und Sensibilisierung der Mitarbeiter. Betreiber kritischer Anlagen werden vermutlich weitere Auflagen bekommen. Nach Verabschiedung eines geänderten BSI-Gesetzes zur Umsetzung der europäischen NIS2-Richtlinie wird das BSI konkrete Hinweise zu den einzelnen Pflichten und Maßnahmen geben.

International tätige Unternehmen müssen sich in allen EU-Ländern registrieren, in denen sie tätig sind und die dort geltenden, eventuell von der deutschen Umsetzung abweichenden Pflichten

Was NIS2 angeht, trägt Deutschland in Europa die rote Laterne.

erfüllen, sofern die nationalen Gesetze dies erfordern. Ausnahmen sind hier beispielsweise vorgesehen für DNS Diensteanbieter, Anbieter von Cloud ComputingDiensten, Anbieter von Rechenzentrumsdiensten, Managed Service Provider und Managed Security Service Provider. Für diese soll eine zentrale Registrierung und Meldepflicht in dem EUMitgliedsstaat gelten, in dem das betroffene Unternehmen seine Hauptniederlassung hat.

Einen potenziellen Sicherheitsvorfall muss ein Unternehmen „unverzüglich“, auf jeden Fall aber innerhalb von 24 Stunden melden – auch an Feiertagen und Wochenenden. Für das BSI gilt hier „Schnelligkeit vor Vollständigkeit“. Regelmäßige Updates zu der Benachrichtigung nach 72 Stunden und nach 30 Tagen sowie ein Abschlussbericht innerhalb eines Monats gehören nun ebenfalls zum Pflichtprogramm. Einen „Sicherheitsvorfall“ definiert Artikel 6 der NIS2Richtlinie als „ein Ereignis, das die Verfügbarkeit, Authentizität, Integrität oder Vertraulichkeit gespeicherter, übermittelter oder verarbeiteter Daten oder der Dienste, die über Netz und Informationssysteme angeboten werden bzw. zugänglich sind, beeinträchtigt“. Weiterhin gibt es noch den „erheblichen Sicherheitsvorfall“, der darüber hinausgehend entweder „schwerwiegende Betriebsstörungen der Dienste oder finanzielle Ver

NIS2-UMSETZUNG IN EUROPA

Der 17. Oktober 2024 war die Deadline für die EUMitgliedsstaaten, die NIS2-Richtlinie in nationales Recht umzusetzen. Fristgerecht geschafft haben dies lediglich Belgien, Italien, Kroatien und Litauen. Dieses Jahr zogen bis Redaktionsschluss Finnland, Griechenland, Lettland, die Slowakei und Ungarn nach. Teilweise umgesetzt wurde die Richtlinie in Dänemark und Rumänien.

In Bulgarien, Estland, Frankreich, Irland, Luxemburg, Malta, den Niederlanden, Norwegen, Öster-

luste für die betreffende Einrichtung verursacht hat oder verursachen kann“ oder „andere natürliche oder juristische Personen durch erhebliche materielle oder immaterielle Schäden beeinträchtigt hat oder beeinträchtigen kann“, so das BSI.

Das NIS2UmsuCG muss zwar nach dem Regierungswechsel nochmals Bundestag und Bundesrat durchlaufen. Doch sind betroffene Unternehmen gut beraten, wenn sie sich – falls noch nicht geschehen – an den ITDienstleister ihres Vertrauens wenden. Dieser unterstützt bei der Risikoanalyse und bewertung, hilft mit der Implementierung technischer Maßnahmen NIS2ready zu werden, kann die Mitarbeitenden schulen und die Dokumentation der Maßnahmen übernehmen.

Mehr unter: https://voge.ly/NIS2-FAQ/

Autor: Ira Zahorsky

reich, Polen, Portugal, Schweden, Slowenien, Spanien, der Tschechischen Republik und Zypern läuft noch das Gesetzgebungsverfahren.

Da sich in Deutschland nach dem Ende der Ampelkoalition keine politische Mehrheit für das Gesetz gefunden hatte, muss der Prozess von der neuen Regierung nochmal neu aufgerollt werden. Welche zeitlichen Verzögerungen sich dadurch für die Umsetzung ergeben, kann derzeit noch nicht abgesehen werden.

BILD: DALL-E / KI-GENERIERT

Vogel IT-Medien GmbH

Max-Josef-Metzger-Straße 21, 86157 Augsburg Tel. 0821/2177-0, Fax 0821/2177-150

eMail: it-business@vogel.de

www.it-business.de

Geschäftsführer: Tobias Teske, Günter Schürger

Co-Publisher: Lilli Kos (-300), (verantwortlich für den Anzeigenteil)

Chefredaktion: Sylvia Lösel (sl) (V.i.S.d.P. für redaktionelle Inhalte)

Chef vom Dienst: Heidi Schuster (hs), Ira Zahorsky (iz)

Leitende Redakteure: Margrit Lingner (ml)

Redaktion: Mihriban Dincel (md), Natalie Forell (nf), Klaus Länger (kl), Alexander Siegert (as)

Weitere Mitarbeiter dieser Ausgabe: Thierry Kramis (tk)

Account Management:

Besa Agaj, David Holliday, Stephanie Steen eMail: media@vogel.de

Anzeigendisposition:

Mihaela Mikolic (-204), Denise Falloni (-202)

Grafik & Layout: Carin Boehm, Johannes Rath, Udo Scherlin

Titelbild: © Sergey Nivens - stock.adobe.com / [M] Carin Boehm

EBV: Carin Boehm

Anzeigen-Layout:

Carin Boehm, Johannes Rath, Udo Scherlin

Leserservice / Abo: it-business.de/hilfe oder E-Mail an vertrieb@vogel.de mit Betreff „IT-BUSINESS“. Gerne mit Angabe Ihrer Kundennummer vom Adressetikett: *CS-1234567*

Zentrale Anlaufstelle für Fragen zur Produktsicherheit

Frank Schormüller, frank.schormueller@vogel.de, Tel. 0931/418-2184

Unsere Papiere sind PEFC-zertifiziert

Druck:

Vogel Druck- und Medienservice GmbH Leibnizstr. 5, 97204 Höchberg

Haftung: Für den Fall, dass Beiträge oder Informationen unzutreffend oder fehlerhaft sind, haftet der Verlag nur beim Nachweis grober Fahrlässigkeit. Für Beiträge, die namentlich gekennzeichnet sind, ist der jeweilige Autor verantwortlich.

Copyright: Vogel IT-Medien GmbH. Alle Rechte vorbehalten. Nachdruck, digitale Verwendung jeder Art, Vervielfältigung nur mit schriftlicher Genehmigung der Redaktion.

Manuskripte: Für unverlangt eingesandte Manuskripte wird keine Haftung übernommen. Sie werden nur zurückgesandt, wenn Rückporto beiliegt. Vogel IT-Medien, Augsburg, ist eine 100prozentige Tochtergesellschaft der Vogel Communications Group, Würzburg, einem der führenden deutschen Fachinformationsanbieter mit 100+ Fachzeitschriften, 100+ Webportalen, 100+ Business-Events sowie zahlreichen mobilen Angeboten und internationalen Aktivitäten. Seit 1991 gibt Vogel IT-Medien Fachmedien für Entscheider heraus, die mit der Produktion, der Beschaffung oder dem Einsatz von Informationstechnologie beruflich befasst sind. Dabei bietet er neben Print- und Online-Medien auch ein breites Veranstaltungsportfolio an.

Die wichtigsten Angebote des Verlages sind IT-BUSINESS, eGovernment, Healthcare Digital, BigData-Insider,

verändern das Gesundheitswesen grundlegend. Telematikinfrastruktur, Telemedizin und Gesundheitsplattformen bieten neue Chancen –stellen aber Anbieter vor komplexe Anforderungen. Unser Sonderheft „Healthcare Digital“ zeigt praxisnahe Wege, wie Innovation gesetzeskonform, sicher und skalierbar gelingt.

Inserenten

17.–19. SEPTEMBER

DIE MACHEREI München

Über 40 internationale, renommierte Speaker in 26 Talks –aufgeteilt in zwei Tracks: Corporate Defense & Offensiv

4 Deep Security Trainings von Top Coaches

Von CISOs für CISOs, von Tech zu Tech: Tools & Tactics für eine erfolgreiche IT-Security

Die Konferenz für zukunftsweisende Cybersecurity in Unternehmen und Behörden

ANMELDUNG www.mcttp.de/ tickets

Deshalb sorgenwir fürpassgenaueSicherheit–in kritischen Infrastrukturen, Industrie, Verwaltung undSicherheitsbehörden.

secunetmacht souveräneDigitalisierung möglich.