4 minute read

Warum MSPs das Prinzip „If this, then that“ lieben

from Channel Guide 2023 MANAGED SERVICES

by vit

Automatisierung in der IT braucht vordefinierte Events, die nachgelagerte Prozesse antriggern. Im Remote-Bereich und dem MSP-Geschäft bietet sich durch dieses Prinzip viel Platz für Feinschliff und sogar für neue Geschäftsfelder.

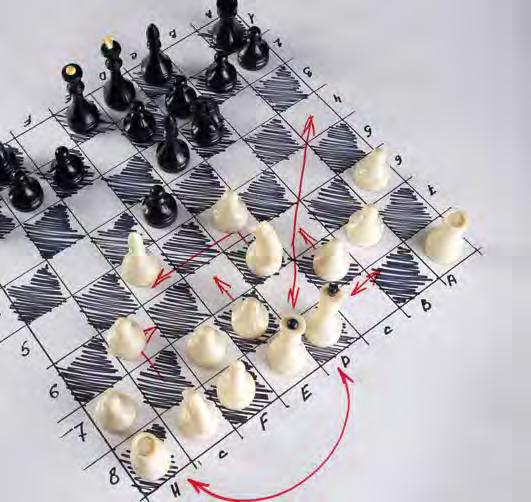

Weiß denkt nach. Schwarz auch: „Wenn der Gegner das macht, mache ich das; wenn er jenes macht, antworte ich mit diesem Zug et cetera.“ Das „If this, then that“-Prinzip beschäftigt sich – egal ob beim Schach, der Programmierung, der Logistik oder der automatisierten IT-Administration –mit Trigger-Events und dem automatischen Anstoßen von Reaktionen. If: Weiß bedroht den schwarzen König mit dem Läufer, then: Schwarz zieht Bauer dazwischen. If: A kann Bauteile nicht rechtzeitig liefern, then: Bestellung an B geht raus, der es kann. If: Antivirensoftware wurde auf dem Endgerät deaktiviert, then: Zugriff auf das Firmennetzwerk wird verweigert.

Das zuletzt genannte Beispiel aus dem MDMUmfeld (Mobile Device Management) zeigt die Marschroute auf, wie im MSP-Umfeld nach dem Motto „Das Bessere ist des Guten Feind“ Abläufe stetig weiter automatisiert, Sicherheitsrisiken minimiert und Prozesse optimiert werden. Automatisierung schneidet viele alte Zöpfe im ITManagement ab, häufig getrieben aus dem MSPUmfeld, also der Administration in Remote-Manier. Führten „Events“ wie „Speicher läuft voll“ oder „Lüfter fällt aus“ in einem ersten Schritt zu automatisch angetriggerten Benachrichtigungen, also wenn man so will, einem Hilferuf des ITSystems, geht der Trend längst in Richtung Vollautomatisierung der Folgeprozesse.

Insbesondere in Belangen der gemanagten IT-Security wird zunehmend auf automatisierte Schutzmaßnahmen gesetzt. Wenn schnelle Reaktionen gefragt sind oder auch wenn der IT-Administrator nachts gerade schläft, sind verhaltensbasierte Ansätze sehr hilfreich. Statt verdächtige Events zu identifizieren und daraufhin Nachrichten zu verschicken, geht es dann darum, automatisierte Handlungen anzustoßen. Zu den automatisierten Events, die durch Unregelmäßigkeiten angetriggert werden, zählt beispielsweise das Blockieren der Tätigkeiten als ersten Schritt. Werden Inhalte in einer Weise verschlüsselt, die einen Ransomware-Verdacht nahelegen, kann das automatisiert unterbunden werden. Auch das Verschicken auffällig großer Datenmengen kann blockiert werden. Endgeräte können automatisiert in einen Quarantäne-Zustand geschickt und Anwendungen gepatcht werden. Mitunter geht die automatisierte Administration so weit, dass ein Endgerät neu aufgesetzt wird, gespeist von einem Backup, mit komplett neu installierten Anwendungen –alles während der Admin noch schläft.

Automatisierung spielt in der Administration eine wachsende Rolle, denn sie macht effizient und lässt Security-Verantwortliche ruhiger schlafen.

Doch wer sagt, dass hier Schluss ist? Mit dem „If this, then that“-Prinzip dringt Remote-Administration auch in den IoT-Bereich vor. ManagedGeräte, die das „Message Queuing Telemetry Transport“-Protokoll (Kasten) sprechen, erweitern potenziell den Tätigkeitsbereich von MSPs neben mobilen Druckern, Scannern, Wearables oder Etikettendrucker auch auf den IoT-Bereich. Wenn zum Beispiel in einer Produktionsstätte ein Produkt mit einem Barcode versehen wird und hier das Band ausgeht, steht die Produktion. Auch hier lassen sich Events antriggern, beispielsweise Warnungen, dass im Laufe dieser Schicht die Barcode-Rolle ausgehen wird. Auch das Thema Beacons, kleine Datenpakete im Sinne von Statusmeldungen, ist in diesem Kontext relevant. Mit dieser Sensorik im MQTT-Bereich kann beispielsweise die konsequente Einhaltung der Kühlkette in der Lebensmittelversorgung überwacht werden.

Das „If this, then that“-Konzept arbeitet in dem Zusammenhang allgemein gesprochen mit dem Erkennen bestimmter Zustände, die außerhalb einer definierten Norm liegen – beispielsweise die Außentemperatur oder den Gerätezustand betreffend. So werden entweder automatisch bestimmte Alarme ausgelöst oder Tickets an Verantwort-

DAS AUTOMATISIERUNGSPROTOKOLL:

liche (wie beauftragte MSPs) geschickt, um Gegenmaßnahmen einzuläuten (automatisiert oder als Ermessensentscheidung) oder einfach nur, um für den Auftraggeber zu dokumentieren.

Vor diesem Hintergrund dürften spezialisierte Managed Service Provider in den kommenden Jahren ihre Betätigungsfelder ausweiten und – nur als Beispiel – für ihren Auftraggeber die Einhaltung von Kühlketten in der Logistik überwachen beziehungsweise Abweichungen für den Streitfall festzuhalten. Zunehmende Automatisierung von Gegenmaßnahmen in der Security verlagern zudem rasches Handeln in den automatisierten Bereich und lassen Verantwortliche nachts tendenziell besser schlafen.

Managed Service Provider automatisieren möglichst viele Teilaspekte ihres Tagesgeschäfts. Remote-Technologie eröffnet Möglichkeiten im Hinblick auf Erweiterung des Geschäfts.

Autor: Dr. Stefan Riedl

MESSAGE QUEUING TELEMETRY TRANSPORT (MQTT)

Andy Stanford-Clark von IBM und Arlen Nipper von Cirrus Link Solutions haben das MQTT-Protokoll entwickelt. Seit dem Jahr 2013 wird MQTT über die Standardisierungsorganisation OASIS (Organization for the Advancement of Structured Information Standards) als Protokoll des Internet der Dinge standardisiert. Ein MQTT-Server (so genannter „Broker“) speichert in der Regel die gesamte Datenlage seiner Kommunikationspartner und dient damit als Zustands-Datenbank. So können rechenschwache MQTT-Geräte mit einem MQTTBroker verbunden werden, sodass die Geräte lediglich Daten sammeln und Befehle entgegen- nehmen, während ein umfangreicheres Datenlagebild nur auf dem MQTT-Broker entsteht. Dieser kann wiederum durch leistungsstärkere Geräte ausgewertet werden. MQTT eignet sich daher gut für Automatisierungslösungen und findet im Umfeld des Internets der Dinge wachsende Verbreitung. Die Bandbreite an so angebundene Geräte reicht von Sensoren und Aktoren, Mobiltelefonen, eingebetteten Systemen bis hin zu StandardLaptops oder -Rechner, die im Sinne von Geräteadministration beziehungsweise einer MDMLösung (Mobile Decive Management) remote verwaltet werden.

Vogel IT-Medien GmbH

Max-Josef-Metzger-Straße 21, 86157 Augsburg

Tel. 0821/2177-0, Fax 0821/2177-150 eMail: it-business@vogel.de www.it-business.de www.egovernment-computing.de

Geschäftsführer:

Werner Nieberle, Günter Schürger

Co-Publisher: Lilli Kos (-300), (verantwortlich für den Anzeigenteil)

Chefredaktion: Sylvia Lösel (sl)

Chef vom Dienst: Heidi Schuster (hs)

Chefreporter: Michael Hase (mh)

Leitender Redakteur: Dr. Stefan Riedl (sr)

Redaktion: Klaus Länger (kl), Margrit Lingner (ml), Barbara Miletic (bm)

Weitere Mitarbeiter dieser Ausgabe:

Dietmar Müller

Account Management:

Besa Agaj, David Holliday, Stephanie Steen eMail: media@vogel.de

Anzeigendisposition:

Mihaela Mikolic (-204), Denise Falloni (-202)

Grafik & Layout: Johannes Rath, Carin Boehm, Udo Scherlin

Titelbild: Kannapat - stock.adobe.com /

[M] Udo Scherlin

EBV: Carin Boehm

Anzeigen-Layout:

Carin Boehm, Udo Scherlin, Johannes Rath

Leserservice / Mitgliederbetreuung:

Sabine Assum (-194), Fax (-228) eMail: vertrieb@vogel.de

Fragen zur Abonnement-Rechnung:

DataM-Services GmbH

97103 Würzburg

Tel.: 0931/4170-462 (Fax -494) eMail: vogel-it@datam-services.de

Druck: Vogel Druck- und Medienservice GmbH

Leibnizstr. 5

97204 Höchberg

Haftung: Für den Fall, dass Beiträge oder Informationen unzutreffend oder fehlerhaft sind, haftet der Verlag nur beim Nachweis grober Fahrlässigkeit. Für Beiträge, die namentlich gekennzeichnet sind, ist der jeweilige Autor verantwortlich.

Copyright: Vogel IT-Medien GmbH. Alle Rechte vorbehalten. Nachdruck, digitale Verwendung jeder Art, Vervielfältigung nur mit schriftlicher Genehmigung der Redaktion.

Manuskripte: Für unverlangt eingesandte Manuskripte wird keine Haftung übernommen. Sie werden nur zurückgesandt, wenn Rückporto beiliegt.