3 minute read

Stillstand des gesamten Unternehmens

from IT-Sicherheit

by reflexverlag

Wenn sämtliche IT-Systeme mit Ransomware verschlüsselt werden, steht die gesamte Organisation für mehrere Wochen still. Dann entscheidet eine gute Vorbereitung mithilfe von Notfallplänen, wie schnell die Systeme wieder laufen. Parallel dazu sollten IT-Abteilungen das Darknet kontinuierlich nach verlorenen Daten scannen, um Schäden zu verhindern.

Auf Branchentreffen berichten betroffene Unternehmen immer wieder sehr offen, welche Folgen ein Ransomware-Angriff konkret hatte. Den Zuhörenden läuft es dabei eiskalt den Rücken hinunter. Jeder weiß, dass es das eigene Unternehmen ähnlich hart treffen kann: Eine Erpressung mit Ransomware kann gerade für KMU schnell existenzbedrohend werden. Denn bis die wichtigsten Prozesse überhaupt wieder –zumindest eingeschränkt – laufen, vergehen im Schnitt bis zu vier Wochen. Und bis alle Abläufe korrekt eingespielt sind, rechnen Expertinnen und Experten durchschnittlich mit einem ganzen Jahr. Gleichzeitig wächst die Bedrohung. Zunehmend hybride IT-Landschaften aus On-Premises, Cloud und Edge Computing haben die offene Flanke weiter vergrößert. Mobile Arbeit aus dem Homeoffice birgt zusätzliche Gefahren. Wird ein Unternehmen attackiert, dann ist die gesamte Lieferkette betroffen, in die es eingebunden ist.

Advertisement

Notfallpläne für den Schockmoment

Der Verband Deutscher Maschinen- und Anlagenbauer VDMA hat mittlerweile ein eigenes „Competence Center Industrial Security“ eingerichtet. Damit wollen sich die Verbandsmitglieder im Angriffsfall nicht nur mit Know-how, sondern auch mit IT-Fachkräften gegenseitig unterstützen. Denn in der Akutphase wird viel mehr Personal benötigt, als normalerweise vorhanden ist. Wird ein Angriff entdeckt, herrscht im Unternehmen oft zunächst ein Schockzustand. Ab jetzt funktioniert nichts mehr. ITSpezialisten und -Spezialistinnen raten, dass jede Organisation genau auf diesen Moment

Nutzen Sie zur Anmeldung bei unterschiedlichen Online-Diensten häufig dasselbe Passwort, oder variieren Sie Ihre Passwortauswahl?

51 %

Ich nutze teilweise dieselben Passwörter für unterschiedliche Online-Dienste.

38 %

Ich nutze je Online-Dienst ein individuelles Passwort.

6 %

Ich nutze für alle Online-Dienste dasselbe Passwort.

5 % weiß nicht / keine Angabe vorbereitet sein muss. Doch nur die wenigsten Verantwortlichen haben fertig ausgearbeitete Notfallpläne im Schrank. Allerdings werden sie selten auf ihre Funktionstüchtigkeit hin überprüft. So müssen im Notfall ganz pragmatische Dinge bedacht werden: Weil bei einem Angriff oft die Telefonanlage nicht mehr funktioniert, sollten etwa alle wichtigen Telefonnummern auf Papier vorliegen.

SCHON GEWUSST?

Auch Datensicherungskonzepte müssen auf den Prüfstand. Das klassische Back-up gehört der Vergangenheit an. Stattdessen gilt es, eine fundierte Recovery-Strategie zu entwickeln. Dazu zählt, dass besonders sensible und kritische Daten immer zusätzlich offline auf unveränderbarem Speicher gesichert werden. Nur so entgehen sie der Verschlüsselung durch Angreifer, die oft auch auf die Speicher in der Netzinfrastruktur zugreifen.

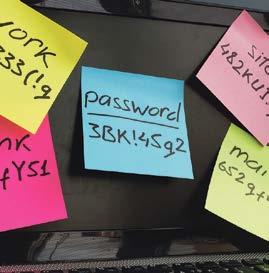

Gefährlicher Umgang mit Passwörtern

Trauriger Unternehmensalltag:

Ransomware-Angriffe mit Schäden in Millionenhöhe. Der Einstieg für Angreifer: Bereits kompromittierte oder schwache Passwörter, die ausgenutzt werden. Insbesondere die Wiederverwendung von Kennwörtern zwischen beruflichen und privaten Accounts stellen eine Gefahr dar und erfordern moderne Lösungen der Specops Software GmbH für mehr Passwortsicherheit.

Sind einmal gültige Log-in-Daten erraten, ist es ein Leichtes, von einem geknackten Konto immer tiefer in die Infrastruktur des Unternehmens vorzudringen. Woher bekommen Angreifer diese Log-inInformationen? Im Darknet verfügbare Datendumps aus PasswortHashes oder Klartextpasswörter sind eine der wichtigsten Quellen. Mithilfe derer werden gleichzeitig zahlreiche Benutzerkonten attackiert. Die Angreifer gehen davon aus, dass die geleakten Anmeldedaten bei mehreren Diensten gleichzeitig verwendet werden. Und sie liegen richtig: Laut aktuellen Erhebungen des Digitalverbands Bitkom verwenden 35 Prozent der Internetnutzer dasselbe Passwort für verschiedene Online-Dienste.

Im Darknet nach eigenen Daten suchen Expertinnen und Experten raten mittlerweile zu Methoden, die etwas unorthodox klingen. Wenn Daten gestohlen wurden, bieten Kriminelle sie in aller Regel im Darknet zum Verkauf an. Oft vergehen Tage oder Wochen, bis die Daten tatsächlich Käufer finden. Deshalb sollten es sich IT-Abteilungen zur Aufgabe machen, das Darknet kontinuierlich nach verlorenen Daten wie etwa gestohlenen Passwörtern zu scannen.

Dann bleibt im besten Fall noch Zeit, die alten Passwörter zu ändern und Lücken zu schließen. Sobald ein Datenverlust oder ein Ransomware-Angriff festgestellt wurde, müssen so schnell wie möglich Kunden und Partner informiert werden, um weiteren Schaden in den Wertschöpfungs- und Kommunikationsketten zu verhindern. Die DSGVO wird für viele von Angriffen Betroffene dann zum nächsten Verhängnis. Sie regelt die Meldepflicht im Fall des Datenverlusts und in Artikel 82 die Schadenersatzansprüche. Nicht selten rollt auf Unternehmen, die ein Datenleck bekannt geben, eine Flut von Klagen zu.

Verhindern Sie kompromittierte Kennwörter in Ihrem Unternehmen

Benutzerfreundliche Kennwortrichtlinien mit Specops Password Policy

Es gilt daher zu verhindern, dass einfach zu erratene oder kompromittierte Passwörter verwendet beziehungsweise wiederverwendet werden. Angesichts der Vermischung von Berufs- und Privatkonten eine Aufgabe, die nicht vollkommen von der IT-Abteilung garantiert werden kann. Zum Schließen dieser Lücke ist der Einsatz eines Filters, wie Specops Password Policy, nötig. Dieser ermöglicht es, die Nutzung von kompromittierten Passwörtern zu blockieren und bei Bedarf Passwortänderungen zu erzwingen. So wird durch diese Echtzeit-Gefahrenabwehr ein bedeutendes Einfallstor für Kriminelle geschlossen. www.specopssoft.com/de/