5 minute read

Cybersicherheit wird Unternehmensstrategie

from IT-Sicherheit

by reflexverlag

In vielen Konzernen hat das Management die strategische Bedeutung der IT-Sicherheit für den Fortbestand des Unternehmens und die Wettbewerbsfähigkeit am Markt erkannt.

Damit ist ein weiteres Fundament für die digitale Transformation gelegt. Denn nur auf der Grundlage von IT-Sicherheit und Resilienz haben Wirtschaft und Industrie eine Chance, die Digitalisierung voranzutreiben.

Advertisement

In einer Bundestagsanhörung im Januar 2023 beklagten die Expertinnen und Experten ein „Chaos in der Politik“, wenn es um Cybersicherheit geht. Eine ihrer Forderungen ist es, aus einem „Kompetenzwirrwarr“ herauszukommen und die Sicherheitspolitik neu und kompetent aufzustellen. Es sei zwar gut und richtig, dass „Cybersicherheit auch künftig Teil des Regierungshandelns sein werde und damit einer Steuerung durch die Bundesregierung unterliegen werde“, wie Ammar Alkassar, der

Cybersicherheitsarchitektur in Deutschland müsse dringend entschlackt werden, so seine Forderung: „Alle wollen mitspielen, aber niemand ist verantwortlich, wenn etwas passiert.“ Wie Verbesserungen möglich sein könnten, überlegte Julia Schuetze, Projektleiterin Internationale Cybersicherheitspolitik der Stiftung Neue Verantwortung. Die Umsetzung der neuen EU-Richtlinie zur Netz- und Informationssicherheit – kurz „EU-NIS-2“ – sehe sie als Chance, die föderale Zusammenarbeit innerhalb Europas zu verbessern.

Sicherheit steigert Unternehmenswert Trotz dieser heftigen Kritik scheint es unstrittig, dass Politik, Wirtschaft und Gesellschaft bei der Einschätzung der Bedrohungen bereits

Fortschritte erzielt haben. Laut der im Juni veröffentlichten TÜV Cybersecuritystudie 2023 erkennen 92 Prozent der Befragten in „Cyberangriffen eine ernste Gefahr für Wirtschaft und Gesellschaft“. Und im persönlichen Gespräch unterstreichen Verantwortliche, dass wichtige Unternehmensziele wie stabile Produktionen und vertrauenswürdige Lieferketten, Nachhaltigkeit oder auch Dekarbonisierung ohne die durchgängige Digitalisierung nicht möglich sein werden. Doch diese Digitalisierung komme so lange nur sehr langsam und behäbig vom Fleck, wie die dahinterstehenden IT-Systeme nicht sicher sind.

So ist es kaum verwunderlich, dass unabhängig von den politischen und gesetzlichen Vorgaben die Sicherheit massiv vorangetrieben

Welche Maßnahmen haben für die IT-Sicherheitsabteilung Ihres Unternehmens in den nächsten zwei Jahren oberste Priorität?

Verbesserung von Informationsschutz und Datenklassifizierung von Sicherheitslösungen und -kontrollen ehemalige Bevollmächtigte für Innovation und Strategie des Saarlandes, betonte. Doch andererseits machten viele Akteure und zu viele ineffektive Gesetze die Cybersecurity komplex, bemängelte Manuel Atug, Gründer und Sprecher der AG KRITIS, und urteilte: „Komplexität ist der Feind von Sicherheit.“ Die

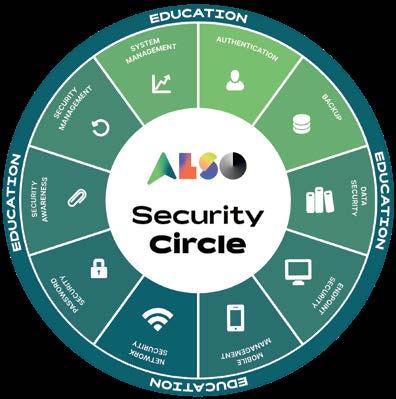

Kleinste Angriffsfläche: der Kreis

Ohne Cloud geht heute nichts mehr in Unternehmen. Gleichzeitig nehmen Cyberattacken ständig zu. Expertinnen und Experten befürchten, dass öffentlich zugängliche generative KILösungen der Cyberkriminalität weiter Auftrieb geben. Die Absicherung von Infrastruktur und Daten ist daher essenziell. Dafür haben wir den ALSO Security Circle entwickelt. Weil Kreise die kleinste Angriffsfläche bieten.

Mit unserem ALSO Security Circle verschaffen wir Ihnen gemeinsam mit Ihrem IT-Dienstleister einen Überblick, was Sie beachten müssen, um Ihre IT-Systeme auch zukünftig zuverlässig und sicher betreiben zu können.

ESET Cloud Sandboxing fängt Malware ab Ein Beispiel für den Schutzwall des Security Circle kommt von unserem Partner ESET. Schadcode fängt man am besten ab, bevor Anwender infizierte E-Mails oder Dateien aufrufen können.

Experten empfehlen dafür Cloud Sandboxing. Dahinter verbergen sich isolierte Testumgebungen in externen Rechenzentren, in denen neue Dateien mit modernsten Technologien auf mögliche Gefahren geprüft werden. Die Analyse von Dateien bietet zusätzlichen Schutz vor Bedrohungen wie Zero Days, Advanced Persistent Threats (APTs), Phishing per Dateianhang, Ransomware oder sonstiger Schadsoftware. Anwender bekommen von dem Verfahren quasi nichts mit. Cloud Sandboxing ergänzt bestehende Sicherheitslösungen. Die Auslagerung der Analyse in die Cloud spart zudem lokale Rechenressourcen und beschleunigt die Erkennung. Denn ESET betreibt für den Einsatz von ESET LiveGuard Advanced ein Hochleistungsrechenzentrum in der EU.

Reden Sie mit Ihrem IT-Dienstleister, oder melden Sie sich bei uns.

www.also.de

Wir schließen den Kreis – für Ihre Sicherheit. Mit dem ALSO Security Circle.

MEHR

Besuchen Sie den ALSO Escape Room auf der ITSA (10.–12. Oktober 2023 in Nürnberg) in Halle 7, Stand 7-447 wird. Die IT-Sicherheitssysteme gelten in vielen Führungsetagen nicht länger als Werkzeuge, die das Unternehmen schützen. Sie sind vielmehr eine Kapitalanlage, ein wichtiger Bestandteil der Unternehmensstrategie, ein Asset, das für Kreditwürdigkeit und Unternehmensbewertung, für Marketing und Image gewaltige Bedeutung hat. Sie durchziehen die gesamte Organisation. Die E-Mails werden mithilfe von Künstlicher Intelligenz auf Ransomware überprüft. Produktionsstraßen und Fabriken sind gegen Hackerangriffe geschützt. Kontrollzentren mit automatisierten Intrusion- und Detection-Lösungen regeln den Netzwerkverkehr. Kontinuierlich greifen Penetration Tests mögliche Schwachstellen an, legen Probleme offen. Geschäftsführung und Aufsichtsrat lassen sich regelmäßig über Vorfälle informieren.

Entwicklungsabteilungen sichern die Produkte – von der Waschmaschine über Lastwagen bis zu Satelliten und Raumfahrtkomponenten – idealerweise „by Design“. Damit sind digitale Funktionen gekapselt, Netzzugänge gesperrt, die IT-Sicherheit ab Werk garantiert. Kontrollpunkte an Lagerhallen, Trafostationen oder Serverräumen sind mit Personal des Wachschutzes besetzt. Diese Mitarbeitenden werden mit Videokameras und KI-Auswertungen unterstützt. Zusätzlich sind Zugänge zu Anlagen, Containern, Transportbehältern mit Spezialschlössern digital gesichert.

Risikomanagement

Viele Organisationen haben sehr schmerzhaft gelernt, dass ihr Risikomanagement in der Vergangenheit nur mangelhaft aufgestellt war. Vor allem bei Ransomware-Angriffen gab es eine völlig falsche Einschätzung von Gefahren und deren Folgen. Expertinnen und Experten berichten, wie blauäugig IT-Abteilungen die Lösegeldforderungen von kriminellen Organisationen als größtes finanzielles Risiko angesehen haben. Denn spätestens mit der Gesetzgebung rund um Sicherheit, Datenschutz und digitale

Verantwortung hat sich hier die Lage gedreht. Nicht nur, dass die KRITIS-Regelwerke zur Meldung von Angriffen und Sicherheitsvorfällen zwingen. Auf Grundlage von EU-NIS-2 werden die Gesetze verschärft, die Liste der betroffenen Unternehmen erweitert.

Zusätzlich ist in der DSGVO die Pflicht zum Schutz der Daten festgelegt. Das kann direkte Auswirkungen auf Umsatz und Gewinn haben: Viele Organisationen berichten von einer Flut von Klagen, die sie nach einem erfolgreichen und ordnungsgemäß gemeldeten Angriff überschwemmt. Kosten für Anwälte, Gerichtsverfahren, Strafzahlungen, Schadensersatz und Neuaufstellung der Systeme sprengen bei Weitem die Rücklagen, die für Cyberattacken bereitstehen. Ohne Frage übertreffen die Kosten für die Schäden die Ausgaben für die Sicherheit häufig um ein Vielfaches.

Weltweite politische Krisen

Die neue Qualität ist, dass IT-Sicherheit einen so hohen Stellenwert erreicht hat, dass Organisationen bereit sind, ihre alten Strukturen zu zerschlagen. Das Management überdenkt Ge - schäftsmodelle, Netzwerke, Arbeitsprozesse. Gemeinsam mit der IT-Abteilung klopfen die Verantwortlichen alle Abteilungen auf Risiken ab und ordnen die Gefahrenlage neu. Die Unternehmensspitzen sind bereit, sogar Kernprozesse wie Wertschöpfungsketten, Produktentwicklung, Produktion und Vertrieb nach Maßgabe der Cybersecurity neu aufzustellen.

SCHON GEWUSST?

Die Erfüllung des Lieferkettensorgfaltspflichtengesetzes wird von vielen Risikomanagementabteilungen ebenfalls als Herausforderung im Bereich der IT-Sicherheit angesehen. Mit den Überprüfungen im Rahmen der gesetzlichen Vorgaben hoffen die Verantwortlichen, kriminelle Organisationen in den Lieferketten zu identifizieren. Diese machen häufig nicht nur mit Kinderarbeit oder Menschenschmuggel Geld. Sie tätigen auch Scheingeschäfte, hinter denen sich Hackerangriffe, Datendiebstahl oder Ransomware-Attacken verbergen können.

Selbstverständlich werden hier weltweite Kriege und politische Neubewertungen, soziale Verwerfungen und wirtschaftliche Konflikte berücksichtigt. So wurde im Zuge von Sanktionen gegen Russland eine ganze Wirtschaftsregion aus den IT-Systemen gelöscht. Dies sollte auch Angriffe durch die vormals miteinander betriebenen Netzwerke verhindern. Prozesse wurden stillgelegt. Die gemeinsamen Systeme sind weitgehend abgeschaltet, Niederlassungen geschlossen oder verkauft und von den Liefer- und Wertschöpfungsketten abgekoppelt. Dem von Wirtschaftsberatern lange gepredigten Ideal einer globalen, länderübergreifenden IT-Landschaft läuft auch die Entwicklung in China zuwider. Das Vertrauen in die Cybersicherheit in China geht gegen null. Eine Folge ist, dass Konzerne ihre weltweiten IT-Anlagen in kleinere Einheiten aufspalten. Sie trennen beispielsweise ihre chinesischen Niederlassungen, Landesgesellschaften oder Produktionsstandorte von den Kernsystemen in Europa oder Amerika – mit der Hoffnung, den Schutz der Daten zu verbessern und die Cybersicherheit zu erhöhen.

Seit fünf Jahrzehnten unterstützt der IT-Dienstleister Ratiodata Kunden bei deren hohen regulatorischen Anforderungen und businesskritischen Prozessen in der Rolle eines Serviceproviders. Schwerpunkte sind IT-Infrastruktur, Arbeitsplatz- und hybride Meetinglösungen sowie Netzwerksicherheit, erklärt Martin Greiwe, Vorstandssprecher der Ratiodata SE.

Wie beurteilen Sie die Situation der aktuellen Cyberbedrohungen? Laut neuesten Analysen sagen 71 Prozent der Befragten, dass IT-Sicherheit für ihr Unternehmen eine große Rolle spielt. Offensichtlich ist IT-Sicherheit in den strategischen Überlegungen der Verantwortlichen angekommen.

Viele unserer Kunden sind als KRITIS-Betreiber verpflichtet, Systeme zur Angriffserkennung vorzuhalten. In Kombination mit dem IT-Sicherheitsgesetz 2.0 gibt der Stand der Technik implizit vor, dass bisherige Systeme zur Angriffserkennung nicht ausreichen. Hinzu kommt, dass die EU-NIS-2Richtlinie die Mindeststandards verschärft.

Welche Lösungen empfehlen Sie Ihren Kunden? Die Werkzeuge der Vergangenheit halten mit der Bedrohungslandschaft schlicht nicht mehr mit. Deshalb arbeiten wir unter anderem mit automatisiertem Penetration Testing und Network Detection & Response (NDR). Es ist klar, dass Unternehmen für ihre Cybersicherheit viele verschiedene Bausteine benötigen, die zu einer Lösung geformt werden.

Wodurch zeichnet sich Ihr Angebot aus? Ratiodata investiert viel, um relevante Zertifizierungen in den KRITIS-Branchen und in Zukunft auch hinsichtlich EU-NIS-2 zu erfüllen. Wir analysieren Anforderungen und schnüren kundenindividuelle Pakete. Damit sich Kunden auf ihr Tagesgeschäft konzentrieren können, erhalten sie mit unseren Managed Services maßgeschneiderte Sicherheitslösungen. Machen Sie den NDR-Check: www.ratiodata.de/cybersecurity