Ausgabe 1-2023

Interview mit ExHacker: „Ransomware hat hohe Professionalisierung

erreicht“

NEU: Moderne Cybersecurity für MSP mit Malwarebytes

Gastbeitrag:

Was zwingend zum Modern Workplace gehört

Hinter den EL-Kulissen: unser Security-Team

EL-Magazin News für IT-Profis

ebertlang.com

SECURITY SPECIAL

Schützen Sie Ihre SaaSAnwendungen vor Datenverlust! Nie mehr Daten in der Cloud verlieren: Mit Carbonite Cloud-to-Cloud Backup erstellen Sie schnell und einfach Sicherungen Ihrer SaaS-Plattformen. Warum Carbonite Cloud-to-Cloud Backup? DSGVO-konforme Sicherung im deutschen Rechenzentrum Schnell und einfach eingerichtet Kostengünstiges Lizenzmodell Unlimitierter Speicher & unbegrenzte Aufbewahrung Microsoft 365 Google Workspace Salesforce Dropbox Box Cloud carbonite@ebertlang.com +49 (0)6441 67118-841

In dieser Ausgabe:

Editorial, Inhalt und Impressum

„Ransomware hat sehr hohe Professionalisierung erreicht!“

Cybersecurity-Update: Ex-Hacker und Director Technical Support blicken auf Bedrohungen

Hornetsecurity E-Mail Encryption: Verschlüsselung mit S/MIME

Fernzugriff – der Gastbeitrag: Modern Workplace: Das gehört zwingend zum heutigen Arbeiten dazu, auch aus Security-Sicht

Channel-Case Study Goodbye Turnschuh-IT: „An unserem Tisch saßen gestandene Unternehmer mit Tränen in den Augen“

Sichere Backups mit Cove Data Protection: „Ich bekomme fast eine Business Continuity-Lösung – aber viel günstiger“

Systemhaus Digital Mountain schwört auf ESET: „Hocheffizient, ressourcenschonend und nahtlos in RMMLösung integrierbar“

Hinter den EL-Kulissen: unser Security-Team

Interview mit Kaspersky: Warum Cyber Threat Intelligence nicht nur für EnterpriseUnternehmen relevant ist

Neu bei uns:

Moderne Cybersecurity für MSP mit Malwarebytes

NEU:

Maximale Sicherheit mit N-able Managed EDR

OpenText Cybersecurity: Wie Sie die Cyber-Resilienz Ihrer Kunden stärken

NEU:

Microsoft 365-Berechtigungsmanagement mit dem Hornetsecurity 365 Permission Manager

How-to:

So funktioniert die Migration von ESET PROTECT zu ESET PROTECT Cloud

Liebe Leserinnen und Leser,

Vor Kurzem landete eine Nachricht in einer meiner privaten Messenger-Gruppen, worin eine namhafte Brauerei angeblich 2.000 mit Bier gefüllte Kühlschränke zum Vatertag verschenkt. Der Fake war zwar offensichtlich, aber dennoch verbreitete sich die Nachricht so schnell in vielen Gruppen, dass sich die Brauerei sogar zu einem Warnhinweis auf ihrer Webseite gezwungen sah.

„Ein plumper Fake, was geht mich das an?“ könnte man jetzt meinen. Aber wie viele Ihrer Kunden haben diese Nachrichten auf einem Firmenhandy empfangen oder im Firmennetz mit dem eigenen Gerät geöffnet? IT-Security fängt immer beim Anwender an.

Und darum unterstützen wir Sie als VAD für IT-SecurityLösungen nicht nur mit einer ganzen Palette an leistungsfähigen Produkten, sondern zum Beispiel auch mit Security Awareness-Trainings für Ihre Kunden, um ein Bewusstsein dafür zu schaffen, dass selbst ein einziger falscher Klick dramatische Folgen haben kann – und das alles nur wegen eines Kühlschranks voller Bier.

Aus diesem Grund steht die mittlerweile 17. Ausgabe unseres EL-Magazins ganz im Zeichen der IT-Security. Lassen Sie uns gemeinsam das Arbeiten sicherer machen!

Ihre

Nadja Krug Team Lead Marketing

Impressum:

Redaktion:

EBERTLANG Distribution GmbH

Garbenheimer Straße 36

D-35578 Wetzlar

Tel.: +49 (0)6441 67118-0

E-Mail: magazin@ebertlang.com

Redaktions- und Anzeigenkontakt:

Nadja Krug +49 (0)6441 67118-345 nadja.krug@ebertlang.com

Alexander Hassel +49 (0)6441 67118-398 alexander.hassel@ebertlang.com

Erscheinungsweise: 2x jährlich

Haftungsausschluss:

Im Falle unzutreffender oder fehlerhafter Informationen oder Beiträge haftet die Redaktion nur beim Nachweis grober Fahrlässigkeit.

© EBERTLANG Distribution GmbH. Alle Rechte vorbehalten. Nachdruck, digitale Verwendung jeder Art, Vervielfältigung nur mit schriftlicher Genehmigung der Redaktion.

3 4 7 8 10 12 14 16 18 20 22 23 24 25

3 Willkommen

Cybersecurity-Update: Ex-Hacker und Director Technical Support blicken auf Bedrohungen

Cyberattacken sind für viele Unternehmen zum Endgegner geworden. Die Schäden fallen oft immens aus, obwohl die meisten Entscheider um die Wichtigkeit passender Vorkehrungsmaßnahmen wissen. Wir haben mit Ex-Hacker Mark Semmler und Steffen Köhler, unserem Director Technical Support, darüber gesprochen, welche Bedrohungen es aktuell gibt, was in Zukunft auf uns zukommt und wie Sie als IT-Dienstleister gewappnet sind.

Welchen Bedrohungen sind Unternehmen derzeit ausgesetzt?

Mark Semmler: Die größte Bedrohung ist ganz klar weiterhin die Ransomware-Welle, die eine gigantische Menge an Unternehmen unterschiedlichster Größe beißt, frisst und sogar zerstört. Besonders wichtig für Systemhäuser: Viele der Betroffenen, also die Kunden, haben eine Cyberversicherung, die nach dem Motto ‘Wir lassen unsere Kunden nicht im Regen stehen’ arbeitet. Sprich: Im Schadensfall wird häufig gezahlt, allerdings schauen die Versicherungen ganz genau hin, warum der Schaden eintreten konnte und holen sich das Geld von den Systemhäusern zurück. Für IT-Dienstleister ist Ransomware also ein Lackmustest, ob grundlegende Dinge sauber gelaufen sind, beispielsweise die Datensicherung: Gibt es ein Backup? Ist es rundum getestet? Und ist es so aufgebaut, dass Ransomware-Angreifer nicht an die Daten kommen? Wenn Systemhäuser eine der Fragen mit Nein beantworten, sollten sie schleunigst tätig werden und den Kunden genau erklä-

ren, was ein gutes Backup ist und warum es heute enorm wichtig ist – bitte am besten via Einschreiben, dass Handlungsbedarf besteht. Ansonsten kann das böse für Systemhäuser enden.

Steffen Köhler: Neben diesen von Mark Semmler erwähnten Ransomware-Attacken beobachten wir auch weiterhin Zero-DayExploits, bei denen Schwachstellen in einer Software oder einem Betriebssystem ausgenutzt werden, für die noch keine Sicherheitspatches verfügbar sind. Und Spam sowie Phishing-Mails hören nicht auf – im Gegenteil: Es wird immer stärker versucht, durch betrügerische Nachrichten an Zugangs- und Kreditkartendaten zu kommen.

„Ransomware hat eine sehr hohe Professionalisierung erreicht!“

4 Trendthemen

Mark Semmler Ex-Hacker und IT-Sicherheitsberater

Wie sind Hacker organisiert? Wie arbeitet der klassische Cyberkriminelle? Lässt sich dort ein Wandel erkennen?

Mark Semmler: Die Zeit der engagierten Amateure ist seit Jahren vorbei. Besonders im Ransomware-Bereich haben wir es mit mehr als 100 Gruppen zu tun, die arbeitsteilig organisiert sind und Merkmale klassischer Unternehmen aufweisen. Teilweise arbeiten sie mit Zeitnachweisen, durch die klar erkennbar ist, wann ein Hacker welchen Schritt vorgenommen hat, um ein Opfer zu übernehmen. Wir haben es dementsprechend mit einer Mafia in Version 4.0 zu tun, die enorm hohe Umsätze erzielt. Hinzu kommen natürlich auch noch staatliche Akteure unterschiedlichster Nationen, die aktuell über noch deutlich mehr Möglichkeiten verfügen, wobei sich die beiden Gruppen immer weiter angleichen. Fakt ist: Ransomware hat eine sehr hohe Professionalisierung erreicht.

Wie wichtig ist der Faktor Mensch/die Mitarbeitersensibilisierung?

Mark Semmler: Das Thema fängt für mich bei der Unternehmensführung an, getreu des Sprichwortes ‘Der Fisch stinkt vom Kopfe her‘. Wenn ich meinen Mitarbeitenden nicht verbindlich mitteile und erkläre, was sie tun und was sie nicht tun dürfen und warum, kann ich nicht sauer sein, wenn Probleme auftreten. Hier ist schon ein kurzes Paper mit verbindlichen Regeln ein guter Anfang. Denn es gilt: Sicherheit ist subjektiv und das gefühlte “richtige” Maß an Sicherheit unterscheidet sich von Mensch zu Mensch. Hier muss die Unternehmensleitung ihre Führungsaufgabe wahrnehmen und definieren, was von den Mitarbeitern erwartet wird. Fordern allein reicht natürlich nicht. Danach kommt die Befähigung, die Anforderungen auch umsetzen zu können: Ich muss erklären, sensibilisieren und schulen – das ist gut investiertes Geld und man hat auf einen Schlag 70-80 % weniger Probleme.

Steffen Köhler: Für diese angesprochene Mitarbeitersensibilisierung haben sich besonders Lösungen bewährt, die anhand echter Szenarien schulen und automatisiert täuschend echte Simulations-E-Mails an Mitarbeiter versenden, um das Sicherheitslevel zu überprüfen. Hornetsecurity bietet das beispielsweise mit dem Security Awareness Service an. Mithilfe umfangreicher Auswertungen behält die Unternehmensführung dabei jederzeit den Überblick, wie es um die Sicherheitssensibilisierung bei den eigenen Mitarbeitern bestellt ist.

Welche künftigen Cyberattacken sind zu erwarten? Was ist für die Zukunft wichtig?

Mark Semmler: Ich habe meine Glaskugel leider gerade in der Reinigung. (lacht) Ransomware wird auch in den nächsten Jahren weiter eine große Rolle spielen und noch professioneller werden, da sie die Einnahmequelle schlechthin für Cyberkriminelle ist. Auf staatlicher Seite könnte ein weiterer Verteidigungsraum dazukommen – je nach Entwicklung der weltweiten Konflikte. Schon jetzt wird nicht mehr nur noch von ABC-, sondern von ABCD-Waffen gesprochen (D steht für Digital).

Wichtig für IT-Dienstleister wird auch die NIS2-Richtlinie ab dem kommenden Jahr sein. Verkürzt gesagt: Eine Gesetzgebung auf EU-Ebene, die weitere Schutzmaßnahmen für kritische Infrastrukturen fordert, im gleichen Zuge aber auch die Begrifflichkeit weiter fasst. Das bedeutet: Mehr Unternehmen werden in den Bereich kritischer Infrastrukturen fallen. Hier gilt es für Systemhäuser, noch professioneller zu arbeiten, um den steigenden Ansprüchen der eigenen Kunden gerecht zu werden und die oben erwähnten Rückzahlungsforderungen von Versicherungen zu vermeiden. Das heißt: Die Beratung muss unbedingt dokumentiert

werden, um nachweisen zu können, dass auf gewisse Gefahren hingewiesen wurde, sollte der Kunde nicht Folge leisten. Es reicht nicht, Beratung nur als Abverkaufsmittel für das eigene Portfolio zu sehen. Der Kunde muss ganzheitlich mit seinen Bedürfnissen abgeholt und unter Einhaltung von Richtlinien versorgt werden.

Und auch die künstliche Intelligenz wird uns vor Herausforderungen stellen, schließlich kann damit automatisiert Schadcode produziert werden. Gleichzeitig kann KI aber auch auf der "hellen Seite der Macht" Enormes leisten, z. B. bei der Erkennung und Abwehr von Gefahren.

Steffen Köhler: Volle Zustimmung! Besonders EDR-Lösungen, wie wir sie z. B. von Malwarebytes und N-able anbieten, arbeiten bereits jetzt mit der Erkennung potentieller Gefahren auf KI-Basis, indem das Systemverhalten analysiert und Bedrohungen so frühzeitig erkannt werden.

Aber auch der Mensch ist weiter gefordert, wenn es um die Erkennung von Deepfakes geht, die versuchen, im Rahmen von Social Engineering-Angriffen vertrauliche Daten durch gefälschte Stimmen und Videos zu erbeuten. Vorsicht gilt auch weiterhin bei Ex-Mitarbeitern, die Daten stehlen oder Systeme sabotieren können. Hier sind Sicherheitsrichtlinien und Zugriffsbeschränkungen entscheidend für IT-Dienstleister.

Dazu werden Supply-Chain-Attacken weiter zunehmen, bei denen auch Systemhäuser noch mehr in den Fokus geraten, indem Angreifer versuchen, durch Schadsoftware auf die Systeme von Endkunden zu kommen.

Wie können sich Unternehmen zusätzlich schützen?

Mark Semmler: Die Lösungen müssen individuell für das Unternehmen passen. Der erste Schritt eines Systemhauses sollte also sein, zunächst die Anforderungen an die Sicherheit des Kunden zu erfassen. Wer verlangt was in Sachen Informationssicherheit von meinem Kunden? Danach sollte man die Kernprozesse des Kunden erfassen, um zu schauen, wofür die IT eigentlich gebraucht wird und zu erkennen, was in Bezug auf die Anforderungen der Worst Case wäre. Klingt komplex, ist aber nicht viel Arbeit und es kommen spannende Zahlen zutage, z. B. welche Ausfallzeit der Kunde in seiner IT maximal in Kauf nehmen kann. Erst danach können die richtigen Lösungen gesucht werden, weil die Anforderungen und die Kernelemente der IT bekannt sind. Mit Bordmitteln kann ein Basisschutz umgesetzt werden, der durch organisatorische Regelungen und spezialisierte Produkte ergänzt werden muss, die miteinander verzahnt sind und unterschiedliche Teilbereiche abdecken. Die Administration muss dabei so einfach wie möglich sein, da die Manpower unter Umständen begrenzt ist. Setzt man jetzt noch eine kontinuierliche Verbesserung der Maßnahmen um, ist man auf einem sehr guten Weg.

5 Trendthemen

Steffen Köhler Director Technical Support, EBERTLANG

Steffen Köhler: Mark hat in einer der vorherigen Fragen schon darüber gesprochen, aber es kann nicht oft genug betont werden: Backups, Backups, Backups! Bei EBERTLANG bieten wir zahlreiche Datensicherungslösungen für die unterschiedlichsten Anwendungsfälle. Beispielsweise lassen sich mit Altaro VM Backup und unserem Cloudspeicher EL storage ganz einfach Immutable Backups erstellen, die vor versehentlicher Löschung und Ransomware-Angriffen schützen. Auch Microsoft 365 ist vor Cyberattacken nicht sicher, hier bieten wir unter anderem Lösungen von N-able, Hornetsecurity, Cortex und OpenText

Patching ist auch ein ganz entscheidender Faktor, um Systeme auf dem aktuellsten Stand zu halten – idealerweise mithilfe von Automatisierung in Form einer RMM-Lösung, wie das ConnectWise und N-able anbieten. Zusätzlich sollte eine Software zur Schwachstellenidentifikation eingesetzt werden, um Netzwerke automatisiert nach potentiellen Angriffsmöglichkeiten in Anwendungen und Systemen zu durchsuchen, beispielsweise mit Malwarebytes

Und natürlich müssen Standards wie Endpoint-Security, beispielsweise von ESET oder Kaspersky, E-Mail-Firewalls und Passwortmanager weiterhin zum festen Inventar eines jeden IT-Dienstleisters gehören.

Gibt es rückläufige Formen von Bedrohungen?

Mark Semmler: Klares Nein! Wir haben immer noch die altbekannten Vektoren, die erfunden wurden, als die Gummistiefel noch aus Holz waren. (lacht) Und sie funktionieren heute noch. Klar sterben auch einzelne Dinge wegen ausgemusterter Technik aus. Die Grundprinzipien sind aber gleich geblieben. Deswegen haben wir noch einen langen Weg vor uns.

Was können Unternehmen von Ex-Hackern wie Ihnen lernen, Herr Semmler?

Mark Semmler: Wenn Sicherheit strukturiert angegangen wird, ist das Thema sehr einfach umzusetzen. Daher ist es zu einem ganz großen Teil eine Frage der Organisation. Meine Empfehlung für Systemhäuser und deren Kunden: Schauen Sie sich Regelwerke an. Da ist sehr viel enthalten, wie Informationssicherheit entspannt abgefrühstückt werden kann. Viele staunen, dass schnell und einfach Fortschritte erzielt werden können. Und: Wer sich strukturiert mit Informationssicherheit beschäftigt, der wird definitiv in den nächsten Jahren nicht arbeitslos werden.

Sie sind auf der Suche nach passenden Lösungen, um die Sicherheit bei Ihren Kunden weiter zu erhöhen? Unser Security-Team hilft Ihnen gerne weiter.

+49 (0)6441 67118-842

security@ebertlang.com

6 Trendthemen

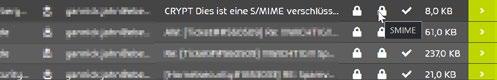

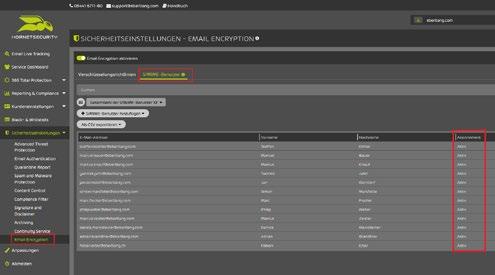

So funktioniert die Verschlüsselung mit S/MIME in der Hornetsecurity E-Mail Encryption

Geschäftliche E-Mails, bei denen sensible Daten ausgetauscht werden, benötigen besonderen Schutz vor Hackerattacken. Kriminelle nutzen beispielsweise die Man-in-theMiddle-Methode, bei der sie Daten zwischen Absender und Empfänger abgreifen, um an wichtige Informationen zu gelangen. Um dies zu verhindern, verwendet die Hornetsecurity E-Mail Encryption die Verschlüsselungsmethode S/MIME.

Was ist S/MIME und wie funktioniert es?

S/MIME ist ein asymmetrisches Verfahren, bei der ein Public und ein Private Key zum Einsatz kommen. Um miteinander verschlüsselt kommunizieren zu können, muss der HornetsecurityLösung der öffentliche Schlüssel der kommunizierenden Gegenseite vorliegen. Dieser wird übertragen, sobald die Kontaktperson eine signierte E-Mail versendet.

Dank dieser kryptografischen Verschlüsselungsmethode wird die Vertraulichkeit der zwischen Absender und Empfänger transportierten Daten sichergestellt. Dieser Schutz greift direkt in der Cloud und bietet somit vollständige Sicherheit über den gesamten Transportweg der Nachrichten.

Wie richte ich S/MIME ein?

Die S/MIME-Verschlüsselung ist Bestandteil der Hornetsecurity E-Mail Encryption, die sowohl im 365 Total Protection Business-, 365 Total Protection Enterprise- als auch im 365 Total Protection Enterprise Backup-Bundle enthalten ist. Über das Control Panel können Sie S/MIME-Nutzer ganz einfach hinzufügen und verwalten. Die S/MIME-Zertifikate sind optional und können für jeden Nutzer kostenpflichtig erworben werden.

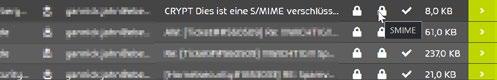

Wie sehe ich, dass eine E-Mail zuvor verschlüsselt wurde?

E-Mails, die mit S/MIME verschlüsselt wurden, können im Email Live Tracking des Hornetsecurity-Control Panels eingesehen werden. Hierzu öffnen Sie die entsprechende Ansicht und erhalten in der Spalte mit dem Schloss-Symbol beim Mouseover die Information.

Was tun, wenn die Verschlüsselung nicht funktioniert?

Es kann zu Problemen führen, wenn ein alter Public Key beim Empfänger (in diesem Fall bei Hornetsecurity) hinterlegt ist. Dies führt dazu, dass der Empfänger die Nachricht nicht entschlüsseln kann, da Public und Private Key nicht übereinstimmen oder noch keine signierte E-Mail empfangen wurde. Für weitere Hilfestellungen steht Ihnen unser EBERTLANG-Support natürlich jederzeit gerne zur Verfügung!

Mehr zu Hornetsecurity

Erfahren Sie in unserem unverbindlichen Webinar mehr über die Hornetsecurity-Lösungen. Oder wollen Sie sich direkt selbst überzeugen? Dann sichern Sie sich jetzt Ihren kostenlosen Testzugang. Selbstverständlich helfen wir Ihnen auch jederzeit gerne persönlich weiter!

Wie verschlüssele ich eine E-Mail mit S/MIME in meinem E-Mail-Client?

Eine E-Mail kann jederzeit über das E-Mail-Programm Outlook verschlüsselt bzw. signiert werden. Hierzu öffnen Sie Outlook und entwerfen eine neue E-Mail.

Nachdem das Hornetsecurity-Add-in installiert wurde, erhalten Sie dort im Reiter „Nachrichten“ unter „Hornetsecurity“ die Option, die Nachricht zu verschlüsseln und zu signieren. Bei der Auswahl „Verschlüsseln“ und „Signieren“ werden lediglich Schlagwörter in den Betreff gesetzt, um eine Aktion auszulösen.

+49 (0)6441 67118-842

ebertlang.com/hornetsecurity hornetsecurity@ebertlang.com

7

Techie-Corner

Fernzugriff –der Gastbeitrag

Modern

Security-Sicht

Wir ITler kennen das nur zu gut: Man arbeitet nicht nur starr vom Büro aus, sondern auch unterwegs und im Home Office. Die Zeiten eines stets fixen Arbeitsortes sind für viele Berufe und Gruppen längst vorbei –nicht erst seit COVID-19, sondern bereits seit mehr als 20 Jahren, als der Prozess begann.

Bestand und besteht zum Teil auch heute noch das digitale Arbeiten darin, sich zunächst ganz klassisch via VPN mit der Firma zu verbinden, um dann Anwendungen und Co. nutzen zu können, hat man heute viel mehr, wesentlich flexiblere und auch bequemere Möglichkeiten. Die zentralisierte Bereitstellung von Diensten, Daten und Anwendungen etwa, die über eine Verbindung erreichbar sind, weichen immer mehr einer Vielzahl teils webbasierter Applikationen, die bequem von den unterschiedlichsten Geräten aus bedient werden können.

E-Mail-Kommunikation, Datenteilung & Co. –warum es nicht mehr ohne flexible Software geht

Ein Beispiel: Bereits seit Langem gehören E-Mails, Kalender, Kontakte und mehr nicht nur auf dem PC, sondern auch auf Notebooks, dem Smartphone und Tablet zum Arbeitsalltag dazu – ob via Clients wie Outlook, im Browser oder per ActiveSync, z. B. auf Basis des MDaemon Email Server und MailStore Server. Beide Lösungen haben sich – sowohl in Kombination als auch standalone – in der Praxis vielfach bewährt und bieten meiner Erfah -

rung nach nicht nur eine moderne, sondern auch angenehme Möglichkeit der nicht mehr wegzudenkenden E-Mail-Kommunikation.

Zum „Modern Workplace“ zählt allerdings noch viel mehr als nur E-Mail. So gestaltet sich das Arbeiten ohne Zugang zu seinen oder den Daten der Kollegen, Kunden oder Partner schwierig. Damit diese – parallel zur E-Mail – genauso flexibel von überall aus mit unterschiedlichen Geräten erreichbar sind und obendrein noch bequem mit anderen geteilt oder bearbeitet werden können, bietet sich beispielsweise die Software Nextcloud an. Warum? In meinem Arbeitsalltag müssen nicht selten Dateien geteilt werden – seien es Updates, Installationsdateien, Rettungsmedien für die Datensicherung oder mehr. Diese Dinge in der Nextcloud abzulegen und dann schlicht per Link teilen oder an einem anderen Standort via Client oder im Browser herunterladen zu können, erleichtert die Vorgänge enorm. Zudem ist ein Versand diverser Dateitypen oder größerer Anhänge via E-Mail oft einfach nicht möglich. Auch hier bildet Nextcloud, nicht zuletzt dank der Integration in Outlook, eine echte Erleichterung.

Workplace: Das gehört zwingend zum heutigen Arbeiten dazu, auch aus

8 Gastbeitrag

Weber

Dabei allein bleibt es allerdings nicht: Kann oder möchte man nicht auf Microsoft Teams, Zoom usw. – z. B. aus Datenschutzgründen oder wegen der jüngsten Preiserhöhungen – setzen, bietet sich Nextcloud Talk gehostet oder zum selbst Betreiben an. Dank vieler möglicher Erweiterungen kann die eigene Cloud in Sachen Funktion und gemeinsamem Arbeiten enorm ausgebaut werden. Letztlich lässt sich für nahezu jede Anforderung etwas finden, selbst für die (private) Rezept-Verwaltung. ;-)

Warum Security-Lösungen auch und gerade im Modern Workplace-Umfeld so entscheidend sind

Neben all dem dürfen die Themen Management & Sicherheit nicht zu kurz kommen. Denn was nutzen all die Modern Workplace-Möglichkeiten, wenn lokal gespeicherte Daten, die es dann doch immer mal wieder gibt, beschädigt werden oder verloren gehen? Oder wenn man keinen Zugang zu irgendeiner Anwendung erhält, da wichtige Sicherheitsupdates fehlen? All das habe ich schon selbst erlebt und es kostet Unmengen an Nerven, macht nervös und verschlingt Zeit. Schließlich möchte kein IT-Fachhändler, dass Angreifer beispielsweise durch einen Homeoffice-Zugang unberechtigt an Daten gelangen.

An dieser Stelle heißt das Stichwort: EMM (Enterprise Mobility Management). Solche Lösungen wie beispielsweise von ConnectWise, N-able oder AppTec (Geräteverwaltung, PatchManagement, Monitoring und Fernwartung) sowie AntiMalware-Lösungen wie die von ESET oder Malwarebytes decken alle notwendigen Punkte ab und ergänzen sich perfekt. So kann man selbst einer Supply-Chain-Attacke, wie sie kürzlich bei einer großen und bekannten TK-Lösung stattfand, entgegentreten.

Dauerbrenner Datensicherung: alles, aber kein alter Hut

Damit die Daten in der Cloud, auf dem Server und dem Endgerät sicher sind, kommt man um den Dauerbrenner Datensicherung nicht herum. Denn: Bei vielen Cloud-Anbietern gibt es gar kein Backup oder dieses ist absolut unzureichend! Steht ein Anbieter oder dessen Angebot plötzlich nicht mehr zur Verfügung, sind gegebenenfalls dort hinterlegte Backups ebenfalls betroffen und man kommt nicht mehr an seine bzw. Kundendaten heran. Dies ist das Worst-Case-Szenario oder anders ausgedrückt: der Super-GAU.

Wer hier nicht vorgesorgt hat, handelt unstrittig fahrlässig. Die Praxis zeigt solche Vorfälle leider immer wieder und – so hart das klingen mag – unterversorgte Kunden stehen dann oft vor erheblichen Problemen. Der Grund ist simpel: nicht nur, dass man nicht mehr arbeiten kann und Daten verloren sind – es können zudem weitere Konsequenzen, zum Beispiel durch das Finanzamt beim Verlust von steuerrelevanten Unterlagen, drohen. Vom Reputationsverlust fange ich an dieser Stelle gar nicht erst an.

Damit es nicht so weit kommt, sollte man unbedingt seine Daten sichern, beispielsweise wie ich mit BackupAssist oder Altaro. Ob lokal, per EL storage oder einer anderen Cloud (nicht beim gleichen Anbieter wie die Daten!) – auf jeden Fall nach der 3-2-1-Regel, sprich: drei Kopien auf zwei verschiedenen Medien und eines davon außer Haus.

Fazit: Es geht nicht mehr ohne Modern Workplace-Strategien

Mein Fazit: alles eine Frage der Software. Nutzt man die richtigen, oben empfohlenen Lösungen, spielt beim Modern Workplace das verwendete Endgerät keine Rolle mehr und es bestehen nicht zwingend Abhängigkeiten zu einer VPN-Verbindung, dem Einsatz von Terminalservern oder anderem. Daten können zudem bequem über verschiedene Geräte hinweg sicher abgerufen, synchronisiert und bearbeitet werden. Und auch der Austausch mit Kollegen, Partnern, Zulieferern oder Kunden läuft reibungslos – ganz gleich, ob es um E-Mails geht, man Meetings abhält oder miteinander chattet. Dank moderner Sicherheits- und Management-Lösungen wiederum ist man in Sachen Konfiguration und Updates auf dem aktuellen Stand. Und falls doch mal etwas klemmen sollte, spielt man eine Datensicherung ein und weiter geht’s.

Andreas

Geschäftsführer IT-Service Weber & Betreiber des Blogs andysblog.de

Andreas

Geschäftsführer IT-Service Weber & Betreiber des Blogs andysblog.de

sales@ebertlang.com +49 (0)6441 67118-838 9 Gastbeitrag

Goodbye Turnschuh-IT

Channel-Case Study Goodbye Turnschuh-IT: „An unserem Tisch saßen gestandene Unternehmer mit Tränen in den Augen“

IT-Fehlerbehebung auf heißen Sohlen sowie Updates nach Feierabend oder am Wochenende – irgendwann hatte Tobias Röschenkämper von Röschi Unternehmensberatung & IT GbR keine Lust mehr auf diese energieraubende Arbeitsweise. Managed Services sollten den Unterschied machen und Fehler aufzeigen, bevor sie überhaupt zum Problem werden.

Case Study für den Channel

In unserem neuen Format Goodbye Turnschuh-IT begleiten wir Tobias und seine Frau Janeke ein Jahr lang und geben Einblicke in ihr MSP-Geschäft. Diese Art der sich regelmäßig aktualisierenden Case Study gab es bisher noch nie im deutschen IT-Channel. Durch Podcast-Folgen, Videos und hilfreiche weitere Unterlagen erhalten Sie neue Anregungen für Ihr eigenes Business oder erleichtern sich den Start in Richtung Managed Services Provider.

Auf www.goodbye-turnschuh-it.de erfahren Sie ausführlich, wie Janeke und Tobias ihr Unternehmen aufgestellt haben, um ihren Kunden im Bereich Security den bestmöglichen Schutz zu bieten.

Ein Herzensthema der beiden ist dabei auch die IT-Sicherheit. Zu oft schon haben sie erlebt, wie Unternehmen gehackt wurden und sich dann zum ersten Mal bei den beiden meldeten. Ein schmerzhafter Weg, wie Tobias berichtet: „An unserem Tisch haben Unternehmer mit 25 Jahren Erfahrung mit Tränen in den Augen gesessen, die Angst hatten, dass die eigene Firma jetzt den Bach runtergeht.“

Ein Hauptproblem: Oftmals wurden sich im Vorfeld keine Gedanken über Backup- und Security-Lösungen gemacht. Tobias dazu: „Unternehmer haben ihre Existenz verloren, weil sie keine 100 € im Monat für einen vernünftigen Schutz ausgeben wollten. Dabei muss Cyberschutz bei Weitem nicht wahnsinnig teuer sein. Wir hatten noch keinen Kunden, wo wir keine Lösung gefunden haben, wie IT-Sicherheit finanzierbar ist.“ Und er ergänzt: „Natürlich können wir unsere Arbeit nicht umsonst machen, aber dieses Thema ist uns sehr wichtig. Denn: Cybersecurity ist für uns ein Gesellschaftsthema!“

marketing@ebertlang.com

+49 (0)6441 67118-320

„Cyberschutz muss nicht wahnsinnig teuer sein“

Jetzt reinhören

11 News

Video ansehen

Backups ohne Händchenhalten

Sie wünschen sich mehr Zeit, doch die Administration Ihrer Backups hält Sie unnötig auf?

Dann ist es Zeit für Cove Data Protection – das Backup, das wie von selbst läuft:

Zusätzlich bietet Cove:

⊲ Fixe Installation, Einrichtung und Wartung

⊲ Kein lokaler Speicher nötig

⊲ Alles in einer Web-Konsole

⊲ Von jedermann zu bedienen

⊲ Updates und Patches inklusive

⊲ Bis zu 5-mal mehr Wiederherstellungspunkte

⊲ Inkludierter Cloud-Speicher

⊲ Standby Image für schnelle Failover

⊲ Langfristige Aufbewahrung ohne Aufpreis

⊲ Speicherung in europäischem Rechenzentrum

Starten Sie jetzt Ihren kostenfreien Trial!

+49 (0)6441 67118-844

n-able@ebertlang.com

IT-Administrator (MFA optional) Risiko Risiko Risiko Backup-Server Sicherungsziel Standortferne Speicherung MFA (Multi-FaktorAuthentifizierung) Standby Image LSV (LocalSpeedVault) Cloud-first-Architektur CoveData Protection IT-Administrator (MFA erforderlich) N-able Rechenzentren

Lokal ausgerichtete Architektur

„Ich bekomme fast eine Business

Continuity-Lösung – aber viel günstiger“

Markus Knauf, Team Lead Technical Support bei EBERTLANG, erklärt im Interview, wie sich gesicherte Daten aus der Backup-Lösung Cove Data Protection in Microsoft Azure wiederherstellen lassen.

Was unterscheidet Cove von einem herkömmlichen Backup?

Markus Knauf: Cove ist als Cloud-first-Lösung aufgebaut. Heißt: Die Daten werden direkt vom Kunden in die Cloud gesichert, ohne lokalen Zwischenspeicher. Als IT-Dienstleister habe ich so viele Vorteile: Ich muss mich um keine Hardware mehr kümmern oder Angst haben, dass diese ausfällt. Meine Daten sind offsite gespeichert und damit vor Ransomware sowie Katastrophen wie Feuer, Hochwasser oder gar Diebstahl geschützt.

Was sind weitere Vorteile einer Cloud-first-Architektur?

Markus Knauf: Im Vergleich zu traditionellen Image-Backups werden 60-mal weniger Daten bewegt. Dadurch ist es möglich, mit Cove jede Viertelstunde eine Sicherung durchzuführen. Möchte ich die Daten zusätzlich lokal speichern, kann ich fünfmal mehr Wiederherstellungspunkte setzen. In Summe bekomme ich mit Cove also fast das Gleiche wie bei einer Business Continuity-Lösung – aber zu einem viel günstigeren Preis und ohne, dass ich teure Hardware-Appliances in den Serverraum stellen muss.

Stichwort Business Continuity: Was genau verbirgt sich hinter der Standby Image-Funktion von Cove?

Markus Knauf: Standby Image ist eine Funktion, die in Cove Data Protection integriert ist und eine wichtige Rolle beim Schutz und der Wiederherstellung von Unternehmensdaten spielt. Sie ermöglicht es, eine genaue Kopie des gesamten Systems oder einer bestimmten Maschine zu erstellen, einschließlich des Betriebssystems, der Anwendungen, der Daten und der Konfigurationseinstellungen. Diese Kopie wird als „Image“ bezeichnet und dient als Wiederherstellungspunkt bei einem Ausfall, einer Störung oder einem Datenverlust.

Inwiefern hilft das Administratoren?

Markus Knauf: Das Standby Image wird regelmäßig aktualisiert, um sicherzustellen, dass alle Änderungen berücksichtigt werden. Dadurch ist es vor Risiken geschützt, die das primäre System beeinträchtigen könnten, wie beispielsweise Hardwarefehler, Viren oder menschliches Versagen. Bei einem Ausfall oder einer Datenbeschädigung kann das Standby Image verwendet werden, um das System schnell und effizient wiederherzustellen und zu booten – auf dem ursprünglichen Ort oder auf einem alternativen Gerät. Standby Image bietet somit eine wichtige Sicherungs- und Wiederherstellungsfunktion, um Unternehmen bei der Business Continuity zu unterstützen und sicherzustellen, dass Systeme und Daten bei einem Ausfall oder einer Störung schnell wieder verfügbar sind.

Zu Microsoft Azure als Wiederherstellungsziel: Warum sollten IT-Dienstleister genau diesen Weg wählen?

Markus Knauf: Mit Azure kann ich virtuelle Umgebungen schnell und einfach hochziehen und an die Kundenbedürfnisse anpassen. Beispielsweise kann ich sehr unkompliziert den Speicherplatz für meine Kunden erweitern oder die Zahl der CPU-Kerne ändern. Diese Skalierbarkeit ermöglicht es Unternehmen, Kosten zu optimieren und die Leistung zu maximieren.

Wie aufwändig ist es, Backups von Cove in Azure wiederherzustellen?

Markus Knauf: Das ist ganz einfach. Ich muss nur einmalig etwas Vorarbeit leisten, damit die Berechtigungen und der Zugriff in Azure funktionieren. Danach kann ich mit wenigen Mausklicks das System des Kunden wieder zum Laufen bringen. Ein hilfreiches How-to-Video dazu findet man auf YouTube

Abgesehen von Standby Image: Welche Vorteile bietet Cove Managed Services Providern?

Markus Knauf: Dank der Multi-Tenant-Konsole habe ich bei Cove alles unter einem Dach und kann problemlos zwischen verschiedenen Kunden hin- und herwechseln. Aufwändige Einarbeitungen oder Schulungen für meine Mitarbeiter sind zudem nicht nötig. Dazu kommt, dass Cove für die verschiedensten Anwendungsfälle geeignet ist – seien es Server, Workstations, virtuelle Maschinen oder Microsoft 365-Umgebungen. Zusammen mit der Möglichkeit, praktisch jederzeit zu sichern, kann ich als MSP damit die unterschiedlichsten Service-Pakete individuell pro Kunde schnüren – ganz ohne Zusatzkosten.

Mit Cove Data Protection können MSP Managed Backup aus der Cloud anbieten. Die Lösung erlaubt die Sicherung von Servern und Workstations mit Microsoft Windows, Apple OS X und Linux sowie von Microsoft Exchange-, SQL- und SharePoint-Servern und kompletter virtueller Maschinen. Unter „Cloud-first“-Aspekten konstruiert, sichert Cove bis zu 600 % effizienter als traditionelle Backups.

Advertorial ebertlang.com/cove-data-protection n-able@ebertlang.com +49 (0)6441 67118-844

13

Markus Knauf Team Lead Technical Support, EBERTLANG

Systemhaus Digital Mountain schwört auf

ESET:

In Sachen IT-Sicherheit setzt die Digital Mountain GmbH bei ihren Kunden bereits seit mehreren Jahren auf die Lösungen des europäischen Security-Spezialisten ESET. Der Fokus des Münchner Systemhauses liegt hier vor allem auf der Sicherheit für die Kunden-Clients und -Server im Windows- sowie Mac-Bereich.

Alles begann mit der Suche nach einer neuen Endpoint-Security-Lösung, da das bereits eingesetzte Produkt – laut Geschäftsführer Ertan Dogan – zwar hochwertig war, aber erhebliche Performance-Verluste bei den Kunden verursachte. Außerdem sollte sich die Lösung mit der vorhandenen RMM-Software kombinieren lassen. Durch EBERTLANG wurde das Team dann auf ESET aufmerksam und startete direkt mit Tests am „lebenden Objekt“.

Nach den ersten Tests: „Unsere Kunden haben eine deutliche Verbesserung gespürt“

„Um sehen zu können, ob sich die CPU-Probleme mit ESET beheben lassen, haben wir direkt mit den Tests losgelegt und das

Produkt im Hintergrund ausgetauscht“, erklärt Dogan. Mit Erfolg: „Nach einer Woche haben wir wieder beim Kunden nachgefragt. Und siehe da: Das Problem existierte einfach nicht mehr.“ Dogans Fazit aus den Testläufen: „Die ESET Endpoint Security ist zum einen sehr ressourcensparend und zum anderen ist es dem Kunden am Ende egal, welches Produkt eingesetzt wird – die Hauptsache ist, dass es einwandfrei funktioniert.“

Beim Software-Angebot setzt das Systemhaus daher auf Lösungen, nicht auf Produkte. Diese werden den Kunden im Rahmen eigens erstellter MSP-Pakete angeboten. Damit ein neuer Hersteller in diese Pakete aufgenommen werden kann, ist eines ganz wichtig: Das Digital Mountain-Team muss selbst von der Lösung begeistert sein. „IT-Dienstleister, die ihren Lösungen vertrauen, können diese entsprechend platzieren. Der Kunde merkt sofort, wenn ich keine Antwort habe, unsicher bin oder bei Details rumstottere. Daher muss ich selbst am meisten überzeugt sein.“

Aus der Praxis 14

„Hocheffizient, ressourcenschonend und nahtlos in RMM-Lösung integrierbar“

Dogans Tipp: ESET in Kombination mit einer RMM-Lösung nutzen

Für das Monitoring der Kundensysteme setzt die Digital Mountain GmbH – ebenfalls seit mehreren Jahren – auf die RMMLösung ConnectWise Automate. In Kombination mit ESET wird die tägliche Arbeit noch einfacher, erklärt Dogan: „Wenn wir an die Zeit zurückdenken, als wir mit der alten Sicherheitslösung noch eine zusätzliche Konsole hatten, mussten wir zwei Baustellen betreuen, also zwei Produkte aktualisieren und im Auge behalten. Mit der nahtlosen Integration von ESET in ConnectWise Automate ist die Administration super einfach geworden.“

Hier nennt er ein konkretes Beispiel: „In der RMM-Lösung gibt es die Möglichkeit, dynamische Gruppen zu bilden. Bei Antivirenprodukten müssen immer bestimmte Berechtigungen und Ausnahmen für installierte Programme definiert werden. Wenn der Kunde nun eine Software installiert, für die ein bestimmter Ordner vom AV-Scan ausgeschlossen werden soll, kann für diese Software im RMM-Tool ein Filter auf eine dynamische Gruppe gesetzt werden. Diese Einstellungen werden dann auch für ESET übernommen.“

Der Vorteil liegt für den Systemhaus-Chef auf der Hand: „Sobald eine Policy mit der dynamischen Gruppe verknüpft ist, muss man sich nie mehr darum kümmern, auf welchem System oder Rechner die Software installiert wurde, denn die Policy gilt immer. Deinstalliert man die entsprechende Software wieder, wird auch die Policy automatisch entfernt. Dies bietet ein hohes Maß an Sicherheit, denn so bleiben keine Löcher im System offen.“

EBERTLANG ist „mehr Kollege als Distributor“

Die ESET-Lizenzen bezieht der Münchner IT-Experte über uns von EBERTLANG. Der Grund: „Die Zusammenarbeit ist wie ein Austausch unter Kollegen. Man hat nicht das Gefühl, dass ein Distributor anklopft und einfach nur etwas verkaufen will – anders als bei vielen anderen“, sagt er.

Und weiter: „Bei EBERTLANG hat man einen Partner an seiner Seite, der den Weg mit einem geht – der aber auch mal sagt, dass das bisher eingesetzte Produkt bei den gestellten Anforderungen nicht das richtige für einen ist.“ Dogans Fazit daher: „EBERTLANG ist eine der besten Distributoren-Partnerschaften, die wir hatten und haben. Und mit ESET haben wir einen weiteren Partner an unserer Seite, der uns das Thema IT-Security vertrieblich sehr einfach macht.“

Neben den umfassenden Sicherheitsfunktionen und der einfachen, schnellen Verwaltung von ESET ergeben sich auch Cross-Selling-Möglichkeiten für Systemhäuser. Dogans Tipp: „Der ESET-Agent liefert allgemeine Daten zum Hardwarezustand der Clients. Diese Daten können wir auswerten und an den Vertrieb weitergeben, um mit unseren Kunden über mögliche Hardware-Upgrades zu sprechen.“

ESET, einer der weltweit führenden Hersteller von IT-Sicherheitslösungen aus Europa, schützt Unternehmen jeglicher Größenordnung sowie private und mobile Nutzer mit modernster Security-Software vor Cybergefahren aller Art – und das bereits seit 1987. Als Vorreiter und Marktführer bei der proaktiven Bekämpfung selbst unbekannter Bedrohungen sorgt ESET bei über 100 Millionen Nutzern in mehr als 180 Ländern weltweit für zuverlässigen Schutz.

„Wenn man möchte, kann man mit ESET effektives Cross-Selling betreiben“

Ertan Dogan Geschäftsführer, Digital Mountain GmbH

ebertlang.com/eset eset@ebertlang.com +49 (0)6441 67118-842 Aus der Praxis 15

Hinter den EL-Kulissen: unser SecurityTeam

Wie passen IT-Sicherheitsprofis, der Vengaboys-Song We like to Party, Schwarzlicht-Minigolf, Käsekuchen und Spaziergänge an der Lahn zusammen? Ganz einfach: Im Grunde beschreibt das unser Security-Team perfekt. Denn wenn es bei den 10 Kollegen nicht gerade um wichtige IT-Sicherheitsthemen geht, steht auch jede Menge Spaß und Abwechslung auf dem Programm.

Neben Teamleiter Adrian Brandtner gehören Sascha Felix, Jolene Hayes, Dennis Jeuck, Jasmin Kopp (in Elternzeit), Laura Neumann (in Elternzeit), Fabian Seck, Petra Röhrscheidt, Monika Meier (in Elternzeit) und Lisa Wehking dazu. „Wir sind ein bunter Haufen, der sich gut ergänzt. Ganz wichtig ist uns der kollegiale und hilfsbereite Umgang untereinander im Team, aber vor allem auch nach außen – zu unseren Partnern und Herstellern“, erzählt Adrian.

Im Fokus des Teams stehen dabei immer die zahlreichen EL-Partner : „Mit ESET, Hornetsecurity, Kaspersky, Malwarebytes MSP, N-able, OpenText Cybersecurity und Qbik haben wir viele Hersteller im Portfolio, deren Lösungen die unterschiedlichsten Bereiche abdecken und sich auch gegenseitig ergänzen. Wir verstehen uns als Lösungsfinder für unsere Partner“, sagt Fabian. Und ergänzt: „Denn am Ende des Tages sind wir nur zufrieden, wenn jeder Partner die für ihn passende Sicherheitslösung findet.“

Ein großes Hobby des Teams, wenn es nicht gerade telefoniert: „Wir sind große Musikfans. Per Chat schicken wir uns gerne mal Ohrwürmer zu, das hat sich irgendwann eingebürgert und treibt so manchen Kollegen in den Wahnsinn“, lacht Jolene. Und sie erzählt weiter: „Der Song, der aber auf keiner Team- oder Firmenfeier fehlen darf, ist We like to party von den Vengaboys – das ist sozusagen unsere Teamhymne.“

Die Teamabende werden gerne in verschiedenen Restaurants mit anschließenden Aktivitäten verbracht – zum Beispiel Schwarzlicht-Minigolf. Und auch während der Arbeitszeit ist dank Petra oft für das leibliche Wohl aller Kolleginnen und Kollegen gesorgt: Sie ist nicht nur Security-Expertin, sondern auch leidenschaftliche Bäckerin. Ihre Spezialitäten: Käsekuchen, Nussecken, Brownies und Zimtschnecken, die gerne beim gemeinsamen Mittagsspaziergang an der Lahn verzehrt werden. Na dann: Guten Appetit!

Viel Sonne, Meer und Pool: Mehr braucht Teamleiter Adrian (38) im Urlaub nicht

On the road: Jolene (27) mit ihrer Yamaha Fazer

16 Hinter

den EL-Kulissen

Das Security-Team, ohne die Kolleginnen in Mutterschutz (v. l.): Petra Röhrscheidt, Sascha Felix, Lisa Wehking, Dennis Jeuck, Fabian Seck, Adrian Brandtner und Jolene Hayes

Wenn Dennis (27) nicht gerade EL-Partner berät, reist er gerne

Sascha (45) verbringt seine Freizeit oft in der Natur –am liebsten mit seiner Frau und den Kindern

Brownies & Co. – für Petras (44) Backkünste stehen die Kollegen in der Küche Schlange

Das Security-Team, ohne die Kolleginnen in Mutterschutz (v. l.): Petra Röhrscheidt, Sascha Felix, Lisa Wehking, Dennis Jeuck, Fabian Seck, Adrian Brandtner und Jolene Hayes

Wenn Dennis (27) nicht gerade EL-Partner berät, reist er gerne

Sascha (45) verbringt seine Freizeit oft in der Natur –am liebsten mit seiner Frau und den Kindern

Brownies & Co. – für Petras (44) Backkünste stehen die Kollegen in der Küche Schlange

Egal ob digital oder analog –Lisa (32) sieht man selten ohne eine ihrer vier Kameras 17 Hinter den EL-Kulissen

Skateboarder und Musikliebhaber Fabian (40) ist bei der richtigen Band auch gerne mal fürs Crowdsurfing zu haben

Warum Cyber Threat Intelligence nicht nur für Enterprise-Unternehmen relevant ist

Es ist kein Geheimnis, dass es mittlerweile zahlreiche Wege gibt, um Unternehmen anzugreifen. Daher ist es essentiell und absolut notwendig, im akuten Bedrohungsfall die richtigen Abwehrmöglichkeiten zu nutzen, genauso aber auch bereits vorausschauend Informationen zu sammeln, wer potentiell angreifen könnte und wie das Risiko einer Attacke gesenkt werden kann. Um Letzteres dreht sich das Thema Cyber Threat Intelligence, bisher vorwiegend bekannt aus dem Enterprise-Segment. Warum es aber auch für kleine und mittelständische Unternehmen (KMU) relevant ist, verrät Waldemar Bergstreiser, Head of B2B Germany bei Kaspersky, im Interview.

Waldemar, was genau verbirgt sich hinter Cyber Threat Intelligence?

Waldemar Bergstreiser: Gelegentlich wird der Begriff „Threat Intelligence (TI)“ mit anderen Begriffen zusammengeworfen oder gleichgesetzt – zum Beispiel mit „Bedrohungsdaten“. Dabei handelt es sich aber nicht um dasselbe, auch wenn es einen Zusammenhang gibt. Bedrohungsdaten bilden quasi eine Liste möglicher Gefahren. Dagegen wird bei TI das Gesamtbild betrachtet: Die Daten werden in einem breiteren Kontext analysiert. Auf dieser Grundlage lassen sich Entscheidungen zum weiteren Vorgehen treffen. So können Unternehmen mithilfe von TI-Daten schnellere und fundiertere Sicherheitsentscheidungen fällen.

Warum ist das Thema so wichtig?

Waldemar Bergstreiser: Im Kampf gegen Cyberangriffe fördert TI vorausschauendes statt reaktives Verhalten, indem sie umfassende Einblicke in die Bedrohungslandschaft bietet. Das versetzt Unternehmen in die Lage, Risiken zu antizipieren. Und das ist wichtig, denn heutzutage reicht ein reaktiver Ansatz für die Cybersicherheit nicht mehr aus. Threat Intelligence ist immer komplementär zur jeweiligen IT-Infrastruktur eines Unternehmens. Es gibt jedoch zahlreiche unterschiedliche TI-Funktionen und vielfältige verfügbare Quellen und Dienste. Das macht es Unternehmen oft schwer, zu verstehen, welche Lösung ihre Anforderungen abdeckt. Deshalb ist es wichtig, dass sich der Service individuell an die eigenen Bedürfnisse anpassen lässt.

Warum entsteht oft der – falsche – Eindruck, dass diese Thematik nur für Enterprise-Unternehmen interessant ist?

Waldemar Bergstreiser: TI ist sowohl für große als auch kleine und mittlere Unternehmen eine notwendige Voraussetzung für nachhaltige Cybersicherheit. Denn Cyberbedrohungen betreffen alle Arten von Organisationen. KMU verfügen oft sogar über weniger Cybersicherheitsressourcen als größere Firmen und müssen trotzdem Compliance-Anforderungen gerecht werden. Dabei ist TI für KMU nicht unrealistisch, sondern heute leichter zugänglich und erschwinglicher als je zuvor.

18 Interview

Wie können diese Unternehmen genau davon profitieren?

Waldemar Bergstreiser: Am Markt gibt es diverse TI-Dienste, die sich speziell an KMU wenden und erschwingliche Lösungen darstellen, die an die spezifischen Anforderungen eines Unternehmens angepasst werden können. Darüber hinaus können KMU grundlegende Sicherheitsmaßnahmen wie Antiviren-Software, Firewalls und Intrusion-Detection-Systeme selbst implementieren, um sich vor gängigen Bedrohungen zu schützen. TI sollte diese Maßnahmen ergänzen und so einen noch umfassenderen Schutz bieten. Zudem ist es wichtig, alle Mitarbeiter in Sachen Cybersicherheit zu schulen. Grundlegende Themen sind beispielsweise Passworthygiene und E-Mail-Sicherheit. So können schon viele der häufigen Bedrohungen wie Phishing verhindert werden.

Wie hilft Kaspersky in diesem Bereich? Welche Lösungen bietet Ihr an?

Waldemar Bergstreiser: Die Threat Intelligence von Kaspersky bietet Zugriff auf alle Informationen, die zur Abwehr von Cyberbedrohungen benötigt werden. Wir haben über 25 Jahre Erfahrung mit der Entdeckung und Analyse von Gefahren und unser Team aus internationalen Forschern sowie Analysten ist weltweit anerkannt. Mit Kaspersky Threat Intelligence erhalten Unternehmen einen direkten Zugang zu technischer, taktischer, operativer und strategischer TI. Zu unserem Portfolio gehören unter anderem Threat Data Feeds, die TI-Plattform CyberTrace, Threat Lookup, Threat Analysis mit einer Cloud-Sandbox und Cloud Threat Attribution-Engine sowie eine Reihe an TI-Berichtsoptionen. Besonders interessant für Spezialisten sind unsere APT & Crimeware Reportings. Zusätzlich bieten wir den Service „Ask the Analyst“, über den bei Bedarf unsere Experten direkt um Rat gefragt werden können. Sehr stolz sind wir zudem auf unsere Kooperation mit Microsoft, durch die unsere Threat Data Feeds jetzt in Microsoft Sentinel integriert sind.

Waldemar, wir danken Dir für das Interview!

Kaspersky ist eines der führenden Security-Unternehmen weltweit mit einer umfassenden Palette an Sicherheitslösungen, bestehend aus Endpoint-Schutz und spezialisierten Services zur Abwehr komplexer sowie neuer Cyberbedrohungen. Dabei ist die tiefgreifende Threat Intelligence Basis für alle Produkte und schützt Unternehmen, kritische Infrastrukturen, staatliche Einrichtungen sowie Privatanwender. Mehr als 270.000 Unternehmenskunden weltweit vertrauen auf die Sicherheit durch die vielfach ausgezeichneten Kaspersky-Technologien und den leistungsstarken MSA-Support – auch wegen der flexiblen Wahl zwischen klassischer und MSP-Lizenzierung.

ebertlang.com/kaspersky

+49 (0)6441 67118-842

kaspersky@ebertlang.com

Waldemar Bergstreiser Head of B2B Germany, Kaspersky

Waldemar Bergstreiser Head of B2B Germany, Kaspersky

19 Interview

uns: Moderne Cybersecurity für MSP mit Malwarebytes

Vielfältige Tools zur automatisierten Endpoint-Absicherung, verwaltet über eine intuitive Cloud-Konsole: Dafür steht unser neuer Hersteller Malwarebytes! Dank hoher Erkennungsraten sowie einer einfachen Lizenzierung und Verwaltung ist die Software perfekt für MSP geeignet.

Ihre Vorteile mit Malwarebytes:

⊲ Maximale Sicherheit dank EDR und MDR für jede Unternehmensgröße

⊲ Einfache sowie standortunabhängige Verwaltung via Cloud-Konsole

⊲ Sofortige Inbetriebnahme, ohne komplexe Einrichtung und Wartung

⊲ Automatisierte Bedrohungserkennung, -isolierung und -beseitigung

⊲ Überragendes Preis-Leistungs-Verhältnis ohne Mindestabnahme

Die Lösungen im Überblick:

⊲ Malwarebytes Incident Response: Erkennen und beseitigen Sie Schadsoftware schnell und zuverlässig dank automatisierter Scans.

⊲ Malwarebytes Endpoint Protection: Bieten Sie Ihren Kunden einen vielschichtigen und KI-gestützten Endpoint-Schutz in Echtzeit.

⊲ Malwarebytes Endpoint Detection and Response (EDR): Schützen Sie Endgeräte dank permanenter Überwachung aller Aktivitäten in Echtzeit mit erweiterten Security-Features zur Abwehr von Ransomware und Zero-Day-Exploits.

⊲ Malwarebytes Managed Detection and Response (MDR): Lassen Sie Ihre Kundeninfrastruktur 24/7 durch erfahrene Spezialisten überwachen.

Lernen Sie Malwarebytes im kostenfreien Webinar samt Live-Demo kennen! Auf Wunsch stellen wir Ihnen gerne auch einen persönlichen Testkey aus.

20 News

Neu bei

„Mit Malwarebytes kann ich meinen Kunden genau die Sicherheit bieten, die sie benötigen“

Interview mit Dennis Jeuck, Sales Consultant bei EBERTLANG

Dennis Jeuck Sales Consultant, EBERTLANG

Welche Hauptvorteile bietet Malwarebytes Fachhandelspartnern?

Dennis Jeuck: Malwarebytes bietet eine MDR-Lösung, die sehr kostengünstig und damit auch für kleine und mittelständische Unternehmen bestens geeignet ist. Damit kann ich als Systemhaus nicht nur vom Know-how des Herstellers profitieren, sondern habe auch einen deutlich geringeren Supportaufwand: Sofern gewünscht, informiert Malwarebytes im Bedrohungsfall meine Kunden und leitet selbstständig Gegenmaßnahmen ein. Ein weiterer Vorteil ist die kostenlose Cloud-Plattform „OneView“. Als Fachhändler kann ich dort spielend leicht neue Kunden anlegen sowie verwalten – und das ganz ohne zusätzliche Hardware.

Was verbirgt sich hinter dem Single Agent-Konzept des Herstellers?

Dennis Jeuck: Wie der Name schon sagt, werden die Kunden-Endpoints hierbei über einen einzelnen Agent geschützt. So stellt sich für keinen Mitarbeiter mehr die Frage, welche Pakete an welche Endgeräte verteilt werden müssen. Außerdem kann ich auf diese Weise ganz flexibel neue Funktionen hinzubuchen, beispielsweise DNS-Filtering, Schwachstellenanalyse oder PatchManagement. Alles in allem also eine enorme Zeitersparnis für mich als Systemhaus.

Warum ist Malwarebytes für MSP die perfekte Lösung?

Dennis Jeuck: Mit Malwarebytes kann ich meinen Kunden genau die Sicherheit bieten, die sie benötigen. Die Lösungen haben ein herausragendes Preis-Leistungs-Verhältnis und sind damit auch für kleinere Unternehmen perfekt geeignet. Durch die hohe Anzahl von mehr als 8 Millionen erkannten Bedrohungen täglich kann ich darüber hinaus sicherstellen, dass meine Kunden jederzeit geschützt sind.

Seit seiner Gründung im Jahr 2008 verfolgt Malwarebytes das Ziel, die Welt von Schadsoftware zu befreien. Das Unternehmen bietet Privatanwendern und Organisationen effektive, intuitive und umfassende Lösungen zum Schutz von Geräten, Daten sowie zur Gefahrenabwehr. Ein erstklassiges Team von Sicherheitsexperten und Bedrohungsforschern ermöglicht es Malwarebytes, Millionen von Kunden zu schützen.

ebertlang.com/malwarebytes

+49 (0)6441 67118-842

malwarebytes@ebertlang.com

Verschaffen Sie sich einen Überblick über die jüngsten Entwicklungen in der Cybersecurity-Landschaft. Im „State of Malware“-Report haben die Bedrohungsforscher von Malwarebytes die wichtigsten Trends zusammengefasst:

Kostenlos herunterladen

21 News

NEU: Maximale Sicherheit mit N-able Managed EDR

Für viele Kunden ist der Unterschied zu einer gewöhnlichen Antivirus-Software nicht direkt ersichtlich, daher haben wir einen Vergleich als Verkaufsargumentation vorbereitet:

Lösungsinhalte

Kontext und forensische Bedrohungsdaten verfügbar

Vorfallsbehandlung: Löschen, Quarantäne, Behebung und Rollback

Eine Endpoint Detection and Response-Lösung (EDR) sammelt täglich tausende Log-Daten zu potentiell kritischen Vorkommnissen. Diese auszuwerten, verursacht allerdings einen hohen zeitlichen Aufwand. N-able Managed EDR, powered by SentinelOne – also die neueste Lösung unseres MSP-Herstellers N-able – nimmt Ihnen diese Aufgabe ab und schafft so Freiräume für wichtigere Projekte.

Ihre Vorteile mit N-able Managed EDR:

⊲ Dauerhafte Überwachung, Auswertung und Prioritätensetzung: Analysten überwachen Ihre Endpunkte Tag und Nacht und ordnen die von N-able EDR erkannten Bedrohungsereignisse nach Priorität, basierend auf Ihren individuellen Anforderungen.

⊲ Untersuchung, Eindämmung und Reaktion auf Bedrohungen: Security-Profis untersuchen die Abfolge von Aktionen, die von einem Angreifer während eines Cyberangriffs durchgeführt wurden im Detail und fügen Notizen zu allen Bedrohungsereignissen in der N-able EDR-Konsole hinzu. Hierbei gilt ein SLA von vier Stunden.

⊲ Laufende Abstimmung und Berichterstellung: Sie werden proaktiv über jede schadhafte oder verdächtige Aktivität informiert. Zusätzlich können ausführliche Berichte über Bedrohungsaktivitäten, Gegenmaßnahmen und False positive rates in regelmäßigen Abständen versendet werden.

⊲ Erkennung von neuesten Bedrohungen und Cyberkriminalität: Mit der N-able EDR Complete-Lizenz kann eine erweiterte, proaktive Bedrohungserkennung hinzugebucht werden. Die Sicherheitsexperten des SentinelOne Watchtower-Teams erstellen Bedrohungs- und Warnmeldungen, sobald Gefahren entdeckt werden.

Wie unterscheidet sich Managed EDR von einer herkömmlichen Antivirus-Lösung und welche Verbesserungen bringt es?

Gewöhnliche Antivirus-Lösung N-able Managed EDR

teilweise vollständig

nur Löschung/ Quarantäne alle Nutzung des CVE-Systems (Common Vulnerabilities and Exposures) nein ja

Offline-Geräteschutz Signatur-Updates erforderlich ja

Richtlinie zum Zulassen/ Sperren von USB-Geräten nach Anbieter/Klasse/Seriennummer/Produkt

nein ja Richtlinie zum Eindämmen von Angriffen durch Trennen der Netzwerkverbindung

nein ja

Richtlinie zur Steuerung von Endpunkt-Firewalls nein ja

Schutz vor einer größeren Bandbreite an Gefahren nahezu in Echtzeit nein ja Ressourcenverbrauch mäßig gering Schutz vor gepackter/polymorpher/verschleierter Malware

Signatur-Updates erforderlich ja

Schutz vor dateilosen Angriffen nein ja Schutz vor unbekannten und Zero-Day-Angriffen

Signatur-Updates erforderlich ja

Signaturbasierte Erkennung ja ja Risikoprofil des Benutzers niedrig hoch ebertlang.com/n-able

Ein weiterer Vorteil für Sie: Die aktuelle Aktion (gültig bis 30.06.2023) von N-able ist auch mit der neuen Managed EDR kombinierbar. Erfahren Sie hier alle Details

(0)6441 67118-844

n-able@ebertlang.com +49

22 News

Wie Sie mit OpenText Cybersecurity die Cyber-Resilienz Ihrer Kunden stärken

Cyberattacken und insbesondere Ransomware-Angriffe nehmen weiterhin drastisch zu – allein in den vergangenen 12 Monaten um satte 27 % . Umso wichtiger ist es für Ihre Kunden, im Falle einer erfolgreichen Attacke schnell zum Geschäftsbetrieb zurückkehren zu können, auch als „Cyber-Resilienz“ bekannt.

OpenText Cybersecurity – die Dachmarke der Carbonite - und Webroot-Lösungen – bietet Ihnen hierfür genau die richtigen Tools:

Datensicherung für Endpoints, Server und SaaSAnwendungen

Die Daten Ihrer Kunden liegen an den unterschiedlichsten Orten: auf Endgeräten, Servern sowie in der Cloud. Carbonite bietet Ihnen für jeden Anwendungsfall die passende Lösung:

⊲ Carbonite Endpoint: Schützen Sie Daten auf Endgeräten und löschen Sie diese im Bedarfsfall automatisiert.

⊲ Carbonite Server Backup: Sichern Sie sowohl physische als auch virtuelle Systeme äußerst bandbreiteneffizient.

⊲ Carbonite Cloud-to-Cloud Backup: Schützen Sie Microsoft 365, Google Workspace, Salesforce, Dropbox und Box kostengünstig.

Hochverfügbarkeit und Disaster Recovery as a Service

Ihre Kunden benötigen durchgängig Zugriff auf kritische Systeme oder wollen Daten migrieren? Auch hier helfen Ihnen die Carbonite-Lösungen:

⊲ Carbonite Availability: Kopieren Sie Daten von Windows- oder Linux-Servern, sodass Ihre Kunden im Ernstfall sofort weiterarbeiten können.

⊲ Carbonite Recover: Replizieren Sie Kundensysteme in die Cloud, um Disaster Recovery as a Service anzubieten.

⊲ Carbonite Migrate: Migrieren Sie Daten in und aus jeder Umgebung, ohne den Geschäftsbetrieb Ihrer Kunden zu stören.

Cloudbasierter Echtzeitschutz samt Security Awareness-Trainings

Stoppen Sie Cybergefahren, noch bevor sie Probleme verursachen – mit Webroot sind Ihre Kunden geschützt:

⊲ Webroot Business Endpoint Protection: Erkennen Sie dank Machine Learning selbst unbekannte Bedrohungen in Echtzeit.

⊲ Webroot DNS Protection: Blockieren Sie den Zugriff auf unerwünschte oder gefährliche Websites.

⊲ Webroot Email Message Privacy: Verhindern Sie, dass unbefugte Dritte auf Nachrichten oder Dateianhänge zugreifen.

⊲ Webroot Email Threat Protection: Halten Sie die Postfächer Ihrer Kunden von Spam und Malware sauber.

⊲ Webroot Security Awareness Training: Sensibilisieren Sie die Mitarbeiter Ihrer Kunden für Cybergefahren.

Mehr erfahren

In unseren kostenfreien Webinaren lernen Sie die Lösungen näher kennen und können einen Blick in die Nutzeroberfläche werfen. Gerne stellen wir Ihnen zudem Testkeys aus.

OpenText Cybersecurity hilft Unternehmen jeder Größe, widerstandsfähiger gegenüber Cyberattacken zu werden, den Geschäftsbetrieb jederzeit aufrechtzuerhalten und damit ihre Cyber-Resilienz zu stärken. Mehrschichtige Lösungen aus dem Security-, Backup- und Recovery-Bereich sorgen für eine schnelle Erkennung und Abwehr von Gefahren sowie eine zuverlässige Datenwiederherstellung im Ernstfall.

ebertlang.com/carbonite

ebertlang.com/webroot

+49 (0)6441 67118-841

carbonite@ebertlang.com

webroot@ebertlang.com

23 News

NEU: Microsoft 365-Berechtigungsmanagement mit dem Hornetsecurity 365 Permission Manager

Wer hat welchen Zugriff auf welche Dateien? Für IT-Administratoren ist dies eine der größten Microsoft 365-Herausforderungen. Das Ziel: Keine unberechtigten Personen dürfen Zugang zu bestimmten Daten erhalten. Mit dem neuen Hornetsecurity 365 Permission Manager erzielen Sie genau diese ComplianceEinhaltung bei Ihren Kunden und verwalten Berechtigungen künftig komfortabel über das herstellereigene Control Panel.

Folgende Vorteile bietet Ihnen der neue Service unseres deutschen Security-Experten:

⊲ Schneller Überblick: Erhalten Sie eine umfassende Berechtigungsübersicht für SharePoint, Teams und OneDrive.

⊲ Compliance-Einhaltung: Steuern Sie übergreifend die Freigabemöglichkeiten von Sites, Dateien und Ordnern.

⊲ Monitoring: Überwachen Sie die Richtlinieneinhaltung und greifen Sie bei Regelverstößen auf die Audit-Funktion zurück.

⊲ Zeitersparnis: Wählen Sie dank Bulk Actions direkt mehrere Felder aus und sparen Sie so Ressourcen bei der Berechtigungsverwaltung.

Mit dem Hornetsecurity 365 Permission Manager vermeiden Sie also die Entstehung kritischer Berechtigungssituationen bei Ihren Kunden und sorgen für die konsequente Einhaltung vorgegebener Richtlinien. Gleichzeitig wird Ihre Administration erheblich erleichtert, um Daten zuverlässig vor dem Zugriff unberechtigter Personen zu schützen.

Mehr erfahren

Sichern Sie sich Ihre kostenfreie Testversion für den Hornetsecurity 365 Permission Manager und lernen Sie alle Lösungen des Herstellers in unserem Webinar kennen.

Hornetsecurity aus Deutschland bietet Ihnen alle Tools, die Sie für umfassende E-Mail-Security samt der Teilbereiche Continuity und Compliance benötigen. Zusätzlich ermöglicht der Hersteller Backups für Microsoft 365, E-Mails, Endpoints und virtuelle Maschinen. Die Administration erfolgt bequem über das eigene Control Panel.

ebertlang.com/hornetsecurity hornetsecurity@ebertlang.com

(0)6441

+49

67118-842

24 News

How-to: So funktioniert die Migration von ESET PROTECT zu ESET PROTECT Cloud

Kundensysteme über die Cloud zu verwalten, hat viele Vorteile – Sie können etwa von überall darauf zugreifen. Das gilt auch für die Lösungen unseres Security-Experten ESET. Wir zeigen Ihnen, wie Sie von ESET PROTECT On-Prem in die Cloud migrieren.

Wichtiger Hinweis: Wenn Sie die ESET Full Disk Encryption nutzen, exportieren Sie vor der Migration bitte unbedingt Ihre Wiederherstellungsdaten, um einen Verlust derselben zu vermeiden.

1. Neue ESET PROTECT Cloud-Instanz erstellen

Sofern Sie noch keinen ESET Business-Account besitzen, registrieren Sie diesen unter eba.eset.com. Anschließend melden Sie sich in Ihrem Superuser-Account an und klicken auf „Lizenzen“ → „Lizenzschlüssel eingeben“

Sie auf „Policies“ → „Aktionen“ → „Importieren“. Wählen Sie nun die exportierte Liste aus und klicken Sie auf „Importieren“

Die Policies werden Ihnen unter „Benutzerdefinierte Policies“ angezeigt. Gegebenenfalls müssen Sie diese später den in ESET PROTECT Cloud importierten Computern neu zuweisen.

3. ESET Management-Agenten von ESET

PROTECT zu ESET PROTECT Cloud migrieren Klicken Sie in der ESET PROTECT Cloud-Konsole auf „Quicklinks“ → „Migrations-Policy herunterladen“ und speichern Sie die heruntergeladene Datei.

Wechseln Sie anschließend in die ESET PROTECT-Konsole und klicken Sie auf „Policies“ → „Aktionen“ → „Importieren“ Wählen Sie die heruntergeladene Datei aus und klicken Sie auf „Importieren“. Klicken Sie nun auf „Benutzerdefinierte Policies“ und wählen Sie die importierte Policy aus. Klicken Sie anschließend auf „Zuweisen“ → „Gruppen zuweisen“. Wählen Sie die statische Gruppe „Alle“ aus und klicken Sie auf „OK“

Nach Einfügen des ESET PROTECT Cloud-Lizenzschlüssels klicken Sie auf „Lizenz hinzufügen“. Sie erhalten nun eine Bestätigungsmail. Klicken Sie in dieser auf „Lizenz verifizieren“. Bevor Sie fortfahren, prüfen Sie bitte unbedingt die Spracheinstellung in Ihrem ESET Business-Account, da diese die Sprache in der Konsole festlegt. Dies lässt sich nachträglich nicht mehr ändern.

Anschließend wechseln Sie zurück ins Dashboard und klicken unter „ESET PROTECT Cloud“ auf „Aktivieren“. Es öffnet sich nun ein Fenster. Setzen Sie einen Haken bei den Nutzungsbedingungen und klicken Sie auf „Zustimmen“. Wählen Sie abschließend aus, wo Ihre Daten gespeichert werden sollen und klicken Sie auf „Weiter“. Wichtig: Der Standort lässt sich nachträglich ebenfalls nicht mehr ändern.

Die Instanz wird nun erstellt. Nach Abschluss des Vorgangs klicken Sie auf „Weiter“. ESET synchronisiert anschließend Ihre Account-Struktur mit der Baumstruktur der dynamischen Gruppen.

2. Policies von ESET PROTECT zu ESET PROTECT Cloud migrieren

Melden Sie sich in Ihrer lokalen PROTECT-Installation an und klicken Sie auf „Policies“ → „Alle“. Wählen Sie nun sämtliche Policies aus und klicken Sie auf „Aktionen“ → „Exportieren“. Wichtig: Bitte exportieren Sie keine ESET Management Agenten-Policies. Stellen Sie zudem sicher, dass Sie keine Agenten-Policy mit der Markierung „Erzwingen“ für Server für die Verbindung haben.

Nachdem Sie die exportierte Liste gespeichert haben, melden Sie sich in der ESET PROTECT Cloud-Konsole an und klicken

Hinweis: Wenn Sie als MSP ein Setup für mehrere Mandanten besitzen, wiederholen Sie folgende Schritte für jede statische Gruppe, um sicherzustellen, dass sich die migrierten Computer in ihren ursprünglichen statischen Gruppen befinden: Wählen Sie die Gruppe aus, lassen Sie die Migration von Computern zu und verschieben Sie die migrierten Geräte anschließend in die entsprechende Gruppe in ESET PROTECT Cloud.

Wenden Sie nun die Policy an, indem Sie auf „Fertigstellen“ klicken. Anschließend wechseln Sie wieder in die ESET PROTECT Cloud-Konsole. Die migrierten Geräte werden Ihnen unter „Computer“ angezeigt. Dies kann einige Minuten dauern. Wählen Sie die Gruppe aus, lassen Sie die Migration von Computern zu und verschieben Sie die migrierten Geräte anschließend in die entsprechende Gruppe in ESET PROTECT Cloud.

Sofern Sie eine neue Lizenz nutzen, müssen Sie nun erneut Ihre ESET-Sicherheitslösungen auf den importierten Computern aktivieren. Klicken Sie dazu im Dashboard auf „Computer“, dann auf den roten Bereich im Diagramm „Rangliste: Computerprobleme“ und wählen Sie „Produkt aktivieren“ aus. Wählen Sie anschließend unter „Einstellungen“ die Lizenz der Lösung aus, überprüfen Sie die Zielcomputer unter „Ziel“ und klicken Sie abschließend auf „Fertigstellen“. Nach einigen Minuten sind die Lösungen wieder auf den Computern aktiv.

help.eset.com eset@ebertlang.com +49 (0)6441 67118-842 25 Techie-Corner

Andreas

Geschäftsführer IT-Service Weber & Betreiber des Blogs andysblog.de

Andreas

Geschäftsführer IT-Service Weber & Betreiber des Blogs andysblog.de

Das Security-Team, ohne die Kolleginnen in Mutterschutz (v. l.): Petra Röhrscheidt, Sascha Felix, Lisa Wehking, Dennis Jeuck, Fabian Seck, Adrian Brandtner und Jolene Hayes

Wenn Dennis (27) nicht gerade EL-Partner berät, reist er gerne

Sascha (45) verbringt seine Freizeit oft in der Natur –am liebsten mit seiner Frau und den Kindern

Brownies & Co. – für Petras (44) Backkünste stehen die Kollegen in der Küche Schlange

Das Security-Team, ohne die Kolleginnen in Mutterschutz (v. l.): Petra Röhrscheidt, Sascha Felix, Lisa Wehking, Dennis Jeuck, Fabian Seck, Adrian Brandtner und Jolene Hayes

Wenn Dennis (27) nicht gerade EL-Partner berät, reist er gerne

Sascha (45) verbringt seine Freizeit oft in der Natur –am liebsten mit seiner Frau und den Kindern

Brownies & Co. – für Petras (44) Backkünste stehen die Kollegen in der Küche Schlange

Waldemar Bergstreiser Head of B2B Germany, Kaspersky

Waldemar Bergstreiser Head of B2B Germany, Kaspersky