Associação Brasileira de Internet abranet.org.br ano XIII . edição 48 . outubro-dezembro 2025

EDITORIAL

Gil Torquato Presidente da Abranet

Associação Brasileira de Internet abranet.org.br ano XIII . edição 48 . outubro-dezembro 2025

Gil Torquato Presidente da Abranet

O QUE ESTÁ NO HORIZONTE da inteligência artificial? Gartner e outros institutos apontam para a agentic AI, tema da matéria de capa desta edição da Revista Abranet. E tem mesmo muita gente de olho nisso. Previsões dão conta de que em três anos a IA agêntica alcança a maturidade e se torna uma força de trabalho em empresas de diferentes tamanhos. Mas todas precisam estar cientes dos cuidados e das boas práticas para minimizar riscos. Nem só de IA vivem produtores, fornecedores e consumidores de tecnologia. A segurança está sempre no topo das preocupações. E o recente caso da C&M Software, em que um golpe trouxe prejuízos estimados entre R$ 800 milhões e R$ 1 bilhão, gritou o alerta: as pessoas continuam sendo o elo mais fraco nos ataques no tripé “pessoas, processos e tecnologia”. E nós, empresas de internet, também temos lições a aprender desse episódio. É preciso estar atento e forte!

Há muitos outros assuntos nesta edição. Abordamos a mudança de rumo do Drex, que ao invés de blockchain focará na reconciliação de gravames. O anúncio foi feito em agosto pelo Banco Central e há vozes discordantes, que advertem para diversos perigos, entre eles ode o Brasil perder o protagonismo nos debates sobre moedas digitais.

Tratamos também do recadastramento das empresas que prestam Serviço de Comunicação Multimídia. Segundo a agência, o prazo de 29 de outubro não será prorrogado e quem não cumprir as novas regras terá o cadastro cancelado e poderá sofrer sanções.

Em entrevista exclusiva à Revista Abranet, Diego Herrera, do Banco Interamericano de Desenvolvimento (BID), fala sobre as estratégias para fomentar o mercado financeiro na América Latina e Caribe. Destaca que 29 países contam com sistema de pagamentos instantâneos, de finalidade muito similar à do Pix no Brasil.

E não podemos deixar de falar na nossa participação no Futurecom 2025. Estivemos nos principais debates do evento, entre eles o de um tema muito sensível: o fim da Norma 4, determinado pela Anatel para janeiro de 2027. Agora, diante da forte reação do mercado, a agência reguladora se predispôs a sentar e conversar. E temos de aproveitar essa oportunidade. A Norma 4 é essencial não apenas para as empresas de internet, mas também para todo o ecossistema digital. Nós, na Abranet, vamos aproveitar essa porta aberta e negociar.

Curta esta edição da Revista Abranet, preparada com muita atenção e escolha dos assuntos mais importantes. Boa leitura!

05 | ABRANET RESPONDE

Como preparar a empresa para a nova nota fiscal eletrônica, a NFCom?

06 | ESPECIAL

Seriam os agentes de IA a próxima fronteira da inteligência artificial generativa?

Esse exército de robôs tem potencial de aumentar a produtividade, mas as empresas precisam estar cientes dos cuidados e das boas práticas que devem adotar para mitigar riscos

PRESIDENTE Gil Torquato

12 | SEGURANÇA

Pessoas: o elo mais fraco nos ataques à segurança. O golpe contra a C&M Software reflete, mais uma vez, que não bastam melhores tecnologia e processos para proteger as organizações. Empresas de internet também têm lições a aprender.

18 | FUTURECOM 2025

Norma 4, conectividade significativa e segurança no centro dos debates. Abranet teve ampla participação em painéis do evento, confirmando a atuação da entidade como voz importante do setor.

Redata já está valendo. Incentivo a data centers no Brasil alia benefícios fiscais a compromissos ambientais.

22 | ENTREVISTA . DIEGO HERRERA

Especialista líder na Divisão de Conectividade, Mercado e Finanças (CMF/IFD) do Banco Interamericano de Desenvolvimento (BID) fala sobre as estratégias para fomentar o mercado financeiro na América Latina e Caribe, região onde o Brasil exerce protagonismo.

24 | LEGISLAÇÃO

SCM: recadastramento é obrigatório. O prazo não será prorrogado. Alerta foi feito pela Anatel aos provedores de acesso à internet.

26 | SERVIÇOS FINANCEIROS

Drex muda o rumo. Troca de blockchain para gravames foi pragmática e visou à segurança.

28 | CONEXÃO

VICE-PRESIDENTE Jesaias Arruda

ABRANET ADMINISTRAÇÃO

Tel.: (11) 3078-3866

WhatsApp: +55 11 94528-2739

E-mail: gerente@abranet.org.br / sec@abranet.org.br

PROJETO, PRODUÇÃO E EDIÇÃO

Editora Convergência Digital editora@convergenciadigital.com.br Tel: (11) 99607-1569

DIREÇÃO EDITORIAL / EDITORA-CHEFE Ana Paula Lobo analobo@convergenciadigital.com.br

EDIÇÃO

Bia Alvim biaalvim.cd@gmail.com

REPORTAGEM / REDAÇÃO

ISO 42001: um selo global para a IA. Big techs questionam Anatel. FTTH: Brasil é o quarto maior mercado. TV 3.0: nada será como antes.

30 | OPINIÃO

A IA é o futuro, mas é preciso coragem de dizer: há riscos! Por Toni Hebert, sócio-líder de Risk Advisory Services da BDO.

04 abranet.org.br outubro-dezembro 2025

Roberta Prescott prescottroberta@gmail.com Luis Osvaldo Grossmann ruivo@convergenciadigital.com.br

EDIÇÃO DE ARTE E DIAGRAMAÇÃO Pedro Costa pedro@convergenciadigital.com.br

Rua MMDC, 450 cj 304 - Butantã - São Paulo / SP CEP: 05510-020 Tel.: ( 11 ) 3078-3866

www.abranet.org.br

https://instagram.com/abranetoficial https://bit.ly/LinkedIn_Abranet https://youtube.com/AbranetBrasil

Tem uma dúvida? Quer que um especialista da Associação Brasileira de Internet responda? Escreva para o Abranet Responde . O e-mail é abranetresponde@abranet.org.br

A emissão da NFCom será obrigatória a partir do dia 1º de novembro. Especialista diz que mudanças não são complexas, mas precisam ser feitas o quanto antes.

APÓS

adiamentos, a NFCom, que substituirá as notas modelos 21 e 22, será obrigatória para os contribuintes do ICMS a partir do dia 1º de novembro. Embora o assunto preocupe empresas de comunicação e de telecomunicações – incluindo provedores de internet –, as mudanças não são complexas. Elas devem ser concluídas o quanto antes para que eventuais incorreções que impeçam a emissão possam ser corrigidas antes da data limite.

Vencida essa etapa, as empresas terão de ser mais cuidadosas ao declarar o fato gerador e seus respectivos tributos, já que a NF62 torna evidentes erros e artificialidades. No mais, traz inúmeros benefícios, que acabam por simplificar rotinas e eliminar tarefas.

Para empresas de inúmeros segmentos – particularmente ISPs, cujas carteiras vão de centenas a milhares de clientes –, o uso de software de gestão passa a ser imprescindível. Como esse tipo de programa é utilizado, entre outros usos, para a emissão de notas, deve estar configurado de acordo com os parâmetros da NFCom, observa Fabrício Viana, sócio da VianaCom, consultoria especializada na regularização de ISPs.

incidentes que não competem ao fisco estadual. O modelo de nota 62 não altera o recolhimento de impostos municipais e federais – realizado por meio de outros instrumentos tributários, como a Nota Fiscal Eletrônica, Notas de Débito e Recibos de Débito. Mas estes, assim como seus fatos geradores – tudo que compõe os pacotes fornecidos – terão de constar na NFCom.

Assim como a Anatel, as secretarias da Fazenda estão atentas à atribuição artificial de receitas obtidas com Serviço de Comunicação Multimídia (sobre as quais há incidência de ICMS) como resultantes da oferta de serviços de valor adicionado.

A fim de se precaver quanto a surpresas, os contribuintes devem ter certeza de que os sistemas que utilizam estão aptos a emitir o novo modelo de nota. Cabe aos provedores inserir em suas ferramentas todos os serviços e produtos que constam em seus pacotes. O mesmo se aplica aos impostos e alíquotas sobre eles incidentes, o que demanda a orientação de seus contadores.

Isso inclui as ofertas e os tributos sobre elas

O novo modelo de nota padroniza as informações sobre o que é fornecido. Isso tornará evidentes as práticas das empresas, o que facilita, por exemplo, a identificação de grupos que se valem de vários CNPJs para recorrer ao Simples Nacional e, assim, reduzir de forma fraudulenta sua carga tributária. Isso não será extinto a partir da NFCom, mas passará a ser flagrado com maior frequência. Vianna adverte: também é necessário que a adequação de sistemas e rotinas relacionados à emissão da NFCom contemple, desde já, a Reforma Tributária, que começará a ser implantada em 2026. Ainda em caráter experimental, a partir de janeiro próximo, a Contribuição sobre Bens e Serviços (CBS) e o Imposto sobre Bens e Serviços (IBS), que substituirão PIS/Cofins e ICMS e ISS, entrarão em vigor, inicialmente com alíquotas simbólicas, de 0,9% e 0,1% e, dessa forma, em poucos meses, já deverão constar nas notas. •

CAPA Roberta Prescott

Seriam os agentes de IA a próxima fronteira da inteligência artificial generativa? Esse exército de robôs tem potencial de aumentar a produtividade, mas as empresas precisam estar cientes dos cuidados e das boas práticas que devem adotar para mitigar riscos

O GARTNER elegeu a inteligência artificial agêntica como a principal tendência em tecnologia para o ano de 2025, ao lado, entre outras, da criptografia pós-quântica, computação espacial e plataformas de governança de IA. Segundo o instituto, os CIOs podem usar esse estudo [https://www.gartner.com/en/articles/top-technology-trends-2025] para planejar o futuro, especialmente porque a inteligência artificial está mudando a maneira como a tecnologia é adquirida, implementada e usada nas organizações.

Já uma pesquisa global realizada pela Outsystems, em parceria com a CIO Dive e a KPMG, apontou 2025 como o ano de consolidação da IA agêntica ( agentic AI ). Segundo a companhia, esses sistemas, que funcionam de forma autônoma com mínima intervenção humana, têm despertado entusiasmo. Na pesquisa, denominada Navegando por Agentic AI e IA Generativa no Desenvolvimento de Software: A Colaboração Entre Humanos/Agentes Já Começou , 93% disseram que planejam adotar agentes de IA personalizados em suas organizações. Foram entrevistados 550 executivos de software nos Estados Unidos, Reino Unido, Japão, França, Canadá, Austrália, Índia e Alemanha.

E mais: quase metade dos executivos (46%) está integrando a IA agêntica a aplicações e fluxos de trabalho e outros 28% estão testando ativamente essas soluções. E quase metade dos entrevistados (49%) planeja utilizar agentes de IA para suporte ao cliente, a fim de lidar com consultas e tarefas de suporte de forma autônoma, reforçando o desejo de aprimorar a experiência do cliente e escalar o suporte com eficiência.

Mas nem tudo são flores. Há desafios de governança e escalabilidade. Embora a automação impulsionada por IA libere um potencial significativo, sua adoção mais ampla tem

Principais tendências em tecnologia para 2025

1 . IA agêntica

2 . Criptografia pós-quântica

3 . Computação espacial

4 . Plataformas de governança de IA

5 . Ambiente de inteligência invisível

6 . Robôs polifuncionais

7 . Segurança da desinformação

8 . Computação eficiente em energia

9 . Aprimoramento neurológico

10 . Computação híbrida

introduzido riscos significativos de governança, segurança e conformidade. Mais de três em cada cinco executivos de software (64%) citam preocupações quanto à transparência e a confiabilidade das decisões geradas por IA.

No Brasil, os assistentes de IA, um estágio anterior aos agentes, estão amplamente adotados por empresas de vários setores. “Os agentes de IA estão começando a amadurecer de forma muito rápida, e o uso está crescendo muito velozmente, como tudo em inteligência artificial, em que a cada três meses temos mudança de patamar, e mudanças significativas”, diz David Dias, sócio-líder de inteligência artificial da EY na América Latina.

Alguns analistas apontam os agentes de IA como uma evolução da automação robótica de processos (RPA, Robotic Process Automation). Fornecedores dessas soluções vêm incorporando agentes de IA, adiantando-se a um futuro no qual o RPA poderia desaparecer. Isso porque inteligência artificial não é só sobre aumento de produtividade ou apenas fazer mais e mais rápido, mas é sobre fazer melhor. Automação em constante evolução e as tecnologias de IA culminaram em agentes de IA, como se fosse a grande fusão do mundo de RPA em uma hiperautomação com inteligência artificial.

O aumento da produtividade e o retorno sobre o inves-

“Os agentes de IA estão começando a amadurecer de forma muito rápida, e o uso está crescendo muito velozmente, como tudo em inteligência artificial, em que a cada três meses temos mudança de patamar.”

David Dias

Sócio-líder de inteligência artificial da EY na América Latina

timento são tidos como principais vetores para a adoção dos agentes de IA e algo que vem sendo perseguido desde o advento da IA generativa. “Com os agentes, colocamos a IA em ação – ajudando nossos clientes a criar, implementar e gerenciar poderosos assistentes e agentes de IA que automatizam fluxos de trabalho e processos com IA generativa”, diz Matheus Bitencourt, AI Agents Tech Specialist na IBM Brasil.

Os agentes de IA variam muito conforme o tipo de trabalho que fazem e o quanto você precisa intervir. “Há agentes que só entram em ação quando você chama, outros ficam de ‘plantão’ e monitoram processos em segundo plano, decidindo mudanças conforme regras que você definir. Alguns são mestres de uma única função, como organizar relatórios de vendas, enquanto outros conseguem atuar em várias áreas, falando com clientes, ajustando planilhas e até marcando compromissos”, explica Rafael Bortolini, diretor de inteligência artificial da Stoque, fornecedora de soluções digitais para processos e documentos.

“Com os agentes, colocamos a IA em ação –ajudando nossos clientes a criar, implementar e gerenciar poderosos assistentes e agentes de IA que automatizam fluxos de trabalho e processos com IA generativa.”

Matheus Bitencourt

AI Agents Tech Specialist na IBM Brasil

Quando se fala em IA agêntica ( agentic AI ), ainda estamos no início. “Em três anos, estará madura, parte integrante de qualquer empresa, seja ela pequena, média ou de grande porte; a força de trabalho agêntica será muito presente”, prevê Dias, da EY, para quem é alta a velocidade das empresas em adotar inteligência artificial generativa e agentes.

Um dos motivos para essa previsão de rápida adoção é a redução dos custos com os

“O poder de criar um agente de IA já está, hoje, disponível para qualquer porte de empresa. Posso dizer que devido a maiores preocupações de compliance, segurança e privacidade, as grandes empresas podem adotar esse tipo de tecnologia até mais lentamente que as pequenas.”

Rafael Bortolini

Diretor de inteligência artificial da Stoque

grandes modelos de linguagem (LLMs). O especialista da EY relata que saímos de um valor de US$ 25 para 1 milhão de tokens para chegarmos hoje a menos de 20 centavos de dólar. Isso leva a uma comoditização das LLMs, que passam a apresentar capacidades de entrega muito próximas.

“Obviamente, você tem LLMs que funcionam melhor em uma função que outras e existem as LLMs específicas, como, por exemplo, para áreas médicas, jurídicas etc. A grande diferença entre o que uma LLM entrega e outra é a base de conhecimento que acessa; e a qualidade do dado faz total diferença no output”, analisa David Dias. Nessa linha, caminha-se para a diferença não estar no preço e, sim, na qualidade dos dados.

Para Rafael Bortolini, um dos pontos mais interessantes desse novo movimento está justamente no fato de o custo de consumo das tecnologias de IA ter caído drasticamente e uma infinidade de soluções de todos os portes, inclusive open source, aparecer todos os dias. “Isso significa que o poder de criar um agente de IA já está, hoje, disponível para qualquer porte de empresa. Posso dizer que devido a maiores preocupações de compliance, segurança e privacidade, as grandes empresas podem adotar esse tipo de tecnologia até mais lentamente que as pequenas”, destaca o diretor da Stoque.

Hoje, os agentes de inteligência artificial são muito usados no atendimento a clientes, proporcionando conversas mais naturais e resolvendo dúvidas simples antes de o consumidor acionar uma pessoa. Mas o maior ganho tem ocorrido nos bastidores, em setores como financeiro e de recursos humanos, onde esses agentes organizam fa-

turas, conciliam contas, analisam currículos e automatizam processos administrativos de forma silenciosa e eficiente. Rodrigo Soares, gerente e Solution Architect Latam da OutSystems, ressalta que existem diferentes tipos de agentes de IA, categorizados de acordo com seu nível de inteligência e capacidade de tomada de decisão. Os agentes de reflexo simples reagem apenas à situação atual; os baseados em modelo utilizam um modelo interno para lembrar eventos passados e compreender melhor o ambiente; aqueles com base em objetivos planejam uma sequência de ações para atingir um objetivo específico; e os agentes baseados em utilidade, o tipo mais avançado, otimizam suas decisões ao considerar múltiplos fatores para alcançar o resultado mais desejável.

“O conceito de agentic AI leva essa ideia além, ao descrever sistemas nos quais múltiplos agentes – muitas vezes de tipos diferentes – trabalham de forma colaborativa e autônoma para enfrentar desafios organizacionais complexos. Com isso, líderes podem automatizar processos em larga escala, criar experiências digitais hiperpersonalizadas e impulsionar a inovação com agilidade”, acrescenta Soares.

A chegada dos agentes de inteligência artificial agregou novos desafios para a segurança corporativa. “Como esses sistemas podem tomar decisões com base em padrões probabilísticos, existe o risco de respostas inesperadas ou erros difíceis de prever. Além disso, pessoas mal-intencionadas podem tentar inserir comandos específicos para alterar o comportamento dos agentes; e há sempre a preocupação de vazamento de informações por meio de registros de uso”, assinala Bortolini.

Para Matheus Bitencourt, as principais ameaças estão relacionadas à implementação dos agentes IA. “Precisamos enxergar os agentes de IA como sistemas e pensar, antes de mais nada, na governança, segurança e explicabilidade. Como eles acessam os sistemas, precisamos sempre discutir qual o melhor e mais correto tipo de credencial, qual a melhor forma de conexão entre as

ferramentas e como ativar os guardrails para melhor proteção”, aponta.

Mitigar os riscos é imprescindível ao se adotar agentes de IA, e primar por uma boa orquestração torna-se um ponto fundamental. Isso porque, quando estamos falando em agentes, sejam eles do tipo autônomos ou semiautônomos, pode haver execução de ações automáticas indesejadas, capazes de gerar algum tipo de prejuízo.

Reduzir os riscos passa por definir diretrizes claras sobre quais dados os agentes podem acessar e como as informações serão armazenadas. “Os agentes devem operar com o mínimo indispensável de informações, seguindo o princípio de que menos dados em circulação significa menos chance de exposição”, atesta Rafael Bortolini. Além disso, é importante também revisar periodicamente o funcionamento desses agentes, testar cenários de falha e manter um plano de ação para eventuais incidentes.

“Quando se fala em empresas de maior porte, elas trabalham com base de dados e de conhecimento que elas criaram. Quanto às pequenas e médias, ao mesmo tempo que não têm tanta qualidade de dados disponível, a governança é mais permissiva e elas adotam as tecnologias de forma mais rápida”, afirma Dias, da EY. Os agentes só podem entrar em campo depois de serem amplamente testados, passarem por auditoria e contarem com rastreabilidade.

Bitencourt orienta que os agentes de IA precisam ser específicos para suas funções. Ou seja, contar com

acesso aos dados corretos e apenas às ferramentas que precisam, mas diz que essa discussão avança para a arquitetura inteira do agente. “Por isso, precisamos discutir sobre governança, explicabilidade e rastreabilidade do uso dos agentes. Na IBM, aplicamos o conceito de AI Agents Ops justamente para poder dar essa camada corporativa para nossos clientes. Acredito fortemente que isso permite que eles tenham mais confiança para colocarmos nossos agentes em produção, pensando em escala”, frisa.

Os múltiplos agentes facilitam principalmente porque dessa maneira é possível distribuir as tarefas entre vários agentes especializados em vez de sobrecarregar um único “faz-tudo”. Rafael Bortolini, da Stoque, aponta que assim fica muito mais fácil entender quem fez cada passo, corrigir possíveis erros e manter a governança em dia. É a chamada orquestração. “Cada agente tem sua função e seu território de atuação, o que simplifica o monitoramento e evita surpresas. Em vez de criar um único agente para tudo, faz sentido ter vários agentes especializados, cada um focado em uma etapa do processo. Nesse cenário, começam a surgir práticas, políticas e ferramentas para gerir a comunicação e o trabalho sincronizado de múltiplos agentes”, detalha.

Indo além, ao unir realidades de sistemas complexos, com diversos modelos de IA, muitos sistemas estruturantes, diversas APIs, RPAs e open source, é preciso pensar na melhor forma de resolver essa complexidade. Portanto, a governança é muito importante. Ter controle e políticas claras de como os agentes vão funcionar, inclusive considerando a ética, faz parte do planejamento da implantação de agentes – ainda mais quando se vislumbra partir para a IA agêntica como próximo passo.

“A adoção de agentes de IA faz sentido quando o objetivo é promover eficiência, escalabilidade e ganhos mensuráveis em produtividade e inovação, especialmente para empresas que buscam automatizar tarefas repetitivas e de alto volume.”

Rodrigo Soares

Gerente Solution Architect Latam da OutSystems

“A adoção de agentes de IA faz sentido quando o objetivo é promover eficiência, escalabilidade e ganhos mensuráveis em produtividade e inovação, especialmente para empresas de todos os tamanhos que buscam automatizar tarefas repetitivas e de alto volume, além de integrar dados dispersos para embasar melhor a tomada de decisões”, resume Rodrigo Soares, da OutSystems. •

ASSISTENTES DE IA, agentes de IA e IA agêntica não são a mesma coisa. “A principal diferença entre um assistente de inteligência artificial e um agente de IA é sua autonomia e ganho de produtividade”, diz Matheus Bitencourt, AI Agents Tech Specialist na IBM Brasil. Ele explica que os assistentes de IA são aplicações inteligentes que entendem comandos em linguagem natural e utilizam uma interface de IA conversacional para realizar tarefas para um usuário de forma mais reativa.

Já um agente de IA refere-se a um sistema ou programa capaz de executar tarefas de forma autônoma em nome de usuários ou de outro sistema, criando seu próprio fluxo de trabalho e utilizando as ferramentas disponíveis. “Mais autônomos, conectados e sofisticados do que os assistentes de IA, os agentes de IA podem abranger uma ampla gama de funções além do entendimento de linguagem natural. Isso inclui a tomada de decisões, a solução de problemas, a interação com ambientes externos e a execução de ações”, detalha Bitencourt.

A IA agêntica é um sistema que se utiliza de agentes de IA para realizar tarefas mais complexas, com orquestração, governança, segurança e explicabilidade. “No caso de um agente de IA, você pode dar uma descrição para o seu trabalho, o nível de conhecimento para suas respostas, as ferramentas que ele irá utilizar, definir o seu comportamento e as políticas da empresa que ele irá seguir”, diz. “Já a IA agêntica seria como uma agência de agentes, onde combinamos esses agentes para realizar tarefas ainda mais complexas e de forma orquestrada”, completa o especialista da IBM.

Assim, se assistentes de IA são ferramentas reativas guiadas por comandos do usuário, projetadas para responder a solicitações e executar ações simples (como definir lembretes ou buscar

informações), sem iniciativa própria, os agentes de IA se apresentam como uma evolução. São programas de software autônomos que realizam tarefas específicas sem intervenção humana contínua. E a IA agêntica, de acordo com a OutSystems, representa um paradigma avançado que vai além de agentes individuais: são sistemas compostos por múltiplos agentes trabalhando juntos sob uma orquestração inteligente. Esses sistemas se adaptam ao contexto, definem e ajustam metas automaticamente, aprendem com o tempo e gerenciam fluxos de trabalho complexos com supervisão humana mínima.

“Ainda não existe um ‘dicionário oficial’ que defina de forma rígida o que são assistentes de IA, agentes de IA e inteligência artificial agêntica, mas uma boa maneira de enxergá-los é pensar em camadas de autonomia e capacidade de atuação”, complementa Rafael Bortolini, diretor de inteligência artificial da Stoque. Dessa forma, assistentes de IA são como ajudantes virtuais que respondem a comandos pontuais e cumprem tarefas simples sob demanda.

Agentes de IA, por sua vez, já conseguem tomar pequenas decisões sozinhos e manter um breve contexto de trabalho. A inteligência artificial agêntica representa o grau máximo dessa evolução, capaz de planejar fluxos de trabalho complexos, acompanhar uma série de tarefas ao longo de dias ou semanas e ajustar suas próprias estratégias conforme novas informações surgem. “É como ter um colaborador digital que, ao ser encarregado de gerenciar o relacionamento com um cliente, faz de tudo: identifica interesses com base em históricos de compra, elabora abordagens personalizadas, faz follow-up automático por chat ou e-mail e ainda ajusta seu roteiro se o cliente mudar de ideia no meio do caminho”, diz o diretor de inteligência artificial da Stoque.

Exemplos práticos incluem sistemas de trading financeiro que identificam oportunidades de investimento e executam ordens em frações de segundo, além de robôs de logística que planejam rotas de entrega em tempo real, lidando com trânsito e demandas inesperadas sem intervenção humana constantes. •

Roberta Prescott

O golpe contra a C&M Software reflete, mais uma vez, que não bastam melhores tecnologia e processos para proteger as organizações. É preciso entender as vulnerabilidades, conhecer os ataques mais comuns e saber como se proteger. Empresas de internet também têm lições a aprender.

apontarem que um funcionário da C&M Software teria emprestado suas credenciais – o que levou ao ataque hacker conhecido como o maior golpe cibernético contra instituições financeiras do Brasil, com prejuízos estimados entre R$ 800 milhões e R$ 1 bilhão –, ficou evidente que as pessoas continuam a ser o elo mais fraco do tripé “tecnologia, processos e pessoas” quando se trata de segurança. “Esse incidente foi a tempestade perfeita e expôs de forma dramática uma verdade inconveniente no mundo da segurança: a tecnologia, por mais avançada que seja, pode ser contornada se não estiver alicerçada em pessoas e processos sólidos. O que vimos não foi apenas uma falha técnica, mas a convergência de três pontos críticos de vulnera-

bilidade”, aponta Ana Vitória, líder de cibersegurança, privacidade e governança da keeggo.

Com credenciais autênticas, os fraudadores conseguiram emitir Pix milionários que transitaram sem barreiras. “O ataque à C&M Software aconteceu não por falha técnica, mas por uma exploração da cadeia de fornecedores e da confiança cega em credenciais internas. Um funcionário interno vendeu acesso; as senhas e os certificados foram usados para acessar sistemas internos e da C&M e foram localizados chaves e certificados expostos em arquivo salvo em servidor. Isso fez transações sob aparência legítima, atingindo contas reserva no BC”, explica Alexandre Gomes, engenheiro de soluções da Dinamo Networks.

O fator humano ainda é primordial em uma estratégia

“A defesa robusta nasce da integração. Um bom plano (processo) depende de uma equipe bem treinada (pessoas) para executá-lo, usando as ferramentas certas (tecnologia) para detectar a ameaça. A força da corrente está na união desses elos.”

Ana Vitória

Líder de cibersegurança, privacidade e governança da keeggo

Em 1º de julho deste ano, a C&M Software, empresa que presta serviços para o setor financeiro e se conecta com a infraestrutura do Pix, sofreu um ataque hacker que provocou prejuízos estimados entre R$ 800 milhões e R$ 1 bilhão. Os criminosos teriam usado a porta de entrada da C&M e acessado contas reserva mantidas por cinco instituições financeiras junto ao Banco Central.

de segurança e não pode ser ignorado. “Em muitos casos, o foco para proteção está concentrado na eliminação e visibilidade das vulnerabilidades técnicas, mas, mesmo com ferramentas avançadas de proteção, se o atacante utiliza credenciais legítimas, as equipes de segurança têm dificuldade para identificar a ação como suspeita”, concorda Fernando Mitre, sócio da PwC Brasil e especialista em cibersegurança para serviços financeiros.

Segundo Mitre, a crescente complexidade dos ataques exige um nível mais avançado de monitoramento, com foco no comportamento dos usuários e na segurança dos processos internos. “Incidentes recentes evidenciam vulnerabilidades associadas a fatores humanos, reforçando a importância de investimentos em programas contínuos de conscientização, simulações de incidentes e desenvolvimento de cenários que permitam avaliar a capacidade dos sistemas de detectar desvios comportamentais”, ressalta.

“As vulnerabilidades de pessoas são um vetor bastante difícil de se endereçar. Neste caso, é importante

“Quando atacantes obtêm e testam credenciais vazadas, especialmente em ambientes sem autenticação multifator, o risco de invasão se torna imediato e concreto.”

Fernando Mitre

Sócio da PwC Brasil e especialista em cibersegurança para serviços financeiros

reforçar o processo de conhecimento da equipe de trabalho e fortalecer mecanismos de monitoramento de atividade sistêmica e transacional, para que sinais de alerta sejam identificados com maior tempestividade e precisão”, acrescenta Adriano Vargas, também sócio da PwC Brasil e especialista em serviços forenses. Embora as ferramentas mudem, a estratégia central dos criminosos permanece a mesma: a manipulação psicológica ou engenharia social. Exemplos não faltam e vão desde a falsa central de atendimento ao phishing, que evoluiu muito e não se refere apenas a e-mails mal escritos, passando por golpes envolvendo o Pix, que continuam se diversificando.

A implementação de políticas zero trust é uma medida estratégica, pois promove a segmentação de acessos e estabelece barreiras adicionais que reduzem o impacto e limitam a possibilidade de propagação desse tipo de ameaças. Outro ponto importante é fortalecer a governança com terceiros. “Terceiros e as conexões com eles. É fundamental promover a integração e a colaboração entre as áreas de segurança cibernética e prevenção a fraudes, especialmente nas interfaces realizadas por meio de APIs, que têm sido alvo recorrente de exploração por agentes maliciosos. A proteção dessas conexões deve considerar tanto os riscos técnicos quanto o uso indevido de dados transacionais”, aponta Mitre.

Algumas empresas já desenvolvem processos do tipo conheça o seu funcionário, análises de conflitos e outros

elementos que procuram mitigar riscos. Mas, diz Adriano Vargas, da PwC, são processos que precisam de muita atenção e aprimoramento contínuo. Para ele, a chave está na análise da movimentação transacional, em que realmente há uma oportunidade para as empresas sofisticarem os mecanismos de detecção, incorporando aos dados da transação em si informações sobre os dispositivos ou de biometria comportamental de usuários.

“São parâmetros que permitam enriquecer essa análise e identificar, de forma muito mais precisa, usando inteligência artificial, comportamentos anômalos que poderiam ser um potencial alerta de fraude ou eventualmente até barrar determinadas transações que fujam do que é usual para aquela entidade e usuário”, detalha Vargas.

Tecnologias como biometria comportamental, inteligência artificial e aprendizado de máquina viabilizam uma atuação conjunta e coordenada, permitindo a identificação de padrões suspeitos em tempo real e a automatização de respostas, o que fortalece a resiliência institucional diante de ameaças cada vez mais sofisticadas e interdependentes.

“É crucial entender que, no cenário de monitoria transacional, não existe usuário, fluxo ou cliente totalmente isento de risco. Onde a monitoria é deficiente, a oportunidade para fraudadores aumenta consideravelmente. A era em que as empresas esperavam um primeiro prejuízo para investir em segurança já passou. Hoje, com a velocidade que a tecnologia impôs, aguardar um prejuízo inicial pode significar o fim de um negócio. Quantos bancos estavam monitorando a saída de suas contas reserva antes da fraude reportada?”, destaca Fernanda Curti, especialista em prevenção de fraudes na Feedzai.

Quanto à tecnologia, algumas ferramentas são indispensáveis, como a autenticação multifator (MFA), que exige uma segunda forma de verificação (como um código no celular), que deve ser obrigatória para qualquer acesso importante. É como ter uma segunda fechadura na porta. A criptografia de todos os dados sensíveis é outra recomendação, ao lado de técnicas como Endpoint Detection and Response (EDR), Network Detection and Response (NDR) e Extended Detection and Response (XDR), que funcionam como um sistema de segurança inteligente que monitora o ambiente em tempo real, detectando comportamentos anômalos que um antivírus

“O ataque à C&M Software aconteceu não por falha técnica, mas por uma exploração da cadeia de fornecedores e da confiança cega em credenciais internas.”

Alexandre Gomes Engenheiro de soluções da Dinamo Networks

tradicional não veria e permitindo uma resposta imediata para isolar a ameaça.

O uso de IA e machine learning para analisar padrões de transações em tempo real é o que permite identificar e bloquear as fraudes mais sofisticadas, aquelas que se escondem no meio de milhões de operações legítimas. “A defesa robusta nasce da integração. Um bom plano (processo) depende de uma equipe bem treinada (pessoas) para executá-lo, usando as ferramentas certas (tecnologia) para detectar a ameaça. A força da corrente está na união desses elos”, diz Ana Vitória, da keeggo.

O sistema financeiro sempre foi o principal alvo de ciberataques, porque são empresas que trabalham com valores. Fernando Mitre, da PwC, diz que um tipo de ataque muito comum para o setor, embora não exclusivo dele, é o de engenharia social. Somam-se à lista tentativas de ataques de ransomware , ou sequestro de dados, abuso de credenciais válidas, ataques a APIs e integração com terceiros, que é exatamente o que ocorreu no caso da C&M Software.

“O comprometimento de grandes bases de dados emerge como a principal fonte e o catalisador para a ocorrência de fraudes financeiras em massa. Vazamentos de dados expondo credenciais de login, informações de cartão de crédito e outros dados pessoais fornecem aos fraudadores o material bruto necessário para orquestrar esquemas cada vez mais elaborados”, diz Fernanda Curti, da Feedzai.

Este ecossistema de dados roubados e técnicas de ataque facilitou o crescimento de um novo e perigoso fenômeno, o de fraude como serviço – FaaS, do inglês fraud as a service. Curti considera que o FaaS representa a pro-

“É crucial entender que, no cenário de monitoria transacional, não existe usuário, fluxo ou cliente totalmente isento de risco. Onde a monitoria é deficiente, a oportunidade para fraudadores aumenta consideravelmente.”

Fernanda Curti Especialista em prevenção de fraudes na Feedzai

fissionalização do crime cibernético, em que ferramentas, infraestrutura e conhecimento para a prática de fraudes são oferecidos como um serviço no submundo da internet.

“Isso significa que mesmo indivíduos com pouca ou nenhuma expertise técnica podem adquirir recursos para executar ataques sofisticados, alimentando um círculo vicioso de violações de dados e fraudes financeiras que constantemente desafiam as defesas das organizações e a segurança dos indivíduos. Como resultado, vemos um crescimento preocupante dos casos de engenharia social e golpes sofridos pela população”, explica a especialista em prevenção de fraudes.

Um desafio particularmente crítico no setor financeiro é o uso de contas laranja para viabilizar fraudes. “Tradicionalmente, falávamos de fraudes com identidades reais, mas hoje enfrentamos um cenário ainda mais complexo, com o surgimento de identidades sintéticas e o uso de tecnologias como deepfakes para burlar processos de verificação”, assinala Mitre. Esse tipo de fraude mistura características de conta laranja usando engenharia social e ataques que tentam explorar senhas que já foram vazadas.

“É importante reforçar o processo de conhecimento da equipe de trabalho e fortalecer mecanismos de monitoramento de atividade sistêmica e transacional.”

Adriano Vargas

Sócio da PwC Brasil e especialista em serviços forenses

Na deep e dark web, existe um mercado de credenciais vazadas por um phishing ou qualquer outro tipo de vazamento. “Quando atacantes obtêm e testam credenciais vazadas, especialmente em ambientes sem autenticação multifator, o risco de invasão se torna imediato e concreto. Esse tipo de exploração evidencia a necessidade de monitoramento contínuo de vazamentos, identificação proativa de credenciais comprometidas e análise das vulnerabilidades internas que permitiriam o uso indevido desses acessos”, considera Mitre, ressaltando que tais medidas são essenciais para interromper a cadeia de ataque antes que ela resulte em fraude ou comprometimento sistêmico.

Para Alexandre Gomes, da Dinamo Networks, phishing, smishing, vishing e deepfakes seguem como técnicas de engenharia social que continuam dominando, especialmente com versões mais sofisticadas, como deepfakes vocais ou visuais para enganar colaboradores ou gestores. Além disso, ele aponta o recrutamento de insiders por cibercriminosos, como no caso da C&M Software, como mais um ponto de atenção.

No setor financeiro, os ataques com ransomware que bloqueiam sistemas ou exigem resgate em troca de desativação de malware ainda são recorrentes. E a crypto jacking – uso de sistemas para mineração não autorizada – vem crescendo como ameaça emergente. “Criminosos vêm usando IA para personalizar ataques de phishing , simular vozes reais, além de escalar golpes com rapidez e precisão. Previsões indicam que as perdas financeiras poderão quadruplicar até 2027 com essas táticas”, acrescenta Gomes. •

AINDA QUE as motivações sejam distintas, o cenário de ataques à indústria financeira levanta alertas e dá lições a outros setores. O uso de phishing e exploits em software (e-mails maliciosos, engenharia social) é comum, tanto em fintechs quanto em empresas de internet. Mas há diferenças nos alvos e impacto. “No sistema financeiro, o foco é monetário direto (roubo de dinheiro). Em plataformas ou ISPs, o objetivo tende a ser tomada de controle, roubo de dados pessoais ou interrupção de serviço”, resume Alexan-

dre Gomes, engenheiro de soluções da Dinamo Networks. Os ataques a empresas de internet podem ter como objetivo mostrar a disponibilidade do sistema, tornar o atacante visível, para evidenciar que é possível invadir aquele sistema ou sequestrar dados e pedir resgate. “ISPs e provedores de conteúdo lidam com ameaças como negação de serviço, sequestro de contas e vazamento de dados, que costumam ter um impacto mais operacional ou reputacional. Já no setor financeiro, o cenário é diferente. Os ataques são mais persistentes, direcionados e com foco claro em ganhos financeiros”, aponta Fernando Mitre, sócio da PwC Brasil e especialista em cibersegurança para serviços financeiros. Ele diz que tem observado ações estruturadas, envolvendo o uso de contas fraudulentas, identidades falsas e liquidação rápida dos valores obtidos. “É uma dinâmica

que exige respostas em tempo real e uma capacidade muito maior de detecção e prevenção, porque o prejuízo pode acontecer em questão de segundos”, aponta. Além disso, os ataques a APIs bancárias se tornam mais críticos com a integração entre grandes instituições e fintechs, que, muitas vezes, ainda não operam com o mesmo nível de segurança. Para Fernanda Curti, especialista em prevenção de fraudes na Feedzai, ataques direcionados a empresas de internet, sejam elas plataformas digitais, provedores de serviços de internet (ISPs) ou provedores de conteúdo, frequentemente, atuam como catalisadores para fraudes financeiras e golpes de engenharia social. “É crucial entender que esses ataques não são o fim em si mesmos, mas o início e o meio de um processo que culmina na fraude financeira. Cibercriminosos e fraudadores estão em constante busca por vulnerabilidades nos sistemas e processos”, justifica.

A derrubada de sistemas, a interrupção da comunicação com clientes ou o comprometimento da disponibilidade de serviços são táticas que facilitam a invasão de contas, a aprovação de movimentações financeiras indevidas ou a coleta de dados sensíveis.

“Uma parte significativa dos golpes financeiros e cibernéticos se materializa por meio das infraestruturas e serviços oferecidos pelas ISPs. Isso pode incluir o aliciamento de funcionários internos para obter acesso privilegiado, a aplicação de técnicas de SIM swap (troca de cartão SIM) para sequestrar números de telefone e, consequentemente, contas bancárias e de redes sociais, ou a utilização de plataformas de conteúdo e redes sociais como vetores para a disseminação de golpes de pirâmides financeiras, a venda de produtos falsos, esquemas de phishing e outras modalidades de fraude”, enumera Curti.

Para a especialista da Feedzai, embora os ataques diretos às empresas de internet possam parecer, à primeira vista, distintos das fraudes financeiras, eles estão intrinsecamen-

te ligados e, em muitos casos, são precursores ou facilitadores dessas últimas. Isso porque um ataque bem-sucedido a uma plataforma de mídia social, por exemplo, pode não apenas comprometer dados de usuários, mas também ser o ponto de partida para campanhas de engenharia social em larga escala, onde perfis falsos ou comprometidos são usados para induzir vítimas a transferências financeiras ou a fornecer informações confidenciais.

Da mesma forma, ela diz que uma falha na segurança de um ISP pode permitir que fraudadores interceptem comunicações ou redirecionem tráfego, criando oportunidades para roubo de identidade e acesso não autorizado a serviços bancários online. “No setor financeiro, a motivação é quase sempre o lucro direto e imediato. O criminoso quer o dinheiro”, frisa Ana Vitória, líder de cibersegurança,

privacidade e governança da keeggo. Por isso, os ataques são projetados para roubar credenciais, desviar fundos ou capturar dados de cartão de crédito da forma mais rápida possível; e o alvo é o ativo mais líquido que existe. No universo das empresas de internet, as motivações são muito mais variadas. “Um concorrente pode financiar um ataque para derrubar o serviço de um rival e deixá-lo indisponível. Grupos ligados a governos, conhecidos como Ameaças Persistentes Avançadas (APTs), atacam provedores de telecomunicações não para roubar dinheiro, mas para fins de espionagem, buscando acesso a comunicações sigilosas de alvos estratégicos. Há também o hacktivismo, em que grupos atacam uma plataforma para protestar contra suas políticas, vazar informações ou simplesmente silenciar uma voz da qual discordam”, acrescenta Ana Vitória. •

Ana Vitória, líder de cibersegurança, privacidade e governança da keeggo, detalha as lições que o golpe contra a C&M Sotware evidencia.

Primeiro, e mais fundamental, O FATOR HUMANO: o fato de as credenciais de acesso, as chaves do cofre digital, terem sido vendidas por um valor irrisório comparado ao prejuízo bilionário, mostra que o elo mais fraco ainda é o ser humano. Criminosos especializados em engenharia social sabem que é mais fácil manipular uma pessoa do que quebrar uma criptografia complexa. Nenhum firewall pode deter um ataque que vem de dentro, com as credenciais legítimas na mão.

Em segundo lugar, O RISCO DA CADEIA DE SUPRIMENTOS: os criminosos foram inteligentes; em vez de atacar as fortalezas digitais dos grandes bancos, eles miraram em um de seus fornecedores de tecnologia, um parceiro estratégico. Isso funciona como encontrar uma porta de serviço mal trancada em vez de tentar arrombar o portão principal. A segurança de qualquer empresa é, na prática, tão forte quanto a do seu parceiro mais vulnerável. A terceirização, sem uma fiscalização de segurança contínua e rigorosa, cria pontos cegos perigosíssimos.

Finalmente, UMA FALHA NOS PROCESSOS DE NEGÓCIO: o ataque explorou as próprias regras do jogo. Ao obter o acesso privilegiado, os criminosos encontraram um caminho com pouquíssimas barreiras para movimentar valores astronômicos. Isso indica que os mecanismos de verificação e autorização para esse tipo de transação não eram robustos o suficiente. A pergunta que fica é: por que o sistema permitiu que uma única ação, mesmo que vinda de um usuário com permissão, pudesse causar um dano tão grande sem disparar múltiplos alarmes? A vulnerabilidade não estava só em quem tinha o acesso, mas no que era possível fazer com ele.

FUTURECOM 2025

Roberta Prescott

Abranet teve ampla participação em painéis do evento, confirmando a atuação da entidade como voz importante do setor.

da Abranet na 30ª edição do Futurecom 2025, realizado de 30 de setembro a 2 de outubro, em São Paulo, ficou marcada pela representatividade nos painéis mais relevantes do evento. O presidente da entidade, Gil Torquato, por exemplo, esteve no painel que discutiu os 30 anos da Norma 4 e sua possível revogação em janeiro de 2027, como quer a Anatel.

Ficou evidenciado que a Norma 4 continua extremamente importante e sensível para o crescimento da banda larga no interior do Brasil. Este foi o recado dado pelos representantes do setor de internet à Anatel, que decidiu, na simplificação regulatória, pela revogação da Norma 4 a partir de janeiro de 2027. No painel no Futurecom, o presidente da Abranet, Gil Torquato, reafirmou que a Norma 4 foi o marco principal da separação de serviços de valor adicionado e de telecomunicações e tornou-se fundamental para a internet brasileira ser o que é hoje.

“Discordo que se revogue a norma 4 por questões tributárias. A sua revogação terá impactos não apenas nos ISPs, mas também nas empresas que prestam serviços pela internet”, afirmou Torquato. Para ele, a revogação da Norma 4, como a Anatel quer, irá colocar igualmente o mercado da inteligência artificial e as fintechs em risco. “Na verdade, todos os serviços que avançaram por

Gil Torquato • Presidente da Abranet É hora de aproveitar a porta aberta da Anatel para renegociar a revogação da Norma 4

“Se revogada a Norma 4, haverá uma grande confusão jurídica. Em time que está ganhando há 30 anos, não tem por que mexer.”

Pressionada pelo setor de Internet, Anatel admite revisitar fim da norma 4

“Hoje a revogação [da Norma 4] está colocada e começa no dia 1º de janeiro de 2027, mas podemos revisitar parte desta decisão.”

Mozart Junior • Assessor da presidência da Anatel

conta do que a internet se transformou no Brasil vão ser afetados”, advertiu o presidente da Abranet, que também lamenta a insegurança jurídica que o fato, se confirmado, irá trazer.

Torquato comparou o serviço de telecomunicações a uma grande estrada pavimentada e o serviço de valor adicionado aos carros que trafegam por ela, com os motoristas escolhendo os veículos e pagando os pedágios. “Se revogada a Norma 4, haverá uma grande confusão jurídica. Em time que está ganhando há 30 anos, não tem por que mexer”, observou.

Sob pressão – mas em um diálogo aberto e transparente – o assessor da presidência da Anatel, Mozart Junior, lembrou que a revogação da Norma 4 está na pauta há alguns anos. Admitiu que a agência não esperava a reação que o assunto provocou e mostrou disposição para reabrir o debate, se necessário. “Hoje a revogação está colocada e começa no dia 1º de janeiro de 2027, mas podemos revisitar parte desta decisão”, enfatizou Mozart Junior. A postura foi comemorada pelas entidades ligadas ao segmento de internet. “Temos de aproveitar e conversar muito. Temos que salvar a Norma 4”, disse o presidente da Abranet.

A falta de conectividade significativa também foi assunto em discussão. Embora cerca de 90% da população brasileira esteja conectada à internet, apenas 22% têm acesso com qualidade, dispositivos adequados, letramento digital e segurança. Tal informação foi destacada por especialistas durante painel no Futurecom 2025 que debateu os desafios para universalizar a cidadania digital no País.

Jesaias Arruda, vice-presidente da Abranet, enfatizou o papel dos pequenos provedores na expansão da internet, especialmente em municípios afastados dos grandes centros. Segundo ele, essas empresas são responsáveis por mais de 60% das conexões em cidades menores. “Incluir digitalmente é incluir socialmente. Não importa o tipo de conexão, o que importa é chegar à ponta e garantir cidadania”, disse.

A consolidação da cultura digital foi apontada por Dorian Lacerda, diretor da Abranet, ao participar do painel Inovação de Dentro para Fora: Tecnologias Emer-

Jesaias Arruda • Vice-presidente da Abranet

Apenas 22% dos 90% da população brasileira conectada têm acesso considerado significativo

“Incluir digitalmente é incluir socialmente. Não importa o tipo de conexão, o que importa é chegar à ponta e garantir cidadania.”

Iniciativas de inovação vão além da tecnologia

“A IA acelerou profundamente a transformação nos serviços. Agora precisamos aprender a equilibrar bemestar humano e avanço tecnológico.”

Dorian Lacerda • Diretor da Abranet

gentes, Redes, Orquestrações e Interface com Clientes . “Vivemos um momento em que o digital entrou no cotidiano das pessoas. Isso nos permite usar a tecnologia como linguagem comum para inovar em qualquer setor. O desafio, agora, é provocar as pessoas para o bem que a inovação pode gerar”, afirmou.

Lacerda também ressaltou os obstáculos enfrentados pelas organizações. “Inovar exige um empurrão. Erramos muito mais do que acertamos, mas a empresa que quer inovar insiste, porque sabe que cada tentativa faz parte do processo de aprendizado”, disse. Para ele, a inteligência artificial tem papel tão disruptivo hoje quanto a internet teve nos anos 1990. “No último ano, aconteceram mudanças que não vimos nos 20 anteriores. A IA acelerou profundamente a transformação nos serviços. Agora precisamos aprender a equilibrar bem-estar humano e avanço tecnológico”, ponderou.

Em um mundo altamente digital, na esteira de inovações tecnológicas e transformações frenéticas no mercado, garantir segurança de informações estratégicas e sensíveis está cada vez mais crucial. Este foi o alerta de Eduardo Parajo, presidente do Conselho da Abranet, ao participar do painel Ameaças emergentes e tendências de segurança.

A reflexão unânime foi que investir em tecnologias de defesa contra ciberataques não é mais apenas uma escolha, mas um imperativo para garantir a continuidade dos negócios e preservar a confiança de clientes, parceiros e investidores. Soluções avançadas de monitoramento, inteligência artificial aplicada à segurança e sistemas de resposta automatizada formam hoje a linha de frente contra ameaças cada vez mais sofisticadas. Mas não é o suficiente.

Segundo Parajo, “é preciso aculturar toda a empresa, colaboradores de todas as esferas da organização, para que compreendam seu papel na proteção da informação e a tática de prevenção tenha sucesso, diante da sofisticação cada vez maior dos cibercriminosos, que também se utilizam das mesmas tecnologias do time de segurança das empresas”. Ele acrescentou que “nessa jornada, o Brasil virou um alvo extremamente atacável; só perdemos para os EUA, em especial em infraestruturas de telecomunicações.”

(comreportagemdeAnaPaulaLobo,FernandaÂngeloeSolangeCalvo)

Eduardo Parajo • Presidente do Conselho da Abranet Abranet dissemina iniciativas gratuitas de fomento à cibersegurança

“É preciso aculturar toda a empresa,

colaboradores de todas as esferas da organização, para que compreendam seu papel na proteção da informação.”

Ciberataques serão ainda mais agressivos com chegada da computação quântica, adverte presidente do Conselho da Abranet

Mobilidade sustentável: quando a tecnologia acelera o futuro das cidades

Eduardo Neger: Inovação nas compras públicas exige regras mais flexíveis

Incentivo a data centers no Brasil alia benefícios fiscais a compromissos ambientais

ENTROU EM VIGOR por meio da Medida Provisória nº 1.318/2025 o Regime Especial de Tributação para Serviços de Data center (Redata), cujo objetivo é estimular a instalação e a expansão de data centers no Brasil, fortalecendo a infraestrutura digital, incentivando a inovação tecnológica e atraindo investimentos para o setor. Ao assinar a MP, o ministro da Fazenda, Fernando Haddad, afirmou que apenas 40% dos dados dos brasileiros são processados no País.

A proposta busca reduzir custos de serviços digitais, aumentar a segurança no processamento de dados e fortalecer a soberania tecnológica, estimulando a instalação de infraestrutura em território nacional. Com o Redata, empresas que implantarem ou ampliarem serviços de data center em território nacional poderão contar com suspensão e posterior redução de tributos como PIS/Pasep, Cofins, IPI e Imposto de Importação em determinadas aquisições e operações. A medida prevê que os benefícios fiscais terão prazo de cinco anos, com acompanhamento e avaliação pelo Ministério do Desenvolvimento, Indústria, Comércio e Serviços e pelo Ministério da Fazenda.

desenvolvimento e inovação em parceria com instituições científicas, universidades e empresas públicas de tecnologia; e a destinação de parte dos recursos para projetos voltados às Regiões Norte, Nordeste e Centro-Oeste.

O presidente Luiz Inácio Lula da Silva destacou que as contrapartidas ambientais exigem compromisso com a sustentabilidade e a eficiência energética, fortalecendo as cadeias industriais de energia limpa e renovável. “Esse será o grande diferencial do Brasil no competitivo mercado internacional. Ao impulsionar os data centers, o Brasil impulsiona toda a nossa cadeia digital”, disse Lula.

Em nota, a Associação Brasileira de Data Center afirmou que “a iniciativa representa um passo decisivo para colocar o Brasil em condições de igualdade com países vizinhos que disputam os investimentos estrangeiros voltados à construção de novos data centers. Trata-se de uma medida estratégica para consolidar o País como um dos mais importantes hubs digitais do mundo”.

Além do incentivo fiscal, o regime estabelece contrapartidas ambientais, energéticas e de inovação, como a oferta de pelo menos 10% da capacidade de processamento para o mercado interno; o consumo de energia elétrica proveniente de fontes limpas ou renováveis; o atendimento a critérios de eficiência hídrica; investimentos em pesquisa,

Já o Instituto de Defesa de Consumidores (Idec), o Laboratório de Políticas Públicas e Internet (LAPIN) e o Instituto de Pesquisa em Direito e Tecnologia do Recife (IP.rec) manifestaram preocupação quanto ao formato e ao conteúdo da proposta de Política Nacional de Data Centers (Redata) na forma em que foi apresentada. Para eles, a proposta carece de salvaguardas socioambientais e climáticas explícitas para prevenir impactos já constatados em experiências internacionais e nacionais e faltam regras sobre extrativismo mineral, destinação de resíduos eletrônicos e responsabilidade no ciclo de vida de equipamentos como GPUs, baterias e servidores. •

Roberta Prescott

Em entrevista exclusiva à Revista Abranet, Diego Herrera, especialista líder na Divisão de Conectividade, Mercado e Finanças (CMF/IFD) do Banco Interamericano de Desenvolvimento (BID), fala sobre as estratégias para fomentar o mercado financeiro na América Latina e Caribe, região onde o Brasil exerce protagonismo.

Abranet – Como o BID tem avaliado o ambiente de fintech na América Latina e, em especial, no Brasil?

Diego Herrera – Vou falar primeiro da nossa iniciativa FINLAC. Temos um grupo público-privado formado por reguladores, supervisores financeiros e as associações de fintech com a ideia de trabalhar o conhecimento sobre esse sistema. Em junho do ano passado, publicamos um relatório sobre o ecossistema fintech da América Latina e também do Caribe, que mostrou um crescimento de mais ou menos 340% desde 2017. O crescimento das fintechs tem uma base muito forte no Brasil. O nosso inventário tem 722 companhias fintechs no País, seguido pelo México com 620.

A regulação fintech contribui para isso?

O Brasil não conta com uma Lei Fintech como tal, mas tem muitas regulações que permitem que o sistema funcione. Foi o primeiro país a ter uma regulação para crowdfunding, tem regulação de pagamentos instantâneos, liderou os temas da tokenização, por exemplo. O México publicou uma regulação em 2018 com o apoio do BID e outros países, como o Chile, apresentam avanços muito importantes.

Qual é o impacto das finanças abertas?

É a possibilidade de o setor financeiro oferecer produtos e serviços que se adaptam ao perfil dos consumidores, e isso só é atingido com os dados dos consumidores ou o consentimento deles, além de infraestruturas públicas digitais que permitam o funcionamento do ecossistema. A propriedade dos dados pertence ao consumidor financeiro, que deve dizer com quem compartilhar e para que tipo de demanda.

Com relação aos métodos de pagamentos na América

Latina e no Brasil, sobretudo, quais têm sido os trabalhos do BID para fomentar o desenvolvimento?

Nós temos trabalhado recentemente em fazer um inventário da situação dos pagamentos instantâneos na região. Obviamente, o Brasil é que tem a liderança com o Pix, mas, no resto da região, há outros tipos de sistemas de pagamentos que são também muito úteis, ainda que tenham um desenho distinto do Pix. Baseados em nosso mapa de regulação fintech, sabemos que 29 países contam com sistema de pagamentos instantâneos, de finalidade muito similar à do Pix no Brasil.

A região tem uma dívida muito importante com a inclusão financeira e avanço em regulações e políticas públicas que permitem o crescimento dos sistemas de pagamento de baixo valor ou de pagamento instantâneo. Nós temos trabalhado com o Bank for International Settlements (BIS), que é o banco central dos bancos centrais, no desenvolvimento de um software open source que vai permitir aos países trabalharem com muito mais rapidez e segurança.

Também temos trabalhado com o Banco Central da Colômbia para uma regulação após a criação do Pix colombiano, o Bre-B, que é um subproduto do trabalho do BID e tem um desenho completamente diferente do Pix. O Chile, a Costa Rica, a República Dominicana e outros países também têm desenvolvimentos que podem ser similares ao Pix.

Como é esse trabalho com o BIS para o desenvolvimento do software open source?

Nossa ideia é fazer os pilotos para o desenvolvimento do software; estamos trabalhando com alguns bancos centrais da região para fazer isso e os testes, mas poderia ser uma solução global para o futuro. Ainda está na etapa

de provas; as primeiras delas estão previstas para o fim de 2025. Quero ser muito enfático nesse aspecto: é um sistema que está na etapa de piloto e prova.

A modernização de sistemas de pagamento digitais na América Latina é muito importante para incluir as pessoas que estão fora desse ambiente. Como o BID vem trabalhando nesse sentido?

Temos uma nova iniciativa que se chama FINLAC e nossa primeira conferência, em Miami, será em novembro deste ano. Nossa ideia é criar um foro para poder, precisamente, falar em nível regional sobre o que a população da América Latina e do Caribe precisa em termos de saúde financeira, acesso e uso de serviços financeiros.

Na parte do setor público, coordenamos, com os organismos de regulação dos países, tópicos como os de pagamentos e a nossa ideia é criar a sensibilização para trabalhar as políticas públicas para a criação de sistemas de pagamento de baixo valor e instantâneos.

Quais outros projetos o BID tem nesse sentido? Há também linhas de financiamento como a utilizada pela Stone. Como ter acesso a elas?

No setor privado, temos trabalhado extensivamente com empresas brasileiras e há muitas oportunidades com o ecossistema de fintechs da região. Nosso laboratório de inovação também conta com projetos para experimentação com o setor privado, como, por exemplo, para CBDCs [Central Bank Digital Currency, ou Moeda Digital emitida por um Banco Central). O Brasil, de novo, já está trabalhando neste tipo de iniciativa e vamos trabalhar com outros países da região. E temos atuado em reforma de políticas públicas no Bra-

sil. Recentemente, tivemos um empréstimo de US$ 1 bilhão para o governo para fazer reformas com foco na mobilização de recursos para inovações financeiras.

Voltando à modernização dos sistemas de pagamento, o que há de mais avançado?

Os pagamentos são a porta de entrada para os consumidores, para a população subatendida pelo serviço financeiro, como o Brasil já mostrou. Uma mistura entre políticas públicas permite atingir os objetivos de inclusão e também de modernização do sistema. Colocar as infraestruturas digitais, cuja existência é algo muito importante para o desenvolvimento, inclusive, das finanças abertas. Podem ser infraestruturas públicas que podem servir para o desenvolvimento do ecossistema de pagamentos, mas também para o sistema de finanças abertas.

Como será esse desenho daqui a uns anos?

O componente mais importante do ecossistema financeiro é o consentimento dos dados do consumidor. São as empresas que dirigem os dados do consumidor financeiro; a economia e o setor financeiro vão ser uma economia baseada em dados. Então, é a transição de um ecossistema baseado na privacidade e o manejo de direção dos dados privadamente pelos entes do sistema financeiro para um ecossistema aberto e mais transparente.

Desde o ponto de vista da oferta, vamos ter muito mais concorrência no setor financeiro. A concorrência é muito importante, porque leva à variedade dos produtos e a efeitos importantes nos preços para o consumidor financeiro. Só podemos atingir isso com políticas públicas com foco na construção de ecossistemas financeiros com base nos dados. Nossa ideia é o apoio a sistemas de pagamentos instantâneos e a ecossistemas de finanças abertas na região.

Qual sua visão sobre tokenização?

Temos uma visão ampla do ecossistema de criptoativos na região. Não é somente a negociação de bitcoin ou Ethereum ou altcoins, mas incluir aspectos da tokenização. Os experimentos da CVM [Comissão de Valores Mobiliários] no Brasil sobre tokenização e os avanços regulatórios são muito positivos para a região. A utilidade dos tokens é muito ampla, mas ainda está um pouco na etapa de prova, de testes. •

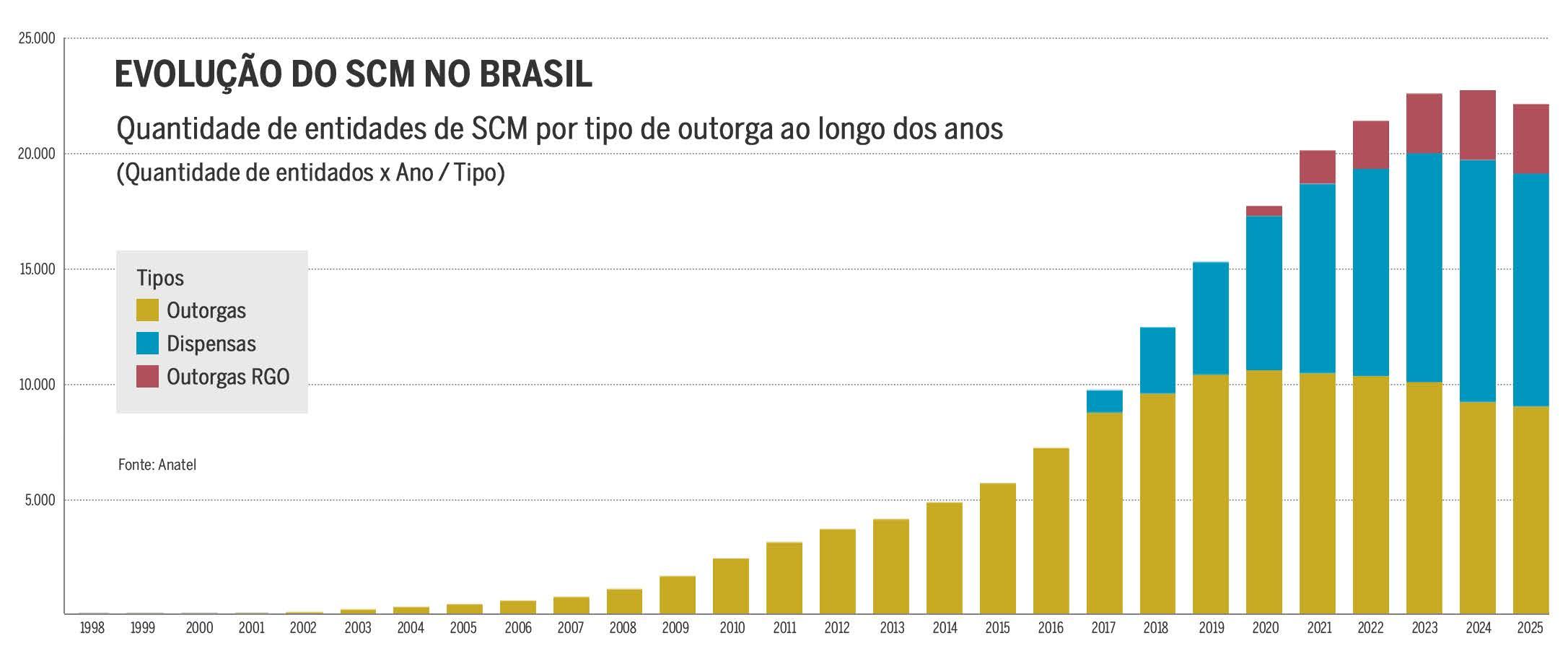

EM RESPOSTA A reclamações sobre concorrência desleal e a pressões de segurança pública, com o “sequestro” de redes ou a extorsão de provedores por facções criminosas, a Anatel lançou mão de um plano de ação que espera transformar o ambiente de prestação do Serviço de Comunicação Multimídia no Brasil.

A agência suspendeu a regra que, desde 2020, dispensava outorga para o Serviço de Comunicação Multimídia e deu prazo até 29 de outubro para todas as empresas se regularizarem. Quem não cumprir as novas regras terá o cadastro cancelado e poderá sofrer sanções.

“A realidade do mercado revela que o atual cenário de informalidade e ausência de controle efetivo está comprometendo seriamente a competitividade e a sustentabilidade da prestação do SCM no Brasil”, justificou o presidente da Anatel, Carlos Baigorri.

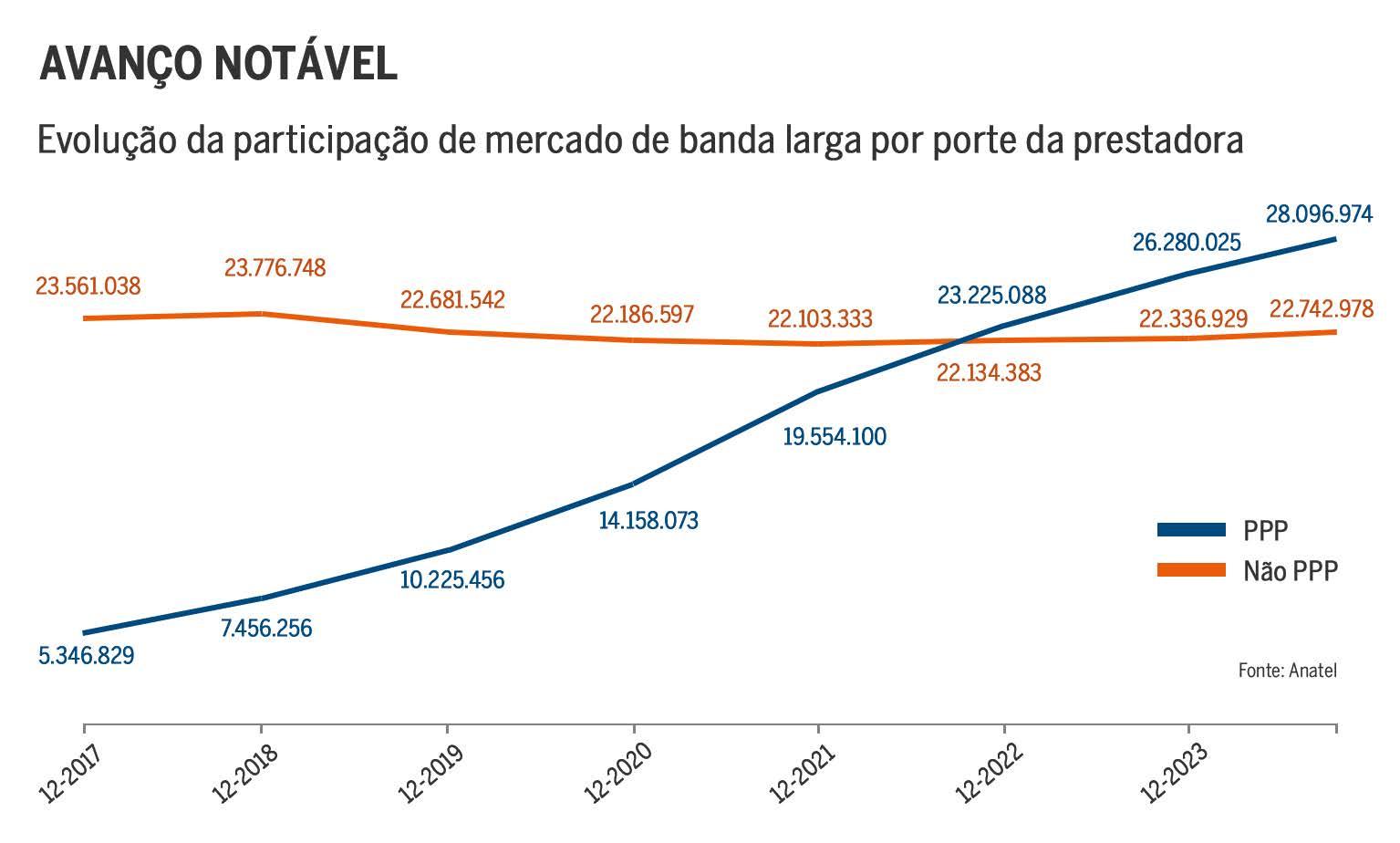

A decisão ocorre em um contexto em que os pequenos provedores assumiram protagonismo no setor. Em 2023, eles respondiam por 53,7% dos acessos de banda larga fixa. O avanço foi notável em regiões desassisti -

Luis Osvaldo Grossmann

O prazo não será prorrogado. Alerta foi feito pela Anatel aos provedores de acesso à internet.

Em 90 dias, plano de ação da agência reguladora recebeu 4,5 mil pedidos de regularização, mas ainda faltam, pelo menos, seis mil empresas.

das, como áreas rurais, periferias urbanas e municípios de baixo IDH. Mas a expansão acelerada também trouxe distorções: empresas semiformalizadas, ausência de dados confiáveis e insegurança para o consumidor. Em maio, quando fez o balanço que instruiu a decisão do Conselho Diretor, tomada no fim de junho, a área técnica da agência calculou em mais de 21 mil entidades no serviço de Banda Larga Fixa no País, sendo 11.826 outorgadas e 9.715 dispensadas de outorga. Dentre as outorgadas, 57% reportaram acessos ao menos uma vez nos últimos 12 meses. Já entre as dispensadas de outorga a adesão é menor; aproximadamente um terço delas enviou alguma informação de acesso nos últimos 12 meses.

Determinada a mudança no tratamento regulatório, em três meses de atuação, em 29 de setembro, a força-tarefa para o recadastramento das empresas avançou, sendo que 3.162 já pediram e foram outorgadas, enquanto outras 1.264 estão com procedimento em curso na Superintendência de Outorgas e Recursos à Prestação da Anatel. São 4.426 regularizadas ou em processo de regularização.

O cenário é dinâmico. No mesmo 29 de setembro,

a agência tinha 14.988 outorgadas do SCM. Ao mesmo tempo, calculava em 6.526 o total de empresas que eram dispensadas de outorga, mas que ainda não deram entrada no processo de regularização. Em 95% dos casos, a autorização sai cinco dias úteis depois do pagamento do boleto. São R$ 400 reais e o processo é totalmente online.

“Reforçamos a equipe responsável, mas as outras tarefas continuam. É importante enfatizar que quem apresentar o pedido dentro do prazo pode continuar funcionando até a outorga sair. Mas quem não se manifestar no período, quem não fizer o cadastramento, vai ser considerado serviço clandestino, sujeito à fiscalização e sanções”, aponta o gerente de Outorga e Licenciamento de Estações da Anatel, Renato Aguiar.

O gerente explicou que o foco principal da medida é conferir segurança jurídica ao setor. Para isso, o sistema online da Anatel, chamado Mosaico, realiza uma triagem automática antes mesmo da submissão completa do pedido. A primeira etapa verifica se a empresa possui o CNAE (Código Nacional de Atividade Econômica) de telecomunicações ativo e se está com a regularidade fiscal em dia.

“Se ele não estiver, já recebe a mensagem: ‘você não tem a atividade apropriada. Por favor, se regularize com a Receita Federal’”, disse Aguiar. O sistema também checa a situação do CNPJ e a validade da procuração do representante legal. “Uma série de avaliações são feitas previamente, que garantem que o processo já entre saneado”, completou. •

Como fazer e o que muda para os pequenos provedores

QUEM ATUA SOB dispensa deverá entrar no sistema Mosaico da Anatel e pedir autorização formal para prestar o serviço. O custo é de R$ 400 e o processo é digital. O procedimento começa com o cadastro no SEI, tanto do representante legal quanto do engenheiro ou técnico responsável. Em seguida, o prestador deve acessar o portal da Anatel com o login gov.br, preencher o formulário eletrônico e anexar a documentação exigida. Entre os principais documentos estão: termo de declaração de veracidade com firma reconhecida, cópias autenticadas de RG e CPF, atos constitutivos da empresa, certidões fiscais e de regularidade do FGTS.

Após o envio, o sistema gera automaticamente um processo no SEI da Anatel, que passa por análise técnica e jurídica. Havendo pendências, o solicitante é notificado por e-mail para corrigir ou complementar a documentação. A aprovação final resulta na emissão do Ato de Autorização, publicado no Diário Oficial da União. Esse recadastramento é condição essencial para que os PPPs mantenham a autorização de funcionamento e regularidade fiscal perante a Anatel.

Quem fizer o cadastramento no sistema da Anatel até 29 de outubro continua operando normalmente ainda que a expedição efetiva da outorga seja expedida após a data limite fixada pela agência. Quem tiver o pedido negado será considerado clandestino e sujeito a fiscalização. •

SERVIÇOS FINANCEIROS

Troca de blockchain para gravames foi pragmática e visou à segurança

NA PRÓXIMA FASE do Drex, ao invés de usar blockchain, o Banco Central do Brasil focará na reconciliação de gravames. O anúncio pegou de surpresa muitos do mercado financeiro, já que implica adiar o uso de redes descentralizadas que levam à programabilidade do dinheiro, ao crédito pessoa a pessoa e a demais operações financeiras sem intermediários. A mudança foi divulgada durante o evento Blockchain RIO, em agosto deste ano. A próxima fase do projeto, prevista para 2026, será lançada sem blockchain , em um modelo centralizado.

“Esse é o momento de sermos pragmáticos. Para garantir uma transação segura de um processo que dispara automático, acontece sozinho e é imparável, é preciso muita, muita segurança”, disse Wagner Martin, vice-pre-

sidente de relações institucionais da Veritran e mentor do Laboratório de Inovações Financeiras Tecnológicas (LIFT) do Banco Central.

Wagner Martin apontou que a estrutura da plataforma do Drex tem a capacidade de centralizar todos os gravames – registro de restrição financeira, ou seja, garantias que acabam alienando bens, como veículos ou casas. Na opinião do executivo, neste momento, o Banco Central optou por resolver os problemas de conciliação, liquidação e velocidade, em uma base onde tem tudo, para depois interligar isso ao blockchain para

“O FUTURO DAS FINANÇAS já começou, e ele é aberto, inteligente e centrado no cidadão”, destacou Gabriel Galípolo, presidente do Banco Central do Brasil, no evento que marcou os cinco anos da regulamentação do open finance . A data celebra um marco na mudança da forma como os brasileiros se relacionam com o Sistema Financeiro Nacional (SFN) e o Sistema de Pagamentos Brasileiro (SPB).

Atualmente, cerca de setenta milhões de contas compartilham dados e há mais de cem milhões de autorizações ativas, em um ambiente de inovação e tecnologia, com potencial de expansão. “Mais do que uma demanda regulatória, o open finance é uma inovação que busca construir um sistema financeiro cada vez mais aberto,

justo e conectado às reais necessidades da sociedade. Desse modo, e cada vez mais, o open finance mostra ser não apenas tecnologia, mas também inclusão, autonomia e poder de escolha”, completou Galípolo.

Criado pelo BC em conjunto com a indústria financeira, o ecossistema chega à maturidade de governança com perspectivas de evolução da agenda de serviços para oferecer aos clientes crédito mais barato, agilidade nas operações, soluções de pagamento mais convenientes, entre outros, e, para as instituições, oportunidades de modernização de uso estratégico de dados e maior eficiência.

Do início da implementação, em 2021, até 30 de junho de 2025, R$ 31 bilhões em operações de crédito originaram-se da análise dos dados compartilhados por open fi-

PARA DENISE CINELLI, COO Global da CryptoMKT, a mudança mexe justamente no diferencial de uma moeda digital. Cinelli apontou que “o grande valor das CBDCs [Central Bank Digital Currencies ou Moedas Digitais de Banco Central], quando ancoradas em blockchain, são a transparência, a auditabilidade e a confiança que a tecnologia proporciona”, disse. “Sem esses pilares, na visão dela, o Drex corre o risco de se tornar apenas uma versão digitalizada do Real, sem avançar na direção da inovação

financeira”, acrescentou.

Segundo Cinelli, a experiência internacional mostra outro caminho, com os países adotando modelos baseados em blockchain e fortalecendo o ecossistema de pagamentos, ampliando a competitividade e oferecendo ao cidadão um nível maior de soberania digital. Outra questão é a possível desmotivação do setor privado, que já vinha investindo em soluções baseadas na arquitetura original do Drex.

Ela destacou também o receio de que o Brasil perca protagonismo nas discussões sobre moedas digitais globais, em um cenário em que diversos países avançam em modelos apoiados por tecnologias de registro distribuído (DLT).

Para Martin, o BC não deve descartar o uso de DLT [Distributed Ledger Technology, ou Tecnologia de Registro Distribuído], mas postergar a adesão à tecnologia. “Vamos aproveitar enquanto não temos a segurança que desejamos dentro da automatização da transação para centrar na plataforma de centralizador de liquidação, porque ela já ajuda”, afirmou.

Após avaliar o ecossistema de DLT, em 2023, o BC elegeu o Hyperledger Besu, uma DLT permissionada compatível com a linguagem de contratos inteligentes do Ethereum, para ser a infraestrutura do Drex. Uma das justificativas para a mudança teria sido privacidade. “O BC tem a agenda hashtag e quer insistir no Drex até se sentir seguro e, sentindo-se seguro, consegue acoplar a parte de descentralização”, completou Martin. •

nance. As fintechs beneficiaram cerca de seis milhões de seus clientes com oferta de crédito a partir da análise dos dados compartilhados, gerando R$ 5,4 bilhões de novos créditos para a população no período.

Em cinco anos, o sistema financeiro aberto contabiliza 103 milhões de autorizações ativas de compartilhamento de dados, envolvendo 68 milhões de contas –essa diferença acontece porque o titular da conta pode decidir levar seus dados para mais de uma instituição. Em relação a pagamentos e transferências, o open finance registrou movimentação de R$ 1,16 bilhão somente em julho deste ano.

Já o uso do Pix por meio do open finance registrou crescimento exponencial nos últimos doze meses. O volume de transações passou de 546 mil em julho de 2024 para 4,7 milhões em julho de 2025, o que representa alta de quase oito vezes. • a automatização geral.

• 103 milhões de autorizações ativas de compartilhamento de dados

• 68 milhões de contas conectadas

• R$ 1,16 bilhão em movimentação somente em julho/2025

• 4,7 milhões de transações do Pix (julho/2025), alta de quase 8 vezes em um ano

• 3,5 bilhões de chamadas de dados por semana

• Mais de 700 instituições participantes

A ISO 42001, publicada em dezembro de 2023, estabelece requisitos para que organizações implementem, mantenham e aprimorem um sistema de gestão voltado à inteligência artificial confiável. O arcabouço oferece uma estrutura para que empresas desenvolvam e utilizem a IA de forma responsável, transparente e alinhada a princípios éticos, em linha com padrões similares já existentes em segurança da informação, tais como a ISO 27001.

em princípios éticos, de segurança, transparência e conformidade. A norma aborda temas como avaliação de riscos algorítmicos, mitigação de vieses, explicabilidade dos modelos, proteção de dados e gestão do ciclo de vida dos sistemas inteligentes”, explica Plínio Pereira, gerente da área de sistemas da TÜV Rheinland.

A existência de uma norma como essa não restringe ou substitui legislação específica. Afinal, normas e legislações têm papéis distintos e complementares. “A ISO 42001 é uma referência técnica voluntária, que ajuda as organizações a estruturarem seus processos de IA de forma preventiva e consistente. Já as legislações – como o futuro Marco Legal da IA no Brasil (PL 2.338/2023) –estabelecem obrigações mínimas, penalidades e diretrizes obrigatórias”, acrescenta o especialista.

“Seu diferencial está em oferecer diretrizes auditáveis e aplicáveis para que organizações possam estruturar, operar e monitorar soluções de IA com base

Embora não tenha força de lei, a ISO 42001 contribui diretamente para o cumprimento das exigências legais, funcionando como um instrumento prático de

A CÂMARA BRASILEIRA da Economia Digital (camara-e.net) questionou a base legal da proposta da Anatel que visa regulamentar a fiscalização de sistemas e dados de Inteligência Artificial (IA) utilizados em redes de telecom no Brasil.

A entidade, que representa o setor de economia digital (incluindo big techs como Amazon, Google, Meta e Mercado Livre), defendeu que a inclusão de IA nas competências de fiscalização da agência exige uma alteração legislativa, e não apenas uma mudança em um regulamento.

Segundo a camara-e.net, a agência estaria ultrapassando os próprios limites de atuação ao propor a regulamentação do tema. De acordo com a entidade, “a legislação vigente não prevê,

entre as competências da Anatel, a regulação de sistemas e dados relacionados à inteligência artificial”.

Os pontos foram apresentados em forma de contribuição à Consulta Pública nº 31, que tratou da proposta da Anatel de alterar o Regulamento de Fiscalização Regulatória da autarquia para incluir aspectos relativos ao uso de IA.

As big techs também apontam que a regulamentação da IA no setor deve ser feita com prudência e alinhada ao marco legal que o Congresso Nacional venha a consolidar. Atualmente, tramita o Projeto de Lei nº 2.338/2023, que busca estabelecer um marco legal para a IA no País. O PL deve ser votado até o fim deste ano. •

governança e conformidade. A adoção avança com rapidez. “Os setores de serviços financeiros, tecnologia, telecomunicações e energia estão entre os mais preparados, pois já lidam com modelos de IA operando em larga escala e estão mais expostos a riscos regulatórios e reputacionais”, diz Pereira.

Empresas que já trabalham com normas como a

ISO 27001 ou a ISO 9001 também demonstram maior agilidade na integração da 42001 aos seus sistemas de gestão. É um movimento que tende a se acelerar à medida que aumenta a pressão por responsabilidade algorítmica e transparência no uso da IA.

• Reduz riscos legais e reputacionais, ao estabelecer processos transparentes, auditáveis e éticos para o uso da IA.

• Aumenta a confiança de clientes, parceiros, investidores e órgãos reguladores, o que é decisivo para a aceitação de produtos e serviços baseados em algoritmos.

• Tem um diferencial competitivo real, sobretudo em ambientes regulados ou em contratos com exigência de conformidade técnica, como em licitações públicas ou negociações com players internacionais.