Handelsblatt | September 2025

Eine unabhängige Kampagne von Contentway

Handelsblatt | September 2025

Eine unabhängige Kampagne von Contentway

Interview | Bitkom

HEISST NICHT ABSCHOTTUNG

Wie kann Europa unabhängiger von ausländischer Technologie werden, ohne sich abzuschotten? Prof. Dennis-Kenji Kipker erklärt, warum digitale Souveränität jetzt entscheidend ist – und nichts mit Autarkie zu tun hat. Interview | cyberintelligence.institute

Exein, Europas führender Anbieter für IoTCybersicherheit, integriert KI-gestützten Schutz direkt in Geräte, schützt damit täglich über eine Milliarde Systeme und unterstützt

Unternehmen dabei, neue EU-Vorgaben einzuhalten und digitale Resilienz aufzubauen.

EUROPA ZWISCHEN DEN FRONTEN – WIE DIGITALE SOUVERÄNITÄT ZUM ÜBERLEBENSFAKTOR WIRD

Bitkom-Präsident Dr. Ralf Wintergerst erklärt, warum Europa im Tech-Dreikampf mit USA und China nur dann mithalten kann, wenn es endlich mutiger, schneller und unabhängiger handelt.

Erinnerung

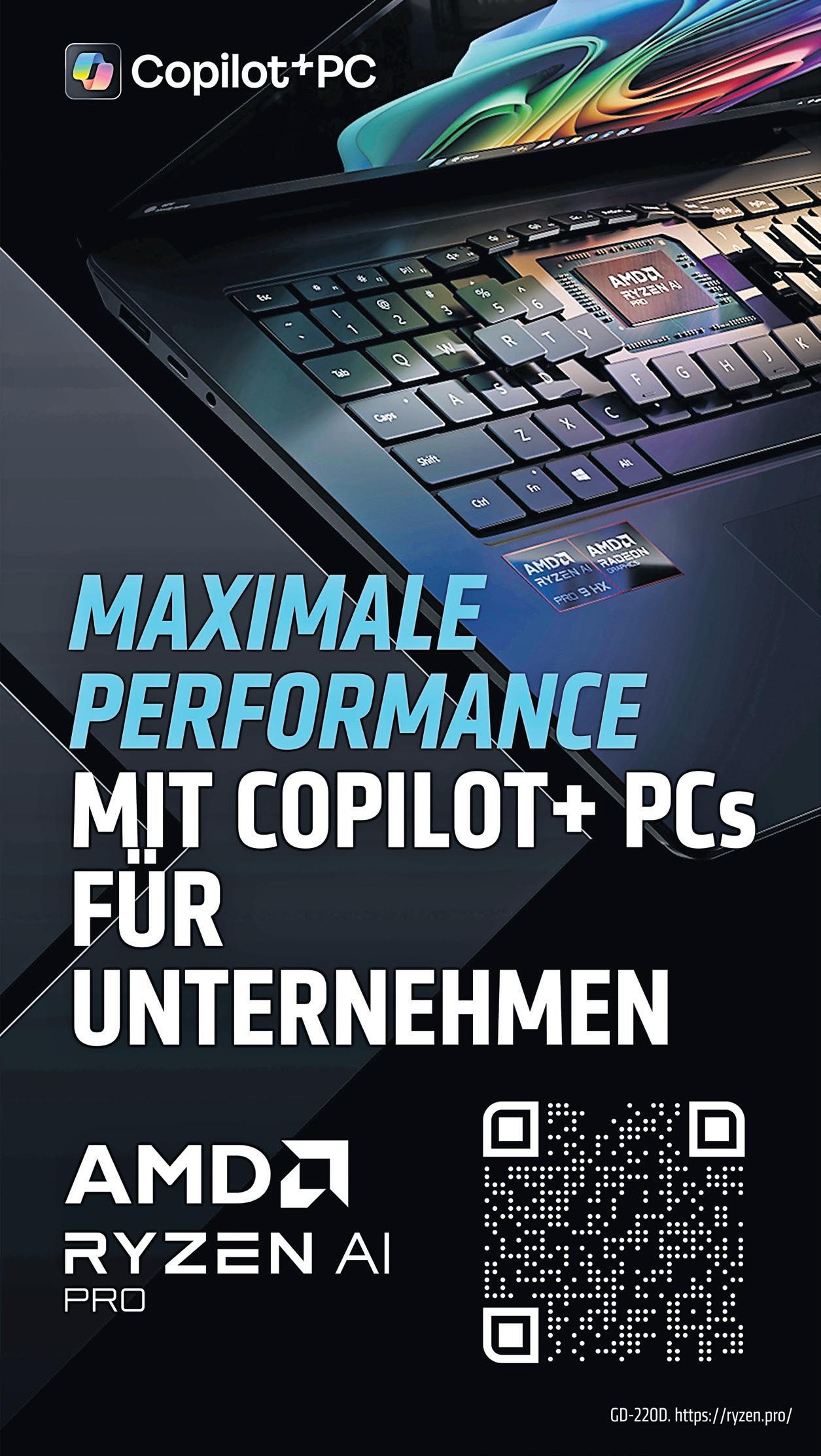

ABSCHIED MIT RISIKEN: WENN WINDOWS 10 IN RENTE GEHT

Der Countdown läuft: Am 14. Oktober 2025 endet der Support für Windows 10. Wer bis dahin nicht umgestiegen ist, riskiert digitale Sicherheitslücken mit weitreichenden Folgen.

Lesen Sie weitere interessante Artikel auf contentway.de

AUSGABE #188

Senior Account Manager:

Manni Nguyen

Geschäftsführung:

Nicole Bitkin, Fredrik Thorsson

Head of Content & Media Production:

Aileen Reese

Redaktion und Grafik:

Aileen Reese, Nadine Wagner, Caroline Strauß, Negin Tayari

Text:

Thomas Soltau, Julia Butz, Silja Ahlemeyer, Armin Fuhrer

Coverfoto:

unsplash, cyberintelligence.institute, Denise Claus Fotografie

Distribution & Druck:

Handelsblatt, September 2025

Contentway

Wir erstellen Online- und Printkampagnen mit wertvollen und interessanten Inhalten, die an relevante Zielgruppen verteilt werden. Unser Partner Content und Native Advertising stellt Ihre Geschichte in den Vordergrund.

Die Inhalte des „Partner Content“ und „Hotspot Highlight“ in dieser Kampagne wurden in Zusammenarbeit mit unseren Kunden erstellt und sind Anzeigen.

Für die Lesbarkeit verwenden wir das generische Maskulinum. Die Formulierungen sprechen alle Geschlechter gleichberechtigt an. Contentway und Handelsblatt sind rechtlich getrennte und redaktionell unabhängige Unternehmen.

Herausgegeben von:

Contentway GmbH

Neue Burg 1

DE-20457 Hamburg

Tel.: +49 40 855 39 750

E-Mail: info@contentway.de

Web: www.contentway.de

Folge uns auf Social Media:

WEITERE INHALTE

4. Cyber Resilience Act

8. Dr. Ralf Wintergerst

10. Dr. Peter Dornheim

12. Martin Kuppinger

14. NIS2-Richtlinie

CONTENTWAY.DE

Schadensentwicklung aufgrund von Cyberangriffen Angesichts fortschreitender Technik und verbesserter Technologien haben Umfang und Qualität von Cyberangriffen dramatisch zugenommen.

CONTENTWAY.DE Schwachstellen finden und beseitigen

Das Fraunhofer AISEC hat ein Tool entwickelt, mit dem die IT-Sicherheit von Produkten im Hinblick auf die gesetzlichen Vorgaben des Cyber Resilience Act (CRA) analysiert werden kann.

Die europäische Cybersicherheitslandschaft steht vor einem tiefgreifenden Wandel. Mit der NIS2-Richtlinie und dem EU AI Act treten in kürzester Zeit zwei Regulierungsrahmen in Kraft, die nicht nur IT-Abteilungen, sondern ganze Organisationen betreffen. Wer jetzt noch glaubt, dass es sich um rein technische Themen handelt, unterschätzt die Reichweite dieser Vorgaben, als auch die Chancen, die sich daraus ergeben.

Foto: WirtschaftsWoche Cyberprotection Day 2025

Die NIS2-Richtlinie verschärft nicht nur Anforderungen, sondern verschiebt auch Verantwortung: Sie bringt das Thema Cybersecurity endgültig auf Vorstandsebene. Unternehmen müssen heute nicht mehr nur Schutzmaßnahmen ergreifen, sondern ihre digitale Resilienz im täglichen Betrieb, wie auch im Krisenfall beweisen. Dies verlangt proaktive Strategien, die Technologie, Prozesse und Menschen gleichermaßen einbinden. Durch diesen Paradigmenwechsel ergibt sich aber auch die Chance einer Sicherheit vom Verhinderer zur Enablerin digitaler Wertschöpfung.

Gleichzeitig wirft der EU AI Act seine Schatten voraus. Er adressiert nicht nur KI-Modelle, sondern stellt – als neue Vertrauensebene – die Schaffung von Transparenz, Nachvollziehbarkeit und Sicherheit in den Mittelpunkt. Für Unternehmen bedeutet dies, dass KI kein blindes Tool bleiben darf, sondern in Governance-Strukturen eingebettet sein muss, insbesondere dort, wo sie sicherheitsrelevant agiert. Die Fähigkeit, regulatorische Anforderungen frühzeitig zu antizipieren und in

praktikable Prozesse zu übersetzen, wird zur neuen Kernkompetenz.

Diese Entwicklungen treffen auf eine Welt, die geopolitisch instabiler und digital verwundbarer geworden ist. Europa steht damit vor einer strategischen Weichenstellung. Wollen wir in der digitalen Welt souverän handeln, brauchen wir neben gesetzlichen Mindeststandards auch eine neue Sicherheitskultur, die geprägt ist von Kooperation, Mut zur Transparenz und technischem Exzellenzdenken.

Unternehmen tragen in diesem Kontext eine besondere Verantwortung. Gefragt sind resiliente Lieferketten, adaptive Sicherheitsarchitekturen und moderne Governance-Strukturen, die verbunden sind durch ein partnerschaftliches Ökosystem.

Klar ist dabei auch, dass kein Unternehmen diese Transformation allein bewältigen kann. Nur durch sektorübergreifende Zusammenarbeit und einen kontinuierlichen Wissensaustausch mit Politik und Forschung lässt sich Europas digitale Handlungsfähigkeit sichern.

CONTENTWAY.DE Produktion „sicher“ steigern Das Vorurteil vom Führungspersonal vieler Firmen, komplexe Systeme für die Cybersicherheit würden die Produktivität behindern, muss überwunden werden.

Florian Jörgens, Chief Information Security Officer (CISO) bei der Vorwerk Gruppe

Wir stehen an einem Punkt, an dem Security nicht länger reaktiv, sondern integrativ gedacht werden muss. Sicherheit ist nicht der Stolperstein der Digitalisierung, sondern ihr Fundament. Um das zu verankern, braucht es nicht nur neue Technologien oder Prozesse, sondern vor allem eine gemeinsame Haltung.

In diesem Zusammenhang stellt sich auch die Frage nach der strukturellen Verankerung von Verantwortung: Wer digitale Resilienz ernst nimmt, sollte sich ein Beispiel an den USA nehmen und den CISO perspektivisch als feste Instanz im Vorstand verankern. Diese Sonderausgabe zeigt eindrucksvoll, wie sich führende Köpfe in Europa dieser Herausforderung stellen. Ich freue mich, Teil dieses Austauschs zu sein –und lade Sie ein, Sicherheit nicht nur als Pflicht, sondern als strategischen Erfolgsfaktor der digitalen Transformation zu verstehen.

Hier geht‘s zum LinkedIn-Profil:

ANZEIGE - ADVERTORIAL

Besuchen Sie uns auf der it-sa 2025 in Halle 8 / Stand 404!

KOSTENFREIES TICKET SICHERN

So praktisch – alles smart! So komfortabel es ist, Geräte digital steuern zu können, so sehr steigt parallel dazu und getrieben durch das Internet of Things (IoT) und die Vernetzung von Milliarden von Geräten ihre Angriffsfläche.

In nahezu jeder Industrieumgebung finden sich heute potenziell verwundbare IoT-Komponenten, was die Bedrohungslage branchenübergreifend deutlich verschärft. Unternehmen stehen damit vor der doppelten Herausforderung, ihre Systeme gegen Cyberangriffe abzusichern und gleichzeitig die wachsenden regulatorischen Anforderungen zu erfüllen. Mit dem Cyber Resilience Act sowie weiteren europäischen Vorgaben wie der NIS2Richtlinie oder dem RED 3.3 (Radio Equipment Directive) setzt die EU neue Maßstäbe: Hersteller, Betreiber und Dienstleister sind verpflichtet, ein hohes Sicherheits- und Resilienzniveau nachzuweisen und dauerhaft sicherzustellen. Dies erfordert ganzheitliche Strategien, die technologische Schutzmaßnahmen mit klar definierten Compliance-Prozessen verbinden.

Exein bietet die passende Antwort auf die Herausforderungen einer Welt, in

Denn ein erfolgreicher Cyberangriff verursacht nicht nur direkte Kosten, sondern auch einen erheblichen Reputationsschaden.

der Cyber-Bedrohungen stetig zunehmen. Das global führende Unternehmen für IoT-Embedded-Cybersicherheit mit Hauptsitz in Rom und Büros in Deutschland, Taiwan und den USA wurde 2018 von dem in Deutschland geborenen CEO Gianni Cuozzo gegründet – mit der Mission, das rapide wachsende IoT- und ControlSystems-Segment abzusichern, in dem ein Großteil der Firmware veraltet und anfällig war.

Heute bettet Exein modernste Sicherheitslösungen direkt in die Gerätesoftware ein und nutzt Edge-AI für die Echtzeit-Erkennung und -abwehr von Bedrohungen. Mit dem Schutz von über einer Milliarde Geräten täglich in Branchen wie Industrie, Automobilindustrie und Luftfahrt setzt Exein den globalen Standard für Embedded-Cybersecurity – und baut damit das digitale Immunsystem für eine vernetzte Welt auf. Gleichzeitig unterstützt Exein seine Kunden dabei, die neuen EU-Vorschriften einzuhalten und verschafft ihnen damit Stabilität und Sicherheit.

„Cybersecurity ist wichtiger als je zuvor“, sagt Alex Neidhardt, Country Manager DACH bei Exein. Denn Digitalisierung steigert zwar zweifelsohne die Effizienz von Produkten und Prozessen, schafft jedoch gleichzeitig neue Angriffsflächen.

Weitere Informationen zu Exein unter: www.exein.io

Vernetzte Geräte – vom Staubsaugerroboter über die smarte Küchenmaschine bis hin zur Industrieanlage – sind längst zu attraktiven Ziele für Cyberkriminelle geworden. Cybersecurity ist daher kein nachgelagertes Problem mehr, sondern eine unverzichtbare Grundvoraussetzung für jedes Unternehmen, das seine Marke und Reputation wirksam schützen will. „Unser Ziel ist es, das digitale Immunsystem einer vernetzten Welt zu schaffen“, sagt Alex Neidhardt. Denn ein erfolgreicher Cyberangriff verursacht nicht nur direkte Kosten, sondern auch einen erheblichen Reputationsschaden, der oft weit schwerer wiegt und sich nur schwer quantifizieren lässt.

Gerade in der aktuellen, sehr unübersichtlichen politischen Weltlage ist es umso wichtiger, dass Europa seine Unabhängigkeit stärkt. Europa verfügt über enormes Hightech-Potenzial, und Exein zeigt, wie europäische Innovationskraft in die Praxis umgesetzt wird. Das Unternehmen entwickelt modernste Sicherheitslösungen für vernetzte Geräte, stärkt damit digitale Souveränität und macht Unternehmen unabhängig von außereuropäischen Anbietern. Mit einem klaren Fokus auf Datenschutz, Vertrauen und technologische Exzellenz steht Exein für Cybersecurity „Made in Europe“.

Partnerschaften sind für Exein von zentraler Bedeutung. Besonders hervor-

Unser Ziel ist es, das digitale Immunsystem einer vernetzten Welt zu schaffen.

zuheben ist in diesem Zusammenhang der DACH-Markt, in dem Exein eine strategische Kooperation mit dem österreichischen Weltmarktführer Kontron eingegangen ist. Künftig wird die Cybersecurity-Technologie von Exein standardmäßig über Kontron in allen KontronOS releases verfügbar sein, wodurch das KontronAIShield um die Exein’s Runtime Lösung erweitert wird und somit Kontron’s Kundenbasis ein umfassendes Cybersecurity-Konzept zur Verfügung steht.

Diese Partnerschaft setzt einen wichtigen Meilenstein für die europäische Cybersicherheitslandschaft: Zwei führende Innovatoren bündeln ihre Stärken und schaffen ein durchgängiges Sicherheitskonzept, das von der Runtime- bis zur Netzwerksicherheit reicht.

KONFORMITÄT

Mit dem Cyber Resilience Act (CRA) schreibt die EU zukünftig Cybersicherheit als Standard fest. Was man dazu wissen sollte.

Text: Silja Ahlemeyer

Foto: Jonathan Castaneda/unsplash

Ab November 2027 wird es ernst: Dann müssen alle Hersteller, Händler und Betreiber von vernetzten Produkten im europäischen Binnenmarkt die Vorgaben des neuen Cyber Resilience Act (CRA) erfüllen. Diese EU-Verordnung, die bereits 2024 vom Rat der Innenministerinnen und Innenminister verabschiedet wurde, setzt ein klares Signal: Cybersicherheit soll künftig kein Zusatz, sondern ein verpflichtender Standard für digitale Produkte sein.

Wer vom CRA betroffen ist Der Cyber Resilience Act gilt für eine breite Palette von Lösungen: von industriellen Steuergeräten über Internet-of-Things-Anwendungen bis hin zu Software, die auf elektronischen Geräten läuft. Der Anspruch der EU ist hoch. Hersteller sollen die Sicherheit ihrer Produkte nicht nur bei Markteinführung garantieren, sondern während des gesamten Lebenszyklus. Ziel ist es, Transparenz über das Sicherheitsniveau zu schaffen und die Widerstandskraft des europäischen Binnenmarkts gegen Cyberangriffe zu stärken.

Betroffen ist praktisch die gesamte Lieferkette – vom Hersteller über Impor-

teure bis hin zu Händlern. Die Größe des Unternehmens spielt dabei keine Rolle. Ausgenommen sind nur wenige Bereiche, etwa militärische Produkte, bestimmte EU-regulierte Sicherheitsprodukte sowie Open-Source-Software, die ohne kommerzielle Absicht entwickelt wurde. Für Software-as-aService gilt die Verordnung nur dann, wenn sie ein essenzieller Bestandteil eines Produkts ist. Dagegen müssen Cloud-Dienste mit Datenfernverarbeitung die Anforderungen zwingend erfüllen.

Sicherheit und Dokumentationspflicht von Anfang an Der CRA basiert auf den Prinzipien „Security by Design“ und „Security by Default“. Sicherheit darf also nicht erst nachträglich eingebaut werden, sondern muss von Anfang an Teil des Produkts sein. Das bedeutet, dass Hersteller bereits in der Konzeptionsphase Risikoanalysen vornehmen müssen, um Schwachstellen frühzeitig zu erkennen. Über den gesamten Lebenszyklus gilt ein umfassendes Schwachstellenmanagement: Produkte müssen überwacht, Sicherheitsupdates bereitgestellt und eine Software Bill of Materials (SBOM) geführt werden –

Für die Industrie bedeutet der CRA vor allem mehr Verantwortung. Hersteller müssen neue Prozesse einführen, Strukturen aufbauen und ihre Lieferketten durchleuchten.

eine Art Zutatenliste aller eingesetzten Komponenten, die Transparenz über Abhängigkeiten schafft. Hinzu kommt eine strikte Meldepflicht. Ausnutzbare Schwachstellen und Sicherheitsvorfälle sind innerhalb von 24 Stunden an die zuständigen Behörden zu erklären, parallel dazu müssen auch Nutzer informiert werden. Zudem sieht die Verordnung weitreichende Dokumentationspflichten vor: Von technischen Details über Support-Zeiträume bis hin zu Anleitungen für eine sichere Nutzung müssen Informationen vollständig und leicht zugänglich bereitgestellt werden. Am Ende steht die CE-Kennzeichnung – nur Produkte, die die Vorgaben erfüllen, dürfen künftig auf den Markt.

Wer früh in Sicherheit investiert, kann sich als verlässlicher Anbieter positionieren.

Cybersecurity wird zum Wettbewerbsfaktor

Für die Industrie bedeutet der CRA vor allem mehr Verantwortung. Hersteller müssen neue Prozesse einführen, Strukturen aufbauen und ihre Lieferketten durchleuchten. Denn auch Komponenten von Drittanbietern fallen unter die Regeln. Die Kosten können erheblich sein. Darunter fallen etwa der Aufbau interner Security-

– Partner Content

Warum digitale Souveränität entscheidend für Europas Sicherheit, Stabilität und Innovationskraft ist.

Stellen Sie sich vor, Europas digitale Zukunft hinge an einem seidenen Faden. Tatsächlich ist das längst Realität: 80 Prozent der europäischen Ausgaben für Software und Cloud-Dienste fließen in die USA – ein Volumen von rund 265 Milliarden Euro pro Jahr (Quelle: Verband Cigref). Damit liegen zentrale Technologien, die Wirtschaft, Verwaltung und staatliche Institutionen täglich nutzen, größtenteils in den Händen außereuropäischer

Anbieter. Gesetze wie der US-amerikanische CLOUD Act zeigen, was das bedeutet: US-Behörden können Daten europäischer Unternehmen einsehen, selbst wenn diese physisch in Europa gespeichert sind. Spätestens seit dem Vorfall um den Chefankläger des Internationalen Strafgerichtshofs und Microsoft ist klar: Abhängigkeit bedeutet Kontrollverlust – mit Folgen für Wettbewerbsfähigkeit, Innovationskraft und nationale Sicherheit. Digitale Souveränität bedeutet, genau diesen Kontrollverlust zu verhindern. Sie steht für die Fähigkeit, Daten, Infrastrukturen und Technologien eigenständig

zu betreiben – und damit für Freiheit, Handlungsfähigkeit und Stabilität.

Europa hat mit Regularien wie DSGVO, NIS2 oder DORA bereits wichtige Schritte gesetzt. Doch Vorschriften allein reichen nicht aus, um Abhängigkeiten zu überwinden. Stormshields Botschaft an Politik und Wirtschaft ist daher eindeutig: Digitale Souveränität darf nicht länger nur diskutiert, sondern muss konsequent umgesetzt werden. Investitionen in eigene Technologien, die Förderung von Start-ups und die Bindung von Talenten an Europa sind entscheidend. Nur, wenn bei sensiblen Infrastrukturen

Abteilungen und auch neue Prüf- und Monitoringverfahren. Das FraunhoferInstitut für Angewandte und Integrierte Sicherheit AISEC weist zudem auf die möglichen Sanktionen hin: bis zu fünf Millionen Euro oder ein Prozent des Jahresumsatzes sollen für unvollständige Informationen aufgerufen werden können; bei groben Verstößen sogar bis zu 20 Millionen Euro oder 2,5 Prozent des Umsatzes. Die Einhaltung des CRA wird von den nationalen Behörden überwacht.

Internationaler Druck und Innovationstreiber Andererseits eröffnet der CRA auch Chancen: Wer früh in Sicherheit investiert, kann sich als verlässlicher Anbieter positionieren. Zudem hat der Act eine Außenwirkung: Auch Unternehmen außerhalb der EU, die ihre Produkte in Europa anbieten wollen, müssen seine Regeln einhalten. Damit setzt Brüssel – ähnlich wie bei der DSGVO – de facto Standards, die oft weit über den Binnenmarkt hinausreichen. Für viele Hersteller bedeutet das, ihre Produkte von vornherein global sicherer zu gestalten.

Branchenkenner erwarten, dass dies Innovationen im Bereich Cybersecurity beschleunigt – etwa bei automatisierten Update-Prozessen, sichereren Software-Komponenten oder bei transparenten Lieferketten. Langfristig könnte sich der regulatorische Druck also als Treiber für technologische Weiterentwicklungen erweisen.

ausschließlich zertifizierte europäische Lösungen genutzt werden, kann Europa verhindern, zum Spielball fremder Interessen zu werden.

Genau hier setzt Stormshield an. Das europäische Unternehmen, eine 100-prozentige Tochter des Airbus-Konzerns, entwickelt seit über 20 Jahren Lösungen für Netzwerksicherheit, Endpoint-Schutz und Datenverschlüsselung. Mit 500 Mitarbeitenden in Forschung, Entwicklung und Support ist Stormshield heute einer der führenden europäischen Anbieter von Cybersicherheitslösungen, die in zahlreichen Behörden, kritischen

Als zuverlässiger Akteur in Sachen Cybersicherheit bietet Stormshield Unternehmen auf der ganzen Welt eine seriöse europäische Alternative, wenn es um den Schutz von kritischen Infrastrukturen, sensiblen Daten und Betriebsumgebungen geht. www.stormshield.com

Branchenkenner erwarten, dass dies Innovationen im Bereich Cybersecurity beschleunigt – etwa bei automatisierten Update-Prozessen, sichereren SoftwareKomponenten oder bei transparenten Lieferketten.

Vorteile für Verbraucher

Auch Verbraucher profitieren. Sie sollen sich darauf verlassen können, dass ihre Geräte nicht nach kurzer Zeit bereits unsicher werden. Geräte müssen mit sicheren Standardeinstellungen ausgeliefert werden, Updates müssen über Jahre hinweg gewährleistet sein, und Nutzer erhalten klare Informationen über Risiken und sichere Nutzung. Das CE-Kennzeichen, bislang vor allem als Hinweis auf Produktsicherheit und Konformität mit EU-Standards bekannt, wird künftig auch für Cybersecurity stehen. Ohne CE-Label haben Produkte keinen Zugang mehr zum europäischen Markt.

Mehr Sicherheit – und mehr Verantwortung

Mit dem Cyber Resilience Act will die EU die „digitale Hygiene“ im Binnenmarkt auf ein neues Niveau heben. Für die Unternehmen bedeutet das allerdings, ihre Prozesse und Produkte umfassend auf Sicherheitslücken zu prüfen – und zwar nicht einmalig, sondern kontinuierlich. Die Botschaft aus Brüssel ist eindeutig: Wer digitale Produkte auf den Markt bringt, trägt Verantwortung für deren Sicherheit.

Infrastrukturen sowie Unternehmen aus Industrie und Verteidigung im Einsatz sind.

Das Besondere: Stormshield kombiniert Leistungsfähigkeit mit zertifizierter Sicherheit. Produkte wie Firewalls, Endpoint-Schutz oder Verschlüsselungslösungen durchlaufen Prüfverfahren führender Behörden wie ANSSI, CCN, ENISA oder BSI. In Deutschland profitieren Kunden zudem vom Abkommen zwischen BSI und ANSSI, das die gegenseitige Anerkennung von Sicherheitszertifizierungen sicherstellt. Damit erhalten Organisationen Vertrauen und können sich auf geprüfte Technologien verlassen, die frei von Backdoors sind.

Schwierigkeiten

Ganz unumstritten ist die Verordnung nicht. Kleine und mittlere Unternehmen fürchten, von den neuen Pflichten überfordert zu werden. Auch die Abhängigkeit von globalen Lieferketten erschwert die Umsetzung. Was passiert, wenn ein Zulieferer keine SBOM bereitstellt oder Sicherheitslücken offenlässt?

Offen bleibt auch, wie mit Open-SourceSoftware umzugehen ist. Viele Produkte setzen auf frei verfügbare Bibliotheken. Zwar sind nicht-kommerzielle Projekte ausgenommen, doch in der Praxis verschwimmt die Grenze oft. Zudem warnen Experten vor übermäßiger Bürokratie. Und: Nationale Behörden müssen ausreichend Ressourcen haben, um die Marktaufsicht überhaupt leisten zu können.

Fakten

Das Fraunhofer AISEC entwickelt mit seinem Tool Confirmate eine automatisierte Lösung, mit der Hersteller prüfen können, inwieweit ihre Produkte den Anforderungen des CRA entsprechen.

Das CE-Kennzeichen wird künftig auch für Cybersecurity stehen.

Eine zweistufige Firewall-Architektur, volle Transparenz des Quellcodes und regelmäßige Robustheitstests garantieren, dass Sicherheit nicht einmalig überprüft, sondern über den gesamten Lebenszyklus gewährleistet wird.

Stormshield versteht digitale Souveränität als ganzheitliches Konzept. Daten bleiben innerhalb europäischer Rechtsräume, Abhängigkeiten von außereuropäischen Anbietern sinken, und Schutzmechanismen sichern Systeme vom ersten Roll-out bis zum letzten Update. Gleichzeitig arbeitet Stormshield aktiv in europäischen Cybernetzwerken mit, um Standards, Zertifizierungen und Innovation voranzutreiben. Dieser An-

satz zeigt: Unternehmen und Behörden müssen sich nicht zwischen Performance und Kontrolle entscheiden – beides lässt sich vereinen.

Damit positioniert sich Stormshield als Partner für staatliche Institutionen, kritische Infrastrukturen oder privatwirtschaftliche Akteure, denn digitale Souveränität ist kein abstraktes Ziel, sondern ein zentrales Geschäftskriterium: Sie entscheidet darüber, ob Organisationen auch in Zeiten geopolitischer Unsicherheit flexibel, sicher und unabhängig handeln können. Stormshield liefert dafür nicht nur Technologie, sondern auch Haltung – europäisch, werteorientiert und zukunftsgerichtet.

Uwe Gries, Country Manager DACH bei Stormshield

Digitale Souveränität steht für uneingeschränkte Handlungsfähigkeit.

Geopolitische Spannungen und globale Abhängigkeiten befeuern die Debatte um digitale Souveränität. Wie kann Europa unabhängiger von ausländischer Technologie werden, ohne sich digital einzuigeln? Prof. Dennis-Kenji Kipker, Experte für Cybersecurity, IT-Recht und Research Director am cyberintelligence.institute erklärt, warum digitale Souveränität gerade jetzt so wichtig ist – und warum sie nichts mit kompletter Autarkie zu tun hat.

Text: Thomas Soltau Foto: cyberintelligence.institute Antoine Schibler/unsplash

Prof. Dennis-Kenji Kipker, Experte für Cybersecurity, IT-Recht und Research Director am cyberintelligence.institute

Wer komplett von fremden Plattformen abhängt, hat im Zweifel keine Kontrolle über seine Daten.

Herr Professor Kipker, überall ist von „digitaler Souveränität“ die Rede. Warum bekommt dieses Thema jetzt so viel Aufmerksamkeit?

Weil wir im Zuge der aktuellen Krisen gemerkt haben, wie abhängig wir digital sind. Über Jahrzehnte haben wir in Europa viele IT-Bereiche ins Ausland verlagert. Jetzt stellen wir fest: Wenn plötzlich Lieferketten stocken oder politische Konflikte eskalieren, fehlt uns die Kontrolle über kritische digitale Infrastrukturen. Digitale Souveränität bedeutet aber nicht, dass wir uns komplett abschotten oder jede einzelne Technologie selbst bauen müssen. Es heißt vielmehr, dass wir die freie Wahl haben und nicht erpressbar sind. Kurz gesagt: Wir wollen unsere digitalen Schlüsseltechnologien wieder selbst in der Hand halten – ohne dabei alle Türen nach außen zu schließen.

Wo spüren Unternehmen diese Abhängigkeit besonders? Könnten Sie ein Beispiel nennen?

Nehmen wir die Cloud-Dienste großer US-Anbieter. Viele europäische Firmen müssen diese nutzen, weil es lange keine ernstzunehmenden Alternativen gab. Gleichzeitig schaffen US-Gesetze wie der CLOUD Act große Rechtsunsicherheit: Amerikanische Behörden könnten unter

Umständen auf Daten europäischer Unternehmen zugreifen. Der Datenschutz in den USA existiert bislang eher „auf dem Papier“. Frühere Abkommen wie Safe Harbor oder Privacy Shield wurden von europäischen Gerichten kassiert. Zwar gibt es ein neues Datenschutzabkommen – das EU-US Data Privacy Framework – aber ob das hält, ist ungewiss. Und stellen Sie sich vor, ein zukünftiger US-Präsident kippt per Federstrich die wenigen Fortschritte, die Präsident Biden durchgesetzt hat. Dann stünden europäische Unternehmen wieder über Nacht im Regen. Dieses Beispiel zeigt: Wer komplett von fremden Plattformen abhängt, hat im Zweifel keine Kontrolle über seine Daten. Genau das wollen wir in Zukunft vermeiden.

Was müsste Europa denn tun, um digital souveräner zu werden?

Wir können zumindest selbstbewusster unsere eigenen Stärken ausspielen. Europa ist ja nicht so hilflos, wie oft getan wird. In vielen Bereichen – von Cloud über Security bis KI – gibt es europäische Anbieter, teils mittelständisch, die solide Lösungen anbieten. Die sind vielleicht noch etwas teurer oder haben nicht alle Features, aber sie existieren. Hier muss die Politik Innovation viel stärker fördern. Leider denken Regierungen oft nur in VierJahres-Häppchen bis zur nächsten Wahl – und Digitalprojekte brauchen einen längeren Atem. Wir müssen uns

fremder Interessen.

klarmachen, dass digitale Souveränität kein spontaner Sprint ist, sondern ein Marathon. Aber es lohnt sich: Je mehr eigene Kompetenzen wir aufbauen, desto weniger sind wir Spielball fremder Interessen. Und übrigens: Souverän zu sein, heißt ja nicht, dass wir alles besser können als Silicon Valley. Es heißt, dass wir im Zweifel Alternativen haben.

Kritiker sagen, zu strenger Datenschutz könnte Innovation ausbremsen. Steht mehr Unabhängigkeit nicht im Widerspruch zur Wettbewerbsfähigkeit?

Ich sehe das Gegenteil: Datenschutz und digitale Souveränität schaffen erst das Vertrauen, auf dem langfristig Innovation wachsen kann. Klar, viele haben sich an bequeme US-Dienste gewöhnt –„Never change a running system“. Aber wenn das „running system“ unsere Werte oder Sicherheit untergräbt, müssen wir etwas ändern. Die Herausforderung besteht darin, bei neuen Technologien wie Cloud oder KI frühzeitig europäische Standards zu setzen, die Sicherheit und Privatsphäre gewährleisten. So etwas wie die DSGVO hat ja gezeigt, dass wir durchaus global Maßstäbe setzen können, ohne die Wirtschaft abzuwürgen. Natürlich darf digitale Souveränität nicht bedeuten, dass wir uns von der Welt isolieren. Es geht um ein gesundes Mittelmaß: Wo es kritische Abhängigkeiten gibt, bauen wir eigene Lösungen auf – und wo Zusammenarbeit sinnvoll ist, bleiben wir offen.

Wir müssen uns klarmachen, dass digitale Souveränität kein spontaner Sprint ist, sondern ein Marathon.

Werden wir eines Tages ohne amerikanische Software und chinesische Hardware auskommen? Oder bleibt „digitale Souveränität“ ein schöner Traum? Nein, und das müssen wir auch gar nicht. Digitale Souveränität heißt nicht, alles Fremde zu verbannen. Wir werden weiter Chips aus aller Welt brauchen und Software global austauschen. Aber wir sollten uns strategische Bereiche herauspicken – seien es Cloud-Infrastrukturen, Verschlüsselungstechnologien oder gewisse Hardware-Komponenten – in denen wir eigene Kompetenz aufbauen und notfalls autark agieren können. Das ist ein realistisches Ziel. Kein Land der Welt ist zu 100 Prozent unabhängig, selbst die USA nicht. Aber wenn Europa in, sagen wir, zehn Jahren seine kritischen digitalen Grundlagen weitgehend selbst stellen kann, dann sind wir ein großes Stück vorangekommen. Das ist kein Traum, sondern harte Arbeit – aber es lohnt sich, damit wir in stürmischen Zeiten nicht ohne Schirm dastehen.

Die aktuelle politische Lage in Europa macht eine stärkere Souveränität zu einer zentralen Herausforderung. In Zeiten, in denen Konflikte wieder vor unserer Haustür ausgetragen werden und transatlantische Partnerschaften nicht mehr uneingeschränkt verlässlich sind, wird Handlungsfähigkeit zu einer existenziellen Frage. Sicherheit hängt sowohl im zivilen als auch im militärischen Bereich unmittelbar von der eigenen Verteidigungsfähigkeit ab und betrifft damit alle Lebensbereiche gleichermaßen.

In den vergangenen Jahrzehnten haben sich asymmetrische Konflikte als prägende Form der Kriegsführung etabliert. Schon Clausewitz sagte: „Die Verteidigung ist eine stärkere Form des Kampfes als der Angriff.“

Gerade im digitalen Raum zeigt sich jedoch ein entscheidender Unterschied: Cyberangriffe lassen sich vergleichsweise einfach durchführen, während ihre Abwehr weitaus komplexer und ressourcenintensiver ist. Diese Asymmetrie macht deutlich, dass souveräne Lösungen und eine strategische Vorbereitung nicht nur wünschenswert, sondern notwendig sind, um Sicherheit und Handlungsfähigkeit zu gewährleisten. Elmar Geese ist Vorstand der Greenbone AG. Warum sich KI nicht selbst vor Angriffen schützen kann, erklärt er im Interview.

Herr Geese, was bedeuten asymmetrische Konflikte in Bezug auf Cybersicherheit?

Cyberangriffe werden maßgeblich durch Asymmetrie, Kosten und Entdeckbarkeit begünstigt: Angreifer müssen lediglich eine einzelne Schwachstelle ausnutzen, während Verteidiger alle potenziellen Lücken schließen müssen, was die Angreifenden klar im Vorteil sieht. Gleichzeitig sind Angriffe deutlich kostengünstiger durchzuführen als eine umfassende Verteidigung. Hinzu kommt, dass Angriffe oft aus dem Hinterhalt erfol-

Ein gut geprüftes und sicher konfiguriertes System ist nicht leicht zu kompromittieren. Was wir tun können, ist daher klar: Systeme regelmäßig prüfen und sicher konfigurieren.

gen: Selbst, wenn Angreifer lokalisiert werden, ist ein direktes Eingreifen meist schwierig. In einem Umfeld, in dem Angriffe einfach und günstig sind, verschiebt sich das Kräfteverhältnis stark zugunsten der Angreifer, und durch den Einsatz von KI als Angriffswerkzeug wird diese Bedrohung noch verstärkt.

Was können wir dagegen tun?

Zunächst die gute Nachricht: Die meisten Sicherheitslücken sind bekannt, und wer sie schließt, ist schon gut geschützt.

Ein aktuelles Beispiel: Westliche Sicher heitsbehörden warnten gemeinsam per Brandbrief vor der chinesischen Angreifergruppe „Salt Typhoon“, die weltweit Organisationen gefährdete. Der Angriff nutzte jedoch nur eine Kombination seit Jahren bekannter Schwachstellen. Unsere Kunden waren geschützt, weil wir rechtzeitig vor genau diesen Lücken warnen konnten. Die oft zitierten Zero-Day-Schwachstellen sind dagegen extrem selten und teuer zu entwickeln. Auch hier gilt: Ein gut geprüftes und sicher konfiguriertes System ist nicht leicht zu kompromittieren. Was wir tun können, ist daher klar: Systeme regelmäßig prüfen und sicher konfigurieren.

Wird die Lage durch KI sicherer oder gefährlicher?

KI ist keine Science-Fiction. Sie findet sowohl in der Gegenwart statt und ist gleichzeitig nur konventionelle Hardware und Software – von Menschen entwickelt, zumindest heute noch. Daher müssen wir die Frage nach Sicherheit heute mit „beides“ beantworten. Ein großes Problem ist, dass heutige KISysteme ohne Berücksichtigung von Sicherheitsaspekten entwickelt wurden.

Greenbone ist der weltweit meistgenutzte Anbieter von Open-Source-Schwachstellenmanagement. Kernkompetenz ist die Entwicklung von Algorithmen und Programmen, die Schwachstellen in der IT ihrer Kunden aufspüren, bevor ein Angreifer sie ausnutzen kann. www.greenbone.net

Sie können sowohl mit KI-gesteuerten als auch konventionellen Methoden angegriffen werden und sind nicht in der Lage, sich ausreichend selbst zu schützen. Die Verteidigung von KI muss daher derzeit größtenteils auf herkömmlichen Methoden beruhen.

Anders verhält es sich im Verteidigungsbereich: So nutzt das Luftabwehrsystem Iron Dome seit etwa 2014 KI-Funktionen, die mittlerweile entscheidend dazu beitragen, über 90 Prozent der anfliegenden Raketen abzufangen. In der Informationstechnologie ist dies noch nicht möglich und wird es vielleicht auch nicht werden. Deshalb müssen wir uns bei der Sicherheit stark auf Nicht-KI-Systeme verlassen. KI kann jedoch unterstützen, indem sie Routineaufgaben übernimmt, Sicherheitslösungen effizienter macht und Agenten bei ihrer Arbeit entlastet.

Wie unterstützt Greenbone Unternehmen hinsichtlich ihrer Verteidigung?

Wir finden die Schwachstellen, bevor sie von Angreifern ausgenutzt werden können. Einerseits gilt das für die direkten Angriffe, aber auch für die, die zum Beispiel über Phishing ins Netzwerk der Kunden getragen werden. Jeder Angriff nutzt bestehende und bekannte Schwachstellen aus. Wir unterstützen bei der Priorisierung und bei der Behebung, und das auch in sehr großen Netzen mit einigen zehntausend Geräten. Das können wir sowohl im Unternehmen, in der Industrie, aber auch in Bereichen mit besonders hohen Sicherheitsanforderungen. Im europäischen Markt hilft besonders, das wir Unterstützung auch in der jeweiligen Landessprache anbieten können, durch unsere Tochterunternehmen in Italien, Benelux und Großbritannien.

Ein großes Problem ist, dass heutige KI-Systeme ohne Berücksichtigung von Sicherheitsaspekten entwickelt wurden.

Bitkom-Präsident Dr. Ralf Wintergerst erklärt, warum Europa im Tech-Dreikampf mit USA und China nur dann mithalten kann, wenn es endlich mutiger, schneller und unabhängiger handelt.

Text: Thomas Soltau Foto: Presse, Panumas Nikhomkhai/pexels

Partnerschaft und Wettbewerb schließen sich nicht aus. Beides muss Hand in Hand gehen.

Der Begriff „digitale Souveränität“ macht gerade in Berlin und Brüssel Karriere. Angesichts der aktuellen Tech-Rivalität zwischen den USA und China – was verstehen Sie konkret darunter, und warum ist digitale Souveränität für Deutschland und Europa plötzlich so wichtig?

Digitale Souveränität bedeutet die Fähigkeit, im digitalen Raum selbstbestimmt zu handeln – mit eigenen Spitzentechnologien, Infrastruktur und Kompetenz –, ohne einseitige Abhängigkeiten. Gerade in Zeiten wachsender Tech-Rivalität ist sie essenziell, um wirtschaftliche Wettbewerbsfähigkeit, Resilienz und demokratische Kontrolle zu sichern.

Steckt Europa in einem digitalen Sandwich zwischen den Tech-Supermächten USA und China? Wie kann die EU eigene Akzente setzen und diesem Spagat entkommen, statt dauerhaft zwischen Washington und Peking zerrieben zu werden? Europa muss die eigene digitale Souveränität durch strategische Investitionen in Schlüsselbereiche wie KI, Quantencomputing, Cloud-Infrastrukturen, Mikroelektronik und IT-Sicherheit stärken. Gleichzeitig braucht es schnellere Genehmigungen, einheitliche Standards und einen drastischen Abbau von Regulierung.

China treibt mit Initiativen wie „Made in China 2025“ energisch die eigene technologische Autarkie voran. Müssen wir in Europa neidisch oder nervös nach Peking blicken? China macht vor, wie von oben gesteuerte Technologiepolitik gestaltet werden kann. Europa sollte aufmerksam, aber nicht nervös hinschauen. Statt auf Regulierung und zentrale Steuerung zu fo -

kussieren, müssen wir auf offene Märkte und Wettbewerb setzen. Wichtig ist: Wir brauchen eine starke Digitalstrategie –europäisch, wertebasiert und zukunftsgerichtet. Für die Bundesregierung gilt: Sie muss die Wirtschaft in den Mittelpunkt der Politik stellen und digitale Souveränität zum Top-Thema machen.

Amerikanische Tech-Giganten dominieren unseren digitalen Alltag. Kann Europa überhaupt souverän sein, solange wir kaum an Google, Apple & Co. vorbeikommen? Brauchen wir eigene Big Player, oder ist Koexistenz mit den Silicon Valley-Platzhirschen der einzig realistische Weg? Digitale Souveränität heißt nicht Abschottung. Europa wird immer auf strategische Partner angewiesen sein. Europa braucht aber auch eigene starke Anbieter in Schlüsseltechnologien und damit weltweit einzigartige Fähigkeiten, die wir im Bedarfsfall in die Waagschale werfen können – beispielsweise im Quantencomputing, bei autonomen Systemen oder in der digitalen Medizin. Partnerschaft und Wettbewerb schließen sich nicht aus. Beides muss Hand in Hand gehen.

Deutschland und die EU lancieren

Projekte wie GAIA-X für eine europäische Cloud oder investieren mit dem EU Chips Act in eigene Halbleiter-Fabriken. Sind das aus Ihrer Sicht echte Gamechanger auf dem Weg zur digitalen Souveränität – oder eher Wolkenschlösser in der Cloud? Gaia-X und der EU Chips Act sind wichtige Bausteine für digitale Souveränität. Entscheidend wird sein, ob sie marktfähige Lösungen liefern, internationale Partner einbinden und Innovation beschleunigen. Erfolg misst sich daran, ob Unternehmen in Europa leistungsfähige, wettbewerbsfähige Alternativen anbieten können.

Digitale Souveränität hat auch ein Preisschild. Eigene Infrastruktur, eigene Technologie aufzubauen, ist teuer und aufwendig. Ist das ein Luxusprojekt, das Europa sich aus strategischen Gründen gönnen muss, oder rechnet sich digitale Unabhängigkeit langfristig sogar ökonomisch?

Digitale Souveränität ist kein Luxus, sondern eine Investition in Wettbewerbsfähigkeit und Resilienz. Kurzfristig entstehen Kosten, langfristig sichern eigene Technologien Wertschöpfung, Innovationskraft und Unabhängigkeit. So bleiben wir

global konkurrenzfähig – und stärken zugleich Europas wirtschaftliche Zukunft. Wettbewerbsfähigkeit wird nicht durch mehr Regulierung erzeugt!

In politischen Reden ist digitale Souveränität längst ein Dauerbrenner. Aber folgt den vielen Worten auch konkretes Handeln? Was muss die Politik in Berlin und Brüssel tun, damit aus dem Buzzword „digitale Souveränität“ greifbare Realität wird – bevor wir uns in Strategiepapieren verlieren? Berlin und Brüssel müssen Strategien in konkrete Projekte, gezielte Investitionen und deutlich schnellere Genehmigungsverfahren überführen. Entscheidend sind klare Zuständigkeiten sowie verbindliche Zeitpläne für die Umsetzung. Zudem brauchen wir einheitliche, europäische Standards, die Innovation fördern und Wettbewerb ermöglichen. Die gezielte Förderung von Schlüsseltechnologien wie Künstlicher Intelligenz, Cloud-Infrastrukturen, Halbleitern und Quantencomputing muss Priorität haben. Digitale Souveränität entsteht nicht auf dem Papier, sondern durch entschlossenes Handeln und nachhaltige Umsetzung. Und: Prioritäten einhalten.

Zum Abschluss – werden wir Ihrer Einschätzung nach eines Tages einen „Digital Independence Day“ in

Digitale Souveränität ist kein Luxus, sondern eine Investition in Wettbewerbsfähigkeit und Resilienz. Kurzfristig entstehen Kosten, langfristig sichern eigene Technologien Wertschöpfung, Innovationskraft und Unabhängigkeit.

Europa feiern können? Oder bleibt das eine Illusion, während wir weiterhin brav auf iPhones tippen und durch TikTok scrollen?

Ein „Digital Independence Day“ ist kein Zielpunkt, sondern ein Prozess. Wir werden weiter globale Plattformen nutzen – aber ergänzt durch starke europäische Technologien und Infrastruktur. Digitale Souveränität heißt Wahlfreiheit und Selbstbestimmung. Daran können wir Schritt für Schritt arbeiten. Klar ist: Die Stärkung unserer digitalen Souveränität wird über unsere künftige Wettbewerbsund Widerstandsfähigkeit und damit über unseren Wohlstand und unsere Sicherheit entscheiden.

Geopolitische Spannungen und Cyberangriffe setzen den Mittelstand und insbesondere KRITIS-Unternehmen unter Druck. Wer nur abwehrt, verliert. Entscheidend ist, Souveränität und IT-Resilienz in den Fokus zu stellen, um im Notfall betriebsfähig zu bleiben.

Krisen, ausgelöst durch Cyberangriffe, Naturkatastrophen und politische Spannungen stellen ein Risiko für Lieferketten, Produktion und Verwaltung dar. Unternehmen brauchen genau deshalb robuste Prozesse, klare Rollen sowie trainierte Teams, um ihre digitale Souveränität und Handlungsfähigkeit im Krisenfall sicherzustellen. Neben der Erkennung und Abwehr von Angriffen, gewinnt der Plan B an Wichtigkeit. Doch genau dieser Plan B – der Notfallplan – stellt Unternehmen vor Herausforderungen. So scheitern Notfallpläne an der fehlenden Aktualität, Priorisierung der Ausarbeitung im Tagesgeschäft oder schlichtweg der Adaption von technischen Krisenstabslösungen, die den Benutzer:innen nicht vertraut sind. IT-Resilienz im Krisenfall muss vertraut und erprobt sein. Denn nur Pläne, die im Vorfeld geübt wurden, sichern den Betrieb und wahren die digitale Souveränität.

Alexander Benoit, CEO von water IT Security & Defense, erklärt wie Resilienz gelingt. water betreibt ein Managed SOC mit 24/7 Monitoring souverän aus Deutschland heraus, Incident Handling, Risiko- und Schwachstellenmanagement sowie ein Managed Emergency Environment als Fallback.

Woran messen Sie im Unternehmensalltag digitale Souveränität jenseits politischer Debatten?

Wir definieren digitale Souveränität als die Fähigkeit, unsere kritischen Geschäftsprozesse jederzeit autonom steuern zu können. Entscheidend dafür sind

drei Faktoren: die Hoheit über unsere kryptografischen Schlüssel, transparente Lieferketten und Systemarchitekturen sowie die Kompetenz, Systeme unabhängig von Anbietern wiederherzustellen.

Welche Rolle übernimmt Ihr Managed Emergency Environment als Fallback im Ernstfall für eine geordnete Weiterarbeit?

Wir bezeichnen dies als unseren „Notbetrieb auf Knopfdruck“. Die unabhängige Schattenumgebung unterstützt das Ziel der Souveränität und IT-Resilienz. Durch redundante Kernservices, wie Kommunikationswege und Infrastruktur, stellen wir sicher, dass Organisationen bei einem Ausfall der Primärsysteme in klar definierten Minimalprozessen weiterarbeiten können. Zudem werden vorab definierte Wiederanlaufprozesse durchgeführt, um den Betrieb von geschäftskritischen Funktionen wiederherzustellen. Die Managed Emergency Environment dient zugleich als Krisenmanagement-Werkzeug: Es schont und entlastet den Krisenstab, indem essenzielle IT-Services bereits vorab für den Krisenfall eingerichtet werden. So kann eine sichere Basis für den anschließenden Wiederaufbau geschaffen werden.

Welche Rolle spielt die Abwehr von Cyberangriffen in IT-Resilienz?

Ein Security Operations Center (SOC), das Umgebungen 24/7 überwacht, ist vor allem durch die zunehmende Schnelligkeit von Angriffen durch KI selbst für kleine und mittlere Unternehmen (KMU) unabdingbar geworden. Unser Managed SOC erkennt Angriffe in we-

nigen Minuten und führt Abwehrschritte – unterstützt durch KI und Automatisierung – durch. Dadurch verkürzen wir die Zeit bis zur Eindämmung typischerweise auf unter eine Stunde.

Nach welchem Verfahren priorisieren Sie Schwachstellen mit Blick auf Business Impact und Ausnutzbarkeit? Die Herausforderung in der proaktiven Reduktion von Schwachstellen ist die große Menge an Schwachstellen. Um dieser Menge Herr zu werden, kombinieren wir den Kritikalitäts-Score der Schwachstelle mit Kontextfaktoren wie der Kritikalität der betroffenen Systeme, Behebungsmaßnahmen, aktueller Exploit-Aktivität und regulatorischer Relevanz. So fließt Geschäftsauswirkung gleichwertig neben technischer Kritikalität in die Bewertung und Priorisierung ein.

Mit welchem Erstmaßnahmenplan agieren Sie in den ersten 60 Minuten eines Sicherheitsvorfalls?

1. Aktivierung des Krisenstabs und Ausstattung mit Arbeitsumgebung und -material

2. Sofortige Erkennung des Angriffs und Alarmierung

3. Isolierung betroffener Systeme

4. Kommunikation an Schlüsselrollen und – falls nötig – Behörden

5. Wiederanlauf von geschäftskritischen Applikationen

6. Sicherung forensischer Daten

In welchem Szenario sichern Sie

Business Continuity bei großflächigem Infrastrukturausfall über kritische Kernprozesse hinweg?

Wir arbeiten mit abgestuften Wiederanlaufplänen: Priorisierte Anwendungen werden über getrennte Rechenzentren, Cloud-Failover und unser Managed Emergency Environment wiederher-

Wir definieren digitale Souveränität als die Fähigkeit, unsere kritischen Geschäftsprozesse jederzeit autonom steuern zu können.

gestellt. Entscheidende Prozesse – von Zahlungsverkehr bis Kundenservice –laufen damit weiter.

Auf welche Weise verzahnen Sie Prävention, Reaktion und strategische Unabhängigkeit zu einem steuerbaren Sicherheitsmodell?

Unser Modell basiert auf drei Säulen: Prävention durch Hardening & Awareness, Detection & Response sowie strategische Unabhängigkeit durch Notfallund Lieferkettenmanagement. Wichtig ist uns dabei, dass wir in Prävention, Abwehr und Notfallmanagement Fachbereiche durch bereichsspezifische Use Cases und quartalsweise Notfalltests einbeziehen.

Welchen ersten Schritt sollten CEOs binnen 90 Tagen anstoßen, um die Resilienz messbar zu erhöhen? Wenn die Durchführung einer vollständigen Business Impact Analysis (BIA) nicht wirtschaftlich ist, dann empfehlen wir den „Follow the money“-Ansatz, bei dem wir die Prozesse mit dem höchsten Einfluss auf die Wertschöpfung identifizieren und absichern.

water IT Security GmbH hält sich proaktiv über die sich wandelnde Bedrohungslandschaft auf dem Laufenden und gibt Anregungen, wie die IT-Sicherheit weiter gestärkt werden kann. www.water-security.de

DR. PETER DORNHEIM

GROSSES INTERVIEW

Dr. Peter Dornheim, CISO bei der Daimler Truck AG und Forscher im Bereich Cybersecurity-Kultur, im Interview.

Text: Julia Butz

Foto: Denise Claus Fotografie

Herr Dr. Dornheim, die NIS2Richtlinie verpflichtet Unternehmen dazu, Cybersicherheitsrisiken in der Lieferkette systematisch zu identifizieren, zu bewerten und zu steuern. Wo sehen Sie die größten Herausforderungen beim Aufbau eines effektiven Third Party Risk Managements (TPRM)? Es ist sehr gut und wichtig, dass TPRM Teil von NIS2 ist und es ergibt für jedes Unternehmen Sinn, sich damit zu beschäftigen. Nicht nur als weitere regulatorische Pflicht, sondern als Chance, die eigene Sicherheit grundlegend und nachhaltig zu verbessern. Komplexe Lieferketten und unterschiedliche Produktionsstandorte sind heute selbstverständlich für viele Unternehmen. Und je mehr Zulieferer dazukommen, umso unterschiedlicher sind die ITSicherheitsniveaus. In diesen Netzwerken ist es entscheidend, Schwachstellen frühzeitig zu erkennen und gemeinsam zu beheben. Zudem ist TPRM nicht nur im Kontext von NIS2 relevant: Auch der Cyber Resilience Act fordert sichere Lieferketten.

Das würde bedeuten, bei jedem Lieferanten ein Audit durchzuführen? Es braucht einen risikobasierten Ansatz, der sich auf relevante Partner fokussiert. Eine enge Abstimmung mit dem Einkauf ist dabei zentral. Einkaufsbereiche machen bereits seit Jahren professionelle Supplier-Evaluierungen, wobei hier in der Vergangenheit oftmals der Fokus ausschließlich auf einkaufsrelevanten Aspekten wie Qualität, Lieferfähigkeit oder Preis lag. Aus Cybersicht sind

hingegen andere Aspekte kritisch: etwa ob ein Lieferant wesentliche IT-Sicherheitsmaßnahmen wie Access Management oder Patch-Management umsetzt. Deshalb ist eine bereichsübergreifende Zusammenarbeit innerhalb des Unternehmens essenziell. Nur wenn alle Beteiligten verstehen, dass Risiken neben einkaufsrelevanten auch securityrelevante Aspekte haben, kann TPRM effektiv sein. Wichtig ist die kontinuierliche und idealerweise automatisierte Überprüfung der Securitystandards. Das schafft Transparenz und Sicherheit – auch für die Zulieferer.

Diese Empfehlungen kann eigentlich jedes Unternehmen anwenden, das sich auf die NIS2-Compliance vorbereitet?

Absolut. Skalierung und risikobasiertes Management der Lieferanten, kontinuierliches Monitoring und Auditing, gepaart mit umfassender Sensibilisierung aller Mitarbeitenden, sind entscheidend für eine wirksame, gelebte Cybersicherheitskultur. Ob ich Trucks verkaufe oder ein anderes Produkt – jeder sollte verstehen, dass NIS2 kein reines IT-Projekt ist und warum Cybersecurity wichtig ist. Sicherheitsanforderungen müssen im Alltag gelebt werden – mit dem Ziel, Cybersecurity fest in Unternehmenskultur und täglichem Handeln zu verankern. Diese Relevanz zu verstehen und die bereichsübergreifende Zusammenarbeit zu fördern, liegt in der Verantwortung der Geschäftsführung und des CISOs. Zu einer guten CISO-Organisation gehören im Wesentlichen drei Komponenten: die Verantwortung für Cybersecurity in der IT, in der OT und im Produkt. In jeder dieser Säulen gibt es wiederum drei Ebenen: Die technologische, also die richtige und aktuelle Security-Architektur aufzubauen, die prozessuale – wie bekomme ich Sicherheit in alle operativen Prozesse – und die menschliche: wie helfe ich den Mit-

„Der Aufwand ist in unser aller Sinne“

Beim „Third Party Risk Management“ sollten Unternehmen mit einem simplen Prozess und einer selektiven Auswahl der kritischsten Lieferanten starten.

Text: Armin Fuhrer Foto: Presse

arbeitenden, das Thema Cybersecurity wirklich zu verstehen.

Wie wird dies bei Daimler Truck umgesetzt?

Bei uns geht Cybersecurity durch alle Abteilungen. Durch Vernetzung und Interoperabilität der Systeme wachsen die IT-, OT- und Produkt Security zunehmend zusammen. Während die IT-Security traditionell primär den Corporate-Bereich abdeckte, wie die Absicherung von Endgeräten und ITInfrastruktur, umfasst unsere Cybersecurity heute auch die Operational Technology im Produktionsumfeld sowie die Produktsicherheit unserer Trucks und Busse, die ebenso IT- gestützte Komponenten enthalten. Damit brechen wir bewusst die klassischen Grenzen auf: IT-Security darf niemals eine Silolösung sein. Wir wollen als ITSecurity-Team jeden Fachbereich aktiv unterstützen und folgen einem klaren Businessfokus: effiziente und gleichzeitig sichere Arbeitsumgebungen zu schaffen. Damit dies gelingt, benötigen wir die enge Zusammenarbeit und insbesondere den Support von IT- und Fachbereichen. Denn die technologische Weiterentwicklung erfolgt nicht mehr linear, sondern exponentiell. Gerade deshalb sind Sensibilisierung und Kollaboration extrem wichtig, um schnell und fokussiert handeln zu können.

Fakten

Als Group CISO der Daimler Truck AG gestaltet Dr. Peter Dornheim seit Juni 2025 gemeinsam mit einem cross-funktionalen Team die globale Cybersecurity-Strategie eines der größten Nutzfahrzeughersteller. In seiner Freizeit sucht er die Nähe zur Natur z. B. beim Wandern oder auf dem Gravelbike.

Die meisten Standards in der Informationssicherheit, so auch der aktuelle Regierungsentwurf zum NIS2-Umsetzungsgesetz, beinhalten ausdrücklich den Grundsatz der Angemessenheit von Sicherheitsniveau und Risiko. Bei der Angemessenheit von Maßnahmen sollen auch Umsetzungskosten berücksichtigt werden. Es wird also niemand gezwungen, immer überall Security zu optimieren. Und es geht auch nicht darum, bei allen Lieferanten flächendeckend Security-Audits durchzuführen, „sondern darum, reale Risiken für Unternehmen und öffentliche Stellen pragmatisch und wirtschaftlich zu vermeiden“ betont Jannis Stemmann, CEO von CyberCompare.

Herr Stemmann, können Sie Tipps und Tricks aus der Praxis nennen? Es sollten wichtige Fragen grundsätzlich geklärt sein: Wer kümmert sich um die Nachverfolgung von Punkten, die sich aus Prüfungen von Lieferanten ergeben? Beispielsweise um die Bewertung von Rückmeldungen aus externen Scans und Fragebögen, und der Abstimmung zwischen verschiedenen Abteilungen? Wir empfehlen in den meisten Fällen, erstmal mit einem simplen Prozess und einer selektiven Auswahl der kritischsten Lieferanten zu starten. Ansonsten wird das eigene Team schnell überrollt von der zusätzlichen Arbeitslast.

Wie sollte der Prozess für die Cyber-Risikobewertung eines neuen kritischen Lieferanten aussehen?

Das hängt von der Ausgangslage und den möglichen Auswirkungen eines möglichen Cyberangriffs auf den Lieferanten ab. Bei einem mittelständischen Betrieb wird meist die einzig praktikable Option sein, sich in den Verträgen die Konformität mit Cyber Resilience Act, NIS2, eine Zertifizierung gem. ISO 27001 oder ähnlichem bestätigen zu lassen – bis hin zu aufwendigeren Nachweisen in Form eines BSI C5 oder SOC2 Testats.

Lesen Sie den ganzen Artikel online auf: contentway.de

Weg von Zertifikaten und Audits: Third Party Risk Management muss kontinuierlich erfolgen, um Unternehmen effektiv gegen Cyberattacken zu schützen.

Third Risk Party Management wird in Zeiten von Globalisierung und unübersichtlichen Lieferketten immer wichtiger. Die EU hat darauf bereits reagiert und die Regularien zum Beispiel durch die Verabschiedung von DORA und NIS2 verschärft. Das ist die Konsequenz davon, dass es immer mehr Einbrüche in die Sicherheitsstrukturen der Unternehmen gibt – mit schlimmen Folgen. Viele Unternehmen erleben solche Angriffe mindestens einmal pro Woche. Hinzu kommt eine große Interkonnektivität – so gehen heute allein 35 Prozent der globalen Wertschöpfungsketten nach China. Das zeigt eindringlich, wie vernetzt Unternehmen heute sind und welche Abhängigkeiten für ihre IT-Sicherheitsstrukturen auf diese Weise entstehen. Ein erfolgreicher Cyberangriff kann sich dadurch sehr schnell fortpflanzen. Das ist neben den regulatorischen und verpflichtenden Aspekten der Hauptgrund, weshalb Unternehmen kontinuierlich für ihre IT-Sicherheit sorgen sollten, erklären Tobias Löhr, Head of Cybersecurity der P3 Group, und Matthew McKenna, President of International Sales von SecurityScorecard.

Herr Löhr, Herr McKenna, welche Bedeutung haben denn erfolgreiche Angriffe über Schwachstellen bei Drittanbietern?

McKenna: Das Ausnutzen von konkreten Schwachstellen macht bis zu 40

Prozent aus. Die potenzielle Angriffsfläche ist sehr breit. Die Opfer sind häufig kleinere Unternehmen, die über die verschiedenen Stufen der Lieferkette immer kleiner werden. Solche Unternehmen haben möglicherweise gar nicht das Budget, um die notwendige Resilienz aufzubauen, die sie eigentlich bräuchten. Das macht auch die großen Partner-Unternehmen anfälliger.

Löhr: Große Player können diesen kleineren Partnern Hilfestellung geben. Das übt zugleich auch Druck aus, aktiv zu werden. Wir werden beispielsweise von großen Automobilherstellern zu Lieferanten geschickt, um dort Verbesserungsmaßnahmen einzuleiten.

Erschwert es die Kontrolle, dass Unternehmen heute in vielen verschiedenen Ländern tätig sind?

McKenna: Ja, das ist ein echtes Problem. Unsere großen Kunden haben Lieferanten in der ganzen Welt und müssen sich auf verschiedene Level bei den IT-Skillsets einstellen. In der EU haben wir fast einen Überfluss an Regulierungen, in anderen Ländern gibt es deutlich weniger davon. Hinzu kommen die verschiedenen Sprachen und die unterschiedlichen Kulturen der jeweiligen Länder.

Welche Rolle spielt die Sorgfaltspflicht der Unternehmen?

Löhr: Gerade bei börsennotierten Unternehmen existiert die Verpflichtung, generell Risiken zu managen und darüber zu berichten. Dazu zählt auch das Thema Cybersecurity. Sowohl in der EU als auch in den USA gibt auch entsprechende rechtliche Vorschriften.

Aber wie hat ein Unternehmen den Blick darauf, dass bei einem Liefe -

ranten die IT-Sicherheitsstruktur gut ausgebaut und auf dem aktuellen Stand ist?

Löhr: Die Kontrolle läuft bei vielen Unternehmen derzeit noch über Zertifikate, Audits oder Fragebögen – aber davon wollen wir weg. Unser Anliegen ist es, zu einer kontinuierlichen Überwachung anhand von bestimmten Sensorwerten zu kommen. Wir wollen tages- und sogar stundenaktuell die Bedrohungslage der gesamten Lieferkette überwachen, denn das sehen wir als einzige erfolgreiche Antwort auf externe Risiken zu reagieren.

McKenna: Denken Sie zum Beispiel an die Auto-Industrie, in der viele Komponenten mit dem Internet verbunden sind. Hier muss unbedingt die Sicherheit gewährleistet sein. Wir erfassen die Schwachstellen und beheben das Risiko. Und dann erfassen wir alles aus der Perspektive Dritter. Zum Glück gibt es heute eine Menge von Tools, die Unternehmen helfen, die Angriffsflächen zu minimieren.

Aber bleibt nicht der Mensch das größte Einfallstor?

McKenna: Ja, der menschliche Faktor bleibt ein großes Risiko. Ich kenne Unternehmen, die diesbezüglich sehr strenge Anforderungen haben. Die Unternehmen nehmen das heute sehr ernst.

Fakt ist jedoch auch, dass der Aufbau einer kontinuierlichen Überwachung der IT-Sicherheit viel Geld kostet, oder?

McKenna: Das ist richtig, aber die Kosten bei einem erfolgreichen Angriff sind ungleich höher. Nehmen Sie nur die Bußgelder, die in der EU und den USA im Falle eines erfolgreichen Angriffs gezahlt werden müssen. Sie

P3 steht an der Schnittstelle, an der technologische Expertise auf visionäres Denken trifft, um nachhaltigen Impact zu schaffen. www.p3-group.com

SecurityScorecard unterstützt TPRM- und SOC-Teams dabei, Risiken von Anbietern in ihrem gesamten LieferantenÖkosystem in großem Maßstab zu erkennen, zu priorisieren und zu beheben. www.securityscorecard.com

Tobias Löhr, Head of Cybersecurity, P3 Group

Die Bedrohungslage ist sehr dynamisch und das wird sich noch verstärken.

Matthew McKenna, President of International Sales, SecurityScorecard

Die Kosten für eine kontinuierliche Überwachung sind hoch – aber ein erfolgreicher Angriff ist ungleich teurer.

können zwei Prozent des weltweiten Jahresumsatzes betragen oder zehn Millionen Dollar. Das ist viel mehr als für die Implementierung einer guten Sicherheitsinfrastruktur nötig ist. Löhr: Hinzu kommt ja der direkte Schaden. Und dann haben wir noch gar nicht über die Schadenersatzforderungen Dritter gesprochen. Das alles kann ein Unternehmen schnell an den Rand der Existenz bringen. Interessant für Unternehmen ist, dass SSC und P3 das Thema Third Party Risk Management als Partnerschaft im Markt anbieten, wobei SSC die Technologie und P3 Beratung und den Managed Service liefert. Und diese Lösung können wir weltweit bereitstellen.

Wenn Sie einen Blick in die Zukunft werfen, was sehen Sie dann?

Löhr: Die Bedrohungslage ist sehr dynamisch und das wird sich noch verstärken. Daher werden Security Operations und die Governance externer Partner mehr und mehr verschmelzen, wenn es darum geht, Dritte als Teil der Angriffsfläche zu betrachten.

IDENTITY & ACCESS MANAGEMENT

IAM beschäftigt sich mit der Verwaltung digitaler Identitäten und Zugriffsrechte. Für die Sicherheit und Zukunftsfähigkeit von Unternehmen ist es unverzichtbar.

Text: Silja Ahlemeyer

Foto: THALES, Shutterstock

Wie wichtig ist es beim Aufbau eines IAM-Frameworks, von Anfang an Vorgaben wie der GDPR und NIS2 zu beachten?

Ich spreche lieber von regulatorischer Konformität als von Datenschutzvorgaben. Datenschutz, also GDPR, ist ein Teil davon. Hinzu kommen NIS2, DORA für die Finanzbranche oder nationale Regeln. Wir erwarten bald rund 29.500 Firmen in Deutschland, die unter NIS2 fallen. Hier ist ein sauberes IAM essenziell. Man sollte die Vorgaben aber nicht nur als Zwang ansehen. Denn sie zeigen ja auf, was man grundsätzlich tun muss, um sich vor Cyber angriffen zu schützen.

Wo sehen Sie die größten Risiken für Unternehmen, wenn sie IAMLösungen nicht regulatorisch sauber aufstellen?

Zum einen finanzielle Sanktionen der Behörden und zum anderen Reputationsschäden bei Kunden. Bei Verletzung der GDPR drohen Bußgelder, bei NIS2 und in der Finanzaufsicht reichen die Mittel bis zu massivem Druck der

Beim Betrieb von IAMLösungen punkten Clouds mit geringerem Aufwand, stellen aber zugleich höhere Anforderungen bei der Integration solcher Altsysteme.

Aufsicht, im theoretischen Extrem bis zum Entzug der Banklizenz. Oft aber ist der Imageschaden des Unternehmens teurer als die Strafe. Sicherheitsvorfälle kosten immer – operativ wie finanziell.

Wie können Firmen sicherstellen, dass sie auch zukünftige Regulierungen flexibel abbilden können?

Vieles kommt ja von EU-Seite. Verordnungen wie die GDPR gelten direkt, Direktiven wie NIS2 müssen erst national umgesetzt werden. Wichtig ist, dass man nicht nur „Checklist-Compliance“ betreibt und sich mit dem MinimalAufwand zufriedenzugeben. Besser ist ein stabiler, methodischer Ansatz, der Auditschwerpunkte, neue Vorgaben und strenger werdende Auditoren aushält. Am besten, man bleibt immer einen Schritt vor dem Auditor – durch saubere, methodisch durchdachte Arbeit.

Was ist die größte IAM-Baustelle in gewachsenen IT-Landschaften?

Sicherlich ist das die Situation, wenn man Altsysteme ins IAM integrieren muss. Bei Access Management helfen Standards. Schwierig wird es in IGA (Identity Governance & Administration): Benutzer- und Berechtigungsmanagement verlangt tiefe Integration in heterogene Anwendungen. Altsysteme haben oft schlechte Schnittstellen. Wenn in Projekten mit hunderten anzubindenden Systemen nach Jahren nur wenige angebunden sind, sorgt das für Frust. Man muss priorisieren: erst riskante Systeme, dann ähnliche in

Martin Kuppinger, Gründer und Principal Analyst der KuppingerCole Analysts AG.

Sicherheitsvorfälle kosten immer – operativ wie finanziell.

Serie, wo es (erst einmal) nicht anders geht, manuelle Anbindung nur mit sauberen Prozessen. KI hilft, Schnittstellen schneller und effizienter zu bauen.

Was unterscheidet die Anbindung von Cloud-Anwendungen von der Integration klassischer On-PremiseSysteme auf eigenen Servern? Cloudsysteme lassen sich meist leichter anbinden, da sie offene Standards unterstützen, während ältere On-Premise-Systeme oft nur proprietäre Schnittstellen bieten. Beim Betrieb von IAM-Lösungen punkten Clouds mit geringerem Aufwand, stellen aber zugleich höhere Anforderungen bei der Integration solcher Altsysteme. Grundsätzlich geht die Entwicklung klar Richtung Cloud-IAM – wichtig ist dabei, Datenschutz, Betriebsort und Datentransfers korrekt zu regeln und IGA nicht hybrid zu fahren, um unnötige Komplexität zu vermeiden.

Welche Rolle spielen KI und Automatisierung im IAM-Universum? Eine stark wachsende. KI kann Schnittstellen schneller verstehen und

Konnektoren bauen, Deployments werden hochautomatisiert. In den Prozessen brauchen wir mehr Automatik: Rechte werden zum Beispiel beantragt, aber selten entzogen. KI könnte hier Nutzungsmuster erkennen, etwa: „selten genutzt“, „nur im Jahresabschluss“ etc.; und zeitlich begrenzte Berechtigungen da vergeben, wo es Sinn macht – also dynamisch statt statisch. Das gilt erst recht für Non-Human Identities. Services und Bots verlangen immer mehr Zugriffsrechte, ihre wachsende Anzahl verlangt auch wachsende Automatisierung.

Wie hält man die Balance zwischen Sicherheit und Nutzerfreundlichkeit? Na ja, das ist ja keine Waage, bei der mehr Sicherheit weniger Usability bedeutet oder umgekehrt. Beides muss miteinander verbunden werden. Moderne Ansätze erhöhen beide Komponenten gleichzeitig. Das gelingt beispielsweise durch kennwortlose oder gar passive Authentifizierung, etwa durch Verhalten oder Kontext, anstelle eines nutzerunfreundlichen Passwortschutzes. Für besonders kritische Aktionen gibt es dann zusätzliche Faktoren.

Ihr Blick nach vorn – was verändert sich im Audit- und KI-Zeitalter? Dynamische Berechtigungen werden zunehmen. Auch wird es viel mehr KI-basierte Entscheidungen geben. Da braucht es Kontrolle und Transparenz. Bei KI-Agenten und Protokollen entstehen neue Identitäts- und Rechteketten („in wessen Kontext agiert der Agent?“). Das muss früh adressiert werden. Das Problem dabei ist, dass die Sicherheit der Innovation, wie in der Historie schon immer, hinterherhinkt.

Was raten Sie Unternehmen, die heute ganz am Anfang ihrer IAMReise stehen?

Sie sollten nicht mit der Suche nach dem richtigen Tool beginnen, sondern erst einmal klären: Welche Fähigkeiten brauche ich? Wie muss die Identity Fabric beschaffen sein, um zu analysieren, was nötig ist? Insgesamt sollte man das Thema IAM sehr methodisch angehen. Diese Projekte sind meistens lang und teuer, von daher müssen sie vorher umso besser durchdacht werden. Und wenn der Auditor kommt: Bitte nicht in den „Headless-Chicken-Mode“ verfallen. Planvolles, durchdachtes Handeln überzeugt auch hier. Und das ist am Ende immer günstiger und sicherer.

Fakten

Herzlichen Glückwunsch: Martin Kuppinger feiert heute, am 26.9.2025, seinen 60. Geburtstag! Er hält sich mit Yoga und Rennrad fahren fit. Zudem steht er gern in der Küche, um etwas Leckeres zu kochen.

KPMG – Partner Content

IAM spielt eine zentrale Rolle in der Unternehmenssicherheit.

Wie Firmen Hürden in komplexen IT-Landschaften meistern.

Welche Rolle spielt IAM aktuell in der Gesamtstrategie von Unternehmen, wenn es um Sicherheit und digitale Transformation geht?

IAM ist jetzt schon ein ganz zentraler Baustein der Unternehmensstrategie und wird auch immer wichtiger, denn digitale Identitäten – ob für Menschen oder Maschinen – bekommen immer mehr Bedeutung und bilden die Basis für Schutz der „Kronjuwelen“, Digitalisierung und Automatisierung. Das gilt sowohl für große Unternehmen als auch für kleine. So ist das Thema IAM nun auch in den Vorständen angekommen.

Wo sehen Sie bei Ihren Kunden die größten Schwierigkeiten bei der Einführung oder Weiterentwicklung von IAM-Systemen?

Die größten Herausforderungen bestehen derzeit vor allem darin, ein sauberes IAM-System (d. h. Prozesse, Verantwortlichkeiten und Technologie) in gewachsene, heterogene IT-Landschaften zu integrieren. Denn oft fehlt es hier ein bisschen an Überblick über Altsysteme, die teilweise seit Dekaden laufen und komplexe Schnittstellen haben. Generell ist es weiterhin so, dass IAM ein Schnittstellen-Thema ist. Davon sind die Security, die IT, die HR und die Compliance betroffen. Dieser Umstand erfordert klare GovernanceStrukturen und Entscheidungsgremien. Diese müssen wir bei unseren Kunden oft erst einmal einführen. Auch ein gutes Change-Management ist essenziell, denn eine hohe Nutzerakzeptanz ist entscheidend für den Erfolg. Dafür muss sehr viel geplant werden, oft über verschiedene Sprachen und Kulturen hinweg. Ein Unternehmen muss seine Mitarbeitenden bei der Einführung von IAM immer da abholen, wo sie derzeit stehen, und ihnen begreiflich machen, welchen Mehrwert die notwendigen Änderungen für sie bringen kann.

Wie fügt sich IAM in eine Zero-Trust-Architektur ein? Zero Trust bedeutet ja, dass grundsätzlich keinem Zugriff vertraut wird und jeder Zugriff kontextbasiert geprüft wird.

Pilotgruppen und Feedbackschleifen helfen, die Akzeptanz der Maßnahmen zu erhöhen und die Lösungen schrittweise weiter auszubreiten.

In einer modernen IAM-Struktur analysieren dynamische Regeln in Echtzeit den Kontext und passen das Sicherheitslevel an, etwa durch zusätzliche Authentifizierungsabfragen bei ungewöhnlichen Zugriffen. Identitäten sind dabei ein fundamentaler Bestandteil und „Enabler“ für Zero Trust.

Inwieweit tragen Automatisierung, Machine Learning oder KI dazu bei, Identitäten und Zugriffsrechte besser zu managen?

KI und Automatisierung helfen ganz klar dabei, komplexe IT-Landschaften zu bewältigen, zum Beispiel durch automatisierte Prozesse wie Nutzeranlage und rollenbasierte Zugriffsvergabe. Gerade bei On- und Offboarding-Prozessen in der HR kann die Künstliche Intelligenz hier eine große Hilfe sein. Beispielsweise werden automatische Chatbots zunehmend genutzt, um Nutzern die Interaktion mit ihren Systemen zu erleichtern. Damit entfällt zum Beispiel das langwierige Ausfüllen irgendwelcher Eingabemasken. Wo man früher zehn E-Mails an Kollegen schreiben musste, um herauszufinden, wo welches Formular abgelegt ist, reicht nun eine Anfrage beim Chatbot, der aus dem Zusammenhang erkennen kann, welches Formular benötigt wird und wo man es findet. Auch in diversen Authentifizierungsprozessen kann KI helfen zu erkennen, wie verdächtig ein Zugriff ist.

Wie lassen sich Sicherheitsmaßnahmen wie Multi-Faktor-Authentifizierung so gestalten, dass sie von den Anwendern akzeptiert werden? Indem man auf moderne Methoden setzt, die sowohl sicher als auch komfortabel sind (beispielsweise Passkeys).

KPMG gehört zu den führenden Wirtschaftsprüfungs- und Beratungsunternehmen und ist mit mehr als 14.000 Mitarbeiterinnen und Mitarbeitern an 28 Standorten präsent. www.kpmg.com/de

Solche Systeme nutzen beispielsweise passwortlose Authentifizierung per Smartphone – denken Sie an den Fingerprint. Auch biometrische Verfahren erhöhen die Akzeptanz. Wenn jemand in einem produzierenden Betrieb arbeitet und mit öligen Fingern kein Smartphone bedienen kann, kann beispielsweise ein Kamerascan mit biometrischen Verfahren die Akzeptanz einer Authentifizierung stark erhöhen. Ein Thema sind auch die risikobasierten Abfragen, die die Anzahl der notwendigen Anmeldungen reduzieren und die Nutzerzufriedenheit steigern.

Welche Strategien empfehlen Sie kleineren und mittleren Unternehmen, die IAM oft als komplex und kostenintensiv empfinden? Gerade, wenn man ein neues IAMSystem einrichtet, tut man gut daran, risikobasiert vorzugehen und sich zuerst auf die „Kronjuwelen“, also die kritischen Systeme, zu konzentrieren. Pilotgruppen und Feedbackschleifen helfen, die Akzeptanz der Maßnahmen zu erhöhen und die Lösungen schrittweise weiter auszubreiten.

Viele Cyberangriffe erfolgen über Dritte. Welche Rolle spielt IAM, wenn es darum geht, externe Partner, Dienstleister oder Lieferanten sicher einzubinden?

Drittanbieter stellen durch ihre mittlerweile tiefe Verzahnung in Geschäftsprozesse ein sicherheitsrelevantes Risiko dar. Deshalb müssen Prozesse und Kontrollen für externe Zugriffe besonders priorisiert werden. PartnerIdentitätsmanagement und föderierte Anbindungen ermöglichen es, externe Nutzer sicher einzubinden. Die Zugriffs -

Florian Kohlar, Partner, Cyber Security / IAM – KPMG Deutschland

Ein Unternehmen muss seine Mitarbeitenden bei der Einführung von IAM immer da abholen, wo sie derzeit stehen, und ihnen begreiflich machen, welchen Mehrwert die notwendigen Änderungen für sie bringen kann.

rechte für Externe sollen zudem klar abgegrenzt und regelmäßig überprüft werden, zum Beispiel durch zeitlich begrenzte Zugriffe.

Was wird in Zukunft beim Thema IAM besonders relevant werden?

Aktuelle geopolitische Entwicklungen führen dazu, dass Unternehmen verstärkt auf Souveränität und Compliance achten müssen. Derzeit stellt sich für viele Firmen beispielsweise die Frage, ob sie etwa Anwendungen aus den USA noch so wie bisher nutzen können, gerade in Hinblick auf Preise und Datensicherheit. Auch die Nutzung von KI wird natürlich den Umgang mit IAM weiter verändern.

RESILIENZ

Deutschland zieht die Cyberschrauben an. Mit dem Regierungsentwurf vom Juli 2025 soll die EU-Richtlinie NIS2 in deutsches Recht überführt werden und das Sicherheitsniveau dort heben, wo Ausfälle besonders wehtun: in Kliniken, in Rechenzentren und Fabriken, bei Cloud- und Softwareanbietern.

Text: Thomas Soltau

Foto: ThisIsEngineering/unsplash

Nach Angaben von Bundesregierung und BSI sind rund 30.000 Unternehmen und Einrichtungen adressiert. Für IT-Teams, Geschäftsleitungen und Behörden heißt das: klarere Pflichten, feste Meldefristen, mehr Verbindlichkeit im Alltag. NIS2 holt viele bisher unregulierte Akteure an Bord. Wer als „wichtige“ oder „besonders wichtige“ Einrichtung gilt, muss Risiken systematisch managen, Lieferketten prüfen, Zugänge per Mehrfaktor-Login absichern, Netze segmentieren, Back-ups testen und Notfallübungen durchführen.

Die Meldepflicht folgt einem festen Takt: innerhalb von 24 Stunden eine Frühwarnung, nach 72 Stunden ein Lagebericht, nach einem Monat ein Abschlussbericht. Diese Routine ersetzt Hektik durch Handwerk und macht Vorfälle vergleichbar. Entscheidend ist, dass Technik, Prozesse und Menschen zusammenspielen: klare Rollen, trainierte Abläufe, geübte Kommunikation.

Die Verantwortung sitzt oben. Vorstände und Geschäftsführer müssen Ziele setzen, Fortschritte prüfen, sich fortbilden und Ressourcen bereitstellen. Wer bremst, riskiert Bußgelder im Millionenbereich oder prozentual am Umsatz. Neu ist auch die Registrierungspflicht: Wer unter NIS2 fällt, muss sich fristgerecht bei der zuständigen Behörde melden. Weil NIS2 sich an Standards wie ISO 27001 und ITGrundschutz orientiert, können viele Unternehmen auf vorhandene Prozesse und Nachweise aufbauen.

Politisch ist Tempo gefragt. Deutschland hat die EU-Frist vom 17. Oktober 2024 verfehlt; das Parlament berät nun den Regierungsentwurf, flankiert vom KRITIS-Dachgesetz. Ein Vertragsverletzungsverfahren der EU läuft. Unternehmen sollten das nicht als Warteschleife lesen. Wer jetzt Betroffenheit prüft, Rollen klärt und Meldeketten testet, verschafft sich Sicherheit im Alltag. „Gerade der Bund und die öffentliche Verwaltung sollten und

NIS2 ist Brandschutz fürs Netz. Feuerlöscher, Türen, Übungen – vieles wirkt banal, rettet aber im Ernstfall den Betrieb.

müssen Vorreiter bei der Cybersicherheit sein“, sagt Bitkom-Präsident Ralf Wintergerst. Damit die Regulierung trägt, braucht es aber auch leistungsfähige Aufsicht, praktikable Vorgaben und eine realistische Übergangszeit.

Auch das BSI drückt aufs Gas. Präsidentin Claudia Plattner mahnt, bei der Umsetzung sei „jetzt wirklich Tempo gefordert“, damit Pflichten greifen und Unternehmen Planungssicherheit erhalten. Dass Deutschland die Frist gerissen hat, bleibt ein Makel, ändert aber nichts am Kurs. Der Kabinettsbeschluss vom 30. Juli 2025 setzt das Verfahren fort; zugleich werden für die Bundesverwaltung einheitliche Standards festgelegt. Für Firmen gilt:

nicht warten, sondern priorisieren, dokumentieren, üben.

Für die Praxis hilft ein Bild: NIS2 ist Brandschutz fürs Netz. Feuerlöscher, Türen, Übungen – vieles wirkt banal, rettet aber im Ernstfall den Betrieb. Wer Angriffe meldet statt vertuscht, lernt schneller, erhält Unterstützung und schützt andere. Wer Vorstand, Einkauf, OT und IT an einen Tisch bringt, vermeidet Reibungsverluste. Wer Lieferanten prüft, reduziert Kettenreaktionen. Und wer Back-ups nicht nur hat, sondern testet, gewinnt Zeit, wenn sie am wertvollsten ist.

Unterm Strich ist NIS2 weniger Drohkulisse als Chance. Die Richtlinie

zwingt dazu, Sicherheitsaufgaben zu entflechten, Verantwortlichkeiten zu klären und Routinen zu üben. Das kostet, aber es zahlt ein: weniger Stillstand, mehr Vertrauen, bessere Datenlage. Wer früh anfängt, kontrolliert den Aufwand. Wer wartet, zahlt mit Zinsen.

Entscheidend ist, dass Technik, Prozesse und Menschen zusammenspielen: klare Rollen, trainierte Abläufe, geübte Kommunikation.

Sicherheitsbudgets smart einsetzen: Mit Threat Informed Defense zur zeitgemäßen Cyberverteidigung.

Die aktuelle Bedrohungslage durch Cyberangriffe hat längst ein kritisches Ausmaß erreicht. Besonders der Mittelstand ist massiv gefährdet. Ein erfolgreicher Cyberangriff kann den Betrieb lahmlegen, sensible Firmendaten gefährden und massive finanzielle Schäden verursachen, nicht selten bis zur Existenzbedrohung. Das Problem: Die wenigsten Unternehmen kennen ihre individuelle Bedrohungslage genau, müssen aber zugleich mit geringem Budget ein grundlegendes Sicherheitsniveau erreichen. Durch eine fundierte Risikoanalyse können jedoch Schutzmaßnahmen so fokussiert werden, dass ein maximaler Sicherheitsgewinn bei angemessenen Kosten erzielt werden kann. Dazu bedarf es eines weiterentwickelten Verteidigungsansatzes: Threat-Informed Defense (TID) zielt darauf ab, Schwachstellen in IT- und OT-Infrastrukturen aus Sicht realer Angreifer zu analysieren und darauf gezielte priorisierte Sicherheitsmaßnahmen umzusetzen.

Im Gespräch: Marc Lenze, ITSecurity Business Development Lead und Timo Sablowski, Principal ITSecurity Consultant vom Individualsoftware-Entwickler codecentric AG. Der Hidden Champion aus Solingen ist in den vergangenen 20 Jahren zu einem Beratungshaus mit 650 Beschäftigten an 13 Standorten deutschlandweit gewachsen und hilft Unternehmen, ihre IT- und OT-Infrastrukturen effektiv vor aktuellen Cyberbedrohungen zu schützen.

Herr Lenze, Herr Sablowski, warum ist der Threat-Informed Defense-Ansatz (TID) der nächste logische Schritt in der modernen Cyberabwehr?

Marc Lenze (ML): Eine zentrale Herausforderung bei der Cyberabwehr ist die enorme Vielfalt möglicher Angriffspunkte, mit denen sich Angreifer Zugriff auf Unternehmensdaten verschaffen können. Eine vollständige Absicherung

Eine vollständige Absicherung aller Szenarien ist für Mittelständler mit vertretbarem Aufwand nicht realistisch und wirtschaftlich kaum darstellbar.

aller Szenarien ist für Mittelständler mit vertretbarem Aufwand nicht realistisch und wirtschaftlich kaum darstellbar. Unser Ansatz funktioniert daher schrittweise: Wir betrachten zunächst die Außensicht in Form einer individuellen Bedrohungsanalyse (Heatmap) basierend auf aktuellen branchenspezifischen, geschäftsmodell- und standortbezogenen Faktoren sowie öffentlich und nicht öffentlich verfügbaren Informationen aus der IT-Security-Forschung.

Danach folgt die Innensicht des Unternehmens. Beide Perspektiven werden zusammengeführt, um zusammen mit dem Kunden einen individuellen, sinnvoll priorisierten Maßnahmenplan zu entwickeln, der mit vertretbarem finanziellem und personellem Aufwand umsetzbar ist. Dabei unterscheiden wir klar zwischen „nice to have“ und dringend notwendigen Implementierungen – mit dem letztendlichen Ziel, ein Sicherheitsniveau zu erreichen, das sowohl das Unternehmen resilienter aufstellt als auch den möglicherweise geplanten Abschluss einer Cyberversicherung erleichtert.

Warum reicht eine Zertifizierung wie ISO allein nicht aus?

Timo Sablowski (TS): Zertifizierungen sind oft sehr papiergetrieben. Dabei

Herausforderung

Unklare Bedrohungslage Keine Security-Strategie Verzettelung bei Maßnahmen Keine Wirksamkeitsnachweise