AÑO 2022 3 8 EDICIÓN DIGITAL TRENDTIC.CL CIBERSEGURIDAD Estado y Ciberseguridad CIBERSEGURIDAD ESPECIAL

Ya nos encontramos a fines de octubre, el mes de la ciberseguridad, que desde el 2018 suma eventos, seminarios y encuentros tanto presenciales como virtuales.

Desde el año 2014, año en que trendTIC salió al mercado chileno, le otor gamos a la ciberseguridad un espacio importante en nuestros contenidos y fue así que desde nuestra primera edición de la revista que fue el año 2015, la seguridad de la información ha sido un pilar fundamental en nuestra línea editorial.

En esta ocasión, volvimos a realizar la clásica sesión de fotos con distintos actores del mundo de la ciberseguridad, CISOs, integradores, mayoristas y fabricantes, los que nos permite tener una mirada amplia del “estado del arte” de la ciberseguridad.

Un pilar importante que no se puede dejar afuera es la del Estado, del sector público, con una entrevista en profundidad con Ingrid Inda, Jefe de división de redes y seguridad informática del Ministerio del Interior, Daniel Álvarez Valenzuela, Coordinador Nacional de Ciberseguridad y Carlos Silva, encarga do CSIRT de Gobierno.

Además, una columna muy interesante sobre Tecnología y el vínculo emocio nal de Vladimir Alonso, CCO de Axity.

Por otro lado, contamos con una nota denominada “Los Sistemas de Infor mación han fortalecido la gestión de los Establecimientos de Salud del país”

También destacamos en una nota, cómo productores de la Región de Valpa raíso y el país, monitorean digitalmente el clima de sus invernaderos.

Me despido invitándoles a que lean y disfruten esta edición, que compartan con nosotros sus opiniones y que también nos sigan a través de las diversas plataformas que trendTIC dispone; y así se mantendrán al tanto de todas las tendencias de la industria.

trendTIC

Si deseas comentar algún articulo y/o compartir con nosotros tus dudas o sugerencias, ingresa a nuestra página web: www.trendtic.cl o escríbenos a contacto@trendtic.com y nos con tactaremos contigo a la brevedad. Es muy importante para nosotros conocer tu opinión.

TrendTIC - Telefóno: +562 24405103 Avda. Nueva Providencia 1881, oficina 1620. Providencia. Santiago. e-mail: contacto@trendtic.com

2 www.trendTIC.cl Edición 38 año 2022

Isabel Morell

DiseñoAlejandro Soler Pablo Antillanca Carlos González

Consejo Editorial Loreto Santelices

Colaboración Karina Espinoza Periodistas 123RF Imágenes Ricardo Zuñiga Silvia Pereda Lucas Ramos

Fotografía

EDITORIAL

Por Isabel Morell Directora trendTIC

t

Tendencias tecnológicas & negocios

ÍNDICE

3www.trendTIC.cl Edición 38 año 2022

ESPECIAL DE CIBERSEGURIDAD DESDE PÁG. 10 DESDE PÁG. 34 ESTADO Y CIBERSEGURIDAD DANIEL ÁLVAREZ COORDINADOR NACIONAL DE CIBERSEGURIDAD INGRID INDA JEFA DIV. DE REDES Y SEG. INFORMÁTICA - MIN. DEL INTERIOR CARLOS SILVA ENCARGADO CSIRT DE GOBIERNO

trendTIC en Brasil

Huawei Cloud, la nube que sigue expandiéndose en Latinoamérica

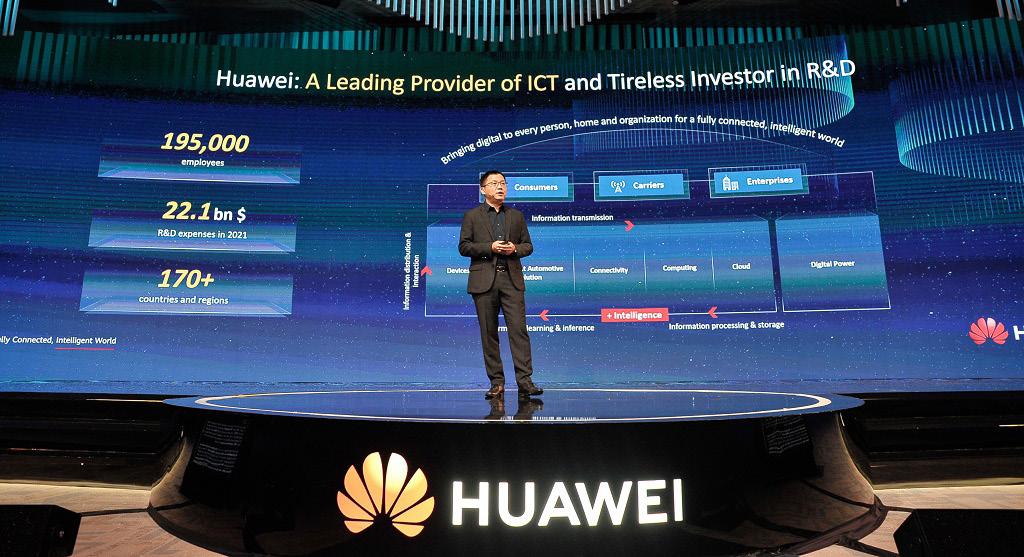

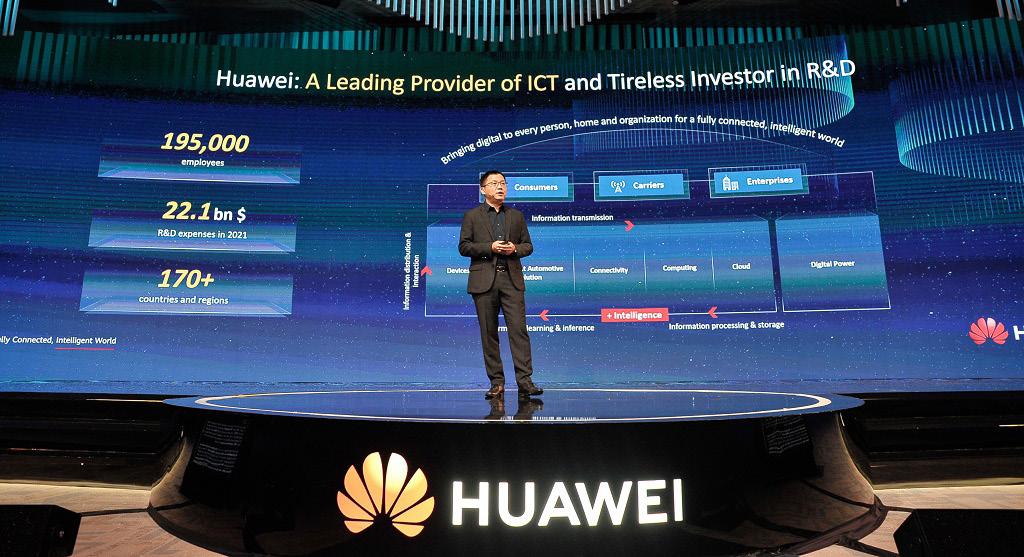

Rio de Janeiro, Brasil – A finales de septiembre se realizó en Rio de Ja neiro el Huawei Cloud Latam Sum mit 2022, oportunidad en que, jun to con celebrar los tres años en la región, el gigante asiático presentó su estrategia “Todo como Servicio (XaaS)”.

“Todo en la nube. Todo un servicio en la nube”, señaló en su presen tación, Fernando Liu, presidente de Huawei Cloud Latinoamérica, destacando además que “llegamos hace tres años a Latinoamérica y ya somos el cuarto mayor servicio de nube en la región”.

El evento congregó a clientes y partners Latinoamérica, además de algunos medios de comunicación de Brasil, Perú y Chile, entre los que estaba trendTIC. Fue un en cuentro en donde no sólo se habló de infraestructura, sino también de los desafíos actuales de la nube,

para lo cual la compañía estable ció la búsqueda de cuatro simpli ficaciones y así ayudar a los clien tes: primero simplificar la llegada a la nube; segundo simplificar el desarrollo de aplicaciones; tercero simplificar el análisis de los datos; y cuarto simplificar el desarrollo y uso de la Inteligencia Artificial (AI).

Uno de los asistentes al evento desde Chile fue Claudio Mecoli, so cio gerente de Seidor, quien desta có la visión de la compañía china y la unión entre “la capacidad tecno lógica que tiene Huawei para ofre cer un diferencial a la competencia, con la expertise de Seidor en SAP, lo que nos permite agregar valor y ofrecer la mejor solución para nuestros clientes”

Lanzamientos para Chile, Colombia y México

Una nube que busca dar respuesta

a los requerimientos actuales, ne cesariamente implica un constan te crecimiento, de esta manera al anuncio realizado de la construc ción de un tercer data center para la nube publica en Chile y así crear una tercera zona de disponibilidad (AZ) en el país, noticia entregada por Huawei hace unas semanas, se suman los lanzamientos realizados en el evento, siendo el primero de ellos para México que sumará una tercera AZ, similar a Chile y un nuevo Punto de Presencia (POP) para Colombia, lo que sería todo un estreno de la infraestructura del gi gante asiático en el país cafetero.

Adicional a estas noticias, el direc tor de estrategia y marketing de Huawei Cloud para Latinoamérica, Alfonso Jiménez, señaló que están permanentemente en estudios y que a mediados del 2023 probable mente existan nuevos anuncios.

4 www.trendTIC.cl Edición 38 año 2022 t

Fernando Liu, presidente de Huawei Cloud Latinoamérica

trendTIC en México

SAP creció a doble dígito en ingresos de venta de soluciones en la nube en América Latina

Ciudad de México , México – A fi nales de octubre y con la presencia de trendTIC en Ciudad de México, SAP presentó los resultados del tercer trimestre fiscal de 2022, en donde informó que por 29º perío do consecutivo la empresa creció a doble dígito en los ingresos de venta de soluciones en la nube en América Latina, con un incremen to consistente y regular no solo en los mercados más grandes como Brasil y México, sino también en economías pujantes como Colom bia, Argentina, Chile y Peru.

El dato a destacar este trimestre es la aceleración en la adopción de RISE with SAP, la solución de transformación digital como servi cio de la compañía, la cual crece a un ritmo de doble dígito de un trimestre al siguiente de manera ininterrumpida desde su lanza miento en enero del año pasado.

RISE with SAP está respaldada por SAP S/4HANA Cloud, el poderoso ERP de última generación que fun ciona en la nube.

“La innovación es uno de los mo tores que habilita el crecimiento de las empresas latinoamericanas y en este momento, es un impe rativo para mantenerse competiti vos de cara al futuro, detalló Cris tina Palmaka, presidente de SAP Latinoamérica y el Caribe. “Nos produce una gran satisfacción que nuestra propuesta integral y flexi ble RISE with SAP sea para mu chas organizaciones la puerta de entrada hacia mayores niveles de productividad, rentabilidad y has ta sostenibilidad”, agregó.

En el trimestre también desta có el desempeño de las solucio nes de Business Technology Pla tform (BTP), que alcanzaron un alza de alto doble dígito. BTP es

la plataforma que combina datos y analíticas, inteligencia artificial, desarrollo de aplicaciones, au tomatización e integración en un entorno unificado para liberar el potencial de innovación dentro de las organizaciones.

“Llevamos 29 trimestres consecu tivos de crecimiento y no quere mos detenernos, todo lo contrario, reforzamos nuestro compromiso de acercar al mercado latinoame ricano las mejores soluciones tec nológicas”, dijo Sonja Simon, CFO de SAP Latinoamérica y el Caribe. “Los resultados están a la vista: nuestros números continúan sien do muy positivos y nuestra base de clientes crece período a perío do”, concluyó.

A nivel global SAP reportó un cre cimiento de 25% en ingresos por la nube en moneda constante.

5www.trendTIC.cl Edición 38 año 2022 t

Cristina Palmaka, presidenta de SAP Latinoamérica y el Caribe junto a Ángela Gómez Aiza, presidenta de SAP México

Vladimir Alonso

Vladimir Alonso

Tecnología y el vínculo emocional

Por Vladimir Alonso, CCO de Axity

¿Cómo podríamos definir una ex periencia cliente? Para mí la mejor definición es el vínculo emocional que se genera entre una persona y una empresa o una marca.

Somos seres emocionales, todas nuestras decisiones están deter minadas por nuestras emocio nes, nuestras vivencias pasadas y nuestros recuerdos.

No tomamos decisiones raciona les. Si bien Herbert Simon premio Nobel de economía en 1978, desa rrolló un método para la toma de decisiones racionales, en nuestro día a día no es así, como lo de muestra el profesor de Psicología del consumo del MIT Dan Ariely en su libro “Las Trampas del deseo”, donde recoge los resultados de una serie de experimentos orien tados a probar la falsa racionali dad que nos guía a la hora de de cidir qué compramos. Son las emociones lo que diferen cian una relación de una transac ción.

De hecho, una estrategia de pre cios bajos no asegura fidelidad. El

único diferencial perdurable es la experiencia que un proveedor en trega a sus clientes. La activista y escritora Norteamérica Maya An gelou aseguró: “La gente olvidará lo que dijiste, olvidará lo que hi ciste, pero nunca olvidará cómo la hiciste sentir. “

En su libro de este año “The Big Miss: How Organizations Overlook the value of emotions”, el inves tigador Zhecho Dovrev encuestó a más de 18 mil personas de dis tintas industrias a nivel global y los resultados son consistentes, el 59% de los encuestados declaran que el “vínculo emocional” con sus clientes es el mayor impulsor de valor en las organizaciones, mu cho más que el segundo clasifica do que es Producto y uso con un 20% y Marca y publicidad con un 18%.

Con toda esta información, resulta llamativo, que las empresas que hacen esfuerzos e inversiones en mapear los viajes de sus clientes para mejorar las relaciones con estos, prestan atención superficial

a las emociones del cliente y se centran principalmente en los pa sos/acciones durante la experien cia.

Nuestros servicios no son B2B (Business to Business), son H2H (Human to Human), es funda mental tenerlo presente aún en el mundo de las empresas de tecno logía.

El uso de la tecnología debe ser un habilitador para entregar me jores experiencias a los clientes. Hoy nos encontramos con empre sas que lo olvidan, focalizando su utilización en la reducción de costos, optimización de procesos, pero generando un impacto suma mente negativo para los clientes.

Como por ejemplo la autoatención o autoservicio, debería ser una opción que brinden las empresas de distintos rubros, pero la pala bra clave aquí es “una opción” y no una obligación donde el clien te no tiene la alternativa de tener una interacción humana.

Me tocó vivirlo hace unas sema nas cuando a raíz de un huracán

7www.trendTIC.cl Edición 38 año 2022

nos cancelaron el vuelo al Caribe que teníamos con mi familia. La situación ya es estresante y con la carga emocional de tener a toda la familia con las maletas hechas. Comencé a llamar a la aerolínea para ver qué es lo que íbamos a hacer y cómo reprogramábamos el viaje, ya que la situación climática estaría toda esa semana.

El sistema de autoatención, que ahora ofrece derivarte a un núme ro de WhatsApp, me tuvo más de una hora tratando de dar con al guien que entendiera mi problema y me ayudara, ya que lo que yo necesitaba no estaba en ningún menú y el Bot del WhatsApp res pondía que no entendía ofrecién dome opciones inservibles.

Comprender la diferencia entre

lo que dicen y hacen los clientes es un desafío, como dijo el famo so publicista David Ogilvy: “Los consumidores no piensan cómo se sienten, no dicen lo que piensan y no hacen lo que dicen” Por eso las organizaciones deben repen sar sus Journeys, observar a sus clientes y reestructurar los mo mentos de la verdad para crear una conexión emocional y un sen timiento de relación.

Estamos en la era del cliente, so mos nosotros los que tenemos el poder de decidir qué, dónde y a quién le queremos comprar. Ace lerado con la pandemia, hoy tene mos la facultad de elegir contratar un servicio al otro lado del mundo si lo deseamos. El secreto estará en el vínculo emocional que gene remos con esa empresa.

8 www.trendTIC.cl Edición 38 año 2022

t

Las organizaciones deben repensar sus Journeys, observar a sus clientes y reestructurar los momentos de la verdad para crear una conexión emocional y un sentimiento de relación.

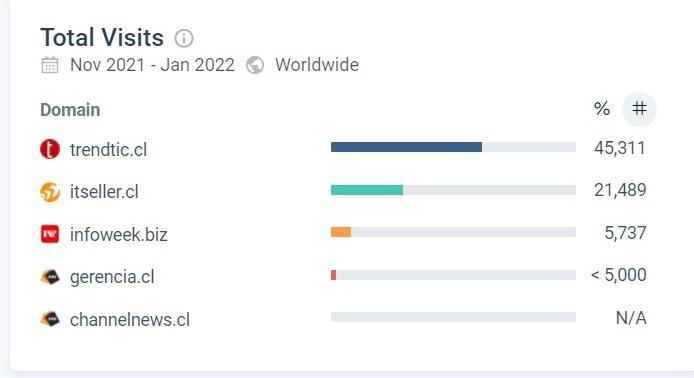

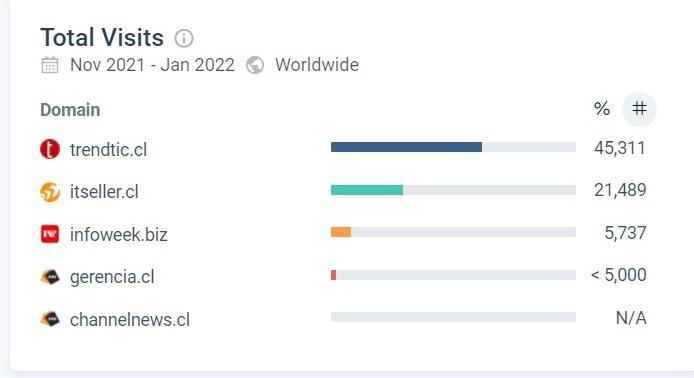

com. TRANSFORMACIÓN DIGITAL - INTELIGENCIA ARTIFICIAL - BIG DATA - CIBERSEGURIDAD - OPINIÓN - NOTICIAS Y MÁS El diario digital N°1 de Chile en Tendencias Tecnológicas Corporativas En portales webs especializados en tendencias tecnológicas para Empresas. No 1 en Chile AHORA EN COLOMBIA

CIBERSEGURIDAD

Una mirada transversal

Yasí se nos fue octubre, el mes de la ciberseguridad que desde el 2018 suma eventos, seminarios y encuentros tanto presenciales como virtuales.

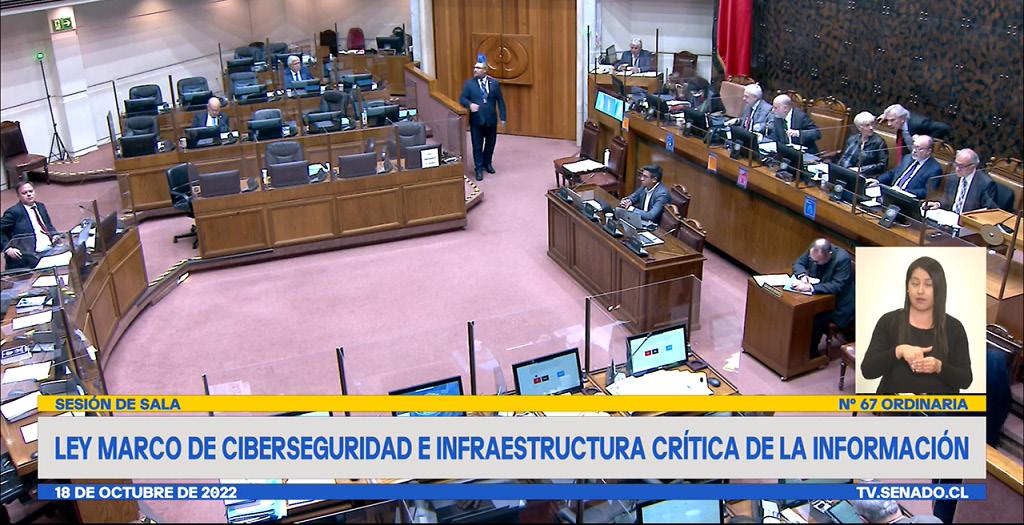

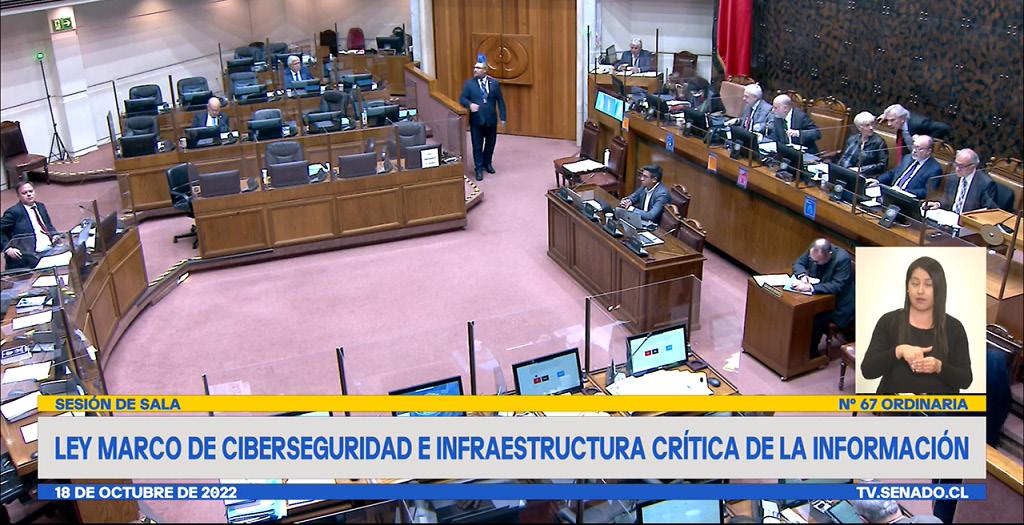

Este 2022, la conmemoración co menzó con la inauguración del mes de ciberseguridad por parte del Senado de Chile ( https://www. trendtic.cl/2022/09/senado-inau gura-el-mes-nacional-de-la-ciber seguridad/ ) para luego conver tirse en un mes muy intenso, con una gran cantidad de actividades tanto en Santiago como en regio nes o simplemente vía streaming. Este año incluso se podría decir que se dio el “broche de oro” con la reciente inauguración del Com plejo Policial contra el cibercrimen por parte de la PDI. (https://www. trendtic.cl/2022/10/pdi-inaugu ra-nuevo-complejo-policial-con tra-el-cibercrimen/) .

Ya vendrán las evaluaciones de las distintas actividades, pero hay que destacar el gran entusiasmo de los organizadores de la gran di versidad de eventos que llegaron incluso a tener tres seminarios para elegir en un mismo día.

Y claro, no podemos dejar de re saltar también que el pasado 18 de octubre la sala del Senado apro

bó en general la Ley Marco sobre Ciberseguridad e Infraestructura Crítica de la Información (https:// www.trendtic.cl/2022/10/sena do-aprueba-en-general-ley-mar co-sobre-ciberseguridad-e-in fraestructura-critica/ ). Si bien aún quedan varías etapas legisla tivas por cumplir, lo importante es que el proyecto de Ley avanza.

LA PREVIA

Pero aunque pasen los días, no po demos obviar el fuerte preámbulo vivido en septiembre en temas de ciberseguridad, la filtración de da tos dada a conocer por el colectivo Guacamaya, el cual afectó al Esta do Mayor Conjunto (EMCO) entre otros y que significó en primera instancia el retorno de la Minis tra de Defensa interrumpiendo su participación en la Asamblea de la ONU en Nueva York y luego en la renuncia del jefe del Estado Mayor Conjunto (EMCO), el general del ejército Guillermo Paiva. Fue una previa que generó una explosión de temas de ciberseguridad en los medíos de comunicación masivos, redes sociales y en tantas sobre mesas en general.

Es cierto que mucho se ha escrito y conversado sobre estos inciden

tes, así también lo destaca Rober to Moreno, Regional Sales Mana ger SOLA de Netskope, “este es un tema transversal y que permite que todos opinen, pero con mu chas variables y puntos de vista dependiendo a quien le preguntes. Todos estos ataques -con inde pendencia de su origen y a quie nes afecten-, generan en el país un ambiente propicio para preo cuparse de temas y presupuestos que antes no existían. Por lo tan to, se crea una primera sensación de vulnerabilidad y como reacción automática preguntar interna mente…”cuál es nuestro riesgo, con lo que tenemos implementa do”, luego de eso aparecen mu chas sugerencias y buenas prácti cas a implementar”.

Por lo que mirando constructiva mente el incidente, Moreno señala que ha visto “como se ha gene rado un cambio importante en di rectorios o gobiernos corporativos poniendo la ciberseguridad como parte importante de la agenda. Posterior a esto, empiezan a apa recer inversiones para mitigar es tos riesgos, como lo vimos hace unos años cuando un banco rele vante de este país fue atacado y el efecto dominó en toda la industria financiera se notó bastante”.

11www.trendTIC.cl Edición 38 año 2022

Una de las principales enseñan zas, señala Constanza Herrera, CISO y Especialista en Seguridad de la Información, especialista en seguridad de la información, “es que por más que tengamos capas de protección física, si la capa ló gica y procedimental no está ali neada a la estrategia de ciber seguridad no somos nada. Si no somos capaces de poder tener a nuestros equipos concientizados y con sentido de pertenencia, sin tiéndose dueños de los procesos y de su trabajo, generamos brechas que son potenciales de explotar”.

Por su parte Nicole Savron, ge rente comercial de Neosecure, destaca que la primera y clave es saber que nunca estamos 100% seguros, “no podemos tener esa confianza, los hackers avanzan y la ciberseguridad con ella, la tec nología va adaptándose a los cam bios de manera rauda, es por esto que debemos estar informados, asesorados siempre intranquilos,

queramos o no. si en algún mo mento descuidamos creyendo que todo está bien, es cuando se de muestra lo que está acontecien do. Antes la seguridad no se veía como una necesidad vital, ahora es clave y sobre todo bien mane jada, no es llegar y apoyarse en cualquiera, en cualquier tecnolo gía, cualquier partner, la seguri dad es fundamental trabajarla con empresas que tengan experiencia, que no solo te den herramientas si no que te mantengan activo, in formado, protegido, que el enfo que sea Anticipar- Prevenir”

Según el reporte de “Estado del Riesgo Cibernético en Latinoamé rica en tiempos de COVID-19” de Microsoft y Marsh, en cerca el 50% de las organizaciones de Latinoa mérica, la inversión en seguridad de la información y ciberseguridad se encuentra entre 0% y 5% del presupuesto de TI. Y de acuerdo del último informe de Entel Ocean, Ciberseguridad: Resumen de Ame

nazas 2021 y Tendencias 2022, en Chile menos del 16% de las vul nerabilidades se corrigen dentro de los 7 días posteriores a la no tificación por parte de las marcas. Y menos del 41% de las empre sas tienen políticas a duras para el parchado de su infraestructura. Probablemente estos indicadores ayuden a entender por qué suce den algunos incidentes.

Pero ¿Por qué, aunque se saben de vulnerabilidades no se toman acciones para mitigarlas? A esta pregunta Barbara Palacios, Tech Head of Cybersecurity y CISO en Fintech, señalo que “muchas ve ces por falta de presupuesto y/o porque no se les toma la impor tancia que tienen para nuestras instituciones, sobre todo si es sector público”. Constanza Herre ra, complemento señalando que siente que “muchas veces es por desinformación, ya que en gene ral se deben priorizar actividades según el presupuesto que la orga

12 www.trendTIC.cl Edición 38 año 2022

Las organizaciones tuvieron que lidiar con grupos de trabajo dispersos y una superficie de ataque digital ampliada en la primera mitad de 2022, una situación que los ciberdelincuentes aprovecharon rápidamente lanzando ataques sofisticados tanto antiguos como nuevos Fabian Vega Regional Account Manager Trend Micro

“ ”

nización disponga, y si no somos capaces de informar de tal manera que el Directorio tome conciencia de la importancia de éstas, lógica mente no serán prioridad”, agre gando que “contar con una cultura del riesgo apoyará en la gestión de forma transversal de éstos y en tregará incluso planes de acción, a corto, mediano, o largo plazo, que permitirá dar pie a una estra tegia de mitigación”. Además, re calca que es necesario “considerar que cada organización tiene sus tiempos, por lo que este trabajo no es a corto plazo, es una gestión de cambio que debe ser aborda da como tal, según la realidad de cada una de ellas, por lo que el hecho de que ya se hable de esto da el primer paso para llegar a que cada vez se tome en cuenta la mitigación de vulnerabilidades”.

Carlos Serrano, director de La tam en Avalora, hace notar que “la gestión de vulnerabilidades es un proceso complejo y laborioso

que muchas veces no puede ser asumido de forma eficiente. Hay que considerar que muchas de las vulnerabilidades que marcan un bajo scoring son remediables, pero otras, afectan a procesos de negocio y cuesta poder mitigarlas, corregirlas, parcharlas”.

Por su parte, Santiago Pauna, CEO de Neosecure, recalca que “el miti gar las vulnerabilidades conocidas es uno de los temas más antiguos en materia de ciberseguridad, pero no significa eso que esté resuelto. Algunas veces, los parches publi cados para cubrir vulnerabilidades conocidas tienen que ser probados y homologados y ver que no haya impacto en la arquitectura de las empresas. Esas coordinaciones y pruebas llevan sus tiempos y es en esas ventanas de tiempo, don de los atacantes aprovechan y ex plotan esas vulnerabilidades aun no resueltas.

Siendo conscientes de esa reali

dad de no poder parchar en forma automática e inmediata todo, es que existen estrategias de con trol de lo que se denomina par chado virtual. De esa forma, uno no resuelve el problema de tener mitigada la vulnerabilidad conoci da con el parche publicado, pero si protege la arquitectura de esa vulnerabilidad en forma temporal, hasta que la empresa pueda reali zar las pruebas y homologaciones necesarias para la instalación del parche definitivo”.

PRINCIPALES AMENAZAS

Según el último informe anual “Cloud and Threat Report” de Netskope:

• 77% de todos malwares descar gados de la web y cloud, fueron trojanos.

• 81% de los malwares fueron del tipo ejecutables, como exe/dll, Microsoft office, archivos en PDF y comprimidos Zip.

13www.trendTIC.cl Edición 38 año 2022

Antes la seguridad no se veía como una necesidad vital, ahora es clave y sobre todo bien manejada, no es llegar y apoyarse en cualquiera, en cualquier tecnología, cualquier partner, la seguridad es fundamental trabajarla con empresas que tengan experiencia, que no solo te den herramientas si no que te mantengan activo, informado, protegido

Nicole Savron Gerente Comercial NeoSecure

“ ”

• Respecto al origen de estos malwares, 53% provienen de webs tradicionales y 47% de apli caciones cloud.

• Web Malware: Las descargas globales vía web de malwares, ve nían de servidores con origen en Europa 30% y Norteamérica 42%

• Cloud Malware: 47% de las des cargas provenían de aplicaciones cloud, siendo Microsoft OneDrive la más popular en todas las regio nes

Para Marilia Ferreira, Channel Sa les Manager de CLM, “las princi pales amenazas de la cibersegu ridad se encuentran en el eslabón más débil, que son los usuarios y/o empleados, quienes provocan violaciones de la seguridad por medio de acciones muchas veces involuntarias, desde la descarga de un archivo adjunto infectado con malware (archivo ejecutable creado para dañar o aperturar vulnerabilidades en un dispositi

vo) o también hasta NO utilizar una contraseña segura.

Otras amenazas que también se deben considerar que NO son de menor importancia es la suplan tación de identidad, la cual con el pasar de los años ha venido en aumento, estas han sido vistas en diferentes instituciones tanto privadas como publica no solo en chile sino también en la región y en el mundo”.

Por su parte, Fabian Vega, regio nal account manager de Trend Mi cro, señala que “las organizacio nes tuvieron que lidiar con grupos de trabajo dispersos y una super ficie de ataque digital ampliada en la primera mitad de 2022, una si tuación que los ciberdelincuentes aprovecharon rápidamente lan zando ataques sofisticados tanto antiguos como nuevos. De hecho, Trend Micro detectó y frustró más de 63 mil millones de amenazas generales en la primera mitad de

2022. Discutimos las amenazas que dominaron los primeros seis meses del año en nuestro informe de resumen de ciberseguridad de mitad de año, “Defendiendo la su perficie de ataque en expansión”.

La primera mitad de 2022 vio un aumento en el malware como ser vicio (MaaS), como lo demues tra el resurgimiento de la botnet Emotet. Aunque la infraestructu ra de Emotet se desmanteló en 2021, los actores maliciosos con tinuaron usándola como parte de sus esquemas MaaS para imple mentar Conti y otras familias de ransomware en sistemas compro metidos con Emotet.

Según la plataforma Smart Pro tection Network (SPN), las detec ciones de Emotet se dispararon en los primeros seis meses de 2022 con 148.701 detecciones en com paración con las 13.811 deteccio nes en la primera mitad del año anterior. Según nuestra teleme

14 www.trendTIC.cl Edición 38 año 2022

Contar con una cultura del riesgo apoyará en la gestión de forma transversal de éstos y entregará incluso planes de acción, a corto, mediano, o largo plazo, que permitirá dar pie a una estrategia de mitigación Constanza Herrera Especialista Seguridad de la Información

“ ”

tría, Japón fue el país con el ma yor número de detecciones.

Los esquemas de ransomwa re como servicio (RaaS) también prevalecieron durante este pe ríodo. Este modelo permite a los afiliados de los desarrolladores, incluso aquellos sin conocimientos técnicos significativos, comprar o alquilar herramientas e infraes tructuras de ransomware para ha cer que los ataques sean aún más sofisticados. Según los datos dis ponibles para el primer semestre de 2022, había 67 grupos activos de RaaS y extorsión con más de 1.200 organizaciones de vícti mas”.

Opinión que es complementada por Augusto Oporto Salina, Se curity Awareness de Nivel4, “Las amenazas son dinámicas, van mu tando y actúan dentro y fuera del ciberespacio. Hoy muchos ciber delincuentes utilizan estrategias híbridas para realizar ataques,

combinando técnicas de ingenie ría social (como vishing, intrusio nes físicas, suplantación de iden tidad -entre otras-), junto a la explotación de vulnerabilidades, desarrollo de archivos maliciosos y puertas traseras para ingresar a un sistema informático.

Actualmente los ciberataques pueden ser ejecutados por ciber delincuentes expertos como por amateurs, debido a que existe un mercado de compra y venta de ci beramenazas, el cual estimula un aumento en el número de ataques. Un ejemplo de ello es el modelo as-a-service, que llegó a cambiar el paradigma sobre la figura que conocemos del ciberdelincuente, permitiendo que prácticamente cualquier persona con bajos cono cimientos, pueda realizar un ata que de ransomware o un phishing, solo adquiriendo un kit en la dark web.

Por eso mencionamos que las

amenazas pueden encontrarse en diversas partes, ya que con los cambios tecnológicos la superficie de ataque ha aumentado, y por que pueden venir desde un acti vista, insider o cualquier persona con intenciones maliciosas (como obtener un beneficio económico o extorsión)”.

MÁS ALLÁ DE LA TECNOLOGÍA

Cuando se va a comprar un nuevo notebook el vendedor suele pre guntarnos ¿Qué uso le dará? Así acotar las posibilidades a elegir y cubrir las necesidades que se tienen, algo similar ocurre en la seguridad de la información, po demos tener la última tecnología, pero si no lo usamos adecuada mente fácilmente podría conver tirse en dinero desperdiciado.

Para Oporto de Nivel4, “la tecno logía es una parte fundamental en la ciberseguridad que ayuda a protegernos desde muchas aristas

15www.trendTIC.cl Edición 38 año 2022

Ximena Sepúlveda

Se ha generado un cambio importante en directorios o gobiernos corporativos poniendo la ciberseguridad como parte importante de la agenda. Posterior a esto, empiezan a aparecer inversiones para mitigar estos riesgos, como lo vimos hace unos años cuando un banco relevante de este país fue atacado y el efecto dominó en toda la industria financiera se notó bastante

Roberto Moreno Regional Sales Manager SOLA Netskope

“ ”

y a agilizar, automatizar y elevar los niveles de eficiencia a través de herramientas de prevención y detección.

Pero eso es sólo una parte. Para que un plan de ciberseguridad sea integral debe contar estrategias enfocadas en la sensibilización constante del personal que ayu den a mantener la atención sobre las distintas puertas de acceso de la gran superficie de ataque que tienen los colaboradores, esto de bido a la transformación digital y cambios culturales post pandemia.

Es indispensable que todas las áreas de la organización estén in volucradas en temas de ciberse guridad, incluídos los directorios, porque desde arriba se permea una organización si queremos te ner un impacto positivo y generar un cambio en la cultura organiza cional.

En tanto deben existir diversos

procesos que emerjan desde po líticas y manuales de cibersegu ridad, los cuales determinen ac ciones y lineamientos tanto para evitar incidentes, como para in formarlos y analizarlos en caso de que sucedan.

Debemos dejar de mirar a la ci berseguridad como un gasto. Es una inversión que garantiza la continuidad operacional”.

Lo anterior es ratificado por Pauna de NeosSecure, “El implementar tecnologías de seguridad es solo una parte importante de la estra tegia de ciberseguridad de una empresa. Los procesos deben es tar alienados a esa estrategia y se debe contar con las personas idó neas, sean propias o de un tercero calificado, para llevar adelante di cha estrategia. Cualquier flaque za en alguno de esos 3 pilares, la empresa puede verse afectada. Una estrategia de ciberseguridad

no es la instalación de una buena tecnología y se deja así para siem pre. Hay una constante evolución de todo el ecosistema. Algunos ejemplos de ello son: a) estar seguro que la versión de la tec nología instalada en sus equipos, sea la última versión recomenda da por los fabricantes, b) que la configuración baseline de segu ridad recomendada esté activa y que cualquier cambio que afecte a dicho baseline, dispare una aler ta de seguridad, c) parchados de vulnerabilidades en tiempo y for ma, entre otros.

Dicho esto, una empresa puede tener la mejor tecnología tecno logía en su arquitectura, pero si está mal implementada o adminis trada, por no tener procesos cla ros o por no tener gente idónea, entonces esos controles pasan a ser poco efectivos a la hora de de fender la empresa de las amena zas que van mutando e incremen

16 www.trendTIC.cl Edición 38 año 2022

Una empresa puede tener la mejor tecnología instalada en su arquitectura, pero si está mal implementada o administrada, por no tener procesos claros o por no tener gente idónea, entonces esos controles pasan a ser poco efectivos Santiago Pauna CEO NeoSecure

“ ”

tando día a día.”

Por su parte Marilia Ferreira de CLM, “es importante que las em presas cuenten con procesos de ciberseguridad, ya que éstos ayudan a la prevención, control y reacción frente al cibercrimen, donde las personas deben estar informadas o capacitadas en di chos procesos.

La pandemia ayudó a crear con ciencia en las empresas, ya que esta permitió acelerar la madurez frente a la protección de la infor mación, la cual fue vista como el activo más crítico de muchas com pañías. Los empleados de hoy son más conscientes que en una eta pa pre-pandemia, desde los que hicieron trabajo remoto hasta los que tuvieron que seguir traba jando de manera presencial por el tipo de negocio que manejan, siendo la información el activo más crítico ya que sin él la com pañía no puede continuar”

Para Roberto Moreno de Netsko pe, “como en todo orden de cosas, la ciberseguridad tiene que ver con procesos y prevención. Dicho esto, me ha tocado ver de todo porque depende claramente de cada industria. Sin embargo, hay un denominador común que tiene que ver con el constante ensayo y error que se debe hacer con los propios empleados para fomentar la cultura de protección de datos. Aplicando políticas para todos in dependiente del nivel del ejecuti vo. Hay conductas que se pueden aprender cómo no entrar en sitios de mala reputación, pinchar en links que no son seguros y así evi tar caer en phishing.

En otros casos más complejos, que implican la implementación de soluciones world class de ci berseguridad cloud en particu lar, requieren de una continuidad operativa importante y de nuevas habilidades y conocimientos cloud

que son cada día más complejos de obtener en el mercado, no por que no existan sino porque son muy requeridos”.

Por último, referente a este pun to Constanza Herrera, enfatiza en que “las personas son nues tra primera barrera, por lo que es importante que nuestros equipos estén alineados a la estrategia de ciberseguridad de la organiza ción, sin ellos, por más tecnología de punta que tengamos, no esta ríamos cumpliendo con ésta. Por esto mismo, siempre es importan te que nuestros equipos sean con sultados para ver posibles brechas y oportunidades de mejora, tener los capacitados y actualizados en la estrategia ayudará a que nues tro negocio esté en línea y poder proteger la continuidad operacio nal del negocio.

Sobre los procesos, el poder con tar con éstos formalizados y, so bre todo, actualizados, nos da

17www.trendTIC.cl Edición 38 año 2022

Las principales amenazas de la ciberseguridad se encuentran en el eslabón más débil, que son los usuarios y/o empleados, quienes provocan violaciones de la seguridad por medio de acciones muchas veces involuntarias

Marilia Ferreira Channel Sales Manager CLM

“ ”

una visión completa de como la organización está operando, es un gran input para ir a revisar cuando queremos conocer el estado ac tual de ésta, y es el primer camino que debiésemos consultar cuando tenemos alguna duda, e inclusive, será nuestra guía ante cualquier incidente que pudiese ocurrir”.

DESAFÍOS DEL CISO

El Chief Information Security Offi cer (CISO) cada vez está tomando un rol importante en las organi zaciones, si bien dependerá de la industria, hay consenso en que el rol del CISO con ese u otro nom bre está generalmente presente en gran parte de las organizacio nes, desde las medianas empresas hasta las grandes corporaciones.

Por lo que también dependiendo de las características de la orga nización, el CISO tendrá distintos desafíos, un resumen de ellos nos da Fabian Vega de Trend Micro:

• Protección de la organización con modelos de confianza cero.

• Protección integral del puesto de trabajo remoto.

• Servicios de prevención an ti-ransomware.

• Prevención contra la fuga y fil tración de información.

• Soporte al cumplimiento norma tivo y regulación.

Lo anterior, según Vega se debe principalmente a:

• Nuevas tácticas, técnicas y procedimientos que amenazan la continuidad de sus negocios. Los atacantes sofisticados están apuntando a plataformas de co rreo corporativo para realizar ac tividades maliciosas.

• El COVID-19, que ha acelerado la necesidad de contar con una se guridad adaptativa. La pandemia ha creado oportunidades de inge niería social y generado presión en

las empresas que lidian con man tener la seguridad del negocio.

• El incremento de los «ciberata ques enmascarados» que combi nan herramientas existentes con técnicas «living-off-the-land», y que complican su detección.

• El crecimiento exponencial del ransomware.

• Las consecuencias de la conec tividad de multitud dispositivos, que exponen los sistemas críticos de las organizaciones; unido a los riesgos que entrañan las infraes tructuras sin fronteras, derivadas de los entornos multi-cloud.

Pero una dificultad que no pode mos dejar de abordar en este es pecial de los CISOs, es de qué ma nera lograr un mayor presupuesto para ciberseguridad, que como vi mos al principio de esta nota, esta ría entre 0% y 5% del presupuesto de TI. Ante este desafío, Pauna de

18 www.trendTIC.cl Edición 38 año 2022

Debemos reconocer que existe una brecha tremenda en lo que es cultura de Ciber, por ende, debemos comenzar de a poco a concientizar a la ciudadanía en cuando a transformación digital, ciber, seguridad de la información, entre otros para así llegar a un punto de evangelización en la materia

Barbara Palacios Tech Head of Cybersecurity CISO Fintech

“ ”

NeoSecure, señala que “concienti zar a la Alta Dirección de las em presas del impacto que tiene ser víctima de un ataque, producto de una brecha de Seguridad.

Tengo muy claro que no es fácil lo grarlo, aunque sí tengo que decir que los presupuestos de las em presas en materia de cibersegu ridad de hoy no son para nada lo mismo que hace 5 o 10 años atrás, son significativamente mayores. Luego, el CISO tiene que evaluar, si ese incremento es suficiente o no y el riesgo residual asociado que aun exista.

Las empresas quieren volcar sus negocios a lo Digital, para ser mas eficientes o para poder lle gar a más lugares o más clientes e incrementar sus negocios. Todo proyecto de Transformación Digital que tenga la compañía debe tener asociado su presupuesto y proyec to de ciber dentro.

El posible impacto reputacional,

más allá del impacto económico, que tiene una empresa que es ata cada y afectada públicamente, es otro de los vectores de concien tización para conseguir mayores presupuestos en materia de Ciber seguridad. Hoy existen cada vez más ejemplos de ataques en todas las industrias y en todas partes del mundo que hacen más fácil mos trar los impactos arriba menciona dos.”

Como se puede ver el día a día de los CISOs plantean diferentes de safíos, constantes amenazas, por lo que se hace indispensable de sarrollar un plan para prevenir los incidentes de ciberseguridad. Pero ¿qué debería considerar este plan? Oporto de Nivel4 destaca que “un plan de incidentes de cibersegu ridad debe considerar, en primer punto, a los activos y procesos críticos de la organización, y estar alineado con el negocio para así cubrir la mayor cantidad de bre chas que puedan existir o materia

lizarse cuando exista un incidente. Esto quiere decir que no debe ser un silo, sino un plan transversal que incorpore a toda la organiza ción. En la medida que el negocio no se involucre, el plan fallará.

De acuerdo a esto, el plan debe es tar dividido en dos grupos, uno de prevención y otro de reacción.

Para la prevención se debe consi derar lo siguiente:

1. La existencia de un ecosistema de seguridad configurado correcta mente.

2. Un proceso de revisión y solu ción de vulnerabilidades.

3. Ejercicios de Ethical Hacking y Red team para revisar los contro les de seguridad, trabajar junto al equipo de ciberseguridad y encon trar y remediar posibles vulnerabi lidades.

4. Incorporación del área de ci berseguridad en fases tempranas

19www.trendTIC.cl Edición 38 año 2022

Un plan de incidentes de ciberseguridad debe considerar, en primer punto, a los activos y procesos críticos de la organización, y estar alineado con el negocio para así cubrir la mayor cantidad de brechas que puedan existir o materializarse cuando exista un incidente. Esto quiere decir que no debe ser un silo, sino un plan transversal que incorpore a toda la organización.

Augusto Oporto Security Awareness Nivel4

“ ”

de cada proyecto.

5. Incorporación del área de ciber seguridad en los ciclos de desarro llo, con la finalidad de implemen tar una metodología DevSecOps.

6. Realizar ejercicios prácticos de concientización y pruebas de phi shing.

7. Evaluación de la cadena crítica de proveedores (en caso de que estos se vean afectados por un in cidente y cómo este podría gene rar daño a nuestra organización).”

CULTURA CIBERSEGURIDAD

Marilia Ferreira de CLM, “la cultura de ciberseguridad desempeña un papel importante en todo tipo de empresas, ya que en muchas oca siones los usuarios finales saben cuál es la acción correcta, pero no la llevan a cabo porque hay una manera más fácil de hacer las co sas o simplemente no creen que sea importante la ciberseguridad. Para lograr una mayor cultura en este ámbito, es fundamental capa citar a los empleados en todos los temas básicos de ciberseguridad, donde se pueda fomentar la con versación con temas de debates y donde los usuarios se sientan en confianza de realizar preguntas al encargado o al equipo de ciberse guridad de la compañía.

y ayudan a la concientización de los usuarios mediante campañas creadas con la finalidad de crear conciencia dentro de los miembros de la organización”.

Por último, Carlos Serrano de Ava lora, indica que “todo líder recono ce que el recurso más valioso de una empresa es su capital huma no, sin embargo, dentro de un con texto de ciberseguridad cada vez es más frecuente escuchar que el eslabón más débil es precisamente el personal, pues es quién genera, manipula, difunde y desafortuna damente también compromete y pierde la información.

Para Barbara Palacios, CISO en Fintech, primero que todo, debe mos reconocer que existe una bre cha tremenda en lo que es cultura de Ciber, por ende, debemos co menzar de a poco a concientizar a la ciudadanía en cuando a trans formación digital, ciber, seguridad de la información, entre otros para así llegar a un punto de evangeli zación en la materia”. t

Otro método que facilita a mejorar la cultura es utilizar avisos o re cordatorios con consejos de ciber seguridad en su entorno y jornada laboral, así como también las com pañías pueden apoyarse en herra mientas que existen en el mercado

Por eso es tan importante educar a los empleados sobre los diferen tes riesgos y amenazas de segu ridad que existen, así como sobre los posibles puntos débiles. ¿Cómo convertimos a los empleados en nuestro FIREWALL HUMANO? Con cienciando, formando y entrenan do a nuestro equipo con las mejo res herramientas del mercado.”

20 www.trendTIC.cl Edición 38 año 2022

Todo líder reconoce que el recurso más valioso de una empresa es su capital humano...

¿Cómo convertimos a los colaboradores o empleados en nuestro FIREWALL HUMANO? Concienciando, formando y entrenando a nuestro equipo con las mejores herramientas del mercado Carlos Serrano Director Latam Avalora

“ ”

La deuda técnica en Ciberseguridad.

Por José Lagos - Socio Principal - Cybertrust

El mundo está pasando por turbu lencias importantes, cambios geopo líticos, cambio climático y cambios tecnológicos. Un mercado Digital y VUCA (volátil, incierto, complejo y ambiguo) con una creciente disrup ción en la tecnología y la creación de nuevas plataformas, panorama ace lerado aún más por las demandas de los clientes, la velocidad de entregar servicios y/o productos para obtener una ventaja competitiva en la indus tria, que les permita a las organiza ciones generar una rentabilidad su perior al promedio del mercado.

En este escenario los CISO deben luchar con proteger los activos que generan valor, considerando la incor poración de nuevas tecnologías, la velocidad del mercado y de los clien tes, y probablemente la reducción de presupuestos de ciberseguridad para el año 2023, escenario más que pro picio para que aumente la deuda téc nica en ciberseguridad.

El concepto de deuda técnica en Ci berseguridad nace de la deuda en tecnología e inicialmente de la deuda financiera, por lo cual las personas

tomamos un crédito a una cierta tasa para adquirir un préstamo y adquirir bienes o servicios, adquiriendo una deuda a 3 o 4 años, es decir, un atajo en el corto plazo, sacrificando deuda para el largo plazo, con la finalidad de obtener un beneficio hoy.

Desde el punto de vista de la deuda técnica en ciberseguridad, implica to mar un atajo para cumplir con obje tivos de corto plazo, como la entrega de un servicio y/o producto, una nue va página web, una funcionalidad o una aplicación móvil, a expensas de la flexibilidad y ciberseguridad, lo que se puede interpretar con no realizar las pruebas de Ethical hacking de una nueva solución ahora, sino que dejar las para el mediano o largo plazo.

tos que a veces no se realizan en el momento adecuado, aumentando la deuda técnica en ciberseguridad.

El término deuda técnica en ciberse guridad se ha llegado a relacionar con una serie de problemas típicos de la industria, como, por ejemplo, la au sencia de políticas y procedimientos, tecnología obsoleta, pasos a produc tivos no validados, vulnerabilidades sin parchado e incluso una inefec tiva gobernabilidad en seguridad de la información y ciberseguri dad.

El viaje de transformación digital que están viviendo muchas organizacio nes, genera nuevos activos digitales, muchos de los cuales poseen valor para el negocio, el que debe ser pro tegido Es necesario entonces ase gurar la integridad, confidencialidad y disponibilidad del despliegue de los nuevos activos digitales, aspec

Entendiendo que muchas organi zaciones acumulan deuda técnica en ciberseguridad, debemos pla nificar o entender que esta deu da al igual que todas, algún día se saldará, lo cual puede ocurrir ex perimentando mayor trabajo para solucionar los problemas o exter nalidades que esto genera, o con la materialización de un incidente de ciberseguridad o cibercrisis, dependiendo del daño reputacio nal originado por el incidente.

La deuda técnica en cibersegu

22 www.trendTIC.cl Edición 38 año 2022

ridad puede ser planificada o no planificada. La planificada debiera estar relacionada a la gestión de los riesgos y el nivel de apetito al

riesgo en ciberseguridad de la em presa, entendiendo lo posibles im pactos que esto pueda tener para

“El foco de la ciberseguridad debe estar puesta en la agilidad y adaptabilidad, entendiendo el entorno VUCA (volátil, incierto, complejo y ambiguo). ”

la organización. La no planificada se puede ocasionar por un trabajo mal realizado, lo cual podría pro vocar un incidente de cibersegu ridad, aun cuando una deuda téc nica planificada, mal gestionada, también nos puede llevar a ser víctima de un incidente de ciber seguridad.

Cómo Disminuir la Deuda Técnica en Ciberseguridad

Si bien es cierto pueden existir diversas estrategias que ayudan o colaboran en reducir la deuda técnica, me focalizaré solo en tres aspectos que son importantes: el primero es una gobernabilidad en ciberseguridad efectividad; el se gundo una Cultura en Ciberseguri dad y por último una ciberseguri dad adaptativa.

Gobernabilidad en Ciberseguridad

La gobernabilidad de manera sim ple se puede definir en como las organizaciones se organizan y ad ministran para cumplir sus obje tivos de negocio. De esta manera el rol del CISO y la existencia de Comités de alto nivel son relevan tes para implementar una efectiva gobernabilidad corporativa.

El Directorio de la empresa debie ra instaurar un Comité en Ciber seguridad como parte de su rol en el monitoreo y supervisión de la administración en temas de ciber seguridad, estableciendo el Tone From The Top de Ciberseguridad hacia la organización.

Una gobernabilidad efectiva impli ca una estructura organizacional adecuada y visibilidad ejecutiva del CISO, con una definición cla ra del modelo de las 3 líneas de defensa, la existencia de una es trategia totalmente alineada con la estrategia de negocio, el enten dimiento y aplicabilidad por par te de la organización de políticas, procedimientos y normas, la ge neración de valor por parte de la ciberseguridad en eficiencia, cali

dad y velocidad; y finalmente un sistema de métricas que permite monitorear en el tiempo el des pliegue de la ciberseguridad.

El establecimiento de una gober nabilidad efectiva ayuda a dismi nuir la deuda técnica en ciberse guridad, estableciendo principios de ciberseguridad a ser incluidos en el desarrollo de software, con la debida calidad y en los tiem

todo para las principales amena zas existentes en el ciberespacio (Phishing y Ransomware), aspecto vital considerando que el 90% de los incidentes de ciberseguridad se generan por el factor humano.

Para mejorar y avanzar en una cul tura en Ciberseguridad, lo primero que se debe realizar es medir la Cultura actual en ciberseguridad, lo que permitirá obtener una línea base, posterior a la medición será necesario definir los comporta mientos que es necesario cambiar, para poder mejorar las conductas y hábitos de los colaboradores, lo cual se logrará definiendo un kit de intervención para en un hori zonte de tiempo mejorar el nivel de cultura actual.

Entendiendo que la Cultura en Ci berseguridad implica la existencia de valores, creencias y compor tamientos adecuados, es impor tante relacionar los valores con la mentalidad necesaria que permita generar el cambio requerido y así colaborar con la disminución de la deuda técnica en Ciberseguridad.

Ciberseguridad Adaptativa

pos que exige el mercado. Pro bablemente el establecimiento de un flujo de trabajo del modo DevSecOps es hoy, el destino fi nal para asegurar que las nuevas soluciones estén dentro de los tiempos del mercado, pero con las evaluaciones de vulnerabilidades adecuadas, de manera de no au mentar la deuda técnica en ciber seguridad.

Cultura en Ciberseguridad

El foco de la ciberseguridad debe estar puesta en la agilidad y adap tabilidad, entendiendo el entorno VUCA (volátil, incierto, complejo y ambiguo). La agilidad y adap tabilidad requiere un cambio de mentalidad no solo del máximo responsable de ciberseguridad de la empresa, conocido como CISO, sino que este debe bajar desde el directorio y permear en la organi zación.

El establecimiento de una Cultura en Ciberseguridad, solo tiene be neficios para las organizaciones, siendo el más importante que los colaboradores se transformarán en agentes de protección y de tección de primera línea, sobre t

La Ciberseguridad adaptativa im plica adecuarnos constantemente a las nuevas amenazas existentes, considerando los objetivos de ne gocio de la empresa, las necesida des de los clientes y el tiempo del mercado, con la finalidad de se guir siendo competitivos, pero con la seguridad adecuada de nues tros activos digitales que generan el valor para la empresa.

24 www.trendTIC.cl Edición 38 año 2022

“La agilidad y adaptabilidad requiere un cambio de mentalidad no solo del CISO, sino que este debe bajar desde el directorio y permear en la organización”

Nuestros Servicios

Nuestros Servicios

Nuestros Servicios

Gobierno, Gestión de Riesgo y Cumplimiento

Gobierno, Gestión de Riesgo y Cumplimiento

Gobierno, Gestión de Riesgo y Cumplimiento

Gestión de identidades, Control de accesos, Analytics y Seguridad en SAP

Gestión de identidades, Control de accesos, Analytics y Seguridad en SAP

Seguridad de la Información, Ciberseguridad y Privacidad de Datos

Gestión de identidades, Control de accesos, Analytics y Seguridad en SAP

Seguridad de la Información, Ciberseguridad y Privacidad de Datos

Seguridad de la Información, Ciberseguridad y Privacidad de Datos

Cybertrust Academy tiene como finalidad entregar educación continua en los diversos temas de nuestra especialidad, nuestros entrenamientos y certificaciones están alineadas con la experiencia teórica y práctica de nuestro equipo de expositores, esto hace que podamos entregar soluciones a las necesidades reales de nuestros clientes

Cybertrust Academy tiene como finalidad entregar educación continua en los diversos temas de nuestra especialidad, nuestros entrenamientos y certificaciones están alineadas con la experiencia teórica y práctica de nuestro equipo de expositores, esto hace que podamos entregar soluciones a las necesidades reales de nuestros clientes

Cybertrust Academy tiene como finalidad entregar educación continua en los diversos temas de nuestra especialidad, nuestros entrenamientos y certificaciones están alineadas con la experiencia teórica y práctica de nuestro equipo de expositores, esto hace que podamos entregar soluciones a las necesidades reales de nuestros clientes

Resiliencia y Continuidad del Negocio Academia

Resiliencia y Continuidad del Negocio Academia

Resiliencia y Continuidad del Negocio Academia

Partners

Nuestro CyberTrust Center ofrece servicios especializados en ciberseguridad bajo 5 ámbitos clave:

Nuestro CyberTrust Center ofrece servicios especializados en ciberseguridad bajo 5 ámbitos clave:

Nuestro CyberTrust Center ofrece servicios especializados en ciberseguridad bajo 5 ámbitos clave:

INSPIRANDO CONFIANZA

INSPIRANDO CONFIANZA

25www.trendTIC.cl Edición 38 año 2022

INSPIRANDO CONFIANZA

Partners

Partners

Rodrigo Cariola, Director General

“Necesitamos en términos de

Los últimos ataques cibernéticos efectuados a dife rentes organismos públicos de nuestro país, siguen dando cuenta de la falta de cultura preventiva, con ciencia y educación que existe al respecto.

Un proveedor que conoce bien este tema es Tecno van, que mediante servicios especializados ayuda a las empresas a enfrentar el tema.

Los incidentes de ciberseguridad suscitados a nivel nacional corresponden a diferentes tipos: robo de información en las Fuerzas Armadas, mientras que neutralización de datos en el Sernac, Mineduc y en el Poder Judicial. “El primer ataque puede efectuarse de varias formas, como por ejemplo desde la inge niería social, en donde se logra capturar a un usua rio ligado a la administración de una plataforma. El objetivo es obtener información importante a través de él”, explica Rodrigo Cariola, Director General de Tecnovan.

Los otros eventos, continúa el ejecutivo, “son los típicos que se generan producto de una pseudoin geniería social, pero orientada al engaño tipo ten tación hacia el usuario. Porque lo que es el cifrado

de Tecnovan:

una cultura preventiva de ciberseguridad”

de información en archivos, sis temas o carpetas dentro de una red va directamente ligado; en to dos los casos ha sido el famoso Ransomware o Wanna Cry, cuya finalidad es netamente económi ca: devolver las claves a cambio de dinero. Este malware es el que más tiempo lleva en el mercado y el que, en definitiva, ha muta do con mayor sofisticación. Des de sus orígenes ha sido tan inte ligente que ha podido engañar a compañías especializadas en su tratamiento, y hoy sigue vigente”, asegura.

Otro tema relevante que destaca el ejecutivo es que muchas veces los clientes tienden a pensar que en caso de robo de su información, van a poder recuperarla mediante un pago. “Lamentablemente no

siempre es así y son contados los casos en que se han recuperado los archivos después de pagar”, afirma.

Más educación y conciencia

Indudablemente, todos estos inci dentes dan cuenta de un proble ma cultural que nace a raíz de la poca concientización que tienen los usuarios al interior de las em presas. “Es fundamental que es tos no caigan en la tentación de abrir correos o información que no tengan relación con su labor, independientemente de la organi zación donde trabajen. Para ello existen herramientas y servicios de consultoría que los hace ser más conscientes con la informa ción que les llega, evitando dar clic a todo”, asevera el experto. Asimismo, Rodrigo Cariola es en

fático en señalar que “en los más de 20 años que llevo en este rubro he sido testigo de lo mucho que le ha costado a la gente entender el tema. Sí puedo notar un avan ce a partir del incidente en Banco de Chile; un cambio en la forma de pensar y enfrentar el tema, pero aún queda mucho por hacer y aprender. Todavía tenemos una cultura más reactiva que preven tiva, por lo que mientras no pase nada, nos quedamos tranquilos”.

A juicio del director general, una cultura preventiva se construye cuando se comienza a hablar del tema en las organizaciones. “Los directorios y gerencias deben po ner la ciberseguridad en el centro de la mesa, no solo quedarse en la nueva ley de propiedad de la información, sino que darle la im

portancia que se merece”.

Otro de los problemas que desta ca el director general al respecto es la carencia de especialistas en ciberseguridad, así como el bajo presupuesto destinado a este ítem, “tanto a nivel gubernamen tal como privado no se evidencia la preocupación que amerita el tema, no se contratan seguros y los daños son enormes en caso de hackeo”, asegura.

comenta Rodrigo Cariola.

En segundo lugar, está el servicio de concientización que, en defini tiva, es una consultoría orienta da precisamente a concientizar a los usuarios de las compañías en el buen uso y manejo de la infor mación. “También en saber actuar frente a lo que puede presentar se en un PC. Es un servicio muy atractivo para las organizaciones, ya que se han ido percatando de que necesitan a usuarios bien en trenados”, explica el experto.

mente, mediante gente y sistemas especializados”, sostiene.

Para finalizar, Rodrigo Cariola da algunas recomendaciones a fin de que las organizaciones tengan una cultura preventiva más que reactiva. “Indudablemente que lo primero es tomar conciencia de lo importante que es la capacitación y educación de los usuarios. Des tinamos grandes sumas de dinero a incorporar las tecnologías más avanzadas, pero dejamos de lado a los usuarios, muchos de ellos ig norantes en el tema”.Una propuesta de valor

El tercer servicio que ofrece el proveedor, en tanto, es el de mo nitoreo a través de su Centro de Operaciones (NOC), desde donde monitorea las redes de sus clien tes, generando alertas oportunas y preventivas en caso de inciden tes. “En muchas ocasiones los eventos son detenibles indepen dientemente de que ocurran, ya que hay formas de mitigarlos o aislarlos para que no repercutan en el resto de la red. Esto se hace a través de un monitoreo en línea de tal forma de alertar oportuna

Como reconocido proveedor del rubro, Tecnovan cuenta con una propuesta especializada de servi cios para ayudar a las empresas a enfrentar este tema. En primer lugar, se encuentra el de Ethi cal Hacking, creado para detec tar vulnerabilidades y debilidades de un sistema informático. “Este servicio ha sido muy demandado debido a que, por lo general, las organizaciones no tienen oficiales de seguridad con capacidad para llevar a cabo este procedimiento”, t

Otro tema clave es mantener ac tualizados los sistemas con las úl timas versiones, ya que tal como dice el director general, “si una empresa tiene su antimalware y parches al día es muy difícil que el ransomware pueda actuar. No están exentas, pero ahí está la educación y la cultura respecto de la preocupación de tener sus sistemas en el estándar que las marcas world class recomiendan”, concluye.

28 www.trendTIC.cl Edición 38 año 2022

30 www.trendTIC.cl Edición 38 año 2022

Campañas efectivas de awareness: medibles y persistentes

Por Hernán Möller, Gerente de Operaciones de Nivel4

La importancia de la concientiza ción en ciberseguridad se define en la habilidad que tienen las per sonas para reconocer que están frente a una amenaza. A pesar de que las organizaciones son las responsables finales de gestionar el riesgo cibernético y mitigar un incidente, son las personas las que están directamente expuesta a los ciberataques, eso porque el phishing sigue siendo la principal amenaza de ciberseguridad.

A nivel global, el 90% de los inci dentes detectados en las compa ñías durante el 2022, se iniciaron por un click desprevenido en un enlace o archivo malicioso envia do por correo. Esto es producto de una combinación entre la siempre insuficiente concientización, el au mento de la superficie de ataque por el trabajo remoto, pero prin cipalmente por la falta de expe riencia en la ejecución de progra mas por parte de los usuarios, y carencia de métricas reales que permitan adoptar políticas efecti vas y con un enfoque que se vaya adaptando a la madurez de la or ganización.

Implementar un plan de concien tización en ciberseguridad es una tarea multidisciplinaria que debe ría tener como objetivo, generar un cambio de cultura organiza cional. Para eso es indispensable entender que estas pruebas prác ticas a los usuarios, deben ser ri gurosas y se deben complemen tar con charlas, intervenciones, contenido, entre otros elementos, para generar ese punto de in flexión.

demos medir.

La experiencia nos ha demostra do que las campañas efectivas son aquellas que poseen las caracte rísticas de ser persistentes en el tiempo, transversales a la orga nización, cuando no asumimos el conocimiento de las personas, sino que lo ponemos a prueba, y tiene una puesta en ejecución envolvente, lo que quiere decir que en el diseño de la campaña se considera a toda la organiza ción, ya que el riesgo de ciberse guridad dejó de tener un enfoque 100% tecnológico, ahora es nece sario apoyarse con la generación de contenido interactivo, talleres, uno a uno, boletines y actividades.

En NIVEL4 trabajamos el aware ness en ciberseguridad como un proceso que tiene por fin generar conciencia y para ello es funda mental conocer la capacidad de las personas para prevenir o de tectar un incidente informático, ese GAP inicial debe dar a conocer la brecha entre lo que las perso nas saben y lo que deberían, esto nos marca la pauta para preparar el roadmap de concientización con la muestra del estado actual y ha cia dónde queremos llegar, bus cando permanente la medición del comportamiento humano, ya que no podemos mejorar lo que no po t

Se debe dar mayor importancia a la educación y la concientización de las personas que utilizan los sistemas dentro de las organiza ciones, para que dejen de ser los vectores de entrada y se convier tan en la primera línea de protec ción de las organizaciones.

La ciberseguridad es hoy. Asegura tu compañía, protege a las perso nas.

31www.trendTIC.cl Edición 38 año 2022

Ciberexperto que explicó cómo delincuentes utilizan tecnología Apple para rastrear personas cerró conferencia 8.8

En el cierre de la versión 2022 de la 8.8 Computer Security Confe rence (8.8 Real), el reconocido in vestigador mexicano radicado en EE.UU., Salvador Mendoza, pre sentó su investigación Ropa de espía: El mal uso de las AirTags de Apple. La charla relata cómo descubrió el mal uso del Apple Air Tags, popular herramienta de se guimiento desarrollada por Apple y diseñada para ayudar a las per sonas a encontrar objetos extra viados.

Sin embargo, incluso cuando la empresa afirma que la tecnolo gía AirTag se usa únicamente para rastrear elementos, un número creciente de delincuentes lo utili zan para rastrear personas, con duciendo a la comunidad hacia un nuevo problema de privacidad. Según el especialista estos “dis positivos con características úni cas: pequeños, de fácil confi

guración, fáciles de utilizar y de ocultar, se adaptan perfectamente al tipo de dispositivo que requie ren los atacantes para cometer fechorías de forma silenciosa para así planear un ataque y/o robo, secuestro, etc.”

Solo basta poner el AirTag en la persona u objeto que desea ras trear, por ejemplo en el auto, car tera o bolsa cuando se está en un bar o un centro comercial, y el dispositivo entrega la ubicación exacta o el patrón de movimiento, lo que ayuda a los atacantes a co meter crímenes.

Con esta importante charla fina lizaron los 2 días de conferencias con una agenda muy en línea con el contexto actual después de la revelación de varios incidentes y brechas relacionadas a ciberata ques a instituciones muy relevan tes.

“Lo más importante del evento de

este año fue volver a encontrar nos con nuestro público de mane ra presencial. Durante los últimos 2 años logramos llegar a muchas más personas, más de 6.500, y hacer más de 25 conferencias en tretenidas, dinámicas, interacti vas y de alto nivel. Sin embargo, si bien la virtualidad nos permite estar conectados, no logra emular la comunicación, energía, cone xión, red de contacto, etc. que en trega la experiencia de un evento como este, lo que nos tiene muy emocionados”, afirma Gabriel Ber gel, CEO de 8.8 Computer Securi ty conference, quien para finalizar el evento realizará la premiación con dinero en efectivo a los 3 pri meros lugares de la competencia hacker Capture The Flag (CTF), la que puso a prueba los conoci mientos y entrenamiento ofensivo de los asistentes a la conferencia para resolver retos a través de técnicas de hacking.

32 www.trendTIC.cl Edición 38 año 2022 t

Ivana Morassutti, Sales Director Vendor Management de TDSYNNEX:

“Hay una gran variedad de formas en que podemos ayudar a nuestros socios a desarrollar su negocio de ciberseguridad”

Para conocer más sobre estar opor tunidades en el ecosistema de ciber seguridad, conversamos con Ivana Morassutti, Sales Director Vendor Management de TDSYNNEX, com pañía que ofrece a sus partners una amplia gama de soluciones de segu ridad para cubrir sus necesidades, desde el firewall hasta la protección de datos y el cifrado. Además de una variedad de servicios de asesoría y capacitación para ayudar a sus socios de ciberseguridad a mejorar sus ha bilidades y competencias.

¿Cómo TDSYNNEX puede ayudar a desarrollar el negocio de Cibersegu ridad a sus partners?

Hay una gran variedad de formas en que podemos ayudar a nuestros so cios a desarrollar su negocio de ci berseguridad. Primero, tenemos una amplia cartera de soluciones de ciber seguridad para que nuestros socios puedan ofrecer a sus clientes. Tene mos un equipo dedicado de especia listas en ciberseguridad que trabajan con nuestros socios para ayudarlos a identificar y abordar las necesidades de sus clientes. También proporcio namos capacitación y herramientas de marketing para ayudar a nuestros socios a promover y vender sus solu ciones de ciberseguridad.

¿En qué áreas de la ciberseguridad recomiendan que se especialice un partner?

Asegurar las redes y la infraestructu ra de TI de una organización contra amenazas cibernéticas es una tarea compleja y en constante evolución.

Los asociados de TDSYNNEX pueden beneficiarse de la especialización en una o más áreas de la ciberseguridad, según sus necesidades y objetivos de negocio. Algunas de las áreas de especialización recomendadas para nuestros partners son las siguientes:

- Seguridad de la información y la gestión de riesgos: ayuda a las or ganizaciones a proteger sus datos y sistemas contra amenazas internas y externas.

- Seguridad de la red: protege las re des y los sistemas de TI de una orga nización de ataques cibernéticos.

- Seguridad de la computación en la nube: ayuda a las organizaciones a proteger sus datos y aplicaciones alo jados en la nube.

- Seguridad móvil: protege los dispo sitivos móviles y las aplicaciones que se ejecutan en ellos de ataques ciber néticos.

so: ayuda a las organizaciones a pro teger la información y los recursos de acceso no autorizado.

¿cuál es la hoja de ruta que reco mienda para avanzar en el negocio de ciberseguridad a sus partners?

- Seguridad de la identidad y el acce t

En primer lugar, es importante que los partners comprendan cuál es el valor de la ciberseguridad para sus clientes y comprendan los beneficios de es tablecer y mantener un programa de ciberseguridad, ya que el paisaje de amenazas está cambiando constan temente y de forma significativa. En segundo lugar, es importante que los partners comprendan y estén al día con las tecnologías de ciberseguridad que están disponibles para proteger a sus clientes y estén en una posición de asesorarlos sobre qué tecnologías de ciberseguridad se adaptan a sus necesidades específicas. En tercer lu gar, es importante que los partners se centren en la educación y el en trenamiento de sus clientes para que comprendan los riesgos de cibersegu ridad y cómo protegerse contra ellos. Y, en cuarto lugar, es importante que los partners se centren en establecer y mantener una relación de confianza con sus clientes, ya que la confianza es fundamental para la seguridad de la información.

33www.trendTIC.cl Edición 38 año 2022

ESTADO Y CIBERSEGURIDAD

“El

CSIRT

de

Gobierno representa

la

continuidad

y

transversalidad

de un

proyecto

y de una

visión

que involucra a varios actores y

sectores

del mundo privado y público”

Ingrid Inda, jefa de la División de Redes y

Seguridad

Informática - Ministerio del Interior:

Para conocer el avance y el rol ac tual que está cumpliendo en el Esta do el Equipo de Respuesta Ante In cidentes de Seguridad Informática (CSIRT) de Gobierno, conversamos con Ingrid Inda, jefa de la División de Redes y Seguridad Informática del Ministerio del Interior.

Usted estuvo a cargo de un incipiente CSIRT en el segundo Gobierno de M. Bachellet, ¿Cómo ha visto que ha cambiado con el actual?

El CSIRT de Gobierno ha tenido una importante evolución. Recor demos que la Red de Conectivi dad del Estado (RCE) nace el año 2000 interconectando a Ministe rios y Servicios del Estado en una red de alta disponibilidad, entre gando servicios de internet y se guridad y desde hace 10 años ya se conforma el CSIRT como servi cio integral, consolidándose con la creación del Departamento CSIRT el año 2018.

Cuando desarrollamos la Políti ca Nacional de Ciberseguridad (PNCS) en el gobierno de la ex presidenta Michelle Bachellet fi jamos los principales ejes de in terés nacional y que continuó con el ex presidente Piñera, y que hoy se mantiene con el gobierno de Gabriel Boric, esto nos demostró la importancia de desarrollar es tos procesos dentro de un entorno participativo con enfoque de po lítica de Estado que permite dar continuidad y crecimiento al final.

En este largo proceso, el CSIRT de Gobierno ha estado involucra do en la creación y asesoría de las nuevas legislaciones, instructivos, normas, protocolos, tecnologías y en la consolidación de una red de encargados de ciberseguridad y, hoy estamos desarrollando una ci berseguridad dirigida a los funcio

narios públicos que administran y gestionan los activos informáticos de la ciudadanía, además de apo yar a las instituciones en la edu cación y capacitación de sus fun cionarios. Por otra parte, estamos

de un proyecto y de una visión que involucra a varios actores y sectores del mundo privado y pú blico, y eso se refleja en que hoy somos un actor en el ecosistema de la ciberseguridad.

¿Cómo han evolucionado por

un lado los riesgos cibernéticos y por otro la preparación del Estado para hacer frente a estas amenazas?

Los principales tipos de ataques ci bernéticos no han cambiado en sí, se han mantenido con el tiempo. Los phishing, DDoS, ransomware, malware no son nuevos, lo que sí ha evolucionado son las técnicas que utilizan los delincuentes para no ser detectados. También se su man nuevos atacantes y grupos que antes no existían o no esta ban identificados.

Paralelamente, debemos conside rar la digitalización y la hiperco nectividad como elementos que si bien contribuyen al desarrollo y crecimiento de un país, también son factores de riesgo. Hoy es tamos viviendo la transformación digital del Estado, por lo tanto, un desafío importante que enfrenta mos es la protección de nuestros sistemas y de los servicios públi cos de cara a la ciudadanía, y el cuidado y resguardo de la infor mación y de los datos sensibles.

compartiendo recomendaciones dirigidas tanto a técnicos como ciudadanía en general a través de nuestras redes.

El CSIRT de Gobierno representa la continuidad y transversalidad

Para hacer frente a estos cambios, el Estado también se encuentra transformándose para adaptarse a este nuevo escenario. Actual mente, la mayoría de las insti tuciones del Estado cuentan con un encargado de ciberseguridad, se ha invertido en equipos y tec nología y además el año 2015 se creó una comisión asesora (Comi té Interministerial de Ciberseguri dad) para abordar temas de ciber seguridad y en la que participan

36 www.trendTIC.cl Edición 38 año 2022

“Actualmente, la mayoría de las instituciones del Estado cuentan con un encargado de ciberseguridad, se ha invertido en equipos y tecnología y además el año 2015 se creó una comisión asesora para abordar temas de ciberseguridad y en la que participan diversas subsecretarías.”

diversas subsecretarías. Por otra parte, nos encontramos revisando nuestra política de ciberseguridad y se está discutiendo acerca de la institucionalidad necesaria, para lo cual se ha designado a Daniel Alvarez, coordinador nacional de ciberseguridad. A la vez, tenemos que Gobierno Digital también con templa la componente cibersegu ridad en su plan.

A la vez, existe conciencia en la relevancia de la capacitación y preparación no sólo de los equi pos de ciberseguridad, sino tam bién la educación para todos los funcionarios, ya que son un pilar fundamental para evitar que una amenaza se concrete. En este sentido desde hace algunos años contamos con campañas de con cientización sobre los riesgos y peligros que existen en el cibe

respacio y cómo evitarlos, las que compartimos con las distintas ins tituciones. Además, este año he mos realizado otras iniciativas que nos permitan llegar con nuestras campañas a más trabajadores.

El rol principal del CSIRT de Go bierno es proveer servicios de se guridad a las instituciones del Es tado que forman parte de la RCE. Para lograr este objetivo, hemos desarrollado un plan integral que nos permita abordar las distintas necesidades que tenemos como Estado y contar con las mejores herramientas para proteger a la RCE.

37www.trendTIC.cl Edición 38 año 2022

“El CSIRT de Gobierno elaboró un plan integral y estratégico que nos permitirá trabajar en las distintas necesidades que tenemos como Estado y que abordará a la ciberseguridad en su conjunto”

¿Qué rol está cumpliendo hoy el CSIRT?

¿Cómo evalúa el accionar del CSIRT en los incidentes del Estado Mayor Conjunto y del Poder Judicial?

Siempre en este tipo de incidentes de ciberseguridad se evalúa la for ma en que se actúa y sin duda uno aprende de los errores y también se valora las acciones que se to man. En ambos casos, el CSIRT de Gobierno alertó oportunamente a las instituciones del Estado, a tra vés de los distintos canales de co municación, por un lado, en enero de 2020, que Microsoft informó el fin de la entrega de soporte y actualizaciones de seguridad a los dispositivos con el sistema ope rativo Windows 7 y, en julio de 2021, compartió las vulnerabilida des y mitigaciones de los produc tos de Microsoft.

cuentan con esos recursos, por lo tanto debemos evaluar como país de qué manera abordar esta si tuación para evitar y prevenir que estas amenazas se repitan espe cialmente en instituciones críticas para nuestro país.

¿De qué manera el Estado aprende de estos incidentes?

Como en cualquier crisis, lamen tablemente se aprende de los errores y de malas decisiones, pero por lo mismo también es un buen momento para evaluar, ana lizar, planificar y concretar ideas y proyectos que van en beneficio de la protección de los activos e información de los ciudadanos.

Los incidentes nos obligan a re visar nuestros procesos y aplicar gestión de riesgo y son una opor tunidad para que todos tomen conciencia de la ciberseguridad, revisen y cambien sus hábitos y se tome conciencia de la respon sabilidad que se tiene debido a la información que mantenemos.

En este sentido, creo que el CSIRT de Gobierno hizo su trabajo, qui zás se podría haber insistido más en los riesgos que conllevaban, pero finalmente la responsabili dad siempre recae en las institu ciones en su deber de realizar las actualizaciones que correspondan. Sin embargo, también debemos considerar que la inversión reque rida en equipos y tecnología es alta, y no todas las instituciones

Cuando nos vemos involucrados en un incidente de ciberseguridad, el primer afectado es la institución que ve en desmedro su reputa ción, su capacidad operacional y el problema que implica perder in formación, datos, etc. Por lo tan to, se busca la manera de dismi nuir las probabilidades que vuelva a ocurrir, ya sea invirtiendo en re cursos, en capacitación y lo más importante, que se considere la ciberseguridad dentro de la estra tegia y pilar de una organización.

Luego, es afectada la ciudadanía que pudiera verse expuesta debi do a los datos sensibles que regis tran los servicios públicos.

¿Dónde estarán los principales énfasis que tendrá el CSIRT en el 2023?

Como mencioné anteriormente,

38 www.trendTIC.cl Edición 38 año 2022

“En ambos casos (EMCO y PJUD), el CSIRT de Gobierno alertó oportunamente a las instituciones del Estado, a través de los distintos canales de comunicación”

el CSIRT de Gobierno elaboró un plan integral y estratégico que nos permitirá trabajar en las distintas necesidades que tenemos como Estado y que abordará a la ciber seguridad en su conjunto.

la concientización ciudadana, ca pacitación a funcionarios y ase soría y respuesta a incidentes de ciberseguridad. Continuaremos además generando alertas pre ventivas de seguridad cibernética, principalmente a las instituciones del Estado, sobre nuevas amena zas, vulnerabilidades, mitigacio nes, etc.

¿Cómo el ecosistema de ci berseguridad ayuda al rol del CSIRT?

De distintas maneras se puede contribuir a la ciberseguridad y ayudar al rol que tiene el CSIRT de Gobierno. Algunas de ellas son: notificando oportunamente los in cidentes y anomalías relevantes que se identifiquen en las infraes tructuras y sistemas; incorporan do las recomendaciones del CSIRT de Gobierno y solicitando ayuda cuando no hay capacidad para lo grar la meta planteada; compar tir información y experiencias, ya sean buenas o malas, y estable cer un entorno de confianza que permita avanzar, a pesar de los errores, logrando convertirlos en aprendizaje.

Durante el 2022 hemos avanza do en este proyecto, el que se extenderá para el 2023. La pro tección perimetral de la RCE es nuestro principal foco, queremos implementar nuevos sistemas y servicios que nos permitan brin dar la máxima protección contra amenazas externas e internas. Así también, trabajamos con las ins tituciones para evaluar, a través de auditorías internas, su nivel de madurez en ciberseguridad, en tregando recomendaciones, linea mientos y propuestas de mejora.

Otras áreas a desarrollar serán

Es importante considerar que un ecosistema sobrevive en la medi da que se entiende que todos so mos parte y dependemos unos de los otros. Las malas experiencias de uno pueden impactar en otros y ser enseñanza-aprendizaje para el ecosistema de ciberseguridad.

El ecosistema de ciberseguridad funciona y crece en la medida que seamos capaces de cooperar y co laborar entre nosotros y no para ayudar al CSIRT sino para ayudar nos todos a proteger nuestros ac tivos de información que al final se traduce en protección de nues tra continuidad operativa y de la ciudadanía. t

39www.trendTIC.cl Edición 38 año 2022

“El ecosistema de ciberseguridad funciona y crece en la medida que seamos capaces de cooperar y colaborar entre nosotros y no para ayudar al CSIRT sino para ayudarnos todos a proteger nuestros activos de información”

ESTADO Y CIBERSEGURIDAD

Daniel Álvarez Valenzuela, Coordinador Nacional de Ciberseguridad: