Gestión y seguridad de Redes

Conceptos Básicos

Ingeniería de Sistemas | T1

EDITORIAL SISTEMÁTICA

“Experimentado, dedicado, diferente”

Autor: Santiago Jesús Paredes Q.

Conceptos básicos para analizar los parámetros necesarios para la seguridad de redes

Docente: Yefferson, E. Guerrero, Z.

Fecha: 14 de julio del 2023

Estimados lectores, Me complace presentarles mi nuevo e-book titulado "Conceptos Básicos para Analizar los Parámetros Necesarios para la Seguridad de Redes". En este libro, he recopilado una amplia gama de conocimientos y experiencias relacionados con la gestión y seguridad de redes, con el objetivo de brindarles una base sólida para comprender y abordar los desafíos que surgen en este campo en constante evolución.

A lo largo de las páginas de este e-book, exploraremos una variedad de temas esenciales para garantizar la seguridad de las redes, desde los conceptos básicos hasta las mejores prácticas y recomendaciones. Comenzaremos con los fundamentos, explicando la importancia de la seguridad de la red y los objetivos que debemos perseguir para proteger nuestros sistemas.

Espero que este e-book les proporcione una base sólida para comprender y abordar los desafíos de seguridad en las redes. Estoy seguro de que encontrarán información valiosa y práctica que podrán aplicar en sus propias organizaciones.

Atentamente,

Paredes Santiago

Presentación p

6.

7. Seguridad de Redes en Área Amplia (WAN)………….#9

8. Auditoría de Seguridad en Redes…………………….#10

9. Referencias……………………………………………….#11

……………………………………...…….… #1

1. Introducción

#2

2. Seguridad de Red………………………..……………….

…………………….. #4

3. Políticas de Seguridad en Redes

4. Firewalls y sistemas detección de intrusiones (IDS) #5

#6

5. Red Privada Virtual (VPN)……………………………….

Seguridad en Redes de Área Local (LAN)………..…..#8

Índice

La seguridad de redes ha adquirido una gran importancia en la sociedad actual, donde la información y los datos se han convertido en activos fundamentales para las empresas y los usuarios En un mundo cada vez más interconectado, es crucial garantizar la protección de la información confidencial y prevenir posibles ataques cibernéticos

La seguridad de redes se refiere a las medidas y estrategias implementadas para proteger los sistemas y equipos de una red de trabajo contra amenazas y vulnerabilidades Esto implica la identificación y evaluación de posibles riesgos, así como la implementación de medidas preventivas y correctivas para mitigarlos

En este trabajo, nos enfocaremos en los conceptos básicos y primarios relacionados con la seguridad de redes Exploraremos los diferentes aspectos a considerar al evaluar el estado de seguridad de una red, así como los beneficios que puede brindar una auditoría de seguridad de red para una empresa

Además, analizaremos cómo una buena estrategia de seguridad de redes puede contribuir a reducir costos, fortalecer la protección de la red y mejorar la reputación de una empresa. También destacaremos la importancia de priorizar la seguridad en el entorno laboral y cómo esto puede ayudar a desarrollar un enfoque integral hacia la protección de la información.

Introducción 1 1

Seguridad de Red 2

La seguridad de la red se refiere a las políticas y prácticas implementadas para prevenir y controlar el acceso no autorizado, la alteración o el mal uso de una red informática y sus recursos. Es responsabilidad del administrador de la red o del ingeniero de seguridad de la red autorizar el acceso a los datos en la red.

La seguridad de la red abarca las transacciones y comunicaciones entre empresas, agencias gubernamentales e individuos. Puede aplicarse tanto a redes privadas, como las internas de una empresa, como a redes abiertas al acceso público. La seguridad de la red se encarga de proteger y supervisar las operaciones realizadas a través de la red. El objetivo de la seguridad de red es la de proteger la infraestructura y los datos de la red frente a amenazas externas

Amenazas y riesgos en redes

Cuando nos referimos a amenazas en la red, lo más común es pensar en virus informáticos y los daños que pueden causar en nuestros dispositivos

Sin embargo, existen otras amenazas que también debemos tener en cuenta, como engaños, anuncios

y sociales, que no necesariamente afectan directamente a nuestros equipos A continuación, exploraremos las principales amenazas en Internet para evitar convertirnos en víctimas de ellas

• Malware:

Una de las principales amenazas en Internet es el malware, que puede infiltrarse en nuestros dispositivos El malware, abreviatura de "software malicioso", se refiere a cualquier programa o código informático diseñado para dañar o interferir con el funcionamiento de un equipo

2

A menudo, se confunde el término "virus informático" para referirse a todo tipo de software dañino, pero en realidad existen diferentes tipos de malware, cada uno con sus propios objetivos y métodos de actuación.

Tipos de malware

• Virus: Infectan archivos legítimos de tal manera que al ejecutar el archivo legítimo también lo hace el virus

• Adware: El objetivo de este tipo de malware es mostrar publicidad sin nuestro consentimiento y en algunos casos se adhieren en nuestro navegador para mostrar anuncios que son de su interés

• Troyanos: Se hacen pasar por programas legítimos copiando la apariencia de los mismos para engañar al usuario.

• Gusanos: Se reproduce rápidamente y se auto-envía a otros equipos dentro de una red, a través de correo electrónico, chats...

• Spyware: Su función principal es espiar al usuario, es decir, se inserta en el equipo sin llamar la atención esperando recopilar contraseñas y otro tipo de datos que puedan ser de su interés.

Otros tipos de amenazas

ID AMENAZAS RIESGOS

1 Configuraciones incorrectas de seguridad

2 Ataques de denegación de servicio

3 Spam

4 Ataques vía red inalámbrica

5 Inyección SQL injection

6 Cross-Site Scripting (XSS).

Pérdida de confidencialidad, integridad y disponibilidad de los recursos e información.

Pérdida de la disponibilidad de los servicios en el servidor web

Propagación de Software malicioso en la red de la empresa.

Pérdida de equipos, Puntos de accesos falsos, intrusión al sistema.

Acceso no autorizado a las cuentas y pérdida de integridad de las mismas.

Robo de información sensible, Sesiones de usuarios y poniendo en riesgo la integridad del sistema.

3

8 ARP Poisoning

Intrusos externos y usuarios no autorizados en las redes de difusión robando los paquetes de datos de la red

9 Ataques MiTM Intrusión e Interceptación de paquetes de datos

10 DHCP Spoofing

11 CAM Overflow

12 DHCP Starvation

13 Ataque STP Root

Suplantación del servidor DHCP permitiendo Capturas del tráfico de la red violando su confidencialidad

Permite al atacante espiar una conversación y realizar ataques de intermediario

Agotamiento de asignación de IP ocasionando pérdida de disponibilidad y confidencialidad.

Permite ver tramas que no debería ver en la red, esto permite múltiples ataques.

14 Bonnet Saturación de los servicios, pérdida de la disponibilidad.

15 Dispositivos conectados (IoT)

Accesos no autorizados a toda la red

Amenazas y Riesgos en una Red Informática Byspel Tech (2020)

3

Políticas de seguridad en redes

Cada vez que utilizamos o brindamos un servicio de Internet, estamos expuestos a riesgos para nuestro sistema y la red a la que estamos conectados. La política de seguridad es un conjunto de reglas que se aplican a las actividades del sistema y los recursos de comunicación de una organización. Estas reglas abarcan aspectos como la seguridad física, el personal, la administración y la red.

La política de seguridad establece qué queremos proteger y qué esperamos de los usuarios del sistema. Además, sirve como base para planificar la seguridad al diseñar nuevas aplicaciones o expandir la red existente. También describe las responsabilidades del usuario, como proteger información confidencial y crear contraseñas seguras. Es importante que la política de seguridad incluya la supervisión de la efectividad de las medidas de seguridad para detectar posibles intentos de violación.

Para desarrollar una política de seguridad, es necesario definir claramente los

4

objetivos de seguridad. Una vez creada, es importante implementar las reglas de la política, lo cual implica capacitar a los empleados y agregar hardware y software necesario para aplicar las reglas. Además, cada vez que se realicen cambios en el entorno informático, es necesario actualizar la política de seguridad para abordar los posibles riesgos que puedan surgir.

4

Firewalls y Sistemas de detección de intrusiones (IDS)

Un firewall tiene la función de controlar el tráfico de red permitiendo o bloqueando su paso. La configuración del firewall determina qué tipo de tráfico se permite según las necesidades de una

empresa Es importante destacar que la mejor práctica de seguridad es bloquear todo el tráfico por defecto y solo permitir el tráfico específico de servicios conocidos La configuración del firewall es esencial, por lo que el conocimiento del administrador del firewall es crucial

Los firewalls pueden operar en diferentes capas del modelo OSI de ISO Por lo general, se encuentran entre las capas 2 y 5 Si se encuentran en la capa 7, se les denomina proxy o gateway Sin embargo, existe una excepción llamada firewall de aplicaciones web (WAF), que se encuentra en la capa 7 y utiliza el nombre de firewall

Un firewall analiza la información que encuentra en la capa correspondiente del modelo OSI en el que opera Aquí unos ejemplos de como el firewall opera en las diferentes capas:

• Capa 2 (enlace de datos): el firewall puede tomar una decisión de bloqueo o acceso basada en la dirección MAC del marco

5

Esto permite que el dispositivo analice una mayor cantidad de datos en comparación con un firewall tradicional. Aunque normalmente requiere más tiempo o capacidad de procesamiento que un firewall, ofrece un mayor control sobre el tráfico del usuario..

5

Red Privada Virtual (VPN por sus siglas en inglés)

La protección de los datos, la voz o el vídeo que se transmiten a través de redes domésticas, corporativas o a través de Internet, es un tema importante. Una forma de abordar este problema es mediante el cifrado, que garantiza que los datos no puedan ser leídos sin la clave

correspondiente Para cifrar los datos en tránsito, existen varias opciones, como Capa de sockets seguros (SSL)/Seguridad de la capa de transporte (TLS), Secure Shell (SSH) y Internet Protocol Security (Ipsec)

• SSL/TLS

Desde 1995, SSL/TSL ha sido utilizado para asegurar las conexiones basadas en buscadores Fue inventado por Netscape, y las versiones 2 0 y 3 0 estuvieron en uso hasta que fueron adquiridas por el Grupo de Trabajo de Ingeniería en Internet (IETF) y renombradas Esto ocurrió en 1999 cuando Netscape fue comprado por America Online (AOL) Actualmente, TLS 1 3 (RFC 8446) es la versión más reciente TLS no solo se utiliza para las conexiones basadas en buscadores, sino también en las conexiones VPN de los usuarios con sus oficinas

SSL/TSL es un protocolo de la capa de transporte que utiliza el puerto 443 del TCP cuando se aplica a las conexiones del buscador

6

SSH es un método de cifrado ampliamente utilizado para permitir el acceso remoto a dispositivos de red. Los administradores de redes utilizan SSH para acceder y administrar de forma remota dispositivos como enrutadores y conmutadores. Se considera como una alternativa segura al protocolo Telnet, que no ofrece cifrado en la capa 7. Además, SSH también se puede utilizar para establecer conexiones VPN. El estándar de SSH está definido en el RFC 4253 del IETF y utiliza el puerto 22 del TCP

• IPsec

IPsec es un protocolo de red que brinda la capacidad de cifrado y verificación de integridad a cualquier tipo de conexión. Existen varios documentos RFC del IETF que especifican las diferentes partes de IPsec, y el RFC 6071 proporciona un mapa de ruta que muestra cómo estos documentos se relacionan entre sí. IPsec ofrece dos protocolos de seguridad: Authentication Header (AH) y Encapsulating Security Payload (ESP).

AH se utiliza para autenticar e asegurar la integridad del origen de los datos. No todas las implementaciones de IPsec necesariamente son compatibles con AH. AH cifra el encabezado del paquete IP

Todas las implementaciones de IPsec deben ser compatibles con ESP, que brinda autenticación, integridad y confidencialidad del origen de los datos. ESP cifra la carga útil del paquete IP.

• SSH

7

6

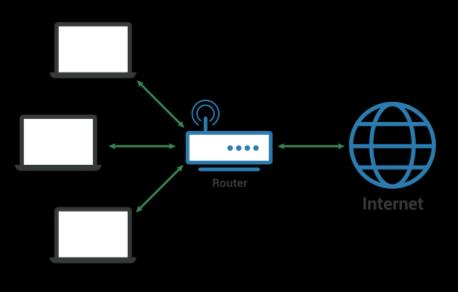

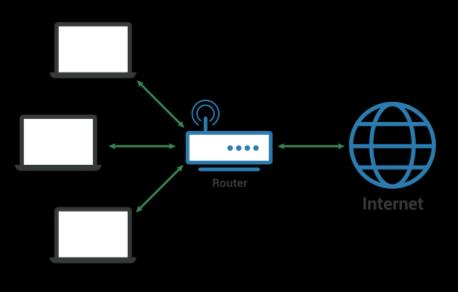

Una red de área local (LAN) es una red de computadoras que abarca un área geográfica limitada, como una oficina, un edificio o un campus universitario. Las LAN se utilizan para compartir recursos, como impresoras, archivos y conexiones a

Internet, entre múltiples dispositivos en un entorno local.

La seguridad en redes de área local (LAN) es fundamental para proteger los datos y la información confidencial de una organización. Algunas medidas de seguridad comunes en una LAN incluyen:

• Firewalls

Los firewalls ayudan a proteger la red al filtrar el tráfico no autorizado y bloquear conexiones no deseadas desde Internet.

• Contraseñas y autenticación

Se deben establecer contraseñas seguras para acceder a los dispositivos y recursos de la red. Además, se puede implementar la autenticación de dos factores para agregar una capa adicional de seguridad.

• Actualizaciones y parches

Es importante mantener todos los dispositivos y software de la red actualizados con los últimos parches de seguridad para protegerse contra vulnerabilidades conocidas.

• Control de acceso

Se pueden utilizar medidas como VLANs (Virtual LANs) y ACLs (Listas de Control de Acceso) para restringir el acceso a ciertos segmentos de la red y limitar los privilegios de los usuarios.

Seguridad en Redes de Área Local (LAN) 8

•

Seguridad inalámbrica

Si la LAN incluye conexiones inalámbricas, es esencial asegurar la red Wi-Fi utilizando cifrado WPA2 o superior, contraseñas seguras y ocultando el nombre de la red (SSID).

• Monitoreo y detección de intrusiones

Se pueden implementar sistemas de monitoreo y detección de intrusiones para identificar y responder rápidamente a actividades sospechosas en la red.

7

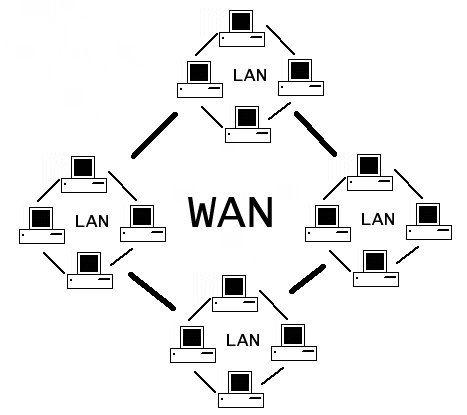

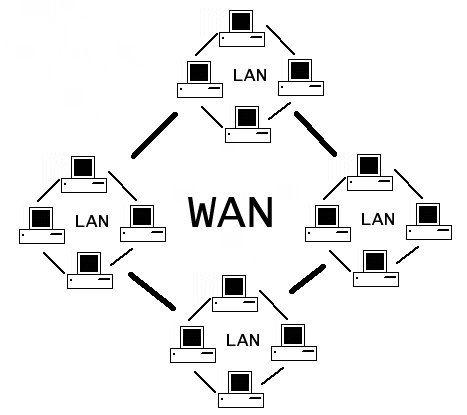

Seguridad en Redes de Área Amplia (WAN)

Una red de área amplia (WAN) es una red de computadoras que abarca una gran área geográfica, como un país o incluso varios países. Las WAN se utilizan para conectar múltiples redes locales (LAN) y permitir la comunicación entre ellas.

La seguridad en redes de área amplia (WAN) es igualmente importante para proteger los datos y la información confidencial que se transmiten a través de la red Algunas medidas de seguridad comunes en una WAN incluyen:

• VPN (Red Privada Virtual)

Las VPN se utilizan para establecer conexiones seguras a través de redes públicas, como Internet. Proporcionan cifrado de datos y autenticación para proteger la privacidad y la integridad de la información transmitida.

• Encriptación

Es importante utilizar protocolos de encriptación seguros, como SSL/TLS, para proteger los datos durante su transmisión.

9

• Firewalls y routers seguros

Al igual que en una LAN, los firewalls y los routers seguros son fundamentales en una WAN para filtrar el tráfico no autorizado y bloquear conexiones no deseadas.

• Autenticación y control de acceso:

Se deben implementar medidas de autenticación sólidas, como contraseñas fuertes y autenticación de dos factores, para garantizar que solo los usuarios autorizados puedan acceder a la red.

• Monitoreo y detección de intrusiones

Al igual que en una LAN, se deben implementar sistemas de monitoreo y detección de intrusiones para identificar y responder rápidamente a actividades sospechosas en la red.

• Respaldos y recuperación ante desastres

Es importante realizar respaldos periódicos de los datos y tener un plan de recuperación ante desastres en caso de fallas o ataques.

8

Auditorías de Seguridad en Redes

Una auditoría de seguridad de red implica realizar una serie de evaluaciones para verificar el estado de seguridad de una red, incluyendo sistemas y equipos Esta etapa es fundamental en los servicios de consultoría para cualquier empresa, ya que sienta las bases para el trabajo posterior El enfoque principal de la auditoría incluye evaluar los activos de la red, como la seguridad móvil, recursos externos, arquitectura de red, ingeniería social, accesos remotos, redes privadas virtuales y seguridad VoIP

Se analizan estos activos desde diferentes perspectivas para determinar cómo se utilizan, si se optimizan correctamente y si son adecuados para las necesidades de la empresa También se identifican las fallas que presentan individualmente o en conjunto

Además, se determinan las amenazas a las que están expuestos los activos en la

10

actualidad y en el futuro en diferentes circunstancias. Se establecen medidas de protección para mitigar estos riesgos. Todo esto se realiza sin interrumpir la actividad normal de la empresa.

Importancia

El objetivo principal de una auditoría de seguridad de red es evaluar el estado de seguridad de los sistemas y equipos de una red de trabajo

Sin embargo, este proceso va más allá de proporcionar información, ya que tiene varios beneficios adicionales para una empresa Al realizar una auditoría de seguridad de red:

• se pueden conocer los riesgos a los que está expuesta la red

• tomar medidas adecuadas para combatirlos y mejorar la estrategia de seguridad de la empresa

• Esto puede resultaren un menor gasto

• Una red menos vulnerable y una mayor garantía para el negocio

• Además, una empresa que realiza auditorías de seguridad de red muestra compromiso con la seguridad del usuario y sus datos, lo que mejora su imagen y reputación

• Por último, este proceso también ayuda al equipo de trabajo a desarrollar un enfoque en el que la seguridad es una prioridad

11

• Anónimo (S/F).Amenazas en la Red. Disponible en la webhttp://eforma.kzgunea.eus/mod/book/tool/print/index.php?id=11635#:~:text=En%20la%20actualid ad%2C%20existen%20numerosas,en%20Internet%20sea%20totalmente%20amarga. Consultado el 11/7/2023

• Avi (2023). Seguridad de la red: Conceptos básicos y 12 recursos de aprendizaje. Geekflare. Disponible en la web https://geekflare.com/es/learn-network-security/. Consultado el 11/7/2023

• Byspel (2020).Amenazas y riesgos en una red informática. Byspel. Disponible en la web https://byspel.com/amenazas-y-riesgos-en-una-red-informatica/. Consultado el 11/7/2023

• Cebo,A. (2015). Seguridad En Redes WAN. Prezi. Disponible en la web https://prezi.com/f3zo0tr43ybn/seguridad-en-redes-wan/. Consultado el 12/7/2023

• IBM (S/F). Política y objetivos de seguridad. IBM. Disponible en la web https://www.ibm.com/docs/es/i/7.3?topic=security-policy-objectives. Consultado el 11/7/2023

• Molinetti, S. (2020). Descubre las principales meidades de seguridad en una red LAN. Blogthinkbig. Disponible en la web https://empresas.blogthinkbig.com/medidas-deseguridad-en-una-red-lan/. Consultado el 12/7/2023

• Net Cloud Engineering. (S/F).Auditoria de seguridad en redes. NetCloudEngineering. Disponible en la web https://netcloudengineering.com/importancia-auditoria-seguridadredes/. Consultado el 12/7/2023

• Trendmicro. (S/F). ¿Cuáles son las medidas de la seguridad de red? Trendmicro. Disponible en la web https://www.trendmicro.com/es_es/what-is/network-security/networksecurity-

measures.html#:~:text=Las%20medidas%20de%20la%20seguridad%20de%20red%20son %20herramientas%20y,los%20v%C3%ADdeos%20almacenados%20o%20transmitidos. Consultado el 11/7/2023

9 12

Referencias