Turvallisuusjohtamisen kehittäminen arviointien avulla

• Teknisen ja hallinnollisen tietoturvallisuuden asiantuntija vuodesta 2010.

• Tausta:

• Ericsson: Product Security & CTO office 2010 – 2017

• Nixu 2017 – 2021

• Teliacompany Group Security 2022

• KPMG 2022 –

• Kokemus:

Koulutus

Insinööri YAMK, Kyberturvallisuus, Jyväskylän Ammattikorkeakoulu (2015),

• Erilaiset tietoturvallisuuden asiantuntija-, konsultointi- ja johtamistehtävät mm. ISO27001-pohjaisten tietoturvallisuuden johtamisjärjestelmien kehitysja ylläpito.

Sertifikaatit

(ISC)2 CISSP, CCSP, SSCP

SABSA CSF

ISO27001 Lead auditor

• Laajasti erilaiset konsultointi-, auditointi- ja tarkastustoimeksiannot, esim:

• Tietoturvallisuuden kypsyysanalyysit, kyberstrategian ja tiekarttojen kehittäminen ja kyberstrategian toimeenpano.

Erityisosaaminen

Tietoturvallisuuden johtaminen, ISMS kehitysprojektit riskienhallinta, auditoinnit

• ISO27001 sertifiointiauditoinnit ja Katakri-arvioinnit.

• Vaatimustenmukaisuusarvioinnit, esim. NIS2.

• Liiketoiminnan jatkuvuus- ja toipumissuunnittelu.

• Alustus

• Turvallisuusjohtamiseen yleisesti käytettyjä viitekehyksiä

• NIST Cybersecurity Framework

• CIS Critical Security Controls

• Information Security Forum Standard of Good Practice

• Kyberturvallisuuskeskuksen ja Kauppakamarin materiaalit

• Muut kypsyysarvioinnit

• IEC/ISO 27001

• Tietoturvallisuuden johtamisjärjestelmä – näkökulmia

• Työpajan yhteenveto

Huolehditaan kokonaisuudessaan siitä, että organisaatiolla on käytössään sellaiset kyvykkyydet / hallintakeinot (hallinnolliset ja tekniset kontrollit), jotta sen toimintaan ja tietoihin liittyvät

tietoturvariskejä pystytään hallitsemaan jatkuvasti.

Tieto- / kyberturvallisuuden viitekehykset ovat malleja, jotka

a) auttavat hallinnoimaan tätä kokonaisuutta

b) pyrkivät kattamaan yleisimmät kyvykkyydet / hallintakeinot.

Esimerkkejä toimenpiteistä, joiden avulla kokonaisuudesta huolehditaan.

• Seurataan organisaatioon ja sen toimintaan kohdistuvaa vaatimuskenttää ja reagoidaan muutoksiin

• Hallitaan organisaatioon ja sen toimintaan kohdistuvia riskejä säännöllisesti ja johdonmukaisesti

• Mitataan toiminnan tasoa ja reagoidaan poikkeamiin

• Tuetaan organisaatiota päivittäisissä asioissa, kuten vaatimusten ja omien menettelytapojen

tulkitsemisessa

Esimerkkejä hallintakeinoista (organisatorisista ja teknisistä kontrolleista).

• Henkilöstö, joka käsittelee luottamuksellista tietoa allekirjoittaa salassapitositoumukset ja tietää, miten tietoja tulisi jakaa

• Tiedetään, onko organisaation käyttämien tietojärjestelmien ohjelmistoissa niiden toimintaa

vaarantavia virheitä (haavoittuvuuksia), ja korjataan vakavimmat virheet ensi tilassa hallitun muutosprosessin avulla

• Pystytään havaitsemaan haitallinen tai vihamielinen toiminta ja reagoimaan siihen harjoiteltujen toimintamallien avulla

• Huolehditaan siitä, että jokainen organisaation tietoja käsittelevä henkilö tunnistetaan yksilöllisesti ja pystytään kiistämättömästi osoittamaan kuka kyseinen henkilö oli ja mitä tehtiin

Kyberturvallisuus on turvallisuuden osa-alue, jolla pyritään sähköisen ja verkotetun yhteiskunnan turvallisuuteen. Kyberturvallisuusajattelussa yhdistyy tietoturvallisuuden, jatkuvuuden hallinnan ja kriisivarautumisen ajattelua.

Tietoturvallisuus kattaa tiedon turvaamisen laajemmin kaikessa muodossaan luottamuksellisuuden, eheyden ja saatavuuden näkökulmista. Tietoturvaan kuuluvat myös tiedon fyysinen tallentaminen ja tietoon pääsyn rajoittaminen digitaalisen ympäristön ulkopuolella.

Ref: https://teknologiateollisuus.fi/sites/default/files/inline -files/T-Tieto-ja-kyberturvallisuus_0.pdf

• NIST:in (National Institute of Standards and Technology) julkaisema kyberturvallisuuden viitekehys

• Taustalla USA:n valtionhallinnon havaitsema tarve kyberturvallisuuden parantamiseksi erityisesti kriittisen infrastruktuurin osalta.

• Versio 1.0 julkaistiin 2014, versio 1.1 2018. Uusi versio (2.0) on kommentoitavana 5.11.2023 asti.

• Mahdollistaa:

• Kuvaamaan kyberturvallisuuden nykytilan

• Kuvaamaan kyberturvallisuuden tavoitetilan

• Tunnistamaan parannuskohteet

• Mittaamaan edistymistä kohti tavoitetilaa

• Viestimään sisäisille ja ulkoisille sidosryhmille kyberturvariskeistä

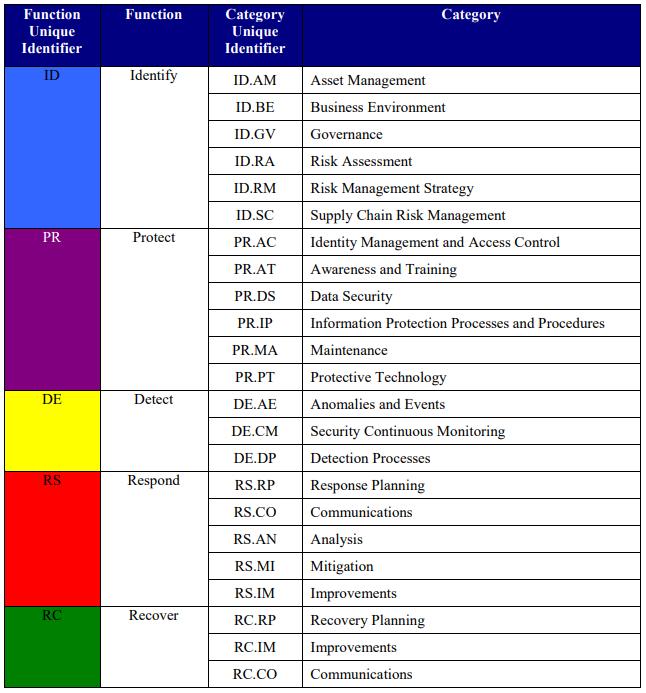

• Koostuu kolmesta komponentista:

• Core: Standardeihin ja hyviin käytäntöihin perustuva malli, jolla kuvataan kyvykkyyksiä. Ne on jaoteltu toimintoihin joita ovat Identify (Tunnistaminen), Protect (Suojautuminen), Detect (Havainnointi), Respond (Reagointi) ja Recover (Palautuminen). Toiminnot on jaettu tarkemmalla

tasolla kategorioihin ja alakategorioihin.

• Tiers: Kuvaavat organisaation kyberriskienhallinnan käytänteiden tasoa. Tasot ovat 1 – Partial, 2 –

Risk Informed, 3 – Repeatable, 4 – Adaptive

• Profile: Keino määritellä organisaation nykytila (current profile) ja tahtotila (target profile)

hyödyntäen Core-osion toimintoja ja sen alakategorioita riskiarviointien ja liiketoimintavaatimusten pohjalta.

©

Category Subcategory Informative References

CIS CSC 1

· COBIT 5 BAI09.01, BAI09.02

ID.AM-1: Physical devices and systems within the organization are inventoried

ISA 62443-2-1:2009 4.2.3.4

· ISA 62443-3-3:2013 SR 7.8

ISO/IEC 27001:2013 A.8.1.1, A.8.1.2

NIST SP 800-53 Rev. 4 CM-8, PM-5

CIS CSC 2

·

COBIT 5 BAI09.01, BAI09.02, BAI09.05

Asset Management (ID.AM): The data, personnel, devices, systems, and facilities that enable the organization to achieve business purposes are identified and managed consistent with their relative importance to organizational objectives and the organization’s risk strategy.

ID.AM-2: Software platforms and applications within the organization are inventoried

· ISA 62443-2-1:2009 4.2.3.4

· ISA 62443-3-3:2013 SR 7.8

ISO/IEC 27001:2013 A.8.1.1, A.8.1.2, A.12.5.1

· NIST SP 800-53 Rev. 4 CM-8, PM-5

CIS CSC 12

COBIT 5 DSS05.02

ID.AM-3: Organizational communication and data flows are mapped

· ISA 62443-2-1:2009 4.2.3.4

ISO/IEC 27001:2013 A.13.2.1, A.13.2.2

· NIST SP 800-53 Rev. 4 AC-4, CA-3, CA-9, PL-8

CIS CSC 12

ID.AM-4: External information systems are catalogued

ID.AM-5: Resources (e.g., hardware, devices, data, time, personnel, and software) are prioritized based on their classification, criticality, and business value

ID.AM-6: Cybersecurity roles and responsibilities for the entire workforce and third-party stakeholders (e.g., suppliers, customers, partners) are established

·

COBIT 5 APO02.02, APO10.04, DSS01.02

ISO/IEC 27001:2013 A.11.2.6

NIST SP 800-53 Rev. 4 AC-20, SA-9

· CIS CSC 13, 14

· COBIT 5 APO03.03, APO03.04, APO12.01, BAI04.02, BAI09.02

ISA 62443-2-1:2009 4.2.3.6

ISO/IEC 27001:2013 A.8.2.1

·

NIST SP 800-53 Rev. 4 CP-2, RA-2, SA-14, SC-6

CIS CSC 17, 19

· COBIT 5 APO01.02, APO07.06, APO13.01, DSS06.03

ISA 62443-2-1:2009 4.3.2.3.3

ISO/IEC 27001:2013 A.6.1.1

·

· NIST SP 800-53 Rev. 4 CP-2, PS-7, PM-11

Document Classification KPMG Public

2023 KPMG Oy Ab, a Finnish limited liability company and a member firm of the KPMG global organization of independent member firms affiliated with KPMG International Limited, a private English company limited by guarantee All rights reserved.

Joitain hyviä …

• Mahdollistaa raportoinnin johdon näkökulmasta

hyvin ymmärrettävästi jaoteltuna viiden

toiminnon kautta

• Riskienhallintapainotus

… ja huonoja puolia.

• Taustalta paistaa ns. huoltovarmuuskriittisyys ja vahva resilienssipainotus

• Kattavuus verrattuna ISO27001 / ISF SoGP

heikompi

• Mahdollistaa johtamisjärjestelmän

toteuttamisen oikein käytettynä

• Vaatimukset osittain monitulkintaisia

• Arviointiviitekehyksenä käytettäessä painotus

usein kyberkyvykkyyksissä, ei niinkään

johtamisen/hallinnan arvioinnissa

• Taustalla nykyisin Center for Internet Security (CIS)

• Uusin versio on 8, ladattavissa CIS sivuilta: https://www.cisecurity.org/controls

• Sisältää 18 kontrollialuetta, joissa yhteensä 153 kontrollia.

Jokainen kontrolli on jaettu ”toteutusryhmään” 1 – 3 (implementation group)

• Jokainen kontrollialue kuvattu, sekä miksi siihen liittyvät

kontrollit ovat tärkeitä

• Tekninen painotus – ei niinkään

johtamisjärjestelmästandardi

• Minimi baseline –ajatusmalliin perustuva

Joitain hyviä …

• Vaatimukset konkreettisia ja pääasiassa hyvin

kuvattu

• Toimiva työkalu ns. teknisen kyberhygienian

tilanteen kartoittamiseen

• Teknisestä näkökulmasta kattavuus ok

… ja huonoja puolia.

• Teknispainotteinen, hallinnolliset kontrollit jäävät pienelle huomioille.

• Ei ole johtamisjärjestelmästandardi. Käytettäessä arvioinnissa ei mittaa johtamista/hallintaa.

• Pyrkii huomioimaan myös PK-yritykset (IG1)

• ISF (https://www.securityforum.org/) tarjoaa jäsenilleen liiketoimintalähtöisiä ratkaisuja kyberturvallisuus- ja riskienhallintaongelmiin

• Se tekee tutkimuksia ja jakaa materiaaleja jäsenilleen hyvistä käytänteistä

• Jäsenorganisaatiot pääsevät vuosittain tapaamaan ISF:n maailmankongressissa. Lisäksi järjestetään kansallisia ja pohjoismaisia tapahtumia, joissa jäsenorganisaatiot pääsevät verkostoitumaan, jakamaan kokemuksia ja hyviä käytänteitä

• Standard of Good Practice (SoGP), viimeisin versio päivitetty keväällä 2022

• Kattava viitekehys joka huomioi tietoturvallisuuden hallinnan ja kyvykkyydet. Pyrkii myös vastaamaan uhkien, teknologian ja riskien nopeaan kehittymiseen

• ISF:lla on myös standardiin perustuva kysely (benchmark / healthcheck), jonka avulla organisaatiot voivat säännöllisesti mitata tietoturvallisuutensa tilaa. Kyselystä on sekä excel- ja web-pohjainen työkalu.

Joitain hyviä …

• Kattava viitekehys, huomioi tietoturvallisuuden

hallinnan ja kyvykkyydet.

• Hyvin ylläpidetty, eli pyrkii myös vastaamaan

uhkien, teknologian ja riskien nopeaan

kehittymiseen

• Valmiit työkalut arvioinnin suorittamiseksi.

Arvioinnissa mitataan myös johtamista / hallintaa.

… ja huonoja puolia.

• Liiankin kattava?

• Organisaatiot eivät aina hyödynnä jäsenyyttään

täysmittaisesti

• ISF jäsenyys mahdollistaa verkostoitumisen ja pääsyn kaikkiin ISF:n materiaaleihin

Seuraavaksi kokoelma linkkejä KTK:n materiaaleihin, jotka voivat olla hyödyllisiä tietoturvallisuuden kehittämisen näkökulmasta:

• Ohjeita ja oppaita tietoturvasta | Kyberturvallisuuskeskus

• Kyberturvallisuus ja yrityksen hallituksen vastuu

• Kyberturvallisuuden vahvistaminen suomalaisissa organisaatiossa - ohje johdolle ja asiantuntijoille

• Tietoturvaohjeita yrityksille | Kyberturvallisuuskeskus

- Pienyritysten kyberturvallisuusopas

• Tilannekuva ja verkostojohtaminen | Kyberturvallisuuskeskus

• Tilannekuva | Kyberturvallisuuskeskus

• Harjoitustoiminta | Kyberturvallisuuskeskus

• ISAC-tiedonvaihtoryhmät | Kyberturvallisuuskeskus

• Kybermittari | Kyberturvallisuuskeskus (käsiteltiin tässä yhteydessä yksityiskohtaisesti 11.8. työpajassa)

Lisäksi kannattaa katsoa Keskuskauppakamarin Tietoturvaopas yrityksille

Räätälöidyt kypsyysarviointimallit

• Useilla tietoturva-alan palveluita tarjoavilla toimijoilla on oma itsemuokattu malli kypsyysarvioinnille

• Yleensä ne kattavat niin tietoturvallisuuden hallinnan kuin tietoturvakyvykkyydetkin

• Mallit perustuvat yleensä tunnettuihin viitekehyksiin (kuten tässä esityksessä mainitut)

• Niissä voi olla jotain erityispainotuksia, kuten ICS/OT, AI, IoT, tietosuoja, Cloud, tms. joita yleiset viitekehykset eivät spesifisesti nosta esille

• Tasojen arviointi tehdään usein CMM (Capability Maturity Model) mukaisesti tasoilla 1 – 5

• Arviointi auttaa usein hyvin tunnistamaan kehityskohteet ja määrittelemään toimenpiteet

• Arvioija voi usein myös auttaa tahtotilan määrittämisessä. Raportit sisältävät usein myös toimialakohtaisia vertailutietoja.

Muistilista arvioinnin tilaajalle

• Kysy, mihin malli perustuu. Varmista kattavuus ja se missä määrin malli vastaa tarpeeseesi.

• Kysy, voidaanko raportin tulokset (vähintään yhteenveto) saada myös jonkin tunnetun viitekehyksen, kuten ISO27001 mukaan jäsenneltynä

• Pyydä nähdä esimerkkiraportti

• Tarkastele tekijän ammattitaitoa (CV:t) ja referenssejä

Esimerkkejä pistemäisistä kypsyysarviointimalleista

OWASP SAMM (Software Assurance Maturity Model)

CISA Zero Trust Maturity Model

ENISA’s Computer Security Incident Response Teams (CSIRT) Maturity Framework

PKI Consortium PKI Maturity Model

• Kansainvälinen tietoturvallisuuden hallintajärjestelmästandardi, myös vahvistettu Suomessa kansalliseksi standardiksi

• Ensimmäinen versio julkaistiin 2005, päivitetty 2013 ja 2022

• Standardi yhdenmukainen ja yhteensopiva muiden hallintajärjestelmästandardien kanssa, kuten Laatu (ISO9001), Ympäristö (ISO14001), Työterveys ja työturvallisuus (ISO45001), Liiketoiminnan jatkuvuus (ISO22301)

• Tietoturvan hallintajärjestelmän tulee olla osa organisaation prosesseja ja yleisiä johtamis- ja hallintarakenteita!

• Yleisesti hyväksytty ”best practice” tietoturvan hallinnan / johtamisen organisoimiseksi

Kappaleet 4 – 10 määrittelevät

hallintajärjestelmään

kohdistuvat pakolliset

vaatimukset

Liite A. (velvoittava) Tietoturvallisuuden hallintakeinojen luettelo

Kirjallisuus

Tietoturvallisuuden

hallintakeinot, joiden sovellettavuus pitää arvioida. Kuvattu tarkasti standardissa

ISO27002.

ISO27001:2022 Standardin pakolliset

vaatimukset, kappaleet 4 – 10

ISO27001:2022 Liite A (velvoittava)

Tietoturvallisuuden hallintakeinojen viiteluettelo

Hallintotapa

Omaisuudenhallinta

Tietojen suojaaminen

Henkilöstöturvallisuus

Fyysinen turvallisuus

Järjestelmän ja verkon turvallisuus

Sovelluksen turvallisuus

Turvallinen konfigurointi

Identiteetti- ja käyttövaltuushallinta

Uhkien ja haavoittuvuuksien hallinta

Toimittajasuhteiden hallinta

Lait ja vaatimustenmukaisuus

Tietoturvatapahtumien hallinta

Tietoturvallisuuden varmentaminen

Joitain hyviä …

• Kattava viitekehys, huomioi tietoturvallisuuden

hallinnan ja kyvykkyydet.

… ja huonoja puolia.

• Voi olla organisaatioille itselleen vaikea tulkita ja ottaa käyttöön itsenäisesti

• Yleisesti hyväksytty ”best practice”

• Päivittyy harvoin, hallintakeinot/kyvykkyydet

tuppaavat vanhenemaan

• Yhteensopiva muiden

hallintajärjestelmästandardien kanssa

• Arviointiviitemallina käytettäessä usein

lähestyminen on kuiluanalyysityyppinen

• Mahdollisuus sertifioitumiseen

Mittaaminen ja seuranta

Toteutetut hallintakeinot

Sidosryhmät

ISMS prosessit:

• Riskienhallinta

• Poikkeuksien hallinta

• Vuosikello

• Vaatimustenmukaisuuden hallinta

• Hallintakeinojen ylläpito

• Hallintotapa

• Omaisuudenhallinta

• Tietojen suojaaminen

• Henkilöstöturvallisuus

• Fyysinen turvallisuus

• Järjestelmän ja verkon turvallisuus

• Sovelluksen turvallisuus

• Turvallinen konfigurointi

• Identiteetti- ja käyttövaltuushallinta

• Uhkien ja haavoittuvuuksien hallinta

• Toimittajasuhteiden hallinta

• Lait ja vaatimustenmukaisuus

• Tietoturvatapahtumien hallinta

• Tietoturvallisuuden varmentaminen

Valvonta, mittaaminen, seuranta

Toteutetut hallintakeinot

Sidosryhmät

ISMS prosessit:

• Riskienhallinta

• Poikkeuksien hallinta

• Vuosikello

• Vaatimustenmukaisuuden hallinta

• Hallintakeinojen ylläpito

ISMS Hallintarajapinta

Toimiva

Kehityksen alla tai osittain toimiva

Ei toteutettu tai ei toimiva

• Hallintotapa

• Omaisuudenhallinta

• Tietojen suojaaminen

• Henkilöstöturvallisuus

• Fyysinen turvallisuus

• Järjestelmän ja verkon turvallisuus

• Sovelluksen turvallisuus

• Turvallinen konfigurointi

• Identiteetti- ja käyttövaltuushallinta

• Uhkien ja haavoittuvuuksien hallinta

• Toimittajasuhteiden hallinta

• Lait ja vaatimustenmukaisuus

• Tietoturvatapahtumien hallinta

• Tietoturvallisuuden varmentaminen

Valvonta, mittaaminen, seuranta

1. Selvitä, mitkä on toiminnan kannalta tärkein suojattava omaisuus ja mitä riskejä toimintaan kohdistuu

2. Selvitä, mitkä tietoturvallisuuden johtamisen prosesseista on toteutettu ja miten hyvin ne toimivat

3. Selvitä, mitkä yleiset hallintakeinot on toteutettu ja miten hyvin ne auttavat hallitsemaan ed. riskejä

• Miten odotuksenne tämä työpajan osalta täyttyivät?

• Mitkä olivat mielestänne tämän päivän parhaat havainnot / oivallukset?

• Mitkä asiat olisimme voineet tehdä paremmin tänään?

Some or all of the services described herein may not be permissible for KPMG audit clients and their affiliates or related entities.

kpmg.com/socialmedia

The information contained herein is of a general nature and is not intended to address the circumstances of any particular individual or entity Although we endeavor to provide accurate and timely information, there can be no guarantee that such information is accurate as of the date it is received or that it will continue to be accurate in the future. No one should act on such information without appropriate professional advice after a thorough examination of the particular situation

© 2023 KPMG Oy Ab, a Finnish limited liability company and a member firm of the KPMG global organization of independent member firms affiliated with KPMG International Limited, a private English company limited by guarantee. All rights reserved.

The KPMG name and logo are trademarks used under license by the independent member firms of the KPMG global organization

Document Classification: KPMG Public