PRINCIPAL

GUÍA PARA CISO

PRINCIPAL

GUÍA PARA CISO

EstaedicióndelaRevistaCISOabordala evolucióndelaciberseguridadyelpapel estratégicodelCISOenunentornodonde losataquessoninevitables.Seanalizala importanciadelagestiónde contingencias,destacandoqueuna respuestaadecuadaybienplanificadaes claveparaminimizarimpactosoperativos yreputacionales Tambiénseprofundiza enlagestióndeIndicadoresde Compromiso(IoC),fundamentalesparala deteccióntempranaylareduccióndel tiempoderespuesta.

Larevistaincluyeunaproyecciónhacia 2026,anticipandounescenario dominadoporinteligenciaartificial ofensivayataquesautónomos,loque exigemayorresilienciaypreparación desdeahora.Serevisanestrategiaspara mitigarciberataques,subrayandoquela resilienciaorganizacionaldependetanto delarecuperacióncomodelacapacidad deaprendizajeposterior.

Finalmente,sepresentaunenfoque integradousandomarcoscomoNIST,ISO 27001,CISControls,MGCTIyCOBIT, demostrandocómosucombinación fortalecelagobernanza,laprotección técnica,lacontinuidadyelalineamiento conelnegocio.

Elmensajecentralesclaro:la ciberseguridadmodernarequiere anticipación,liderazgoyresiliencia Los CISOsdebenestarpreparadospara gobernarriesgosyresponderconeficacia frenteaunentornodeamenazascadavez másdinámico.

Losinvitamosasumergirseencada artículo,analizar,cuestionary,sobretodo, fortalecersucapacidaddepreparación frenteaunmundodigitalqueevoluciona másrápidoquenunca.¡Buenalectura,y quelaresilienciaseasumayorventaja competitiva!

Editor:Mg.Lic.HéctorAguirre CEOLNXnetwork

N T E N I

MitigarunCiberataque: EstrategiasClavepara losCISOsenunEntorno deAmenazas Constante

MitigarunCiberataque: EstrategiasClavepara losCISOsenunEntorno deAmenazasConstante (Cont.)

ImplementaciónEstratégica deSeguridadUsandoNIST, ISO27001,CISControls, MGCTIyCOBIT:UnEnfoque IntegradoparaCISOs

NOTA DEL EDITOR

Gestión de una Contingencia en Ciberseguridad: Guía Estratégica para CISOs.

En el ámbito de la ciberseguridad, los incidentes y contingencias no son una cuestión de “si”, sino de “cuándo” Para los Chief Information Security Officers (CISOs), la capacidad de gestionar eficazmente una contingencia cibernética es una de las habilidades más críticas y demandantes. Una respuesta bien planificada y ejecutada puede ser la diferencia entre una organización que se recupera rápidamente de un ataque y una que sufre daños irreparables a su reputación, operaciones y resultados financieros.

La Importancia de una Gestión Eficaz de Contingencias

En el entorno empresarial actual, donde las operaciones digitales son fundamentales, la gestión de contingencias en ciberseguridad se ha convertido en un componente esencial de la estrategia corporativa. Los ataques cibernéticos pueden paralizar negocios, comprometer datos confidenciales y generar pérdidas significativas. Un enfoque proactivo en la gestión de contingencias no solo mitiga los impactos inmediatos, sino que también asegura la continuidad del negocio y la confianza de los clientes y stakeholders.

Fases Clave en la Gestión de Contingencias:

Preparación y Planificación

La preparación es la base de cualquier gestión eficaz de contingencias Un CISO debe asegurarse de que su organización tenga un plan de respuesta a incidentes bien definido, que incluya políticas claras, roles y responsabilidades designados, y procedimientos específicos para diferentes tipos de contingencias, como ataques de ransomware, violaciones de datos o interrupciones de servicios.

Desarrollo de un Plan de Respuesta a Incidentes: El plan debe contemplar escenarios de ataque específicos, incluyendo los pasos a seguir para contener, erradicar y recuperar los sistemas comprometidos

Formación y Capacitación: El personal de TI y los usuarios clave deben estar entrenados en sus roles dentro del plan de contingencia. Los simulacros regulares de incidentes ayudan a identificar y corregir deficiencias.

Inventario de Activos: Mantener un inventario actualizado de activos críticos, sus vulnerabilidades y las medidas de

protección es crucial para priorizar la respuesta en caso de una contingencia.

Detección y Análisis

La rapidez con la que una organización detecta y comprende un incidente es crucial para minimizar su impacto Utilizar sistemas avanzados de monitoreo y análisis, como los SIEM (Security Information and Event Management), es fundamental para identificar señales tempranas de actividad maliciosa.

Implementación de Herramientas de Monitoreo: Las herramientas de SIEM y de detección de anomalías deben estar configuradas para alertar a los equipos de seguridad ante cualquier actividad sospechosa.

Análisis de la Incidencia: Una vez detectado un incidente, se debe realizar un análisis rápido para entender su alcance y naturaleza Esto incluye identificar el vector de ataque, los sistemas afectados y la posible intención del atacante.

Contención y Erradicación

Una vez que se detecta un incidente, la contención es la prioridad. El objetivo es aislar el problema para evitar su propagación y mitigar el daño.

Contención Rápida: Los procedimientos de contención deben estar listos para ser ejecutados inmediatamente Esto puede incluir desconectar sistemas de la red, bloquear cuentas comprometidas o deshabilitar servicios vulnerables.

Erradicación del Ataque: Tras contener el incidente, el siguiente paso es eliminar la amenaza. Esto podría involucrar la limpieza de malware, la restauración de sistemas desde copias de seguridad limpias o la aplicación de parches de seguridad.

Recuperación

La recuperación implica restaurar los sistemas y operaciones al estado normal con el mínimo impacto posible Es crucial hacerlo de manera controlada para asegurar que la amenaza ha sido completamente erradicada.

Restauración de Sistemas: Restablecer las operaciones implica la reinstalación de sistemas, la recuperación de datos de respaldos seguros y la validación de la integridad de los sistemas

Verificación de la Seguridad: Antes de reanudar las operaciones normales, es vital verificar que las medidas de seguridad están funcionando correctamente y que no quedan rastros del ataque.

Aprendizaje y Mejora Continua

Cada incidente debe verse como una oportunidad de aprendizaje. La revisión postincidente es esencial para identificar qué funcionó bien, qué no, y cómo mejorar la preparación y respuesta en el futuro.

Análisis Post-Incidente: Realizar una revisión detallada del incidente para entender las causas raíz y la efectividad de la respuesta.

Actualización de Políticas y Procedimientos: Basado en los hallazgos del análisis, actualizar las políticas de seguridad, los procedimientos de respuesta a incidentes y las configuraciones de seguridad.

Mejora Continua: Implementar un ciclo de mejora continua basado en las lecciones aprendidas, ajustando y fortaleciendo las defensas contra futuras contingencias

Desafíos en la Gestión de Contingencias

A pesar de la planificación y preparación, la gestión de contingencias en ciberseguridad enfrenta varios desafíos: Complejidad de las Amenazas: Las amenazas cibernéticas son cada vez más sofisticadas, lo que complica la detección y respuesta oportuna.

Coordinación entre Equipos: La gestión efectiva de un incidente requiere una coordinación precisa entre múltiples equipos, lo que puede ser difícil en organizaciones grandes o descentralizadas.

Presión del Tiempo: La necesidad de actuar rápidamente puede llevar a errores o a la implementación de soluciones temporales que no abordan completamente la amenaza. Impacto en la Reputación: La forma en que una empresa maneja una contingencia puede tener un impacto duradero en su reputación y en la confianza de sus clientes

Recomendaciones para los CISOs

1.Adoptar un Enfoque Proactivo: La preparación es clave. Los CISOs deben asegurarse de que la organización esté siempre lista para responder a una contingencia, con planes actualizados y personal capacitado.

2.Invertir en Tecnología de Detección

Avanzada: Herramientas como los SIEM y las soluciones de detección y respuesta (EDR) son esenciales para detectar y responder rápidamente a incidentes.

3 Fomentar la Cultura de Seguridad: Involucrar a toda la organización en la cultura de ciberseguridad, asegurando que todos comprendan su papel en la protección de los activos de la empresa.

4.Revisar y Actualizar Regularmente: Las amenazas cibernéticas evolucionan rápidamente. Es vital que las estrategias de contingencia se revisen y actualicen regularmente para mantener su efectividad.

5.Comunicarse Eficazmente: Durante una contingencia, una comunicación clara y efectiva con todas las partes interesadas es crucial para gestionar la crisis de manera eficiente.

La gestión de contingencias en ciberseguridad no es una tarea que pueda tomarse a la ligera Para los CISOs, es una responsabilidad crítica que requiere una planificación meticulosa, una ejecución precisa y un enfoque de mejora continua. En un entorno donde los ciberataques pueden tener consecuencias catastróficas pérdida de datos, interrupciones operativas, impacto financiero, daño reputacional, sanciones regulatorias e incluso riesgos para la vida humana en infraestructuras críticas la capacidad de responder rápidamente y restaurar la normalidad es esencial para la resiliencia organizacional Hoy en día, la contingencia ya no puede depender únicamente de manuales o procedimientos tradicionales. Los atacantes utilizan inteligencia artificial, automatización ofensiva, ataques simultáneos y tácticas diseñadas para aumentar el tiempo de inactividad y la presión operacional. Por ello, la respuesta debe ser tan inteligente y dinámica como la amenaza misma.

Las organizaciones que confían en procesos estáticos tendrán mayores probabilidades de pérdida, mientras que aquellas que incorporen detección avanzada, ciberresiliencia operacional, orquestación de respuesta, análisis con IA y mecanismos de continuidad automatizados estarán significativamente mejor posicionadas frente a ataques disruptivos.

La clave está en convertir la contingencia en un ciclo continuo, no en un proyecto puntual: identificar riesgos, prepararse, probar, mejorar, ejecutar, evaluar y volver a empezar Los simulacros realistas, las pruebas de ransomware, los ejercicios Purple Team, los planes integrados entre TI, OT, nube, SaaS y proveedores, así como el alineamiento con negocio, legal, GRC y continuidad operativa, son imprescindibles para que el CISO pueda tomar decisiones basadas en contexto, no solo en teoría.

Finalmente, la contingencia no solo es tecnología: es cultura. Una organización resiliente desarrolla equipos entrenados, roles definidos, comunicación estructurada, protocolos claros, visibilidad centralizada y toma de decisiones informada en tiempo real

El liderazgo del CISO debe enfocarse en empoderar la organización, no solamente protegerla, asegurando que cada área comprenda su rol en un incidente y pueda actuar coordinadamente.

Al adoptar las mejores prácticas, fortalecer la resiliencia, automatizar capacidades defensivas y mantenerse al día con las amenazas emergentes, los CISOs pueden asegurar que su organización esté preparada para enfrentar cualquier contingencia cibernética con eficacia, previsión y confianza. En una era donde los ataques son inevitables, la verdadera ventaja competitiva no es evitar el incidente, sino recuperarse antes que nadie.

Claves para Evitar Fracasos en la Gestión de una Contingencia Cibernética

1. No improvisar: preparar, documentar y probar

El error más crítico durante una contingencia es improvisar Un CISO debe disponer de un plan formal, documentado, probado y revisado, con roles definidos, contactos internos y externos, procedimientos paso a paso y criterios de decisión claros.

Clave: realizar simulacros periódicos, pruebas de ransomware, ejercicios de mesa y validaciones técnicas con equipos TI, SOC, legal, GRC y negocio.

2. Detectar de forma temprana y actuar con rapidez

Los incidentes que no se detectan a tiempo se vuelven exponencialmente más costosos y destructivos. La organización debe contar con visibilidad total, SIEM, XDR, SOAR y monitoreo de identidades

Clave: automatizar alertas, correlaciones y contención inicial para que las primeras decisiones no dependan del tiempo humano.

3. Mantener comunicación estructurada y liderazgo claro

La contingencia falla cuando hay silencios, decisiones aisladas o mensajes contradictorios. Un incidente debe gestionarse con comunicación precisa, trazable y escalable, hacia equipos internos, proveedores, ejecutivos y stakeholders

Clave: un CISO debe liderar con datos, contexto y serenidad, manteniendo alineadas todas las áreas y evitando reacciones fragmentadas.

4. Recuperar con control: no apresurarse a restaurar

Muchas organizaciones restauran demasiado rápido y vuelven a infectarse. La recuperación requiere limpieza total, validación integral, copias inmutables y verificación de seguridad previa a la restauración

Clave: declarar “operación segura” solo cuando exista confirmación técnica de eliminación completa del ataque.

5. Aprender del incidente: mejorar siempre Una contingencia sin análisis posterior es un riesgo recurrente. Los incidentes deben aprovecharse para identificar causas raíz, deficiencias operativas, fallas de comunicación, controles insuficientes y oportunidades de mejora.

Clave: convertir cada incidente en un ciclo de resiliencia continua, ajustando políticas, controles, automatización, talento y respuesta.

En un entorno digital en constante evolución, los ataques cibernéticos se han convertido en una amenaza omnipresente que puede comprometer la seguridad de cualquier organización Los Chief Information Security Officers (CISOs) tienen la tarea crucial de proteger la integridad de los sistemas y la información corporativa. Una de las estrategias más efectivas para detectar y responder a amenazas es la identificación y gestión de Indicadores de Compromiso (IoC). En este artículo, exploraremos la importancia de los IoC, cómo pueden ser identificados y gestionados eficazmente, y el papel crítico que desempeñan en la postura de ciberseguridad de una organización.

¿Qué son los Indicadores de Compromiso (IoC)?

Los Indicadores de Compromiso (IoC) son artefactos observables en una red o sistema que sugieren la existencia de una amenaza cibernética o un ataque en curso. Estos pueden incluir una variedad de elementos como direcciones IP maliciosas, archivos sospechosos, patrones de tráfico de red inusuales, o comportamientos anómalos en el sistema. Los IoC actúan como señales de advertencia que permiten a los equipos de seguridad detectar y mitigar amenazas antes de que causen daños significativos.

La Importancia de Identificar IoC

Para los CISOs, la identificación temprana de IoC es esencial para prevenir que un ataque se convierta en una violación mayor Los IoC permiten a los equipos de ciberseguridad:

1 Detección Temprana de Amenazas: La identificación rápida de IoC permite a las organizaciones responder antes de que una amenaza se materialice completamente, minimizando el daño potencial.

2.Mitigación Efectiva: Al comprender las señales tempranas de un ataque, los equipos de seguridad pueden tomar medidas para contener y erradicar la amenaza, protegiendo los activos críticos.

3 Respuesta a Incidentes: Los IoC son fundamentales en la respuesta a incidentes, ya que ayudan a rastrear el origen de un ataque, identificar los sistemas comprometidos y restaurar la seguridad.

4.Fortalecimiento de la Resiliencia: El análisis de IoC también proporciona información valiosa que puede usarse para mejorar las defensas futuras, fortaleciendo la postura de seguridad de la organización.

Tipos Comunes de IoC

Los IoC pueden ser diversos, y su identificación requiere un enfoque multidimensional. Algunos de los tipos más comunes incluyen:

Hash de Archivos: Los hash MD5, SHA-1 o SHA-256 de archivos maliciosos permiten a los equipos de seguridad identificar archivos peligrosos en un sistema.

Direcciones IP Maliciosas: Las IPs conocidas por estar asociadas con actividades maliciosas, como el control de botnets o la distribución de malware.

Dominios Sospechosos: Dominios que se utilizan para phishing, exfiltración de datos o control de C&C (Command and Control).

Comportamientos Anómalos: Actividades inusuales en el sistema, como accesos no autorizados, cambios en archivos de configuración, o tráfico de red inusual.

Indicadores de Red: Patrones específicos en el tráfico de red, como un aumento repentino en el tráfico a una IP desconocida o el uso de puertos inusuales

Estrategias para la Gestión Eficaz de IoC

Gestionar los IoC de manera efectiva es clave para mantener la seguridad y la integridad de la infraestructura de TI de una organización. A continuación, se presentan estrategias clave que los CISOs pueden implementar:

1.Automatización en la Detección de IoC

La cantidad de datos generados por las redes y sistemas es abrumadora, por lo que la automatización es esencial para detectar IoC de manera eficiente Implementar herramientas de SIEM (Security Information and Event Management) y EDR (Endpoint Detection and Response) puede automatizar la detección de IoC y generar alertas en tiempo real.

3.Monitoreo Continuo y Análisis

Un enfoque de monitoreo continuo es fundamental para identificar IoC a medida que surgen. Los equipos de seguridad deben estar equipados con herramientas que permitan la recopilación y análisis continuo de logs, tráfico de red, y actividades en endpoints para detectar patrones anómalos

4.Colaboración y Compartición de IoC

2.Integración con Inteligencia de Amenazas

Integrar la inteligencia de amenazas con la gestión de IoC permite a las organizaciones beneficiarse de la información actualizada sobre las tácticas, técnicas y procedimientos (TTPs) utilizados por los atacantes. Esta integración puede mejorar la capacidad de detección y proporcionar contexto adicional para evaluar el riesgo

La colaboración entre organizaciones es crucial para una defensa efectiva. Compartir IoC con otros actores de la industria, a través de plataformas como ISACs (Information Sharing and Analysis Centers), puede mejorar la capacidad colectiva para identificar y mitigar amenazas emergentes.

5.Respuesta Rápida y Remediación

Al identificar un IoC, es fundamental actuar rápidamente para contener la amenaza Esto incluye la cuarentena de sistemas comprometidos, la actualización de políticas de seguridad, y la comunicación efectiva con todas las partes interesadas.

La identificación y gestión de IoC es una tarea esencial y estratégica para los CISOs, que juega un papel crucial en la detección y mitigación de amenazas cibernéticas. Al adoptar un enfoque proactivo, automatizado y colaborativo en la gestión de IoC, las organizaciones pueden mejorar significativamente su postura de seguridad y reducir el riesgo de incidentes cibernéticos graves

Para los CISOs, es vital no solo implementar herramientas y procesos para la detección de IoC, sino también garantizar que estos se integren de manera efectiva con la estrategia de ciberseguridad general de la organización. En un panorama de amenazas en constante evolución, estar al tanto de los IoC es estar un paso adelante de los atacantes, protegiendo de manera más eficaz los activos críticos de la organización.

Valorparasu negocio

Visualizaciónobjetivade nivelesderiesgoalos queestáexpuestala organización

Optimizacióndelnivelde visibilidadsobrela superficiedeataque Identificacióndepuntos decompromiso

Prevenciónantelos ataquesemergentes

Mitigarlapérdidade informaciónporataques cibernéticos

Ventajasquebrinda nuestroSOC

Disminuyeelimpactode incidentesdeseguridad deTIatravésde procesosy procedimientos establecidosparacada escenariobasadosen MitreATT&CK

ReduceelNiveldeRiesgo TecnológicoCorporativo.

Integraciónconsu equipodeseguridad

Serviciodemonitoreo proactivo24x7x365

NiveldeServicio LNXnetworkCSIRT

Acompañamosa nuestrosclientesentodo elciclodevidadel serviciodeSOCdesdela consultoríaoanálisisde requerimientose implementacióndelo contratado,hastasu administración, monitoreoysoportedela misma

Trabajamoslaseguridad demanerapreventiva gestionandoloseventos yamenazascibernéticas deformaproactiva.

NOTA DEL EDITOR

La era donde la Inteligencia Artificial ofensiva redefine el riesgo corporativo

La ciberseguridad en 2026 representará un punto de inflexión histórico Los avances exponenciales en inteligencia artificial, automatización, interconectividad e infraestructuras híbridas transformarán tanto el ataque como la defensa digital. Los CISOs enfrentarán un escenario donde los adversarios ya no serán únicamente humanos, sino modelos de inteligencia artificial operando de manera autónoma, capaces de aprender, adaptarse, evadir defensas y ampliar el impacto de los ataques.

Las organizaciones que no adopten un modelo de seguridad predictivo, resiliente y gobernado desde la inteligencia del negocio quedarán expuestas a riesgos que el enfoque tradicional ya no puede mitigar. A continuación, se presenta un análisis exhaustivo de los desafíos emergentes que marcarán la agenda del CISO en 2026, junto con recomendaciones estratégicas para afrontarlos.

1. Inteligencia Artificial Ofensiva Autónoma

La IA ofensiva de 2026 no será un simple apoyo para el ciberdelincuente: será el atacante principal. Veremos la aparición de:

Malware autoentrenado y polimórfico. Spear phishing casi imposible de distinguir de un correo legítimo. Ejecución autónoma de campañas sin intervención humana

Explotación automática de vulnerabilidades públicas y privadas. Evitación dinámica de controles como EDR, antivirus y firewalls.

La IA operará como un penetration tester criminal, capaz de observar un entorno digital, aprender la arquitectura, descubrir brechas, ejecutar ataques y reintentar hasta lograr acceso. No habrá tiempo humano suficiente para reaccionar con enfoques manuales.

Recomendaciones para CISOs

1.Adoptar defensas basadas en IA y comportamiento, no solo en firmas.

2.Implementar sistemas de detección autónoma y contención automática, no reactiva.

3.Integrar SOAR + XDR + IAM con capacidades cognitivas y correlación contextual.

4.Establecer equipos Purple Team con soporte de IA defensiva para entrenamiento continuo.

2. Ransomware Inteligente y Negociador

El ransomware se convertirá en un actor autónomo con capacidades avanzadas: Determinar qué cifrar y qué ignorar

Priorizar víctimas con alta capacidad de pago

Extraer datos y evaluar su valor antes del cifrado.

Negociar rescates automáticamente en dark web.

Comprometer múltiples entornos híbridos: nube, SaaS, OT, IoT, endpoints. Ya no será un simple cifrado indiscriminado, sino un ataque empresarial con toma de decisiones.

Recomendaciones para CISOs

1.Establecer backups inmutables, versionados y fuera de línea.

2 Simular ataques de ransomware cada 6 meses, con respuesta real

3.Usar criptografía fuerte en reposo, tránsito y claves de acceso.

4.Establecer un BIA + continuidad operativa digital como prioridad.

3. Ataques a Modelos de IA Corporativos

Para 2026, casi todas las grandes organizaciones tendrán IA en:

Operaciones de negocio.

Análisis de riesgos.

SOC y respuesta a incidentes.

Chatbots internos

Automatización financiera

Decisión comercial regulada

Los atacantes explotarán:

Inyección de prompts

Manipulación de decisiones internas

Extracción de datasets confidenciales

Envenenamiento de datos de entrenamiento

Robo de propiedad intelectual y algoritmos

Los modelos de IA representan un nuevo activo crítico, comparable a una base de datos altamente sensible.

4. Superficie de Ataque Multicloud, SaaS y Edge

La organización promedio en 2026 operará sobre una arquitectura descentralizada:

3 a 8 nubes públicas o híbridas.

Edge computing en operaciones críticas.

IoT industrial y corporativo.

Más de 50 aplicaciones SaaS no centralizadas.

Identidades federadas y permisos excesivos.

El vector de ataque más crítico no será el perímetro, sino la identidad y el exceso de privilegios.

Recomendaciones para CISOs

P A G I N A 1 3

Recomendaciones para CISOs

1 Crear un marco de gobernanza para IA corporativa (riesgo, auditoría y seguridad)

2.Limitar acceso por identidad, API y permisos diferenciales.

3.Establecer controles de integridad y validación de datos de entrenamiento.

4.Mantener inventario, clasificación y trazabilidad de modelos y datasets.

Implementar CIEM (Cloud Infrastructure

Entitlement Management)

Auditorías de permisos excesivos, tokens API e identidades automatizadas. MFA adaptativo, segmentación de identidades y privilegios mínimos.

Reducción de ataque por integración SaaS no supervisada.

5. Ciberseguridad Industrial y Guerra Digital

Los grupos APT, ransomware avanzado y cibercriminales con financiamiento estatal atacarán:

Redes eléctricas, Hospitales, Sistemas industriales, Puertos, energía y transporte, Continuidad operativa de ciudades inteligentes.

Los impactos dejarán de ser únicamente digitales: interrupción física, daño industrial o riesgo humano.

Recomendaciones para CISOs

1.Arquitecturas OT segmentadas con visibilidad continua.

2 Integración OT–SOC para respuesta acelerada

3 Supervisión de protocolos industriales y anomalías operacionales.

4.Planes de resiliencia combinando seguridad digital + física.

6. Brecha Crítica de Talento

La demanda de seguridad ofensiva, defensiva, forense, cloud y OT crecerá a una velocidad mayor que la oferta global. Algunas proyecciones estiman que cubrir vacantes clave tomará más de 10 meses.

Recomendaciones para CISOs

1.Crear un modelo académico interno con roles progresivos.

2.Usar automatización, IA defensiva, orquestación y SOAR para reducir carga.

3.Convertir el SOC en un centro de aprendizaje continuo (Purple Team)

4 Establecer alianzas con universidades, comunidades técnicas y squads externos.

7. Regulación y Responsabilidad del CISO

Para 2026, los gobiernos endurecerán leyes sobre:

Protección de identidad y datos, Ciberseguridad financiera, Uso ético y seguro de IA, Continuidad operativa digital, Responsabilidad corporativa del CISO. Un incidente severo mal gestionado podría no ser solo una multa: implicará responsabilidad ejecutiva o consecuencias penales bajo marcos internacionales

Recomendaciones para CISOs

1.Integrar GRC, auditoría y legal con el SOC y la gestión de riesgos.

2.Tratamiento de incidentes documentado, trazable y demostrable.

3.Comités de seguridad regulatoria con reporting estructurado a junta directiva.

4.Cumplimiento continuo, no reactivo.

El CISO debe liderar la organización hacia una seguridad inteligente

El 2026 será un año donde la seguridad digital dejará de ser un ejercicio reactivo. La amenaza liderada por IA será más rápida, más precisa y más persistente que cualquier actor humano.

Las organizaciones deberán evolucionar hacia:

IA defensiva autónoma

Zero Trust continuo

Gobernanza integral de datos, identidades y modelos de IA

Resiliencia híbrida entre TI, OT y SaaS Talento técnico con pensamiento adversarial

Respuestas completamente automatizadas

El futuro no será para quienes solo detecten ataques, sino para quienes puedan anticiparlos, contenerlos y aprender automáticamente de ellos.

El CISO 2026 será más que un protector: será un arquitecto de resiliencia digital, un estratega de IA y un líder de continuidad corporativa, con una misión clara: preservar la integridad, la disponibilidad y la confianza en un mundo donde la frontera entre lo digital y lo físico ya no existe.

En el desafiante panorama digital actual, los ciberataques se han convertido en una amenaza omnipresente para las organizaciones de todos los tamaños Para los Chief Information Security Officers (CISOs), la capacidad de mitigar un ciberataque de manera efectiva es esencial no solo para proteger los activos críticos de la empresa, sino también para garantizar la continuidad del negocio y mantener la confianza de los clientes y socios. Este artículo explora las estrategias clave que los CISOs deben implementar para mitigar ciberataques, desde la preparación previa hasta la respuesta y recuperación post-incidente.

La Preparación: El Primer Paso en la Mitigación de Ciberataques

La preparación es la base sobre la cual se construye una defensa eficaz contra los ciberataques. Para los CISOs, esto implica la implementación de una serie de medidas preventivas que no solo reducen la probabilidad de un ataque exitoso, sino que también limitan el impacto si uno ocurre.

1.Evaluación y Gestión de Riesgos: Identificar y priorizar los activos críticos y las amenazas potenciales es el primer paso para cualquier estrategia de mitigación Los CISOs deben realizar evaluaciones de riesgo regulares y utilizar herramientas de gestión de riesgos para identificar vulnerabilidades y posibles vectores de ataque.

2.Implementación de Controles de Seguridad: Basado en los resultados de la evaluación de riesgos, los CISOs deben implementar controles de seguridad adecuados, como firewalls, sistemas de detección y prevención de intrusiones (IDPS), y soluciones de gestión de identida-des y accesos (IAM) Estos controles forman la primera línea de defensa contra los ciberataques.

3.Capacitación y Concienciación: La formación continua del personal en ciberseguridad es crucial para reducir el riesgo de ataques basados en ingeniería social, como

#3

¿la actualizas habitualmente?

#1 ¿incluye letras, números y símbolos?

#4 ¿utilizas la misma para todo?

#2 ¿cuántos caracteres tiene?

el phishing Los CISOs deben asegurarse de que todos los empleados comprendan su papel en la protección de la organización y estén preparados para identificar y responder a posibles amenazas.

4.Planes de Respuesta a Incidentes: Un plan de respuesta a incidentes bien desarrollado y probado regularmente es esencial para mitigar el impacto de un ciberataque. Este plan debe incluir protocolos claros para la detección, contención, erradicación y recuperación de incidentes, así como la comunicación interna y externa durante y después de un ataque.

Detección y Respuesta: Actuar con Rapidez y Precisión

Cuando ocurre un ciberataque, la rapidez y la precisión en la detección y respuesta son críticas para minimizar el daño. Los CISOs deben asegurarse de que su equipo de ciberseguridad esté preparado para actuar de inmediato.

1.Monitoreo Continuo: Utilizar herramientas de monitoreo y análisis en tiempo real, como SIEM (Security Information and Event Management) y EDR (Endpoint Detection and Response), permite detectar anomalías y posibles incidentes de seguridad tan pronto como ocurran

2.Respuesta Automatizada: La automatización de la respuesta a incidentes, especialmente para amenazas comunes y repetitivas, puede acelerar significativamente el proceso de mitigación. Las soluciones de SOAR (Security Orchestration, Automation, and Response) permiten a los equipos de seguridad responder más rápidamente a los ciberataques, reduciendo el tiempo de exposición.

3.Aislamiento y Contención: Una vez que se detecta un ciberataque, es fundamental aislar las áreas afectadas para evitar que el ataque se propague Los CISOs deben asegurarse de que existan procedimientos para la contención rápida, como la desconexión de redes comprometidas o la limitación de accesos.

4.Análisis Forense: Mientras se gestiona la respuesta al incidente, el análisis forense debe comenzar inmediatamente para identificar la naturaleza del ataque, las vulnerabilidades explotadas y el alcance del compromiso. Esta información es vital para la erradicación del ataque y la prevención de futuros incidentes

Recuperación y Aprendizaje: Fortaleciendo la Resiliencia

Después de mitigar un ciberataque, el enfoque debe cambiar a la recuperación y al fortalecimiento de las defensas para prevenir ataques futuros. Los CISOs tienen un papel clave en liderar estos esfuerzos.

1.Restauración de Sistemas y Datos: Una vez que el ataque ha sido contenido y erradicado, los sistemas y datos afectados deben ser restaurados desde copias de seguridad seguras. Los CISOs deben garantizar que los procesos de restauración estén bien definidos y probados regularmente.

2.Revisión Post-Incidente: Es crucial realizar una revisión exhaustiva del incidente para entender qué salió mal y cómo se puede mejorar la respuesta en el futuro. Esta revisión debe involucrar a todas las partes interesadas relevantes y dar lugar a un informe detallado con recomendaciones.

3.Actualización de Políticas y Controles: Basado en las lecciones aprendidas, los CISOs deben revisar y actualizar las políticas de seguridad, los procedimientos de respuesta a incidentes y los controles técnicos Esto puede incluir la imple-mentación de nuevas tecnologías, la revisión de las configuraciones de seguridad y la actualiza-ción de los planes de respuesta.

4.Comunicación y Reporte: Mantener informados a los altos directivos, empleados y, en algunos casos, al público o a los reguladores, es esencial después de un ciberataque. Los CISOs deben liderar las comunicaciones post-incidente, asegurando que se manejen de manera transparente y efectiva.

Mitigar un ciberataque no es una tarea sencilla, pero es un desafío que los CISOs deben estar preparados para enfrentar con visión, rigor y liderazgo. Desde la preparación hasta la recuperación, cada etapa del proceso de mitigación es crucial para minimizar el impacto de los incidentes cibernéticos y proteger los activos críticos de la organización. La mitigación ya no puede entenderse únicamente como una respuesta técnica, sino como una estrategia transversal que integra personas, procesos, tec-

nología, comunicación y continuidad operativa

Hoy más que nunca, la mitigación debe estar impulsada por la anticipación. Las organizaciones deben reconocer que los ciberataques son inevitables, y que el éxito no reside en evitar cada ataque, sino en detenerlo antes de que provoque daño significativo, contenerlo con rapidez, restaurar operaciones de manera controlada y aprender continuamente para ser más fuertes después de cada evento.

Los CISOs que adoptan un enfoque integral y proactivo que incluye monitoreo avanzado, automatización de respuestas, simulaciones periódicas, análisis postincidente, y alineación con negocio, legal, proveedores y operaciones no solo pueden reducir el riesgo de impacto, sino también fortalecer la resiliencia organizacional frente a amenazas cada vez más complejas.

En un mundo donde la interconectividad, la dependencia digital, la nube, el IoT y la inteligencia artificial amplían exponencialmente la superficie de ataque, la capacidad de mitigación se convierte en un diferencia-dor competitivo y estratégico. Las empresas que se recuperan más rápido sufren menos interrupciones, menos pérdidas financieras, menos daño reputacional y menos presión regulatoria. Ya no se trata solo de defender sistemas, sino de asegurar la continuidad del negocio y la confianza del mercado.

Finalmente, el CISO debe liderar la mitigación no solo desde la tecnología, sino desde la cultura: entrenando equipos, estableciendo claridad de roles, promoviendo comunicación efectiva, fortaleciendo la disciplina operativa y creando conciencia en todos los niveles de la organización. Una mitigación efectiva no es reacción: es resiliencia orquestada. Y esa resiliencia medida, probada, automatizada y mejorada continuamente será la clave para navegar con éxito un futuro donde los ciberataques serán la norma, no la excepción.

En el actual escenario digital, donde la complejidad de amenazas se intensifica, los CISOs requieren marcos de trabajo sólidos, ágiles y coherentes para diseñar una estrategia de seguridad integral Ningún estándar por sí solo cubre todos los aspectos de la ciberseguridad ni las necesidades del negocio, pero cuando se implementan en conjunto desde una perspectiva gobernada, operativa, técnica y regulatoria pueden ofrecer una estructura sin precedentes para la protección, continuidad, gestión de riesgos y resiliencia organizacional.

En este artículo exploraremos cómo NIST, ISO/IEC 27001, CIS Controls, MGCTI y COBIT se complementan entre sí, qué aporta cada uno y cómo debería un CISO integrarlos para construir una defensa robusta y alineada al negocio

1. ISO/IEC 27001: La Base para un Sistema de Gestión de Seguridad de la Información (SGSI) ISO 27001 es el estándar más ampliamente adoptado para la implementación de un Sistema de Gestión de Seguridad de la Información (SGSI).

Su mayor fortaleza proviene de la gobernanza: establece políticas, roles, responsabilidades, ciclos de auditoría, gestión de riesgos, continuidad y controles de seguridad organizacional

Aporta principalmente: Estructura de gestión formal (SGSI), Gestión de riesgos, Políticas, roles y documentación, Auditorías internas y certificación externa, Mejora continua (PDCA). ISO 27001 responde a la pregunta: ¿cómo gestiono la seguridad a nivel corporativo, legal y documental?. Pero no describe cómo implementar controles técnicos detallados en el día a día. Y ahí comienzan a complementarse los otros marcos.

2. NIST Cybersecurity Framework: Una Guía Operativa y de Riesgo basada en Madurez

El NIST Cybersecurity Framework (CSF) estructura la seguridad en cinco funciones: Identificar, Proteger, Detectar, Responder y Recuperar.

Mientras ISO 27001 establece el gobierno, NIST proporciona una visión táctica y operativa basada en riesgos, ayudando a medir madurez, priorizar controles y mejorar continuamente.

Aporta principalmente: Modelo de madurez modular, Guías operativas para protección, detección y respuesta, Visibilidad de riesgos y priorización, Alineación con estándares técnicos. NIST responde a la pregunta: ¿cómo evalúo mi madurez, priorizo riesgos y ejecuto seguridad de manera operativa?. ISO + NIST juntos forman un cuerpo de gobierno completo: política + ejecución + medición.

3. CIS Controls: Controles Técnicos Prioritarios y Reales

Los CIS Controls (antes SANS Top 20) son una de las guías más prácticas y accionables para implementar controles técnicos de seguridad priorizados según los vectores de ataque más comunes.

Aporta principalmente: Inventario y control de activos, Protección de dispositivos y endpoints, Gestión de parches, Configuraciones seguras, Control de accesos e identidades, Monitoreo y response hardening CIS responde a la pregunta: ¿qué controles técnicos debo implementar primero para reducir el mayor porcentaje de riesgo?. Mientras ISO establece el “qué” y NIST el “cómo madurar”, CIS da el “cómo técnico inmediato”, útil tanto para SOC, DevOps y equipos de infraestructura.

4. COBIT: Gobernanza y Alineación con el Negocio

COBIT no es un estándar exclusivamente de ciberseguridad, sino de gobernanza corporativa de TI. Su fortaleza está en conectar seguridad, información, riesgo, auditoría, finanzas y objetivos del negocio

Aporta principalmente: Gobernanza y alineamiento estratégico, Métricas, KPIs y reporting ejecutivo, Integración con auditoría y cumplimiento, Gestión del valor de TI

COBIT responde a la pregunta: ¿cómo informo, gobierno, mido y alineo la seguridad con los objetivos del negocio y del directorio?. Es ideal para CISOs que reportan a alta gerencia y necesitan justificar presupuesto, ROI, KPIs y métricas.

5. MGCTI: Marco Latinoamericano para Gestión de Ciberseguridad Tecnológica Integral

El MGCTI es un marco en adopción en América Latina, enfocado en la gestión integral de ciberseguridad, continuidad y riesgos, con un enfoque altamente práctico para entornos empresariales y gubernamentales

Aporta principalmente: Control documental propio para LATAM, Modelos integrados de riesgo, continuidad y resiliencia, Procesos claros de gestión ante auditoría y entes reguladores, Alineación a seguridad tecnológica, jurídica y operativa. MGCTI responde a la pregunta: ¿cómo estructuro documentación y gestión integral aplicable a regulaciones de gobierno corporativo?.

La implementación de seguridad no debe apoyarse en un único estándar, sino en un ecosistema complementario. ISO 27001 brinda gobernanza; NIST CSF fortalece madurez operativa; CIS Controls asegura controles técnicos efectivos; COBIT alinea con el negocio; y MGCTI provee integración documental, resiliencia y continuidad adaptada a la realidad latinoamericana.

Para los CISOs, el mayor valor surge de integrarlos, no de elegir uno. Esta combinación permite no solo mitigar riesgos, sino también demostrar seguridad, gobernabilidad, continuidad, cumplimiento, resiliencia y retorno corporativo, elevando el rol del CISO como pieza estratégica de la dirección empresarial.

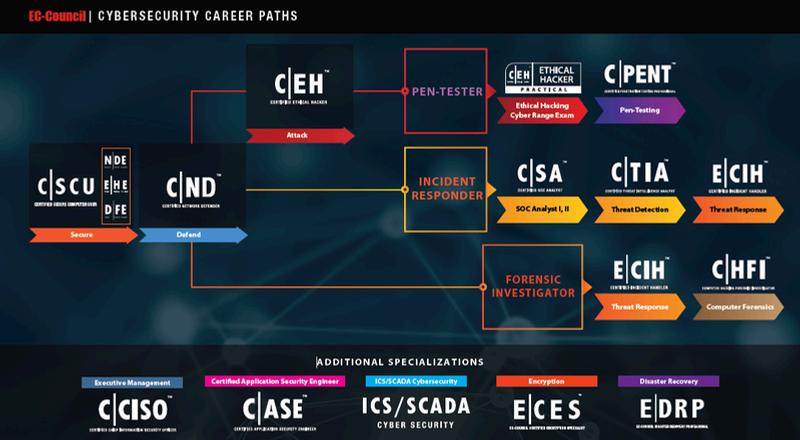

Debido a que LNXnetwork SRL, se encuentra aliada a organizaciones como EC-Council (Certificadora Internacional de Profesionales en Ciberseguridad), ALAPTI (Asociación Latino Americana de Profesionales en TI), OWASP (Open Web Application Security Project), LACNIC CSIRT, LACNOC, ISOC, FIRST, nos permite nutrirnos de un cúmulo de experiencia que le brindamos a nuestros clientes

Servicios que brindamos:

• Evaluaciones y Certificaciones de Nivel de Seguridad.

• Consultoría en TI, Seguridad de la Información y Ciberseguridad

• Pruebas de Intrusiones/Ethical Hacking:

– Pruebas de penetración (Pentest) internos y externos (caja negra, gris y blanca).

– Pruebas de penetración sobre sitios web corporativos y transaccionales.

– Pruebas de penetración sobre aplicaciones móbiles

– Pruebas de seguridad con análisis de código fuente para flujos de procesos.

– Pruebas de ingeniería social

• Auditoría Externa en Seguridad y TI

• Auditoría y mediciones de nivel de cumplimiento sobre el SGSI.

• Auditoría e Informática Forense

• Formación de Dpto de Ciberseguridad

• Controles de cumplimiento para el MGCTI (Manual de Gobierno y Control de TI), CIS Controls, ISO 27001, PCI-DSS, SGSI.

• Definción de requerimientos de Seguridad para el Desarrollo de Aplicaciones basas en el estándar OWASP y NIST.Aplicaciones basas en el Estándar OWASP y NIST