https://ebookmass.com/product/crittografia-1st-edition-w-

Instant digital products (PDF, ePub, MOBI) ready for you

Download now and discover formats that fit your needs...

Sicurezza dei computer e delle reti 1st Edition W. Stalling

https://ebookmass.com/product/sicurezza-dei-computer-e-delle-reti-1stedition-w-stalling/

ebookmass.com

Power Electronics 1st Edition Daniel W. Hart

https://ebookmass.com/product/power-electronics-1st-edition-daniel-whart/

ebookmass.com

Shotgun gold W. C. Tuttle

https://ebookmass.com/product/shotgun-gold-w-c-tuttle/

ebookmass.com

Analysis of glycoconjugates and morphological characterization of the descending colon and rectum of the plains viscacha, Lagostomus maximus Mara Florencia Tano De La Hoz & Mirta Alicia Flamini & Enrique Leo Portiansky & Alcira Ofelia Daz

https://ebookmass.com/product/analysis-of-glycoconjugates-andmorphological-characterization-of-the-descending-colon-and-rectum-ofthe-plains-viscacha-lagostomus-maximus-mara-florencia-tano-de-la-hozmirta-alicia-flamini-enri/ ebookmass.com

PSYCH 5: Introductory Psychology 5th Edition Spencer A. Rathus

https://ebookmass.com/product/psych-5-introductory-psychology-5thedition-spencer-a-rathus/

ebookmass.com

Cultivating Creativity in Methodology and Research: In Praise of Detours 1st Edition Charlotte Wegener

https://ebookmass.com/product/cultivating-creativity-in-methodologyand-research-in-praise-of-detours-1st-edition-charlotte-wegener/

ebookmass.com

Money and Schools 7th Edition, (Ebook PDF)

https://ebookmass.com/product/money-and-schools-7th-edition-ebook-pdf/

ebookmass.com

Introducing .NET MAUI: Build and Deploy Cross-platform Applications Using C# and .NET Multi-platform App UI 1st Edition Shaun Lawrence

https://ebookmass.com/product/introducing-net-maui-build-and-deploycross-platform-applications-using-c-and-net-multi-platform-app-ui-1stedition-shaun-lawrence/

ebookmass.com

The War For Tripoli: An action-packed, authentic military adventure (Marcus Baxter Naval Thrillers Book 3) Tim Chant

https://ebookmass.com/product/the-war-for-tripoli-an-action-packedauthentic-military-adventure-marcus-baxter-naval-thrillers-book-3-timchant/

ebookmass.com

https://ebookmass.com/product/humanistic-crisis-management-lessonslearned-from-covid-19-wolfgang-amann/

ebookmass.com

Crittografia William Stallings

A cura di Alessandra De Paola

e Giuseppe Lo Re

c 2022PearsonItalia–Milano,Torino

AuthorizedtranslationfromtheEnglishlanguageedition,entitledCRYPTOGRAPHYANDNETWORK SECURITY:PRINCIPLESANDPRACTICE,8thEditionbyWilliamStallings,publishedbyPearson Education,Inc,publishingasPearson,Copyright c 2020.

Allrightsreserved.Nopartofthisbookmaybereproducedortransmittedinanyformorbyanymeans, electronicormechanical,includingphotocopying,recordingorbyanyinformationstorageretrievalsystem, withoutpermissionfromPearsonEducation,Inc.

ItalianlanguageeditionpublishedbyPearsonItaliaS.p.A.,Copyright c 2022.

Peripassiantologici,perlecitazioni,perleriproduzionigrafiche,cartograficheefotograficheappartenenti allaproprietàditerzi,inseritiinquest’opera,l’editoreèadisposizionedegliaventidirittononpotutireperire nonchépereventualinonvoluteomissionie/oerroridiattribuzioneneiriferimenti. Èvietatalariproduzione,ancheparzialeoadusointernodidattico,conqualsiasimezzo,nonautorizzata. Lefotocopieperusopersonaledellettorepossonoessereeffettuateneilimitidel15%diciascunvolumedietro pagamentoallaSIAEdelcompensoprevistodall’art.68,commi4e5,dellalegge22aprile1941,n.633. Leriproduzionieffettuateperfinalitàdicarattereprofessionale,economicoocommercialeocomunqueper usodiversodaquellopersonalepossonoessereeffettuateaseguitodispecificaautorizzazionerilasciata daCLEARedi,CorsodiPortaRomana108,20122Milano,e-mailautorizzazioni@clearedi.orgesitoweb www.clearedi.org.

Inostrilibrisonoecosostenibili:lacartaèprodottasostenendoilciclonaturaleeperognialberotagliatone vienepiantatounaltro;ilcellofanèrealizzatoconplastichedarecuperoambientaleoriciclate;gliinchiostri sononaturalieatossici;ilibrisonoprodottiinItaliael’impattodeltrasportoèridottoalminimo.

Curatoriperl’edizioneitaliana:AlessandraDePaolaeGiuseppeLoRe

Traduzione:VincenzoAgate(Cap.11),AldoMariaBracco(Capp.2,6,12),DamianoCupani(Capp.3,8,10), MarcoCuraba(Capp.5,9),AndreaGiammanco(Capp.4,7,13,14)

Realizzazioneeditoriale:CarmeloGiarratana

Graficadicopertina:SimoneTartaglia

Immaginedicopertina:Carpinus/Shutterstock

Stampa:ArtiGraficheBattaia–ZibidoSanGiacomo(MI)

Tuttiimarchicitatineltestosonodiproprietàdeilorodetentori.

9788891924841

PrintedinItaly

1a edizione:gennaio2022

Ristampa Anno 00010203042223242526

Sommario Indice PearsonMyLabvi

Capitolo1Introduzione1

1.1Cennistorici................................. 1

1.2L’eradelcomputer............................. 3

1.3Crittografia................................. 4

1.4Steganografia................................ 6

1.5Standard................................... 8

1.6Testiconsigliati............................... 9

1.7Terminichiave,domandediripassoeproblemi.............. 9

Capitolo2Introduzioneallateoriadeinumeri11

2.1Divisibilitàealgoritmodidivisione.................... 12

2.2AlgoritmodiEuclide............................ 13

2.3Aritmeticamodulare............................ 17

2.4Numeriprimi................................ 25

2.5TeoremidiFermatediEulero....................... 27

2.6Testdiprimalità............................... 31

2.7Teoremacinesedelresto.......................... 34

2.8Logaritmidiscreti.............................. 36

2.9Terminichiave,domandediripassoeproblemi.............. 41

Capitolo3Tecnicheclassichedicrittografia47

3.1Ilmodellodicifraturasimmetrica..................... 47

3.2Tecnichedisostituzione........................... 53

3.3Tecnicheditrasposizione.......................... 67

3.4Terminichiave,domandediripassoeproblemi.............. 69

Capitolo4CifrariablocchieDataEncryptionStandard77

4.1Strutturadeicifrariablocchitradizionali.................. 77

4.2DataEncryptionStandard.......................... 87

4.3UnesempiodiapplicazionedelDES.................... 89

4.4RobustezzadelDES............................ 90

4.5Principidiprogettazionedeicifrariablocchi................ 93

4.6Terminichiave,domandediripassoeproblemi.............. 95

Capitolo5Campifiniti99

5.1Gruppi.................................... 100

5.2Anelli.................................... 102

5.3Campi.................................... 103

5.4CampifinitinellaformaGF(p)....................... 103

Capitolo6StandardAES(AdvancedEncryptionStandard)127

6.1Aritmeticadeicampifiniti.........................

6.2LastrutturadiAES.............................

6.3FunzioniditrasformazionediAES.....................

6.4EspansionedellachiaveAES........................

6.7Terminichiave,domandediripassoeproblemi..............

Capitolo7Modalitàoperativedeicifrariablocchi159

7.1CifraturamultiplaetriploDES.......................

7.6Modalitàoperativacontatore........................

7.7ModalitàXTS-AESperdispositividiarchiviazioneorientatiaiblocchi..

7.8Cifraturachepreservailformato......................

7.9Terminichiave,domandediripassoeproblemi..............

Capitolo8Generatoridibitcasualiecifrariaflusso203

8.1Principisullagenerazionedeinumeripseudocasuali............

8.2Generatoridinumeripseudocasuali.................... 210

8.3Generazionedinumeripseudocasualipermezzodiuncifrarioablocchi. 213

8.4Cifrariaflusso................................ 217

8.5RC4..................................... 220

8.6Cifrariaflussotramiteregistriascorrimentoconretroazione....... 221

8.7Generatoridinumerirealmentecasuali................... 228

8.8Terminichiave,domandediripassoeproblemi.............. 237

Capitolo9CrittografiaachiavepubblicaeRSA243

9.1Principideisistemicrittograficiachiavepubblica............. 243

9.2L’algoritmoRSA.............................. 253

9.3Terminichiave,domandediripassoeproblemi.............. 265

Capitolo10Altrisistemicrittograficiachiavepubblica273

10.1ScambiodellechiaviDiffie-Hellman.................... 273

10.2SistemacrittograficodiElGamal...................... 277

10.3Aritmeticadellecurveellittiche....................... 280

10.4Cifraturaacurveellittiche......................... 288

10.5Terminichiave,domandediripassoeproblemi.............. 292

Capitolo11Funzionihashcrittografiche295 11.1Applicazionidellefunzionihashcrittografiche............... 296 11.2Duesemplicifunzionihash......................... 300 11.3Requisitiesicurezza............................ 302 11.4SecureHashAlgorithm(SHA)....................... 309 11.5SHA-3.................................... 318

11.6Terminichiave,domandediripassoeproblemi.............. 329

Capitolo12Codicidiautenticazionedimessaggio335 12.1Requisitidiautenticazionedimessaggio................. 336 12.2Funzionidiautenticazionedimessaggio................. 337

12.3Requisitipericodicidiautenticazionedimessaggio........... 344

12.4SicurezzadeicodiciMAC......................... 346

12.5CodiciMACbasatisufunzionihash:HMAC............... 347

12.6CodiciMACbasatisucifrariablocchi:DAAeCMAC......... 352

12.7Cifraturaautenticata:CCMeGCM.................... 354 12.8Keywrapping............................... 360

12.9GenerazionedinumeripseudocasualitramitefunzionihasheMAC... 365

12.10Terminichiave,domandediripassoeproblemi.............. 368

Capitolo13Firmedigitali371 13.1Firmedigitali................................ 372 13.2SchemadifirmadigitalediElGamal.................... 375 13.3SchemadifirmadigitalediSchnorr.................... 376 13.4AlgoritmodifirmadigitaledelNIST(DigitalSignatureAlgorithm –DSA) 377 13.5Algoritmodifirmadigitalebasatosucurveellittiche........... 381 13.6AlgoritmodifirmadigitaleRSA-PSS................... 382 13.7Terminichiave,domandediripassoeproblemi.............. 388

Capitolo14Crittografialeggeraecrittografiapost-quantisticaonline

UN AMBIENTE PER LO STUDIO L’attività di apprendimento di questo corso continua in MyLab, l’ambiente digitale per lo studio che completa il libro offrendo risorse didattiche fruibili sia in modo autonomo sia per assegnazione del docente. Il codice sulla copertina di questo libro consente l’accesso per 18 mesi a MyLab.

COME ACCEDERE 1. Registrati come studente universitario all’indirizzo registrazione.pearson.it (Se sei già registrato passa al punto successivo);

2. effettua il login alla tua MyPearsonPlace all’indirizzo www.pearson.it/place e registra il prodotto digitale cliccando su Attiva prodotto ed inserendo il codice presente in copertina; 3. entra nella sezione Prodotti e clicca sul tasto AVVIA presente di fianco all’immagine della copertina del testo;

4. clicca su classe MyLab studio autonomo o, in alternativa, su Iscriviti a una classe ed inserisci il codice classe indicato dal tuo docente.

CHE COSA CONTIENE MyLab offre la possibilità di accedere al Manuale online: l’edizione digitale del testo arricchita da funzionalità che permettono di personalizzarne la fruizione, attivare la sintesi vocale, inserire segnalibri.

Inoltre la piattaforma digitale MyLab integra e monitora il percorso individuale di studio con attività formative e valutative specifiche. La loro descrizione dettagliata è consultabile nella pagina di catalogo dedicata al libro, all’indirizzo link.pearson.it/5C0FAFCB oppure tramite il presente QR code.

CAPITOLO 1 Sommario del capitolo

1.1 Cenni storici

1.2 L’era del computer

1.3 Crittografia

1.4 Steganografia

1.5 Standard

1.6 Testi consigliati

1.7 Termini chiave, domande di ripasso e problemi

Introduzione OBIETTIVIDIAPPRENDIMENTO Dopoaverstudiatoquestocapitolo,illettoresaràingradodi: tracciareunsinteticoexcursusdellastoriadellacrittografia; dareunacorrettadefinizionedicrittografia; fornireunapanoramicadeglialgoritmicrittograficisenzachiave,achiave singolaeachiavidoppie; introdurreilconcettodisteganografia; elencareedescriverebrevementeleorganizzazioniprincipalicoinvoltenegli standarddicrittografia.

Negliultimiannisièassistitoaunsempremaggiorsviluppo,econseguentediffusione,diapplicazioniinformatichechepermeanogliaspetti piùdisparatidellasocietà.Dallepubblicheamministrazionialmondo economico,dallascuolaalladiffusionedeicontenutidiintrattenimento, finoadarrivareaisistemidigestionedegliambientidomestici,isistemi digitaliingradodielaborareetrasmettereinformazionisonodivenuti prepotentementeilfulcrodimoltepliciattivitàumane.

Sedaunlatoibeneficiprodottidallacrescentedigitalizzazionesono sottogliocchiditutti,dall’altroilvaloredelleinformazionigestitedatali sistemihaprovocato,negliultimidecenni,unacrescitaesponenzialedi attivitàcriminalinelcyberspace.

Lastoriadell’informatica,iniziatacirca80anniorsono,èstatacaratterizzatadaunacrescenteperditadell’innocenza.Iprimicomputererano ospitatiinluoghiprotettidoveicriminiinformatici,comeliconosciamo oggi,eranopressochéinesistenti.Viaviachelacomunitàinformaticaha messoafruttoilpotenzialedelcomputer,ilgiardinodell’Edendell’ICT èstatogradualmenteinfiltratodaicriminaliinformatici.Internethaspalancatoleportedell’Edenatuttiipossibilifruitori,facendoincontrare utentidallascarsapreparazionetecnicaconquellinotevolmenteprividi innocenza,spianandocosìlastradaperilcybercaos.

1.1Cennistorici Lanecessitàdiproteggereleinformazionièun’esigenzadelgenereumanocherisaleaglialboridellaciviltà.DicodicisegretisiparlanellaBibbiaenelKamasutra,neitestidiErodotoedialcunistoricilatini,per proseguireintuttal’eramodernafinoainostrigiorni.

Permigliaiadianni,strateghiecondottierihannoavutobisognodi proteggereleinformazioni,chescambiavanoconinterlocutoriremoti, daipericoliprovenientidapossibiliintercettazionidapartediavversari.

Talepericolopromosselosviluppodicodicisegreti,tecnichedialterazionedei messaggicapacidirenderlicomprensibilisoloallepersoneautorizzate.L’insieme ditalitecnichecostituisceladisciplinanotacomecrittografia.

Lacrittografia,dalgreco κρυπτóς [kryptós]“nascosto”e γραϕíα [graphía] “scrittura”,letteralmentesignifica“scritturasegreta”,cioètaledanonpoteressere compresasenondachièaconoscenzadiunsegretousatonellastesura.

Lanecessitàdisegretezzanellecomunicazionihaobbligatoigovernantia crearestrutturemilitarispecializzatenellacrittografia.Taligabinettihannoassicuratopersecolilasicurezzadellecomunicazioni,creandoeviaviaperfezionando imiglioristrumentidiscritturasegreta.Alcontempo,gliavversarihannotentato diviolarequeglistessimeccanismiperaccederealleinformazioninascoste.Tali sforzihannocondottoallanascitadelladisciplinaogginotacomecrittoanalisi. Lacrittoanalisiebbeunaprimagrandefiorituraintornoalnonosecolod.C. nellaBaghdadcapitaledelregnoabbaside.Taledisciplinatraeslanciodallaconvergenzediconoscenzechespazianodallalinguisticaallamatematicapassando perlastatisticaebackgroundculturalidiqualsiasigenere.Quelparticolarecontestoculturale,chevedevaimpegnatiglistudiosidelCoranonell’analisilinguistica deiversettipercomprendernelaveraorigine,hapermessodiapplicarelestessetecnicheincampocrittografico,mettendoincrisiicifrarimonoalfabeticiche sarannopresentatinelCapitolo3.

Crittografiecrittoanalistisonoscienziatideditiallaricercaditecnicheperla trasformazionedisequenze,checodificanoinformazioniinchiaro,insequenze apparentementesenzasenso,eviceversa.Lastoriadeicifrarisegretièunlungo percorsocheraccontaunacontinuasfidatraguardieeladridiscritturesegrete;una continuaproduzionedisofisticatieingegnosimetodilecuiricadutesullevicende storicheèstatospessodeterminante.

Lastoriadellacrittografiainsegnacheperognicifrarioviolatonevengono prodottidinuovichecercanodiresisterealletecnichemesseinattodaicrittoanalisti.Ladebolezzadelcifrariomonoalfabeticousatopertramedicortedurante ilregnodiElisabettaId’InghilterraportòsulpatibololareginadiScoziaMaria Stuarda.

Ilperiodorinascimentaleitaliano,conlapenisolasuddivisainunapletoradi piccolistati,perennementeinguerrafraloroeconilcentrodelpoterereligioso afaredafulcroditramediplomatiche,costituìunfertileterrenodicolturaperlo sviluppodinuovetecnichecrittografiche.Grazieall’operadell’architettorinascimentaleLeonBattistaAlbertivieneintrodottounadellaprimeformedicifrario polialfabeticochesfruttailmeccanismodel discocifrante descrittonel Decifris intornoal1467,cheporteràneisecolisuccessivitramitevariantisemprepiù raffinateallaformanotacomecifrariopolialfabeticodiVigenère.Ildispositivo ideatodaLeonBattistaAlbertieracostituitodaduedischiconcentrici,unocontenentel’alfabetodacifrareel’altrounasuapermutazione.Modificandol’assetto deidischidurantelacodificaerapossibilemodificareloschemadicifraturadelle lettere,realizzandocosìunacifraturapolialfabeticaanzichémonoalfabetica. IlcifrariodiVigenèreverràconsideratopermoltisecoliuncifrarioinespugnabile.Soltantonellasecondametàdell’ottocento,levulnerabilitàdelloschema inquestionevenneromessoinluce,siainambitomilitarechecivile,rispettivamentedaFriedrichKasiskieCharlesBabbage,l’unoindipendentementedall’altro.LafondamentaledebolezzadellacifraturadiVigenèrerisiedenellasuanatura ciclica,strettamentedipendentedallalunghezzadellachiave.Aumentandolalunghezzadellachiave,icifraripolialfabeticicontinuanoadessereallabasedelle scritturesegretedell’erapre-calcolatorepertuttalametàdelventesimosecolo.

Nelperiodotraiduegrandiconflittimondiali,uningegneretedesco,ArthurScherbius,sfruttandoessenzialmentel’ideadiLeonBattistaAlberti,progetta ENIGMA,unamacchinaelettro-meccanicachegrazieallecombinazionicreate daunaseriediruotemeccaniche,collegateinserie,riesceagenerareunnumero estremamenteelevatodipossibilichiavi.

L’usodurantelasecondaguerramondialedapartedeiTedeschidiEnigma,e piùprecisamentediunasuaevoluzionenotacome cifratriceLorenz,poseenormiproblemialleForzeAlleate.PerdecifrareimessaggiprodottidaEnigma,gli inglesiinsediarononellaormaimiticaBletchleyParkunaformidabilesquadradi analisticrittografici,incuiilgeniodelmatematicoAlanTuringdiedeuncontributofondamentaleallaprogettazioneerealizzazionedelColossusbasatosuiconcetti dellamacchinadiTuringuniversale.ColossussfruttavaancheillavorodelmatematicoPolaccoMarianRejewskicheneldecennioprecedente,primacheinazisti invadesserolasuaterra,avevarealizzatolacosiddetta“bombacrittologica”,un rudimentalecalcolatorebasatosulmetodoaforzabruta.

1.2L’eradelcomputer Dopomillenniincuiglialgoritmidicifraturapotevanoesserecalcolatiesclusivamenteamano,losviluppodellamacchinaelettromeccanicaarotoriperla cifratura/decifraturarappresentòunprogressorilevanteneisistemicrittografici permettendolosvilupposistemidicifraturadiabolicamentecomplessi.

Infine,l’invenzionedeisistemidicalcoloelettroniciallafinedeglianni40 delsecoloscorsohacambiatoradicalmentelagestionedell’informazione,cheda analogicadiventadigitale,econseguentementesièresonecessariocreareappositi cifrariinformatici.Sebbeneicontributiallosviluppodeiprimisistemiinformaticisianoarrivatianchedalvecchiocontinente,allafinedeglianni’50,tuttavia, qualunquevantaggioavesseroglieuropeiandòperdutoafavoredellecompagnie americane,edopounprimopredominiodelmercatodapartediUnivac,ilcolosso IBMdivenneilleaderincontrastatodelmercato.FuproprioalWatsonLaboratory dellaIBM,vicinoaNewYork,aseguitodellacommessaperlarealizzazionedi unosportelloautomaticoATM(AutomaticTellerMachine)dapartedellabanca LLoydsdiLondrache,neiprimianniSettanta,HorstFeistel,untedescoemigrato negliStatiUnitinel1934,creailcifrarioLucifer.AllabasedellavorodiFeistel visonoilavoriteoricidiClaudeShannon,unanimementericonosciutocomeil padredellaTeoriadell’Informazione.

IlsistemasviluppatodaFeistel,sebbeneconunariduzionedellalunghezza dellachiave,diventapoilabasedelDES(DataEncryptionStandard),ilprimosistemacrittograficostandardizzatodalNIST.Tuttavia,nonostanterappresentassero avanzamentisignificativirispettoalletecnichedibase,sialemacchinearotoriche ilDESeranoancorabasatisulletecnichebasilaridisostituzioneepermutazione.

Inoltre,inuncontestoincuileinformazionicifratedovevanoesseretrasmessesulleemergentiretidicomunicazioni,siponevailproblemadelladistribuzione dellechiavi.

Lasoluzionealproblemaarrivasoltantoametàdegliannisettantadelsecolo scorsoconlosviluppodellacrittografiaachiavepubblica,oasimmetrica,cheindubbiamenterappresentalapiùgrandeeforsel’unicaverarivoluzionenell’intera storiadellacrittografia.

Grazieallavorodiduegruppidiricercaoperantiall’UniversitàdiStanforde alMassachusettsInstituteofTechnology(MIT)diBostonsideterminanoprima unalgoritmoasimmetricoperlacondivisionediunachiavesimmetrica(Whitfield

Diffie eMartin Hellman)e,qualcheannodopo,l’algoritmodicifraturaachiave asimmetricaRSA,acronimodegliautoriRonald Rivest,Adi Shamir eLeonard Adleman.

Algiornod’oggièalleporteunapotenzialenuovarivoluzionederivanteda unadelledisciplineemergentipiùinnovative,lafisicaquantistica.D’altraparte lastoriainsegnacheinogniepocanuoveminaccepermetodicrittograficiconsideratirobustisonoarrivatedastradeapertedanuovedisciplineetecnologie emergenti.

Lameccanicaquantisticarivoluzionalafisicaclassicarivedendodrasticamenteleideeeiconcettisucuiquestasifondavaefornendomodellicheconsentonodispiegarefenomenifisicinonriconducibilialleclassicheteorie.

Sonomolteplicileapplicazioniderivantidairisultatidellameccanicaquantistica,tracuispiccacertamentelosviluppodelcomputerquantistico.Icomputer quantisticipotrannodareilviaaunanuovaeranelcampodell’elaborazionedelleinformazioni,maaltempostessometterannoindiscussionel’affidabilitàdei sistemicrittograficipiùmoderni.

Lacrittografiapost-quantisticanascepropriodallapreoccupazionecheicomputerquantisticisarannoingradodiviolareglialgoritmicrittograficiasimmetrici attualmenteutilizzati.L’algoritmodiShor,adesempio,haindividuatounmodo praticabileperviolareglialgoritmiasimmetricichesibasanosullafattorizzazionediinteriosuilogaritmidiscreti.Pertanto,illavorosullacrittografiapostquantisticaèdedicatoallosviluppodinuovialgoritmicrittograficiasimmetrici.

1.3Crittografia Lacrittografiaèunabrancadellamatematicachesioccupadellatrasformazione deidati.Glialgoritmicrittograficivengonoutilizzatiinmoltimodinellasicurezza delleinformazionienellasicurezzadellarete.Lacrittografiaèunacomponente essenzialeperrenderesicurel’archiviazioneelatrasmissionedeidati,cosìcome l’interazionetraleparti.Quiforniamounapanoramicamoltobreve.

Glialgoritmicrittograficipossonoesseresuddivisiintrecategorie(vedila Figura1.1).

Senzachiave:nonutilizzarealcunachiaveduranteletrasformazionicrittografiche.

Achiavesingola:ilrisultatodiunatrasformazioneèunafunzionedeidatidi inputeunfilechiavesingola,notacomechiavesegreta.

Aduechiavi:invariefasidelcalcolo,vengonoutilizzateduechiavidiversema correlate,denominatechiaveprivataechiavepubblica.

Algoritmisenzachiave Glialgoritmisenzachiavesonofunzionideterministichechehannodeterminate proprietàutiliperlacrittografia.

Untipoimportantedialgoritmosenzachiaveèlafunzionehashcrittografica. Unafunzionehashtrasformaunaquantitàvariabileditestoinunpiccolovalore dilunghezzafissachiamatovalorehash,codicehashodigest.Unafunzionehash crittograficaèunafunzionechehaproprietàaggiuntivechelarendonoutilecome partediunaltroalgoritmocrittografico,comeuncodicediautenticazionedel messaggioounafirmadigitale.

Funzione hash crittografica Generatore di numeri pseudocasuali

A chiave singola

Crittografia simmetrica a blocchi Crittografia simmetrica a flusso

Codice di autenticazione di messaggio

A due chiavi

Crittografia asimmetrica

Firma digitale

Scambio di chiavi

Autenticazione utente

Ungeneratoredinumeripseudocasualiproduceunasequenzadeterministicadi numeriobitchesembraessereunasequenzaveramentecasuale.Sebbenelasequenzasembrimancarediunpatterndefinito,siripeteràdopounacertalunghezzadellasequenza.Tuttavia,peralcuniscopicrittograficiquestasequenza apparentementecasualeèsufficiente.

Algoritmiachiavesingola Glialgoritmicrittograficiachiavesingoladipendonodall’usodiunachiavesegreta.Questachiavepuòesserenotaaunsingoloutente;adesempio,questoèilcaso dellaprotezionedeidatiarchiviatiacuiaccedesoloilcreatoredeidati.Comunemente,dueparticondividonolachiavesegretainmodochelacomunicazionetra leduepartisiaprotetta.Peralcuneapplicazioni,piùdidueutentipossonocondividerelastessachiavesegreta.Inquest’ultimocaso,l’algoritmoproteggeidatida chièesternoalgruppochecondividelachiave.

Glialgoritmidicifraturacheutilizzanounasingolachiavesonoindicaticome algoritmidi crittografiasimmetrica.Conlacrittografiasimmetrica,unalgoritmo dicrittografiaprendecomeinputalcunidatidaproteggereeunachiavesegretae produceunatrasformazionenonintellegibilesuqueidati.Unalgoritmodidecifraturacorrispondenteprendeidatitrasformatielastessachiavesegretaerecupera idatioriginali.Lacrittografiasimmetricaassumeleseguentiforme:

Cifrarioablocchi:uncifrarioablocchioperasuidaticomeunasequenzadi blocchi.Ladimensionetipicadiunbloccoèdi128bit.Nellamaggiorparte delleversionidelcifrarioablocchi,notecomemodalitàoperative,latrasformazionedipendenonsolodalbloccodidaticorrenteedallachiavesegreta,ma anchedalcontenutodeiblocchiprecedenti.

Cifrarioaflusso:uncifrarioaflussooperasuidaticomeunasequenzadi bit.Ingenere,vieneutilizzataun’operazionediOResclusivoperprodurreuna trasformazionebitperbit.Comeconilcifrarioablocchi,latrasformazione dipendedaunachiavesegreta.

Figura1.1

Algoritmicrittografici.

Senza chiave

Un’altraformadialgoritmocrittograficoachiavesingolaèilcodicediautenticazionedimessaggio(MAC).UnMACèunelementodatiassociatoaunblocco datioaunmessaggio.IlMACègeneratodaunatrasformazionecrittograficache coinvolgeunachiavesegretae,ingenere,unafunzionehashcrittograficadelmessaggio.IlMACèprogettatoinmodochequalcunoinpossessodellachiavesegreta possaverificarel’integritàdelmessaggio.Pertanto,l’algoritmoMACprendecomeinputunmessaggioeunachiavesegretaeproduceilMAC.Ildestinatariodel messaggiopiùilMACpuòeseguirelostessocalcolosulmessaggio;seilMAC calcolatocorrispondealMACcheaccompagnailmessaggio,ciògarantiscecheil messaggiononèstatoalterato.

Algoritmiaduechiavi Glialgoritmiaduechiaviimplicanol’usodiduechiavicorrelate.Unachiave privataènotasoloaunsingoloutente,oentità,mentrelachiavepubblicacorrispondenteèresadisponibileapiùutenti.Glialgoritmidicrittografiacheutilizzanoduechiavisonoindicaticomealgoritmidicrittografiaasimmetrica.La crittografiaasimmetricapuòfunzionareinduemodi:

1. Unalgoritmodicrittografiaprendecomeinputalcunidatidaproteggereela chiaveprivata eproduceunatrasformazioneincomprensibilesuqueidati. Unalgoritmodidecifraturacorrispondenteprendeidatitrasformatielachiavepubblicacorrispondenteerecuperaidatioriginali.Inquestocaso,soloil possessoredellachiaveprivatapuòavereseguitolacrittografiaequalsiasipossessoredellachiavepubblicapuòeseguireladecifratura.

2. Unalgoritmodicrittografiaprendecomeinputalcunidatidaproteggereeuna chiavepubblica eproduceunatrasformazioneincomprensibilesuqueidati. Unalgoritmodidecifraturacorrispondenteprendeidatitrasformatielacorrispondentechiaveprivataerecuperaidatioriginali.Inquestocaso,qualsiasi possessoredellachiavepubblicapuòavereseguitolacrittografiaesoloilpossessoredellachiaveprivatapuòeseguireladecifratura.

Lacrittografiaasimmetricahamoltepliciapplicazioni.Unodeipiùimportantiè l’algoritmodifirmadigitale.Unafirmadigitaleèunvalorecalcolatoconunalgoritmocrittograficoeassociatoadeidatiinmodotalechequalsiasidestinatario possautilizzarelafirmaperverificarel’origineel’integritàdeidati.Ingenere,il firmatariodeidatiutilizzalapropriachiaveprivatapergenerarelafirmaechiunquesiainpossessodellachiavepubblicacorrispondentepuòverificarelavalidità dellafirma.

Glialgoritmiasimmetricipossonoessereutilizzatiancheinaltredueimportantiapplicazioni.Lo scambiodichiavi èilprocessodidistribuzionesicuradi unachiavesimmetricaadueopiùparti.L’autenticazionedell’utente èilprocessocheverificacheunutente,chetentadiaccedereaun’applicazioneoun servizio,èautenticoe,analogamente,chel’applicazioneoilservizioèautentico. Questiconcettisonospiegatiindettaglioneicapitolisuccessivi.

1.4Steganografia Nonpossiamo,inquestaintroduzione,noncitareunatecnicautilizzatainpassatopergarantirelasegretezzadellecomunicazioni,sebbenenonfacciapartedella crittografia:lasteganografia.Ilterminesteganografia,dalgreco στ γανóς (coperto)e γραϕíα (scrittura),indicadunquedelletecnichedi“scritturacoperta”.

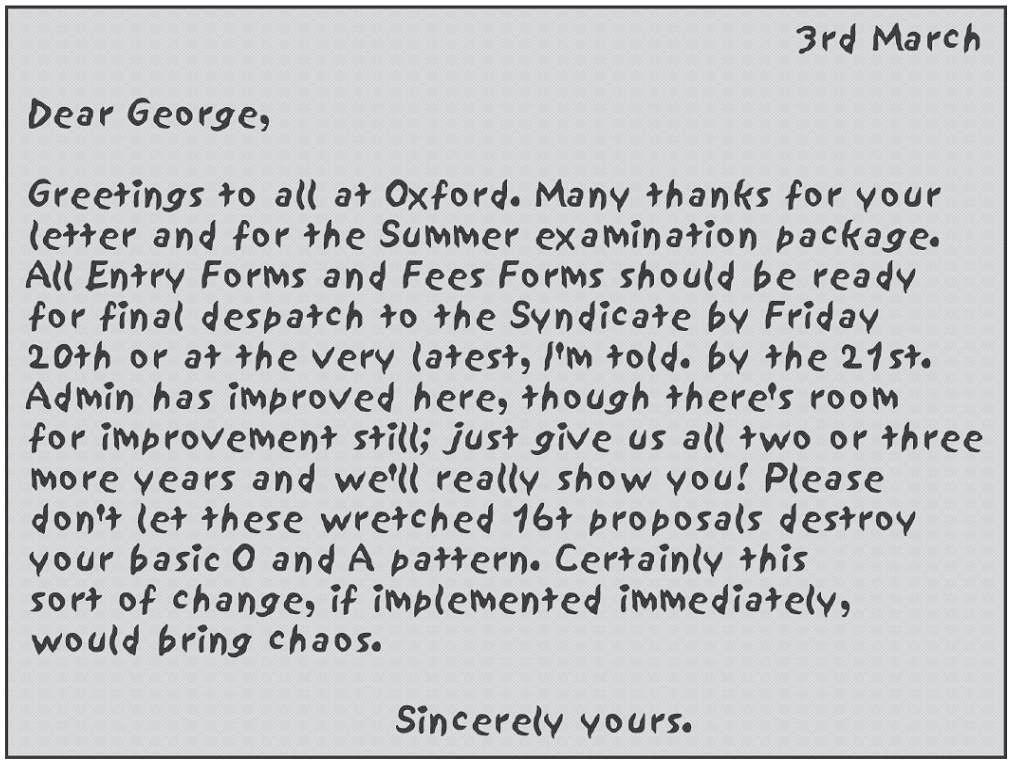

Imetodidellasteganografianascondonol’esistenzadelmessaggio,mentreimetodidellacrittografiarendonoilmessaggioincomprensibileagliestraneimediante varietrasformazionideltesto.1 Unaformasemplicedisteganografia,macherichiedemoltotempoperlasuacostruzione,èquellaincuiunadisposizionedi paroleolettereall’internodiuntestoapparentementeinnocuospiegailveromessaggio.Adesempio,lasequenzadelleprimeletterediogniparoladelmessaggio complessivospiegailmessaggionascosto.LaFigura1.2mostraunesempio,in linguainglese,incuiunsottoinsiemedelleparoledelmessaggiocomplessivovieneutilizzatopertrasmettereilmessaggionascosto.Vediseriesciadecifrarlo;non ètroppodifficile.

Variealtretecnichesonostateusatestoricamente;alcuniesempisonoiseguenti[MYER91]:

Marcaturadeicaratteri:lelettereselezionatedeltestostampatoodattiloscrittovengonosovrascritteamatita.Isegnidisolitononsonovisibiliameno chelacartanonsiatenutainclinatarispettoaunaluceintensa.

Inchiostroinvisibile:perscrivereèpossibileutilizzareuncertonumerodisostanzechenonlascianotraccevisibilifinchésullacartanonvengonoapplicati caloreosostanzechimiche.

Punteggiaturedispillo:lepiccolepunturedispillosulettereselezionatenon sononormalmentevisibiliamenochelacartanonsiatenutadavantiaunaluce.

Nastrodicorrezionedellamacchinadascrivere:utilizzatotralerighedigitateconunnastronero,irisultatidelladigitazioneconilnastrodicorrezione sonovisibilisolosottounaforteluce.

1 SteganografiaerauntermineobsoletocheèstatoripresodaDavidKahnattribuendogli l’odiernosignificato[KAHN96].

Figura1.2

Unpuzzleperl’ispettore Morse(da TheSilentWorld ofNicholasQuinn diColin Dexter,PanMacmillan, 2016).

Sebbenequestetecnichepossanosembrarearcaiche,hannoequivalenticontemporanei.[WAYN09]proponedinascondereunmessaggioutilizzandoibitdi framemenosignificativisuunCD.Adesempio,larisoluzionemassimadelformatoKodakPhotoCDè3096 × 6144pixel,conognipixelcontenente24bitdi informazionisulcoloreRGB.Ilbitmenosignificativodiciascunpixela24bit puòesseremodificatosenzainfluirenotevolmentesullaqualitàdell’immagine.Il risultatoèchepuoinascondereunmessaggiodi130kBinunasingolaistantanea digitale.Attualmentesonodisponibilinumerosipacchettisoftwarecheadottano questotipodiapproccioallasteganografia.

Lasteganografiapresentaunaseriediinconvenientirispettoallacrittografia.Richiedeunsovraccaricopernascondererelativamentepocheinformazioni, sebbenel’utilizzodiunoschemacomequellopropostonelparagrafoprecedente possarenderlopiùefficace.Inoltre,unavoltascopertoilsistema,diventapraticamenteinutile.Anchequestoproblemapuòesseresuperatoseilmetododiinserimentodipendedaunqualchetipodichiave.Inalternativa,unmessaggiopuò essereprimacrittografatoepoinascostoutilizzandolasteganografia.

Ilvantaggiodellasteganografiaèchepuòessereimpiegatadasoggettiche hannoqualcosadaperderequaloravengascopertoilfattocheabbianocomunicatosegretamente(nonnecessariamenteilcontenutodellacomunicazione).La crittografiacontrassegnailtrafficocomeimportanteosegretoopuòidentificareil mittenteoildestinatariocomequalcunochehaqualcosadanascondere.

1.5Standard Moltedelletecnicheedelleapplicazionidisicurezzadescritteinquestolibrosono statespecificatecomestandard.Inoltre,sonostatisviluppatistandardperrendere omogeneelepratichedigestioneel’architetturageneraledeimeccanismiedei servizidisicurezza.Inquestolibrovengonodescrittiglistandardpiùimportanti inuso,oinfasedisviluppo,pervariaspettidellacrittografiaedellasicurezzadi rete.Varieorganizzazionisonostatecoinvoltenellosviluppoonellapromozione diquestistandard.Lepiùimportanti(nelcontestoattuale)diquesteorganizzazioni sonoleseguenti:

NationalInstituteofStandardsandTechnology –NISTèun’agenziafederaledegliStatiUnitichesioccupadiscienzadellemisurazioni,standarde tecnologiarelativiall’usodapartedelgovernodegliStatiUnitieallapromozionedell’innovazionedelsettoreprivatostatunitense.Nonostantelasuaportata nazionale,glistandardFIPS(FederalInformationProcessingStandard)ele pubblicazionispeciali(SP)delNISThannounimpattomondiale.

InternetSociety –ISOCèunasocietàdiappartenenzaprofessionaleconmembriorganizzativiindividualiintuttoilmondo.Halaleadershipnell’affrontare lequestionicheriguardanoilfuturodiInternetedèlasedeorganizzativadei gruppiresponsabilideglistandarddell’infrastrutturaInternet,tracuil’Internet EngineeringTaskForce (IETF)el’InternetArchitectureBoard (IAB).Queste organizzazionisviluppanostandardInternetespecifichecorrelate,tuttepubblicatecomeRichiestedicommenti(RFC).

ITU-T –L’Unioneinternazionaledelletelecomunicazioni(ITU)èun’organizzazioneinternazionaleall’internodelSistemadelleNazioniUniteincuii governieilsettoreprivatocoordinanoleretieiserviziditelecomunicazioni globali.L’ITU TelecommunicationStandardizationSector (ITU-T)èunodei tresettoridell’ITU.LamissionediITU-Tèlosviluppodistandardtecniciche

1.7Terminichiave,domandediripassoeproblemi

copronotuttiisettoridelletelecomunicazioni.GlistandardITU-TsonoindicaticomeRaccomandazioni.

ISO –L’Organizzazioneinternazionaleperlastandardizzazione(ISO)èuna federazionemondialediorganisminazionalidistandardizzazionedioltre140 paesi,unoperognipaese.L’ISOèun’organizzazionenongovernativachepromuovelosviluppodellastandardizzazioneedelleattivitàcorrelatealfinedi facilitareloscambiointernazionaledibenieserviziesvilupparelacooperazioneneisettoridell’attivitàintellettuale,scientifica,tecnologicaedeconomica.IllavorodiISOsitraduceinaccordiinternazionalipubblicaticomestandard internazionali.

1.6Testiconsigliati Perchiunquesiainteressatoallastoriadellacreazioneedecifrazionedelcodice, illibrodaleggereè[KAHN96].Sebbenesioccupipiùdell’impattodellacrittografiachedelsuosviluppotecnico,èun’eccellenteintroduzioneerendelalettura emozionante.Unaltroeccellenteresocontostoricoè[SING99].

[KATZ00]fornisceuntrattamentocompletodellasteganografia.Un’altrabuonafonteè[WAYN09].

1.7Terminichiave,domandediripassoeproblemi Terminichiave

algoritmidicifratura autenticazioneutente decifratura asimmetrica cifrariablocchi generatoredinumeri algoritmidicifratura cifrarioaflusso pseudocasuali simmetrica cifratura scambiodellechiavi algoritmoachiavesingola codicediautenticazione steganografia algoritmoadoppiachiave dimessaggio DataEncryption algoritmoprivodichiave crittografiaquantistica Standard

Domandediripasso

1.1 Fornireunapanoramicadeicifraristoricinondigitali.

1.2 Fornireunapanoramicadelletretipologiedialgoritmicrittografici.

1.3 Cheimpattopuòaverelosviluppodicalcolatoriquantisticisullacrittografia?

1.4 Qualisonoleprincipaliorganizzazionichesioccupanodistandardizzazionenelcampodellacrittografia?

1.5 Elencarealcuneformecomunidisteganografia.

1.6 Qualisonoglisvantaggidellasteganografia?

Problemi

1.1 Cercandoinrete,spiegareilfunzionamentodeldiscocifrantediLeon BattistaAlberti.

1.2 Trovarelasoluzioneall’esercizioriportatonellaFigura1.2.

2 Sommario del capitolo

2.1 Divisibilità e algoritmo di divisione

2.2 Algoritmo di Euclide

2.3 Aritmetica modulare

2.4 Numeri primi

2.5 Teoremi di Fermat e di Eulero

2.6 Test di primalità

2.7 Teorema cinese del resto

2.8 Logaritmi discreti

2.9 Termini chiave, domande di ripasso e problemi

Introduzione alla teoria dei numeri OBIETTIVIDIAPPRENDIMENTO Dopoaverstudiatoquestocapitolo,illettoresaràingradodi: comprendereilconcettodidivisibilitàel’algoritmodidivisione; comprenderecomeutilizzarel’algoritmodiEuclidepertrovareilmassimo comunedivisore; presentareunapanoramicadeiconcettidell’aritmeticamodulare; spiegareilfunzionamentodell’algoritmodiEuclideesteso; discutereiconcettichiaverelativiainumeriprimi; comprendereilteoremadiFermat; comprendereilteoremadiEulero; definirelafunzionetozientediEulero; preparareunapresentazionesultemadeltestdiprimalità; spiegareilteoremacinesedelresto; definireilogaritmidiscreti.

Lateoriadeinumerièmoltoutilizzataneglialgoritmicrittografici.Questocapitolooffreunapanoramicadegliargomentirilevantidellateoria deinumerisufficientepercomprendernel’ampiagammadiapplicazioni nellacrittografia.Illettorechehafamiliaritàconquestiargomentipuò tranquillamentesaltarequestocapitolo.

Iprimitreparagrafiintroduconoiconcettibasedellateoriadeinumeri,necessaripercomprendereicampifiniti;questiargomentiincludonoilconcettodidivisibilità,l’algoritmodiEuclideel’aritmeticamodulare.Illettorepuòstudiarequestiparagrafiadessooaffrontarnelostudio immediatamenteprimadelCapitolo5chetrattaicampifiniti.

IParagrafida2.4a2.8trattanogliaspettiprincipalidellateoriadei numerirelativiainumeriprimieailogaritmidiscreti.Questiargomentisonofondamentaliperprogettarecorrettamenteglialgoritmidicrittografiaasimmetrica(achiavepubblica).Illettorepuòstudiarequesti paragrafiadessooattenderefinoalmomentodileggereiCapitoli9e10.

Iconcettieletecnichedellateoriadeinumerisonoabbastanza astratti,risultandodidifficilecomprensionesenzal’ausiliodiesempi. Diconseguenza,questocapitoloincludemoltiesempi,ognunodeiquali èevidenziatoinunriquadroombreggiato.

3 Sommario del capitolo

3.1 Il modello di cifratura simmetrica

3.2 Tecniche di sostituzione

3.3 Tecniche di trasposizione

3.4 Termini chiave, domande di ripasso e problemi

Tecniche classiche di crittografia OBIETTIVIDIAPPRENDIMENTO Dopoaverstudiatoquestocapitolo,illettoresaràingradodi: presentareunapanoramicadeiconcettiprincipaliinerentilacrittografia simmetrica; spiegareladifferenzatracriptoanalisieattacchiaforzabruta; comprendereilfunzionamentodiuncifrarioasostituzionemonoalfabetica; comprendereilfunzionamentodiuncifrariopolialfabetico; presentareunapanoramicadelcifrariodiHill.

La crittografiasimmetrica,conosciutaanchecome crittografiaconvenzionale o crittografiaachiavesingola,èstatal’unicaformadicrittografiautilizzataprimadellosviluppodellacrittografiaachiavepubblicaavvenutoneglianni’70erimanetuttoralapiùutilizzata.Laseconda partediquestovolumeesaminavarieformedicrittografiasimmetrica. Inquestocapitolosiintroduceunmodellogeneraledelprocessodicrittografiasimmetricacheconsentiràdicomprendereilcontestoall’interno delqualevengonoutilizzatiglialgoritmi.Inseguito,siesaminerannovarialgoritmiutilizzatiprimadell’avventodeicomputer.ICapitoli4e6 introdurrannoduedeicifrarisimmetricipiùusati:DESeAES.

Primadiiniziareèopportunodefinirealcunitermini.Ilmessaggio originaleèdetto testoinchiaro,mentreiltestocodificatovienechiamato testocifrato.L’operazionechetrasformailtestoinchiarointesto cifratoèchiamata cifratura o codifica;l’estrazionedeltestoinchiaroapartiredaquellocifratoèchiamata decifratura o decodifica.Gli schemiutilizzatiperlacifraturacostituisconoun’areadistudiochiamataanch’essa crittografia.Talischemisonodetti sistemicrittografici o cifrari.Letecnicheutilizzateperdecifrareunmessaggiosenzaconoscereidettaglidellalorocifraturarientranonell’areachiamata analisi crittografica o crittoanalisi.L’analisicrittograficaconsentedunquedi “violareilcodice”.Leareedellacrittografiaedell’analisicrittografica formanoinsiemeciòchevienedefinita crittologia.

3.1Ilmodellodicifraturasimmetrica Unoschemadicifraturasimmetricaprevedecinqueelementi(sivedala Figura3.1).

Testoinchiaro:ilmessaggiooidatioriginalichecostituiscono l’inputall’algoritmo.

Algoritmo di cifratura

Chiave segreta condivisa tra il mittente e il destinatario

Modellosemplificatodellacrittografiasimmetrica.

Algoritmo di decifratura

Algoritmodicifratura:l’algoritmodicodificaeseguevariesostituzionietrasformazionisultestoinchiaro.

Chiavesegreta:lachiavesegretaèanch’essauninputdell’algoritmodicifratura.Ilvaloredellachiaveèindipendentedaltestoinchiaroedall’algoritmo. L’algoritmoprodurrà,quindi,unoutputdifferenteasecondadellaparticolare chiaveutilizzata.Lesostituzionieletrasformazionieseguitevarianoinfunzionedellachiave.

Testocifrato:ilmessaggiocodificatoprodottocomeoutput.Talemessaggio dipendedaltestoinchiaroedallachiave.Perundeterminatomessaggioin chiaro,chiavidifferentiprodurrannotesticifratidifferenti.Iltestocifratoèun flussoapparentementecasualedidatie,comesipuòimmaginare,nonècomprensibile.

Algoritmodidecifratura:sitratta,fondamentalmente,dell’operazioneinversa dell’algoritmodicifratura.Prendecomeinputiltestocifratoelachiavesegreta alfinediottenereiltestoinchiarooriginale.

Visonoduepresuppostidarispettarealfinediutilizzareinmodosicurolacrittografiaconvenzionale:

1. Occorreutilizzareunalgoritmodicifraturarobusto.Comeminimol’algoritmodevegarantirecheunattaccantecheconoscal’algoritmoeabbiaaccessoa unoopiùtesticifratinonsiaingradodidecifrareiltestocifratooottenerela chiave.Questorequisitoènormalmenteformulatoinmodopiùstringente:un attaccantenondeveessereingradodidecifrareiltestocifratoodiscoprirela chiaveanchesefosseinpossessodipiùtesticifratiedeirelativitestiinchiaro.

2. Ilmittenteeildestinatariodevonoaverottenutoinprecedenzaunacopiadella chiavesegretainmodosicuroedevonomantenerlaalsicuro.Infatti,sequalcunodovessescoprirelachiaveeconoscessel’algoritmo,tuttelecomunicazioni cheutilizzanotalechiaverisulterebberoesposte.

Sisupponechenonsiapraticamentepossibiledecifrareunmessaggioavendoa disposizionesolamenteiltestocifratoelaconoscenzadell’algoritmodicifratura/decifratura.Inaltreparole,nonènecessariomanteneresegretol’algoritmo maèsufficientemanteneresegretalachiave.Questacaratteristicadellacrittografiasimmetricaèciòchenerendepossibilel’utilizzosulargascala.Ilfattoche l’algoritmonondebbaesseremantenutosegreto,significacheiproduttoripossonosviluppareimplementazionihardware(chip)abassocostodeglialgoritmi

Blocco di dati (testo in chiaro)

Blocco di dati (testo in chiaro)

Blocco di dati cifrato (testo cifrato)

Figura3.1

Messaggio originale

Figura3.2 Modellodelsistemacrittograficotradizionale.

dicrittografia.Questichipsonoampiamentedisponibilieincorporatiinvariprodotti.Conl’usodellacrittografiasimmetrica,ilprincipaleproblemadisicurezza èquellodimanteneresegretalachiave.Orasianalizzerannopiùdavicinogli elementifondamentalidiunoschemadicrittografiasimmetrico,utilizzandolaFigura3.2.Unasorgenteproduceunmessaggioinchiaro X = [X1, X2,..., XM ].Gli M elementidi X sonoletterediunalfabetofinito.Tradizionalmente,l’alfabetoè costituitodalle26letteremaiuscole.Tuttavianelleimplementazioniattuali,vienetipicamenteutilizzatol’alfabetobinario{0,1}.Perlacifratura,vienegenerata unachiavedellaforma K = [K1, K2,..., KJ ].Selachiavevienegeneratadalla sorgentedelmessaggio,deveprecedentementepoteresserefornitaaldestinatario tramiteuncanalesicuro.Alternativamente,unaterzapartepotrebbegenerarela chiaveefornirlainmodosicurosiaalmittentechealdestinatario.

Usandocomeinputilmessaggio X elachiave K,l’algoritmodicrittografia generailtestocifrato Y = [Y1, Y2,..., YN ].Sipuòrappresentarel’operazione come:

Y = E(K, X)

Questanotazioneindicache Y èprodottoapplicandol’algoritmodicrittografiaE altestoinchiaro X conlaspecificafunzionedeterminatadalvaloredellachiave K Ildestinatario,inpossessodellachiave,saràingradodiinvertirelatrasformazione:

X = D(K, Y)

Unattaccante,osservando Y manonavendoaccessoa K oa X,puòtentarediottenere X, K oentrambi.Sisupponechel’attaccanteconoscal’algoritmodicifratura (E)equellodidecifratura(D).Sel’attaccanteèinteressatosoloaquestoparticolaremessaggio,allorasipreoccuperàsoprattuttodiripristinare X generandouna stimadeltestoinchiaro ˆ X.Tuttavia,spessol’attaccanteèinteressatoanchenel leggereimessaggifuturi,intalcasotenteràquindidiindividuareKgenerando unastima ˆ K

Crittoanalista

Generatore delle chiavi

Destinazione

Canale sicuro

Crittografia Isistemicrittograficisonocaratterizzatidatredimensioniindipendenti.

1. Iltipodioperazioniimpiegatepertrasformareiltestoinchiarointesto cifrato. Tuttiglialgoritmidicrittografiasibasanosudueprincipigenerali:la sostituzione,incuiciascunelementodeltestoinchiaro(bit,lettera,gruppodi bitolettere)vienemappatosuunaltroelemento,elatrasposizione,incuigli elementideltestoinchiarovengonocambiatidiposizione.Ilrequisitofondamentaleèchenonvenganoperseinformazioni(ovverochetutteleoperazioni sianoreversibili).Lamaggiorpartedeisistemi,chiamati sistemiprodotto,prevedonopiùfasidisostituzioneetrasposizione.

2. Ilnumerodichiaviimpiegate. Seilmittenteeildestinatariousanolastessa chiave,ilsistemadicrittograficoèdettosimmetrico,achiavesingola,achiave segretaoconvenzionale.Seilmittenteeildestinatariousanochiavidifferenti, ilsistemaèchiamatoasimmetrico,aduechiavioachiavepubblica.

3. Ilmodoincuivieneprocessatoiltestoinchiaro. I cifrariablocchi processanol’inputunbloccodielementipervolta,producendounbloccodioutput perciascunbloccodiinput.I cifrariaflusso elaboranoglielementidiinput inmodocontinuativo,producendol’outputunelementoallavolta,manmano chequestosipresentaininput.

Crittoanalisieattacchiaforzabruta Ingenere,l’obiettivodell’attaccoaunsistemacrittograficoconsistenell’individuarelachiaveutilizzata,piuttostochesemplicementeottenereiltestoinchiarocorrispondenteaunsingolotestocifrato.Visonodueapproccigeneraliper attaccareunoschemadicrittografiaconvenzionale:

Crittoanalisi: unattaccodianalisicrittograficasibasasullanaturadell’algoritmoesfruttaqualcheconoscenzadellecaratteristichegeneralideltestoinchiaro oeventualmentequalcheesempiodicoppiatestoinchiaro/testocifrato.Questo tipodiattaccosfruttalecaratteristichedell’algoritmopertentarediindividuare iltestoinchiaroolachiaveutilizzata.

Attaccoaforzabruta: l’attaccantetentaognipossibilechiavesuunframmentoditestocifratofinchénonriesceaottenereuntestoinchiarocomprensibile. Inmedia,peraveresuccesso,occorreprovarelametàdellechiavipossibili.

Seunodeiduetipidiattacchiriuscisseadedurrelachiave,l’effettosarebbecatastrofico:tuttiimessaggifuturiepassaticodificaticontalechiaverisulterebbero compromessi.

Crittoanalisi LaTabella3.1riepilogaivaritipidi attacchidianalisicrittografica,sullabasedelleinformazioninote.Ilproblemapiùdifficilesipresenta quandosihaadisposizioneil solotestocifrato.Inalcunicasinonènotoneppure l’algoritmodicrittografiautilizzatomaingeneralesipuòsupporrechel’attaccanteloconosca.Inquestecondizioni,unadellepossibilitàdiattaccoèl’approccio aforzabruta,utilizzandotuttelechiavipossibili.Questasoluzionenonètuttavia applicabilequandolospaziodellechiavièmoltoesteso,pertantol’attaccodeve basarsisull’analisideltestocifrato,generalmenteapplicandovariteststatistici. Perutilizzarequestoapproccio,occorreconoscerequalcheinformazionesullanaturadeltestooriginalecheèstatocifrato,peresempiosesitrattadiuntestoin linguaingleseoitaliana,diunfileeseguibile,dicodicesorgenteJava,diunfiledi contabilitàecosìvia.

Tipidiattacco Elementinotiperl’analisicrittografica

Solotestocifrato

Testoinchiaronoto

Testoinchiaroscelto

Algoritmodicifratura

Testocifrato

Algoritmodicifratura

Testocifrato

Unaopiùcoppietestoinchiaro/testocifratocreatecon lachiavesegreta

Algoritmodicifratura

Testocifrato

Messaggioinchiarosceltodalcrittoanalistaassiemeal corrispondentetestocifratogeneratoconlachiave segreta

Tabella3.1 Tipologiediattaccoai messaggicrittografati.

Testocifratoscelto

Algoritmodicifratura

Testocifrato

Testocifratosceltodalcrittoanalistaassiemeal corrispondentetestoinchiarodecifratogenerato conlachiavesegreta

Testoscelto

Algoritmodicifratura

Testocifrato

Messaggioinchiarosceltodalcrittoanalistaassiemeal corrispondentetestocifratogeneratoconlachiave segreta

Testocifratosceltodalcrittoanalistaassiemeal corrispondentetestoinchiarodecifratogenerato conlachiavesegreta

L’attaccoconilsolotestocifratoèquellodacuièpossibiledifendersipiùfacilmentepoichél’attaccantehaadisposizionelaminimaquantitàdiinformazionisu cuibasarsi.Inmolticasiperòl’attaccantehaadisposizionemoltealtreinformazioni.Inparticolare,potrebbeessereingradodiintercettareunoopiùmessaggi inchiaroconlarispettivaversionecifrata.Oppurepotrebbeessereaconoscenza delfattocheinunmessaggiocompaionodeterminatestrutture(pattern)ditesto inchiaro.Peresempio,unfileinformatoPostScriptiniziasempreconlostessopattern,oppureinunmessaggiobancariopotrebbeesserepresenteun’intestazionee/ounafirmapredefinite,ecosìvia.Tuttiquesticasisonoesempidi testoin chiaronoto.Sfruttandoquesteconoscenze,l’analistapotrebbeindividuarelachiavesullabasedelmodoincuiiltestoinchiarovienetrasformato.

Instrettarelazioneconl’attaccoatestoinchiaronotovièquellochepuò esserechiamatoattaccosulleparoleprobabili.Sel’attaccantestesseanalizzando laversionecifratadiunmessaggiotestualegenerico,potrebbeaverepocheconoscenzeriguardoalcontenutodelmessaggio.Seperòfosseallaricercadiqualche informazionemoltospecifica,partedelmessaggiopotrebbeesserenota.Peresempio,sevenissetrasmessounfiledicontabilità,l’attaccantepotrebbeconoscerela posizionedideterminateparolechiavecontenutenell’intestazionedelfile.Come esempioulteriore,ilcodicesorgentediunprogrammasviluppatodaunadeterminataAziendaXpotrebbeconteneredelleinformazionisuidirittid’autoreinuna posizionepredefinita.

Secoluichesvolgel’analisifosseingrado,inqualchemodo,difaresìche ilsistemadioriginecifrasseunmessaggiodaluiscelto,potràattuareunattacco deltipo testoinchiaroscelto.Ingenerale,sechisvolgel’analisièingradodi scegliereimessaggidacifrare,potràsceglieredellesequenzecheconsentiranno diindividuarelastrutturadellachiave.

LaTabella3.1elencaaltriduetipidiattacchi:testocifratosceltoetesto scelto.Sitrattaditecnichemenoutilizzatemacomunquepossibili.

Sologlialgoritmipiùdebolisoccombonoagliattacchideltiposolotesto cifrato.Ingenerale,unalgoritmodicrittografiaèprogettatoinmododasopportare ancheunattaccodeltipotestoinchiaronoto.

Presentiamoadessoaltreduedefinizionidegnedinota.Unoschemadicrittografiaè incondizionatamentesicuro seiltestocifratogeneratononcontiene informazionisufficientiperdeterminareinmodounivocoilrelativotestoinchiaro,indipendentementedallaquantitàditestocifratodisponibile.Ovverol’attaccante,indipendentementedaltempoasuadisposizione,nonpuòdecifrareiltesto cifrato,semplicementeperchéessononcontieneleinformazioniricercate.Con l’eccezionediunoschemachiamatoone-timepad(dicuisiparleràpiùavanti nelcapitolo),nonvièalcunalgoritmodicrittografiaincondizionatamentesicuro. Pertanto,tuttociòchegliutilizzatorideglialgoritmidicrittografiapossonodesiderareperunparticolarealgoritmoècheessosoddisfiunooentrambideiseguenti requisiti:

Ilcostodellaviolazionedeltestocifratosuperailvaloredelleinformazioni crittografate.

Iltemporichiestoperviolareiltestocifratoèsuperiorealtempodivitautile delleinformazioni.

Unoschemadicrittografiaèdetto computazionalmentesicuro sesoddisfaalmenounotraquestiduecriteri.Sfortunatamente,èmoltodifficilestimarelaquantità dilavoronecessariopereffettuarel’analisicrittograficadiuntestocifrato.

Tutteleformedianalisicrittograficaperglischemidicrittografiasimmetricisonoprogettatepersfruttareilfattocheneltestocifratopossonorimanere delletraccedistinguibilidellastrutturaodelleregolaritàpresentineltestoinchiaro.Questoconcettodiverràpiùchiaroproseguendonellostudiodeivarischemi dicrittografiadescrittiinquestocapitolo.Nellaterzapartediquestotestosivedràinvecechel’analisicrittograficadeglischemiachiavepubblicapartedauna assunzioneradicalmentedifferente,ovverochesiapossibilederivareunachiave dall’altrasfruttandoleloroproprietàmatematiche.

Attacchiaforzabruta Unattaccoaforzabrutaprevedediprovareognichiave possibilefinoaottenereunatraduzionecomprensibiledeltestocifratointestoin chiaro.Inmedia,peraveresuccessooccorreprovarelametàdituttelechiavipossibili.Inaltreparole,seilnumerodichiavipossibiliè X,unattaccante,inmedia, scopriràlachiaveesattadopo X/2tentativi.Èimportantecomprenderechel’attaccoaforzabrutanonconsistesolonelprovaretuttelechiavipossibili.Infatti, almenochenonsiabbiaadisposizioneilrelativotestoinchiaro,l’analistadovrà essereingradodiriconoscerel’effettivotestoinchiarooriginale.Seilmessaggio èscrittoinunalinguad’usocomunecomel’italianool’ingleseallorailtestoin chiarooriginalesaràfacilmentericonoscibile,ancheseècomunquenecessario automatizzaretalericonoscimento.Se,invece,ilmessaggiotestualeèstatocompressoprimadiesserecifrato,allorailriconoscimentodiventapiùdifficile.La

difficoltànell’automatizzareilriconoscimentoaumentaulteriormenteseilmessaggiocompressoèditipopiùgeneralecomeperesempiodatinumerici.Quindi, inaggiuntaall’approccioaforzabruta,ènecessarioaveredelleinformazioniriguardolanaturaattesadeltestoinchiaro,oltrecheunmetodoautomatizzatoper distingueretratestoinchiaroedatiinsensati.

Crittografiarobusta L’esigenzadischemidicrittografiarobustaperlaprotezionedeidatièfortementesentitadagliutenti,dagliingegneridellasicurezza edairesponsabiliaziendali.Sebbenenonesistaunadefinizioneesattadi crittografiarobusta,taleterminefariferimentoaschemidicrittografiacherendono difficilmenteraggiungibilel’accessoauntestocifrato.[NAS18]elencaleseguentiproprietàcherendonounsistemacrittograficorobusto:sceltadiunalgoritmo dicrittografiaappropriato,utilizzodichiavidilunghezzaadeguatamentelunga, sceltaoculatadeiprotocolli,implementazionebenprogettatael’assenzadivulnerabilitàintrodottedeliberatamente.Iprimiduefattoririguardantilacrittoanalisi sonostatidiscussiinprecedenza.Ladiscussionedegliultimitrefattori,invece,va oltregliscopidiquestotesto.

3.2Tecnichedisostituzione Inquestoparagrafoenelprossimoverrannoesaminatialcuniesempiditecniche dicrittografiaclassiche.Lostudiodiquestetecnicheconsentediillustraregliapproccidibasedellacrittografiasimmetricaattualmenteutilizzatieitipidiattacchi basatisull’analisicrittograficachedevonoessereprevenuti.

Idueelementifondamentaliditutteletecnichedicrittografiasonolasostituzioneelatrasposizione,cheverrannotrattateneidueparagrafiseguenti.Infine,si descriveràunsistemachecombinalasostituzioneconlatrasposizione.

Unatecnicadisostituzioneconsentedisostituireleletteredeltestoinchiaro conaltrelettere,numeriosimboli.1 Sesiconsiderailtestoinchiarocomeuna sequenzadibit,lasostituzionecomporta,appunto,lasostituzionedellesequenze dibitdeltestoinchiaroconlesequenzedibitdeltestocifrato.

CifrariodiCesare Ilpiùanticocifrarioconosciutoeancheilpiùsempliceèquelloutilizzatoda GiulioCesarecheprevedelasostituzionediciascunaletteraconlaletterachesi trovaatreposizionididistanzanell’alfabeto.Peresempio:

testoinchiaro: meetmeafterthetogaparty testocifrato: PHHWPHDIWHUWKHWRJDSDUWB

Sinotichel’alfabetoèciclicoedunquelaprimaletteradopolaZèlaA.Si puòdefinirelatrasformazioneelencandotuttelepossibilitàcomemostratonel seguenteesempio:

inchiaro: abcdefghijklmnopqrstuvwxyz cifrato: DEFGHIJKLMNOPQRSTUVWXYZABC

1 Quandosiutilizzanolettere,inquestovolumevengonoadottateleseguenticonvenzioni:il testoinchiarovieneriportatoinlettereminuscole,iltestocifratovieneriportatoinletteremaiuscole, ivaloridellachiavevengonoindicatiinlettereminuscolecorsive.