Creación, actualización, revisión y aprobación del documento

Este documento fue creado por:

Nombre

Ingrid Bustamante OPCI

Este documento fue actualizado por:

Ingrid Bustamante OPCI

Ingrid Bustamante OPCI

Ingrid Bustamante OPCI

Jefe de Protección y Control de la Información Junio 2016

Este documento fue revisado por:

Ingrid Bustamante Oficina de Protección de Control de la Información

Freddy Lazo Vicepresidencia de Tecnología de Información

Ingrid Bustamante Oficina de Protección de Control de la Información

Freddy Vicepresidencia de Tecnología de Información

Jefe de Protección y Control de la Información Septiembre 2016

Jefe de Protección y Control de la Información Diciembre 2016

Jefe de Protección y Control de la Información Octubre 2017

Jefe de Protección y Control de la Información Junio 2016

Vicepresidente de Tecnología de Información Junio 2016

Jefe de Protección y Control de la Información Septiembre 2016

Vicepresidente de Tecnología de Información Septiembre 2016

Comité de Dirección Directiva Octubre 2016

Ingrid Bustamante OPCI

Jefe de Protección y Control de la Información Octubre 2017

Freddy Lazo Vicepresidencia de Tecnología de Información Vicepresidente de Tecnología de Información Octubre 2017

Este documento fue aprobado por:

Freddy Lazo Vicepresidencia de Tecnología de Información Vicepresidente de Tecnología de Información Junio 2016

Freddy Lazo

Vicepresidencia de Tecnología de Información Vicepresidente de Tecnología de Información Septiembre 2016

Comité de Dirección Directiva Octubre 2016

Freddy Lazo Vicepresidencia de Tecnología de Información

Vicepresidente de Tecnología de Información Octubre 2017

Freddy Lazo Vicepresidencia de Tecnología de Información Vicepresidente de Tecnología de Información Febrero 2024

El objetivo de este Manual es describir las políticas de seguridad tecnológicas que permitan establecer los controles adecuados para el resguardo de la información y recursos tecnológicos manejados por los usuarios bajo dependencia laboral de Gama Supermercados C.A.

Este Manual, establece las políticas para el uso aceptable y adecuado de los recursos de tecnología por parte de los usuarios bajo dependencia laboral de Gama Supermercados C.A., esto incluye: directivos y profesionales que manejen recursos de tecnología y que conforman la estructura organizativa de Gama Supermercados C.A.

Gama Supermercados C.A., considera que su información, datos y aplicaciones son los activos más valiosos de la empresa, por lo tanto, los usuarios que utilizan los recursos tecnológicos deben ser conscientes de sus responsabilidades y obligaciones en relación con los siguientes puntos expuestos:

Deben cumplir las políticas de seguridad tecnológica establecidas en este Manual

Es su obligación leer y entender toda la información contenida en este Manual, así como los cambios, modificaciones o incorporaciones de nuevas políticas en el mismo. Si existiera alguna duda, la comunicará a la OPCI, para que dicha duda sea aclarada.

No deberán hacer declaraciones o expresar opiniones que pretenden ser las de la empresa sin la autorización apropiada.

La información confidencial o personal no debe ser compartida con cualquier persona que no tenga una necesidad justificada de conocer dicha información, esto aplica a cualquier forma en que se presente la información: escrita, impresa o en formato electrónico.

Los recursos de tecnología deben ser utilizados por los usuarios con un máximo de eficiencia y en las actividades propias del negocio de la empresa.

La OPCI, se reserva el derecho de efectuar procedimientos de auditoría y monitoreo de los equipos, dispositivos y sistemas pertenecientes a la empresa, con la finalidad de detectar cualquier irregularidad y, sobre todo, determinar la correcta utilización de dichos equipos, dispositivos y sistemas.

Se debe notificar de inmediato a la OPCI, si se extravía cualquier recurso tecnológico asignado por la empresa o si es de uso personal, pero posee configurada la cuenta de correo electrónico de la empresa; de tal manera que se pueda eliminar de forma remota la información contenida en los dispositivos.

En caso de algún incumplimiento de algunas de estas políticas descritas en este Manual, el usuario afectado deberá informar inmediatamente al supervisor directo y a la OPCI.

Este Manual debe ser difundido a todos los usuarios bajo dependencia laboral de Gama Supermercados C.A. cuando se requiera, para su estudio, conocimiento y concientización.

La confirmación de enterado de este Manual es obligatoria y será monitoreada por la OPCI.

No está permitido que un miembro de la empresa se haga pasar por otro individuo, ya sea en persona o mediante cualquier tecnología o medio electrónico.

Este Manual será constantemente revisado y en caso de que se requiera, será actualizado.

Toda actualización del manual será comunicada oportunamente a todos los usuarios bajo dependencia laboral de Gama Supermercados, C.A.

El incumplimiento por parte de los usuarios de cualquiera de las políticas descritas en este Manual, pueden ser causa para la aplicación de las acciones disciplinarias.

Auditoría: Se define como un proceso de revisión e inspección de cualquier aspecto relacionado con Gama Supermercados C.A., con la finalidad de determinar el grado de cumplimiento entre la realidad de los hechos y los criterios establecidos, para luego comunicar los resultados a las personas interesadas.

Carta Relato de Incidente de Seguridad: Es un documento donde se describe la ocurrencia de un incidente de seguridad asociado a un recurso tecnológico, el cual es elaborado por el usuario involucrado en el incidente. Debe contener los siguientes datos: nombres y apellidos del usuario involucrado con el incidente de seguridad, número de cédula de identidad, fecha y hora del incidente, estado, ciudad, municipio, explicación detallada de lo ocurrido con el recurso tecnológico y la firma del usuario.

Confidencialidad: Se refiere a la protección de la información sensitiva frente a una posible revelación no autorizada

Contrato de Comodato de Entrega de Recursos Tecnológicos: Es un documento donde se establece un acuerdo legal entre el trabajador y Gama Supermercados, C.A., en relación

Manual de Políticas de Seguridad Tecnológicas para Usuarios Finales

con la entrega de un recurso tecnológico en calidad de préstamo por el tiempo que dure la relación laboral del trabajador con la empresa.

Control: Verificación de lo que ocurre en conformidad con lo planteado. Tiene como finalidad de identificar las debilidades y errores, con el propósito de aplicar las acciones necesarias e impedir que se produzcan nuevamente.

CPD: Centro de Procesamiento de Datos

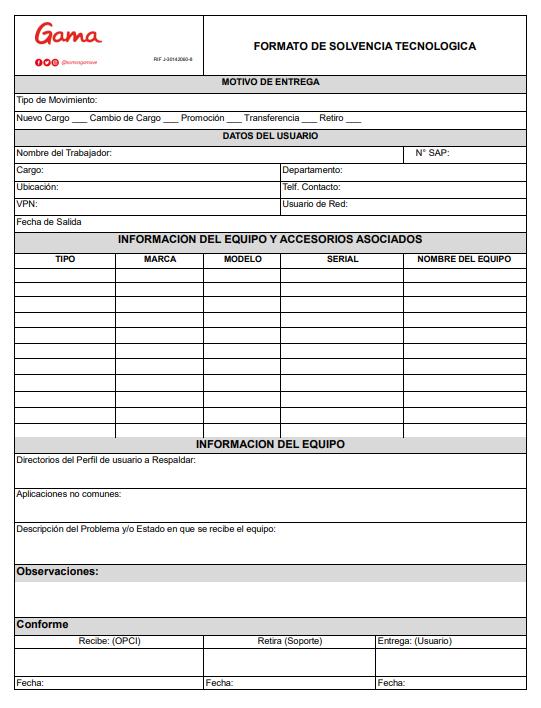

Formato de Solvencia Tecnológica: Documento que certifica la devolución de los recursos tecnológicos asignados al trabajador cuyo proceso de egreso se encuentra en curso.

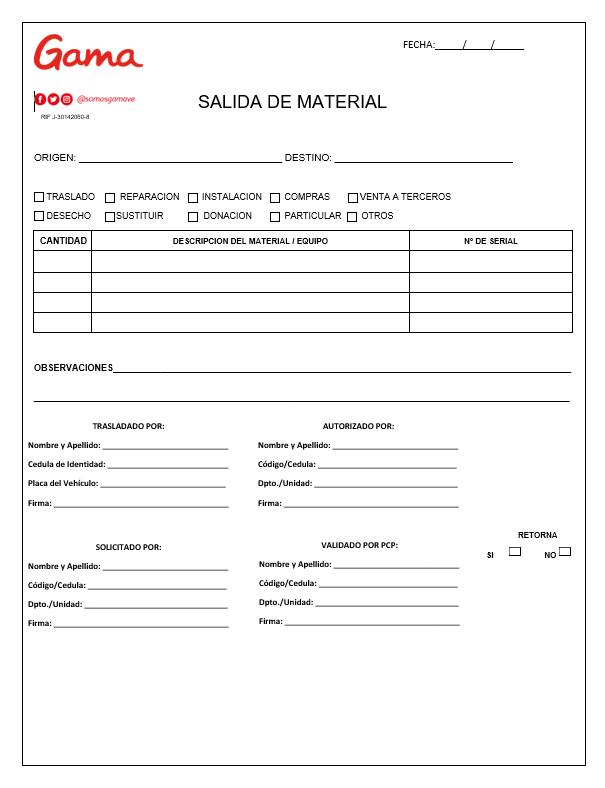

Formato de Orden de Salida: Documento utilizado para registrar y autorizar el traslado de recursos tecnológicos, siguiendo el procedimiento establecido por el área de PCP.

Formato de Excepción ID de Usuario: Formato de excepción para mantener activa la cuenta de un usuario luego de terminada la relación laboral con la empresa.

Información: Es el activo más importante para cualquier empresa. La información existe en muchas formas: impresa o escrita, almacenada electrónicamente, transmitida por correo o utilizando medios electrónicos.

JOPCI: Jefe de Oficina de Protección y Control de la Información.

OPCI: Oficina de Protección y Control de la Información.

PDA: “Personal Digital Assistant” o por sus siglas en español “Asistente personal digital”, son dispositivos electrónicos portátiles que proporcionan funcionalidades de computación y organización personal.

PDT: “Portable Data Terminal” o por sus siglas en español “Terminal de datos portátil”, son dispositivos dirigidos al uso industrial utilizados como lectores móviles de código de barras, código de puntos o etiquetas de radio frecuencia.

Recurso Tecnológico: Se consideran recursos tecnológicos los siguientes elementos: computadoras de escritorio, laptops, mouse, teclados, monitores, video beam, cajas (post de ventas), gavetas, monitor cliente, triton, escáner balanzas, escáner de mano, balanzas colgantes, verificadores de precio, capta huellas, impresoras fiscales, cable de data serial, impresoras (laser - deskjet - zebra – datamax - matriz de punto), cable de impresora USB, dispositivo móvil USB de conexión inalámbrica (Movilnet / Movistar), dispositivo móvil corporativo, consolas de PDT, PDA, cornetas de sonido, licencias de software, switches, routers, accespoint, servidores, KVM, entre otros.

Reporte de Incidente de Seguridad: Es un documento elaborado por la OPCI, donde se describe la ocurrencia de un incidente de seguridad en base a la Carta Relato de Incidente

Manual de Políticas de Seguridad Tecnológicas para Usuarios Finales de seguridad presentada por el usuario involucrado. En este reporte se debe explicar los pasos a seguir que conduzcan la solución según sea el incidente, así como las acciones disciplinarias que se aplicarán.

Riesgo Tecnológico: Posibilidad de que existan consecuencias indeseables, producto de un acontecimiento relacionado con el acceso o uso indebido de la tecnología y cuya aparición no se puede determinar sino más bien mitigar.

Seguridad de la información: Se logra al implementar un conjunto adecuado de políticas, procedimientos, estructuras organizativas y otras acciones que hacen que la información pueda ser manipulada de una forma segura.

SETI: Servicio de Excelencia de Tecnología de Información y hace referencia al Escritorio de Servicio de TI.

Streaming: Término informático que traducido al español se denomina transmisión y se define como la distribución digital de archivos multimedia a través de una red de computadoras, de manera que el usuario final pueda consumir el producto en paralelo mientras éste se descarga.

Tercero: Cualquier contratista y/o proveedor de servicio de tecnología externo contratado para fines comerciales por Excelsior Gama Supermercados, C.A.

Usuario final: Toda persona empleada o contratada por Excelsior Gama Supermercados C.A. que utilice hardware o software perteneciente a la empresa, estando dentro o fuera de sus instalaciones.

VPTI: Vicepresidencia de Tecnología de la Información

WI-FI: Tecnología de red inalámbrica a través del cual dispositivos como computadores (Portátiles y de escritorio), dispositivos móviles (Teléfonos inteligentes y accesorios), y otros equipos (Impresoras, videocámaras, etc.) pueden interactuar con internet.

5. Responsabilidades

Comité de Dirección: Comprometerse con el establecimiento del modelo de gestión de la seguridad de la información en la empresa, apoyando la implantación de los procedimientos adecuados que minimicen los riesgos existentes.

Vicepresidente de Tecnología de la Información: Aprobar las acciones definidas para darle solución a los incidentes de riesgo tecnológico que se materialicen y afecten la operatividad y la seguridad de la información de Gama Supermercados, C.A., también monitorear el cumplimiento de las funciones de la OPCI, evaluar y establecer junto al JOPCI

Manual de Políticas de Seguridad Tecnológicas para Usuarios Finales

las sanciones o acciones disciplinarias que se deben aplicar a los usuarios que violen las Políticas de Seguridad Tecnológicas dirigidas a usuarios finales establecidas en este manual.

Oficina de Protección y Control de la Información (OPCI): Desarrollar, controlar y gestionar las Políticas de Seguridad Tecnológicas para Gama Supermercados, C.A.

Jefe de Protección y Control de la Información (JOPCI): Evaluar, reportar, fijar acciones y monitorear los incidentes o debilidades de seguridad de la red y los recursos tecnológicos de Gama Supermercados, C.A.

Gerencia de Tecnología: Identificar y prevenir los incidentes o debilidades de seguridad dentro de la plataforma tecnológica de Gama Supermercados, C.A.

Gerencia de Aplicaciones TI: Garantizar el funcionamiento de todas las aplicaciones que apoyan los procesos de negocio, a fin de promover la operatividad y correcta interrelación de los sistemas dentro de los lineamientos establecidos y enmarcados en los valores de la empresa.

Gerencia de Servicios TI: Promover y asegurar una gestión efectiva de los equipos tecnológicos, brindando servicios de soporte eficientes tanto a clientes internos como externos, manteniendo la continuidad operativa mediante una gestión proactiva de los activos en toda la organización.

Gerencia de Innovación de Procesos del Negocio: Impulsar un entorno propicio para la mejora continua, la innovación y la transformación de los procesos operativos, con el fin de impulsar la competitividad y el éxito a largo plazo dentro de la organización.

Gerencia de Prevención y Control de Perdidas (PCP): Identificar, evaluar y mitigar los riesgos operativos y de seguridad que puedan afectar a la organización.

Gerencia de Gestión de Personal: Liderar y supervisar las actividades relacionadas con la contratación, desarrollo, gestión del desempeño, compensación y bienestar del personal de la organización. Además, se encarga de garantizar el cumplimiento de las políticas y regulaciones laborales, así como de fomentar un ambiente laboral positivo y productivo

Terceros (Stakeholders, proveedores, contratistas): Cumplir con lo dispuesto en el Manual de Políticas de Seguridad Tecnológicas para Usuarios Finales y darle buen uso a los recursos tecnológicos que ha otorgado la empresa para el cumplimiento de sus actividades laborales.

Usuario Final: es responsable de notificar a SETI (Servicio de Excelencia de Tecnología de Información) sobre cualquier incidente tecnológico de seguridad ocurrido y cualquier

Manual de Políticas de

Tecnológicas para Usuarios Finales

debilidad encontrada en su computador asignado o cualquier equipo electrónico que esté bajo su responsabilidad; así como acerca del software que maneja. Cada uno de los usuarios finales se convierte en un vigilante de los incidentes o debilidades de seguridad tecnológicos que puedan surgir en la plataforma tecnológica de Gama Supermercados, C.A.

Todos los recursos tecnológicos son propiedad de Gama Supermercados C.A. y como tal, la empresa se reserva el derecho de supervisar y examinar el uso de cualquiera de sus activos tecnológicos.

A continuación, se describen las políticas que deben ser cumplidas:

La custodia de los recursos tecnológicos asignados al usuario es responsabilidad directa del mismo.

El usuario debe tomar todas las medidas razonables necesarias, que le permitan proteger los recursos tecnológicos y la información contra robo, pérdida, mal uso, acceso no autorizado, revelación, modificación, reproducción, daño físico y/o destrucción.

Cualquier requerimiento o incidente relacionado con aplicativos y equipos informáticos deben ser reportados a través de SETI con su correspondiente justificación para su respectiva canalización con el área responsable.

Todo recurso tecnológico y sus componentes, asignados a un usuario, requieren que el área donde estén ubicados cumpla con las exigencias de: seguridad física, condiciones ambientales, alimentación eléctrica, entre otras.

Los usuarios deben apagar por completo los equipos y laptops una vez culminada su jornada de trabajo, esto incluye: monitor, CPU, regleta o regulador de voltaje; así como también, cualquier periférico conectado al equipo, como, por ejemplo: impresora, escáner, unidad para realizar backups, etc.

La pantalla de las laptops no debe cerrarse si estos se encuentran encendidos o con algún accesorio o material en su interior, como: papeles de trabajo, carpetas, lápices, entre otros. Cuando se guarda el equipo dentro del maletín, debe evitarse colocar encima o cerca de la laptop objetos pesados como: engrapadoras, perforadoras, sacabocados, entre otros.

Está prohibido ingerir bebidas cerca o sobre los equipos, ya que, si se derrama alguna bebida sobre estos, los mismos pueden verse afectados lo cual puede generar un daño irreversible o pérdida de la información almacenada en ellos.

Está prohibido colocar materos en el escritorio, ya que pueden caer residuos de agua o tierra sobre el área de trabajo.

El usuario debe asegurarse de resguardar su equipo de trabajo y accesorios durante la jornada laboral.

El usuario debe asegurar la laptop mediante el uso de la guaya de seguridad.

Todos los equipos desktops deben contar con guaya de seguridad y las llaves deben ser administradas por la Coordinación de Soporte.

En caso de identificar ausencia o defectos en la guaya de seguridad debe notificarse a SETI. No se debe dejar el laptop dentro del automóvil, moto, ni en sitios poco seguros, ya que el equipo puede estar expuesto al robo o hurto.

En todos los casos, los usuarios deben ejercitar el buen juicio para garantizar la salvaguarda de los equipos, así como de cada uno de sus componentes

Cualquier uso inadecuado de los equipos, puede generar incidentes de seguridad que implicaría acciones disciplinarias hacia el usuario.

No se garantiza la reposición inmediata de un equipo en caso de sufrir daños ya que se debe tomar en consideración el inventario disponible de equipos tecnológicos.

Ningún usuario podrá reparar o enviar a reparación cualquier equipo o dispositivo tecnológico perteneciente a Gama Supermercados, C.A.; ya que se pierde su garantía y el usuario tendrá que asumir los gastos de la reparación. La Gerencia de Servicios y la Gerencia de Tecnología, son las áreas autorizadas para enviar a reparación los equipos tecnológicos de la empresa.

Los usuarios no deben trasladarse con los equipos portátiles por las vías públicas a altas horas de la noche, ni cuando se considere que los lugares a los cuales nos trasladamos son inseguros.

Si se requiere el traslado de los equipos, se deben tomar en cuenta las siguientes recomendaciones:

No transitar las calles con el equipo en horas de la noche.

Solicitar el servicio de una línea de taxi para movilizarse.

No llevar el equipo a lugares que no estén relacionados con el campo laboral.

Usar los bolsos corporativos asignados para su resguardo.

El equipo debe estar apagado y no debe colocarse en hibernación

Los supervisores y gerentes deben monitorear la necesidad real de trasladar los equipos por parte del personal bajo su supervisión.

Todo recurso tecnológico que sea asignado de forma temporal o definitiva a un trabajador de Gama Supermercados, C.A., debe realizarse a través del Contrato de Comodato de Entrega de Recursos Tecnológicos (Ver Anexo 2.) Los recursos tecnológicos deben emplearse exclusivamente con propósitos laborales.

Se deben utilizar únicamente los programas y equipos autorizados por la VPTI

No está permitida la descarga, instalación o uso de aplicativos o programas informáticos no autorizados por la VPTI.

La OPCI, podrá monitorear los recursos tecnológicos asignados al usuario, el material que ha sido creado, almacenado, enviado o recibido, a través de Internet o de cualquier otra red o medio

Los recursos tecnológicos no podrán ser utilizados para divulgar, propagar o almacenar contenido personal o comercial de publicidad, promociones, ofertas, programas destructivos (virus), propaganda política y/o material religioso.

Cuando se trate de un recurso tecnológico catalogado como un dispositivo móvil corporativo para uso del trabajador en las jornadas de guardia o cualquier actividad especial que lo amerite, podrán serán revisados por el Gerente del área responsable y la Gerencia de Servicios Corporativos, los consumos y uso de la línea junto con todos los servicios asociados al plan corporativo.

Los equipos son intransferibles de un usuario a otro, por lo que ningún usuario podrá asignar su laptop, accesorios o cualquier dispositivo tecnológico a otro usuario, sin la debida autorización de la Coordinación de Soporte. En caso de que esto ocurra, toda la responsabilidad sobre el equipo, accesorios o dispositivos transferidos es del usuario a quien le fue asignado inicialmente.

No está permitido que los trabajadores o terceras personas tomen sin autorización previa equipos o cualquier tipo de accesorios o dispositivos tecnológicos pertenecientes o asignados a otras personas. Esta práctica puede ocasionar que se establezca un incidente de seguridad o la aplicación de las acciones disciplinarias por parte de la OPCI.

No está permitido el uso de dispositivos personales como ratón, teclados, cornetas, adaptadores, entre otros.

Los equipos que se encuentran en calidad de préstamo deben ser entregados a la Coordinación de Soporte en la fecha exacta indicada en el documento de préstamo, sin excepción. En caso de requerir una prórroga, deben comunicarse con la Coordinación de Soporte para exponer el motivo por el cual la requieren y así se pueda verificar la factibilidad de la solicitud.

Todo equipo laptop, computador de escritorio, caja (pos de venta) y servidor conectado a la red corporativa de Gama Supermercados, C.A., debe tener instalada la versión actualizada de la aplicación de antivirus.

Los usuarios no deben mover o reubicar por ninguna circunstancia, los equipos tecnológicos o algunos de sus componentes, así como tampoco instalar o desinstalar dispositivos, sin la autorización del área de Tecnología, debiéndose solicitar al Escritorio de Servicio de TI (SETI) en caso de requerir este servicio.

La Coordinación de Soporte y la Coordinación de Servicios son los encargados y autorizados para realizar cambios en los equipos de escritorio, cajas, verificadores, monitores, balanzas, scanner balanzas, PDT, impresoras de oficinas/fiscales, u otros componentes relacionados con esta área, certificando con el usuario final la efectividad del cambio.

La Gerencia de Tecnología es la encargada y autorizada de realizar cualquier cambio o manipulación en los equipos tecnológicos dispuestos dentro de los CPD, cuartos de distribución ubicados en oficina principal, sucursales y cedis Los Ruices.

En caso de que los recursos tecnológicos deban ser trasladados por personal Gama o Proveedores, se debe cumplir con el procedimiento establecido por el área de PCP en el cual se utiliza el Formato de Orden de Salida (Ver Anexo 5)

Si se requiere viajar con el recurso tecnológico, se debe tomar en consideración las siguientes recomendaciones:

Asegurar el equipo en la caja fuerte del hotel, cuando se llegue al destino

El equipo no debe ser resguardado en casilleros públicos

No está permitido dejar desatendido el recurso tecnológico en lugares públicos como aeropuertos, habitaciones, restaurantes, etc.

El equipo tecnológico no debe guardarse dentro de la maleta que se entregue a la aerolínea para que sea resguardado y/o trasladado durante el vuelo.

Antes, durante y después del vuelo, el equipo tecnológico debe permanecer en todo momento con el usuario, bajo su custodia, formando parte de su equipaje de mano, por lo que siempre debe estar a la vista del usuario y dentro del avión, nunca colocarse fuera del alcance de su vista.

En caso de que ocurra un daño sobre un equipo tecnológico dentro o fuera de las instalaciones de Gama Supermercados, C.A., el usuario deberá llevar a cabo las siguientes acciones:

El usuario debe reportar el daño del equipo a SETI, a la OPCI, a la Coordinación de Soporte y al supervisor directo inmediatamente ocurrido el accidente, ya que, de lo contrario, la garantía del equipo pudiera quedar sin efecto. La notificación extemporánea del incidente puede ocasionar la aplicación de acciones disciplinarias.

La OPCI, se reunirá con el usuario para conocer el detalle de lo ocurrido, y en el caso de haber incumplido las políticas existentes relacionadas con el buen uso de los equipos tecnológicos, se le exhortará.

El usuario debe elaborar manualmente la Carta relato de Incidente de Seguridad en la cual describe los hechos, especificando fecha, hora, lugar, circunstancias, datos del equipo y todos aquellos detalles que complementen lo ocurrido. Esta carta debe ser entregada a la OPCI en original y debe estar firmada por el usuario. (Ver Anexo 3.)

La OPCI elabora el Reporte de Incidente de Seguridad donde registran las acciones aplicadas para la solución del caso. (Ver Anexo 4.)

La Coordinación de Soporte, realizará la evaluación del impacto del daño en el equipo y emitirá el diagnóstico en el mismo.

En caso de que el equipo esté asegurado, la OPCI gestionará a la Sub-Gerencia de Contabilidad el reporte del incidente de seguridad con la documentación requerida para la declaración ante la empresa de seguros.

La OPCI debe entregar una copia de toda la documentación a la VP de Gestión de Talento

Humano – Gerencia de Personal para ser archivada en el expediente personal del trabajador. Este departamento firmará la copia como constancia de recibido.

La OPCI guardará una copia en digital del incidente reportado.

Si el equipo se encuentra en garantía, la Coordinación de Soporte, debe solicitar al proveedor, la reparación o cambio del equipo.

Si el equipo no se encuentra en garantía, la Coordinación de Soporte solicitará al proveedor un informe técnico del daño del equipo y en caso de que aplique, enviará a reparar el equipo. Luego debe enviar a la OPCI la copia de la factura de reparación del equipo.

Si el equipo no se puede reparar, debe informar de esta situación a la OPCI, para que se analice en conjunto las acciones disciplinarias que se tomarán.

La Coordinación de Soporte debe actualizar en el aplicativo de inventario el estatus del equipo relacionado con el incidente.

Manual

En caso de que se requiera, la OPCI debe solicitar a la Gerencia de PCP las evidencias requeridas sobre el caso para determinar la responsabilidad del usuario.

En caso de que se determine responsabilidad por parte del usuario sobre el daño intencional al equipo tecnológico, este caso debe ser revisado por la OPCI, el vicepresidente de TI, el Gerente de Servicios de TI y el supervisor inmediato del usuario, para definir las acciones disciplinarias que se correspondan.

Finalmente se aplicarán las acciones disciplinarias de acuerdo con las circunstancias de ocurrencia del hecho.

En caso de Robo, Hurto o Extravío de un equipo tecnológico dentro o fuera de las instalaciones de Gama Supermercados, C.A., el usuario deberá llevar a cabo las siguientes acciones: Reportar de forma inmediata el hecho al supervisor directo, a la OPCI y a SETI.

La OPCI solicitará a la Coordinación de Servidores la desincorporación del equipo en los sistemas.

La OPCI atenderá la incidencia de acuerdo con lo ocurrido con el equipo.

En caso de que se requiera, la OPCI debe solicitar a la Gerencia de PCP las evidencias requeridas sobre el caso para determinar la responsabilidad del usuario.

En caso de robo o hurto se debe formular la denuncia ante el CICPC en un lapso no mayor a las 24 horas hábiles luego de haber ocurrido el hecho. Debe llevar al CICPC la copia de la factura del equipo, la copia del contrato de comodato, carta relato de incidente y debe estar atento que en la denuncia se refleje de forma clara y precisa, los datos del equipo (modelo, serial) así como sus datos personales y fecha en que ocurrió el incidente.

Luego de consignada la denuncia ante el CICPC, debe entregar el comprobante a la OPCI de forma inmediata junto con la Carta relato de Incidente de Seguridad, la cual debe coincidir con lo reflejado en la denuncia.

La OPCI elaborará el reporte de incidente de seguridad con el motivo del robo, hurto o extravío del equipo, el cual debe estar firmado por el usuario, el supervisor inmediato y la OPCI.

La OPCI entregará a la Sub-Gerencia de Contabilidad la documentación requerida por la empresa aseguradora para los trámites correspondientes.

La OPCI entregará una copia de toda la documentación a la VP de Talento Humano SubGerencia de Personal para ser archivada en el expediente personal del usuario.

La OPCI notificará de este incidente a la Coordinación de Soporte para que el estatus del equipo sea actualizado en el inventario de recursos tecnológicos según sea el caso: robo, hurto o extravío.

La OPCI guardará una copia en digital del incidente reportado.

La Coordinación de Soporte entregará al usuario un equipo de acuerdo con la disponibilidad en el inventario de recursos tecnológicos.

Se aplicarán las acciones disciplinarias de acuerdo con las circunstancias de ocurrencia del hecho.

Los dispositivos de almacenamiento externo como memorias USB, discos duros portátiles, tarjetas de memoria, entre otros, son considerados componentes de propagación e infección de aplicaciones maliciosas en los diferentes equipos conectados a la red de Gama Supermercados C.A., por tal motivo, para preservar la protección de los equipos tecnológicos y la información es necesario el cumplimiento de las políticas que se describen a continuación:

No se permite el uso de dispositivos USB o de almacenamiento externo, por lo que los puertos USB de todos los equipos de la organización se encuentran indefinidamente bloqueados.

En casos donde se amerite hacer una excepción, la misma debe ser por tiempo definido y previamente evaluada por la OPCI, quien determinará si es necesario realizar la acción o si es posible optar por otra alternativa.

La OPCI es la encargada de evaluar la aplicación de controles de seguridad sobre los dispositivos de almacenamiento utilizados en la red corporativa.

Gama Supermercados, C.A. provee el servicio de Internet a los usuarios finales de la red de la empresa, en apoyo a su trabajo diario y como medio para acceder a la información relacionada directamente con la organización. Los usuarios son responsables del buen uso de Internet, por lo que deben cumplir con las siguientes políticas: Ningún usuario podrá acceder al servicio de Internet utilizando la cuenta de otro usuario.

Los usuarios finales que tengan acceso a Internet a través del enlace de la empresa deben tener buen juicio al seleccionar las páginas que visitan. Está prohibido el acceso a sitios no relacionados con las funciones del negocio durante las horas de trabajo o fuera de ellas y cualquier otro sitio que no aporte ninguna utilidad para el negocio, por considerarse indebido.

No se permite la comercialización de servicios y/o productos personales a través del internet que provee la empresa.

La OPCI velará por la protección de la información de Gama Supermercados C.A., sin embargo, el contenido de los archivos enviados a través de Internet será directamente responsabilidad del usuario.

Se prohíbe el uso de Internet para consulta, difusión y/o publicación de contenidos que violen la moral y buenas costumbres de las personas que laboran en la empresa, así como el acceso a contenidos que hagan daño a terceros, bienes, patrimonio o la reputación de la empresa.

Está prohibida la descarga de archivos de video, música, ejecutables, imágenes, así como el acceso o distribución de cualquier material ilegal u ofensivo que represente un riesgo a la integridad de la red de la empresa.

No está permitido el uso de dispositivos de internet móvil personal de cualquier empresa de servicios como CANTV, Movistar, Digitel, Movilnet, entre otros.

En caso de requerir un dispositivo de internet móvil corporativo para el uso dentro de la red de la empresa, esta acción debe ser notificada a la OPCI.

No está permitido la alteración, eliminación o destrucción con fines malintencionados de cualquier sitio de Internet donde Gama Supermercados, C.A. posea información, por ejemplo, la página Web de la empresa (empresa.gamaenlinea.com).

El estándar establecido para el software de navegación de Internet en Gama Supermercados, C.A. se limita únicamente a: Google Chrome, Microsoft Edge y Firefox.

La empresa, con el objetivo de garantizar un rápido y seguro acceso a Internet, ha implementado reglas que permiten bloquear de forma automática toda navegación en plataformas de contenido pornográfico, de streaming, juegos, entre otros.

En los casos en que aplique, se permitirá la configuración para restringir el acceso de usuarios al servicio de Internet.

La navegación de los usuarios a través de Internet puede ser monitoreada por parte del personal de tecnología autorizado para tal efecto, a través de los mecanismos formales y técnicos que se consideren oportunos, ya sea de forma periódica o por razones específicas de seguridad.

El uso del servicio de Internet implica el consentimiento por parte del usuario para su monitoreo por razones operativas y de seguridad.

Conectividad y uso de redes inalámbricas (WI-FI)

El servicio de red inalámbrico a través de la WI-FI de Gama Supermercados, C.A. está permitido para el uso por parte de los usuarios, siempre y cuando no interfiera con la productividad del

Manual de Políticas de

Tecnológicas para Usuarios Finales

trabajador y no cause conflictos con las funciones del negocio. Toda información trasmitida por este medio será tratada como información relacionada con Excelsior Gama Supermercados, C.A. y debe estar alineada al cumplimiento de las políticas que se describen a continuación:

En relación con Oficina Principal:

El servicio de la red WI-FI, estará definida por varios identificadores que aparecerán en las listas de redes detectadas por los dispositivos tecnológicos como: GAMA_OFP, GAMA_MOVIL, COMITE_PLUS, CONSULTORES_GAMA, WIFI_LAB_TI.

El uso de la red GAMA_OFP está orientado a los equipos portátiles corporativos a través de la autenticación con el usuario de red.

El uso de la red GAMA_MOVIL está limitada a dispositivos móviles para trabajadores y contratistas.

El uso de la red COMITE_PLUS será únicamente destinado para usuarios pertenecientes al Comité de Dirección Plus.

La red CONSULTORES_GAMA está destinada para la conectividad de dispositivos portátiles de proveedores, consultores y auditores.

La red WiFi_LAB_TI está limitada para los equipos tecnológicos utilizados en el área de Laboratorio de Tecnología.

La OPCI y la Sub-Gerencia de Redes y Telecomunicaciones podrán monitorear el uso otorgado al servicio de la red WIFI

En caso de que se detecte el uso indebido de las redes inalámbricas, la OPCI solicitará la desactivación de manera temporal o definitiva, del acceso al servicio de la red WIFI.

Todos los recursos tecnológicos de la empresa que lo ameriten tendrán acceso a internet vía LAN o vía inalámbrica.

La navegación a internet tiene limitaciones para el acceso a páginas de contenido adulto, streaming, juegos, entre otras.

Cualquier requerimiento relacionado con el servicio de las Wi-Fi corporativas debe ser canalizado con el área de Subgerencia de Redes y Telecomunicaciones a través de SETI.

El servicio de la red WIFI, estará definida por varios identificadores que aparecerán en las listas de redes detectadas por los dispositivos tecnológicos como: SUC_Movilidad, Equipo Gama y Gama _Clientes.

El uso de la red SUC_Movilidad está orientado a los equipos PDT, PDA y verificadores, y la Coordinación de Soporte es el área encargada de configurar los mismos

El uso de la red Equipo_Gama está destinada para el uso de los trabajadores. El uso de la red Gama_Clientes está destinada para uso de los clientes.

Las redes inalámbricas mencionadas anteriormente poseen restricciones en la navegación a internet, limitada a descargas de imágenes, videos, archivos de música, entre otros.

Gama Supermercados, C.A, tiene la responsabilidad de asignar a sus trabajadores una cuenta corporativa de correo electrónico (en los casos que aplique), con la finalidad de garantizar la comunicación entre las diferentes áreas de la empresa y proveedores externos. A continuación, las políticas establecidas para el correcto funcionamiento de las cuentas de correo electrónico:

En relación con el uso

El usuario de la cuenta de correo electrónico corporativo debe considerar lo siguiente:

1. El envío de correos con archivos adjuntos está limitado a la capacidad de 25 MB, si el archivo supera los 25 MB, Gmail agregará automáticamente un vínculo de Google Drive al correo electrónico en lugar de incluirlo como archivo adjunto.

2. No debe suscribirse con el correo corporativo en sitios no relacionados con la empresa.

3. No enviar o recibir información relacionada con la empresa en otra cuenta de correo electrónico que no sea la cuenta corporativa.

4. No debe acceder a links o abrir archivos adjuntos que provienen de correos de procedencia desconocida.

5. Eliminar oportunamente los mensajes antiguos y todos aquellos que no son necesarios para sus funciones en su trabajo. Google por ser nuestra plataforma de correos, almacena por 30 días todo correo eliminado y enviado hacia la papelera.

6. Activar el “Asistente fuera de oficina” en su correo electrónico para notificar a los remitentes de su ausencia.

7. Se debe configurar la verificación en dos pasos en el correo electrónico corporativo.

8. Usar contraseñas robustas asociadas a la cuenta

En los casos que se requiera ingresar al correo electrónico corporativo desde un computador de uso público o desde un lugar fuera de la oficina, el usuario debe asegurarse de:

1. Cerrar la sesión de la cuenta, una vez que se ha culminado la conexión.

2. Revisar si el computador donde realiza la conexión posee instalado un software de antivirus

3. Si sospecha que el computador presenta algún comportamiento extraño, debe abstenerse de ingresar al correo electrónico.

4. En caso robo o extravío del dispositivo celular donde esté vinculado el correo electrónico corporativo debe ser notificado a SETI de manera inmediata.

Todos los trabajadores de Gama Supermercados, C.A., deben entender los riesgos que implica el uso de Internet como un canal de comunicación para el envío de información a los distintos destinatarios.

Está prohibido que los usuarios envíen en nombre de la empresa, mensajes, archivos, anuncios o boletines que contengan información que pueda tener implicaciones legales para la empresa, tales como:

1. Información confidencial u opiniones que pretendan ser las de la empresa

2. Información ilegal, difamatoria, obscena, pornográfica u ofensiva

3. Información que pueda infringir los derechos de autor.

En los casos en que se requiera, la empresa se reserva el derecho de interceptar o vigilar el tráfico del correo electrónico como parte de sus actividades de monitoreo, mantenimiento, investigación, auditoría o seguridad del sistema de correo electrónico.

Los (vicepresidentes / Gerentes / Sub-Gerentes - Coordinadores) pueden solicitar acceso a los buzones de correo electrónico de los empleados bajo su cargo; por ejemplo, en los casos en que el trabajador se encuentre ausente durante un tiempo prolongado debido a enfermedad u otro motivo.

relación

Los grupos de correo son funcionalidades que permiten enviar mensajes a un conjunto de direcciones al mismo tiempo. A continuación, las políticas establecidas para el uso de los grupos de correo:

La creación y utilización de los grupos de correo debe ser sólo de uso e interés general y corporativo

La solicitud de creación de grupos de correo debe ser generada por los Gerentes, SubGerentes de cada área a través de SETI.

Los grupos de correo solo pueden ser creados con direcciones del dominio excelsiorgama.com

Los grupos de correo poseen restricciones por defecto que impiden la recepción de información proveniente de cuentas externas. En los casos en que se requiera una excepción, debe solicitarse a través de SETI.

En relación con el envío de correos

Es obligatorio que todos los usuarios tengan definida su firma corporativa en el correo electrónico

La Gerencia de Mercadeo es el área que autoriza el envío de correos a los grupos de Oficina

Principal y Todo Gama.

No está permitida la distribución de información relacionada con: cadenas de índole religiosa, política o económica, mensajes de tipo racial, de acoso sexual o pornografía, ofensivos, no solicitados, compra y venta o con fines comerciales, entre otros.

El usuario debe notificar de forma inmediata a la OPCI, si recibe cualquier mensaje ofensivo o no solicitado. En caso de que esto ocurra, evitar el reenvío.

Si ocurre el caso de que un correo ha sido enviado a un destinatario no deseado o que contenga información de carácter sensible que pueda afectar a la empresa de manera económica, legal, reputacional, entre otros, el usuario debe notificar esta situación inmediatamente a la OPCI con el fin de que se tomen las medidas necesarias.

Los CPD son espacios utilizados para la ubicación de equipos que prestan servicios para el procesamiento, almacenamiento y transmisión de los datos que son fundamentales para la operación de la sucursal. Con el propósito de mantener la seguridad e integridad del CPD, es necesario el cumplimiento de las políticas que a continuación se describen:

El CPD debe mantenerse limpio y ordenado en todo momento. Todo trabajo realizado dentro del CPD, ya sea por el personal de Gama, o por un tercero, que implique la generación de material de desecho, escombros, polvo, entre otros, debe garantizar el estado óptimo de limpieza de este espacio una vez sean culminados.

Al realizar cualquier trabajo de construcción o mantenimiento dentro de los CPD, debe ser notificado a la Gerencia de Tecnología y al Gerente de Sucursal, para la revisión de las condiciones en que se deja el área y comunicar a la OPCI de cualquier situación donde se vean comprometidos los recursos tecnológicos.

Se debe garantizar el acompañamiento a terceros por parte de personal de la Gerencia de Sucursal o Gerencia de Mantenimiento en los casos que impliquen maniobras de riesgos con el uso herramientas hacia los recursos tecnológicos.

La Gerencia de Tecnología, Gerencia de Mantenimiento y Gerencia de Sucursal deben hacer conocimiento de las normas de buen uso de los CPD a personal externo.

No está permitido el almacenamiento de objetos y materiales como: cartón, cajas, papel, bolsas, alimentos, entre otros.

No se debe obstaculizar el acceso a los CPD y las áreas donde se encuentren los UPS.

No está permitido ingerir comidas ni bebidas dentro de los CPD

En caso de que se cuente con piso falso, no está permitido arrastrar equipos sin utilizar carretillas.

Está prohibido realizar trabajos de construcción como: abrir huecos en las paredes, piso o techo dentro del CPD sin la colocación de protectores plásticos a los equipos tecnológicos.

Este tipo de trabajos debe ser notificado con previa planificación a la Gerencia de Tecnología.

No está permitido el uso de los siguientes materiales dentro del CPD:

- Productos derivados del Tabaco

- Explosivos

- Armas

- Químicos

- Drogas ilegales

- Artículos electromagnéticos

- Materiales radioactivos

No utilizar las conexiones de suministro de corriente ubicadas dentro del CPD, para conectar equipos no relacionados con el área, como cargadores de celulares, aspiradoras, ventiladores, taladros, aires acondicionados portátiles, entre otros.

En relación con Oficina Principal:

El acceso al CPD se otorga a través del sistema biométrico de huella para los trabajadores autorizados por la Gerencia de Tecnología y la OPCI.

La Sub-Gerencia de Redes y Telecomunicaciones es la encargada de gestionar el acceso al CPD a las personas autorizadas.

En relación con Sucursales:

Todo Tercero autorizado para ingresar al CPD, se compromete a no divulgar la información de infraestructura en cuanto al diseño, datos de equipos, entre otros.

El CPD debe permanecer cerrado, a menos que alguna situación amerite que esté abierto temporalmente; de ser así debe notificarse a la Gerencia de Tecnología y a la OPCI.

La Sub-Gerencia de Redes y Telecomunicaciones es la encargada de realizar la asignación, registro y entrega de las tarjetas magnéticas que permitirán el acceso al CPD a las personas autorizadas.

En caso de Robo, hurto o extravío de la tarjeta magnética debe ser notificado de forma inmediata a la Sub-Gerencia de Redes y Telecomunicaciones y a la OPCI para la desactivación y reposición de esta.

Los cargos en sucursales autorizados para la entrega de tarjetas magnéticas son los siguientes: Gerentes, Sub-Gerentes y Jefes Multifuncionales según el formato de la sucursal.

En caso de no contar con el sistema de acceso por tarjeta magnética en el CPD se otorga el acceso a través de la llave maestra que se encuentra en resguardo de la Gerencia de la sucursal.

La OPCI tiene como función, garantizar el cumplimiento de los controles que se implementan para la desincorporación de un trabajador de la plataforma tecnológica cuando culmina la relación laboral con la empresa y a su vez salvaguardar la información, cumpliendo con las políticas, normas y procedimientos de seguridad de la información existentes para toda la empresa. A continuación, el detalle de la política:

El trabajador elabora la “Carta de Renuncia”, indicando motivo y fecha hasta la cual estará laborando en la Empresa, haciendo la entrega a su supervisor inmediato para formalizar el proceso.

La carta de renuncia en original debe ser enviada al Gerencia de Gestión de Personal de forma inmediata, una vez sea revisada por el supervisor inmediato

La Gerencia de Gestión de Personal debe notificar vía correo electrónico a todas las áreas involucradas para aplicar los procesos correspondientes con el trabajador que egresa de la empresa.

La Coordinación de Soporte al recibir la notificación de la terminación laboral del trabajador, debe llenar el Formato de Solvencia Tecnológica (Ver Anexo 4) con la identificación de los equipos tecnológicos asignados al trabajador y entregarla a la OPCI para su certificación.

En caso de ser necesario el uso de la cuenta del usuario luego de la terminación laboral, el supervisor debe llenar el Formato de Excepción ID de Usuario (Ver Anexo 3) y enviarlo a la OPCI.

Las cuentas de correo electrónico y los servicios de Google WorkSpace como: drive, chat, fotos, entre otros, de los trabajadores que hayan terminado la relación laboral serán eliminadas de forma definitiva al cumplir los treinta (30) días a partir de su desactivación.

En caso de ser necesario respaldar la información contenida en el buzón de correo electrónico del trabajador egresado, la solicitud debe canalizarse con la OPCI.

En caso de trabajadores con acceso a cuentas de correo genéricas debe gestionarse el cambio de contraseña con SETI una vez formalizado el egreso.

Las siguientes acciones disciplinarias serán aplicadas a los trabajadores de Gama Supermercados, C.A, siempre y cuando hayan incumplido las políticas establecidas en este Manual:

Para los casos en los que se haya incumplido por primera vez con alguna de las políticas de seguridad tecnológicas descritas en este Manual, el jefe de la OPCI realizará una exhortación verbal mediante una entrevista con el empleado, donde explicará los riesgos asociados al incumplimiento de las políticas

Si el usuario por segunda vez incumple con algunas políticas descritas en este Manual, el jefe de la OPCI enviará un email de exhortación al empleado, con copia al supervisor inmediato, al VP de Tecnología de Información y al VP de Gestión de Talento Humano, indicando en el asunto del correo que es una reincidencia en el incumplimiento de las políticas. La VP de Gestión de Talento Humano gestionará este reporte para ser incorporado en el expediente del trabajador

Si por tercera vez el empleado reincide en el incumplimiento de las Políticas de Seguridad Tecnológicas, el empleado pudiera ser despedido justificadamente de acuerdo con el Artículo 79 de la Ley Orgánica del Trabajador, Trabajadores (LOTTT). Ver Anexo 1. Extracto de la LOTTT

Cuando se trate de daños físicos, robo o hurto de los equipos asignados a los usuarios, el jefe de la OPCI generará un Reporte de Incidente de Seguridad que debe ser firmado por el empleado, el Jefe de la OPCI, el Gerente de Servicios, el VP de Tecnología de la Información, la VP de Recursos Humanos y la Gerencia de PCP. Para todos estos casos, la VP de Recursos Humanos incorporará este reporte en el expediente del empleado.

Ante un evento crítico "grave", es decir, aquellas acciones u omisiones que pudiera cometer un empleado de Gama Supermercados, al no cumplir con las políticas dispuestas en el manual y que afecte la reputación y/o comprometa a la empresa a responder por acciones judiciales de responsabilidad civil o penal, se pudiera considerar el despido justificado del empleado, de acuerdo con Artículo 79 de la Ley Orgánica del Trabajador, Trabajadoras y Trabajadores (LOTTT). Ver Anexo 1. Extracto de la LOTTT

La confidencialidad es un principio fundamental de la seguridad de la información. Es la obligación de proteger la información confidencial de la empresa, evitando su divulgación a personas no autorizadas, así como también su uso indebido. Por tal motivo, en Gama

Supermercados C.A., es necesario el cumplimiento de las políticas que a continuación se describen:

Cada área o departamento de la empresa encargado del manejo de información confidencial debe procurar que la misma sea protegida con rigurosidad.

Se prohíbe la divulgación de información confidencial a personas no autorizadas, tanto dentro como fuera de la organización.

Las áreas internas deben restringir el acceso de la información confidencial únicamente a aquellos trabajadores que requieran dicha información para el desempeño de sus funciones.

Todo proveedor, consultor o colaborador externo debe firmar un acuerdo de confidencialidad antes de acceder a cualquier información de carácter sensible.

Los proveedores, consultores, o colaboradores externos tienen la obligación de mantener la confidencialidad de la información a la que puedan acceder, por lo que está prohibido divulgar, compartir o utilizar dicha información para fines no autorizados por Gama Supermercados C.A

9. Anexos

9.1 Anexo 1. Extracto de la LOTTT

Causas de terminación de la relación de trabajo.

Artículo 76. La relación de trabajo puede terminar por despido, retiro, voluntad común de las partes o causa ajena a la voluntad de ambas.

Artículo 79. Serán causas justificadas de despido, los siguientes hechos del trabajador o trabajadora:

a. Perjuicio material causado intencionalmente o con negligencia grave en las máquinas, herramientas y útiles de trabajo, mobiliario de la entidad de trabajo, materias primas o productos elaborados o en la elaboración, plantaciones y otras pertenencias.

b. Revelación de secretos de manufactura, fabricación o procedimiento.

c. Falta grave a las obligaciones que impone la relación de trabajo.

9.2 Anexo 2. Contrato de Comodato de Entrega de Recursos

Parte frontal del contrato:

Parte posterior del contrato:

9.3 Anexo 3. Carta Relato Incidente de Seguridad

9.4 Anexo 4. Reporte de Incidente de Seguridad

9.5 Anexo 5. Formato Excepción ID de Usuario

9.6 Anexo 6. Formato de Solvencia Tecnológica

9.7 Anexo 7. Formato de Orden de Salida