SPIS TRE Ś CI

1. Uwarunkowania cyberwalki jako militarnego wymiaru działań

1.1.

2. Przestrzeń cyberwalki

2.1. Przestrzeń prowadzenia cyberwalki jako działa

2.2. Cyberprzestrzeń jako przestrzeń walki

2.3. Cyberprzestrzeń w strategii wybranych państw

2.4. Charakterystyka cyberzagrożeń

3. Teoretyczne podstawy cyberwalki

3.1. Cyberwalka jako militarny wymiar działa

3.2. Cyberwalka w świetle Międzynarodowego Prawa Humanitarnego Konfliktów Zbrojnych

3.3. Cyberkonflikt

4. Uwarunkowania skuteczności cyberwalki jako militarnego wymiaru działań

4.1. Znaczenie celu dla skuteczności cyberwalki

4.2. Czynniki cyberwalki jako militarnego wymiaru działań

4.3. Cyberwojska .

4.4. Znaczenie logistyki w cyberwalce

5. Zasadnicze rodzaje działań sił zbrojnych w cyberwalce .

5.1. Cyberrozpoznanie

5.2. Cyberobrona

5.3. Działania zaczepne (ofensywne)

5.4. Cyberodstraszanie

5.5. Cyberbroń

5.6. Cyberatak

5.7. Targeting w cyberwalce

5.8. Działania cyberelektromagnetyczne

5.9. Maskowanie w cyberwalce

6. Wpływ otoczenia na zdolność sił zbrojnych do prowadzenia cyberwalki

6.1. Rozwój zdolności SZ RP do prowadzenia cyberwalki

6.2. Cyberdziałania – rosyjski punkt widzenia 386

6.3. Interoperacyjność cyberwalki .

CYBERWALKI JAKO MILITARNEGO WYMIARU DZIA Ł A Ń

Korzystne warunki dla takiego scenariusza działań hybrydowych wynikały z infrastruktury teleinformatycznej Gruzji. Prawie połowa z trzynastu połączeń do Internetu przebiegała przez Rosję. Sytuacja jednak się zmieniła. Jak podał w czasie spotkania w Georgian Foundation for Strategic and International Studies, podczas wystąpienia na temat “State-sponsored Cyber Terrorism: Georgia’s Experience.” K. Mshvidobadze: „Po 2008 roku kabel światłowodowy Poti (Batumi) – Varna „Kaukaz” obsługuje ok. 90% gruzińskiego Internetu36”. Gruzja prześledziła drogę skierowanych przeciwko niej cyberdziałań i nie ma wątpliwości, że cyberataki na nią przeprowadziła Rosja. Niestety nie mogła przypisać ich do swojego rządu.

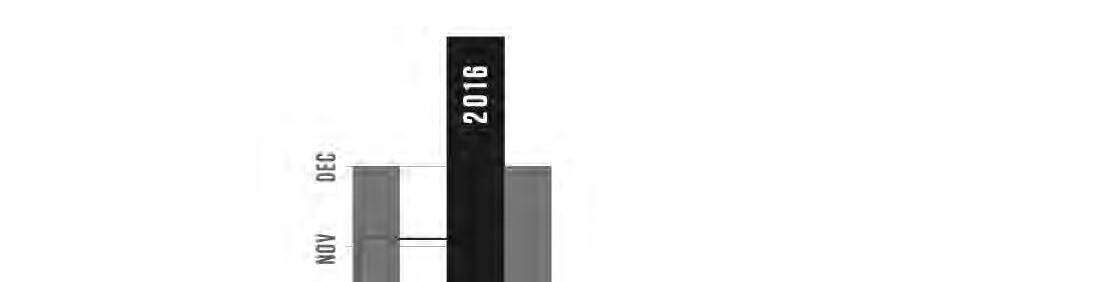

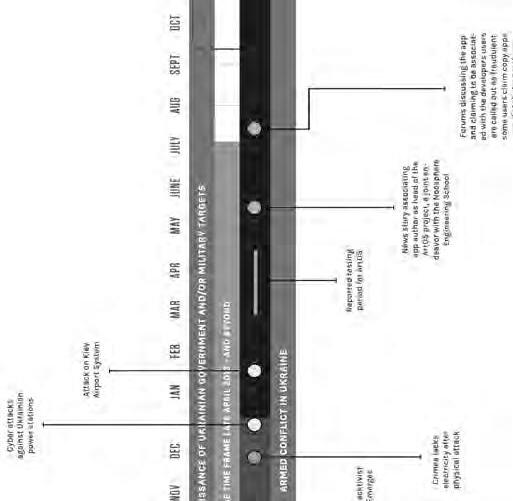

DZIA Ł ANIA NA UKRAINIE – STUDIUM PRZYPADKU

Proces poznawczy uwidocznił, że trzecim wyrazistym przykładem wykorzystania cyberprzestrzeni w działaniach hybrydowych jest konflikt na Ukrainie w 2013 roku. Jest on szeroko opisany w piśmiennictwie.

„Wojna w Donbasie (konflikt na wschodniej Ukrainie) to wojna hybrydowa na terenie obwodów donieckiego i ługańskiego Ukrainy, rozpoczęta w kwietniu 2014. Zbrojne wystąpienie separatystów (wspieranych przez rosyjską armię i siły specjalne) dążących do oderwania tego terytorium od Ukrainy było poprzedzone przez marcowe wystąpienia prorosyjskie i kryzys krymski, które nastąpiły po rewolucji Euromajdanu”37. Natomiast Kryzys krymski to „kryzys polityczny zapoczątkowany w 2014 roku na Półwyspie Krymskim na Ukrainie, będący efektem rewolucji Euromajdanu w tym kraju oraz interwencji wojskowej Rosji”38. Jednak szczegółowa analiza wydarzeń (w kontekście działań w cyberprzestrzeni) z tamtego czasu wydaje się przeczyć tym informacjom, szczególnie datowania początku konfliktu. Powyższe opisy wydają się pomijać aspekt, którego nie powinno się pomijać – działania w cyberprzestrzeni. Według Glib Pakharenko cyberataki na Ukrainę rozpoczęły się 2 grudnia 2013 roku, kiedy stało się oczywiste, że protestujący nie zamierzają opuścić Majdanu. Cyberataki typu DDoS skierowane zostały na strony internetowe opozycji, większość z nich pochodziła z komercyjnych botnetów wykorzystujących oprogramowanie złośliwe BlackEnergy and Dirt Jumper39. Oś czasową hybrydowego konfliktu ukraińsko-rosyjskiego przedstawiono na oryginalnych rysunkach 1.1. i 1.2.

36 https://gfsis.org/media/download/GSAC/cyberwar/State-sponsored_Cyber_Terrorism. pdf, Dostęp: 20.07.2018 r.

37 R. Janczewski, Cyberprzestrzeń – część teatru działań hybrydowych, Przegląd Sił Zbrojnych, 2/2019, s. 41.

38 Tamże.

39 G. Pakharenko, Cyber Operations at Maidan: A First-Hand Account, [w] K. Geers (Ed.), Cyber War in Perspective: Russian Aggression against Ukraine, NATO CCD COE Publications, Tallinn 2015, pp. 59–66.

RYSUNEK 1.1. O ś czasowa hybrydowego kon fl iktu ukrai ń sko-gruzi ń skiego cz. 1

Ź ród ł o: Use of Fancy Bear Android Malware in Tracking of Ukrainian Field Artillery Units . Crowdstrike Global Intelligence Team, December 22, 2016. Pp. 11.

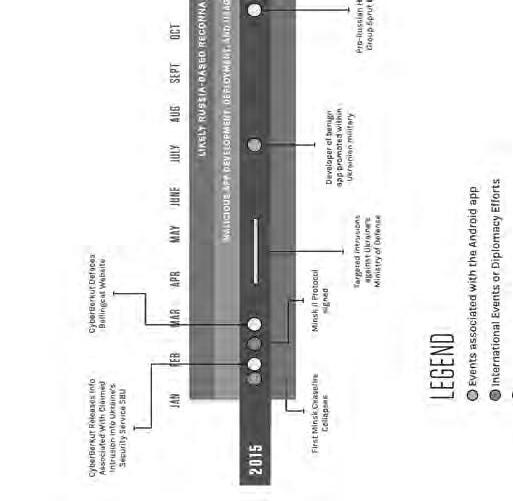

RYSUNEK 2.1.

Plecakowy, taktyczny system namierzania radiowego WOLFHOUND

Źródło: http://www.inhand.com/case-study-electronic-warfare-wolfhound-cooperative-radio-direction-finding-system/, dostęp: 04.02.2019 r.

OPERATORZY

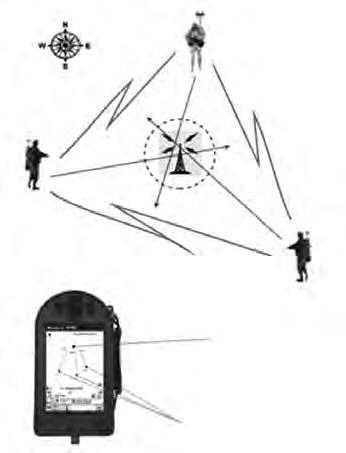

RYSUNEK 2.2.

Praca trzech zestawów WOLFHOUND

Źródło: Opracowanie własne.

Źródła zagrożeń różnią się pod względem możliwości podmiotów, ich gotowości do działania oraz motywów, którymi się kierują, łącznie z korzyściami finansowymi. Potencjalnie podmioty będące źródłem cyberzagrożeń posługują się różnymi technikami ataków na sieci i systemy teleinformatyczne oraz ich elementy czy zasoby. Są w stanie przechwytywać lub wykradać wartościowe dane i informacje. Rozmiar zagrożenia zależy od złożoności, skomplikowania sposobu przeprowadzenia cyberataku. Cyberataki mogą być kombinacją wielu różnych technik. Za ich pomocą potencjalnie zagrażające podmioty mogą podejmować działania zarówno przeciwko celom pojedynczym, np. komputery osobiste lub stacje robocze, jak i zbiorowym, np. sieci i systemy teleinformatyczne sił zbrojnych. Kategorie te nie wykluczają się wzajemnie. Na przykład działania pojmowane przez jeden podmiot jako hacktivism mogą być pojmowane przez inny podmiot jako cyberterroryzm. Klasyfikacja przedstawiona w tabeli 2.1. ma na celu zidentyfikowanie głównych rodzajów istniejących zagrożeń w celu określenia najbardziej odpowiedniego i skutecznego podejścia do zakresu ryzyka, jakie stwarzają

Pozostające w obszarze odpowiedzialności sił zbrojnych obiekty funkcjonujące z wykorzystaniem sieci lub systemów teleinformatycznych, same sieci i systemy teleinformatyczne, ich zasoby, a także żołnierze mogą być atakowani nie tylko przez napastników państwowych, ale również przez podmioty niepaństwowe. Różni atakujący będą skupiać się na różnych celach, posiadać różne motywacje i stosować różne metody ataku. W tabeli 2.2. przedstawiono punkt widzenia Johana Sigholma na temat podziału niepaństwowych podmiotów prowadzących cyberdziałania.

TABELA 2.2. Główni niepaństwowi cybernapastnicy

NapastnikMotywacja

Zwykli obywateleBrak (słaba) Żaden

Script kiddies

Haktywiści

Hakerzy black-hat

Hakerzy white-hat (ethical hackers)

Ciekawość, dreszczyk emocji, ego

Zmiany polityczne lub społeczne

Cel

Osoby indywidualne, firmy, rządy

Osoby decyzyjne lub przypadkowe ofiary

Ego, osobiste porachunki, korzyści ekonomiczne Żaden

Idealizm, kreatywność, szacunek dla prawa Żaden

Metoda

Pośrednia

Wcześniej napisane skrypty i narzędzia

Protesty poprzez wandalizm witrynowy lub ataki DDoS

Oprogramowanie złośliwe

Testy penetracyjne, łatanie