Alle Inhalte auf einen Blick

Business Continuity Management: Handlungsfähigkeit auch in Krisen sicherstellen

Seite 9

Digitalisierung ganzheitlich denken: Integration von IT, Finanzsteuerung und Governance für eine zukunftsfähige Versorgung.

Seite 25

Cyberresilienz als Verbandsaufgabe:

Politische Prioritäten, Kooperationen und Standards, die der bvitg e. V. für ein widerstandsfähiges digitales Gesundheitswesen setzt.

Seite 49

Neue Maßstäbe für Cyber-Sicherheit im Gesundheitswesen mit NIS-2: Was Kliniken und Forschungseinrichtungen organisatorisch und technisch beachten müssen

Seite 67

Cyberresilienz als strategische Zukunftsaufgabe:

Warum Cyber- und Datenschutz frühzeitig in Digitalprojekte integriert werden müssen.

Seite 15

Cyber Security im Klinikbetrieb der Bundeswehr: W ie das Bundeswehrkrankenhaus Berlin mit hybriden Strukturen und neuen Technologien seine Informationssicherheit weiterentwickelt.

Seite 33

Sichere Dateninfrastrukturen in der Forschung: Das IBMI Tübingen zeigt, wie Datenschutz, KI und medizinische Anwendung Hand in Hand gehen können.

Seite 55

C5-Testate im Gesundheitswesen

Seite 71

Von historisch zu digital: Mit einer klaren Digitalstrategie und dem Fokus auf Sicherheit entwickelt die Charité eine neue Basis für Forschung, Versorgung und administrative Prozesse.

Seite 21

Wenn der Ernstfall eintritt: W ie die Bezirkskliniken Mittelfranken nach einem Hackerangriff ihre digitale Resilienz stärken und die Versorgung neu denken.

Seite 39

Daten retten Leben: Chancen der vernetzten Forschung nutzen, Sicherheitsanforderungen umsetzen und Patientendaten verantwortungsvoll einsetzen

Seite 61

Mit NIS-2 setzt die EU neue Maßstäbe für Cyber-Sicherheit im Gesundheitswesen: Kliniken und Forschungseinrichtungen stehen vor umfassenden organisatorischen und technischen Veränderungen.

Seite 77

SCHWERPUNKT

INTERVIEW

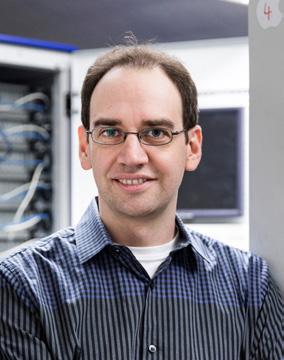

Prof. Dr. med. Jürgen Graf, Ärztlicher Direktor und Vorstandsvorsitzender, im Gespräch mit Harald Maas, Partner, und Laura Kneip, Sektormanagerin, beide KPMG AG Wirtschaftsprüfungsgesellschaft

Business Continuity Management: Nachhaltige Sicherheit im Krankenhaus

Ein Interview mit Professor Graf über die Bedeutung und Umsetzung von Business Continuity Management an der Universitätsmedizin Frankfurt

Herr Professor Graf, Sie haben eine beeindruckende Laufbahn in der Intensiv- und Notfallmedizin sowie in Führungsfunktionen durchlaufen. Wie sind Sie in Ihrer jetzigen Rolle als Ärztlicher Direktor und Vorstandsvorsitzender der Universitätsmedizin Frankfurt mit dem Thema Business Continuity Management (BCM) erstmals in Berührung gekommen?

Retrospektiv betrachtet am ersten Tag. An einem Universitätsklinikum geht es immer um die Aufrechterhaltung der Leistungsfähigkeit – sowohl in der Patientenversorgung als auch bei den Aufgaben in Lehre und Forschung. Betriebsstörungen und Ausfälle im Bereich des Personals sowie der Infrastruktur sind die Regel, nicht die Ausnahme. Ob wir in dem Kontext über Business Continuity Management (BCM) oder Trouble Shooting sprechen, hängt vom Umfang und der Dauer personeller und infrastruktureller Beeinträchtigungen ab. Die Übergänge sind fließend.

Welchen Stellenwert hat das Thema BCM heute auf Vorstandsebene?

Die aktive Auseinandersetzung mit BCM-Fragestellungen hat über die letzten Jahre deutlich zugenommen. Im Vorstand gehören sie zu den Regelthemen, nicht zuletzt durch die Krisen- und AusfallmanagementKommission, die die Universitätsmedizin Frankfurt vor einigen Jahren gegründet hat.

Welche Rolle spielen aus Ihrer Sicht Cyberrisiken für das BCM von Krankenhäusern? Ist das inzwischen ein gleichwertiger Risikofaktor wie zum Beispiel Stromausfall oder Lieferengpässe?

Cyberrisiken betreffen formal zwar insbesondere die IT-Infrastruktur und die Medizintechnik, faktisch sind von Störungen allerdings nicht selten sämtliche Betriebsbereiche, klinisch wie administrativ und technisch, eines Krankenhauses betroffen. Immer häufiger sind IT-Störungen durch nicht legitimierte, externe Einflussnahme – sogenannte Hackerangriffe oder Cyberangriffe – verursacht. Insofern zählen Cyberrisiken zu den Risiken, die häufig auftreten und möglicherweise betriebs- und somit bestandsgefährdende Auswirkungen haben können.

Gibt es an der Universitätsmedizin Frankfurt ein strukturiertes BCM-Programm? Welche konkreten Szenarien, wie zum Beispiel Cyberangriffe, werden aktiv abgedeckt?

Ja, die Universitätsmedizin Frankfurt verfügt über ein strukturiertes BCM-Programm. Es ist zentral organisiert und wir wollen dafür strukturell ein Hospital Command Center etablieren. Wir bereiten uns aktiv auf verschiedene Ausfallszenarien vor, darunter insbesondere Cyberangriffe, aber auch Stromausfälle, ITAusfälle, Pandemien oder Ausfälle kritischer Infrastruktur. Ziel ist es, jederzeit die kritischen Kernprozesse der Patientenversorgung aufrechtzuerhalten.

[…] Von Störungen sind nicht selten sämtliche Betriebsbereiche, klinisch wie administrativ und technisch, eines Krankenhauses betroffen.

Wie würden Sie den Status quo des BCM im deutschen Gesundheitswesen einschätzen?

Verbesserungsfähig, mutmaßlich ist es aber stärker als sein Ruf. Es darf nicht unterschätzt werden, dass insbesondere medizinische Versorgungsbereiche im Kontext der Notfallversorgung vergleichsweise flexibel und improvisationsstark sind.

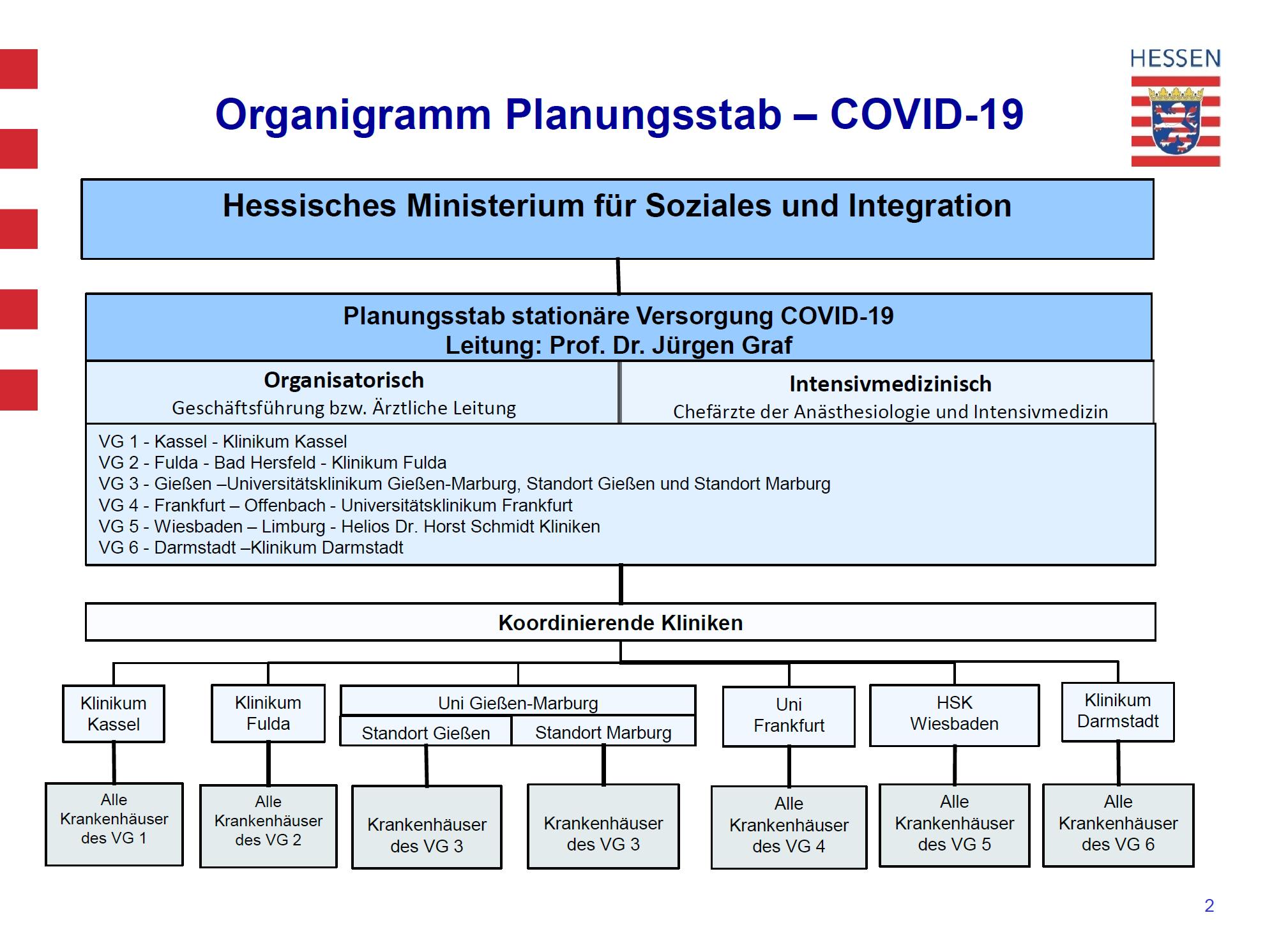

Krisenstab Universitätsmedizin Frankfurt | Planungsstab Hessen

Krankenhaus-Alarm- und -Einsatzplan (KAEP) | Krankenhauseinsatzplan

Generische Vorbereitung | Preparedness – Business Continuity Management

Krisen- und Ausfallkommission | Stabsrahmenübungen | KAEP-Übungen | Simulationen

Was sind Ihrer Meinung nach die größten Hürden bei der praktischen Umsetzung von BCM-Maßnahmen in Krankenhäusern?

Krankenhäuser agieren in einem sehr eng regulierten Markt, in dem mittlerweile über branchenspezifische Sicherheitsstandards (B3S) oder den KrankenhausAlarm- und Einsatzplan (KAEP) Vorgaben und Regelungen existieren. Eine Anreizbildung, Ressourcen –Personal, Technik bzw. Infrastruktur und Zeit – in diese Bereiche zu allozieren, besteht hingegen nicht. Der größte Teil der möglicherweise sinnvollen Maßnahmen lässt sich allein durch die Erlöse der Patientenversorgungsleistungen finanziell nicht abdecken.

Die Zusammenarbeit von Krankenhäusern wird immer wichtiger und aktiv durch die Gesetzgeber gefordert. Sehen Sie auch Bestrebungen der Zusammenarbeit im Bereich BCM, beispielsweise zwischen Universitätsklinika?

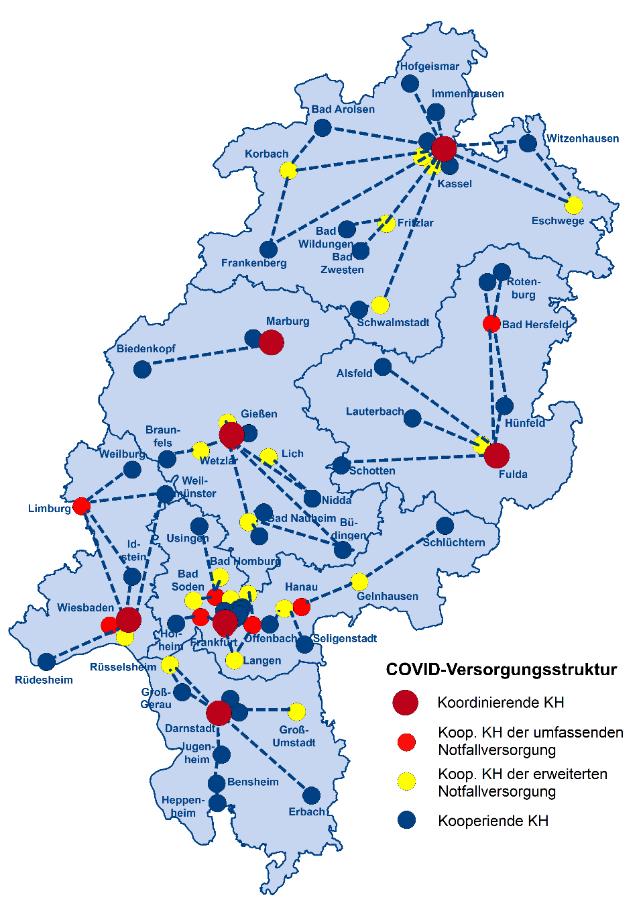

In Hessen haben wir während der Coronapandemie das Modell des „Planungsstabs stationäre Versorgung“ etabliert. Dabei übernehmen sogenannte koordinierende Krankenhäuser in den sechs Versorgungsgebieten (VG) die Organisation der akut- und notfallmedizinischen Versorgung zwischen den verschiedenen Kliniken. Bei Bedarf greifen sie zudem organisatorisch steuernd ein.

Wie auch bei allen anderen übergeordneten Themen der Universitätsmedizin arbeiten die deutschen Universitätsklinika über den Verband der Universitätsklinika Deutschlands (VUD) sehr eng auch bei Fragen zu BCM zusammen.

[…] BCM sollte nicht ausschließlich einrichtungsbezogen, sondern systemisch betrachtet werden.

Wie sehen Sie den Umgang mit medizinischer Operational Technology (OT), also vernetzte Geräte in Klinikbetrieb und Intensivmedizin, im Kontext von Cyberresilienz?

Wir werden in der Lage sein müssen, einen sicheren Betrieb auch im Umgang mit sogenannter Operational Technology zu gewährleisten. Ohne moderne und vernetzte Medizintechnik wird es uns in den kommenden Jahren weder gelingen, die Produktivitätssteigerungen zur Kompensation der demografischen Entwicklung im Gesundheitswesen zu bewerkstelligen, noch die Qualität der Versorgung und die Innovation im Sinne des biotechnologischen Fortschritts der Medizin angemessen abzubilden.

Hierfür wird nach meiner Einschätzung jedoch erheblich in die technische Infrastruktur investiert werden müssen. Überdies sprechen wir in diesem Kontext über Technologien, die sicherlich im Wesentlichen in Zentren zur Anwendung gelangen sollten, damit – Sie sprechen es an – auch die notwendige Resilienz bei hochgradig integrierten und vernetzten Systemen, wie beispielsweise in der Intensivmedizin, gewährleistet ist.

Wenn Sie an die nächsten fünf bis zehn Jahre denken: Welche Rolle sollte BCM in der strategischen Entwicklung von Universitätskliniken spielen, auch im Hinblick auf Digitalisierung und zunehmende Risiken wie beispielsweise geopolitische Veränderungen?

Die Krankenhausstrukturreform wird früher oder später zu einer Konzentration von Versorgungsstrukturen und vernetzter Leistungserbringung über verschiedene Krankenhauslevel unter Einbezug des ambulanten Sektors führen. Hierbei sind die Universitätsklinika als die zentralen Versorgungszentren sowie auch die Koordinierungsstellen der Patientenversorgung gesetzlich vorgesehen.

Hessisches Ministerium für Familie, Senioren, Sport, Gesundheit und Pflege

Quelle: Universitätsmedizin Frankfurt, Prof. Dr. Graf.

Abbildung 2: Health Security Hessen | Planungsstab stationäre Versorgung

Quelle: Universitätsmedizin Frankfurt, Prof. Dr. Graf.

Abbildung 1: Organisationsstruktur | Business Continuity Management

Hieraus folgt aus meiner Sicht ein starkes gesellschaftspolitisches Interesse, dass insbesondere die deutschen Universitätsklinika im Kontext von BCM technisch, organisatorisch und personell tatsächlich in der Lage sind, auch unter schwierigsten Bedingungen beziehungsweise bei erheblichen Einschränkungen, notwendige medizinische Versorgungsleistungen sicherzustellen und im Netzwerk des Verantwortungsbereichs erfolgreich zu koordinieren.

Es ist weder sinnvoll noch innerhalb der nächsten Jahre möglich, dies an allen Krankenhausstandorten gleichermaßen zu realisieren.

Abschließend gefragt: Wenn Sie sich für das Thema Business Continuity im Gesundheitswesen etwas wünschen könnten, sei es technologisch, organisatorisch oder politisch, was wäre das?

Mein Wunsch wäre, dass BCM nicht ausschließlich einrichtungsbezogen, sondern systemisch betrachtet würde. Ausgehend von der Fragestellung, welche Versorgungsleistung unter welchen Bedingungen wie lange verfügbar gehalten werden soll, ist für mich die zukünftige Aufgabe von BCM, hier die strukturellen, organisatorischen, technischen und personellen Voraussetzungen zur Abdeckung der entsprechenden Bedarfe aus einer Landes- und Bundesperspektive sicherzustellen.

Prof. Dr. med. Jürgen Graf Ärztlicher Direktor und Vorstandsvorsitzender

Prof. Dr. med. Jürgen Graf ist seit 2016 Ärztlicher Direktor und Vorstandsvorsitzender des Universitätsklinikums Frankfurt, seit 01. Juli 2021 ist er Mitglied des Vorstands im Verband der Universitätsklinika Deutschlands (VUD). Als Facharzt für Innere Medizin, Anästhesiologie und Intensivmedizin hat Prof. Dr. med. Jürgen Graf mehrere Zusatzqualifikationen, unter anderem in Flugmedizin, Betriebsmedizin und Notfallmedizin. Zuvor war er am Universitätsklinikum Aachen, im Rätischen Kantonsspital in Chur in der Schweiz, am Universitätsklinikum Gießen und Marburg sowie beim Medizinischen Dienst der Deutschen Lufthansa in Frankfurt ärztlich tätig. Von 2014 bis 2016 war er zudem Klinischer Direktor am Klinikum Stuttgart.

Harald Maas Partner

Public Sector, Healthcare

KPMG AG

Wirtschaftsprüfungsgesellschaft haraldmaas@kpmg.com

Laura Kneip

Sektormanagerin

Healthcare

KPMG AG

Wirtschaftsprüfungsgesellschaft lkneip@kpmg.com

SCHWERPUNKT

INTERVIEW

Minh Nhat Le, Leiter der Stabsstelle Digitalisierung & CISO der Universitätsmedizin Mainz, im Gespräch mit Wilhelm Dolle, Partner, und Peter Maximilian Conrad, Senior Manager, beide KPMG AG Wirtschaftsprüfungsgesellschaft

Cyberresilienz als strategische Zukunftsaufgabe

Minh Nhat Le, Leiter der Stabsstelle Digitalisierung und CISO der Universitätsmedizin Mainz, über den größten Digitalisierungsschub der Klinikgeschichte, die Verankerung von Sicherheit „by design“ und den Weg zu echter digitaler Souveränität.

Herr Le, Sie sind seit über einem Jahrzehnt an der Universitätsmedizin Mainz tätig, wie hat sich Ihr Verantwortungsbereich im Laufe der Jahre entwickelt? Was war für Sie der entscheidende Impuls, sich nicht nur der IT, sondern insbesondere der Digitalisierung und Cybersecurity zu widmen?

Als ich in der Universitätsmedizin anfing, habe ich meinen Fokus auf IT-Infrastruktur und IT-Betrieb gelegt. Heute ist das natürlich ganz anders.

Im Laufe der Zeit habe ich erkannt, dass die eingesetzten Technologien nur dann wirken können, wenn sie auch tatsächlich sinnvoll in die klinischen Prozesse eingebettet sind. Denn, sind wir mal ehrlich, eine neue Virtuelle-Maschinen(VM)-Infrastruktur trägt nicht gleich dazu bei, dass auch die klinischen Prozesse verbessert werden. Gleichzeitig vertrauen uns unsere Patientinnen und Patienten täglich ihre sensibelsten Informationen an. Und es ist mein persönliches Anliegen, dass auch diese Informationen durchgehend geschützt sind.

Sie leiten seit September 2024 die neue Stabsstelle Digitalisierung. Wie definieren Sie Ihre Rolle an der Schnittstelle zwischen technischer Innovation und organisatorischer Verantwortung?

In meiner neuen Rolle sehe ich mich als „Übersetzer“ zwischen IT, klinischer Versorgung und dem Management. Mein Ziel ist es, digitale Innovationen so einzubetten, dass sie echten Nutzen bringen – und zwar für alle Beteiligten. Von der Verwaltung, über die Pflege und Medizin bis hin zur Forschung. Dazu gehört es, Prozesse zu verstehen, Standards zu schaffen und dabei die Organisation und den Menschen mitzunehmen.

Mit dem Programm UM.Digital, der Digitalstrategie der Universitätsmedizin Mainz, wurden acht strategische Digitalisierungsprojekte initiiert, flankiert von 42 Millionen Euro Landesmitteln, wobei es um die Optimierung der Versorgung von Patientinnen und Patienten sowie der Arbeitsabläufe für Mitarbeitende geht. Können Sie uns mehr darüber erzählen? Wie stellen Sie sicher, dass bei all der Innovationsdynamik das Thema IT-Sicherheit von Anfang an „mitgebaut“ und nicht erst im Nachhinein abgesichert wird?

Wie Sie richtig gesagt haben, läuft aktuell bei uns in Mainz das historisch größte digitale Transformationsprogramm in der Geschichte der Universitätsmedizin Mainz, das wir UM.Digital nennen. UM.Digital hat insbesondere das Ziel, das Krankenhausinformations-

system (KIS) sowie das System des Enterprise Resource Plannings (ERP) zu transformieren und ganzheitlich in der Organisation umzusetzen. Im gleichen Zuge wird aber auch unsere Netzwerkinfrastruktur vollständig modernisiert.

Und wie sind wir gestartet?

Wir haben uns in Mainz zunächst damit beschäftigt, eine Digitalstrategie zu entwickeln. Und weil wir wissen, dass so eine Transformation sehr viel Geld kostet, haben wir frühzeitig unseren Trägern die Strategie und das Umsetzungsvorhaben vorgestellt. Und ich kann Ihnen mitteilen, dass wir sehr erfolgreich waren. Denn wir haben insgesamt 42 Millionen Euro für die kommenden zwei Jahre erhalten, damit wir mit der Umsetzung unserer Digitalisierungsvorhaben starten können.

Bezug nehmend auf Ihre Frage zur Informationssicherheit haben wir sowohl die Informationssicherheit/ Cybersicherheit sowie den Datenschutz in unserer Programm- und Projektgovernance zentral verankert, sodass unsere Expertinnen und Experten im Bereich Informationssicherheit und Datenschutz frühzeitig in diese Transformationsprojekte eingebunden wurden. Damit stellen wir sicher, dass die Themen Informationssicherheit und Datenschutz von Anfang an eingebaut werden. Cybersicherheit ist eine Gemeinschaftsaufgabe – gerade im Gesundheitswesen.

Zum Stichwort IT-Sicherheitsgesetz, Richtlinien und Standards: Geht das aus Ihrer Sicht in die richtige Richtung?

Ja, grundsätzlich schon. Das IT-Sicherheitsgesetz und insbesondere die branchenspezifischen Sicherheitsstandards (B3S) haben in den letzten Jahren zu einer stärkeren Strukturierung und Sensibilisierung geführt. Allerdings liegt der Fokus vieler Häuser noch zu sehr auf reiner Compliance. Der Sprung zur echten Resilienz ist aus meiner Sicht anspruchsvoller. Die Netzwerk-und-Informationssysteme-Richtlinie der EU (NIS-2) könnte hier wichtige Impulse geben, insbesondere durch klare Verantwortungszuweisung der Geschäftsführung, strengere Meldepflichten und stärkere Anforderungen an das Risikomanagement.

Am Ende des Tages ist die richtige Interpretation sowie der Stand der Technik für die Prüfung von großer Bedeutung. Gerade wenn es darum geht, dass es eine Vielzahl unterschiedlicher Standards und normativer Vorschriften zur Auswahl gibt, ist es notwendig, sektorspezifische Standards zu etablieren. Eine Idee wäre zum Beispiel die Konsolidierung aller Anforderungen, wie RUN1, GAiN 2 , OH-SzA 3 etc., in den B3S oder ein Grundschutzprofil für Krankenhäuser. Gleichzeitig sollte dabei die Größe des Hauses berücksichtigt werden.

Einer der Treiber für die erfolgreiche Umsetzung dieser Vorgaben sind klare Finanzierungsstrukturen und Fördermöglichkeiten.

Was sind derzeit die größten Risiken, die Sie im Bereich der Cybersicherheit für Ihre Klinik sehen und wie gehen Sie präventiv damit um?

Ich sehe die größten Risiken in Häusern unserer Größe weniger in einzelnen Angriffstechniken, sondern in der zunehmenden Komplexität und fehlenden Durchgängigkeit vieler Strukturen. Wichtig sind aus meiner Sicht ein gutes Asset-Management und Risikoverständnis – wer seine Systeme nicht kennt, kann sie nicht schützen. Deshalb setzen wir auf kontinuierliche Transparenz, klare Governance sowie strukturiertes

Risikomanagement. Und vor allem: Wir verstehen IT-Sicherheit als kontinuierlichen Prozess und nicht als Projekt mit Enddatum. Dabei spielt die Sensibilisierung der Mitarbeitenden eine sehr große Rolle.

Wie gut sind aus Ihrer Sicht große Gesundheitseinrichtungen heute aufgestellt, wenn es um strukturelle Cyberresilienz geht, insbesondere im Hinblick auf kritische IT-Infrastrukturen und medizinische Geräte zur Steuerung, Überwachung und Automatisierung von Prozessen (Operational Technology, OT)?

In der Breite ist die Resilienz noch sehr unterschiedlich. IT-seitig machen viele Häuser große Fortschritte, etwa durch Zentralisierung oder Cloudstrategien. Bei OT oder branchenspezifischen Anwendungen wie dem KIS sehen wir jedoch häufig Herausforderungen – von proprietären Schnittstellen bis hin zu fehlender Patchbarkeit – eines der größten Risiken, aber auch gleichzeitig eine große Chance, um eine zukunftsfähige KIS- und ERP-Transformation umzusetzen. Aus meiner Sicht benötigen wir regulatorische Vorgaben und staatliche Kontrollinstanzen, damit die großen Unternehmen, die Produkte anbieten und herstellen, Informationssicherheit von Anfang an implementieren und auch überprüft werden – Stichwort ,,Security by Design“.

= Orientierungshilfe für Systeme zur Angriffserkennung

Wie konkret hat sich Ihre Einrichtung auf Szenarien wie Ransomware-Angriffe, Systemausfälle oder Datendiebstahl vorbereitet? Gibt es etablierte Krisenreaktionspläne im Sinne eines Business Continuity Management (BCM)?

Wir arbeiten mit strukturierten Notfallkonzepten, die über die IT hinausgehen. Business Continuity betrifft im Krankenhaus immer auch Pflege, Medizin, IT und Logistik. Deshalb setzen wir auf integrierte Strukturen, interdisziplinäre Übungen und verständliche Wiederanlaufpläne. Aus meiner Sicht reichen Notfallpläne allein nicht aus. Sie müssen bekannt gegeben werden, eingeübt und im Ernstfall abrufbar sein.

Und da BCM kein reines Informationssicherheitsthema ist, haben wir die Notwendigkeit erkannt, auch eine neue Stabsstelle mit diesem Fokus zu etablieren.

Ein zentraler Faktor für Cybersicherheit bleibt das Verhalten der Mitarbeitenden, gerade im Klinikalltag, wo unter Zeitdruck gearbeitet wird und digitale Prozesse zunehmend komplexer werden. Schulungen und Awareness-Maßnahmen sind deshalb essenziell. Wie integrieren Sie das Thema Sensibilisierung der Beschäftigten in Ihre Sicherheitsstrategie?

Um dem steigenden Personalbedarf in diesem Bereich gerecht zu werden, setzen wir auf eine Kombination aus internen Fachkräften und externen Expertinnen und Experten. Wir haben den Vorteil, dass unser Tarifvertrag für die Region sehr attraktiv ist und die Arbeitszeitregelungen bei uns zusätzlich optimiert wurden – 35 Stunden pro Woche ab dem 01.01.2027.

Zudem haben wir ein operatives IT-Sicherheitsteam ins Leben gerufen. Dabei setzen wir auf Mitarbeitende aus der IT-Abteilung mit IT-Sicherheitsexpertise, die insbesondere bereits mit den Strukturen und Prozessen des Unternehmens vertraut sind und gezielt weitergebildet werden, um als IT-Sicherheitsteam arbeiten zu können. Auf diese Weise stellen wir sicher, dass die gesamte Prozesskette in der IT-Sicherheit abgedeckt wird.

Ein ähnliches Vorgehen verfolgen wir im Datenschutzbereich. Die Rolle der Datenschutzkoordination haben wir weiter ausgebaut und Mitarbeitende werden kontinuierlich geschult.

Wir möchten, dass sich alle Beschäftigten gut informiert und sicher fühlen, wenn es um Themen wie IT-Sicherheit und Datenschutz geht.

Aus meiner Sicht benötigen wir regulatorische Vorgaben und staatliche Kontrollinstanzen, damit die großen Produktanbieter und Hersteller Informationssicherheit von Anfang an implementieren und überprüft werden – Stichwort „Security by Design“.

Wenn Sie auf die nächsten fünf Jahre blicken, was wäre für Sie ein realistisches, aber ambitioniertes Ziel für Ihre Digital- und Sicherheitsstrategie an der Universitätsmedizin Mainz?

Ich arbeite mit dem Team aktiv daraufhin, dass wir in fünf Jahren nicht nur technologisch, sondern auch kulturell digital- und sicherheitsbewusst aufgestellt sind. Insbesondere, dass wir digital souverän sind – mit vernetzten Plattformen, sicheren Architekturen und vor allem, dass die Prozesse transformiert werden und den Berufsalltag unserer Mitarbeitenden spürbar entlasten.

Wenn Sie einen Wunsch äußern könnten: Was bräuchte das deutsche Gesundheitswesen, um im Bereich Cybersicherheit wirklich resilient zu werden, technologisch, organisatorisch oder politisch?

Einen Wunsch zu äußern ist wirklich schwierig. Aus meiner Sicht sind drei Handlungsfelder entscheidend:

Erstens sollten langfristige Investitionen getätigt werden, die nicht nur den Betrieb, sondern auch die Sicherheit umfassend abdecken. Zweitens müssen klare, verpflichtende Mindeststandards etabliert werden, die auch eine echte Durchsetzungskraft besitzen. Drittens ist es notwendig, eine Kultur des Miteinanders zu fördern, die mehr Austausch, mehr Kooperationsplattformen und mehr offene Standards umfasst.

Cybersicherheit ist eine Gemeinschaftsaufgabe – gerade im Gesundheitswesen.

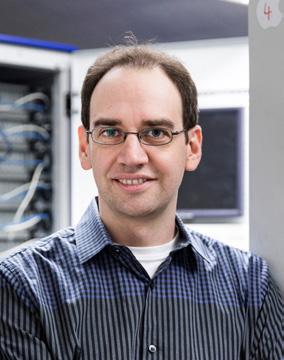

Minh Nhat Le Leiter der Stabsstelle Digitalisierung und Chief Information Security Officer (CISO) der Universitätsmedizin Mainz

Minh Nhat Le ist als Leiter der Stabsstelle Digitalisierung und Chief Information Security Officer in der Universitätsmedizin Mainz tätig. In dieser Doppelfunktion verantwortet er sowohl die digitale Transformation als auch die strategische Steuerung der Informationssicherheit.

Im Rahmen seiner Funktion leitet er zudem operativ das Digitalisierungsprogramm „UM.Digital“, das strategische Schlüsselprojekte im Bereich klinischer Prozesse, Verwaltung und IT-Infrastruktur vereint.

Er bringt über zehn Jahre Erfahrung im Bereich der Informationssicherheit und IT mit. Als direkte Berichtsstelle zum Vorstandsvorsitzenden entwickelt er Entscheidungsgrundlagen, priorisiert Digitalisierungsvorhaben und adressiert organisationale Herausforderungen im digitalen Wandel.

Wilhelm Dolle Partner

Consulting, Cyber Security & Resilience KPMG AG

Wirtschaftsprüfungsgesellschaft wdolle@kpmg.com

Peter Maximilian Conrad Senior Manager

Public Sector Consulting, Healthcare KPMG AG

Wirtschaftsprüfungsgesellschaft pconrad@kpmg.com

SCHWERPUNKT

INTERVIEW

Anne-Marie Schneider, Leitung Geschäftsbereich IT, CIO, Charité Universitätsmedizin Berlin, im Gespräch mit Alexander Morton, Partner, und Paul Haag, Manager, beide KPMG AG Wirtschaftsprüfungsgesellschaft

Digitale Transformation in der Universitätsmedizin: Wie die Charité historische Strukturen erneuert und Sicherheit als Basis für Innovation etabliert

Anne-Marie Schneider, CIO der Charité Universitätsmedizin Berlin, über den Umbau historisch gewachsener Strukturen, die Verankerung von IT-Sicherheit als Grundlage für Innovation und den kulturellen Wandel hin zu einer serviceorientierten digitalen Klinik.

Liebe Frau Schneider, Sie sind Chief Information Officer (CIO) der Charité in Berlin, der größten Universitätsklinik Europas mit mehreren Campus, Forschungseinheiten, internationalen Projekten und über 20.000 Beschäftigten. Können Sie uns einen Einblick in Ihren beruflichen Werdegang geben und was Sie persönlich auf diesem Weg besonders geprägt hat?

Mein Einstieg ins Berufsleben erfolgte bei KPMG im Bereich Audit. Dort lernte ich unterschiedlichste Unternehmensstrukturen kennen – eine Erfahrung, die mir bis heute hilft, komplexe Organisationen schnell zu verstehen.

Nach meinem Wechsel zur Charité übernahm ich zunächst die Leitung des Konzernrechnungswesens. Schon damals wurde mir klar: Ohne Digitalisierung lassen sich moderne Strukturen nicht nachhaltig etablieren. Excel-Tabellen, fehlende Konsolidierungstools und starre Strukturen waren Realität – und zugleich der Ausgangspunkt für meine ersten Digitalisierungsprojekte.

Es folgten Stationen als Referentin des Finanzvorstands sowie als stellvertretende Geschäftsbereichsleiterin Finanzen. Dort trieb ich Umstrukturierungen und Automatisierungen voran und leitete das SAPVorprojekt – eine Schlüsselaufgabe, die mir zeigte, wie technische und prozessuale Transformation ineinandergreifen. Der nächste Schritt war nur folgerichtig: der Wechsel in die IT. Heute gestalte ich als CIO gemeinsam mit meinem Team die digitale Zukunft der Charité.

Die digitale Transformation der Universitätsmedizin ist ein langfristiger Prozess, der weit über die Einführung neuer Technologien hinausgeht. Sie bedeutet kulturellen Wandel, Organisationsentwicklung und den Mut, bestehende Strukturen grundlegend zu hinterfragen. Universitätskliniken sind hervorragend darin, Projekte zu initiieren und Expertise in Stabsstellen oder Forschungsinstituten zu bündeln. Die eigentliche Herausforderung liegt jedoch darin, diese Initiativen zu integrieren und daraus einen spürbaren Mehrwert für die Organisation zu schaffen.

Digitalisierung ist für uns kein Selbstzweck. Sie soll die Arbeit erleichtern, Versorgung verbessern und Mitarbeitende entlasten. Die Digitalisierung eröffnet uns die Chance, Prozesse effizienter zu gestalten, die Versorgung zu verbessern und wissenschaftliche Exzellenz international sichtbar zu machen. Das gelingt nur, wenn wir das Silodenken überwinden und die IT service- und werteorientiert ausrichten. Statt rein technologischer Insellösungen brauchen wir ganzheitliche Prozessketten, die Wertschöpfung generieren – von der Verwaltung über die Forschung bis hin zur direkten Patientenversorgung.

Die Charité hat mit der Strategie Rethinking Health eine langfristige Agenda formuliert, die den Wandel zur digitalen, vernetzten und lernenden Universitätsklinik beschreibt. Welche Rolle spielt die IT in diesem Transformationsprozess und wie verändern sich Entscheidungswege, Organisation, Prozesse und Aufgabenverteilung durch diese Neuausrichtung?

Wir wollen im Digitalisierungsbereich Maßstäbe setzen und ein serviceorientiertes Erlebnis schaffen, das die gesamte Organisation nachhaltig prägt.

Im Zuge der Digitalisierung des Gesundheitswesens, etwa durch das Krankenhauszukunftsgesetz (KHZG), das Investitionen in digitale Infrastruktur fördert, hat sich viel bewegt. Das zeigt auch der DigitalRadar, der den Reifegrad der Krankenhäuser evaluiert. Was sind aus Ihrer Sicht derzeit die größten Herausforderungen für Universitätskliniken, um die Digitalreife deutscher Kliniken nachhaltig und strategisch weiterzuführen?

Die IT ist längst nicht mehr nur technischer Dienstleister, sondern strategischer Partner. Im Rahmen von Rethinking Health haben wir die Organisationsstruktur der IT tiefgreifend erneuert. Management- und Supportprozesse wie IT-Security, Service und Operations wurden neu definiert, während Kernprozesse entlang von Value Streams organisiert sind – etwa in den Bereichen Forschung und Lehre, Krankenversorgung und Verwaltung.

So schaffen wir eine servicedominierte Architektur, die Innovationen unterstützt, statt sie zu blockieren. Ein besonderer Vorteil ist unser Berliner Simulationsund Trainingszentrum: Hier können neue Technologien im medizinischen Umfeld in einem geschützten Umfeld getestet werden, bevor sie in den klinischen Alltag integriert werden.

Die Charité gehört zur kritischen medizinischen Infrastruktur in Deutschland. Welchen Stellenwert nimmt IT-Sicherheit in diesem Kontext ein und wie haben sich Anforderungen und Bedrohungslagen in den letzten Jahren verändert?

Als Teil der kritischen Infrastruktur steht die Charité besonders im Fokus von Cyberangriffen. Deshalb haben wir einen Masterplan für Cyber Resilience mit 34 Projekten bis 2030 entwickelt und bauen ein spezialisiertes IT-Security-Team auf.

IT-Sicherheit ist dabei keine rein technische Aufgabe der IT, sondern ein Thema für die gesamte Organisation. Alle Mitarbeitenden müssen Sicherheitsaspekte verinnerlichen und in ihren Arbeitsalltag integrieren. Nur so lässt sich gewährleisten, dass Digitalisierung und damit einhergehende Innovationen nicht auf einem wackeligem Fundament stehen.

Wie balancieren Sie den Innovationsdruck, etwa durch künstliche Intelligenz (KI), Cloud oder mobile Systeme, mit dem notwendigen Schutz kritischer Infrastrukturen und sensibler Daten ihrer Patientinnen und Patienten?

Künstliche Intelligenz, Cloud-Lösungen und mobile Systeme versprechen enorme Chancen – von effizienteren Abläufen bis hin zu personalisierter Medizin. Gleichzeitig gilt es, sensible Daten und kritische Strukturen bestmöglich zu schützen. Um Innovationen gezielt zu fördern, haben wir das Center of Technical Excellence gegründet. Es ist zentrale Andockstelle für KI- und Cloud-Themen, bündelt technische Forschungsund Medizinkompetenz und überführt erfolgreiche Pilotprojekte in den Regelbetrieb. Dabei betrachten wir Innovation stets im Gesamtkontext von Prozessen, Strukturen und Versorgung – und arbeiten eng mit Partnern innerhalb und außerhalb der Charité zusammen.

Welche Rolle spielt externe Regulierung – zum Beispiel durch das IT-Sicherheitsgesetz 2.0 oder KRITIS-Verordnungen – in Ihrer täglichen Arbeit und strategischen Ausrichtung?

Gesetze wie das IT-Sicherheitsgesetz 2.0 oder KRITIS-Verordnungen sind für uns tägliche Realität. Sie geben Orientierung, erfordern aber auch hohe Investitionen und klare Priorisierungen. Entscheidend ist, dass Sicherheitsanforderungen nicht isoliert betrachtet werden, sondern von Anfang an in Projekte integriert sind. Governance und klare Frameworks sind hier unverzichtbar: Sie schaffen Verlässlichkeit und ermöglichen es, Innovationen trotz komplexer regulatorischer Vorgaben erfolgreich umzusetzen.

Wenn Sie fünf bis zehn Jahre in die Zukunft blicken: Wie sieht Ihre digitale Vision für die Charité aus und was braucht es politisch, strukturell und technologisch, um sie Realität werden zu lassen?

Mein Blick in die Zukunft ist klar: In zehn Jahren soll die Charité als lernende, vernetzte und digitale Klinik europaweit Maßstäbe setzen. Die Technologien sind vorhanden – entscheidend wird es sein, den Mut zum Aufbruch in die neue Zeit mitzubringen und mehr Partnerschaften einzugehen.

Digitalisierung bedeutet, mutig zu investieren, Neues auszuprobieren und erfolgreiche Lösungen in den Alltag zu überführen. Dazu braucht es für mich in der Charité drei zentrale Voraussetzungen:

1. Finanzierbarkeit: Digitale Innovationen müssen realistisch finanzierbar bleiben.

2. Kultureller Wandel: Mitarbeitende müssen bereit sein, neue Technologien anzunehmen und aktiv zu gestalten.

3. Politische Unterstützung: Nur wenn die Politik den Wandel aktiv begleitet und fördert, wird er nachhaltig gelingen.

Anne-Marie Schneider Leitung Geschäftsbereich IT, CIO, Charité Universitätsmedizin Berlin

Frau Schneider ist Diplombetriebswirtin und seit 10 Jahren in der Charité Universitätsmedizin Berlin tätig. Aktuell ist sie CIO, Geschäftsbereichsleitung IT, und verantwortet das Management der IT-Organisation sowie die Sicherstellung der laufenden IT-bezogenen operativen Prozesse. Zuvor war Frau Schneider in weiteren Positionen als stellvertretende Geschäftsbereichsleitung Finanzen, Referentin des Direktoriums sowie als Leiterin des Konzernrechnungswesens tätig. Vor ihrer Zeit bei der Charité hat Frau Schneider in einer Wirtschaftsprüfungsgesellschaft gearbeitet.

Alexander Morton Partner

Public Sector Consulting, Healthcare KPMG AG

Wirtschaftsprüfungsgesellschaft alexandermorton@kpmg.com

Es reicht nicht aus, wenn einzelne Bereiche KRITIS-Anforderungen „einreichen“, unsere gesamte Struktur muss diese Vorgaben von Anfang an mitdenken und fest verankern.

Abschließend ganz persönlich gefragt: Was wünschen Sie sich für die digitale Zukunft von Krankenhäusern in Deutschland, in Bezug auf Resilienz, Datensouveränität und Innovationsfähigkeit im europäischen Vergleich?

Ein zentrales Zukunftsthema ist die Datensouveränität. Während Sicherheit zurecht Priorität hat, erleben wir gleichzeitig, dass restriktive gesetzliche Vorgaben die Nutzung medizinischer Daten für Forschung und Innovation stark einschränken.

Ich wünsche mir daher größere gesetzliche Spielräume, die es ermöglichen, Daten verantwortungsvoll zu nutzen, ohne die Sicherheit zu vernachlässigen. Nur so kann Deutschland im europäischen Vergleich resilient, innovativ und wettbewerbsfähig bleiben.

Paul Haag Manager

Public Sector Consulting, Healthcare KPMG AG

Wirtschaftsprüfungsgesellschaft phaag@kpmg.com

SCHWERPUNKT

INTERVIEW

Norman Dittes, Konzernbereichsleitung Finanzen, RHÖN-KLINIKUM AG, im Gespräch mit Thorsten Schrum, Partner, und Rishabh Bargoti, Manager, beide KPMG AG Wirtschaftsprüfungsgesellschaft

Digitalisierung ganzheitlich denken

Ein Gespräch mit Norman Dittes über strategische IT-Projekte, Prozessoptimierung und die Vision eines modernen Klinikunternehmens in Zeiten des Wandels.

In Ihrer Funktion bei der RHÖN-KLINIKUM AG tragen Sie die Verantwortung für Finanzen und Governance, wirken aber auch maßgeblich an strategischen IT-Projekten mit. Welche Themen beschäftigen Sie aktuell am meisten?

Als Konzernbereichsleiter Finanzen in der RHÖN-KLINIKUM AG (RKA), einem börsennotierten Krankenhauskonzern und Teilkonzern der Asklepios-Gruppe, gibt es für mich an vielen Stellen Berührungspunkte zu strategischen IT-Projekten. Wir verstehen unsere innovativen Initiativen nicht als eine reine Aufgabe der IT-Organisation beziehungsweise der Einheiten RHÖN-KLINIKUM IT Service GmbH (RIT).

Wir denken diese Initiativen End-to-End, das heißt interdisziplinär entlang der Wertschöpfungskette. Wir nehmen unterschiedliche Perspektiven ein – die Sicht der Patientinnen und Patienten, der Beschäftigten im Konzern, die mit den Anwendungen oder neuen Verfahren arbeiten müssen, der IT-Fachkräfte oder zum Beispiel der Rechtsabteilung und anderer beteiligter Interessengruppen.

Am meisten beschäftigen wir uns im Moment – neben der Unterstützung der Medizin, die innovativen, digitalen Lösungen zu finanzieren und umzusetzen – mit der Entwicklung unseres IT-Systemumfelds, insbesondere mit dem Krankenhausinformations- und dem ERP-System.

Dabei geht es sehr viel um die Governance, den Umgang mit und den Fluss von Daten beziehungsweise Informationen und wie diese die Prozesse- und Abläufe in der Organisation sowie unsere Patientinnen und Patienten beeinflussen. Wichtig hierbei ist es auch, die Regelungen um den Schutz sensibler, persönlicher Daten von Patientinnen und Patienten sowie Mitarbeitenden einzuhalten (Stichwort: Regelungen des Datenschutzes).

Als Finanzexperte in der Organisation verstehe ich mich als Sparringspartner für verschiedene Funktionen im Konzern. Den interdisziplinären Ansatz sehe ich als große Chance, aber auch Notwendigkeit für nachhaltigen Erfolg. Gleichzeitig macht es auch Spaß.

Welche Rolle spielt Ihre persönliche Erfahrung aus internationalen IT-Transformationsprojekten für Ihre heutige Steuerung der Digitalisierung im Klinikbereich?

Fokus meiner Tätigkeit ist und war die Arbeit mit Organisationen zu IT-Finanz-Transformationsprojekten. Wenn Sie meine Vita betrachten, erkennen Sie schnell – ich bin kein Eigengewächs der Krankenhausbranche. Ich durfte viele Erfahrungen mit nationalen und internationalen Unternehmen in der Pharma- und

Medizintechnikbranche sammeln. Wenn Sie meine Kolleginnen und Kollegen fragen, würden Sie Ihnen wohl sagen, dass mein Einfluss auf die IT-Transformationsprojekte in der RKA oder im Asklepios-Konzern eher durch das Out-of-the-Box-Denken entsteht, der Übertragung von Ideen aus anderen Branchen. Dennoch – ob national oder international – bei IT-Transformationsprojekten geht es darum, die Menschen und die Organisation mitzunehmen. Der Erfolg eines Projekts misst sich nach meiner Erfahrung daran, wie die Technologie nach der Transformation von den Mitarbeitenden in den prozessualen Abläufen eingesetzt wird und Innovation gelebt wird. Hierbei hilft es, Ideen aus meinen früheren Tätigkeiten einzusetzen. Daneben erkennen wir, dass es noch gewisse Potenziale in den etablierten Krankenhausstrukturen und -prozessen gibt, bei denen Datenanalysen und Process-Mining als hilfreiche Tools eingesetzt werden könnten.

Oft hängt es bei solchen Projekten auch an einem effektiven Projektmanagement. Bei der Strukturierung von Projekten und der Umsetzung von konzeptionellen Ideen in größeren Organisationen hilft meine Erfahrung selbstverständlich auch.

Unser gemeinsames Ziel lautet „Better Together“: Besser zusammenarbeiten, Kompetenzen bündeln, Synergien nutzen.

Die RHÖN-KLINIKUM AG ist Teil der AsklepiosGruppe. Wie ist das Zusammenspiel zwischen zentraler Konzernstrategie und standortnaher Steuerung organisiert, insbesondere bei Themen wie Digitalisierung oder IT-Sicherheit?

Innerhalb der Asklepios-Gruppe und dem Teilkonzern RKA verfolgen wir ein gemeinsames Ziel, wir möchten aktiv an einem Better Together arbeiten. Dabei möchten wir die Kompetenzen der Mitarbeitenden in der gesamten Gruppe bündeln, Synergien nutzen und die besten Lösungen aus den Teilorganisationen überall einsetzen. Bei der Digitalisierung oder IT-Sicherheit greifen wir auf die zentralen Strukturen in der IT, der Materialwirtschaft, dem Erlösmanagement oder im Accounting zurück, um konzernübergreifende Initiativen zu identifizieren. Ein gewisses Clustering – sei es regional oder funktional – hilft uns, die notwendige Nähe zu den Standorten und zum operativen Geschäft vor Ort sicherzustellen.

Am Beispiel unserer SAP-S/4HANA-Transformation lässt sich das gut darstellen – hier haben wir ein Projektteam aufbauen können, das einen Erfahrungsmix beisteuerte aus:

• SAP-S/4HANA-Transformationen

• Fachlichem Know-how im Bereich IT-Finance

• Accounting und Controlling

• Business-Service-Strukturen und -Prozesse

• Lokaler Expertise

Der Konzernverbund zwischen Asklepios, RKA und Mediclin ist dabei eine wesentliche Hilfe. Bei sämtlichen gemeinsamen oder eigenständigen Initiativen berücksichtigen wir die regulatorischen Anforderungen aus Sicht einer Good Corporate Governance, des Aktienrechts, des Datenschutzes und anderer Regelungsbereiche.

Im Rahmen der Initiative RHÖN Digital treibt Ihre Organisation den digitalen Wandel konzernweit voran, von smarter Medizintechnik bis zu modernen Verwaltungsprozessen. Welche Rolle spielen Sie in der strategischen Ausrichtung dieser Transformation?

Transformationen funktionieren nur im Team – wir haben viel Expertise innerhalb der Organisation und des Netzwerks. In meiner Funktion in der Verwaltungsorganisation geht es neben der Umsetzung von digitalen und innovativen Prozessen um die Finanzierung dieser Vorhaben. Die Finanzierung stellen wir sicher durch:

• Operatives Liquiditätsmanagement

• Effektives Erlösmanagement (das beinhaltet auch die korrekte Abrechnung innovativer Lösungen)

• Fremdfinanzierungs- und Treasury-Aktivitäten

• Jedoch auch in signifikantem Maße durch Bundes- und Landes-Fördermittelprogramme

Die Planung von liquiden Mitteln und die Finanzierung von Vorhaben umfasst nicht nur die Überprüfung, ob die entsprechenden Mittel verfügbar sind, sondern

auch, ob die geplanten Initiativen für die Organisation werthaltig und ökonomisch sinnvoll sind.

Hier braucht es in einem Konzern wie unserem gewisse Checks and Balances, denn wir möchten die Gelder wirtschaftlich sinnvoll und nachhaltig einsetzen.

Meine Erfahrung aus meinen vergangenen Tätigkeiten hilft mir ebenfalls, Gesellschaftern, Aufsichtsräten, Vorstand und nicht zuletzt Fördermittelbehörden Sicherheit zu geben, dass die Gelder sachlich und finanziell richtig verwendet werden.

Mit der RHÖN-KLINIKUM IT Service GmbH gibt es eine eigene digitale Infrastrukturgesellschaft im Konzern. Wie ist diese in Ihre Arbeit eingebunden und welche Informationssicherheits- und Qualitätsstandards setzt man sich dort?

Die RIT hilft uns an unseren fünf Standorten auf verschiedene Weise. Sie trägt dazu bei, die digitale Infrastruktur für den Betrieb der Krankenhäuser sicherzustellen – von den patientennahen Systemen wie zum Beispiel dem Krankenhausinformationssystem, über die in der Verwaltung genutzten Systeme wie zum Beispiel dem ERP-System bis hin zur technischen Infrastruktur, also den Rechenzentren und IT-Netzwerken. Darüber hinaus sorgt sie für Datensicherheit und setzt für uns innovative Projekte insbesondere im Zusammenhang mit den bundesweiten Digitalisierungsprogrammen des Krankenhauszukunftsgesetzes (KHZG) und dem Transformationsfonds um. Die Unterstützung für die RKA-Häuser lässt sich in operative, laufende IT-Unterstützung sowie Projektunterstützung unterteilen.

Wir involvieren die RIT in alle Initiativen und Projekte, bei denen Digitalisierungs-, IT-Infrastruktur- und Datenstrukturen für unsere medizinischen Dienstleistungen und Unternehmensfunktionen benötigt werden.

Kliniken gelten als kritische Infrastruktur, entsprechend hoch sind die Anforderungen an IT-Sicherheit. Welche Maßnahmen wurden innerhalb der RHÖN-Gruppe etabliert, um diese Sicherheit konzernweit zu gewährleisten?

Was würden Sie sagen: Wie wichtig ist IT-Sicherheit heute für das Vertrauen von Patientinnen und Patienten, von Partnerunternehmen und Beschäftigten? Geht es hier nur um Technik oder auch um Haltung und Unternehmenskultur?

IT-Sicherheit ist für uns keine rein technische Frage, sie betrifft die ganze Organisation.

Der Schutz der uns anvertrauten Daten hat für die RKA und die mit ihr verbundenen Unternehmen höchste Priorität. Wir haben ein langjährig etabliertes, zentrales Team, das sich mit Aspekten der IT-Sicherheit befasst. Es bewertet auf Basis von Behördeninformationen (zum Beispiel vom Bundesamt für Sicherheit in der Informationstechnik, BSI), öffentlichen Quellen und eigenen Analysen die Bedrohungslage und passt die Abwehrmaßnahmen entsprechend an. Wir sehen seit Jahren stetig steigende Angriffsversuche, auch bedingt durch die zunehmende Digitalisierung im Gesundheitswesen, die zu einer wachsenden Zahl von Angriffspunkten geführt hat. In enger Kooperation innerhalb der Asklepios-Gruppe halten wir unsere Systeme stets auf dem neuesten Stand und reagieren auf Bedrohungstrends durch gezielte Anpassungen unserer IT-Sicherheitsinfrastruktur.

Daneben ist die RHÖN-KLINIKUM-AG-Gruppe ISO 27001 zertifiziert. Wir konnten also nachweisen, dass wir ein Informationssicherheitsmanagementsystem (ISMS) implementiert haben und daran arbeiten, es kontinuierlich zu verbessern.

IT-Sicherheit ist heute von entscheidender Bedeutung für das Vertrauen aller Beteiligten und geht weit über die reine Technik hinaus. In unserem Unternehmen werden große Mengen sensibler Daten verarbeitet. Der Schutz dieser Daten vor unbefugtem Zugriff und Missbrauch ist essenziell.

Die Gesundheitsbranche unterliegt einem hohen Maß an Regulation, entsprechend beschäftigen wir uns intensiv mit der Einhaltung gesetzlicher Anforderungen und Vorschriften. Hier möchte ich erwähnen, dass die Einhaltung nicht nur gesetzlich vorgeschrieben ist, sondern auch ein Zeichen für die Seriosität und Verantwortung eines Unternehmens darstellt. Das erwarte ich auch als Patient und Mitarbeiter.

Wir möchten dabei auf der einen Seite finanzielle, aber auf der anderen Seite auch Reputationsschäden vermeiden. Sicherheitsvorfälle können erhebliche finanzielle Verluste verursachen und den Ruf eines Unternehmens nachhaltig schädigen. Ein stark ausgeprägtes IT-Sicherheitsmanagement hilft uns, solche Risiken zu minimieren.

Unser Sicherheitsmanagement basiert auf Aspekten des Bewusstseins, der Haltung und Schulungen. IT-Sicherheit ist nicht nur eine technische Herausforderung, sondern erfordert auch ein hohes Maß an Bewusstsein und Verantwortung bei allen Mitarbeitenden. Regelmäßige Schulungen sind entscheidend, um ein sicheres Verhalten im Umgang mit Daten und Systemen zu fördern.

Wir streben eine Unternehmenskultur an, die Sicherheit als gemeinsamen Wert und Verantwortung aller Mitarbeiter betrachtet. Das bedeutet, dass IT-Sicherheit nicht nur als Aufgabe der IT-Abteilung gesehen wird, sondern als integraler Bestandteil aller Geschäftsprozesse. Teil der Unternehmenskultur sind eine offene Kommunikation über Sicherheitsrisiken und -vorfälle sowie transparente Prozesse zur Meldung und Behandlung von Sicherheitsproblemen. Das stärkt das Vertrauen und die Zusammenarbeit innerhalb des Unternehmens und mit externen Parteien.

Insgesamt ist die IT-Sicherheit heute ein zentraler Erfolgsfaktor für die RKA und ihre Kliniken. Sie umfasst nicht nur technische Maßnahmen, sondern auch eine entsprechende Haltung und Unternehmenskultur. Nur durch eine ganzheitliche Herangehensweise, die Technik, Prozesse und Menschen gleichermaßen berücksichtigt, kann ein hohes Maß an Sicherheit und Vertrauen erreicht werden.

Viele Kliniken kämpfen mit knappen Budgets, gleichzeitig steigen die Anforderungen an IT- und Sicherheitsstandards. Wie schaffen Sie es, diese Herausforderungen wirtschaftlich zu steuern und gleichzeitig strukturell weiterzudenken?

Sie haben recht, die Ressourcen und Budgets in der Branche sind knapp. Wir sind jedoch weiterhin ein stabiler Konzern mit Finanz und Ertragskraft. Aber wir arbeiten auch konsequent dafür.

Die Herausforderungen sehe ich überwiegend in der Investitionsplanung und damit verbunden in der Rentabilitätsanalyse. Wir sehen und spüren die Veränderung der Geschäftsmodelle von IT- und Technologieunternehmen, insbesondere getrieben durch das Cloudmodell beziehungsweise digitale Mietmodelle. Die Software-as-a-Service-Modelle (SAAS) der Technologieunternehmen oder Bundle-Verträge in der Medizintechnik, also Verträge, in denen Preisstrukturen über ein Bündel von Leistungen in der Medizintechnik geschlossen werden, müssen buchhalterisch in der Bilanz, G&V und Kapitalflussrechnung abgebildet, bei der Investitionsplanung berücksichtigt und innerhalb des Unternehmens transparent gemacht werden. Das heißt, mein Team muss von Anfang an eingebunden werden.

Wir gehen diese Herausforderung sehr strukturiert und nach folgenden Regeln an:

• Interdisziplinärer Beschaffungs- und Entscheidungsprozess mit der Einbindung von Medizin, Einkauf, juristischer Abteilung, Finanzexpertinnen und -experten und anderen Beteiligten

• Klare Governance für Investitionen und strukturierter Investitionsprozess

• Fokussiertes und eng gehaltenes Liquiditätsmanagement

• Konzentriertes Vorgehen im Umgang mit Fördermittelprogrammen (zum Beispiel KHZG, Transformationsfonds etc.)

• Einbindung von und Zusammenspiel mit Ministerien, Fördermittelbehörden und anderen Stakeholdern

Unsere Möglichkeiten im Konzernverbund – die Nutzung der verschiedensten Kompetenzen, das Netzwerk und das Know-how in der Organisation – sind hier ein wichtiger Erfolgsfaktor und Multiplikator.

Und zum Abschluss: Welche Entwicklungen im Zusammenspiel von Technologie, Finanzierung und medizinischer Versorgung sehen Sie auf uns zukommen? Was ist Ihre Vision für ein modernes, resilient aufgestelltes Klinikunternehmen in fünf Jahren?

Ich sehe die Entwicklungen im Zusammenspiel von Technologie, Finanzierung und Versorgung von Patientinnen und Patienten in Klinikunternehmen als vielfältig, komplex aber auch vielversprechend an. Warum ist das so?

Betrachten wir einmal die Technologie im Bereich der Telemedizin und Digitalen Gesundheitsanwendungen. Hier konnte ich einige interessante Ideen im Rahmen einer Weiterbildung der Harvard Medicine School zur künstlichen Intelligenz in Healthcare mitnehmen. Die Telemedizin wird zunehmend genutzt, um Spezialisten schnell zusammenzubringen und die Versorgung von Patientinnen und Patienten zu verbessern, insbesondere in ländlichen Gebieten. Digitale Gesundheitsanwendungen und digitale Pflegeanwendungen werden immer häufiger verschrieben und tragen zur Effizienzsteigerung bei.

Es gibt bereits einige KI-gestützte Analysen und Systeme, die genutzt werden, um Krankheitsmuster schneller und präziser zu erkennen. Dies führt zu

frühzeitigen und genaueren Diagnosen und verbessert die Qualität der medizinischen Versorgung. Es gibt jedoch auch KI-Lösungen, die dazu beitragen, die Arbeitsbelastung von Ärzten und Pflegekräften zu reduzieren, Stichwort: Einsatzplanung.

Robotik und Automatisierung von Prozessen werden eine große Rolle spielen. Wir setzen im Konzern neben Robotik in der Chirurgie, in der robotergestützte Operationen bei hochpräzisen Eingriffen durchgeführt werden können, auch in der Finanzbuchhaltung vermehrt Robotik ein, zum Beispiel für automatisierte Transaktionsverbuchungen

Über den lancierten Transformationsfonds des Gesundheitsministeriums sollen bis zu 50 Milliarden Euro zur Verfügung stehen, um die Klinikstrukturen zu modernisieren und die Digitalisierung im Gesundheitswesen zu fördern. Er soll Investitionsprogramme unterstützen, die darauf abzielen, die digitale Infrastruktur und die Ausstattung der Krankenhäuser zu modernisieren. Solche Investitionsprogramme werden entscheidend sein, um die Krankenhäuser fit für die Zukunft zu machen und eine flächendeckende Patientenversorgung zu gewährleisten.

Einen weiteren Aspekt habe ich in der Vergangenheit unter den Stichworten Personalized Medicine oder Personalized Healthcare kennengelernt. Die individuelle Versorgung von Patientinnen und Patienten rückt durch den Einsatz moderner Technologien mehr und mehr in den Fokus und nimmt zu. Die Anpassung der Behandlung an die Bedürfnisse der jeweiligen Person verbessert die Behandlungsergebnisse.

Aufbauend auf diesen Überlegungen enthält meine persönliche Vision eines modernen, resilient aufgestellten Klinikunternehmens folgende Bausteine:

• Konsequente Integration innovativer digitaler Technologien – immer mit dem Fokus darauf, die Menschen mitzunehmen.

• Effiziente und einfache Finanzierungsmodelle mit überschaubaren administrativen Auflagen (Stichwort Bürokratie) – die administrativen Kosten dürfen den wirtschaftlichen Nutzen nicht überschreiten.

• Patientenzentrierte Versorgungsstrategie – die Marktteilnehmer im Gesundheitsmarkt verstehen sich als Dienstleister für Patientinnen und Patienten und Gesellschaft.

• Attraktive Arbeitsbedingungen für Mitarbeitende – dazu gehören eine ansprechende Arbeitsumgebung, effektive Tools und Arbeitsmittel, gutes Talent- und Performance-Management, alles mit dem Ziel, attraktiv für Fachkräfte zu sein.

• Nachhaltige Unternehmensführung – Kliniken implementieren nachhaltige Praktiken, um ihre Umweltauswirkungen zu minimieren. Dies umfasst den Einsatz erneuerbarer Energien, die Reduzierung von Abfällen und die Förderung umweltfreundlicher Technologien.

Insgesamt wird ein modernes Klinikunternehmen in fünf Jahren ein hoch technologisiertes, finanziell stabiles und auf die behandlungssuchenden Menschen zentriertes Gesundheitszentrum sein, das in der Lage ist, den Herausforderungen der Zukunft zu begegnen und gemeinsam mit den Mitarbeiterinnen und Mitarbeitern eine erstklassige medizinische Versorgung zu bieten.

Norman Dittes Konzernbereichsleitung Finanzen, RHÖN-KLINIKUM AG

Norman Dittes ist aktuell als Head of Group Finance der RHÖN-KLINIKUM AG tätig. Er hat einen CPA, M. Sc. Accounting, Auditing and Taxation sowie einen LL.B. Business Law. Vor seiner Tätigkeit bei der RHÖN-KLINIKUM AG konnte er langjährige nationale und internationale Erfahrung im Bereich Finanzberichterstattung, Accounting, Kapitalmarkttransaktionen, Corporate Governance u.a. von privaten und börsennotierten Unternehmen in der Gesundheitsbranche inkl. Pharma und Medizintechnik sammeln. Er war hierbei als Wirtschaftsprüfer bei der Wirtschaftsprüfungsgesellschaft KPMG AG an den Standorten Basel (Schweiz) und Shanghai (China) tätig.

Thorsten Schrum Partner

Audit, Healthcare KPMG AG

Wirtschaftsprüfungsgesellschaft tschrum@kpmg.com

Rishabh Bargoti Manager

Audit, Healthcare KPMG AG

Wirtschaftsprüfungsgesellschaft rbargoti@kpmg.com

SCHWERPUNKT

INTERVIEW

Christian Dreher, Informationssicherheitsbeauftragter im Bundeswehrkrankenhaus Berlin, im Gespräch mit Julia Kaub, Partnerin, und Alexander Miller, Senior Manager, beide KPMG AG Wirtschaftsprüfungsgesellschaft

Cyber Security im Klinikbetrieb der Bundeswehr – zwischen militärischer Struktur und medizinischer Versorgung

Ein Gespräch mit Christian Dreher über Informationssicherheitsstrategien, Awareness-Kampagnen und den Weg zu mehr Resilienz im Bundeswehrkrankenhaus Berlin.

Sie sind heute als Informationssicherheitsbeauftragter (ISB) im Bundeswehrkrankenhaus Berlin tätig. Was waren für Sie die prägenden Stationen oder Erfahrungen auf dem Weg dorthin?

Ich wurde von der Bundeswehr ausgebildet, erst zum Informatikkaufmann, dann zum IT-Professional und später zum Informatiktechniker. In meiner zwanzigjährigen Dienstzeit wurde ich aber bisher nie in der IT eingesetzt.

Zuvor war ich 7 Jahre lang als Presseoffizier tätig und als stellvertretender Ressortleiter für Social Media auch für viele technische Themen zuständig. Informationssicherheit spielte auch hier eine Rolle, insofern unterschiedliche Social-Media-Konten für verschiedene Leute genutzt wurden. Da habe ich mich das erste Mal mit Informationssicherheit beschäftigt und mit der Frage, wie wir die Strukturen sicherer machen können, damit die Bundeswehrvorschriften erfüllt werden.

All das fand ich grundsätzlich sehr spannend und es weckte mein Interesse, mich bei einem zukünftigen Wechsel in die IT primär mit Informationssicherheit zu beschäftigen.

Sie tragen die zentrale Verantwortung für die digitale Sicherheit einer militärischen Gesundheitseinrichtung. Was motiviert Sie persönlich, sich diesem anspruchsvollen Aufgabenfeld zu widmen?

Nach meiner Zeit als Presseoffizier und eigentlich schon während dieser Zeit wollte ich irgendwann in die IT wechseln. Anfang letzten Jahres hat sich mein Personalführer bei mir gemeldet und mir den Dienstposten als ISB im Bundeswehrkrankenhaus Berlin angeboten. Sowohl das Profil als auch das Umfeld hat mich sehr gereizt, weil die IT – im Unterschied zu einer Standarddienststelle der Bundeswehr – nicht komplett von der BWI, dem zentralen IT-Dienstleister der Bundeswehr, gemanagt wird. Hier im Krankenhaus habe ich dadurch einen deutlich größeren Handlungsspielraum.

Ich bin tiefer in der Materie drin, weil wir eine eigene Domäne betreiben, ein spannendes Feld, auf dem ich hier jeden Tag etwas Neues hinzulerne. Das gefällt mir.

Bundeswehrkrankenhäuser nehmen in militärischen Lagen eine doppelte Rolle ein: Sie sind medizinische Versorgungseinrichtungen und zugleich Teil der strategischen Infrastruktur. Wie verändert dieser Kontext Ihre Prioritäten im Bereich der Cyber- und Informationssicherheit?

Ich muss mit meinem Team immer hybrid denken, einerseits natürlich an die Strukturen der Bundeswehr, unsere Vorschriften – die A-960/1 Informationssicherheit, unsere Bibel – und dass wir nach dem Grundschutz des Bundesamts für Sicherheit in der Informationstechnik (BSI) arbeiten, das ist unsere Hauptaufgabe. Andererseits sind wir ein Krankenhaus, in dem es zivile Vorgaben gibt (z.B. B3S Gesundheitbranchenspezifischer Sicherheitsstandard), die wir ebenfalls erfüllen müssen.

Der Bundeswehr ist bewusst, dass unser Krankenhaus nicht einfach eine Standarddienststelle ist, dass wir viele zivile Normen beachten müssen. Hier erhalten wir inzwischen deutlich mehr Unterstützung. Das gibt uns die Möglichkeit, die Maßstäbe, die außerhalb der Bundeswehr gelten, stärker in den Fokus zu rücken und ebenfalls im Blick zu behalten.

Das Zentrum für Cyber-Sicherheit der Bundeswehr (ZCSBw) spielt eine zentrale Rolle im Schutz der IT-Systeme. Wie arbeiten das ZCSBw und das Bundeswehrkrankenhaus Berlin in Fragen der Informationssicherheit zusammen?

Das ZCSBw ist natürlich die zentrale Dienststelle, die den umfassenden Schutz unserer IT-Systeme und -Services gewährleistet. Das mag auf der Arbeitsebene vielen gar nicht bewusst sein, aber sie ist im Hintergrund immer tätig. Nicht nur zur Unterstützung bei Penetrationstests oder Schwachstellenanalysen, sondern auch durch das Cyber Security Operations Centre der Bundeswehr (CSOCBw) – das Auge und Ohr unser Cybersicherheit. Alles, was über Informationssicherheitsvorkommnisse gemeldet wird, wird aufgenommen, ausgewertet und gegebenenfalls gleich bearbeitet.

Wir haben eigene Sicherheitsmaßnahmen im Haus, aber im CSOCBw werden wir gleich noch auf einer höheren Stufe gesichert. Eine kontinuierliche Systemanalyse unterstützt uns effektiv – etwa bei der frühzeitigen Erkennung nicht autorisierter Geräte.

Im Umkehrschluss können wir aber auch gleichzeitig selbst Meldungen an das CSOCBw machen, wenn wir hier direkt im Haus Auffälligkeiten beobachten. Wenn beispielsweise bemerkt wird, dass über bestimmte E-Mail-Adressen vermehrt Phishing-Angriffe erfolgen, dann können wir diese E-Mail-Adressen direkt melden und sperren lassen.

Von diesem zentralen Meldeportal profitiert nicht nur unsere Dienststelle, sondern die gesamte Bundeswehr, das nennt sich M@RVIN – ein Ticketsystem, dass uns bei der strukturierten Bearbeitung und Nachverfolgung von Informationssicherheitsvorkommnissen unterstützt. Wir profitieren von den Überwachungsmechanismen, die angeboten werden und die bei uns angeschlossen sind, und das CSOCBw profitiert von unseren Meldungen. Wenn die gesamte Bundeswehr die Meldewege einhält, können wir Phishing oder Angriffe, die bundesweit relevant sind, schnellstmöglich unterbinden, weil Maßnahmen des CSOCBw, wie zum Beispiel Zugangssperren, zentral für die gesamte Bundeswehr wirksam werden können.

In der Bundeswehr wird großer Wert auf präventive Maßnahmen gelegt, wie regelmäßige Sicherheitsinspektionen und Penetrationstests. Wie werden solche Maßnahmen konkret im Krankenhausalltag umgesetzt?

Es kommen regelmäßig Teams, die entsprechende Tests und Inspektionen durchführt und darüber einen Bericht mit Optimierungsvorschlägen erstellt, die von unserer Abteilung direkt umgesetzt werden können. Im Verbund mit der Medizintechnik und der KIS (Krankenhausinformationssystem) Koordination verteile ich die Aufgaben und wir stellen Mängel ab, um unser System weiter zu härten. Die Informationssicherheitsinspektion steht bei uns Ende des Jahres an. Die Vorbereitungen dazu haben allerdings schon angefangen, unter anderem auch mit der Unterstützung von KPMG im Auftrag der BWI. Die daraus entstehende Mängelliste zeigt aber in meinen Augen nicht wirkliche Mängel auf, sondern dient zur Unterstützung bei der kontinuierlichen Verbesserung unserer Informationssicherheit. Die Inspektion sehe ich weniger als Prüfung als vielmehr Unterstützung, die uns einen wertvollen Blick von außen auf unsere Systeme liefert.

[...] Die Menschen müssen Informationssicherheit nicht nur verstehen, sondern auch täglich anwenden.

Die Bedrohungslage im Cyberraum entwickelt sich ständig weiter. Welche aktuellen Herausforderungen sehen Sie für die Informationssicherheit im Bundeswehrkrankenhaus Berlin?

Neben dem ständigen Zyklus der Absicherung und Optimierung unserer Systeme, gibt es 2 Kernpunkte.

Erstens gibt es bei der Bundeswehr eine fortschreitende Digitalisierung, die den Klinikalltag erleichtert. Es gibt dazu spezielle Projekte, wie zum Beispiel für sogenannte Stand-alone-Geräte, bei denen man direkt am Gerät arbeiten muss und die bislang kaum Schnittstellen hatten. Diese werden derzeit ertüchtigt, um an das System angebunden zu werden – mit dem Ziel, den Arbeitsalltag zu erleichtern und relevante Daten direkt ins KIS zu übertragen. Dadurch können Informationen effizienter nachverfolgt werden, ohne dass sie mehrfach erfasst werden müssen.

Sobald Geräte mehr sind als einfache Stand-alone-Systeme, entsteht ein Sicherheitsrisiko. Die Herausforderung besteht darin, die technischen Vorgaben und die Absicherung in Einklang mit dem klinischen Alltag zu bringen. Das ist eines unserer größten Zukunftsprojekte, denn ich möchte einerseits, dass unser Haus so digital wie möglich wird, andererseits dürfen wir die Sicherheitsvorgaben, die wir erfüllen müssen, nicht vernachlässigen. Immer wieder stehe ich inmitten dieses Balanceakts.

Mir ist es wichtig, dass wir die Informationssicherheitsvorgaben so weit wie möglich einhalten. Und wo das nicht möglich ist, müssen wir Lösungen finden und dürfen nicht einfach sagen: „Das funktioniert

nicht.“ Nichts ist schlimmer, als wenn ich mir im „Elfenbeinturm“ etwas ausdenke, das den Klinikalltag so stark einschränkt, dass unsere Verwaltungsangestellten, Ärztinnen und Ärzte sowie das klinische Fachpersonal ihre Arbeit nicht mehr richtig machen können.

Der zweite zentrale Punkt ist die ständige Sensibilisierung der Mitarbeitenden. Sie sind einerseits das Einfallstor für sicherheitsgefährdende Vorfälle, aber gleichzeitig auch unsere erste Verteidigungslinie.

Wir bieten allen Mitarbeitenden daher Schulungen, jährliche Belehrungen, Awareness-Maßnahmen zu Phishing und spezielle Informationssicherheitstage, damit allen bewusst wird, wie wichtig dieses Thema ist. Vor Kurzem führte mein Bereich gemeinsam mit dem ZCSBw eine Phishing-Kampagne durch, um einen Aha-Effekt zu erzeugen und den Mitarbeitenden eindrücklich vor Augen zu führen, was passieren kann, wenn man unbedacht klickt.

Das ist der zweite große Kernpunkt: Die Menschen müssen Informationssicherheit nicht nur verstehen, sondern auch täglich anwenden.

Das Spannungsfeld zwischen Vorgaben der Bundeswehr, zivilen Vorgaben und der Medizintechnik ist unheimlich herausfordernd, aber faszinierend zugleich.

Sie agieren an der Schnittstelle zwischen Medizin, IT und militärischer Struktur. Welche Rahmenbedingungen – politisch, technisch oder personell – würden Ihrer Meinung nach die Resilienz im Gesamtsystem Bundeswehrkrankenhaus weiter stärken?

Das Spannungsfeld zwischen Vorgaben der Bundeswehr, zivilen Vorgaben und der Medizintechnik ist unheimlich herausfordernd, aber faszinierend zugleich. In gewisser Weise sind wir eine besondere Dienststelle, was inzwischen zunehmend erkannt wird. Wir gehören nicht zu den typischen Dienststellen der Bundeswehr – unsere IT gibt es so nur hier und in den anderen Bundeswehrkrankenhäusern. Dafür wurden nun neue Strukturen geschaffen.

Die Zukunft bringt Veränderungen mit sich, deswegen müssen Technik, Methoden und Verfahren in der Gesundheitsversorgung angepasst werden, zentral, aber auch mit Möglichkeiten der dezentralen Umsetzung.

Abschließend gefragt: Wenn Sie einen Wunsch für die Weiterentwicklung der Informationssicherheit im militärischen Gesundheitswesen frei hätten, worin würde er bestehen?

Der Anfang ist gemacht: Wir werden zunehmend in bestimmte Bereiche eingebunden und in Konzepte mit aufgenommen. Trotzdem habe ich den Wunsch, dass die Arbeitsebene mehr Kompetenzen zugesprochen bekommt.

Im Bundeswehrkrankenhaus Berlin stehen Expertinnen und Experten bereit – sowohl für den klinischen Alltag als auch für die Administration. Eine stärkere Einbindung und bessere Nutzung dieser Erfahrung würde viele Abläufe noch runder und effizienter gestalten.

Außerdem sollte gerade im Bereich der Gesundheitsversorgung mehr Fokus auf die zivilen Vorgaben gelegt werden, insbesondere auf den für die Gesundheitsbranche festgelegten branchenspezifischen Sicherheitsstandard (B3S).

Das wäre mein Wunsch. Und ich glaube, wenn das gelingt, kann ich das Thema Informationssicherheit in den nächsten Jahren hier deutlich voranbringen.

Christian Dreher

Informationssicherheitsbeauftragter im Bundeswehrkrankenhaus Berlin

Christian Dreher hat Ausbildungen als Informatikkaufmann und Informationstechniker sowie IT-Professional. Im Jahr 2006 ist er bei der Bundeswehr eingetreten und wurde im Jahr 2014 Offizier im militärfachlichen Dienst. Von 2017 bis 2024 war Herr Dreher Presseoffizier Redaktion der Bundeswehr. Christian Dreher ist seit 2024 Informationssicherheitsbeauftragter des Bundeswehrkrankenhauses in Berlin.

Julia

Kaub Partnerin

Regulatory Advisory, Public Sector & Healthcare

KPMG AG

Wirtschaftsprüfungsgesellschaft jkaub@kpmg.com

Alexander Miller

Senior Manager

Regulatory Advisory, Public Sector & Healthcare

KPMG AG

Wirtschaftsprüfungsgesellschaft alexandermiller@kpmg.com

SCHWERPUNKT

ERFAHRUNGSBERICHT

Dr. Matthias Keilen, Vorstand Medizin, Bezirkskliniken Mittelfranken im Gespräch mit Julia Kaub, Partnerin, KPMG AG Wirtschaftsprüfungsgesellschaft und Sebastian Hoegl, Senior Manager, KPMG Law Rechtsanwaltsgesellschaft mbH

Wenn der Ernstfall eintritt: Cyberangriffe als Prüfstein für digitale Resilienz

Dr. Matthias Keilen über Krisenmanagement, digitale Resilienz und die strategische Neuausrichtung nach einem Hackerangriff.

Die Bezirkskliniken Mittelfranken sind eines der größten Klinikunternehmen der Region mit einem umfassenden Versorgungsauftrag, insbesondere in den Bereichen Psychiatrie, Psychosomatik, Neurologie und Geriatrie.

Wir übernehmen in Bayern im Auftrag der Bezirke vor allem die psychiatrische Voll- und Pflichtversorgung. Das entbindet uns jedoch nicht davon, eine moderne, zeitgemäße Medizin sicherzustellen. Der Begriff Versorgungsauftrag klingt häufig nach Stagnation –tatsächlich ist jedoch das Gegenteil der Fall. Die Menschen erwarten heute eine andere Form der Versorgung als noch vor 20 Jahren.

Für uns bedeutet das insbesondere, dort Angebote zu schaffen, wo die Menschen sind. Daher bauen wir die stationäre Versorgung zunehmend ab und setzen verstärkt auf wohnortnahe, aufsuchende, ambulante und tagesklinische Angebote. Diese Entwicklung bringt zahlreiche Herausforderungen mit sich. Unsere Mitarbeitenden müssen nicht nur mobil sein, sondern auch mobil arbeiten können. Die Standorte müssen vernetzt werden, ebenso wie die Mitarbeitenden selbst. Darüber hinaus müssen Informationen jederzeit online und in Echtzeit zur Verfügung stehen – insbesondere auf die Patientinnen und Patienten bezogene Daten. Die Digitalisierung gewinnt daher zunehmend an Bedeutung.

Ein zentrales Thema – insbesondere mit Blick auf den Datenschutz – ist die aktive Einbindung der Patientinnen und Patienten in digitale Systeme. Dies stellt eine große Chance dar und ist zugleich eine erhebliche Herausforderung. Der zunehmende Fachkräftemangel zwingt uns, digitale Lösungen wie Apps oder KI-basierte Anwendungen stärker in die Versorgung zu integrieren. Dabei stellt sich die Frage, welche Daten den zu versorgenden Menschen gehören und welche den Versorgungseinrichtungen – eine klare Abgrenzung ist erforderlich.

Die Rolle der digitalen Transformation und Resilienz in der medizinischen Strategie

Digitale Strukturen und digitale Resilienz sind Begriffe, mit denen wir uns vor zehn Jahren im Versorgungskontext noch kaum beschäftigt haben. Heute erleben wir durch die technischen Möglichkeiten – insbesondere durch künstliche Intelligenz (KI), Vernetzung, Informationsweitergabe und Informationsverarbeitung – eine regelrechte Revolution in der Versorgung.

Prof. Dr. Alena Buyx, ehemals Vorsitzende des Deutschen Ethikrats, stellte im Rahmen der Messe ConSozial 2024 eine beauftragte Studie zur Nutzbarmachung von KI vor. Ihr Fazit bestätigte, was

viele Studien – vor allem aus dem angloamerikanischen Raum – bereits nahelegen: Patientinnen und Patienten wissen häufig nicht, dass sie im therapeutischen Kontext mit einer KI kommunizieren. Dabei handelt es sich um hochaktive Prozesse innerhalb einer digitalisierten Therapie. Ein zentrales Thema ist daher die informierte Einwilligung: Die Patientin beziehungsweise der Patient muss wissen, dass eine KI zum Einsatz kommt, und dem auch zustimmen. Diejenigen, die die Technologie einsetzen, sind wiederum verpflichtet, umfassend darüber zu informieren.

Die Nachfrage nach psychischen Gesundheitsleistungen übersteigt heute bereits deutlich das verfügbare Angebot an qualifiziertem Personal. KI-basierte Systeme eröffnen hier neue Chancen: Sie können in Echtzeit analysieren, wie wach oder aufmerksam eine Person ist, welche Mimik sie zeigt oder ob sprachlich Anzeichen von Aggression oder Kontrollverlust auftreten. Daraus ergeben sich Chancen für frühzeitige Interventionen. Während ein regulärer Therapietermin alle zehn Tage stattfindet, kann ein mobiles Gerät mehrfach täglich Daten erheben – etwa über Kameraaufnahmen, die Veränderungen in Ausdruck, Verhalten oder Stimmung dokumentieren.

Das eröffnet einerseits neue therapeutische Möglichkeiten – vor allem für ländliche Regionen oder Menschen ohne Zugang zu persönlicher Versorgung. Andererseits entsteht ein erhebliches Risiko, insbesondere wenn passive Daten ohne Wissen oder Kontrolle der Betroffenen genutzt werden.

Die Herausforderung der Zukunft liegt daher weniger in der Nutzung aktiv erfasster Informationen, sondern in der ethisch verantwortungsvollen Verwendung passiver Daten.

Derzeit ist die Situation sehr schwierig. Wenn die Nutzerinnen und Nutzer nicht mehr erkennen können, wer eine Leistung anbietet und welche Ziele damit verfolgt werden, wird es ihnen nicht gelingen, entsprechend zu differenzieren. Es fehlt die Kompetenz, eine kritische Einordnung vorzunehmen – also jederzeit zu hinterfragen: Wer stellt mir welche Informationen oder Leistungen zur Verfügung und mit welchem Zweck?

Die ethische Frage der Digitalisierung lautet daher: Wer kontrolliert das Ganze? Es geht nicht nur darum, digitale Resilienz auf Produktebene herzustellen, sondern auch um die Resilienz der anwendenden Gesundheitseinrichtungen selbst.

Lassen Sie mich einen vielleicht nicht direkt nachvollziehbaren Vergleich ziehen: Über viele Jahre hinweg galt die Patientin bzw. der Patient gegenüber Ärztinnen und Ärzten als kommunikationsunterlegen.

Grund dafür war der immense Informationsunterschied – bedingt durch ein langjähriges Studium, die fachärztliche Ausbildung und zahlreiche Weiterqualifikationen. Wer ärztlichen Rat suchte, konnte daher im Gespräch nicht auf Augenhöhe wahrgenommen werden.

Diese Asymmetrie wurde in Teilen zwar nivelliert, doch am Ende folgen Patientinnen und Patienten in der Regel dennoch den ärztlichen Empfehlungen – die medizinische Autorität bleibt bestehen.

In der Digitalisierung zeigt sich eine ähnliche Dynamik: Diejenigen, die digitale Anwendungen entwickeln und in Umlauf bringen, sind auch verantwortlich für die Bewertung von Chancen, Risiken und ethischen Fragen. Es reicht nicht, ein Produkt nur technisch zu zertifizieren – auch eine inhaltliche und ethische Evaluation muss erfolgen. Dabei sollten insbesondere Missbrauchsmöglichkeiten systematisch geprüft werden. Die zuständigen Genehmigungsstellen müssen diese Fragen aufgreifen und entsprechende Zulassungen erteilen oder Nachbesserungen einfordern.

Gesundheitseinrichtungen, die solche Anwendungen nutzen, sind verpflichtet, sich an die bestehenden rechtlichen und ethischen Rahmenbedingungen zu halten. Gleichzeitig sind die Endnutzenden erneut in einer vergleichbaren Situation wie früher die Patientinnen und Patienten: in einer deutlichen Informationsunterlegenheit. Viele Menschen laden sich Gesundheits-Apps herunter, akzeptieren Datenschutzrichtlinien, ohne sie zu lesen, und nutzen die Anwendungen, ohne deren Funktionsweise oder Risiken zu kennen.

Daher müssen wir die Verantwortung auf mehreren Ebenen betrachten: Natürlich sollte der oder die Einzelne auf Risiken hingewiesen werden – regelmäßig und verständlich. Doch rechtliche und technische Schutzmaßnahmen müssen vor allem „von oben nach unten“ wirken, also entlang geregelter Genehmigungsund Prüfverfahren. Denn wer die App nutzt, merkt im Zweifel nur, dass bestimmte Werbung häufiger auf dem Display erscheint oder bestimmte Inhalte im Briefkasten landen – ohne den Zusammenhang mit der App zu erkennen.

Das entbindet zwar niemanden von der persönlichen Verantwortung, sich kritisch mit digitalen Angeboten auseinanderzusetzen. Doch ideal wäre ein gemein-

sames Plattformangebot von den Institutionen der Gesundheitsversorgung – vertrauenswürdig, reguliert und transparent.

27.01.2024 – You‘ve been hacked!

Ich verwende hier gerne das Bild aus dem Film Sully. Sie alle kennen die Szene der Anhörung. Darin erklärt Tom Hanks – in seiner Rolle als Pilot –, dass die Piloten im Simulator die Rückkehr zum Flughafen nur deshalb geschafft haben, weil sie im Vorfeld wussten, was auf sie zukommt. Sie konnten direkt nach einem festen Schema handeln, basierend auf bekannten Abläufen aus dem „Playbook“.

Im realen Fall hingegen hatten die Piloten zunächst eine Phase der Analyse – sie mussten erst erfassen, was überhaupt geschehen war. Als man den Simulatorversuchen später 30 Sekunden Reaktionszeit hinzufügte – die sogenannte Erkenntnisphase –, scheiterte jeder Versuch, das Flugzeug sicher zurückzuführen. Alle Simulationen endeten mit einem Absturz.

Zwei zentrale Erkenntnisse lassen sich aus dieser Szene ableiten: Erstens – bei einem groß angelegten Angriff, gleich welcher Art, wird es im Nachgang immer Menschen geben, die von den Verantwortlichen Erklärungen verlangen. Als Vorstandsmitglied müssen Sie also von der ersten Minute an wissen, wo Ihr Unternehmen steht, welche Schritte eingeleitet werden müssen und welches Playbook im Krisenfall gilt. Zweitens – in der akuten Phase wissen Sie zu Beginn meist nicht, wie groß das Ausmaß tatsächlich ist. Ein Cyberangriff verläuft nicht nach dem Muster: Rechner ausgefallen – Maßnahmenkatalog starten. Vielmehr ist es ein sukzessiver, schwer greifbarer Vorgang. So war es auch bei uns.

Am Samstagmorgen um 6:45 Uhr meldete die Pforte, dass sie sich nicht mehr im AHP-System, also der Zugangssoftware unserer Cloud anmelden konnte. Für ein kommunales Unternehmen des Bezirks Mittelfranken mag das zunächst keine außergewöhnliche Meldung sein – solche IT-Störungen kommen vor. Entsprechend verhalten fiel auch die erste Reaktion aus.

Auf einigen wenigen Rechnern erschien zudem die Meldung „You‘ve been hacked“. Dies führte zunächst nur zu einem Anruf bei der IT. Auch dort war das Ausmaß zunächst unklar. Es dauerte rund zwei Stunden, bis sich ein ernsthafter Verdacht konkretisierte. Die Krisenleitung wurde informiert, aber man ging anfangs noch von einem isolierten Office-Problem oder einem Cloud-Ausfall aus.

Gegen 11:00 Uhr wurde schließlich die Polizei hinzugezogen. Um 12:00 Uhr war die Cybercrime-Unit gemeinsam mit unserer IT vor Ort. Erst ab etwa 15:00 Uhr war klar: Es handelte sich um einen gezielten Hackerangriff – das Ausmaß war erheblich.

An dieser Stelle kommt erneut die Sully-Szene ins Spiel: Sie müssen sich frühzeitig darüber im Klaren sein, dass Sie Rechenschaft ablegen werden müssen. Deshalb gehört zur Notfallstrategie nicht nur die Aufrechterhaltung des Geschäftsbetriebs, sondern auch ein klar geregeltes Verfahren, welche Aktiven in welcher Reihenfolge informiert werden müssen – neben Polizei und Generalstaatsanwaltschaft auch weitere zuständige Ministerien und Behörden.

Wir verfolgen eine klare Haltung: Wir verhandeln nicht mit Erpressern.

Zwischen der ersten Störungsmeldung um 7:00 Uhr und der vollständigen Erkenntnis um 15:00 Uhr lag also eine kritische Latenzphase. In dieser Zeit ist es entscheidend, dass Behörden und beteiligte Parteien rasch eingebunden werden. Da wir im Auftrag des Freistaats forensische Kliniken betreiben, gelten wir als Teil der kritischen Infrastruktur. Entsprechend schnell standen das Innenministerium und die zuständigen Behörden mit uns in Kontakt.

In unserem Fall haben wir zudem unsere Wirtschaftsprüfungsgesellschaft eingebunden – mit einem spezialisierten IT-Zweig. Sie konnten belegen, dass auch bei ausgefallenen IT-Systemen finanzielle Vorgänge (zum Beispiel Rechnungen) eindeutig zugeordnet und geprüft werden können. So war sichergestellt, dass auch der Jahresabschluss trotz der Störung ordnungsgemäß erfolgen konnte.

Ihr Krisenhandbuch – Ihr Playbook – muss an das jeweilige Ausmaß der Krise angepasst sein. Es muss medizinische Abläufe ebenso abdecken wie Kommunikationsprozesse, die Beziehungen zu Geschäftspartnern und auch die Anforderungen aus § 1 des Unternehmensstabilisierungs- und -Restruktu-

rierungsgesetzes (StaRUG): die jederzeitige Transparenz über den Zustand der Geschäftsprozesse. Auch wenn das bei einem kommunalen Unternehmen teilweise noch analog erfolgt, müssen diese Prozesse vorgedacht und dokumentiert sein.

Entscheidend ist nicht allein das Agieren in der Krise, sondern das Reagieren im Vorfeld. Was sind potenzielle Krisenszenarien? Wie bereiten wir uns darauf vor?

Wir waren vorbereitet. Bereits 2016 waren wir von einem kleineren Angriff durch die Schadsoftware Locky betroffen. Seitdem haben wir unsere Prozesse stetig weiterentwickelt und Krisenszenarien als festen Bestandteil unserer Unternehmensstrategie verankert – auch wenn die konkrete Ausprägung des Angriffs in diesem Ausmaß nicht vorhersehbar war.

hohes Risiko, dass sich die Hacker sogenannte Backdoors eingerichtet haben – also verdeckte Zugangsmöglichkeiten, mit denen sie auch Monate oder Jahre später erneut ins System eindringen können. Ein Neuaufbau reduziert dieses Risiko signifikant.