Eine kostenlose Informationsbroschüre der International Police Association (IPA), Deutsche Sektion

Eine kostenlose Informationsbroschüre der International Police Association (IPA), Deutsche Sektion

Eine kostenlose Informationsbroschüre der International Police Association (IPA), Deutsche Sektion

Eine kostenlose Informationsbroschüre der International Police Association (IPA), Deutsche Sektion

CYBERCRIME UND AKTUELLE BETRUGSMASCHEN INHALTSVERZEICHNIS

Vorwort Oliver Hoffmann

Internetkriminalität

Die menschliche Firewall und Medienkompetenz Big Data und Datenschutz Internetkriminalität und die aktuellen Maschen der Täter Prävention und Maßnahmen

Betrugsmasche: „Der falsche Polizeibeamte“ Einleitung

Die Betrugsmasche des falschen Polizeibeamten Zahlen im Überblick Ergebnisse der Bachelorarbeit Prävention

Betrugsmasche: „Enkeltrick“

Das Geschäft mit der Hilfsbereitschaft

Die Statistik spricht eine deutliche Sprache Prävention auf regionaler und überregionaler Ebene Social Media Kanäle unterstützen auch Prävention Weitere Zielgruppen der Präventionsarbeit

Betrugsmasche: „CEO-Fraud/Fake-President“ Einleitung und Statistiken Fälle Tipps und Hilfestellung

Impressum

CYBERCRIME UND AKTUELLE BETRUGSMASCHEN VORWORT

Liebe Leserinnen und liebe Leser, die International Police Association (IPA) Deutsche Sektion e. V. mit ihren rund 56.000 Mitgliedern hat sich zum Ziel gesetzt, einen Beitrag zur Kriminalitätsprävention zu leisten und gibt aus diesem Grund regelmäßig Präventionsbroschüren zu aktuellen Themen heraus. Dies tun wir zusammen mit unserem Partnerverlag, dem IV Verlag. Die IPA ist ein weltweiter Freundschaftsverein von Polizeibeschäftigten mit derzeit über 360.000 Mitgliedern in 68 Ländern.

Begriffe wie Phishing, Fakeshop, Cyberstalking, Sexting oder Cybergooming gehören inzwischen zum Alltag vieler Polizeibeamten. Die Täter, mit denen es die Polizei hier zu tun hat, haben sich auf Straftaten im Internet oder durch das Internet spezialisiert. Diese Delikte kennzeichnet, dass es zu keinem direkten physischen Kontakt zwischen dem Opfer und dem Täter kommt. Alles findet im virtuellen Raum statt. Daher raten die Experten der Polizei: „Seien sie vorsichtig und misstrauisch wenn ihnen Angebote im Internet verlockend vorkommen, sprechen sie mit Verwandten oder Bekannten darüber und recherchieren sie im Internet, denn oftmals warnen andere Geschädigte bereits im Internet vor Betrügern!“

Aber auch das Phänomen des „falschen Polizeibeamten“, der ihr Geld oder ihre Wertsachen „in Sicherheit“ bringen möchte, hat

in den letzten zwei Jahren sehr stark zugenommen – mit teils immensen finanziellen Schäden. Hier gilt die einfach Faustformel: „Die Polizei lässt sich kein Geld oder Wertgegenstände aushändigen“.

Ich wünsche mir, dass sie sich von unseren Beiträgen zu mehr Vorsicht im virtuellen Raum inspirieren lassen und lade sie ein, sich auf der Internetseite https://www.polizei-beratung.de über weitere Kriminalitätsformen zu informieren.

Ihr Oliver Hoffmann IPA Deutsche Sektion e. V. Vizepräsident

www.ipa-deutschland.de www.facebook.com/IPADeutscheSektion

International Police Association (IPA) – Deutsche Sektion e.V.

CYBERCRIME UND AKTUELLE BETRUGSMASCHEN INTERNETKRIMINALITÄT

Die menschliche Firewall und Medienkompetenz

Während ich diese Zeilen schreibe, sind heute Daten, insbesondere persönliche Daten, von vielen Politikern im Internet veröffentlicht worden. Nun ist wieder überall von Internetkriminalität und deren Folgen zu lesen. Die Betroffenen seien alle professionellen Hackern zum Opfer gefallen. Sind diese Hacker wirklich so gut, dass sie überall hereinkommen können oder machen es die meisten Benutzer ihnen zu einfach?

Der Computer kann mit allem rechnen, aber nicht mit seinem Benutzer und das allergrößte Risiko sitzt nur 50 cm vor dem Bildschirm. Wie oft klickt man auf „später“ wenn eine Meldung kommt, dass das Betriebssystem oder ein Software-Programm aktualisiert werden muss? Das größte Problem im Bereich Internetkriminalität ist die menschliche Faulheit bzw. die menschliche Bequemlichkeit. Wenn jeder Mensch diese Aktualisierungen so schnell wie möglich machen würde, hätten wir auf der ganzen Welt mehr als 50% weniger Internetkriminalität oder weniger gehackte Menschen.

Wenn ich unterwegs bin, kann ich die Nachrichten so vieler Menschen mitlesen, beobachte bei vielen, woran sie arbeiten und in sehr vielen Fällen kriege ich mit, wie ihre PIN-Nummer für das Entsperren des Smartphones oder das Passwort für eine Anmeldung lautet. Ein Fallbeispiel: Ich fliege nach Düsseldorf und sitze am Fenster. Der Platz neben mir ist leer und in der nächsten Reihe vor mir sitzt eine Frau. Während der Flieger noch am Boden ist, holt sie schon ihren Laptop heraus und meldet sich an, um den Computer zu entsperren. Der Benutzername ist

ihr Vorname.ihr Nachname. Somit weiß ich jetzt wie sie heißt. Als sie das Passwort für die Anmeldung eintippt, kann ich es auch mitlesen. Ich denke mir, von welchem Anbieter wohl ihre E-Mail-Adresse kommt. Es gibt ja nicht so viele kostenlose Anbieter: gmail, yahoo, hotmail, gmx, web.de.

In der Tat hat sie eine E-Mail-Adresse mit ihrem Vornamen.ihr Nachname bei gmail, also bei Google. Das Schreckliche ist, dass sie auch hier dasselbe Passwort hat, das ich gerade bei der Anmeldung mitbekommen habe. Ergebnis: Ich habe ihr E-Mail-Konto unter meiner Kontrolle. Habe ich sie jetzt gehackt? Habe ich irgendetwas tun müssen, außer meine Augen offen zu lassen, um diese Kontrolle zu bekommen? Dabei kann es jetzt erst richtig losgehen. Wo hat sie sich wohl noch mit derselben E-Mail-Adresse und demselben Passwort angemeldet? PayPal, ebay, Amazon, Facebook? Ich müsste das gar nicht selbst überprüfen. Dafür gibt es ein Programm, welches das für mich macht. Endergebnis: Schrecklich... Ich habe ihr ganzes

Police Association (IPA) – Deutsche Sektion e.V.

CYBERCRIME UND AKTUELLE BETRUGSMASCHEN INTERNETKRIMINALITÄT

Leben unter meiner Kontrolle. Ich könnte ihr jetzt von ihrer eigenen E-Mail-Adresse eine E-Mail schreiben: „Bitte passen Sie zukünftig auf und ändern Sie bitte all ihre Passwörter – insbesondere für Ihr Gmail-Konto. Hören Sie auf unterwegs ständig zu arbeiten und genießen Sie Ihre Reise. Wer bezahlt denn diese Überstunden, die Sie gerade machen? Niemand. Liebe Grüße von Ihrem Sitznachbarn. P.S. Wenn Sie möchten, dass Ihre Reise schneller vergeht, können Sie sich gerne mit mir unterhalten. ;-)“.

Genießen wir tatsächlich mehr Freizeit dank der Technologie und der Digitalisierung oder sind wir mehr unter Stress? Geben Sie es zu, Sie haben öfters keine Lust die WhatsApp Nachricht zu beantworten, aber Sie müssen es. Denn die zwei Häkchen zeigen dem Absender, dass Sie die Nachricht gelesen haben. Wenn das keine Überwachung ist...

Die Digitalisierung sollte doch viele Jobs von mir übernehmen, damit ich mehr „freie Zeit“ habe. Ich glaube, es ist andersrum passiert: Wir machen Onlinebanking und haben somit den Job von Bankangestellten übernommen, ohne dafür bezahlt zu werden. Ich brauche keinen Boten mehr, hole mein Paket von einer Packstation selber ab. Vor einem Monat war ich am Flughafen. Überall standen wartende Menschen und zwar sehr viele. Jeder kämpfte mit einem Bildschirm. Ich habe insgesamt 45 Minuten gebraucht, bis ich die Etiketten für meinen Koffer auf einem Bildschirm ausdrucken konnte, auf einem anderen Bildschirm eingecheckt habe und bei einem anderen versucht habe, meinen Koffer abzugeben. Ohne Menschen, nur

mit Maschinen und mit meiner eigenen Arbeit. Ich hatte selbst einen Scanner in der Hand, mit dem ich versuchte, die Etiketten zu scannen, die ich gerade selbst ausgedruckt hatte. Die Maschine wollte meinen Koffer nicht annehmen. Da war für mich Schluss. Ich habe gewartet, bis ein richtiger Mensch gekommen ist. Die wichtigste Frage ist nun, ob ich jetzt für mein Flugticket weniger bezahle, weil ich dem Personal so viel Arbeit abgenommen habe und gestresst bin. Nein!

Wie oft schauen Sie pro Tag auf Ihr Smartphone? Holen Sie Ihr Smartphone bei jedem Pfeifton, bei jedem Gong, auch heraus? Ist Ihr Smartphone das letzte, was Sie sehen, bevor Sie ins Bett gehen und das erste, wenn Sie wieder aufstehen? Es kommt also noch ein Suchtfaktor dazu. Dagegen ist doch Iwan Petrowitsch Pawlow mit seinen Hunden Pillepalle.

International Police Association (IPA) – Deutsche Sektion e.V.

CYBERCRIME UND AKTUELLE BETRUGSMASCHEN INTERNETKRIMINALITÄT

Ich bin keiner, der die ganze Technologie verteufelt. Ich habe auch kein Problem mit der Digitalisierung, aber müssen wir wirklich alles digitalisieren? Ich benutze das ganze auch selbst, bin ein überzeugter Zocker (spiele sehr gerne mit meiner Playstation) und bin selbst in sozialen Netzwerken unterwegs. Aber bei uns zu Hause gibt es ab 21:00 Uhr kein Internet mehr. Ich habe den Router so eingestellt, denn der Abend gehört nur mir. Wenn ich zu Hause bin, ist auch mein Smartphone fast immer ausgeschaltet. Am Wochenende schaltet die ganze Familie ihre Smartphones komplett aus, weil uns das Wochenende heilig ist. Nachdem wir keine WhatsApp haben, müssen wir am Montag nicht tausende von Nachrichten beantworten. Den Flugmodus auf meinem Smartphone habe ich nicht nur in einem Flieger, sondern auch im Zug oder im Büro, wenn ich konzentriert arbeiten muss oder wenn ich mich mit meinen Freunden im realen Leben treffe, eingestellt. Das ganze nennt sich „Medienkompetenz“. Genau das müssen wir auch unseren Kindern weitergeben und dabei unsere Vorbildrolle nicht vergessen.

Als wir früher in Videotheken unsere Filme ausliehen (Mann, das waren schöne Zeiten), durften wir den Bereich, der erst ab 18 Jahren erlaubt war, nicht betreten, solange wir minderjährig waren. Niemand hat da ein Auge zugedrückt. Heute bekommen die Kinder von ihren Eltern ein Smartphone ausgehändigt und brauchen nur noch in der Suchmaschine das Wort „Porno“ einzugeben. Mehr nicht. Früher haben unsere Eltern auf die Drehscheibe des Telefons ein Schloss gehängt, damit wir mit unseren Freunden nicht so lange telefonieren konnten. Heute bekommen die Kinder von

ihren Eltern Verträge abgeschlossen. Man darf nie vergessen, dass das Smartphone kein Handy ist, sondern ein Computer. Im Gerät befinden sich Mikrochips und Kontroller, es hat ein Betriebssystem. Daher sollte man dafür fast genau dieselben Maßnahmen treffen, die man auch für seinen PC trifft bzw. treffen sollte.

Deshalb ist meine persönliche Meinung, dass ein Smartphone erst für Kinder ab 16 Jahren sinnvoller ist, weil die Kinder erst mit ca. 16 Jahren hundertprozentig zwischen Realität und Virtualität unterscheiden können. Für das Erwerben von Medienkompetenz können Smartphones oder Tablets sehr gerne in der Schule eingesetzt werden, um den Kindern zu zeigen, wo die Gefahren lauern, welche Maßnahmen und Einstellungen zu treffen sind und was „das Recht am eigenem Bild“ und „Urheberrecht“ bedeuten. Ganz wichtig ist es, den Kindern beizubringen was „Privatsphäre“ bedeutet und das „Cybermobbing“ kein Spaß ist, sondern mehrere Straftatbestände erfüllt, wie „Üble Nachrede“, „Verleumdung“, „Die Verletzung des höchstpersönlichen Lebensbereiches“, „Beleidigung“, „Bedrohung“ , usw... Medienkompetenz gehört absolut in den Lehrplan.

CYBERCRIME UND AKTUELLE BETRUGSMASCHEN INTERNETKRIMINALITÄT

Während die Eltern von schulpflichtigen Kindern sich nicht damit einverstanden erklären, dass Bilder von ihren Kindern in der Schulzeitung auftauchen dürfen, verbreiten die Kinder und Jugendlichen selbst gemachte Tanzvideos im Netz (mit der App TikTok, ehemalige Musical.ly, die jetzt von Chinesen aufgekauft wurde). Ganz problematisch sind die Nacktfotos von Kindern und Jugendlichen, die insbesondere über soziale Netzwerke verbreitet werden („Sexting“). In bestimmten Posen, machen sich Kinder unter 18 Jahren sogar selbst strafbar wegen Erstellung und Verbreitung von kinderpornographischem bzw. jugendpornographischem Material und so etwas kommt später ins Führungszeugnis. Ich wünsche viel Spaß bei der Jobsuche.

Die heutigen Kinder und Jugendlichen sind unsere Zukunft und die zukünftigen EntscheidungsträgerInnen, PolitikerInnen, StaatsanwältInnen und RichterInnen. Sie sind die erste Generation, über die man von Anfang an Daten sammelt. Big Data und die Algorithmen machen es heute möglich, über Personen ein Profil zu erstellen. Wir haben heute ein „tatsächliches Ich“ und ein „digitales Ich“. Das Problem: Das „digitale Ich“ hat mehr Informationen über mich als ich selbst.

Die verbreitete Meinung ist, dass das Internet ein rechtsfreier Raum sei. Das glauben leider auch ein paar Erwachsene, es ist aber nicht der Fall. Jeder Straftatbestand gilt auch für das Internet. Sehr viele Menschen wissen leider nicht, dass Sie die Nutzungsrechte der Bilder an die Anbieter weitergeben, wenn sie Bilder in soziale Netzwerke stellen oder sie über diese verbreiten. Das heißt, die Bilder gehören nicht mehr uns.

Wenn jemand behauptet, dass das „Ansprechen von Kindern“ viel weniger geworden ist, liegt er leider falsch. Es mag sein, dass die Kinder nicht mehr so oft auf dem Spielplatz oder im Schwimmbad angesprochen werden, aber wie sieht es im Internet aus? Mit dem Begriff „Cyber-Grooming“ wird das gezielte Ansprechen von Personen, insbesondere Kindern, im Internet mit dem Ziel der Anbahnung sexueller Kontakte bezeichnet. Ende Juni 2017 wurde von Europol ein präventives Video über Cyber-Grooming veröffentlicht, das die Kinder und Eltern sensibilisieren soll. Das Video kann auch sehr gut im Unterricht eingesetzt werden und ist in verschiedenen Sprachen über Europol zu bekommen. Deutsche Fassung: https://polizei.nrw/medien/ cyber-grooming-europol

Wenn Kinder oder Jugendliche, aber auch Erwachsene, noch zusätzlich erpresst werden, dass ihre Nacktfotos veröffentlicht werden, wenn sie bestimmte Dinge nicht machen, spricht man von Sextortion.

Derzeit gibt es auch eine sehr große Welle von E-Mails, in denen behauptet wird, dass man bei einem Besuch auf einer pornographischen Seite aufgenommen wurde und der Computer gehackt wurde. In der Tat

International Police Association (IPA) – Deutsche Sektion e.V.

CYBERCRIME UND AKTUELLE BETRUGSMASCHEN INTERNETKRIMINALITÄT

gibt es solche erpresserischen Fälle, in denen tatsächlich ein Video als Anhang oder der Link zum Video mitgeschickt wird. Aber ohne Video im Anhang handelt es sich nur um einen Bluff. Der Absender hofft, dass viele Menschen daran glauben und das angeforderte Geld über Bitcoin überweisen. Oftmals steht sogar im Betreff das Passwort des Betroffenen, damit die Geschädigten tatsächlich glauben, dass sie gehackt worden sind. Aber diese Passwörter kommen von gestohlenen Datensätzen, die man ganz leicht im Darknet finden kann. In vielen Fällen sind es alte Passwörter, da Gott sei Dank viele Menschen ihre Passwörter ab und zu mal ändern. Aber es gibt leider auch welche, die sehr lange dasselbe Passwort verwenden, somit ist das Passwort immer noch aktuell und damit die E-Mail sehr glaubwürdig.

Die größten Sicherheitslücken in einer menschlichen Firewall sind die Bequemlichkeit und die Faulheit. Aber es sind auch weitere Löcher vorhanden: • Ich bin unverwundbar. Man denkt: „So etwas kann mir nicht passieren“ oder „Ich bin doch keine wichtige Person, habe auch nicht so viel Geld“. Es gibt auch „Meine Daten können alle haben, ist mir egal“. Erstens kann es jeden treffen, sogar mich. Das Problem ist: Ich selbst treffe schon meine Maßnahmen, aber meine Daten habe doch nicht nur ich. Wie schaut es mit den Maßnahmen bei der Behörde, Versicherung, bei meinem Verein, bei dem Anbieter für meinen Telefonanschluss, usw. aus? Sie haben doch auch meine Daten. Wenn ein Datensatz kompromittiert wird, in dem auch meine Daten, insbesondere meine persönlichen Daten, wie mein Geburtsdatum, Anschrift und Tele-

fonnummer mit dabei sind, habe ich die Kontrolle verloren. Ab diesem Zeitpunkt ist es sehr wichtig, dass die betroffenen Stellen, sei es die Behörde selbst oder eine Firma, diesen Fall so schnell wie möglich bekannt macht, damit die Bürger oder Kunden ihre Maßnahmen treffen können, wie z.B. das Passwort oder die Passwörter zu ändern. Vor einiger Zeit kam heraus, dass ca. 500.000 Google+ Konten gestohlen wurden. Google hat das erst nach einem Jahr bekannt gegeben bzw. bekannt geben müssen, weil ein Journalist sie dazu gebracht hat. Eine Unverschämtheit! Zweitens, wenn Ihre Daten für Sie nicht wichtig sind, dann geben Sie mir bitte Ihre Kreditkartennummer, mit Securitycode. Auch diese Informationen sind Ihre Daten.

• Die Sicherheitsrichtlinien und -maßnahmen sind reine Zeitverschwendung. Die unbeliebtesten Menschen einer Firma, aber auch bei der Behörde, sind diejenigen, die für IT-Sicherheit und Datenschutz zuständig sind. Sie machen Mitarbeiterinnen und Mitarbeitern das Leben schwer. Diese fluchen schon, wenn sie nach drei Monaten ihr Anmeldepasswort ändern müssen. Dann werden sie noch sauer, wenn das abgelaufene Passwort nicht nochmals verwendet werden darf. Sie begreifen einfach nicht, dass das für die Sicherheit des Systems sehr wichtig ist. Manche Mitarbeiterinnen und Mitarbeiter schicken sogar private E-Mails, die einen verdächtigen Anhang haben, ins Büro. Der Drang, den Anhang zu öffnen, ist zu groß, sie trauen sich aber nicht und schicken es lieber an den Arbeitsplatz weiter. Sie gehen davon aus, dass die ITSicherheitsmaßnahmen bei ihrem Arbeitgeber besser sind, als bei ihnen zu Hause.

Police Association (IPA) – Deutsche Sektion e.V.

CYBERCRIME UND AKTUELLE BETRUGSMASCHEN INTERNETKRIMINALITÄT

Das ist aber in mindestens 50 % der Fälle nicht zutreffend. Die Sensibilisierung der Mitarbeiterinnen und Mitarbeiter ist ein sehr großer Bestandteil der Sicherheit. Nur wenn sie die Gefahren kennen, können sie sich auch dagegen schützen. Risikobewusstsein (Awareness) ist auch die größte Waffe gegen Wirtschaftsspionage.

• Die Daten waren doch unwichtig. Nicht jedem Mitarbeiter und jeder Mitarbeiterin ist der Wert oder die Bedeutung einer Information bzw. eines Datensatzes bewusst. Daher ist es wichtig, manche Ordner, E-Mail-Postfächer, usw., nicht für jede Mitarbeiterin oder jeden Mitarbeiter zugänglich zu machen. Social Engineering nennt man die zwischenmenschliche Beeinflussung mit dem Ziel, bei Personen ein bestimmtes Verhalten hervorzurufen, damit die Zielperson die vertraulichen Informationen preisgibt und das, ohne es unbedingt selbst zu merken. Die Täter spionieren das persönliche Umfeld ihres Opfers (Zielperson) aus, nutzen sogar Verhaltensweisen, wie Autoritätshörigkeit aus, um an die Daten zu kommen. Es mag sein, dass die einzelnen Daten unwichtig waren, aber wenn sie zusammengesetzt werden (Puzzle-Effekt), bekommen sie doch eine erhebliche Bedeutung.

• Ich wollte nur helfen. Sicherheit kommt vor Höflichkeit.

Big Data und Datenschutz

Sehr oft gibt man im Netz seine persönlichen Daten weiter. Meistens glaubt man daran, dass die kostenlosen Angebote wirklich kostenlos sind. Sind wir wirklich so naiv, zu glauben, dass Firmen so viel Zeit und Geld investieren, damit wir kostenlos untereinander Nachrichten verschicken oder telefonieren können?

Die Daten, die wir freigeben, kommen von verschiedenen Quellen in einen Topf und daraus wird dann ein Profil von uns erstellt. Das nennt sich Big Data. Viele Dienste sind miteinander verbunden. Ein Beispiel: Picasa und Youtube, die auch zu Google gehören, Google Cloud, Google Kalender, Google Maps, Google Chrome, Google Mail, Google Play, Google Books, Google Fit, Google Translate, usw… Welche Daten hat Google jetzt insgesamt von Ihnen?

Die größte Datenquelle ist die Suchmaschine. Diese gibt Ihre Interessen weiter. Wonach suchen Sie am meistens? Manche Menschen suchen sogar nach ihren Krankheiten. Wie praktisch…

Haben Sie schon einmal erlebt, dass Sie Werbung zu einem bestimmten Thema erhalten haben, obwohl Sie es nicht im Internet gesucht oder recherchiert haben, sondern sich nur mit Ihren Freunden darüber unterhalten haben?

In Zeiten von Big Data und Algorithmen ist es sehr schwierig geworden, seine Daten zu schützen. Seit Mai 2018 haben wir jetzt die neue EU-Datenschutzverordnung. Diese neue Regelung gibt den Bürgerinnen und Bürgern sehr viele Möglichkeiten. Sie

International Police Association (IPA) – Deutsche Sektion e.V.

CYBERCRIME UND AKTUELLE BETRUGSMASCHEN

INTERNETKRIMINALITÄT

haben z.B. die Möglichkeit, von der Behörde, von Firmen oder Anbietern anzufordern, was sie über Sie gespeichert haben.

Die Informationen aber, die von einer Big Data Analyse hergestellt werden, die können nicht so leicht gefunden werden. Ein Beispiel: Eine Onlinekreditfirma analysierte die Art und Weise, wie Ihre Kunden Anträge für einen Kredit ausfüllen. Es kam heraus, dass die Kunden, die ausschließlich Großbuchstaben für Formulare benutzen, eher Bankrott gehen als die Kunden, die ausschließlich Kleinbuchstaben verwenden. Diese Erkenntnis findet Sie erst, wenn Sie einen Kredit brauchen und Formulare ausfüllen.

Achten Sie bei ihrem nächsten Online-Einkauf darauf, von welchem Ort und welchem Gerät aus Sie einkaufen. Es kann einen Unterschied machen, ob Sie reiche Menschen oder Sozialhilfe-Empfänger zu Ihren Nachbarn zählen. Auch zwischen Staaten gibt es möglicherweise Preisunterschiede. Buchen Sie eine Reise von Deutschland aus, ist der Preis viel höher als für Menschen, die in einem anderen Land wohnen. Buchen Sie die Reise von einem teuren Gerät aus (z. B. ein Apple Produkt), geht man davon aus, dass Sie bereit sind, viel Geld auszugeben. Ganz brutal finde ich: Wenn Ihr Nachbar ständig im Internet etwas bestellt, aber wieder zurückschickt oder Probleme bei der Bezahlung macht, geht man davon aus, dass Sie genau so ticken, und die selben Probleme machen könnten.

Stellen Sie sich mal den Datensatz der jüdischen Bevölkerung vor, der während des Dritten Reichs sehr gefährlich war. Wer kann mir bitte heute sagen welcher Daten-

satz in 10, 20 oder 30 Jahren gefährlich sein könnte? Deswegen tun mir die heutigen Kinder und Jugendlichen ein bisschen leid, weil sie es in Zukunft nicht so leicht haben werden, z. B. einen Job zu finden. Die heutigen Kinder und Jugendlichen sind die zukünftigen Entscheidungsträgerinnen und Entscheidungsträger, Politikerinnen und Politiker und Richterinnen und Richter. Wenn ich schon heute so viele Daten über sie habe, habe ich in Zukunft zwei Waffen in der Hand: Einmal sie zu manipulieren, was wir schon heute erleben, und einmal sie zu erpressen, wenn es um Peinlichkeiten geht. Sie sind die erste Generation, über die man von Anfang an Daten sammelt.

Vor ca. fünf Jahren hat Edward Snowden sich für die ganze Menschheit geopfert und sein Heimatland für uns aufgegeben. Er sagte wortwörtlich, dass die NSA kompletten Zugang zu allen kostenlosen E-Mail-Anbietern hat, die in den USA ansässig sind. Er sagte auch, dass die NSA Zugang zu sozialen Netzwerken hat. Ich kann mich an den Tag sehr gut erinnern. Die Menschen waren sauer, auch die Politiker waren sauer. Ich stelle mir heute die Frage, was

Police Association (IPA) – Deutsche Sektion e.V.

CYBERCRIME UND AKTUELLE BETRUGSMASCHEN INTERNETKRIMINALITÄT

sich geändert hat. Haben wir angefangen unsere E-Mails zu verschlüsseln? Haben wir angefangen aufzupassen, was wir in sozialen Netzwerken veröffentlichen? Haben wir angefangen unsere Daten erst auf dem Computer zu verschlüsseln und erst dann in die Cloud hochzuladen? Schon wieder gewinnt die menschliche Faulheit.

Der damalige Jura Student und heutige Rechtsanwalt, Max Schrems, hat der Welt gezeigt, was Facebook über ihn gespeichert hat. Es waren 1200 DIN A4 Seiten Informationen über ihn.

Im Sommer 2018, haben wir mitbekommen, dass viele Facebook Daten missbraucht wurde (Cambridge Affäre). Danach wurden Millionen von Facebook-Anmeldedaten gestohlen. Wer hat bitte sein Kennwort inzwischen geändert? 500.000 Google+ Konten waren wieder von Diebstahl betroffen und Google hat das erst nach einem Jahr bekannt gegeben, weil ein Journalist dahintergekommen ist. Was für eine Frechheit! Es ändert sich trotzdem nichts und die Menschen benutzen es weiterhin. Meine Befürchtung ist, dass auch Firmen bemerken, dass die Menschen nichts ändern und vielleicht künftig auch noch andere Dinge vertrauensvoll zulassen werden. Wenn George Orwell heute gelebt hätte, hätte er wohl gedacht: „Mein Gott, wie naiv war ich damals, als ich das Buch „1984“ schrieb.“

Internetkriminalität

und die aktuellen Maschen der Täter

Das größte Problem im Bereich Internetkriminalität ist, dass die Geschädigten meistens in Deutschland sitzen, der Server aber beispielsweise in China steht und der Täter in Russland ist. Daher ist bei den Ermittlungen eine der wichtigsten Fragen: „Wo liegt der Server und ist dieser Straftatbestand in diesem Land auch eine Straftat?“ Danach kommt die nächste wichtigste Frage: „Wie ist die internationale Zusammenarbeit mit diesem Land?“ Genau in diesem Punkt kommt die größte Berufsvereinigung der Welt ins Spiel: die IPA.

Die freundschaftlichen Kontakte bringen eben mehr als die offiziellen, in Beamtendeutsch geschriebenen Anfragen. Diese freundschaftlichen Kontakte zu erstellen ist insbesondere für die Mitglieder der IPA Deutsche Sektion nicht so schwierig. Dafür brauchen sie nur die Seminare im Bereich Cybercrime in IBZ (Informationsund Bildungszentrum Schloss Gimborn e.V. – www.ibz-gimborn.de) zu besuchen. Es kommen nicht nur Kolleginnen und Kollegen aus ganz Deutschland, sondern auch ausländische Kolleginnen und Kollegen, die im Bereich Cybercrime arbeiten.

Auch wenn es die Täter im Bereich Internetkriminalität sehr einfach haben, weil sich die Opfer für ihre eigene IT-Sicherheit nicht so viel Zeit nehmen und die Bequemlichkeit fast immer gewinnt, setzen auch die Täter Methoden ein. Die am häufigsten eingesetzte Methode ist Phishing bzw. SpearPhishing.

International Police Association (IPA) – Deutsche Sektion e.V.

CYBERCRIME UND AKTUELLE BETRUGSMASCHEN INTERNETKRIMINALITÄT

Früher haben solche E-Mails mit „Sehr geehrte Damen und Herren“ oder mit „Sehr geehrter Kunde“ begonnen. Das war schon mal ein Zeichen dafür, dass es sich hierbei um eine Phishing E-Mail handelt, denn viele der Anbieter, insbesondere z. B. meine Bank, mich namentlich anspricht. Somit war es einfacher, zwischen richtiger und gefälschter E-Mail zu unterscheiden. Die andere Methode, um einen Betrugsversuch festzustellen, war (und ist es in manchen Fällen heute immer noch), mit der Mouse die Absender-E-Mail-Adresse zu überprüfen. So lässt sich meistens festgestellt, dass die Absender-E-Mail-Adresse doch eine andere ist, als es auf den ersten Blick den Anschein hat.

Viele Phishing E-Mails werden heute auch schon von den E-Mail-Anbietern gleich als SPAM gekennzeichnet. Diese E-Mails können unabhängig von der Kennzeichnung auch von den Nutzern selbst als Fälschungen erkannt werden, da der angezeigte Name des Absenders nicht mit der E-Mail-Adresse (SMTP) übereinstimmt und die Angaben in der Signatur des Absenders oft unstimmig sind (z.B. Polizei München mit der E-Mail-Adresse und Telefonnummer aus Berlin).

Bei solchen E-Mails wird meistens behauptet, dass mit dem Konto etwas nicht stimmt, und die Empfänger ihre Daten überprüfen bzw. vergleichen sollen. Wenn die Nutzer auf den Link klicken, der in dieser Phishing E-Mail angegeben ist, werden sie zur eine gefälschte Internetseite weitergeleitet, die in den meisten Fällen täuschend echt aussieht. Wenn die Nutzer auf diesen gefälschten Seiten ihre Daten eingeben, sind diese somit abgefischt.

Heute wird man in Phishing-E-Mails (sogenannte Spear-Phishing-E-Mails) mit dem Namen angesprochen. Bei vielen steht sogar unter dem Namen die gültige oder aber auch eine alte Anschrift darauf, um die Glaubwürdigkeit der E-Mail zu verstärken. Das zeigt uns, dass die Täter von ihrem Opfer immer mehr persönliche Daten haben. Die neuesten erpresserischen E-Mails enthalten sogar in der Betreffzeile ein vielleicht immer noch aktuelles Passwort oder ein altes Passwort der Betroffenen. Somit ist die Glaubwürdigkeit der Phishing-EMail gegeben.

In solchen Phishing-E-Mails wird behauptet, dass der Computer von den Betroffenen gehackt worden ist und man somit Zugriff auf die Kamera des Gerätes hatte. Weiterhin wird behauptet, dass die Betroffenen aufgenommen wurden, während sie pornographische Seiten besucht haben. Die Betroffenen sollen einen bestimmten Betrag in BitCoins bezahlen, ansonsten wird das Video an die Kontakte geschickt, weil die Täter auch das Adressbuch der Betroffenen gehackt haben. Wenn man in so einer E-Mail namentlich angesprochen wird und auch noch irgendein vorhandenes Passwort auf der Betreffzeile steht, ist es schwierig, diese E-Mail zu ignorieren. Man bekommt Panik und das Schamgefühl ist ziemlich groß, sodass die Betroffenen das Geld lieber bezahlen und den Fall nicht bei der Polizei anzeigen. Dieses Schamgefühl ist insbesondere bei den älteren Herrschaften am größten. Lieber bezahlen Sie das Geld, bevor so eine Sache bekannt wird, auch wenn sie solche Seiten vielleicht noch nie besucht haben. Doch auch wenn es zutreffen sollte, dass man tatsächlich solche Seiten besucht hat, darf man den Tätern

Police Association (IPA) – Deutsche Sektion e.V.

CYBERCRIME UND AKTUELLE BETRUGSMASCHEN INTERNETKRIMINALITÄT

das geforderte Geld nicht bezahlen, denn somit motiviert man nur die Täter.

Häufig wird auch gemeldet, dass mit der E-Mail-Adresse eines Betroffenen E-Mails verschickt werden, die der Betroffene aber selbst nicht verschickt hat. Zum Beispiel bekommt ein Mandant von einer Kanzlei eine E-Mail, dass die Rechnung, die im Anhang ist, noch nicht beglichen wurde. Der tatsächliche Absender ist aber doch nicht die Kanzlei. Auch hier kann man mit der Mouse die Absender-Adresse überprüfen. Manchmal ist es jedoch tatsächlich die E-Mail-Adresse der Kanzlei, obwohl diese E-Mail nicht von der Kanzlei verschickt wurde. Auch bei dem obigen Fall mit Erpressung, erhalten manche die erpresserische E-Mail von ihrer eigenen E-Mail-Adresse. Also, wie kann es sein, dass die Absender-Email-Adresse genau dieselbe ist wie die Empfänger-Adresse?

In vielen Fällen ist das keine Hexerei. Wenn man eine neue E-Mail schreibt, sieht man die Felder „An“, „Cc“ und „Bcc“. Man kann unter Einstellungen auch das Feld „Von“ anzeigen lassen. Genau da können Sie jede beliebige E-Mail-Adresse als Absender eingeben, wenn beim betroffenen E-Mail-Konto keine entsprechende Sicherheitseinstellung gemacht wurde.

Viele E-Mail-Anbieter bieten die Möglichkeit, SPF-Record (Sender Policy Framework) so einzustellen, dass solche Missbrauchsfälle nicht passieren können. Eine andere Möglichkeit wäre, die E-Mails digital zu signieren. Dafür muss ein Zertifikat erworben werden. Somit hat der Empfänger die Möglichkeit festzustellen, dass diese E-Mail tatsächlich von dem Absen-

der stammt. Stellen Sie sich mal vor, jeder Mensch auf dieser Welt würde ein bisschen Geld investieren, um seine E-Mails digital zu signieren. Wir hätten mit solchen betrügerischen E-Mails kein Problem mehr.

Sehr oft passiert es auch, dass die Täter Zugangsdaten für soziale Netzwerke ergattern und den Kontakten des gehackten Profils eine Nachricht schicken. Da behaupten sie, dass sie im Ausland wären und komplett ausgeraubt worden sind. Um zurück nach Deutschland zu kommen, braucht man für einen neuen Pass und Flugtickets Geld. Stellen Sie sich vor, Sie bekommen von einem Bekannten so eine Nachricht. Würden Sie jetzt diesen Bekannten erst anrufen und fragen, ob er wirklich im Ausland ist und ausgeraubt wurde oder würden Sie versuchen, wie in der Nachricht gebeten, so schnell wie möglich über einen Geldtransferdienst im Internet das Geld zu überweisen und vielleicht erst dann anrufen?

Wie kann so etwas passieren? Fakt ist, dass manche Datensätze von verschiedenen Anbietern in der Tat gestohlen wurden. Solche Datensätze haben genau diese ausführlichen Daten, wie Vor- und Nachname, Anschrift, Geburtsdatum, E-Mail-Adresse, Passwörter und Bankdaten. Sogar große Anbieter wie Adobe, Google und Facebook sind schon mal gehackt worden und diese Anbieter haben wirklich sehr große Datenbanken. Das Problem ist, dass viele Benutzer dieselbe E-Mail-Adresse und das selbe Passwort auch für viele andere Anbieter benutzen, um sich zu registrieren. Wenn Sie überall dasselbe Passwort und dieselbe E-Mail-Adresse verwenden, dann haben die Täter sogar die komplette Kontrolle über ihr ganzes digitales Leben.

International Police Association (IPA) – Deutsche Sektion e.V.

CYBERCRIME UND AKTUELLE BETRUGSMASCHEN

INTERNETKRIMINALITÄT

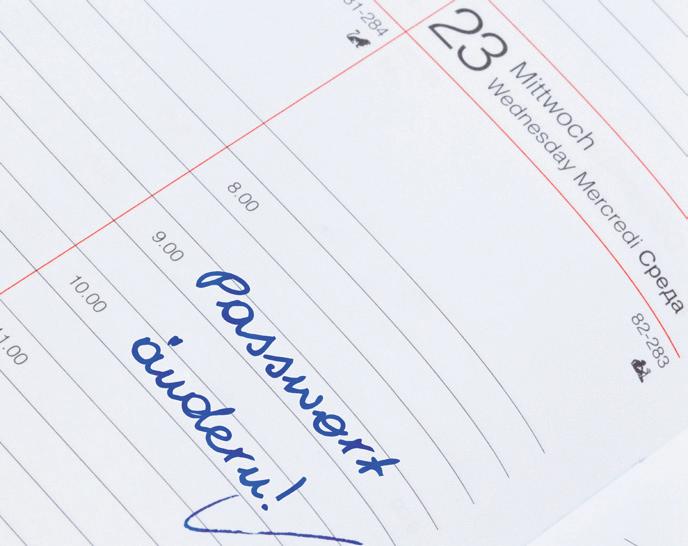

Daher ist es wichtig, zu versuchen so viele verschiedene Passwörter wie möglich zu haben und diese auch alle drei Monate zu ändert. Wichtig ist hier, dass man davon ausgehen kann, dass der Rechner komplett sicher ist. Wenn Ihr System nicht sicher ist, bringt es auch nichts, wenn Sie Ihr Passwörter jeden Tag ändern. Hier ein Tipp, wie man überall andere Passwörter einstellen kann, die man sich auch merkt.

letzten zwei Buchstaben ein. Jetzt ist unser Passwort für Facebook „Fa15jMm4Mau4m4F1dAu1lmCok“. Das hier war jetzt ein extremes Beispiel. Das Hauptpasswort kann auch viel kürzer werden. Hauptsache, man hat überall verschiedene Passwörter. Oder Sie nehmen einen Passwort-Manager. Dieses Programm vergibt für Sie überall verschiedene Passwörter, welche dann auf der Festplatte Ihres Rechners verschlüsselt und auf einem extra Container gespeichert sind.

Man bekommt heutzutage auch viele E-Mails mit angeblichen Rechnungen. Entweder muss man auf den Anhang klicken, um die Rechnung zu sehen oder auf einen Link, damit man die Rechnung auf einer Internetseite aufrufen kann. In beiden Fällen installiert man einen Trojaner auf seinem Rechner.

Sie brauchen ein langes „Hauptpasswort“ und solche kann man erstellen, indem man sich einen Satz ausdenkt, z. B.: „Ich stehe jeden Morgen mit großer Motivation auf und gehe mit großer Freude in die Arbeit und ich liebe meinen Chef“. Sie nehmen alle ersten Buchstaben: „IsjMmgMaugmgFidAuilmC“. Wenn man einige Buchstaben in Zahlen umwandelt, die einer Zahl ähneln wie „G=4“, „I=1“, „O=0“ oder „S=5“ schaut es am Ende so aus: „15jMm4Mau4m4F1dAu1lmC“. Der Satz kann selbstverständlich kürzer sein.

Jetzt möchten wir uns beim Facebook anmelden. Ich nehme mein Hauptpasswort und füge am Anfang die ersten zwei Buchstaben von „Facebook“ und am Ende die

Auf der Seite www.virustotal.com hat man die Möglichkeit solche Anhänge online scannen zu lassen. Somit kann man feststellen, ob es sich hier um eine richtige Rechnung handelt oder doch um einen Trojaner. Viele Antivirus-Programme bieten auch einen Browser-Schutz an. Somit können gefälschte Seiten identifiziert werden und der Benutzer bekommt eine Warnung. Eine andere Möglichkeit wäre, sich beim Anbieter selbst anzumelden und zu überprüfen, ob wirklich noch eine Rechnung offen ist. Das beste Beispiel für solche Fälle ist derzeit die angebliche Telekom-Rechnungen. In der E-Mail ist alles genau so, wie bei einer echten Telekom-Rechnung. Sogar die angeführten Links führen zur richtigen Telekom-Seite. Außer der Link für die Rechnung. Auch hier kann man wieder mit der Mouse schauen (ohne darauf zu klicken), auf welche Internetseite man umgeleitet

Police Association (IPA) – Deutsche Sektion e.V.

CYBERCRIME UND AKTUELLE BETRUGSMASCHEN INTERNETKRIMINALITÄT

wird und schon stellt man fest, dass es sich hier nicht um eine Telekom-Seite handelt.

Eine andere aktuelle Masche via E-Mail sind die sogenannten Fake-Chef-E-Mails (auch als CEO-Masche bekannt). Die Buchhaltung einer Firma bekommt eine E-Mail, in der angeblich der Chef fragt ob genügend Geld vorhanden ist und bittet darum das Geld ins Ausland zu überweisen, weil eine Firma im Ausland übernommen wird. Die Sache sei sehr geheim, man hätte aber vollstes Vertrauen in die Person, die die E-Mail erhalten hat und es niemandem erzählen darf. Solche Angriffe passieren nicht nur per E-Mail, sondern auch per Telefonanruf.

Ein Beispiel: Ein Chef der Firma heißt Max Müller und Herr Müller hat eine private E-Mail-Adresse. Diese lautet: Max. Müller@gmail.com. Wenn eine Mitarbeiterin oder ein Mitarbeiter der Buchhaltung eine E-Mail von der E-Mail-Adresse Max. Müller@gmx.com bekommt, ist die Wahrscheinlichkeit, dass man hereinfällt und die E-Mail beantwortet, oder sogar Geld überweist, durchaus gegeben. Man liest meistens nur den Vornamen und den Nachnamen der Absende-Adresse. Was danach kommt, nimmt man nicht mehr so wahr.

Ein ganz neuer Trick ist folgender: Die Buchhaltungsabteilung einer Firma bekommt von einer Kollegin oder einem Kollegen eine E-Mail in der steht, dass das Bankkonto sich geändert habe und ab sofort die Bezahlungen auf das neue Konto zu überweisen seien. Der Fall kommt erst ans Licht, wenn die Mitarbeiter in die Abteilung kommen und fragen, warum ihr Gehalt diesen Monat nicht überwiesen wurde. Mit einer ähnlichen Masche kommen auch

Bestellungs-E-Mails mit neuen Aufträgen. In dieser E-Mail wird behauptet, dass die Anschrift sich geändert habe und die Ware ab sofort an die neue Adresse zu liefern sei.

Wenn man das ganze so betrachtet, wäre die Aussage nicht falsch, dass die meisten Cybercrime-Fälle über E-Mails kommen. Somit wäre die Schlussfolgerung auch nicht falsch, dass wenn man sich um seine sichere Kommunikation kümmert, viele der Fälle verhindert werden könnten. Von Verschlüsselung bis zur digitalen Signatur der E-Mails, von Sensibilisierung der Mitarbeiter und Mitarbeiterinnen, bis zur Anschaffung einer Firewall bzw. starker SPAM-Filter und einem besseren Passwort-Management. Wie hart die Fälle doch klingen, und wie simpel die Maßnahmen sind. Echt verrückt…

Viele Firmen sind auch von Verschlüsselungstrojanern, sogenannter Ransomware, betroffen. Auch diese kommen meistens über E-Mails. Wenn der Anhang geöffnet wird, lädt man sich den Trojaner auf sein Gerät und schon fängt er an, die Daten zu verschlüsseln. Ein Zurück gibt es leider nicht. Wenn man den Rechner zum Herunterfahren zwingt, kann es passieren, dass dann die Festplatte nicht mehr zu lesen ist.

International Police Association (IPA) – Deutsche Sektion e.V.

CYBERCRIME UND AKTUELLE BETRUGSMASCHEN INTERNETKRIMINALITÄT

In so einem Fall hilft es nur, seine Daten regelmäßig auf einem anderen Datenträger zu sichern. Empfohlen wird, jeden Tag ein Backup (Sicherungskopie) zu machen, z. B. auf einer externen Festplatte. Diese darf aber nicht ständig am Computer angeschlossen sein, weil dann auch die Kopie von der Verschlüsselung betroffen ist. Der sichere Weg ist: Festplatte anschließen, die Sicherungskopie machen, Festplatte wieder entfernen.

Eine andere Möglichkeit ist, die Internetseite nomoreransom.org zu besuchen. Die Seite hat ein Verzeichnis von Schlüsseln und Entschlüsselungsprogrammen erstellt, die es bei verschiedenen RansomwareVarianten ermöglichen, die Daten wieder zu entschlüsseln. Man muss auf der Seite nur zwei verschlüsselte Dateien hochladen, um festzustellen zu können von welcher Ransomeware man betroffen ist. Es ist nicht ratsam, in solchen Fällen das geforderte Lösegeld an den Täter zu bezahlen, weil man diesen dann nur motiviert und zeigt, dass die Erpressung funktioniert.

Viele dieser E-Mails kommen in Form von Bewerbungsunterlagen. Aber nicht nur Firmen sind davon betroffen, sondern auch Behörden oder Schulen. In diesem Fall ist es sehr wichtig, die Mitarbeiterinnen und Mitarbeiter für solche Gefahren zu sensibilisieren (Awareness). Natürlich werden die Angestellten einer Buchhaltungsabteilung eine angebliche Rechnung wahrscheinlich öffnen, da dies ja deren Job ist. Daher ist es in so einer Situation ratsam, in einer virtuellen Umgebung zu arbeiten. Diese kann technisch auf dem System erstellt werden. Eine virtuelle Umgebung kann man auch für das Browser-Programm erstellen. Die

bayerische Polizei benutzt dafür das Microsoft Programm BitBox. Somit können die Kolleginnen und Kollegen jetzt jede Internetseite besuchen. Früher war das kaum möglich, weil sehr viele Seiten gesperrt waren. Wenn man mit einem Gast-Konto surft, ist es auch nicht möglich, dass der Trojaner sich auf dem System installieren kann, weil man mit dem Gast-Konto nicht die Befugnis hat, ein Programm zu installieren.

Ransomware Attacken darf man auf keinen Fall unterschätzen. Sie stellen eine massive Bedrohung für kleine und mittlere Unternehmen dar. Phishing-E-Mails zählen zu den meist genutzten Methoden. Diese Gefahr kann aber auch von infizierten Internetseiten kommen oder über die Werbebanner, die man oft auf Internetseiten sieht. Das nennt sich Malvertising (Advertising+Malware). Das Problem ist nur, dass auch seriöse Internetseiten solche Viren verbreiten können, weil sie meistens nicht wissen, welche Werbeanzeigen auf ihren Internetseiten laufen. Sie vermieten nur den Bereich und kümmern sich leider nicht darum, welche Werbung gezeigt wird und ob diese Anzeige ein Skript beinhaltet, das überprüft, ob am Zielrechner Sicherheitsmaßnahmen getroffen wurden. Wenn nicht, installiert sich der Trojaner auf dem Rechner. Bekannt ist, dass

Police Association (IPA) – Deutsche Sektion e.V.

CYBERCRIME UND AKTUELLE BETRUGSMASCHEN INTERNETKRIMINALITÄT

solche Werbebanner meistens auf erotische Seiten oder auf illegalen Streaming Seiten, von beispielsweise aktuellen Kinofilmen, zu finden sind.

Wenn eine betroffene Firma das Lösegeld bezahlt, ist es damit nicht erledigt. Eine durchschnittliche Attacke mit bösartiger Erpressersoftware kostet ein Unternehmen zehnmal so viel wie das Lösegeld. Das Bezahlen von Lösegeld ist auch nicht immer eine Garantie, dass die Daten tatsächlich gerettet bzw. wieder entschlüsselt werden. Eine Ransomware ist für ein kleines oder mittleres Unternehmen so, als würde man beim Autofahren die Kontrolle verliert. Ein Schaden ist nicht mehr zu vermeiden.

Wenn Ihr Telefon klingelt und Sie kennen die Nummer, gibt es keine Garantie, dass tatsächlich der Mensch in der Leitung ist, den Sie erwarten. Vielleicht gibt sich auch jemand als Ihr Chef aus oder als ein Bekannter oder sogar als Polizist. Die Methode nennt sich Call-ID-Spoofing. Mit dieser Methode kann die Rufnummer auf dem Display verschleiert werden. Daher haben wir heute meistens das Problem, dass unsere Bürgerinnen und Bürger angerufen werden und sie die Nummer 110 auf dem Display sehen. Somit glauben sie, dass die Polizei anruft und geben leider ihre persönlichen Daten weiter oder werden betrogen.

Der Betrugsfall läuft so, dass den Betroffenen glaubhaft gemacht wird, dass in der Gegend des Opfers eingebrochen wird und auch die Anschrift des Opfers auf der Liste steht. Ein freundlicher Beamter kommt nach Hause, um alles zu kontrollieren und

das Opfer soll auch noch Wertgegenstände wie Schmuck und Bargeld bereitstellen und dem angeblichen Polizeibeamten aushändigen. Die Wertgegenstände werden in der Polizeiinspektion aufbewahrt bis alle Täter festgenommen sind. Bekannt sind auch Anrufe, bei denen die Täter sich als Staatsanwalt ausgeben und nicht nur als Polizeibeamter.

Fakt ist, dass die Täter sehr professionell sind und wissen, wie man Druck machen kann und wie die Geschichten, die sie erzählen, glaubhafter gemacht werden. Meistens sind die Betroffenen leider ältere Herrschaften, die dann aus Scham die Tat nicht zur Anzeige bringen, wenn sie bemerken, dass sie Opfer geworden sind.

Ihr Telefon klingelt wieder und Sie nehmen den Anruf entgegen. Es wird aber aufgelegt. Wenn der Drang zu groß ist und Sie rufen die Nummer wieder zurück, kann es höchstwahrscheinlich sein, dass Sie Opfer von einem Ping-Anruf werden. Oder Sie sehen auf dem Display Ihres Telefons einen verpassten Anruf, aber die Nummer ist Ihnen nicht bekannt. Dann rufen Sie bitte diese Nummer nicht zurück. Es kann sich um eine teure Rufnummer handeln. Manche Telefonnummern führen auch ins Ausland, meistens an die Elfenbeinküste, nach Tunesien, auf die Seychellen oder nach Serbien. Auch Globale Mobile Satellitensysteme (0088) könnten dazu führen, dass Sie plötzlich eine sehr hohe Telefonrechnung erhalten.

Die Bundesnetzagentur hat auf ihrer Internetseite eine Liste mit verdächtigen Nummern zusammengestellt. Bitte nehmen Sie sich zu Ihrer eigenen Sicherheit die Zeit, diese Liste zu überprüfen, bevor Sie eine

International Police Association (IPA) – Deutsche Sektion e.V.

CYBERCRIME UND AKTUELLE BETRUGSMASCHEN INTERNETKRIMINALITÄT

unbekannte Rufnummer zurückrufen. Aufgrund von Call-ID-Spoofing haben wir auch ein sehr großes Problem mit sogenannten angeblichen Support Anrufen, insbesondere von Microsoft. Auch hier ruft jemand bei Ihnen zu Hause an und gibt sich als Microsoft Mitarbeiter aus. Der angebliche Microsoft Mitarbeiter behauptet, dass Ihr Rechner von einem Virus befallen sei und möchte Ihnen helfen, um Ihr System wieder sauber zu machen. Wenn die Betroffenen es zulassen, nehmen die Täter mit dem Zielrechner, mit Hilfe eines Fernwartungsprogrammes (meistens Teamviewer) Kontakt auf. Entweder lassen Sie ein Video abspielen, das dem Betroffenen glaubhaft macht, dass der Rechner ein Problem hat oder verschlüsseln gleich die Daten auf dem Rechner und erpressen die Opfer direkt wegen der Entschlüsselung. Oder sie geben vor, das System sauber gemacht zu haben und möchten Geld. Wenn die Opfer mitspielen, werden die Täter meistens nicht aufhören. Jetzt geben Sie an, dass das Betriebssystem auf dem Rechner veraltet ist und nicht mehr von Microsoft unterstützt wird. Man könne für einen bestimmten Betrag das System auf den neuesten Stand bringen. Dann möchten sie noch mehr Geld…

Auch wenn die meisten Anrufe angeblich von Microsoft kommen, haben wir auch angebliche Support Anrufe von Apple und Dell. Das neueste ist ein angeblicher Anruf von Vodafone.

Wenn man einmal Opfer geworden ist, kommt die Nummer des Opfers auf eine Liste, damit man mit anderen Maschen versuchen kann, mehr Geld zu bekommen. Ganz unverschämt ist, dass man sich wie-

der als Mitarbeiter der Firma Microsoft ausgibt und behauptet, man sei über den Betrungsfall informiert worden und wolle dem Opfer nun wirklich helfen. Da hilft nur eine Trillerpfeife. Pfeifen Sie so kräftig in den Hörer, dass der Täter mindestens für eine halbe Stunde nicht mehr hören kann. Dadurch schützen Sie andere Opfer, weil die Täter nicht mehr telefonieren können. Wenn Sie denken, dass die Täter eine Anzeige wegen Körperverletzung erstatten könnten, brauchen Sie keine Angst zu haben. Dann haben wir die Täter. ;) Wenn Sie oft pfeifen, kommt neben Ihrem Namen ein Vermerk: „Die Person nicht mehr anrufen, die pfeift ständig“.

Viele Betrugsfälle passieren auf gefälschten oder betrügerischen Online-ShoppingSeiten, Verkauf- oder Mietplattformen. Fakt ist, dass es im Internet heute mehr gefakte Online-Shopping-Seiten gibt als richtige. Der Mensch will aber gerne Schnäppchen-Jäger sein. Es gibt ja in der Tat solche Angebote, aber wenn jemand glaubt, für 60 Euro einen 4K-Fernseher zu bekommen oder für 100 Euro eine Louise Vuitton Tasche, kann die Polizei solchen Menschen auch nicht mehr helfen. Es ist, als würden

CYBERCRIME UND AKTUELLE BETRUGSMASCHEN INTERNETKRIMINALITÄT

Sie alle Ihre Türen und Fenster in Ihrer Wohnung offen lassen und in den Urlaub fahren. Dann brauchen Sie sich auch nicht zu wundern, wenn eingebrochen wird. Daher ist ein gesunder Menschenverstand in solchen Fällen die beste Schutzmaßnahme. Wenn Sie ein schlechtes Bauchgefühl haben, brechen Sie den Vorgang ab. Ihr Bauchgefühl ist wie eine Firewall. Hören Sie auf Ihr Bauchgefühl.

Im Bereich Immobilien-Markt haben wir dasselbe Problem. Eine 3-Zimmer-Wohnung in München mit 110 Quadratmetern, voll möbliert wird kalt um 500 Euro angeboten. In so einem Fall sollte jede Glocke klingeln. Es klingt wie ein Traum, wird aber am Ende zum Albtraum, wenn man hereinfällt. Angeblich ist der Vermieter im Ausland. Er ist meistens ein Ingenieur und hat die Wohnung in München gemietet. Nun hat er aber ein besseres Angebot in England bekommen. Er will aber nach zwei Jahren doch wieder zurückkommen, um in München weiter zu arbeiten. Wenn man eine Kaution überweisen würde, bekäme man vom Hausmeister einen Schlüssel, um die Wohnung zu besichtigen. Leider sind in München meistens Studentinnen und Studenten von solchen Fällen betroffen.

Wenn Sie beispielsweise ein Klavier im Internet verkaufen möchten und jemand aus dem Ausland will es kaufen, kann es sich auch hier um einen Betrug handeln. Das Geld wird angeblich an einen Treuhänder überwiesen. Dann wird der Leiter der Bank mit Ihnen per E-Mail Kontakt aufnehmen und Bescheid geben, dass das Geld da ist. Dies ist schon ein Zeichen dafür, dass etwas nicht stimmen kann. Warum sollte ausgerechnet der Chef der Bank diese Sache be-

arbeiten? Wenn Sie den Versandbeleg per E-Mail verschicken, wird die Bank das Geld freigeben und der Betrag wird angeblich auf Ihrem Konto gutgeschrieben. Oder der angebliche Käufer hat mit einer Transportfirma Kontakt aufgenommen, damit das Klavier bei Ihnen abgeholt wird. Der Haken an der Sache ist, dass Sie erst die Kosten übernehmen sollen, später wird Ihnen das Geld aber auf jeden Fall zurück überwiesen. Als Sicherheit schickt man Ihnen sogar per E-Mail einen Scheck. Spätestens hier sollte der Vorgang abgebrochen werden. Es ist absolut klar, dass es sich hier um einen Betrug handelt.

In manchen Fällen wird das Geld in der Tat überwiesen, aber mindestens doppelt so viel wie vereinbart. Danach gibt der Käufer an, dass es ein Versehen war und bittet, den Betrag abzüglich des Kaufpreises wieder auf ein angegebenes Konto zurückzusenden. Hier sollte man unbedingt überprüfen, ob die Kontonummern übereinstimmen. Bei einem Betrugsfall ist die Kontonummer, von der das Geld kam und die Nummer, auf die der Betrag nun zurücküberwiesen werden soll, nicht die selbe. Wenn Sie das Geld auf das angegebenen Konto überweisen, machen Sie sich leider wegen Geldwäsche strafbar. Das heißt, dass Sie nicht nur zum Opfer geworden sind, sondern auch eine Anzeige bekommen.

Noch ein wichtiger Hinweis: Wenn Sie Waren im Internet kaufen, die aus einem anderen Land stammen, fallen höchstwahrscheinlich Zollgebühren an. Dadurch könnten die Waren sogar so teuer werden, dass es günstiger gewesen wäre, die Ware gleich im Inland gekauft zu haben.

International Police Association (IPA) – Deutsche Sektion e.V.

CYBERCRIME UND AKTUELLE BETRUGSMASCHEN INTERNETKRIMINALITÄT

Das Internet bietet sehr viele Möglichkeiten. Es ist sogar möglich seine Liebe im Internet zu finden. Es gibt auch Menschen, die ihre Liebe im Internet gefunden haben und sogar heiraten. Aber leider gibt es auch hier Betrugsfälle. Love-Scamming (Heiratsschwindel) gehört auch zu den größeren Problembereichen. Auch wenn es männliche Opfer gibt, sind in den meisten Fällen Frauen betroffen. Die Männer, die die Frauen kontaktieren geben an, von der US-Army oder NATO-Offiziere zu sein oder Ölgeschäfte in Dubai zu machen. Ziel ist es, die Frauen kennenzulernen, ihr Vertrauen zu gewinnen, mit ihnen zu flirten, um sie am Ende dazu zu bringen, Geld zu überweisen. Es gibt Milliarden von Geschichten und jede Geschichte kenne ich auswendig. Es wird immer wieder wegen irgendeinem Grund Geld angefordert. Zu den Gründen gehören z. B. Geld für einen Krankenhausaufenthalt, Geld für ein Flugticket, damit man seine Liebe besuchen kann, Geld für eine Kaution, weil man unberechtigt festgenommen wurde, usw…

Um ehrlich zu sein, wenn ich Werbeplakate für Dating-Seiten sehe und die Personen auf dem Plakat betrachte denke ich mir nur eines: „Mann, wenn du so gut aussiehst, warum bist du dann immer noch Single? Irgendetwas stimmt doch mit Dir nicht…“

Auch solche Seiten sind schon einmal Opfer von Hacker-Attacken geworden. Zum Beispiel die Internetseite Ashley Madison. Hierbei handelt es sich um eine Seite, über die man Kontakte für einen Seitensprung knüpfen kann, also für One-Night-Stands.

Collage; Bilder: Kaspars Grinvalds/shutterstock.com, pixabay.com

Als die Hacker die Firma erpressten und drohten, die gestohlenen Datensätze zu veröffentlichen, reagierte die Firma darauf nicht. Daraufhin veröffentlichten die Hacker die Daten von ca. 40 Millionen Benutzer im Darknet. Dieser Datensatz ist noch heute zu erreichen und ist an sich sehr lustig. Erstens haben die Männer fast nie das Geld bezahlt, um mit den Frauen zu flirten, denn es waren Computer-Programme (Social Bots). Es waren ca. 70.000 Bot-Profile. Wenn man feststellt, dass von 40 Millionen Benutzern nur 1400 Frauen waren, heißt das zusammengerechnet: 20.000 Männer pro Frau.

Ganz lustig waren die Passwörter der Mitglieder:

• 120.511 Mitglieder haben als Passwort „123456“ genommen.

• 48.452 Mitglieder haben als Passwort „12345“ genommen. Diese hatten anscheinend nicht so viel Zeit gehabt.

• 39.448 Mitglieder haben als Passwort das Wort „Passwort“ genommen. Ich kommentiere das jetzt lieber nicht.

CYBERCRIME UND AKTUELLE BETRUGSMASCHEN INTERNETKRIMINALITÄT

Prävention und Maßnahmen

Das Hacken an sich gibt es schon seit den 1980er Jahren. Seit wann hat aber die Sicherheitsbehörde eine Abteilung für Cybercrime? Seit wann haben die Länder dagegen Maßnahmen, insbesondere gesetzliche Maßnahmen, getroffen? Leider erst seit 5, vielleicht 10 Jahren, aber nicht länger. Nachdem die persönlichen Daten von vielen deutschen Politikern im Internet veröffentlicht wurden, verlangte man, dass der Staat dagegen etwas tun muss, um solche Daten zu schützen. Ist auch gut so, aber man kann nicht erwarten, dass der Staat von heute auf morgen genau auf derselben Ebene ist wie Hacker und genau die Erfahrung hat, welche die Täter im Bereich Cybercrime haben.

Was meinen Sie warum die Russen auf diesem Gebiet so gut sind? Weil sie sich seit den 80er Jahren damit beschäftigen. Nordkorea bildet die Kinder schon in der Grundschule zu Hackern aus. Die Kinder in Europa lernen, wie man eine Powerpoint-Präsentation erstellt oder eine Excel-Liste. Viele Länder haben heute ein Cyber-Arsenal.

Vielleicht hat man nicht so oft Ermittlungserfolge im Bereich Internetkriminalität, man kann aber dieses Phänomen trotzdem mit Prävention bekämpfen. Prävention heißt: viele Vorträge zu halten und Fortbildungsprogramme anzubieten. Nur wenn man die Gefahren kennt, kann man sich auch dagegen schützen. Daher ist es wichtig, die Bürgerinnen und Bürger zu diesem Thema zu sensibilisieren (Awareness), insbesondere Kinder und Jugendliche.

Das Polizeipräsidium München hat ein Präventionsprogramm für Kinder ab der 5. Klasse konzipiert. Das Programm heißt „sei g’scheit in digitalen Welten“. Es wurden 12 Spiele zusammengestellt, damit die Kinder spielerisch lernen, wie sie sich in digitalen Welten sicher bewegen können. Außerdem lernen sie Begriffe wie „Das Recht am Eigenem Bild“ und „Urheberrecht“. Das Projekt wurde auch wissenschaftlich begleitet und belegt, dass das Projekt etwas bringt und die Kinder die Gefahren somit kennenlernen und sich dagegen schützen können.

Die Maßnahmen, die man für seine eigene Sicherheit treffen kann, sind nicht kompliziert:

• Software / Hardware Aktualisierung: Bitte aktualisieren Sie all Ihre Hard- und Software, so schnell wie möglich. Wenn eine Aktualisierung kommt, heißt es, dass es eine Sicherheitslücke gibt und diese Lücken sind auch den Tätern bekannt. Drücken Sie bitte nicht ständig auf „später“.

• Gastkonto auf dem PC: Wenn Sie im Internet mit einem „Gastkonto“ surfen, können sehr viele Dinge nicht mehr passieren. Über ein Gastkonto kann sich z. B. ein Trojaner nicht mehr auf Ihrem System installieren.

International Police Association (IPA) – Deutsche Sektion e.V.

CYBERCRIME UND AKTUELLE BETRUGSMASCHEN INTERNETKRIMINALITÄT

• Gastkonto auf dem Router: Bitte erstellen Sie für Ihre Gäste zu Hause auch auf Ihrem WLAN-Router ein Gast-Konto und geben Sie Ihren Gäste dafür ein eigenes Passwort und nicht Ihr WLAN-Passwort. Ansonsten hat jemand, der sich mit dem Thema ein bisschen beschäftigt, auf jedes Gerät bei Ihnen zu Hause Zugriff, das mit dem Router für das Internet verbunden ist. Ändern Sie bitte auch das WLAN-Passwort von Ihrem Router und das Gerätepasswort, also das Passwort für Ihren Router. Diese stehen hinten am Gerät.

• Antivirus-Programm/Firewall: Bitte investieren Sie Geld für ein Antivirus-Programm. Die kostenlosen Programme bieten nicht genug Möglichkeiten, um sich gegen Gefahren zu schützen. Auch Ihr Smartphone braucht ein AntivirusProgramm, weil das Smartphone kein Handy, sondern auch ein Computer ist.

• Passwörter: Bitte nehmen Sie möglichst verschiedene und sichere Passwörter. Vorausgesetzt Ihr Gerät ist sicher.

• Identitätsdiebstahl/Social Engineering: Informieren Sie sich über diese Themen. Lernen Sie wie Sie Ihre Daten, insbesondere Ihre persönlichen Daten, schützen können und seien Sie bitte mit ihren Daten sparsam und überprüfen Sie immer wo Sie Ihre Daten eingeben. Wenn die Internetseite Ihre Daten nicht verschlüsselt überträgt, also nicht mit https://... anfängt, verlassen Sie diese Seite.

• Und das aller wichtigste: Ein gesunder Menschenverstand

Zuletzt fünf Internetseiten, die für Ihre IT-Sicherheit und für Ihr Medienkompetenz enorm wichtig sind. Denn die beste und größte Hilfe finden Sie genau da, wo die größten Gefahren lauern… im Internet:

• www.bsi-fuer-buerger.de

• www.klicksafe.de

• www.verbraucherzentrale-bayern.de

• www.polizei-beratung.de

• www.schau-hin.info

Mehr brauchen Sie nicht. Genießen Sie das Leben und leben Sie sicher.

Police Association (IPA) – Deutsche Sektion e.V.

CYBERCRIME UND AKTUELLE BETRUGSMASCHEN „DER FALSCHE POLIZEIBEAMTE“

Einleitung

Mein Name ist Axel Reetz, ich bin am 30.07.1991 geboren und derzeit wohnhaft im Landkreis Göppingen in Baden-Württemberg.

Im Jahre 2011 absolvierte ich das Abitur an einem allgemeinbildenden Gymnasium. Später im Jahr begann ich eine Ausbildung zum Finanzassistenten bei der Kreissparkasse Göppingen, die ich Anfang des Jahres 2013 erfolgreich abschloss. Eingesetzt war ich daraufhin von 2013 bis Juni 2015 als Privatkundenberater bei der Kreissparkasse Göppingen.

Von Anfang 2014 bis 2015 absolvierte ich die einjährige berufsbegleitende Weiterbildung zum Bankfachwirt.

Im Juli 2015 begann ich dann mit dem 45-monatigen dualen Studium zum Polizeikommissar bei der Polizei Baden-Württemberg. Mitte Oktober 2018 habe ich meine Bachelorarbeit „Der falsche Polizeibeamte

Die Betrugsmasche des falschen Polizeibeamten

Um einen Überblick über die Betrugsmasche zu geben, wird im Folgenden eine typische Vorgehensweise der Betrüger dargestellt. Zu bemerken ist, dass das Vorgehen der Täter variiert, wodurch kein allgemeingültiges Beispiel erläutert werden kann.

Der Betrug findet vornehmlich über das Telefon statt. Die Anrufer, die fließend deutsch sprechen, sitzen in vielen Fällen in Call-Cen-

– eine viktimologische Betrachtung“ in Zusammenarbeit mit dem Landeskriminalamt Baden-Württemberg fertiggestellt. Auf diese Bachelorarbeit wird im Laufe des Artikels genauer eingegangen.

Nach Abschluss des dualen Studiums erlangen die Studierenden den Titel „Polizeikommissar“. Seit April bin ich als solcher beim Polizeirevier 3 des Polizeipräsidiums Stuttgart als Beamter im Streifendienst im Einsatz.

tern im Ausland (überwiegend Türkei). Mittels verschiedener Programme können die Täter die Nummer, die auf den Displays der Opfer angezeigt wird, verändern – in den meisten Fällen wird die Ortsvorwahl mit der Endung „110“ erzeugt. Hierdurch entsteht der Eindruck, dass die Opfer tatsächlich mit der örtlichen Polizeidienststelle telefonieren. Üblicherweise werden ältere Personen durch die Betrüger telefonisch kontaktiert. Die Anrufer stellen sich als Polizeibeamte vor. Im Regelfall wird den Opfern erzählt, dass in ihrer unmittelbaren Nachbarschaft ein/

International Police Association (IPA) – Deutsche Sektion e.V.

CYBERCRIME UND AKTUELLE BETRUGSMASCHEN

„DER FALSCHE POLIZEIBEAMTE“

einige Einbrecher festgenommen wurde/ wurden. Diese gehören zu einer Bande, von der die restlichen Mitglieder noch nicht festgenommen werden konnten. Bei der Festnahme der Einbrecher wurde beispielsweise ein Zettel gefunden, auf dem die Adresse des Angerufenen geschrieben steht. Hieraus ergibt sich, dass das Haus, in dem der Angerufene wohnt, ein potenzielles Einbruchsobjekt für die noch aktiven anderen Bandenmitglieder darstellt.

Im weiteren Verlauf des Telefonats werden die Opfer zu ihren persönlichen (finanziellen) Verhältnissen ausgefragt, um herauszufinden, ob die Opfer Bargeld oder sonstige Vermögensgegenstände zu Hause haben, welches durch einen Einbruch gefährdet wäre. Für die Betrüger ist außerdem noch schnell verfügbares Bankguthaben interessant (Banksafe, Sparbuch, Tagesgeldkonto, …). Um an dieses zu gelangen, spielen sie ihrem Opfer vor, dass es in der Bank einen „Maulwurf“ gibt, der mit dieser Einbrecherbande zusammenarbeitet. Aus diesem Grund soll das Opfer sein Bankguthaben abheben, um es dem Zugriffsbereich des „Maulwurfs“ zu entziehen.

Letzten Endes ist das Ziel der Anrufer, das Opfer dazu zu bringen, einen möglichst hohen Bargeldbetrag bzw. besonders wertvolle Vermögensgegenstände (z.B. Gold) zu Hause zu haben und an die „Kollegen“ – andere falsche Polizeibeamte vor Ort – zu übergeben. Eine Übergabe begründen die Anrufer unter anderem mit der Aussage, dass das Geld und die Gegenstände bei der Polizei sicherer seien, als im durch die Einbrecher bedrohten

Haus des Opfers. In manchen Fällen behaupten die Anrufer auch, dass das Bargeld/die Gegenstände sichergestellt werden sollen, um Spuren (z.B. Fingerabdrücke des „Maulwurfs“ in der Bank) zu sichern.

Am 18.12.2018 beschrieb das Landeskriminalamt Baden-Württemberg bei einer Pressemeldung die aktuell neueste Variante der Betrugsmasche:1 „Den Opfern wird vorgegaukelt, dass ihr Vermögen auf der bisherigen Bank „nicht sicher sei“ oder dass deren Geld für „geheime Operationen“ benötigt würde. Dann fordern die vermeintlichen Polizeibeamten ihre Opfer auf, Fernwartungssoftware auf ihren PC‘s zu installieren und ein onlinefähiges Bankkonto einzurichten. Mit der Fernwartungssoftware können die Täter auf den PC der Opfer zugreifen und so beispielsweise auch die Zugangs-PIN fürs Online-Banking ausspionieren. Außerdem bringen die Täter die Opfer dazu, auf dieses neu eingerichtete Konto Gelder zu überweisen. Da die Täter Zugriff auf das Online-Konto haben, können sie nun die dort vorhandenen Guthaben abziehen. Auf diese Weise haben die Gauner bereits mehrere hunderttausend Euro erbeutet.“2

Zahlen im Überblick

Derzeit ist es (noch) nicht möglich, einen bundesweiten Vergleich für die Betrugsmasche des falschen Polizeibeamten zu ziehen. Der Grund hierfür liegt darin, dass es noch kein einheitliches Lagebild gibt, in das die Landespolizeien ihre Fälle einpflegen können. Dieses Projekt ist allerdings in Planung und soll in naher Zukunft umgesetzt werden.

1 https://www.presseportal.de/blaulicht/pm/110980/4146769, abgerufen am 19.12.2018.

2 Ibidt

International Police Association (IPA) – Deutsche Sektion e.V.

CYBERCRIME UND

AKTUELLE BETRUGSMASCHEN „DER FALSCHE POLIZEIBEAMTE“

Diversen Berichterstattungen und Zeitungsartikeln, wie von der Abendzeitung München vom 12.02.20193 oder den Aachener Nachrichten vom 04.12.20184 , lässt sich allerdings entnehmen, dass nicht nur Menschen des Landes Baden-Württemberg betroffen sind. Das Phänomen des falschen Polizeibeamten kommt grundsätzlich im gesamten Bundesgebiet vor, die unterschiedliche Belastungsintensität im Vergleich zwischen den Ländern ist allerdings erst ab Erstellung eines einheitlichen bundesweiten Lagebildes ersichtlich. Somit wird in diesem Artikel ausschließlich auf die Zahlen der Polizei Baden-Württemberg, die vom LKA Baden-Württemberg zur Verfügung gestellt wurden, Bezug genommen.

Im Folgenden werden die Zahlen beschrieben, festgehalten in dem Beobachtungszeitraum von 2014 bis 2018. Im Jahre 2014 erfasste das LKA Baden-Württemberg insgesamt 174 Fälle, von denen 27 erfolgreich waren (Vermögensschäden für die Geschädigten) und 147 versucht wurden. Dies entspricht einer Erfolgsquote von ca. 18 %. Hierdurch entstand ein finanzieller Schaden von 215.495 Euro, was einem durch-

schnittlichen Schaden je erfolgreichen Fall von ca. 7.981 Euro entspricht.

Im Jahre 2015 wurden insgesamt 274 Fälle von falschen Polizeibeamten erfasst. Hiervon wurden 56 erfolgreich beendet, bei 218 Fällen blieb es beim Versuch, was wiederum einer Erfolgsquote von ca. 26 % entspricht. Insgesamt entstand in diesem Jahr ein Schaden in Höhe von 983.553 Euro, also einem Durchschnittsschaden je Fall von ca. 17.563 Euro. Im Vergleich zum Vorjahr stiegen demnach sowohl die Fallzahlen um 57 Prozent als auch der Durchschnittsschaden je Fall um ca. 120 %.

Im Jahre 2016 zählte das LKA Baden-Württemberg 355 Fälle, hiervon 43 erfolgreich und 312 versucht. Dies ergibt eine Erfolgsquote von ca. 14 %. Es entstand ein Schaden in Höhe von 1.388.964 Euro, was einem Durchschnittsschaden je erfolgreichem Fall von 32.301 Euro entspricht. Verglichen mit dem Jahr 2015 sank demnach zumindest die Summe der erfolgreichen Fälle um ca. 23 %, wogegen beim Gesamtschaden ein Anstieg von rund 43 % zu verzeichnen war.

gescheiterte Versuche

erfolgreiche Versuche

3 4

https://www.abendzeitung-muenchen.de/inhalt.polizei-alarmiert-falsche-polizisten-in-muenchen-ueber-170-anrufe-an-nur-einemtag.18199e66-d073-44d2-a000-321397f30900.html, abgerufen am 13.02.2019. https://www.aachener-nachrichten.de/nrw-region/falsche-polizisten-wegen-bundesweiter-betrugsmasche-verurteilt_ aid-34907361, abgerufen am 13.02.2019.

International Police Association (IPA) – Deutsche Sektion e.V.

CYBERCRIME UND AKTUELLE BETRUGSMASCHEN

„DER FALSCHE POLIZEIBEAMTE“

2017 wurden insgesamt 2.301 Fälle bekannt, von denen 112 erfolgreich beendet und 2.189 versucht wurden. Dies entspricht einem Fallanstieg von rund 548 % und einer Erfolgsquote von ca. 5 %. Durch die Betrugsmasche ist im Jahre 2017 ein Gesamtschaden in Höhe von 5.276.000 Euro entstanden, was einen Durchschnittsschaden je Fall von rund 47.107 Euro darstellt. Im Vergleich zum Jahr 2016 stieg der Schaden um rund 280 % an. Den reinen Zahlen nach zu urteilen stellt das Jahr 2017 somit das Jahr dar, in dem die Betrugsmasche erstmalig im größeren Stil durchgeführt wurde, was wohl an den hohen Summen liegt, die die Betrüger bereits im Vorjahr pro erfolgreicher Durchführung erlangen konnten. Es ist anzunehmen, dass die Betrugsmasche des falschen Polizeibeamten aufgrund ebendieser hohen Schadenssummen auch im Kreis der Betrüger Bekanntheit erlangte und vermehrt adaptiert wurde.

Im letzten Jahr, 2018, erfolgte ein erneuter Anstieg der Fallzahlen: Insgesamt wurden 7.745 Fälle erfasst, 183 davon wurden erfolgreich beendet, bei 7.562 Fällen kam es zum Versuch. Dies ergibt eine Erfolgsquote von rund 2 %, die Steigerungsquote im Vergleich zum Vorjahr 2017 liegt bei rund 237 %. Es entstand ein Gesamtschaden in Höhe von 6.778.967 Euro, also ein Durchschnittsschaden bei erfolgreichem Verlauf von rund 37.044 Euro.

Es kann gesagt werden, dass die Erfolgsquoten von Jahr zu Jahr sinken, inzwischen sind diese bei rund 2 % angekommen. Dieser sinkende Wert bekräftigt die Vermutung, dass die betriebene Prävention Wirkung zeigt. Die Betrugsmasche hat eine gewisse Bekanntheit innerhalb

der Bevölkerung erlangt, was es den Betrügern schwieriger macht, die Opfer in ihrem Sinne zu beeinflussen. Die absoluten Zahlen der erfolgreichen Fälle steigen zwar nach wie vor an, dies kann aber darauf zurückgeführt werden, dass die Gesamtzahl der Fälle in den letzten Jahren unverhältnismäßig stark angestiegen ist. Das Ziel ist dennoch, sich der Null so nahe wie möglich anzunähern.

Ergebnisse der Bachelorarbeit

„Der falsche Polizeibeamte – eine viktimologische Betrachtung“

Im Rahmen des Studiums bei der Polizei in Baden-Württemberg ist die Erstellung einer Bachelorthesis unumgänglich. Die Wahl des Themas bleibt den Studierenden zu einem gewissen Grad selbst überlassen. Aufgrund des persönlichen Wunsches, eine Bachelorarbeit zu einem möglichst aktuellen Thema zu verfassen und die Zeitungen mit Berichten über Betrügereien durch falsche Polizeibeamte gefüllt sind, war das Interesse geweckt. Das Ziel der Arbeit war eine möglichst genaue Eingrenzung der Opfer, um die Prävention – auf die ermittelte Zielgruppe abgestimmt – individueller gestalten zu können. Hierfür wurden Vernehmungen von Opfern nach einem Fragenkatalog ausgewertet. Die Punkte des Fragekatalogs, die nach der Auswertung die höchsten Prävalenzen aufwiesen, wurden in einer These zusammengefasst, die einen genaueren Personenkreis beschreibt. Die These lautet: „Deutsche, alleinstehende Frauen ab 73 Jahren, die einen deutschen Namen tragen und in (Online-) Telefonbüchern eingetragen sind, werden am häufigsten Opfer der Betrugsmasche.“

Police Association (IPA) – Deutsche Sektion e.V.

CYBERCRIME

UND

AKTUELLE BETRUGSMASCHEN „DER FALSCHE POLIZEIBEAMTE“

Im Folgenden werden die einzelnen Punkte der These genauer erläutert und die Resultate der Auswertung dargestellt. Die Zahlen sind als Ergebnis der Auswertung von insgesamt 87 Geschädigtenvernehmungen (82 Stück aus Baden-Württemberg und 5 Stück aus Berlin) zu betrachten.

• Geschlecht

Von insgesamt 87 ausgewerteten Vernehmungen waren 70 Personen weiblichen und 17 Personen männlichen Geschlechts. Dies ergibt einen prozentuellen Frauenanteil, gemessen an der Gesamtzahl, von rund 80 % (80,46 %). Männer sind demnach zu einem Anteil von rund 20 % (19,54 %) geschädigt worden.

•

insgesamt 87 Geschädigten wurden in den Jahren von 1930 bis 1945 geboren. Dies ergibt einen Anteil von 80 % (80,46 %). Wie ersichtlich, gab es vereinzelte Fälle, die nicht in diesem Bereich lagen, wobei das jüngste Opfer im Jahre 1958 und das Älteste 1921 geboren wurde.

Staatsangehörigkeit deutsch

Die Staatsangehörigkeit der Opfer war in allen Vernehmungen deutsch und liegt demnach bei 100 %. Der Anteil von Geschädigten, die deutsch sind, aber einen Migrationshintergrund aufweisen, liegt mit insgesamt 10 Personen bei rund 11 % (11,49 %).

•

„Deutscher“ Name

Eine Konkretisierung, ab wann ein Name „deutsch“ klingt, wird nicht ausgeführt, sie geht auf persönliches Empfinden des Autors zurück. Auffällig ist, dass beinahe ausschließlich Personen zu Opfern werden, die einen Namen haben, der subjektiv einem älteren deutschen Personenkreis zuzuordnen ist (82 von insgesamt 87 ausgewerteten Geschädigtenvernehmungen). Demnach tragen 94 Prozent (94,25 %) der Geschädigten einen deutschen Namen, wie zum Beispiel Hildegunde Krieger oder Alwina Löffler.5 Zwar werden auch Personen mit Migrationshintergrund zu Opfern, allerdings tragen diese zum Großteil ebenfalls einen „altdeutsch“ klingenden Namen.

• Geburtsjahr

Die Auswertungen ergeben eine klare Altersstruktur der Geschädigten: 70 von

5 Namen geändert, angelehnt an Daten aus Vernehmungen

•

Alleinstehend

Rund 69 % (68,97 %) der Opfer waren zum Tatzeitpunkt alleinstehend. Alleinstehend wird wie folgt definiert: Der Familienstand des Opfers war ledig, getrennt lebend, geschieden oder verwitwet. Ließ der Inhalt der Vernehmung den Schluss zu, dass die Opfer Partner haben bzw. nicht alleine leben, wurden diese nicht unter der Eigenschaft alleinstehend erfasst.

International Police Association (IPA) – Deutsche Sektion e.V.

CYBERCRIME UND AKTUELLE BETRUGSMASCHEN

„DER FALSCHE POLIZEIBEAMTE“

• Eintrag in (Online-) Telefonbuch

Es wird vermutet, dass die Betrüger ihre Zielpersonen auch über (Online-) Telefonbücher auswählen. Da dieses Merkmal allerdings kein in den Vernehmungsformularen standardisiertes Datum ist und aus dem Inhalt der Vernehmungen nur teilweise ersichtlich ist, wurden Online-Telefonbücher (z.B. www.dastelefonbuch. de) nach Einträgen der vernommenen Geschädigten durchsucht. In den meisten Fällen waren sowohl Vor- und Nachnamen, Telefonnummer als auch Adresse der Opfer in den Online-Telefonbüchern zu finden. Insgesamt 69 der Geschädigten haben einen Eintrag in (Online-) Telefonbüchern. Dies stellt rund 79 % (79,31 %) der Gesamtzahl dar.

Wichtig zu erwähnen ist hierbei, dass diese Hypothese keinesfalls die Aussage darstellt, dass ausschließlich dieser Personenkreis Opfer wird. Grundsätzlich ist eher von der allgemeinen Erkenntnis auszugehen, dass die Betrugsmasche des falschen Polizeibeamten vorrangig einen älteren Personenkreis zum Ziel hat. Da der Opferkreis recht klar bestimmbar ist, ist anzunehmen, dass es hierfür bestimmte Gründe geben muss. Im Folgenden werden potenzielle Gründe für eine Viktimisierung eines älteren Personenkreises erläutert.

Um die Frage nach Viktimisierungsgründen beantworten zu können, muss zunächst geklärt werden, inwiefern ältere Menschen grundsätzlich von Kriminalität belastet sind und inwieweit sie bereits Kontakt zu Kriminalität hatten. Allerdings ist über die

6 Vgl.: https://www.presseportal.de/pm/80428/3717871

Erfahrungen von Senioren mit Kriminalität derzeit noch relativ wenig bekannt, in diesem Forschungsfeld besteht demnach eine Forschungslücke.

Laut der „Challenges of Nations-Studie“ des GfK Vereins aus dem Jahre 2017 ist die Beunruhigung über Kriminalität mit 16 % auf Platz drei der Sorgen der Deutschen (Zuwanderung bzw. Integration von Flüchtlingen mit 57 % auf Platz eins, Armut 17 % auf Platz zwei)6. Diese Studie lässt zwar keine Rückschlüsse auf eine bestimmte Altersgruppe zu, zeigt aber auf, dass die Deutschen die Kriminalitätszahlen durchaus beunruhigt wahrnehmen. Dies impliziert, dass die deutsche Bevölkerung zumindest davon ausgeht, Opfer von Straftaten werden zu können. Als Teil der deutschen Bevölkerung gilt dies ebenfalls für ältere Menschen. Wie es trotz dieses Kriminalitätsbewusstseins dennoch sein kann, dass beinahe ausschließlich dieser ältere Personenkreis Opfer der Betrugsmasche wird, ist im Folgenden ausgeführt.

Grundsätzlich ist zu sagen, dass ältere Menschen, seltener als jüngere, Opfer von Kriminalität werden. Gründe hierfür liegen unter anderem im sozialen Verhalten von älteren Menschen. Diese verlassen beispielsweise weniger oft ihre Wohnungen, wodurch sie vielen Straftaten aus dem Weg gehen können. Bei anderen Deliktskategorien, vor allem im Bereich der Vermögensdelikte, worunter auch die Betrugsmasche des falschen Polizeibeamten fällt, gibt es für ältere Menschen dagegen ein deutlich höheres Gefährdungspotential7.

7 Vgl.: https://www.dhpol.de/de/medien/downloads/hochschule/13/SiliA-Abschlussbericht.pdf, S. 22.

28 International Police Association (IPA) – Deutsche Sektion e.V.

CYBERCRIME UND AKTUELLE BETRUGSMASCHEN

„DER FALSCHE POLIZEIBEAMTE“

An diesem Punkt muss die Frage nach den Motiven der Betrüger gestellt werden. Gibt es potenzielle Erklärungen dafür, warum beinahe ausschließlich ältere Menschen zum Ziel der Betrugsmasche auserwählt werden? Ein Ansatz zur Beantwortung dieser Frage liegt in den wirtschaftlichen Verhältnissen, in denen viele ältere Menschen leben. Im Rentenalter, nachdem die Menschen jahrelang Geld verdient haben, besitzen sie normalerweise mehr Geld als in allen anderen Lebensabschnitten8. Aufgrund der geringen Renten sorgen zudem viele Menschen zusätzlich für das Alter vor und sparen hierfür ihr Geld an. Somit haben die Menschen im Alter bzw. zum Zeitpunkt des Renteneintritts größere Geldsummen angespart. Bei älteren Menschen besteht für die Betrüger also eine durchaus höhere Wahrscheinlichkeit, bei einem Erfolg mehr Geld zu erbeuten, als bei jüngeren. Dieser Umstand macht ältere Menschen für die Betrüger zu potenziell lohnenswerteren Zielen.

Als Krankheit ist Alzheimer, als Ursache von Demenz, zu nennen. Laut einer Studie der Alzheimer Europe aus dem Jahr 2016 leiden in Europa insgesamt rund 10 Prozent der Bevölkerung ab 65 Jahren an Demenz9.

Bild: Expensive/shutterstock.com

In vielen Fällen wird den Betrügern die Tatbegehung durch gesundheitliche Probleme oder Krankheiten der Menschen erleichtert.

Große Unterschiede zwischen den einzelnen europäischen Ländern gibt es nicht, weshalb die Zahlen auch für Deutschland anwendbar sind. In Deutschland sind insgesamt ca. 1.600.000 Menschen ab 65 Jahren von der Krankheit betroffen. Durch die Krankheit leiden die Betroffenen oft an (Kurzzeit-)Gedächtnisstörungen und sind dadurch mehr oder weniger stark vergesslich. Diese Vergesslichkeit kann von den Betrügern zu ihrem Vorteil genutzt werden, da die Opfer durch die Krankheit in Bezug auf die Realität zu Teilen verunsichert sind. Die Opfer sind leichter davon zu überzeugen, dass es sich bei den Betrügern tatsächlich um Polizeibeamte handelt und beispielsweise „rettende“ Nachfragen an Verwandte oder Freunde aufgrund einer Schweigepflicht zu unterlassen haben. Dieses Krankheitsbild der Vergesslichkeit und die erleichterte Überzeugbarkeit der

8 9 Vgl.: https://www.bundesbank.de/Redaktion/DE/Pressemitteilungen/BBK/2013/2013_03_21_phf.html.

Vgl.: https://www.deutsche-alzheimer.de/fileadmin/alz/pdf/factsheets/infoblatt1_haeufigkeit_demenzerkrankungen_dalzg.pdf

29 International Police Association (IPA) – Deutsche Sektion e.V.

Bild: Kristo-Gothard Hunor/shutterstock.comCYBERCRIME UND AKTUELLE BETRUGSMASCHEN

„DER FALSCHE POLIZEIBEAMTE“

Opfer machen diese zu einfachen Zielen für die Betrüger. Es kann zudem angenommen werden, dass viele Fälle der Betrugsmasche gar nicht angezeigt werden, da Opfer zumindest teilweise demenzkrank sind und den Vorfall bereits nach kurzer Zeit wieder vergessen haben.

Eine Studie der Universität Kaliforniens aus dem Jahr 2012 zeigt einen weiteren Grund, warum ältere Menschen häufiger Opfer von Betrugsstraftaten werden. Hierfür wurden insgesamt 119 Personen im Alter zwischen 55 und 84 Jahren jeweils 30 Fotos mit frontal abgelichteten Gesichtern vorgelegt. Um einen Vergleich zu ziehen, wurden dieselben 30 Fotos insgesamt 24 jüngeren Personen gezeigt. Das Ergebnis war, dass ältere Menschen die Porträts von wenig vertrauenswürdigen Personen deutlich positiver bewerteten als die jüngeren. Der Grund hierfür liegt in der Aktivität einer bestimmten Hirnregion, der anteriore Insula. Diese Region wird bei der Bewertung von Risiken und Gefühlen von Abneigung aktiviert. Bei jüngeren Menschen wird diese Region beim Betrachten von Porträts weniger vertrauenswürdig aussehender Personen stärker aktiviert als bei älteren Menschen. Im Ergebnis haben ältere Menschen zwischen den wenig vertrauenswürdigen Personen und vertrauenswürdigen Personen kaum unterschieden. Demnach sind ältere Menschen gutgläubiger und entsprechend anfälliger für Betrügereien.

Bei der Betrugsmasche des falschen Polizeibeamten haben Täter und Opfer in den meisten Fällen kaum Sichtkontakt, da der Großteil der Tathandlung am Telefon vollzogen wird. Es kann aber angenommen werden, dass die Aussage der Studie, ältere