Ilham Firman Ashari, Wisnu Kurniadi, Sudirman, Janner Simarmata

Zelvi Gustiana, Nurdin, Muhammad Resha

Sarah Rosdiana Tambunan, Nizirwan Anwar, Muharman Lubis

Penerbit Yayasan Kita Menulis

Copyright © Yayasan Kita Menulis, 2025

Penulis:

Ilham Firman Ashari, Wisnu Kurniadi, Sudirman, Janner Simarmata

Zelvi Gustiana, Nurdin, Muhammad Resha

Sarah Rosdiana Tambunan, Nizirwan Anwar, Muharman Lubis

Editor: Iko Mart Nadeak

Desain Sampul: Devy Dian Pratama, S.Kom.

Penerbit

Yayasan Kita Menulis

Web: kitamenulis.id

e-mail: press@kitamenulis.id

WA: 0813-9680-7167

IKAPI: 044/SUT/2021

Ilham Firman Ashari., dkk.

Keamanan Informasi (Cybersecurity)

Yayasan Kita Menulis, 2025

xiv; 230 hlm; 16 x 23 cm

ISBN: 978-623-113-649-7

Cetakan 1, Januari 2025

I. Keamanan Informasi (Cybersecurity)

II. Yayasan Kita Menulis

Katalog Dalam Terbitan

Hak cipta dilindungi undang-undang

Dilarang memperbanyak maupun mengedarkan buku tanpa

Izin tertulis dari penerbit maupun penulis

Keamanan informasi adalah praktik melindungi informasi dari ancaman yang dapat merusak integritas, kerahasiaan, dan ketersediaannya.

Keamanan informasi bertujuan untuk menjaga agar data tetap aman dari akses, penggunaan, pengungkapan, perusakan, atau perubahan yang tidak sah. Keamanan informasi mencakup kebijakan, prosedur, dan teknologi yang digunakan untuk melindungi data baik dalam bentuk elektronik, fisik, maupun lainnya.

Buku ini membahas :

Bab 1 Pengantar Keamanan Informasi

Bab 2 Prinsip-prinsip Keamanan Informasi

Bab 3 Pengamanan Jaringan

Bab 4 Perlindungan Data

Bab 5 Jenis-jenis Serangan Siber

Bab 6 Kebijakan Keamanan

Bab 7 Analisis Ancaman

Bab 8 Pengamanan Aplikasi (Application Security)

Bab 9 Keamanan Internet of Things (IoT)

Bab 10 Pengujian Keamanan dan Evaluasi

Harapan kami, buku ini dapat memberikan pengetahuan mendalam sekaligus keterampilan praktis yang diperlukan untuk mengembangkan dan mengimplementasikan keamanan informasi.

Semoga buku ini menjadi sumber inspirasi dan referensi yang berguna bagi semua pembaca. Selamat membaca dan semoga sukses

November 2024 Penulis

Bab 1

2.2

Bab

Bab

4.1

6.4

6.5

7.4

7.3.3

Pengamanan Aplikasi (Application

Bab 9 Keamanan Internet of Things (IoT)

9.1

9.3

9.4

9.7

9.9

Gambar 2.1: COBIT .........................................................................................37

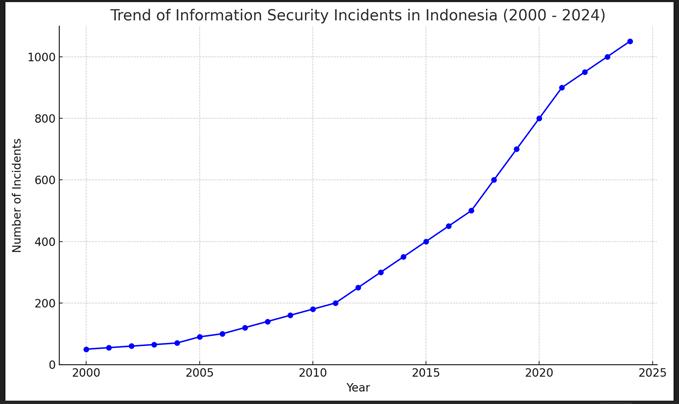

Gambar 7.1: Tren Peningkatan Insiden Kemanan Informasi di Indonesia ..112

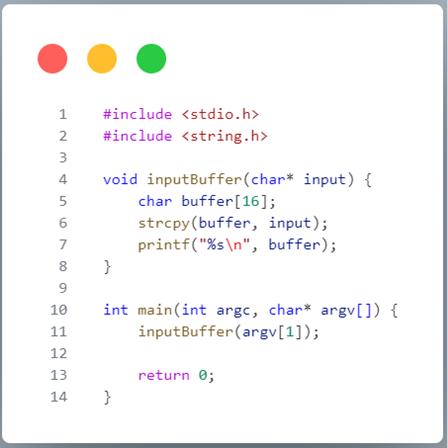

Gambar 8.1: Contoh program yang rentan BOF ............................................133

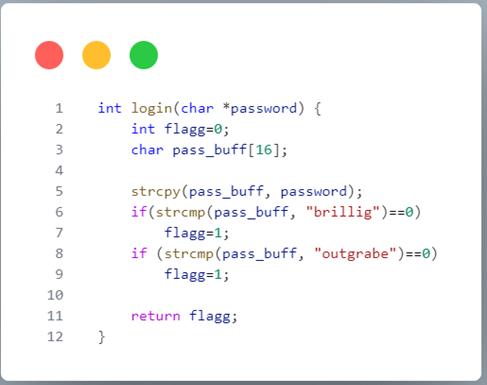

Gambar 8.2: contoh fungsi ...............................................................................133

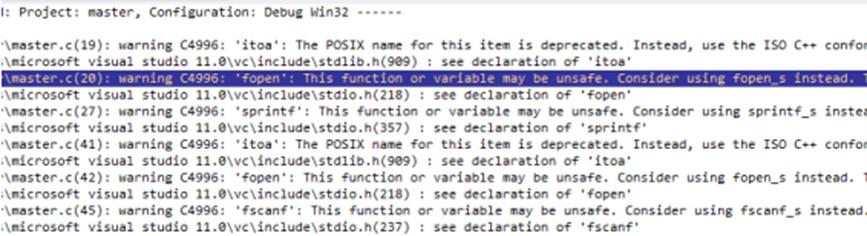

Gambar 8.3: Visual Studio ...............................................................................135

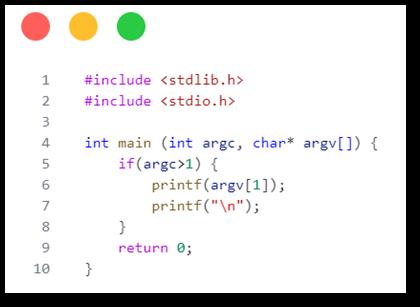

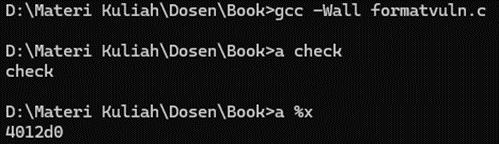

Gambar 8.4: Contoh kode rentan format string vuln. 135

Gambar 8.5: Contoh hasil eksekusi 136

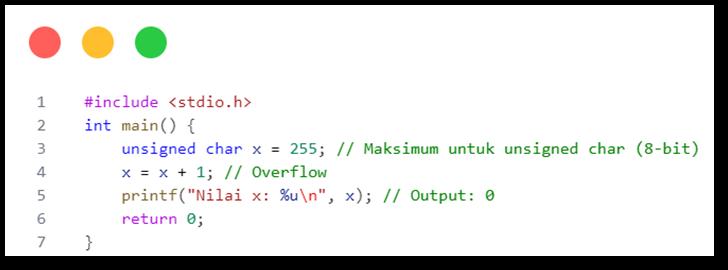

Gambar 8.6: Contoh kode yang rentan terhadap Integer Overflow ..............136

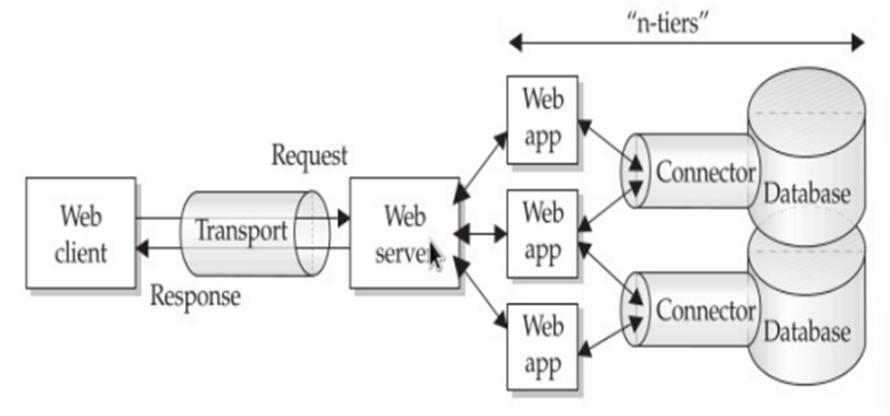

Gambar 8.7: Arsitektur Aplikasi Web ............................................................137

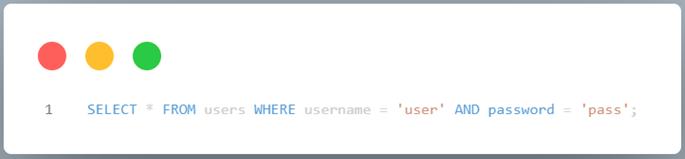

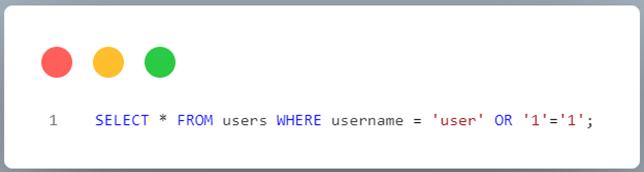

Gambar 8.8: Contoh query...............................................................................142

Gambar 8.9: Query yang diubah oleh input user............................................142

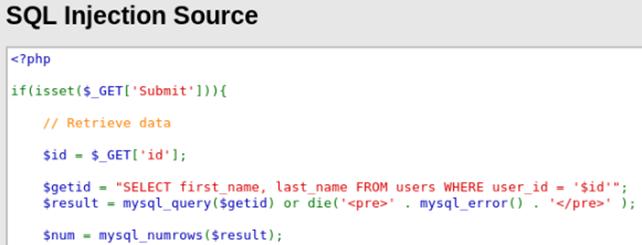

Gambar 8.10: source code pada DVWA ........................................................143

Gambar 8.11: output pada DVWA .................................................................143

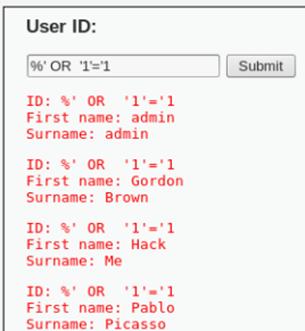

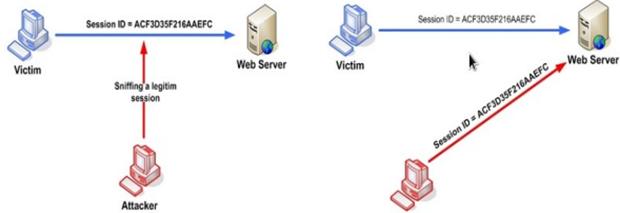

Gambar 8.12: cara kerja man-in-the-middle attack ........................................144

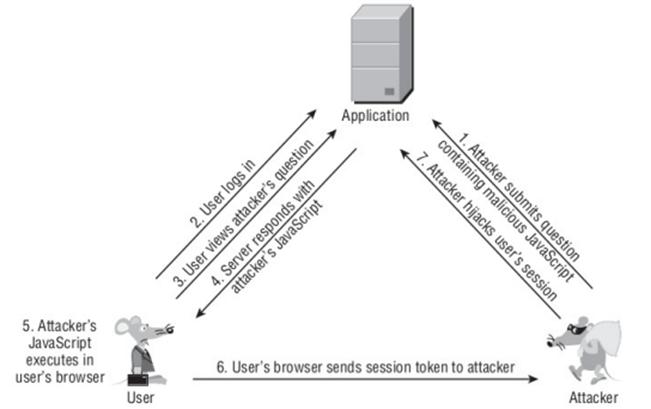

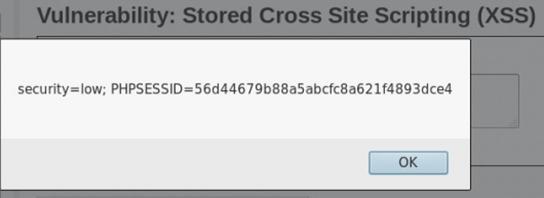

Gambar 8.13: cara kerja XSS (stored-XSS) ...................................................144

Gambar 8.14: cara kerja session sniffing attack 145

Gambar 8.15: Output pada DVWA untuk XSS 145

Tabel 4.1: Jenis-jenis data pribadi yang dilindungi ........................................63

Tabel 4.2: Jenis-jenis data organisasi yang dilindungi ...................................65

Tabel 8.1: Stack dari fungsi login ....................................................................134

Keamanan informasi adalah disiplin keilmuan yang berfokus pada perlindungan informasi dari ancaman yang dapat merusak kerahasiaan, integritas, dan ketersediaan nya (Ashari et al., 2020). Di era digital, informasi menjadi aset penting bagi individu, organisasi, dan pemerintah, namun rentan terhadap risiko seperti serangan siber, kesalahan manusia, dan bencana alam. Hal ini menjadi esensial untuk keberlangsungan di dunia modern.

Keamanan Informasi adalah upaya melindungi informasi dari akses, penggunaan, pengungkapan, gangguan, dan modifikasi yang tidak sah. Fokus utamanya adalah menjaga tiga elemen utama, yaitu Confidentiality (Kerahasiaan), Integrity (Integritas), dan Availability (Ketersediaan), yang sering disebut sebagai CIA Triad (Simarmata et al., 2022).

2 Keamanan Informasi (Cyber Security)

Informasi yang dimaksud meliputi:

1. Informasi digital

Informasi digital adalah data yang disimpan, diproses, atau ditransfer menggunakan perangkat elektronik atau sistem komputer. Informasi ini biasanya berbentuk file digital atau basis data yang dapat diakses melalui jaringan atau perangkat tertentu.

Contoh :

a. File dokumen digital seperti PDF, Word, atau spreadsheet.

b. Data pelanggan yang disimpan dalam sistem CRM (Customer Relationship Management).

c. Data transaksi keuangan dalam sistem perbankan.

d. Informasi pribadi dalam media sosial (foto, video, atau status).

Kerentanan :

a. Dapat dicuri atau diubah melalui serangan malware atau hacking.

b. Rentan terhadap akses tidak sah melalui perangkat jaringan yang lemah.

c. Risiko kehilangan jika tidak dilakukan backup.

2. Informasi fisik

Informasi fisik adalah data atau informasi yang disimpan dalam bentuk non-digital, seperti dokumen cetak, buku, catatan manual, atau file arsip. Informasi ini sering kali masih digunakan di berbagai organisasi untuk kebutuhan administratif atau legal.

Contoh :

a. Dokumen kontrak atau perjanjian hukum dalam bentuk cetak.

b. Laporan keuangan tahunan yang diarsipkan secara fisik.

Bab 1 Pengantar Keamanan Informasi 3

c. Peta dan cetak biru bangunan.

d. Formulir pendaftaran manual.

Kerentanan :

a. Dapat dicuri secara fisik (misalnya, dari lemari arsip yang tidak terkunci).

b. Risiko kerusakan akibat kebakaran, banjir, atau bencana alam lainnya.

c. Mudah diakses oleh pihak tidak berwenang jika tidak ada kontrol keamanan fisik.

3. Informasi verbal Informasi verbal adalah informasi yang disampaikan secara lisan melalui komunikasi langsung (tatap muka) atau melalui alat komunikasi seperti telepon, konferensi video, atau pesan suara.

Contoh :

a. Diskusi rapat yang menyampaikan informasi strategis perusahaan.

b. Pembicaraan telepon antara dokter dan pasien yang berisi informasi medis.

c. Arahan langsung dari manajer kepada karyawan tentang proyek penting.

Kerentanan :

a. Risiko penyadapan pada komunikasi telepon atau konferensi video

b. Kebocoran informasi jika pihak yang tidak berwenang mendengar pembicaraan.

c. Kesalahan penyampaian atau misinterpretasi yang dapat menyebabkan masalah.

4

Keamanan Informasi (Cyber Security)

Pentingnya Keamanan Informasi di Era Digital (Sari etal. , 2020; Simarmata etal. , 2022):

1. Melindungi Privasi Individu

Data pribadi seperti nomor identitas, alamat, informasi kesehatan, dan data finansial perlu dilindungi agar tidak disalahgunakan.

2. Keamanan Bisnis

Perusahaan menyimpan data penting seperti strategi bisnis, informasi pelanggan, dan data keuangan yang jika bocor dapat menyebabkan kerugian besar.

3. Pencegahan Kejahatan Siber

Keamanan informasi membantu mencegah kejahatan seperti phishing, ransomware, dan penipuan daring yang meningkat drastis di era digital.

4. Kepatuhan Hukum dan Regulasi

Banyak negara memiliki regulasi seperti GDPR (General Data Protection Regulation) dan UU ITE (di Indonesia) yang mewajibkan organisasi menjaga data.

5. Kepercayaan Publik

Pelanggaran keamanan informasi dapat merusak reputasi organisasi, sehingga melindungi informasi menjadi kunci menjaga kepercayaan pelanggan.

6. Melindungi Infrastruktur Kritis

Di era digital, sektor seperti transportasi, kesehatan, dan energi sangat bergantung pada teknologi. Serangan terhadap infrastruktur ini bisa berdampak besar pada masyarakat.

7. Meningkatkan Ketahanan Digital

Dengan ancaman yang terus berkembang, keamanan informasi membantu organisasi tetap tangguh menghadapi serangan baru.

Berikut adalah penjelasan yang lebih rinci terkait komponen keamanan informasi.

1. Manusia

Komponen manusia mencakup semua individu yang terlibat dalam pengelolaan, penggunaan, atau pengamanan informasi. Manusia sering dianggap sebagai "mata rantai terlemah" dalam keamanan informasi, karena kesalahan manusia menjadi salah satu penyebab utama terjadinya pelanggaran keamanan.

Aspek Penting pada Faktor Manusia :

a. Awareness (Kesadaran)

Pengguna harus memahami pentingnya menjaga keamanan informasi, termasuk risiko yang muncul dari kekeliruan dari tindakan mereka, seperti mengklik tautan phishing atau menggunakan kata sandi yang lemah. Solusi untuk meningkatkan kesadaran dengan kampanye kesadaran keamanan (security awareness training).

b. Pelatihan (Training)

Pengguna perlu diberikan pelatihan tentang praktik terbaik keamanan informasi, seperti mengenali ancaman phishing, menggunakan perangkat lunak dengan aman, dan respon untuk melaporkan insiden keamanan. Cara paling efektif adalah program pelatihan rutin untuk karyawan dan pengguna.

c. Kesalahan Manusia (Human Error)

Kesalahan ini bisa berupa salah konfigurasi sistem, kehilangan perangkat, atau secara tidak sengaja membocorkan data sensitif. Pengawasan ketat, penggunaan checklist, dan

Keamanan Informasi (Cyber Security)

otomatisasi proses perlu dilakukan untuk mengurangi kesalahan.

Contoh Masalah pada Komponen Manusia:

a. Seorang karyawan membuka lampiran email yang berbahaya dan mengandung malware, menyebabkan malware menyebar di jaringan.

b. Pengguna menggunakan kata sandi yang mudah ditebak atau sama untuk banyak akun.

2. Proses

Proses dalam keamanan informasi terdiri dari kebijakan, prosedur, dan pendekatan sistematis untuk melindungi informasi.

Komponen ini membantu organisasi memastikan bahwa keamanan informasi menjadi bagian dari operasional sehari-hari.

Aspek Penting pada Proses

a. Kebijakan Keamanan (Security Policies)

Aturan tertulis yang mengatur bagaimana informasi dilindungi, siapa yang memiliki akses, dan bagaimana pelanggaran dapat ditangani. Kebijakan ini dapat berupa kebijakan penggunaan perangkat pribadi (BYOD), kebijakan kata sandi, dan kebijakan akses data.

b. Prosedur Operasional (Standard Operating Procedures - SOP)

Langkah-langkah yang harus diikuti untuk melindungi informasi dalam berbagai situasi, seperti proses backup data dan pengelolaan akses. Penerapan dalam bentuk SOP perlu diterapakn juga untuk melaporkan insiden keamanan atau kebijakan enkripsi data.

c. Manajemen Risiko

Identifikasi, evaluasi, dan mitigasi risiko yang mungkin mengancam keamanan informasi.

Contoh Masalah pada Komponen Proses

a. Tidak adanya kebijakan yang jelas tentang penggunaan perangkat USB, sehingga karyawan tanpa sadar terlah menyebarkan malware atau menjadi objek yang diserang malware.

b. Prosedur backup data yang tidak rutin menyebabkan hilangnya data penting.

3. Teknologi

Komponen teknologi mencakup alat, perangkat keras, perangkat lunak, dan infrastruktur yang digunakan untuk melindungi informasi dari ancaman. Teknologi memberikan lapisan perlindungan yang dapat diotomatisasi untuk mendeteksi, mencegah, atau memitigasi ancaman keamanan.

Aspek Penting pada Teknologi

a. Firewall

Melindungi jaringan dari akses tidak sah dengan cara memfilter lalu lintas yang masuk dan keluar. Contohnya adalah Firewall aplikasi web (WAF), firewall jaringan.

b. Enkripsi

Enkripsi adalah metode mengubah informasi menjadi format yang tidak dapat dibaca tanpa kunci dekripsi, melindungi data saat dalam perjalanan atau disimpan (Ashari & Praseptiawan, 2024). Contohnya adalah Protokol HTTPS untuk komunikasi web, enkripsi email (Fairuzabadi et al. , 2023; Ashari et al. , 2024).

Keamanan Informasi (Cyber Security)

c. Antivirus dan Antimalware

Antivirus digunakan untuk melindungi sistem dari perangkat lunak berbahaya seperti virus, worm, ransomware, dan spyware. Contohnya Antivirus yang diperbarui secara berkala.

d. Sistem Deteksi dan Pencegahan Intrusi (IDS/IPS)

IDS/IPS digunakan untuk mendeteksi dan menghentikan serangan yang sedang berlangsung pada jaringan atau sistem.

Contohnya adalah IDS berbasis host, IPS berbasis jaringan.

e. Backup dan Pemulihan Data

Menyediakan salinan data yang dapat dipulihkan jika terjadi insiden, seperti serangan ransomware atau kegagalan sistem.

Contohnya adalah Sistem backup otomatis ke cloud.

Contoh Masalah pada Komponen Teknologi

a. Firewall yang salah konfigurasi memungkinkan akses pihak tidak berwenang ke sistem internal.

b. Antivirus yang tidak diperbarui gagal mendeteksi ancaman baru.

Tiga Pilar Keamanan Informasi (CIA Triad), yaitu (Indarta et al., 2022):

1. Confidentiality (Kerahasiaan)

Kerahasiaan adalah upaya melindungi informasi agar hanya dapat diakses oleh pihak yang berwenang. Tujuan utama kerahasiaan adalah memastikan bahwa data sensitif tidak jatuh ke tangan yang salah atau tidak sah (Ashari et al., 2024).

Aspek Confidentiality mencakup beberapa hal berikut, yaitu (Simarmata, Sriadhi dan Rahim, 2020):

a. Akses Terbatas

Informasi hanya dapat diakses oleh individu atau sistem yang memiliki otorisasi.

b. Enkripsi

Data dienkripsi agar tidak dapat dibaca dan dipahami oleh pihak yang tidak memiliki kunci enkripsi.

c. Autentikasi

Proses untuk memastikan bahwa pengguna yang mencoba mengakses data adalah pihak yang berwenang dan telah memiliki akses.

d. Klasifikasi Informasi

Menentukan level sensitivitas dari informasi yang dapat diakses, misalnya "rahasia," "terbatas," atau "publik."

Contoh Kasus terkait Confidentiality :

a. Informasi pribadi (misalnya, data pelanggan) hanya dapat diakses oleh staf yang berwenang.

b. Data transaksi kartu kredit harus dienkripsi agar tidak dicuri oleh pihak ketiga.

Kerentanan Confidentiality :

a. Phishing, penjahat siber dapat mencuri kredensial pengguna untuk mendapatkan akses.

b. Penyadapan komunikasi (eavesdropping) pada jaringan yang tidak aman.

Keamanan Informasi (Cyber Security)

2. Integrity (Integritas)

Integritas adalah kemampuan untuk memastikan bahwa informasi tetap akurat, konsisten, dan tidak diubah tanpa izin. Tujuan

integritas adalah melindungi informasi dari modifikasi yang disengaja maupun tidak disengaja.

Aspek Penting Integrity

a. Kontrol Versi

Melacak perubahan yang dibuat pada informasi untuk memastikan keakuratan data.

b. Hashing

Menggunakan algoritma hashing untuk mendeteksi apakah data telah diubah.

c. Audit Log

Mencatat semua aktivitas yang terjadi pada data untuk mendeteksi potensi perubahan tidak sah.

Contoh Kasus Integrity

a. Dalam sistem perbankan, saldo akun pengguna tidak boleh diubah tanpa otorisasi resmi.

b. Dokumen medis pasien harus tetap akurat dan tidak boleh dimodifikasi oleh pihak yang tidak sah.

Kerentanan dari Integrity

a. Serangan malware, seperti ransomware, yang dapat mengenkripsi atau mengubah data pengguna.

b. Kesalahan manusia, seperti penghapusan atau modifikasi data yang tidak disengaja.

3. Availability (Ketersediaan)

Ketersediaan adalah memastikan bahwa informasi dapat diakses oleh pihak yang berwenang kapan pun informasi tersebut

dibutuhkan. Tujuan utama ketersediaan adalah mencegah gangguan terhadap akses informasi yang diperlukan, terutama dalam situasi kritis.

Aspek Penting Availability

a. Backup dan Pemulihan Mencadangkan data secara berkala untuk memastikan data dapat dipulihkan setelah terjadi kegagalan sistem.

b. Pemantauan Sistem Memastikan bahwa sistem berjalan dengan baik dan mendeteksi potensi kegagalan atau serangan.

Contoh Kasus Availability :

a. Layanan perbankan online harus tetap tersedia 24/7 untuk pelanggan.

b. Rumah sakit harus dapat mengakses rekam medis elektronik pasien kapan saja, terutama dalam situasi darurat.

Kerentanan Availability :

a. Serangan Distributed Denial of Service (DDoS) yang membanjiri server hingga server tidak dapat melayani pengguna yang sah.

b. Kegagalan perangkat keras, seperti hard disk rusak, yang menyebabkan data tidak dapat diakses.

Berikut beberapa ancaman dan risiko dalam keamanan informasi, yaitu:

1. Serangan Siber

Ancaman ini berasal dari pihak eksternal yang mencoba mengeksploitasi kelemahan sistem untuk mencuri, merusak, atau memodifikasi informasi.

Hacking adalah upaya ilegal untuk mendapatkan akses ke sistem atau jaringan. Contohnya adalah Serangan brute force untuk menebak kata sandi dan eksploitasi celah keamanan dalam perangkat lunak.

Malware adalah perangkat lunak berbahaya yang dirancang untuk mencuri data, mengganggu sistem, atau merusak perangkat.

Contohnya seperti Ransomware yang dapat Mengenkripsi data dan meminta tebusan dan Spyware yang dapat Mencuri informasi pribadi tanpa sepengetahuan pengguna.

Phishing adalah upaya untuk menipu pengguna agar pengguna dapat memberikan informasi sensitif seperti kata sandi atau data kartu kredit. Phising biasanya dilakukan melalui email palsu yang tampaknya berasal dari bank dan meminta login ke situs palsu.

2. Ancaman Internal (Insider Threats

Ancaman yang berasal dari dalam organisasi, baik karena kelalaian maupun tindakan disengaja (Sihotang et al., 2023).

Beberapa Tindakan yang termasuk dalam ancaman internal, yaitu:

a. Karyawan secara tidak sengaja menghapus data penting atau mengekspos informasi sensitif. Contohnya adalah pengguna yang menggunakan perangkat USB tidak aman yang terinfeksi malware.

b. Karyawan atau mantan karyawan yang sengaja mencuri atau merusak data. Contoh: Mantan karyawan mengakses sistem perusahaan dengan akun yang tidak dinonaktifkan.

3. Bencana Alam

Bencana alam dapat merusak infrastruktur teknologi dan data secara fisik, mengganggu ketersediaan informasi.

a. Banjir

Dapat merusak server atau pusat data yang tidak memiliki perlindungan terhadap air.

b. Gempa Bumi

Berpotensi merusak perangkat keras seperti server, kabel jaringan, atau bangunan tempat data disimpan.

c. Kebakaran

Menghancurkan dokumen fisik, perangkat keras, atau bahkan backup data jika tidak disimpan di lokasi yang aman.

Contoh Risiko :

1. Kehilangan Data Sensitif

Kehilangan informasi penting, baik karena pencurian, penghapusan, atau kerusakan, dapat berdampak signifikan pada individu atau organisasi. Dampaknya adalah hilangnya kepercayaan pelanggan dan denda atau sanksi jika data sensitif pelanggan bocor. Contohnya adalah kebocoran data pelanggan sebuah e-commerce akibat serangan hacking.

2. Serangan Ransomware

Ransomware adalah ancaman di mana data pengguna dienkripsi oleh pelaku dan hanya dapat diakses kembali setelah membayar tebusan. Dampaknya adalah gangguan operasional dan kehilangan data jika tidak ada backup. Contohnya adalah serangan

Keamanan Informasi (Cyber Security)

ransomware pada sistem rumah sakit, sehingga membuat pihak rumah sakit tidak dapat mengakses rekam medis pasien.

3. Kerusakan Reputasi Organisasi

Ketika informasi sensitif bocor atau serangan keamanan terjadi, reputasi organisasi dapat rusak di mata pelanggan, mitra, atau masyarakat umum. Dampaknya adalah Kehilangan pelanggan, penurunan nilai pasar, dan kehilangan peluang bisnis. Contohnya adalah bocornya informasi pribadi pelanggan bank menyebabkan hilangnya kepercayaan dan migrasi pelanggan ke kompetitor.

Perkembangan sejarah keamanan informasi diuraikan sebagai berikut:

1. Awal Mula Konsep Keamanan Informasi

Konsep keamanan informasi telah berkembang seiring dengan kebutuhan manusia untuk melindungi informasi penting sejak zaman dahulu.

a. Era Pra-Digital

Pada zaman kuno, metode perlindungan informasi menggunakan enkripsi manual, seperti Cipher Caesar yang digunakan oleh Julius Caesar untuk mengamankan pesan militernya. Arsip-arsip kerajaan dan dokumen penting disimpan di tempat yang aman untuk melindunginya dari pihak yang tidak berwenang.

b. Perang Dunia II

Kemajuan dalam enkripsi dan dekripsi terjadi, seperti penggunaan mesin Enigma oleh Jerman yang dipecahkan oleh para ahli di Bletchley Park, Inggris. Ini menandai awal mula pentingnya kriptografi dalam keamanan informasi.

c. Era Komputer Awal (1950-1970)

Ketika komputer mulai digunakan untuk menyimpan dan memproses informasi, kebutuhan akan keamanan informasi mulai berkembang. Pada saat ini, fokus utama adalah melindungi akses fisik ke perangkat keras dan menyimpan informasi dalam bentuk kode sederhana.

2. Revolusi Digital dan Dampaknya terhadap Keamanan Informasi

Dengan munculnya komputer pribadi dan internet, keamanan informasi menghadapi tantangan yang semakin kompleks.

a. Era Komputer Pribadi (1980-an):

Pengenalan komputer pribadi ke rumah-rumah membuat informasi menjadi lebih terdesentralisasi, tetapi juga meningkatkan risiko pencurian data. Virus komputer pertama, seperti Elk Cloner, muncul pada awal 1980-an, menunjukkan ancaman terhadap perangkat lunak.

b. Era Internet (1990-an)

Internet membawa manfaat besar dalam berbagi informasi, tetapi juga membuka pintu bagi ancaman siber baru seperti phishing, spam, dan hacking. Konsep keamanan jaringan mulai dikembangkan dengan alat seperti firewall dan antivirus.

c. Regulasi Awal Keamanan Informasi

Dengan semakin banyaknya insiden pelanggaran data, munculnya regulasi seperti Data Protection Act 1998 di Inggris menjadi tonggak penting.

Keamanan Informasi (Cyber Security)

d. Munculnya Serangan Terorganisir (2000-an)

Ancaman siber mulai berkembang menjadi lebih canggih dan terorganisir, seperti serangan ransomware dan DDoS (Distributed Denial of Service). Fokus keamanan informasi mulai beralih dari pencegahan ke deteksi dan respon cepat terhadap insiden.

3. Tren Terbaru dalam Keamanan Informasi

a. Internet of Things (IoT)

IoT membawa tantangan baru karena semakin banyak perangkat yang terhubung ke internet, seperti kamera keamanan, perangkat rumah pintar, hingga kendaraan.\

Tantangan Keamanan IoT : Banyak perangkat IoT dirancang tanpa mempertimbangkan keamanan, sehingga mudah diserang. Contoh: Botnet Mirai menyerang ratusan ribu perangkat IoT untuk meluncurkan serangan DDoS besar-besaran. Solusi dengan cara Implementasi standar keamanan IoT seperti pengelolaan kredensial perangkat dan pembaruan firmware secara rutin.

b. Cloud Computing

Penyimpanan dan pemrosesan data di cloud memungkinkan fleksibilitas, tetapi juga menghadirkan risiko baru. Beberapa

Tantangan Keamanan Cloud seperti Akses tidak sah ke data yang disimpan di cloud, Ancaman insider pada penyedia layanan cloud, dan Ketergantungan pada penyedia pihak ketiga. Solusi dengan cara Enkripsi data end-to-end, Autentikasi multi-faktor (MFA), dan Pemantauan keamanan berbasis cloud.

Bab 1 Pengantar Keamanan

c. Artificial Intelligence (AI):

AI telah menjadi alat yang kuat dalam memperkuat pertahanan keamanan informasi, tetapi juga dimanfaatkan oleh penyerang. AI dapat digunakan untuk mendeteksi pola anomali dalam lalu lintas jaringan, memprediksi serangan sebelum terjadi, dan otomatisasi respons keamanan. Contohnya adalah Sistem Intrusion Detection and Prevention (IDPS) berbasis AI.

Keamanan informasi merupakan salah satu aspek krusial dalam dunia digital yang terus berkembang. Dalam konteks ini, prinsip-prinsip keamanan informasi berfungsi sebagai pedoman untuk melindungi data dan sistem dari ancaman yang dapat merusak integritas, kerahasiaan, dan ketersediaan informasi. Penerapan prinsip-prinsip ini tidak hanya melibatkan teknologi, tetapi juga kebijakan, prosedur, dan perilaku pengguna yang memegang peranan penting dalam menjaga keamanan informasi. Dalam pembahasan ini, kita akan mengkaji berbagai prinsip dasar yang menjadi fondasi dalam merancang dan mengimplementasikan sistem keamanan yang efektif dan dapat diandalkan

Keamanan Informasi (Cyber Security)

Dalam dunia keamanan informasi, tiga konsep utama yang dikenal sebagai

CIA Triad, Confidentiality, Integrity, dan Availability adalah pilar fundamental yang membentuk kerangka kerja keamanan informasi. CIA Triad menyediakan dasar yang kokoh dalam upaya menjaga kerahasiaan, keandalan, dan aksesibilitas data. Konsep ini berfungsi tidak hanya sebagai prinsip inti keamanan, tetapi juga sebagai alat evaluasi dalam menentukan efektivitas strategi perlindungan siber dalam berbagai situasi. Di era digital ini, memahami dan mengimplementasikan CIA Triad menjadi semakin penting, terutama dengan maraknya ancaman yang terus berkembang dan inovasi teknologi yang meningkatkan kompleksitas keamanan (Stallings & Brown, 2018).

Confidentiality, atau kerahasiaan, adalah konsep dasar dalam keamanan informasi yang berfokus pada menjaga agar informasi hanya diakses oleh individu atau sistem yang memiliki otorisasi. Dalam konteks keamanan, menjaga kerahasiaan sangat penting untuk melindungi data sensitif dari akses yang tidak sah dan menjaga kepercayaan pengguna atau pemilik data terhadap sistem. Penggunaan metode enkripsi adalah salah satu teknik umum untuk mencapai kerahasiaan; data dikodekan menjadi format yang tidak dapat dipahami tanpa kunci dekripsi yang sesuai.

Selain itu, sistem otentikasi yang kuat, seperti multifactor authentication (MFA), membantu memastikan bahwa hanya pengguna yang sah yang dapat mengakses data. Kerahasiaan sangat krusial di berbagai industri, termasuk keuangan, kesehatan, dan pemerintahan, di mana kebocoran informasi dapat memiliki konsekuensi serius.

Selain enkripsi dan otentikasi, pengaturan hak akses berbasis peran (RoleBased Access Control/RBAC) adalah pendekatan lain yang efektif dalam menjaga kerahasiaan. RBAC mengizinkan akses berdasarkan peran pengguna di dalam organisasi, sehingga hanya mereka yang benarbenar memerlukan data tertentu untuk tugasnya yang memiliki akses. Dengan

demikian, prinsip "least privilege" juga diterapkan, di mana pengguna hanya diberikan akses minimum yang diperlukan.

Dalam era transformasi digital, tantangan terhadap kerahasiaan semakin meningkat seiring dengan penggunaan layanan berbasis cloud, kolaborasi daring, dan akses jarak jauh. Oleh karena itu, pendekatan terhadap kerahasiaan kini mencakup kebijakan pengamanan data yang kuat serta audit berkala untuk mendeteksi dan menangani potensi pelanggaran sejak dini (Bishop, 2019).

Integrity, atau integritas, berfokus pada menjaga keakuratan, keutuhan, dan konsistensi data dari modifikasi yang tidak sah selama siklus hidupnya.

Dalam lingkungan bisnis dan pemerintahan, integritas informasi sangat penting karena ketidakakuratan data dapat menyebabkan kesalahan pengambilan keputusan dan merusak kepercayaan terhadap sistem.

Teknik untuk menjaga integritas meliputi penggunaan checksum dan hash function, di mana hash function dapat mendeteksi perubahan pada data dengan cara membandingkan nilai hash sebelum dan sesudah perubahan.

Apabila data mengalami modifikasi yang tidak sah, hasil hash akan berubah, sehingga administrator dapat segera menyelidiki insiden tersebut. Integritas juga menjadi dasar bagi catatan medis, data keuangan, dan berbagai sektor lain di mana kebenaran data merupakan elemen krusial.

Dalam dunia digital yang terus berkembang, menjaga integritas informasi juga melibatkan pemantauan dan audit terhadap aktivitas sistem. Proses audit dan logging memungkinkan organisasi untuk melacak perubahan dan memastikan bahwa data tetap dalam keadaan yang seharusnya. Selain itu, metode seperti kontrol versi dan backup rutin membantu mengurangi risiko terhadap integritas data, khususnya ketika terjadi kesalahan atau serangan.

Penggunaan teknologi blockchain juga menjadi tren dalam menjaga integritas informasi karena karakteristiknya yang tidak dapat diubah dan

Keamanan Informasi (Cyber Security)

transparan. Di sektor perbankan, misalnya, integritas data yang terjaga menjadi dasar untuk membangun kepercayaan nasabah dan mencegah kerugian finansial akibat penipuan atau manipulasi data (Stallings & Brown, 2018).

Availability, atau ketersediaan, memastikan bahwa informasi dan sumber daya sistem selalu dapat diakses oleh pengguna yang sah saat dibutuhkan. Dalam dunia yang semakin terhubung, ketersediaan informasi sangat penting untuk mendukung operasional bisnis, menyediakan layanan publik, dan menjaga kepuasan pengguna. Untuk mencapai ketersediaan, organisasi biasanya menerapkan teknik redundansi dan failover, yang memungkinkan sistem untuk tetap berjalan meskipun terjadi kegagalan pada komponen tertentu.

Misalnya, penggunaan backup dan disaster recovery memastikan bahwa data dapat dipulihkan dalam situasi darurat, seperti bencana alam atau serangan siber. Ketika data atau layanan tidak tersedia, dampaknya bisa sangat besar, terutama di sektor kesehatan dan keuangan, di mana keterlambatan akses dapat berakibat fatal.

Serangan yang menargetkan ketersediaan, seperti Distributed Denial of Service (DDoS), juga menjadi perhatian utama dalam keamanan informasi. Serangan DDoS mencoba mengganggu akses terhadap layanan atau sistem dengan membanjiri lalu lintas jaringan, sehingga server menjadi kelebihan beban dan tidak dapat merespons pengguna yang sah. Untuk mengatasi ancaman ini, organisasi sering menggunakan firewall, load balancer, dan jaringan pengiriman konten (Content Delivery Network/CDN) untuk mendistribusikan lalu lintas dan mencegah overload.

Selain itu, pengelolaan risiko yang proaktif, termasuk pemantauan aktivitas sistem secara terusmenerus, membantu organisasi mendeteksi potensi gangguan sejak dini. Dengan demikian, ketersediaan tidak hanya melibatkan penyediaan akses tetapi juga mempertimbangkan ketangguhan sistem dalam menghadapi gangguan yang tidak terduga (Vacca, 2020).

Dalam keamanan informasi, model Authentication, Authorization, dan Accountability (AAA) berfungsi sebagai fondasi untuk mengendalikan akses terhadap data dan sumber daya. Model ini dirancang untuk memberikan kontrol yang ketat terhadap siapa yang dapat mengakses sistem, apa yang mereka boleh lakukan, dan memastikan bahwa setiap tindakan dicatat untuk mencegah penyalahgunaan.

Dengan menggunakan model AAA, organisasi dapat mengembangkan dan menerapkan sistem keamanan yang efektif untuk melindungi aset digital mereka dari ancaman dan pelanggaran. Konsep AAA ini penting untuk melindungi kerahasiaan, integritas, dan ketersediaan informasi yang dikelola oleh sebuah organisasi (Andress, 2014).

2.2.1

Authentication adalah proses verifikasi identitas pengguna sebelum memberikan akses ke sistem. Dalam konteks keamanan, autentikasi adalah langkah pertama yang krusial untuk memastikan bahwa hanya individu yang berwenang yang dapat masuk ke dalam sistem atau jaringan. Proses autentikasi melibatkan berbagai metode seperti kata sandi, biometrik (misalnya sidik jari atau pengenalan wajah), dan token keamanan.

Teknologi autentikasi multifaktor (MFA) semakin populer, karena memadukan beberapa lapisan verifikasi yang memperkecil peluang akses oleh pihak yang tidak sah. Contoh autentikasi yang aman adalah kombinasi antara kata sandi dan sidik jari, yang membuat sulit bagi peretas untuk mengakses sistem hanya dengan satu bentuk verifikasi.

Dalam dunia siber yang penuh dengan risiko, autentikasi yang kuat memberikan fondasi untuk mengamankan akses dan menjaga informasi sensitif dari ancaman eksternal (Stallings & Brown, 2018).

1. Definisi dan Tujuan Authentication

Authentication adalah langkah pertama dalam kontrol akses yang berfungsi untuk memverifikasi identitas pengguna, perangkat, atau aplikasi sebelum memberikan akses ke sistem. Proses ini umumnya melibatkan kredensial seperti kata sandi, token fisik, atau biometrik (Kumar & Gupta, 2023). Dalam lingkungan modern, authentication tidak hanya menjamin keamanan, tetapi juga mendukung pengalaman pengguna yang efisien melalui mekanisme seperti Single Sign-On (SSO).

2. Faktor Authentication

Faktor authentication mengacu pada metode yang digunakan untuk memverifikasi identitas.

Tiga kategori utama meliputi:

a. Sesuatu yang Anda Ketahui: Informasi seperti kata sandi atau PIN.

b. Sesuatu yang Anda Miliki: Token fisik, kartu pintar, atau perangkat seluler.

c. Sesuatu yang Anda Adalah: Biometrik seperti sidik jari, pengenalan wajah, atau iris mata (Smith & Brown, 2022).

Penggunaan lebih dari satu faktor dikenal sebagai Multi-Factor Authentication (MFA), yang secara signifikan meningkatkan keamanan dengan mengurangi risiko jika salah satu faktor terkompromi.

3. Tren Authentication Modern

a. Passwordless Authentication Metode ini menghilangkan ketergantungan pada kata sandi tradisional yang rentan terhadap serangan seperti phishing atau brute force. Sebagai gantinya, pengguna memanfaatkan

biometrik atau tautan satu kali yang dikirim melalui email atau SMS (Rahman et al., 2023).

b. Behavioral Biometrics

Behavioral biometrics menganalisis pola perilaku pengguna seperti cara mengetik, pergerakan kursor, atau gaya berjalan. Teknologi ini menawarkan lapisan keamanan tambahan yang sulit dipalsukan (Anderson & Li, 2023).

c. Continuous Authentication Dalam pendekatan ini, sistem memantau aktivitas pengguna secara berkelanjutan untuk memastikan bahwa pengguna yang telah diotentikasi tetap sah sepanjang sesi. Teknologi ini sering digunakan dalam aplikasi dengan kebutuhan keamanan tinggi seperti perbankan digital (Chen et al., 2023).

4. Risiko dan Tantangan

Meskipun authentication semakin maju, ancaman tetap ada. Serangan seperti phishing, man-in-the-middle attacks, dan eksploitasi token tetap menjadi tantangan signifikan. Untuk mengatasinya, sistem modern menggunakan enkripsi yang kuat, autentikasi berbasis waktu, dan teknologi biometrik yang lebih canggih (NIST, 2022).

5. Rekomendasi Implementasi

Sistem authentication yang kuat harus memadukan kemudahan penggunaan dengan keamanan.

Beberapa rekomendasi utama meliputi:

a. Mengadopsi Multi-Factor Authentication (MFA).

b. Memanfaatkan enkripsi ujung ke ujung selama proses authentication.

c. Menerapkan pendekatan passwordless untuk mengurangi ketergantungan pada kata sandi.

Keamanan Informasi (Cyber Security)

d. Melakukan audit berkala terhadap mekanisme authentication untuk mengidentifikasi kelemahan potensial (ISO, 2023).

2.2.2 Authorization

Authorization adalah langkah yang menentukan tingkat akses pengguna setelah identitas mereka berhasil diverifikasi. Sederhananya, otorisasi berfokus pada kontrol tentang apa yang dapat dilakukan atau diakses oleh pengguna dalam sistem. Contohnya, dalam sebuah sistem manajemen data, seorang pengguna biasa mungkin hanya memiliki hak untuk melihat data, sementara seorang administrator memiliki hak untuk mengubah atau menghapus data.

Pengaturan ini mengurangi risiko penyalahgunaan informasi dan menjaga agar hanya mereka yang memiliki peran tertentu yang dapat mengakses fungsi atau data penting. Prinsip otorisasi sering dikombinasikan dengan konsep "least privilege," yang menyatakan bahwa pengguna sebaiknya diberikan akses minimal yang mereka butuhkan untuk menyelesaikan pekerjaannya.

Dengan demikian, otorisasi berfungsi sebagai perisai keamanan tambahan yang memastikan data aman dari perubahan atau modifikasi yang tidak sah (Whitman & Mattord, 2018).

1. Definisi dan Pentingnya Authorization

Authorization adalah proses pemberian izin kepada pengguna atau entitas untuk mengakses sumber daya tertentu berdasarkan hak yang telah ditetapkan. Proses ini memastikan keamanan sistem dengan membatasi akses hanya kepada pengguna yang berwenang (Kumar & Singh, 2023). Authorization tidak hanya mengelola akses tetapi juga menjaga integritas dan kerahasiaan data dengan mencegah tindakan yang tidak sah.

2. Prinsip Utama Authorization

a. Least Privilege

Prinsip ini memastikan bahwa pengguna hanya memiliki akses minimum yang diperlukan untuk menjalankan tugas mereka. Pendekatan ini mengurangi risiko penyalahgunaan akses atau kerentanan keamanan (Chen et al., 2023).

b. Role-Based Access Control (RBAC)

RBAC mengatur akses berdasarkan peran pengguna dalam organisasi. Setiap peran memiliki serangkaian izin yang telah ditentukan, sehingga akses lebih terstruktur dan mudah dikelola (Anderson & White, 2022).

c. Attribute-Based Access Control (ABAC)

ABAC memberikan izin berdasarkan atribut tertentu, seperti waktu, lokasi, atau perangkat yang digunakan. Pendekatan ini lebih fleksibel dibanding RBAC, memungkinkan kontrol akses yang lebih dinamis (Rahman & Lee, 2023).

d. Separation of Duties (SoD)

SoD memastikan bahwa tanggung jawab yang sensitif dibagi antara beberapa pengguna untuk mengurangi risiko kesalahan atau kecurangan. Contohnya, seorang pengguna yang membuat transaksi tidak boleh menjadi orang yang menyetujuinya (ISO, 2023).

3. Model Authorization Modern

a. Discretionary Access Control (DAC)

Dalam model ini, pemilik data menentukan siapa yang memiliki akses ke sumber daya tertentu. Meskipun fleksibel, pendekatan ini rentan terhadap kesalahan konfigurasi (Smith & Brown, 2023).

Keamanan Informasi (Cyber Security)

b. Mandatory Access Control (MAC)

MAC menggunakan kebijakan keamanan terpusat yang mengontrol akses berdasarkan klasifikasi data dan tingkat otoritas pengguna. Model ini sering digunakan di lingkungan dengan keamanan tinggi seperti militer (NIST, 2022).

c. Zero Trust Architecture

Zero Trust adalah pendekatan modern yang mengasumsikan bahwa tidak ada pengguna atau perangkat yang sepenuhnya dapat dipercaya, bahkan jika mereka berada di dalam jaringan organisasi. Akses diberikan hanya setelah verifikasi menyeluruh (Taylor et al., 2023).

4. Implementasi Authorization

a. Access Control Lists (ACLs)

ACLs adalah daftar izin yang menentukan siapa yang dapat mengakses sumber daya tertentu dan tindakan apa yang dapat dilakukan, seperti membaca, menulis, atau mengeksekusi file (Rahman & Lee, 2023).

b. Policy Enforcement Points (PEPs)

PEPs adalah komponen yang bertanggung jawab untuk menegakkan kebijakan akses, memastikan bahwa hanya pengguna yang berwenang yang dapat mengakses sistem (Chen et al., 2023).

c. OAuth and OpenID Connect

OAuth adalah protokol authorization untuk memberikan akses sementara ke aplikasi pihak ketiga tanpa berbagi kredensial pengguna. OpenID Connect melengkapi OAuth dengan menambahkan lapisan authentication (Smith & Brown, 2023).

5. Risiko dan Tantangan dalam Authorization

Authorization menghadapi tantangan seperti:

a. Kesalahan Konfigurasi: Hak akses yang tidak tepat dapat menyebabkan pelanggaran keamanan.

b. Pengelolaan Hak Akses: Dalam organisasi besar, mengelola akses untuk banyak pengguna bisa menjadi rumit.

c. Serangan Insider Threats: Pengguna yang memiliki hak akses sah tetapi menyalahgunakannya dapat mengancam keamanan sistem (Kumar & Singh, 2023).

Untuk mengatasi tantangan ini, praktik terbaik termasuk melakukan audit reguler, menerapkan prinsip least privilege, dan menggunakan alat manajemen akses yang kuat.

Accountability, atau pertanggungjawaban, adalah elemen yang mendasari transparansi dan pengawasan di dalam sistem keamanan. Pertanggungjawaban dilakukan dengan mencatat dan melacak setiap aktivitas pengguna di dalam sistem melalui proses audit dan log. Aktivitas pengguna seperti login, modifikasi data, dan upaya akses yang gagal semuanya dicatat dan disimpan untuk memastikan bahwa tindakan yang dilakukan dapat dilacak kembali ke identitas tertentu.

Dengan adanya accountability, organisasi dapat mengidentifikasi potensi pelanggaran, memantau kepatuhan, dan melakukan forensik jika terjadi insiden keamanan. Keberadaan log audit juga memberikan bukti penting dalam penegakan kebijakan keamanan dan memungkinkan tindakan korektif jika ditemukan penyalahgunaan atau pelanggaran kebijakan oleh pengguna (Bishop, 2019).

Keamanan Informasi (Cyber Security)

Dalam keamanan informasi, risiko mencakup potensi ancaman yang dapat memengaruhi sistem, data, atau aset penting organisasi. Pengelolaan risiko yang efektif bertujuan untuk meminimalisir dampak negatif dari ancaman terhadap kerahasiaan, integritas, atau ketersediaan informasi. Pendekatan ini melibatkan beberapa langkah kritis: identifikasi risiko, analisis risiko, pengurangan risiko, serta monitoring dan evaluasi risiko secara berkelanjutan.

Menerapkan metode pengelolaan risiko yang komprehensif dapat meningkatkan daya tahan organisasi terhadap ancaman dan menjaga operasional tetap aman serta sesuai dengan regulasi (Whitman & Mattord, 2018).

Langkah pertama dalam manajemen risiko adalah identifikasi risiko, yaitu proses mengenali potensi ancaman yang dapat mengganggu atau merusak sistem keamanan. Identifikasi risiko melibatkan pemetaan semua aset penting yang dimiliki organisasi, seperti data, perangkat keras, perangkat lunak, dan jaringan, serta memahami bagaimana aset tersebut bisa menjadi sasaran ancaman.

Proses ini dilakukan dengan berbagai teknik, seperti wawancara, survei, dan analisis skenario untuk mengungkap risiko yang mungkin tidak terlihat. Dengan pemahaman yang mendalam tentang ancaman, organisasi dapat menyusun strategi lebih lanjut untuk mengantisipasi atau menghindari risikorisiko tersebut (Stoneburner, Goguen, & Feringa, 2002).

Setelah mengidentifikasi risiko, langkah selanjutnya adalah menganalisis risiko untuk menentukan tingkat ancaman yang dihadapi oleh organisasi.

Analisis risiko melibatkan dua komponen utama: kemungkinan terjadinya suatu risiko dan dampak potensial yang ditimbulkan. Dengan menganalisis kedua komponen ini, organisasi dapat memprioritaskan risiko yang paling signifikan dan mengalokasikan sumber daya secara efektif.

Metode analisis ini dapat menggunakan pendekatan kualitatif, kuantitatif, atau kombinasi keduanya, tergantung pada kompleksitas dan kebutuhan organisasi. Dengan pemahaman ini, keputusan strategis yang diambil menjadi lebih tepat sasaran, memungkinkan perlindungan yang lebih baik terhadap sumber daya yang paling berharga (Kouns & Minoli, 2010).

2.3.3 Pengurangan Risiko

Pengurangan risiko mencakup langkahlangkah untuk mengurangi kemungkinan atau dampak dari risiko yang telah dianalisis. Strategi pengurangan risiko dapat dilakukan melalui berbagai cara, seperti penguatan keamanan jaringan, pembaruan perangkat lunak, implementasi kontrol akses, serta pelatihan bagi karyawan untuk meningkatkan kesadaran keamanan.

Misalnya, penggunaan enkripsi data yang kuat dan autentikasi multifaktor dapat mengurangi risiko akses yang tidak sah ke sistem informasi. Pengurangan risiko ini tidak hanya melibatkan penerapan teknologi, tetapi juga mencakup kebijakan dan prosedur yang konsisten untuk menjaga keamanan di setiap level organisasi (Andress, 2014).

Monitoring dan evaluasi risiko adalah proses yang berkelanjutan untuk memastikan bahwa strategi pengelolaan risiko yang telah diterapkan tetap efektif seiring dengan perubahan lingkungan dan teknologi. Pemantauan risiko memungkinkan organisasi untuk mendeteksi perubahan dalam profil risiko yang mungkin timbul, seperti munculnya ancaman baru atau perubahan dalam regulasi.

Evaluasi secara berkala membantu organisasi menyesuaikan strategi pengelolaan risiko mereka agar tetap relevan dan responsif terhadap

Keamanan Informasi (Cyber Security)

perkembangan terkini. Proses ini dapat melibatkan audit keamanan, uji penetrasi, serta analisis log untuk mendeteksi aktivitas mencurigakan, sehingga organisasi dapat bertindak sebelum terjadi insiden yang merugikan (Bishop, 2019).

Prinsip Zero Trust telah menjadi dasar pendekatan modern dalam keamanan informasi, menekankan bahwa tidak ada pengguna atau perangkat yang dapat dipercaya begitu saja, baik yang berada di dalam maupun di luar jaringan organisasi. Pada dasarnya, Zero Trust berprinsip bahwa akses ke sistem atau data harus selalu diverifikasi, dan semua permintaan akses harus divalidasi berdasarkan sejumlah faktor, seperti autentikasi pengguna, lokasi, dan perilaku akses sebelumnya.

Dengan pendekatan ini, organisasi dapat meminimalisir risiko serangan dari dalam (insider threats) dan mempersulit penyerang eksternal untuk merusak sistem. Dalam dunia yang semakin terhubung, Zero Trust menggeser paradigma keamanan tradisional yang berfokus pada perimeter jaringan, menjadi model yang menitikberatkan pada verifikasi terusmenerus dan minimalisasi kepercayaan tanpa pembuktian (Rose, Borchert, Mitchell, & Connelly, 2020).

Prinsip Zero Trust juga mendukung kebijakan akses terbatas hanya pada sumber daya yang diperlukan bagi pengguna, yang relevan dengan konsep Least Privilege. Least Privilege, atau hak akses minimal, adalah prinsip yang memastikan bahwa pengguna atau perangkat hanya memiliki izin akses minimum yang diperlukan untuk menjalankan tugasnya. Dengan membatasi hak akses pengguna, organisasi dapat meminimalkan potensi kerusakan jika suatu akun atau perangkat mengalami kompromi.

Sebagai contoh, jika seorang karyawan hanya memerlukan akses ke data keuangan untuk melakukan tugasnya, maka akses ke data sensitif lainnya, seperti informasi pelanggan atau rincian proyek, tidak seharusnya diberikan. Penerapan prinsip Least Privilege menjadi semakin penting di tengah peningkatan ancaman dari malware dan ransomware yang dapat menyebar dengan cepat melalui jaringan jika pengguna memiliki hak akses yang terlalu luas (Bertino & Sandhu, 2005).

Kombinasi dari Zero Trust dan Least Privilege memperkuat strategi keamanan yang lebih menyeluruh, karena kedua prinsip ini bekerja secara sinergis untuk mengurangi eksposur organisasi terhadap risiko dan membatasi potensi pergerakan lateral dari serangan siber. Dalam implementasinya, model ini juga melibatkan penggunaan teknologi tambahan, seperti kontrol akses berbasis identitas, autentikasi multifaktor, dan pemantauan aktivitas yang ketat untuk memastikan bahwa setiap tindakan dalam sistem dapat dilacak dan dianalisis.

Dengan mengadopsi prinsip-prinsip Zero Trust dan Least Privilege, organisasi tidak hanya mengamankan sistem mereka dari akses yang tidak sah, tetapi juga membangun fondasi keamanan yang proaktif dan responsif dalam menghadapi dinamika ancaman siber yang terus berkembang (Kindervag, 2010).

2.5.1 ISO 27001

ISO 27001 adalah standar internasional yang diakui luas dalam mengelola keamanan informasi organisasi secara sistematis dan terstruktur. Standar ini menawarkan kerangka kerja bagi organisasi untuk mengidentifikasi, mengelola, dan mengurangi risiko keamanan informasi, yang menjadi aspek penting dalam era digital saat ini. ISO 27001 berfokus pada

Keamanan Informasi (Cyber Security)

pembentukan dan pemeliharaan Sistem Manajemen Keamanan Informasi (Information Security Management System atau ISMS) yang mencakup kebijakan, prosedur, dan kontrol yang diperlukan untuk melindungi aset informasi.

Penerapan standar ini membantu organisasi menjaga kerahasiaan, integritas, dan ketersediaan data dengan memastikan bahwa mereka memiliki mekanisme untuk melindungi data dari ancaman yang beragam, baik yang bersifat internal maupun eksternal (Humphreys, 2008).

Dalam implementasinya, ISO 27001 menyediakan langkah-langkah yang terstruktur untuk mengidentifikasi risiko dan menerapkan kontrol yang tepat untuk memitigasi ancaman terhadap informasi. Proses ini melibatkan penilaian risiko yang cermat, diikuti oleh pemilihan kontrol keamanan yang sesuai dari Annex A ISO 27001, yang mencakup berbagai aspek seperti kebijakan keamanan, keamanan fisik, kontrol akses, dan keamanan komunikasi.

Selain itu, standar ini juga mewajibkan adanya audit dan pemantauan berkelanjutan untuk memastikan efektivitas sistem keamanan yang diterapkan, serta peningkatan berkelanjutan yang memungkinkan adaptasi terhadap perubahan lingkungan ancaman. Dengan menerapkan ISO 27001, organisasi dapat menunjukkan komitmen mereka terhadap keamanan informasi kepada para pemangku kepentingan, serta membangun kepercayaan yang lebih besar dengan pelanggan, mitra, dan regulator (Von Solms & Von Solms, 2004).

2.5.2 NIST (National Institute of Standards and Technology)

National Institute of Standards and Technology (NIST) adalah lembaga yang memainkan peran kunci dalam pengembangan dan pemeliharaan standar keamanan informasi di Amerika Serikat, dengan dampak signifikan terhadap praktik keamanan siber global. NIST telah mengembangkan serangkaian pedoman dan framework yang bertujuan untuk membantu

organisasi mengidentifikasi, melindungi, mendeteksi, merespons, dan memulihkan aset informasi mereka dari berbagai ancaman siber.

Salah satu kontribusi utama NIST dalam bidang keamanan informasi adalah publikasinya yang dikenal sebagai NIST Cybersecurity Framework (CSF), yang pertama kali diperkenalkan pada tahun 2014 sebagai bagian dari upaya nasional untuk memperkuat keamanan siber infrastruktur penting.

Framework ini dirancang untuk menjadi panduan praktis yang dapat digunakan oleh organisasi dari berbagai ukuran dan industri untuk meningkatkan postur keamanan mereka secara menyeluruh (Ross et al., 2018).

NIST CSF terdiri dari lima fungsi inti Identify, Protect, Detect, Respond, dan Recover yang membentuk pendekatan holistik terhadap keamanan siber. Setiap fungsi ini terstruktur dalam kategori dan subkategori yang mencakup berbagai aktivitas dan kontrol yang harus diadopsi oleh organisasi dalam melindungi sistem informasi mereka. Misalnya, fungsi "Identify" mengharuskan organisasi memahami dan mengelola risiko terhadap sistem dan data, sedangkan "Protect" fokus pada kontrol yang mengurangi dampak insiden, seperti kebijakan kontrol akses dan pelatihan keamanan.

NIST juga menyediakan panduan mendetail dalam dokumen NIST SP 80053, yang mencakup katalog kontrol keamanan untuk sistem informasi federal, dan NIST SP 800171, yang menguraikan perlindungan data sensitif yang dibagikan oleh pemerintah dengan mitra swasta. Dengan mengikuti standar-standar NIST ini, organisasi tidak hanya meningkatkan kemampuan mereka untuk mencegah dan merespons serangan siber, tetapi juga memenuhi persyaratan kepatuhan yang semakin ketat (Stouffer, Falco, & Scarfone, 2011).

Framework yang disediakan oleh NIST sangat fleksibel dan dapat diadaptasi oleh organisasi nonpemerintah, termasuk sektor swasta, yang ingin meningkatkan ketahanan siber mereka. Hal ini penting karena NIST CSF dirancang untuk menyesuaikan dengan berbagai jenis ancaman siber yang terus berkembang dan meningkat. Selain itu, karena diadopsi secara luas di

Keamanan Informasi (Cyber Security)

luar Amerika Serikat, NIST CSF juga mendorong harmonisasi standar keamanan di tingkat internasional, yang sangat relevan dalam era digital saat ini di mana bisnis sering beroperasi secara lintas batas.

Dengan penerapan yang tepat, pedoman NIST dapat membantu organisasi mencapai kematangan keamanan yang lebih tinggi serta membangun lingkungan operasional yang lebih tangguh terhadap serangan. Secara keseluruhan, peran NIST dalam mendefinisikan dan mengatur standar keamanan siber telah memberikan fondasi yang kuat bagi perlindungan informasi dalam berbagai sektor industri (Lipner & Sherman, 2015).

COBIT (Control Objectives for Information and Related Technologies) adalah framework tata kelola dan manajemen teknologi informasi yang dirancang untuk membantu organisasi dalam mencapai tujuan bisnisnya melalui penggunaan teknologi informasi yang efektif dan aman. COBIT pertama kali dikembangkan oleh ISACA, sebuah asosiasi profesional internasional untuk tata kelola teknologi informasi, dan telah mengalami banyak pembaruan untuk mengikuti perkembangan teknologi dan praktik terbaik di industri.

COBIT 2019, versi terbaru yang diperkenalkan, memperkenalkan struktur yang lebih fleksibel dan adaptif dibandingkan versi sebelumnya, menekankan integrasi penuh antara tujuan bisnis dan TI. Dengan menggunakan COBIT, organisasi dapat menciptakan lingkungan yang memungkinkan mereka menjaga keseimbangan antara pengendalian risiko dan pencapaian nilai dari investasi teknologi informasi, serta memastikan pemanfaatan TI yang bertanggung jawab dan sesuai regulasi (Wilkin & Chenhall, 2020).

COBIT 2019 mencakup berbagai komponen utama seperti prinsip, tujuan, model tata kelola, dan panduan implementasi. Prinsip COBIT 2019 terbagi menjadi dua bagian utama: Prinsip Tata Kelola dan Prinsip Manajemen, yang bersamasama membantu organisasi dalam mengelola risiko, meningkatkan efisiensi, dan memastikan bahwa penggunaan TI sejalan dengan sasaran strategis perusahaan. Salah satu aspek kunci dari COBIT adalah fokusnya pada penciptaan nilai bagi para pemangku kepentingan.

COBIT menyediakan kerangka kerja yang memungkinkan perusahaan mengidentifikasi dan mengelola risiko secara sistematis, yang sangat penting dalam konteks keamanan informasi. Melalui pendekatan ini, COBIT membantu organisasi dalam menentukan proses mana yang perlu ditingkatkan dan bagaimana melaksanakan pengendalian yang efektif untuk mencapai tujuan yang diinginkan, termasuk dalam pengelolaan keamanan informasi yang lebih komprehensif (De Haes et al., 2021).

COBIT juga menyediakan pedoman yang kuat dalam menjaga kepatuhan terhadap berbagai peraturan dan standar yang berlaku di bidang keamanan informasi. Dengan merangkul prinsipprinsip COBIT, organisasi dapat meningkatkan efektivitas kontrol keamanan informasi yang mereka terapkan serta meningkatkan kepercayaan pengguna dan pemangku

38 Keamanan Informasi (Cyber Security)

kepentingan. COBIT memberikan kerangka referensi yang mencakup aktivitas spesifik, metrik kinerja, dan metode evaluasi yang dapat digunakan organisasi untuk menilai dan meningkatkan pengelolaan informasi.

Dengan pendekatan yang fleksibel, framework ini memungkinkan perusahaan dari berbagai sektor untuk menyesuaikan strategi keamanan mereka terhadap kebutuhan spesifik, serta memastikan bahwa sistem dan data mereka tetap terlindungi dalam lingkungan teknologi yang dinamis (Tuttle & Vandervelde, 2021).

3.1.1 Konsep Dasar Keamanan Jaringan

Konsep Dasar Keamanan Jaringan adalah fondasi penting dalam melindungi sistem jaringan dari ancaman, gangguan, atau penyusupan yang dapat menyebabkan kerugian bagi individu atau organisasi. Keamanan jaringan bertujuan untuk menjaga kerahasiaan, integritas, dan ketersediaan data dan layanan jaringan (Waroh et al., 2024).

Berikut adalah beberapa konsep utama dalam keamanan jaringan:

1. Kerahasiaan (Confidentiality)

Kerahasiaan bertujuan melindungi informasi dari akses yang tidak sah, baik dalam proses transmisi maupun penyimpanan. Untuk menjaga kerahasiaan, data sering kali dienkripsi, sehingga hanya pihak yang memiliki izin atau kunci tertentu yang bisa membacanya. Dengan kata lain, hanya pihak yang berwenang

Keamanan Informasi (Cyber Security)

yang dapat mengakses data, menjaga informasi sensitif dari tangan yang salah.

2. Integritas (Integrity)

Integritas memastikan bahwa data tidak diubah atau dirusak selama proses transmisi atau penyimpanan. Ini penting agar informasi yang diterima tetap asli dan akurat seperti yang dimaksudkan oleh pengirim. Teknik seperti hashing dan tanda tangan digital sering digunakan untuk memeriksa integritas data.

3. Ketersediaan (Availability)

Ketersediaan mengacu pada keandalan sistem jaringan, di mana data dan layanan jaringan harus selalu tersedia bagi pengguna yang berwenang kapan pun mereka membutuhkannya. Berbagai metode seperti load balancing, backup, dan disaster recovery diterapkan untuk memastikan bahwa layanan tetap aktif dan berfungsi, bahkan dalam situasi serangan atau kerusakan sistem.

4. Autentikasi (Authentication)

Autentikasi adalah proses verifikasi identitas pengguna atau perangkat yang mencoba mengakses jaringan. Ini adalah langkah pertama dalam pengamanan, yang memastikan bahwa hanya pengguna yang sah yang bisa masuk ke jaringan. Teknik yang umum digunakan meliputi kata sandi, PIN, biometrik, dan otentikasi multi-faktor (MFA).

5. Otorisasi (Authorization)

Setelah autentikasi, otorisasi menentukan tingkat akses yang dimiliki oleh pengguna di jaringan. Otorisasi menetapkan hak atau izin untuk mengakses data atau layanan tertentu, sehingga mencegah pengguna melakukan tindakan yang tidak diperbolehkan di dalam jaringan.

6. Audit dan Pemantauan (Audit and Monitoring)

Audit dan pemantauan adalah proses memantau aktivitas jaringan secara terus-menerus untuk mendeteksi anomali atau aktivitas yang mencurigakan. Log audit jaringan memungkinkan

administrator untuk melacak dan meninjau aktivitas yang mencurigakan dan mengidentifikasi pola yang menunjukkan adanya pelanggaran keamanan.

7. Pengendalian Akses (Access Control)

Pengendalian akses adalah langkah-langkah yang membatasi akses ke bagian jaringan tertentu atau informasi tertentu berdasarkan peran atau identitas pengguna. Ini mencegah pengguna atau perangkat yang tidak sah untuk mengakses atau memodifikasi informasi yang tidak relevan.

8. Kriptografi (Cryptography)

Kriptografi adalah teknik pengamanan data melalui enkripsi untuk melindungi informasi selama proses komunikasi. Teknik ini melibatkan penggunaan algoritma matematis untuk mengenkripsi dan mendekripsi data, sehingga hanya penerima yang sah yang dapat mengakses informasi yang dikirimkan.

9. Sistem Deteksi dan Pencegahan Intrusi (IDS/IPS)

Sistem deteksi intrusi (IDS) dan sistem pencegahan intrusi (IPS) adalah teknologi yang dirancang untuk memantau dan menganalisis lalu lintas jaringan guna mendeteksi ancaman potensial. IDS mendeteksi dan melaporkan ancaman, sementara IPS lebih proaktif dalam menghentikan ancaman secara otomatis sebelum mencapai jaringan.

10. Firewall Firewall adalah perangkat atau sistem perangkat lunak yang mengatur lalu lintas jaringan berdasarkan aturan keamanan yang

Keamanan Informasi (Cyber Security)

ditetapkan. Firewall bekerja sebagai penghalang antara jaringan internal dan eksternal, mencegah akses yang tidak sah masuk atau keluar dari jaringan.

11. Pengendalian Fisik

Selain aspek teknis, pengendalian fisik (seperti pengamanan akses ke server, ruang data, dan perangkat jaringan) juga penting untuk mengamankan infrastruktur jaringan dari ancaman fisik, seperti pencurian atau kerusakan perangkat.

Konsep dasar keamanan jaringan ini membentuk strategi komprehensif untuk melindungi sistem dari berbagai jenis ancaman. Dengan memahami dan menerapkan konsep ini, organisasi dapat membangun jaringan yang lebih aman dan andal, serta siap dalam menghadapi tantangan keamanan digital (Mariana, Utomo and Jananto, 2024; Purnama Putra, Dharma Saputra and Suandika, 2024).

Jenis Ancaman Jaringan merujuk pada berbagai risiko dan potensi serangan yang dapat merusak sistem jaringan atau mencuri informasi. Memahami jenis ancaman ini adalah langkah penting untuk mencegah dan melindungi jaringan dari gangguan eksternal maupun internal (Prihadiati, Putra and Aris, 2024).

Berikut adalah beberapa jenis ancaman jaringan utama:

1. Serangan Denial of Service (DoS) dan Distributed Denial of Service (DDoS)

a. DoS adalah serangan yang membuat layanan jaringan menjadi tidak dapat diakses oleh pengguna sah dengan membanjiri server atau jaringan dengan lalu lintas berlebih.

b. DDoS adalah varian dari DoS yang menggunakan banyak perangkat (biasanya melalui botnet) untuk menyerang server secara simultan, membuatnya sulit untuk diblokir.

2. Man-in-the-Middle Attack (MITM)

Serangan MITM terjadi ketika penyerang menyusup di antara dua pihak yang berkomunikasi, memungkinkan mereka untuk mengakses, mengubah, atau menyadap data yang dikirimkan.

Penyerang dapat menyamarkan diri sebagai pihak yang sah dalam komunikasi ini, sering kali tanpa disadari oleh kedua belah pihak.

3. Phishing dan Spear Phishing

a. Phishing adalah upaya untuk mendapatkan informasi sensitif (seperti kata sandi dan data kartu kredit) dengan menyamar sebagai pihak terpercaya melalui email, pesan teks, atau situs palsu

b. Spear Phishing adalah versi yang lebih terarah, di mana serangan difokuskan pada individu tertentu dengan informasi spesifik tentang mereka, membuat serangan lebih meyakinkan.

4. Malware (Malicious Software)

a. Virus: Program berbahaya yang dapat mereplikasi dirinya sendiri dan menyebar ke perangkat lain, sering kali merusak atau mencuri data.

b. Worm: Mirip dengan virus, tetapi dapat menyebar tanpa memerlukan host atau interaksi pengguna.

c. Trojan Horse: Program yang terlihat sah tetapi sebenarnya berisi kode berbahaya. Trojan sering digunakan untuk mencuri informasi atau mengakses perangkat tanpa izin.

d. Spyware: Program yang mengumpulkan data tentang pengguna tanpa sepengetahuannya.

e. Ransomware: Jenis malware yang mengenkripsi data dan meminta tebusan untuk membukanya kembali.

5. SQL Injection

SQL Injection adalah teknik serangan di mana penyerang menyisipkan kode SQL berbahaya ke dalam aplikasi untuk memanipulasi database di belakangnya. Serangan ini memungkinkan penyerang untuk mengakses, mengubah, atau menghapus data yang seharusnya terlindungi.

6. Cross-Site Scripting (XSS)

XSS adalah serangan yang memungkinkan penyerang menyisipkan skrip jahat ke dalam situs web yang kemudian dieksekusi oleh browser pengguna. Ini dapat digunakan untuk mencuri informasi pengguna atau merusak sesi pengguna.

7. Sniffing dan Spoofing

a. Sniffing adalah teknik pengawasan lalu lintas jaringan untuk menangkap data yang sedang dikirimkan. Serangan ini dapat mengumpulkan data seperti kredensial login atau informasi pribadi.

b. Spoofing melibatkan manipulasi identitas dengan menyamarkan diri sebagai pengguna, perangkat, atau alamat IP lain. Contohnya termasuk IP spoofing dan ARP spoofing.

8. Brute Force Attack

Serangan brute force adalah metode mencoba-coba berbagai kombinasi kata sandi hingga menemukan yang benar. Serangan ini dapat memakan waktu lama tetapi cukup efektif jika kata sandi lemah.

9. Social Engineering

Social engineering adalah teknik manipulasi psikologis yang digunakan oleh penyerang untuk mendapatkan informasi rahasia atau akses ke jaringan. Ini melibatkan taktik seperti berpura-pura

menjadi orang dalam perusahaan atau menipu seseorang untuk membocorkan informasi sensitif.

10. Advanced Persistent Threats (APT)

APT adalah serangan jangka panjang dan berkelanjutan di mana penyerang menyusup ke dalam jaringan dan beroperasi secara tersembunyi untuk waktu yang lama, biasanya untuk mencuri data sensitif secara berkelanjutan. APT biasanya melibatkan penyerang terlatih dan berteknologi tinggi.

11. Zero-Day Attack

Serangan zero-day adalah eksploitasi kerentanan dalam perangkat lunak yang belum ditemukan atau diperbaiki oleh pengembang.

Karena kerentanannya belum diketahui, sangat sulit untuk melindungi sistem dari serangan zero-day.

12. Insider Threats (Ancaman Internal)

Ancaman internal adalah serangan atau pelanggaran yang dilakukan oleh orang dalam organisasi, seperti karyawan atau kontraktor. Ancaman ini sering kali disebabkan oleh akses yang sah tetapi disalahgunakan untuk mencuri data atau merusak sistem.

13. Eavesdropping atau Interception Attack

Serangan ini melibatkan penyadapan atau pengintaian lalu lintas jaringan untuk mencuri informasi rahasia, seperti kredensial atau data sensitif lainnya.

Ancaman-ancaman jaringan ini menuntut perlindungan yang cermat dan pendekatan keamanan berlapis untuk memitigasi risikonya. Dengan memahami berbagai jenis ancaman, organisasi dapat merancang dan menerapkan solusi keamanan yang lebih efektif dan komprehensif (Bayu Megantoro et al., 2024; Nurendro Ilhamsyah, Mahmudi and Faisol, 2024).

Keamanan Informasi (Cyber Security)

3.1.3 Risiko dan Dampak pada Sistem Jaringan

Risiko dan Dampak pada Sistem Jaringan adalah aspek kritis yang harus dipahami untuk menjaga kelangsungan operasional serta perlindungan data organisasi. Serangan pada jaringan dapat mengakibatkan kerugian besar, baik dalam aspek finansial, reputasi, maupun keamanan data (Purbodiningrat, I Nyoman Yudi Anggara Wijaya and I Gede Juliana Eka Putra, 2024).

Berikut adalah beberapa risiko utama serta dampak yang mungkin terjadi pada sistem jaringan:

1. Risiko Pencurian Data (Data Breach)

a. Risiko: Pencurian data adalah salah satu risiko terbesar, di mana data sensitif seperti informasi pelanggan, data karyawan, atau data bisnis dicuri oleh pihak tidak berwenang.

b. Dampak: Pencurian data dapat mengakibatkan kerugian finansial yang besar, hilangnya kepercayaan pelanggan, tuntutan hukum, serta dampak reputasi yang merugikan organisasi.

2. Risiko Serangan Denial of Service (DoS/DDoS)

a. Risiko: Serangan DoS/DDoS menyebabkan layanan jaringan atau server tidak dapat diakses oleh pengguna sah karena banjir lalu lintas berlebih.

b. Dampak: Serangan ini bisa mengakibatkan downtime pada layanan, menghambat operasional bisnis, dan menurunkan produktivitas. Bagi layanan yang bergantung pada ketersediaan online (seperti e-commerce), ini dapat mengakibatkan hilangnya pendapatan dan kepercayaan pengguna.

3. Risiko Malware dan Ransomware

a. Risiko: Malware atau ransomware yang masuk ke jaringan dapat menginfeksi perangkat atau mengenkripsi data, mengunci akses hingga tebusan dibayar.

b. Dampak: Kehilangan data, downtime yang lama, serta biaya tambahan untuk pemulihan atau pembayaran tebusan. Malware yang tersebar juga dapat menginfeksi jaringan eksternal, memperburuk dampak reputasi.

4. Risiko Perusakan Data (Data Tampering)

a. Risiko: Penyerang dapat mengubah atau memanipulasi data sehingga menjadi tidak akurat atau tidak dapat dipercaya.

b. Dampak: Data yang rusak atau diubah dapat menyebabkan kesalahan dalam pengambilan keputusan, hilangnya kepercayaan pada sistem, serta risiko operasional yang mengganggu proses bisnis.

5. Risiko Keamanan Fisik (Physical Security Threats)

a. Risiko: Pencurian perangkat fisik atau kerusakan perangkat keras (hardware) karena akses tidak sah atau bencana fisik.

b. Dampak: Hilangnya perangkat atau kerusakan fisik dapat menyebabkan kehilangan data, menghambat operasional, serta memerlukan biaya perbaikan atau penggantian perangkat.

6. Risiko Ancaman Internal (Insider Threats)

a. Risiko: Karyawan atau orang dalam yang memiliki akses ke jaringan bisa menyalahgunakan akses ini untuk keuntungan pribadi atau merusak data.

b. Dampak: Ancaman internal bisa lebih merusak karena pelaku biasanya memiliki akses yang sah. Dampaknya dapat berupa pencurian data, perusakan sistem, serta hilangnya data atau informasi bisnis penting.

Keamanan Informasi (Cyber Security)

7. Risiko Kerentanan dalam Perangkat Lunak (Software Vulnerabilities)

a. Risiko: Aplikasi atau sistem yang memiliki celah keamanan dapat dieksploitasi oleh penyerang, misalnya melalui serangan zero-day atau SQL Injection.

b. Dampak: Eksploitasi kerentanan ini dapat mengakibatkan akses tidak sah, kebocoran data, dan potensi kehilangan kontrol terhadap sistem jaringan.

8. Risiko Phishing dan Serangan Rekayasa Sosial (Social Engineering)

a. Risiko: Phishing dan social engineering mencoba menipu pengguna untuk memberikan informasi sensitif atau mengklik tautan berbahaya.

b. Dampak: Jika pengguna tertipu, ini dapat mengakibatkan pencurian kredensial, hilangnya data, atau masuknya malware ke dalam sistem jaringan.

9. Risiko Sniffing dan Spoofing

a. Risiko: Teknik sniffing memungkinkan penyerang menangkap dan membaca data dalam perjalanan, sedangkan spoofing memungkinkan penyerang menyamar sebagai perangkat atau pengguna lain.

b. Dampak: Kedua serangan ini dapat menyebabkan hilangnya data, kerusakan reputasi, dan kebocoran informasi sensitif yang berdampak pada operasional bisnis dan keamanan.

10. Risiko Ketergantungan pada Vendor atau Cloud (Third-party Dependency)

a. Risiko: Bergantung pada penyedia layanan cloud atau vendor pihak ketiga dapat menimbulkan risiko jika pihak tersebut mengalami pelanggaran atau downtime.

b. Dampak: Ketergantungan ini dapat mengakibatkan hilangnya data, keterlambatan operasional, atau bahkan gangguan besar pada infrastruktur jaringan organisasi.

Dampak Umum yang Mungkin Terjadi :

1. Kerugian Finansial: Serangan pada jaringan dapat mengakibatkan biaya pemulihan, tuntutan hukum, serta kehilangan pendapatan.

2. Penurunan Produktivitas: Kegagalan jaringan dan serangan dapat menghentikan atau menunda proses bisnis yang penting.

3. Kerusakan Reputasi: Pelanggaran jaringan sering kali mengurangi kepercayaan pelanggan dan mitra bisnis.

4. Dampak Hukum: Pencurian data atau pelanggaran keamanan dapat menyebabkan organisasi harus menghadapi tuntutan hukum atau denda.

5. Gangguan Operasional: Kehilangan data atau kerusakan sistem dapat mengakibatkan organisasi kehilangan kendali dan terhambatnya layanan kepada pelanggan.

Risiko-risiko ini menunjukkan bahwa keamanan jaringan bukan hanya tentang melindungi perangkat, tetapi juga melibatkan perlindungan aset digital, data, serta reputasi organisasi. Memahami risiko dan dampaknya memungkinkan organisasi untuk mengembangkan kebijakan, prosedur, dan teknologi yang sesuai untuk menjaga keamanan jaringan (Christanto and Aji, 2024; Suharni, 2024).

3.2.1 Langkah-langkah Pencegahan Serangan

Langkah-langkah Pencegahan Serangan adalah strategi dan tindakan untuk melindungi jaringan dari berbagai ancaman keamanan. Pencegahan yang efektif dapat mengurangi risiko serangan dan meminimalkan dampaknya pada operasional jaringan (Mahardika, Juardi and Solehudin, 2024).

Berikut adalah langkah-langkah utama untuk mencegah serangan jaringan:

1. Penerapan Firewall dan Sistem Deteksi Intrusi (IDS/IPS)

a. Firewall membantu memfilter lalu lintas jaringan dan membatasi akses ke jaringan berdasarkan aturan keamanan yang ditetapkan.

b. Intrusion Detection System (IDS) dan Intrusion Prevention System (IPS) mendeteksi dan mencegah ancaman dengan mengidentifikasi aktivitas mencurigakan dalam jaringan dan melakukan tindakan otomatis untuk menghentikannya.

2. Enkripsi Data

a. Enkripsi adalah teknik mengubah data menjadi format yang tidak bisa dibaca oleh siapa pun kecuali penerima yang dituju. Ini sangat penting untuk data sensitif yang dikirim melalui jaringan.

b. Menggunakan enkripsi yang kuat, seperti SSL/TLS untuk komunikasi web dan VPN untuk jaringan jarak jauh, dapat membantu mencegah penyadapan dan manipulasi data.

3. Pembaruan dan Patch Secara Berkala

a. Pembaruan perangkat lunak dan patch keamanan sangat penting untuk menutup celah yang dapat dimanfaatkan oleh penyerang.

b. Memastikan semua sistem operasi, aplikasi, dan perangkat jaringan selalu diperbarui membantu mencegah serangan yang memanfaatkan kerentanan perangkat lunak.

4. Penggunaan Otentikasi Dua Faktor (2FA)

a. Otentikasi Dua Faktor (2FA) adalah lapisan tambahan keamanan di mana pengguna harus melewati dua langkah verifikasi, seperti memasukkan kata sandi dan kode OTP yang dikirim ke ponsel.

b. Ini mengurangi risiko akses tidak sah jika kata sandi bocor atau dicuri.

5. Pelatihan Keamanan untuk Pengguna

a. Pelatihan pengguna tentang praktik keamanan dasar, seperti mengenali email phishing, tidak membagikan kata sandi, dan menggunakan kata sandi yang kuat, adalah langkah penting untuk mencegah serangan yang memanfaatkan kelemahan manusia.

b. Edukasi ini membantu pengguna lebih waspada terhadap serangan rekayasa sosial, seperti phishing dan social engineering.

6. Penerapan Kebijakan Akses yang Ketat (Least Privilege)

a. Prinsip least privilege memastikan bahwa pengguna hanya memiliki akses ke informasi dan sistem yang mereka butuhkan untuk pekerjaan mereka.

b. Menggunakan kontrol akses berbasis peran (RBAC) membantu mencegah akses tidak sah ke data sensitif dan sistem jaringan.

7. Pemantauan dan Logging Aktivitas Jaringan

a. Memantau aktivitas jaringan secara berkala memungkinkan tim keamanan mendeteksi pola yang mencurigakan atau aktivitas abnormal.

b. Log dari sistem keamanan dan server dapat memberikan wawasan tentang serangan yang sedang berlangsung atau yang mungkin terjadi.

8. Backup Data Secara Berkala

a. Backup data secara teratur adalah langkah penting dalam menjaga ketersediaan data jika terjadi serangan ransomware atau kerusakan sistem.

b. Pastikan backup disimpan secara aman di luar jaringan utama dan diuji untuk memastikan data dapat dipulihkan dengan cepat jika diperlukan.

9. Segmentasi Jaringan

a. Segmentasi jaringan adalah teknik membagi jaringan menjadi beberapa bagian, sehingga serangan yang masuk ke satu bagian tidak bisa menyebar dengan mudah ke bagian lain.

b. Ini berguna dalam mencegah ancaman lateral (gerakan antardevice dalam jaringan) dan melindungi data sensitif.

10. Penggunaan Software Antivirus dan Anti-Malware

a. Antivirus dan anti-malware membantu melindungi perangkat dari berbagai jenis malware dan virus yang bisa menginfeksi jaringan.

b. Pastikan software ini selalu diperbarui dengan database terbaru untuk mendeteksi ancaman baru yang muncul.

11. Otentikasi Jaringan dan VPN untuk Akses Jarak Jauh

a. Virtual Private Network (VPN) membantu melindungi komunikasi jaringan saat bekerja dari jarak jauh, memastikan data dienkripsi dan hanya bisa diakses oleh pengguna yang sah.

b. VPN menyediakan lapisan perlindungan tambahan bagi karyawan yang mengakses jaringan perusahaan dari luar.

12. Pemindai Keamanan dan Tes Penetrasi Secara Berkala

a. Pemindai keamanan otomatis dan tes penetrasi berkala membantu menemukan celah dalam sistem sebelum penyerang menemukannya.

b. Tes penetrasi dilakukan oleh tim keamanan atau pihak ketiga untuk mengidentifikasi dan memperbaiki kerentanan.

13. Penerapan Protokol Keamanan Jaringan yang Ketat

a. Menggunakan protokol keamanan, seperti HTTPS, SSH, dan WPA3 (untuk jaringan nirkabel), membantu melindungi data saat dalam perjalanan dan menjaga keamanan jaringan.

b. Menghindari protokol yang tidak aman seperti HTTP (tanpa SSL/TLS) dan WEP (untuk Wi-Fi) karena mudah diserang.

14. Rencana Tanggap Darurat dan Pemulihan Bencana (Incident Response and Disaster Recovery)

a. Menyusun rencana tanggap darurat yang mencakup langkahlangkah yang diambil jika terjadi serangan, siapa yang harus diberi tahu, dan bagaimana proses pemulihan harus dilakukan.

b. Rencana pemulihan bencana memastikan bahwa data dan sistem dapat dipulihkan secepat mungkin setelah serangan untuk meminimalkan downtime.

Langkah-langkah pencegahan ini dapat membantu melindungi jaringan dari berbagai jenis serangan dan memastikan sistem berjalan dengan aman. Dengan pendekatan berlapis-lapis dalam keamanan jaringan, organisasi

Keamanan Informasi (Cyber Security)

dapat meningkatkan ketahanan terhadap ancaman dan melindungi data sensitif dari risiko yang terus berkembang (Cahyono et al., 2024; Febriyanto and Sobari, 2024).

Kebijakan Penggunaan Kata Sandi yang Aman adalah seperangkat aturan dan pedoman untuk memastikan bahwa kata sandi yang digunakan dalam jaringan atau aplikasi adalah kuat dan sulit ditebak. Kebijakan ini dirancang untuk melindungi data pengguna dan mencegah akses tidak sah (Adrianto, Widodo and Puspitasari, 2024).

Berikut adalah komponen utama dari kebijakan penggunaan kata sandi yang aman:

1. Panjang Minimum Kata Sandi

a. Kata sandi harus memiliki panjang minimum, biasanya setidaknya 12 karakter untuk tingkat keamanan yang lebih tinggi.

b. Panjang yang lebih besar membantu memperkuat kata sandi dan mengurangi kemungkinan peretas bisa menebaknya melalui metode brute-force.

2. Kombinasi Karakter Beragam

a. Kata sandi harus mengandung kombinasi karakter yang berbeda, termasuk:

• Huruf besar (A-Z)

• Huruf kecil (a-z)

• Angka (0-9)

• Simbol (misalnya, @, #, $, !)

b. Kombinasi ini meningkatkan kompleksitas kata sandi, menjadikannya lebih sulit ditebak.

3. Larangan Menggunakan Informasi Pribadi

a. Pengguna sebaiknya tidak menggunakan informasi pribadi dalam kata sandi mereka, seperti nama, tanggal lahir, nama hewan peliharaan, atau alamat.

b. Informasi pribadi mudah ditebak dan dapat digunakan oleh peretas dalam serangan social engineering.

4. Kata Sandi Unik untuk Setiap Akun

a. Disarankan untuk tidak menggunakan kata sandi yang sama pada beberapa akun atau layanan.

b. Dengan menggunakan kata sandi yang unik untuk setiap akun, jika satu akun dibobol, akun lainnya tetap aman.

5. Penggunaan Otentikasi Dua Faktor (2FA)

a. Otentikasi dua faktor menambahkan lapisan keamanan tambahan, sehingga pengguna tidak hanya bergantung pada kata sandi.

b. 2FA biasanya menggunakan metode verifikasi tambahan, seperti kode OTP yang dikirim ke ponsel atau email.

6. Kata Sandi Tidak Boleh Disimpan dalam Bentuk Teks Terbuka

a. Saat disimpan dalam sistem, kata sandi harus dienkripsi dengan teknik hashing yang aman, seperti bcrypt atau SHA-256, untuk melindungi dari pencurian.

b. Ini memastikan bahwa bahkan jika sistem disusupi, kata sandi tidak terbaca oleh pihak yang tidak sah.

7. Pemutakhiran Kata Sandi Secara Berkala

a. Pengguna disarankan untuk memperbarui kata sandi mereka secara berkala, misalnya setiap 90 hingga 180 hari.

b. Penggantian rutin kata sandi mencegah peretas memanfaatkan kata sandi yang mungkin telah mereka akses.

8. Larangan Menggunakan Kata Sandi yang Sama atau Sederhana

Secara Berulang

a. Sistem harus mencegah pengguna menggunakan kembali kata sandi lama atau yang mirip dengan kata sandi sebelumnya.

b. Kata sandi seperti "password123" atau pola yang umum harus dibatasi untuk menghindari penggunaan kata sandi yang mudah ditebak.