PANNE CROWDSTRIKE 2024 : UNE

PERSPECTIVE TECHNIQUE ET ASSURANTIELLE

L’objectif de cet article est de fournir une image claire de la panne CrowdStrike (également connue sous le nom de CrowdOut) d’un point de vue technique, financieret assurantiel.

Falcon est une plateforme développée par le fournisseur de logiciels de cybersécurité CrowdStrikeetutiliséepardesentrepriseset institutions du monde entier, notamment deshôpitaux,des banquesetdesaéroports.

Falcon prévient contre tous les types d’attaques, y compris les logiciels malveillants (malware), en regroupant les fonctionnalités d’un antivirus de nouvelle génération, de détection et de réponse au niveaudespointsde terminaison(endpoint), en plus des capacités de renseignement et de repérage descybersmenaces.

Pour répondreauxdernièresdécouvertesde vulnérabilités, Falcon doit être mis à jour fréquemment,jusqu’àplusieurs fois par jour. Mais en juillet 2024, l’une des mises à jour fourniespar CrowdStrikeàses clientsacréé un bogue dans leurs appareils, empêchant les clients de les utiliser. Avec la collaboration de son équipe d’ingénieursen cybersécurité et de professionnelsen cyber assurance, BFL CANADAa le plaisir de vous présenter cet article. Nous espérons qu’il démontrera notre engagement à soutenir les clients de notre entreprise dans leurs défis en matière de cyberrisques.

Le 19 juillet 2024, à 04:09 UTC, les développeurs de CrowdStrike ont apporté des modifications à un fichier de canal (channel file) ce qui a causé une panne sur 8.5 millions de terminaux Windows (ordinateur, serveur, etc.). Les fichiers de canalsont desfichiersutilisés par Falcon et regroupant un ensemble d'instructions pour les agents (appelés aussi capteurs). Ils indiquent aux agents déployés par Falcon sur les terminaux comment fonctionner (c’est-à-dire les actions autorisées ou bloquées sur les terminaux).Cesfichiers sont enregistrés sur l'ordinateur hôte (coté client donc les ordinateurs des entreprises)et mis à jourdynamiquement.

Le fichier à l’origine de la panneétait le fichierde canal291etneconcernaitque les appareils qui utilisent Microsoft 10 et lesversionsultérieures.

Le problème était dû à trois facteurs principaux : (1) Une tentative d'accès à une zone mémoire interdite dusystème informatique, (2) le fait de ne pas avoir testé le code suffisamment avant de le déployer et, (3) le niveau de privilège d'accès accordé au pilote du noyau sous Windows.

La mise à jour du fichier canal 291 entraînait un redémarrage en boucle, car le système tentait d'accéder à une zone mémoire interdite de l'ordinateur,

rendant ainsi impossible l'utilisation du terminalWindows.

Sur le plan technique,dansles systèmes informatiques, les variables, objets et structures de données sont des allocations de mémoire informatique. Ces opérations incluent l’écriture, la lecture et l'exécution. Lors de l'exécution d'un logiciel, le système réserve des zones mémoire spécifiques, mais certaines zones sont protégées.

Toute tentative d'accès à ces zones interditesentraîneraune erreur.

C’est exactement ce qui s’est passé chez CrowdStrike. Les équipes de Crowdstrike n’ont pas vérifiées l’allocationcorrectedelamémoireet a tenté d’écrire à une adresse interdite(0x9C). Demême, le nombre des tests effectués sur le code avant sa diffusion n’était pas suffisant et ainsi était à l’origine du désastre informatique.

À05:27UTClemêmejour,CrowdStrikea corrigé le bogue et fourni une solution pourrésoudre le problème:supprimerle le fichier canal (C-00000291*.sys).

Toutefois, CrowdStrike a précisé que la correction devait être effectuée manuellement, ordinateur par ordinateur, ce qui représente une charge de travail considérable pour les équipesIT.

Lacyberassurance estdevenueunélément essentieldans lesstratégies de gestion des risques de nombreuses organisations. Cependant, la panne de CrowdStrike a soulevé des questions à savoir, dans quelle mesure les polices de cyberassurance peuvent fournir une protection appropriée et une réponse adéquate dans ce type d’incident.

Comprendrecequ’estlacouverture

La principale difficulté réside dans le fait que l’événementCrowdStriken’estpasune cyberattaque ou une brèche de données en soi. C’est pourquoi, une bonne compréhension d’une police de cyberassurance est essentielle.

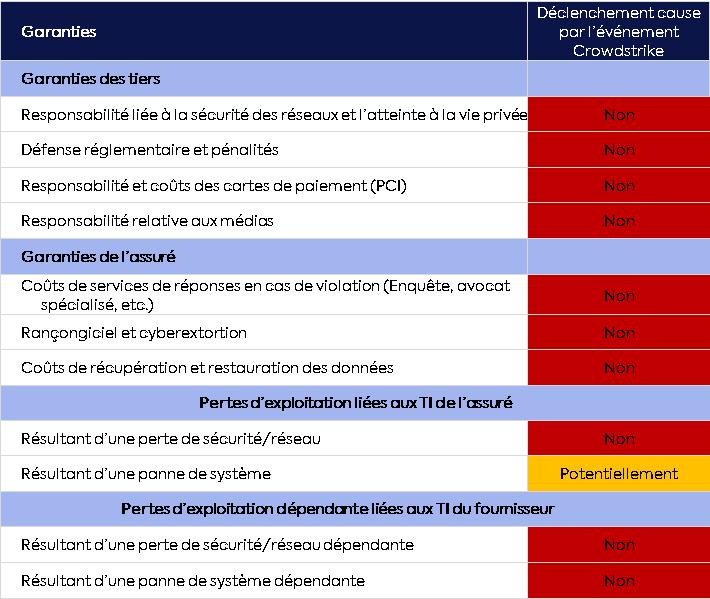

Si certaines polices de cyberassurance peuvent couvrir les pertes résultant de la défaillance defournisseurs deservicestiers, les conditions spécifiques peuvent varier considérablement d’une police à l’autre. Les polices de cyberassurance qui répondraient à l’incident de CrowdStrike sontcellesqui incluentunecouverture pour les pannes de système. Cette couverture couvre les pertes financières résultant d’une défaillance du système. Cette dernière fait référence à une interruption non intentionnelle et non planifiée des systèmesinformatiques.

Cependant,ellen’inclutpasl’interruptiondes systèmes informatiques résultant d’une violation delasécurité oudel’interruption du système informatique d’un tiers.

Le nombre de notifications et de réclamations reçues par des souscripteurs qui n’avaient pas de couverture pour les pannes de systèmes dépendants ou qui pensaientque cet événementseraitcouvert par leur cyberassurance, indique clairement que de nombreux souscripteurs de cyberassurance ne comprennent pas commentlespolicesd’assurance réagiraient à l’incident de CrowdStrike.

Ilest ànoterque l’incident Crowdstrike afait l’objet de trois fois moins de réclamations que laviolation de donnéesdeMoveIt(2023) etde deuxfois moinsquela cyberattaquede Charge Health (2024).

L’une des spécificités de la couverture des pertes d’exploitation dans le cadre d’une police de cyberassurance réside dans la franchise de la période d’attente. Les périodes d’attente sont fixées par les assureurs, mais peuvent, et doivent, être négociées par tous les assurés et les courtiers.

Engénéral,cespériodesvarient entre8et 24heures.Cependant,tropde souscripteurs sous-estiment la valeur d’une définition correcte des périodes d’attente appropriées. Commeceparamètreest expriméenheureset non en dollars,ilest souvent difficile de faire le bon choixet de le traduire en valeurfinancière.

Une mesure systématique à effectuer avant d’accepter ou sélectionner la période d’attente consisterait à évaluer les pertes financières encourues pour chaque heure d’interruption d’activité résultant de la non-disponibilité de chaque système critique.

Ence qui concernel’événementCrowdstrike,laplupart desconséquencesetdespertes ont été subies au cours des 8 à 24 premières heures. Cela signifie que la plupart des pertesfinancièrestombentsouslacatégoriedesfranchisespuisque lapériode d’attente moyenne dansune police est de 12 heures.

Tableau 1 – Les garanties d’une couverture standard d’une cyberassurance et la façon dont l’incident CrowdStrike pourrait les déclencher

Jusqu’à présent,les pertesassurablesestimées de l’incident sur le marché de l’assurance s’élèvent à 1,5milliards.Enassurance,ilestconsidéréquecettevaleur n’estpassuffisantepourcréerunimpact significatif moyen et long terme sur les marchés d’assurance et de réassurance. A titre de comparaison, le tableau ci-dessous présente les plus grandes pertes dues à des incidents cybernétiques au niveau économique (et non assurantiel).

CyberCube,unpartenairede BFLCANADAenestimationd’expositioncyberestimeque l’événement du 19 juillet pourrait entraîner des sinistres assurés compris entre 400 millions et 1,5 milliard de dollars, soit 3 à 10 % du marché mondial actuel de la cyberassurance, qui s’élèveà15 milliards de dollars. Il s’agirait de laplus grosse pertede cyberassurance de ces20 dernièresannées,mêmesicettedernières’est avéréemoins grave que lesscénarios extrêmesmodéliséspar lesassureurs. Bien que l’événementen lui-même soit important, il n’est pas aussi nuisible que les cas extrêmespotentiels. Il fournira toutefois des donnéesprécieuses pour affiner les modèles de risque. D’autre part, l’impact decet événementsurlesassureurs individuelsvarieraenfonctionde leurs portefeuillesspécifiques et desdétails de leurcouverture.

Par exemple,le tempsde rétablissement des systèmespeut varier considérablement, ce qui a une incidence sur l’application de la garantie des pertes d’exploitation. Les périodes d’attente ou les franchises basées sur le temps pour cette garantie sont généralementcomprisesentre8et 12 heures,mais peuventvarierentre6 et 24heures. De même,ladurée de rétablissement varie considérablement entre lesgrandeset les petites entreprises en raison de la diversité de leurs capacités de remise en état des systèmesinformatiqueset de lacomplexité de leurinfrastructure informatique.

Estimation des pertes en pourcentage des primes brutes émises mondiales pour le marché mondial de la cyberassurance

Sur la base de discussions avec les acteurs du marché domestique et londonien, BFL CANADA prévoit un impact limité de l’incident CrowdStrike sur les indicateurs clés du marché de la cyberassurance (voir le tableauci-dessous).

La facilité avec laquelle une entreprise (compte tenu de son secteurd’activitéetdesataille)peut obtenirunecyberassuranceavecune limitepeu élevée

Souscription

Les contrôles exigés par les assureurs État

Capacité du marché

Lafacilitéaveclaquelleunassurépeut accéderà des limites plus élevées

Lemontantquel’assurépaiepourson risque

Néanmoins, BFL CANADA prévoit que les assureurs réviserontleurs modèles financierset leurs directives de souscription en mettant l’accent sur les cyberrisques systémiques. Cela auraitprincipalementunimpactpourlesassurés lors duprocessusdesouscription,aveccertaines limitations sur les garanties ou des exclusions supplémentairesdans les polices enfonctiondu profil cyber de l’assuré. En effet, l’incident CrowdStrike se traduira par des exigences supplémentaires, principalement liées à la gestion de risques des tiers de la part des assureurs pour2025:

Processus de sélection des fournisseurs deservices TI

Fournisseur de services TI (Niveau 1 au minimum)

Évaluation de la valeur de la chaine informatique

Contrôledes fournisseurs deTI

Avec le temps, ces exigences pourraient s’étendre aux fournisseurs autres que les fournisseurs de services TI, puisque certaines polices de cyberassurance couvrent déjà les pertes résultant de défaillance de fournisseurs non TI et puisqu’ils peuvent également être à l’origine d’une violation ou d’une perte d’exploitation.

Pour remédier aux limitations des polices de cyberassurance actuelles,plusieursélémentsdoivent êtreprisencompte:

Une couverture plus large: les assurés devraient étendre leurcouverture à unplus grand nombre de cyberrisques, tels que les défaillances des fournisseurs de services, les interruptions de la chaîne d’approvisionnement et les atteintes à la réputation.

Une meilleure évaluation des risques: les assureurs devraient investir dans des méthodes avancées d’évaluation des risques afindemieuxcomprendre lanatureévolutive des cybermenaces et de tarifer les polices avecprécision.

Des polices sur mesure: les assureurs devraient proposer des polices plus personnalisées pour répondre aux besoins spécifiques des différents secteurs d’activité etorganisations.

Plusdetransparence: lesassureursdevraient faire preuve d’une plus grande transparence en cequiconcerne lesconditions générales des polices d’assurance, y compris les exclusions, les limitations et les plafonds de couverture.