AUDITORIA EN TECHCONNECT SOLUTIONS

ARANTXA CAPOTE SUSTACHA

¿QUIÉNES SON?

Empresa líder en soluciones tecnológicas especializada en proporcionar servicios avanzados de redes y comunicación a organizaciones de todos los tamaños.

La empresa ofrece una amplia gama de servicios que incluyen diseño e implementación de redes, gestión de infraestructura, soluciones de seguridad de TI, y servicios de soporte técnico.

Su infraestructura tecnológica incluye una red robusta compuesta por servidores de alto rendimiento, dispositivos de red avanzados como routers, switches y firewalls, sistemas de comunicación interna y externa, y una serie de aplicaciones y servicios que garantizan la operatividad y seguridad de la información.

Debido a ciertos inconvenientes que han estado sucediendo durante el primer semestre del presente año, la empresa solicitó mediante un agente externo, la realización de una auditoría para realizar investigaciones profundas sobre las problemáticas suscitadas.

OBJETIVOS Y ALCANCES

Los objetivos planteados para la realización de esta auditoría se plantean de la siguiente manera:

Evaluar la seguridad y eficiencia de la red y sistemas de comunicación.

Verificar el cumplimiento de políticas y normas de seguridad.

Identificar vulnerabilidades y riesgos en la infraestructura de red.

Proponer mejoras y recomendaciones para mitigar riesgos.

Mientras que los alcances planeados durante el trayecto de esta investigación serán:

Infraestructura de red: Incluye todos los dispositivos de red como routers, switches, firewalls, así como los servidores que soportan las operaciones de la empresa.

Sistemas de comunicación: Se revisarán los sistemas de correo electrónico, VoIP, mensajería instantánea y cualquier otra plataforma de comunicación utilizada por la empresa.

Políticas y procedimientos de seguridad:

Se evaluarán todas las políticas y procedimientos de seguridad implementados para proteger la infraestructura de red y los sistemas de comunicación.

Gestión de incidentes y respuesta a problemas: Se revisará cómo la empresa maneja los incidentes de seguridad y problemas operativos, incluyendo los procedimientos de respuesta y mitigación.

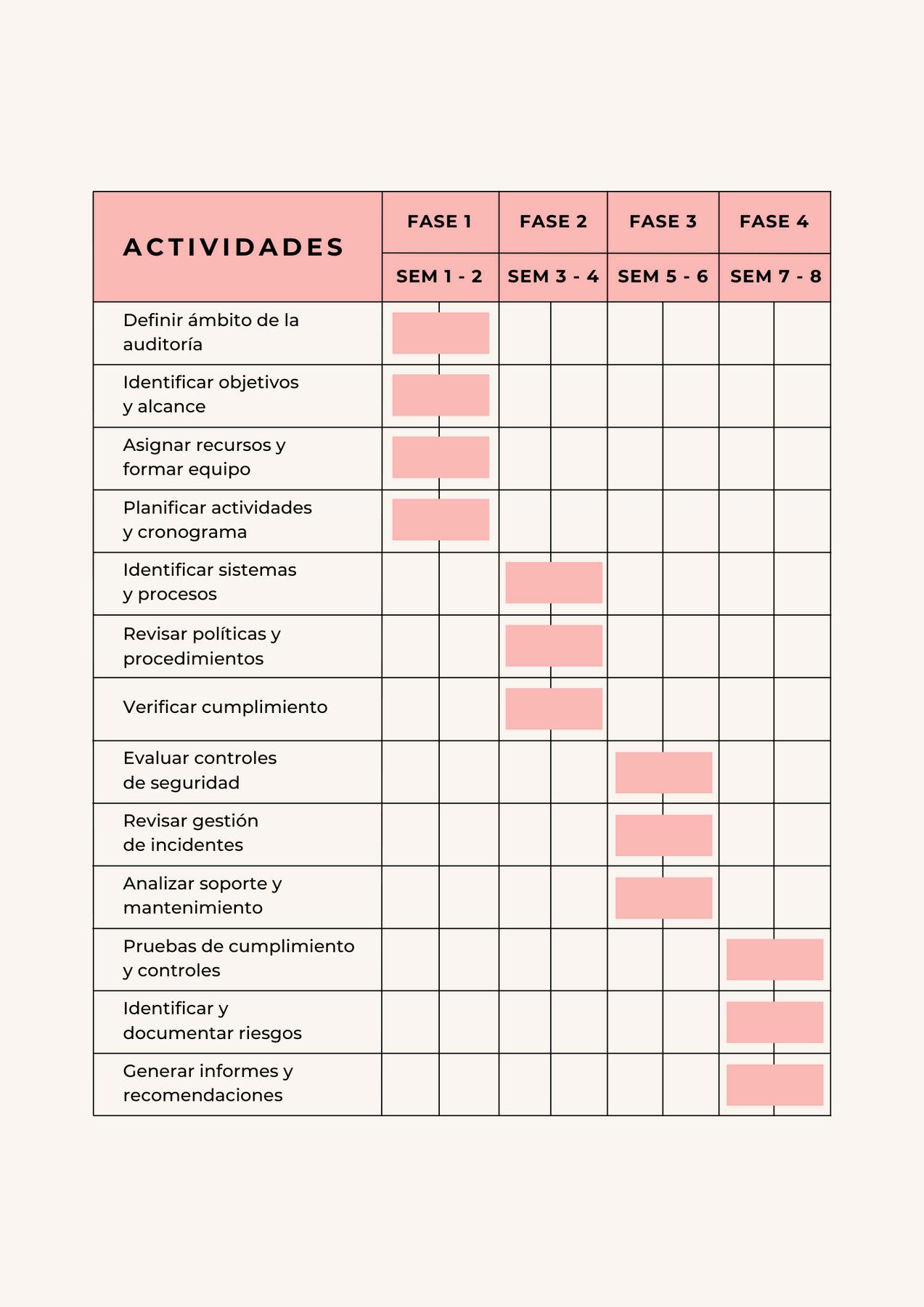

DIAGRAMA DE GANTT

La conceptualización de cada actividad según sus fases correspondientes se desarrollan de la siguiente

forma:

FASE1

Establecerlasbasesylaestructurade laauditoríaparaasegurarsuéxito

Duración

Descripción

Actividad1.1

Sedelimitarán lasáreas específicasque seránauditadas, incluyendola infraestructura dered,los sistemasde comunicacióny laspolíticasde seguridad.

Semanas1-2

Actividad1.2

Seestablecerán lospropósitosde laauditoría,así comoseevaluará laseguridady eficienciadela red,severificará elcumplimiento depolíticasde seguridadypor últimose detectaránlas vulnerabilidades.

FASE2

Actividad1.3

Actividad1.4

Seseleccionaal personal adecuadoconlas competencias necesariasyse asignaránlos recursos materialesy tecnológicos parala realizacióndela auditoría.

Sedeterminará unplandetallado conlas actividadesen plazos específicospara cadatarea,las cualesestarán alineadasconlos objetivosyel alcancedela auditoría.

Examinaryevaluarlaimplementaciónde políticas,procedimientosy sistemas

Duración

Descripción

Actividad2.1

Secrearáuninventario detalladodetodoslos sistemasyprocesosde redycomunicación, identificandotodoslos componentescríticos, suconfiguración, ubicaciónypropietarios responsables.

Semanas3-4

Actividad2.1

Seevaluarásílas políticasy procedimientosde seguridadse encuentran correctamente implementadosy operativos,asegurando quesealineanconlos estándaresdela industriaylasmejores prácticas.

Actividad2.1

Seaseguraráquelos sistemasyprocesos cumplanconlasnormas yestándaresde seguridadestablecidos porlaorganizaciónylas regulacionesaplicables

FASE3

Evaluarlaoperatividadylaeficacia deloscontrolesimplementados

Duración

Descripción

Actividad3.1

Seprobaráyevaluará loscontrolesde seguridadenla infraestructuradered incluyendofirewalls, sistemasdedetección deintrusosy mecanismosde autenticación.

Semanas5-6

Actividad3.1

Seevaluarávaluarcómo semanejanlos incidentesyproblemas deseguridad,revisando losprocedimientosde gestióndeincidentes, registrosdeincidentes anteriores,yla capacidadderespuesta delequipodeTI.

FASE4

Actividad3.1

Revisaryevaluarlos procedimientosde soportey mantenimientopara asegurarqueestánbien definidos, documentadosy efectivamente implementados.

Realizarunaevaluaciónfinal ygenerar informesconrecomendaciones

Duración

Descripción

Actividad4.1

Seejecutarápruebas detalladasparaevaluar elcumplimientodelas políticasdeseguridady laefectividaddelos controles implementados,esto incluyeelusode herramientas automatizadasy manualespararealizar auditoríasdeseguridad, revisionesde configuraciónyanálisis.

Semanas7-8

Actividad4.1

Seidentificarány documentarántodas lasvulnerabilidadesy riesgosdetectadosen lainfraestructurade redylossistemasde comunicación,también seclasificarácada vulnerabilidadsegúnsu impactoyprobabilidad, proporcionandouna visiónclaradelos riesgosmáscríticos.

Actividad4.1

Seelaboraráun informefinal consolidandotodoslos hallazgosdela auditoríaincluyendoun resumenejecutivo, detallesdelasáreas auditadas,resultados delaspruebasylas recomendaciones específicaspara mejorarlaseguridady eficiencia.

Los resultados generados por este plan de acción realizados durante la auditoria fueron:

FASE1

Establecerlasbasesylaestructurade laauditoríaparaasegurarsuéxito

Duración

Resultados

Actividad1.1

Serecopila información detalladasobre elámbitodela auditoría, especificandolas áreas tecnológicasyde procesoque seránrevisadas; loscomponentes excluidosylos criteriosde selección.

Semanas1-2

Actividad1.2

Sepresentaun documento expresandolos objetivosyel alcanceendonde sedescribe detalladamente lospropósitos específicosdela auditoría,las áreasde enfoque,los criteriosde evaluaciónylas métricasde éxito.

FASE2

Actividad1.3

Seestableceel equipode auditoría formadojunto conlosrecursos asignados,seles explicarálas asignacionesde susroles, responsabilidade syrecursosa utilizar.

Actividad1.4

Seestableceel cronogramade auditoría detallado, incluyendoel presente diagramade Ganttqueilustra lasactividades planificadas,los responsablesde cadatarea,los plazosyloshitos clave.

Examinaryevaluarlaimplementaciónde políticas,procedimientosy sistemas

Duración

Resultados

Actividad2.1

Elinventariose encuentradetallado conrespectoalos sistemasyprocesosde redycomunicación, documentandotodos loscomponentes tecnológicos,su configuracióny propietarios.

Semanas3-4

Actividad2.1

Seentregauninforme derevisióndepolíticas yprocedimientosde seguridad,detallandoel gradode implementacióny efectividaddelas políticasdeseguridad, asícomolasáreasde mejoraidentificadas.

Actividad2.1

Sepresentauninforme deverificaciónde cumplimiento, documentandolasáreas dondelossistemasjunto conlosprocesos cumplenconlasnormas yestándares,asícomo lasdeficiencias encontradas.

FASE3

Evaluarlaoperatividadylaeficacia deloscontrolesimplementados

Duración

Resultados

Actividad3.1

Sepresentaráel informedeevaluación decontrolesde seguridad,detallandola efectividaddelos controlesactualesylas vulnerabilidades identificadas.

Semanas5-6

Actividad3.1

Seentregauninforme degestióndeincidentes documentandolas prácticasactualesde manejodeincidentes,la efectividaddela respuesta,ylasáreas querequierenmejoras.

FASE4

Actividad3.1

Seentregauninforme deanálisisdesoportey mantenimientoque incluyeunaevaluación detalladadela efectividaddelos procedimientosactuales identificandocualquier áreademejora.

Realizarunaevaluaciónfinal ygenerar informesconrecomendaciones

Duración

Resultados

Actividad4.1

Sepresentala documentación realizadademanera exhaustivalasáreas dondeloscontrolesson efectivosyseñalanlas deficiencias encontradas,este informeseráutilizado paraajustarymejorar laspolíticasde seguridadylos controlesexistentes asegurandola conformidadyla robustezdela infraestructurade seguridad.

Semanas7-8

4.1

Sepresentaelinforme devulnerabilidadesy riesgoselcualdetalla todaslas vulnerabilidades identificadas,su impactopotencialylas recomendacionespara mitigarestosriesgos.

Actividad4.1

Sehaceentregadel informefinalconlas recomendacionesque servirácomo documentoreferencial paraladirecciónde TechConnectSolutions. Dichoinformeincluirá elplandeacción detalladopara implementarlas mejorassugeridasy abordarlas vulnerabilidadesy riesgosidentificados durantelaauditoría; serápresentadoala altadirecciónyalos stakeholdersrelevantes paraasegurarquelas recomendacionessean comprendidasy adoptadas.

Amenaza

MATRIZ DE RIESGOS

Accesono autorizadoala red

Vulnerabilidades enelsoftwarede red

Probabilidadde Ocurrencia

Alta

Media

Resultados

Phishingy ataquesde ingenieríasocial

Resultados Fallade hardwaredered

Alta

Riesgo Recomendación

Compromisode datossensiblesy sistemascríticos

Resultados Malwarey ransomware

Baja

Media

Explotación de vulnerabilidades paraataques remotos

Robode credencialesy accesoa información confidencial

Interrupcióndel servicioypérdida dedatos

Implementar autenticación multifactor (MFA) ycontrolesde acceso robustos

Realizar actualizaciones regularesy aplicar parches de seguridad inmediatamente

Capacitara los empleados sobre seguridady utilizarfiltros de correo avanzado

Establecer redundancia en los equipos críticos y realizar mantenimientos preventivos

Compromisode sistemasy posiblepérdida dedatos

Implementar software antivirus/antimal wareyrealizar copias de seguridad regulares

HALLAZGOS Y RECOMENDACIONES

Acceso no autorizado a la red

Hallazgo: Durante la auditoría, se descubrió que varios puntos de acceso a la red de TechConnect Solutions no utilizaban autenticación multifactor (MFA). Esto representa una vulnerabilidad significativa, ya que los atacantes pueden comprometer cuentas con contraseñas débiles o reutilizadas, ganando acceso no autorizado a sistemas críticos y datos sensibles. Recomendación: Para mitigar este riesgo, es crucial implementar MFA en todos los accesos críticos. Esta medida añade una capa adicional de seguridad al requerir múltiples formas de verificación, dificultando considerablemente el acceso no autorizado. Además, se recomienda reforzar los controles de acceso físico y lógico mediante políticas estrictas y tecnologías avanzadas de autenticación.

Vulnerabilidades en el software de red

Hallazgo: Se identificó que algunos sistemas dentro de la infraestructura de red no estaban actualizados con los últimos parches de seguridad. Esta omisión expone la red a posibles explotaciones de vulnerabilidades conocidas, que podrían ser utilizadas por atacantes para comprometer los sistemas. Recomendación: Es imperativo implementar un proceso regular de gestión de parches, asegurando que todos los sistemas críticos reciban actualizaciones de seguridad en cuanto estén disponibles. Automatizar este proceso puede ayudar a mantener la red protegida sin depender de intervenciones manuales, minimizando así el riesgo de explotación de vulnerabilidades.

Phishing y ataques de ingeniería social

Hallazgo: La auditoría reveló que el personal de TechConnect Solutions no cuenta con una capacitación adecuada para identificar y responder a ataques de phishing. Esta falta de preparación aumenta la probabilidad de que empleados caigan en estos ataques, comprometiendo credenciales y datos confidenciales.

Recomendación: Implementar programas de capacitación regulares sobre seguridad, enfocados en la identificación y prevención de ataques de phishing. Estas capacitaciones deben incluir simulaciones de phishing para evaluar y mejorar continuamente la capacidad del personal para manejar estos ataques. Además, se deben utilizar filtros avanzados de correo electrónico para reducir la entrada de mensajes maliciosos.

Falla de hardware de red

Hallazgo: No se encontraron redundancias adecuadas en los dispositivos de red críticos. La falta de redundancia puede llevar a interrupciones del servicio y pérdida de datos en caso de fallos de hardware, afectando gravemente la operatividad de la empresa.

Recomendación: Para garantizar la continuidad operativa, se deben establecer redundancias en todos los equipos críticos y realizar mantenimientos preventivos regulares. La implementación de dispositivos de respaldo y estrategias de failover asegurará que la red permanezca funcional incluso en caso de fallos de hardware.

Malware y ransomware

Hallazgo: Algunos sistemas carecen de software antivirus/antimalware actualizado, lo que aumenta el riesgo de infección por malware y ransomware. Estas amenazas pueden comprometer sistemas completos y resultar en pérdida significativa de datos. Recomendación: Es fundamental implementar y mantener actualizado el software de protección contra malware en todos los sistemas. Además, realizar copias de seguridad regulares y almacenarlas en ubicaciones seguras permitirá una rápida recuperación en caso de infección, minimizando el impacto en la operatividad de la empresa.

CONCLUSIÓN

La auditoría informática en redes y comunicación realizada para TechConnect Solutions ha sido una evaluación exhaustiva y detallada de la infraestructura tecnológica de la empresa, sus políticas de seguridad y los procedimientos operativos. El proceso de auditoría siguió una metodología estructurada que incluyó la planificación, adquisición e implementación, entrega y soporte, y monitoreo y evaluación, cubriendo todas las áreas críticas de la red y las comunicaciones.

Se identificaron varios puntos fuertes en la infraestructura de la empresa, como la implementación de políticas de seguridad básicas y el uso de tecnologías avanzadas en ciertos aspectos de su red. Sin embargo, también se encontraron áreas significativas que requieren mejoras inmediatas, incluidas deficiencias en la gestión de accesos, la aplicación de parches, la capacitación del personal en seguridad y la falta de redundancia en equipos críticos.

También se destacó la importancia de contar con un enfoque proactivo y continuo para la seguridad de la información. Las recomendaciones proporcionadas están diseñadas para abordar las vulnerabilidades identificadas, mejorar la postura de seguridad de la empresa y asegurar que los sistemas críticos estén protegidos contra amenazas tanto internas como externas. Estas recomendaciones incluyen la implementación de autenticación multifactor, la realización de actualizaciones y parches regulares, la capacitación continua del personal y la mejora de las medidas de mitigación de ataques.

En resumen, la auditoría ha proporcionado una visión integral de su estado actual de seguridad y un conjunto claro de pasos a seguir para fortalecer su infraestructura tecnológica. Al implementar las recomendaciones de la auditoría no solo mejorará su seguridad, sino que también aumentará su capacidad para operar de manera eficiente y resiliente en el entorno digital moderno. La dirección de la empresa debe tomar medidas decisivas para aplicar estas recomendaciones y asegurar la protección continua de sus activos tecnológicos y de información.