Business Reporter · Juni 2013

4

Anzeige

Im Internet unter: bizreporter.de

Störungsfrei produzieren Cyberangriffe auf Produktionsanlagen nehmen zu. Cathrin Janssen, Expertin für IT-Sicherheit und Energiemanagement bei der Yokogawa Deutschland GmbH, einem führenden Anbieter von industriellen Automatisierungssystemen, erklärt, wie sich komplexe IT-Infrastrukturen prozesstechnischer Anlagen absichern lassen. Sind die Risiken für Anlagenbetreiber gewachsen, Opfer einer Cyber-Attacke zu werden? Leider ja. Und die Angriffe werden immer raffinierter und komplexer. Die heutigen Cyber-Sicherheitsbedrohungen erfordern erhöhte Wachsamkeit sowohl bei Betreibern von Prozessanlagen als auch bei Anbietern von industriellen Automatisierungssystemen. Nicht zuletzt, weil die Sicherheit von Mensch und Umwelt auf dem Spiel steht! Denken Sie nur an Öl- und Gaspipelines, Chemieunternehmen, Kraftwerke oder Wasseraufbereitungsanlagen. Die Offenheit der Systeme macht moderne industrielle Steuerungssysteme immer anfälliger für gezielte Angriffe, aber auch für betriebsinterne und -externe Sicherheitsverletzungen.

Wie lassen sich Industrieanlagen solide absichern? Ein Patentrezept dafür gibt es nicht. Nur individuelle Lösungen. Denn Sicherheit in prozesstechnischen Anlagen ist nicht nur eine technische Herausforderung, sondern eine vielschichtige, konzeptionelle Aufgabe. Zunächst einmal müssen alle Hard- und Softwarekomponenten aufeinander abgestimmt werden. Vor allem müssen alle beteiligten Mitarbeiter bei der Umsetzung von Sicherheitsmaßnahmen mitwirken und ein Gespür für ungewöhnliche Betriebssituationen entwickeln. Deswegen sind Beratung, Schulung und Training wichtig. Technisch geht es um ein weitgehend automatisiertes Erkennen von Faktoren, die die Anlagenverfügbarkeit einschränken oder gefährden könnten. Wesentlich

ist eine Sicherheitslösung, die das Unternehmen als Ganzes umfasst, und nicht, wie das noch oft geschieht, nur einzelne Komponenten berücksichtigt. Wie unterstützt Yokogawa dabei? Das geschieht in mehreren Schritten: Zunächst stellen wir unserem Kunden einen Experten zur Seite und führen bei ihm ein IT-SecurityAudit durch. Nach der Bestandsaufnahme stellen wir die geeignete Hard- und Software bereit und bieten im Rahmen unserer VigilantPlant Services™ ein Dienstleistungsangebot, mit dem sich der Kunde ein maßgeschneidertes Paket schnüren kann – ganz im Sinne von „Security as a Service“. Dazu gehören zum Beispiel eine Vor-Ort-Notfallhilfe bei einem Virenangriff ebenso wie Mitarbeiterschulungen und –trainings.

Inwiefern wirkt eine Sicherheitsarchitektur stabilisierend auf den gesamten Betriebsablauf? Neben der Abwehr von CyberAngriffen lassen sich durch die Überwachungswerkzeuge aus dem Betriebsnetzwerk heraus wartungsrelevante Informationen über viele Systemkomponenten sammeln. So können etwa Daten des NetzwerkMonitorings auch für die Funktionsüberwachung von IT-Komponenten der Anlagen genutzt werden. Vorausschauende Maßnahmen, etwa zur Wartung, können Zahl und Dauer technisch bedingter Störungen oder Ausfälle minimieren. So kann beispielsweise aus der Temperatur einer CPU oder einer Festplatte unmittelbar auf deren kommende Störanfällig keit beziehungsweise Restlebensdauer geschlossen werden.

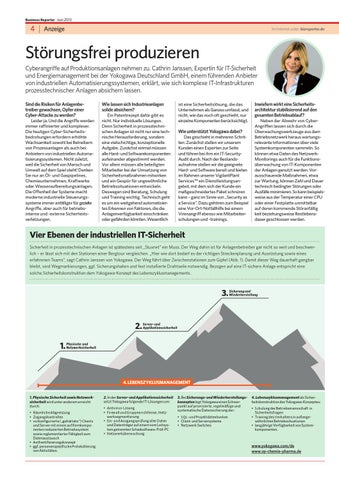

Vier Ebenen der industriellen IT-Sicherheit Sicherheit in prozesstechnischen Anlagen ist spätestens seit „Stuxnet“ ein Muss. Der Weg dahin ist für Anlagenbetreiber gar nicht so weit und beschwerlich – er lässt sich mit den Stationen einer Bergtour vergleichen. „Hier wie dort bedarf es der richtigen Streckenplanung und Ausrüstung sowie eines erfahrenen Teams“, sagt Cathrin Janssen von Yokogawa. Der Weg führt über Zwischenstationen zum Gipfel (Abb. 1). Damit dieser Weg dauerhaft gangbar bleibt, sind Wegmarkierungen, ggf. Sicherungshaken und fest installierte Drahtseile notwendig. Bezogen auf eine IT-sichere Anlage entspricht eine solche Sicherheitskonstruktion dem Yokogawa-Konzept des Lebenszyklusmanagements.

und 3. Sicherung Wiederherstellung

und 2. ServerApplikationssicherheit und 1. Physische Netzwerksicherheit

4. LEBENSZYKLUSMANAGEMENT 1. Physische Sicherheit sowie Netzwerksicherheit wird unter anderem erreicht durch:

• Räumliche Abgrenzung • Zugangskontrollen • vorkonfigurierte („gehärtete“) Clients und Server mit einem auf Kernkomponenten reduzierten Betriebssystem sowie reglementierter Fähigkeit zum Datenaustausch • Authentifizierungskonzept • ggf. personenspezifische Protokollierung von Aktivitäten.

2. In der Server- und Applikationssicherheit setzt Yokogawa folgende IT-Lösungen um: • Antivirus-Lösung • Firewall und Gruppenrichtlinien, Netzwerksegmentierung • Ein- und Ausgangsprüfung aller Daten und Datenträger auf einem vom Leitsystem getrennten Schadsoftware-Prüf-PC • Netzwerküberwachung

3. Bei Sicherungs- und Wiederherstellungskonzepten legt Yokogawa einen Schwerpunkt auf priorisierte, regelmäßige und systematische Datensicherung der: • SQL- und Projektdatenbanken • Client- und Serversysteme • Netzwerk-Switches

4. Lebenszyklusmanagement als Sicher-

heitskonstruktion des Yokogawa-Konzeptes: • Schulung der Betriebsmannschaft in Sicherheitsfragen • Training des Verhaltens in außergewöhnlichen Betriebssituationen • langjährige Verfügbarkeit von Systemkomponenten.

www.yokogawa.com/de www.vp-chemie-pharma.de