El ascenso de la biometría: crecimiento, perspectivas e importaciones

Seguridad contra incendios en las escuelas

La contraseña y más allá

El ascenso de la biometría: crecimiento, perspectivas e importaciones

Seguridad contra incendios en las escuelas

La contraseña y más allá

En la era digital, donde la información fluye a la velocidad de la luz, las empresas se enfrentan a un escenario complejo: la gestión estratégica de las noticias. Un manejo descuidado puede ser un arma de doble filo, capaz de fortalecer o destruir su imagen en cuestión de segundos.

Las filtraciones de noticias que impactan la imagen corporativa de una empresa son cada vez más frecuentes. Una respuesta tardía o un silencio cómplice pueden alimentar rumores, especulaciones y una crisis de reputación. En este contexto, la capacidad de gestionar la información se convierte en una habilidad vital para las empresas.

Es importante recordar que la información no se puede controlar. Intentar acallar las noticias negativas o censurar a los medios solo intensifica la crisis. La transparencia, la rapidez en la respuesta y la comunicación clara y honesta son las claves para navegar este escenario turbulento.

En este contexto, los medios de comunicación especializados seguimos siendo actores relevantes. Nuestra experiencia, conocimiento y capacidad de análisis nos permite contextualizar las noticias, brindar información veraz y ofrecer una mirada crítica que ayuda a las empresas a comprender el impacto de las noticias en su imagen.

Las empresas deben estar preparadas para la gestión estratégica de la información, actuar con rapidez, identificar los riesgos potenciales y desarrollar estrategias de comunicación efectivas para mitigar el impacto negativo de las noticias.

Recuerden: en la era digital, la información es poder. Las empresas que aprendan a manejarla estratégicamente estarán mejor preparadas para fortalecer su imagen y construir relaciones de confianza con sus públicos.

DUVÁN CHAVERRA AGUDELO

Jefe Editorial dchaverra@ventasdeseguridad.com

Es una publicación periódica propiedad de Latin Press, Inc.

Producida y distribuida para Latin Press, Inc. por Latin Press Colombia y Latin Press USA

DIRECCIÓN GENERAL

Max Jaramillo / Manuela Jaramillo

EDITOR JEFE

Duván Chaverra dchaverra@ventasdeseguridad.com

EDITOR

Álvaro Pérez aperez@ventasdeseguridad.com

GERENTE DE PROYECTO

Sandra Camacho scamacho@ventasdeseguridad.com

GERENTES DE CUENTA

MÉXICO

Verónica Marín vmarin@ventasdeseguridad.com

COLOMBIA

Fabio Giraldo fgiraldo @ventasdeseguridad.com

DATABASE MANAGER

Maria Eugenia Rave mrave@ventasdeseguridad.com

JEFE DE PRODUCCIÓN

Fabio Franco ffranco@ventasdeseguridad.com

DIAGRAMACIÓN Y DISEÑO

Jhonnatan Martínez jmartinez@ventasdeseguridad.com

PORTADA

Canva - Robert Kneschke

TELÉFONOS OFICINAS:

Latin Press USA

Miami, USA Tel +1 [305] 285 3133

LATIN PRESS MÉXICO

Ciudad de México Tel +52 [55] 4170 8330

LATIN PRESS COLOMBIA

Bogotá, Colombia Tel +57 [601] 381 9215

São Paulo, Brasil Tel +55 [11] 3042 2103

Miembro de Sirviendo a los miembros de

Colaboran en esta edición:

• Gigi Agassini • Jaime Moncada

Las opiniones expresadas por los autores de los artículos en esta revista no comprometen a la casa editora.

Impreso por Panamericana Formas e Impresos S.A.

Quien solo actúa como impresor

Impreso en Colombia - Printed in Colombia

ISSN 1794-340X

14

03

06

08 NOTICIAS

- Empresas y Mercados PORTADA

14 Control de acceso: un equilibrio entre protección e interoperabilidad

El aumento imparable de la conectividad global y la evolución de las amenazas hacen que el control de acceso de seguridad sea fundamental para salvaguardar la integridad no solo de espacios físicos, sino también de fronteras digitales.

18 El ascenso de la biometría: crecimiento, perspectivas e importaciones

El aumento en la adopción de sistemas biométricos en Latam y el papel que juegan las importaciones revelan la posición dominante de China y la necesidad de diversificar fuentes para fortalecer la cadena de suministro.

22 La contraseña y más allá

Si eres de los que tienes muchas contraseñas o no sabes cómo administrarlas, este artículo es para ti.

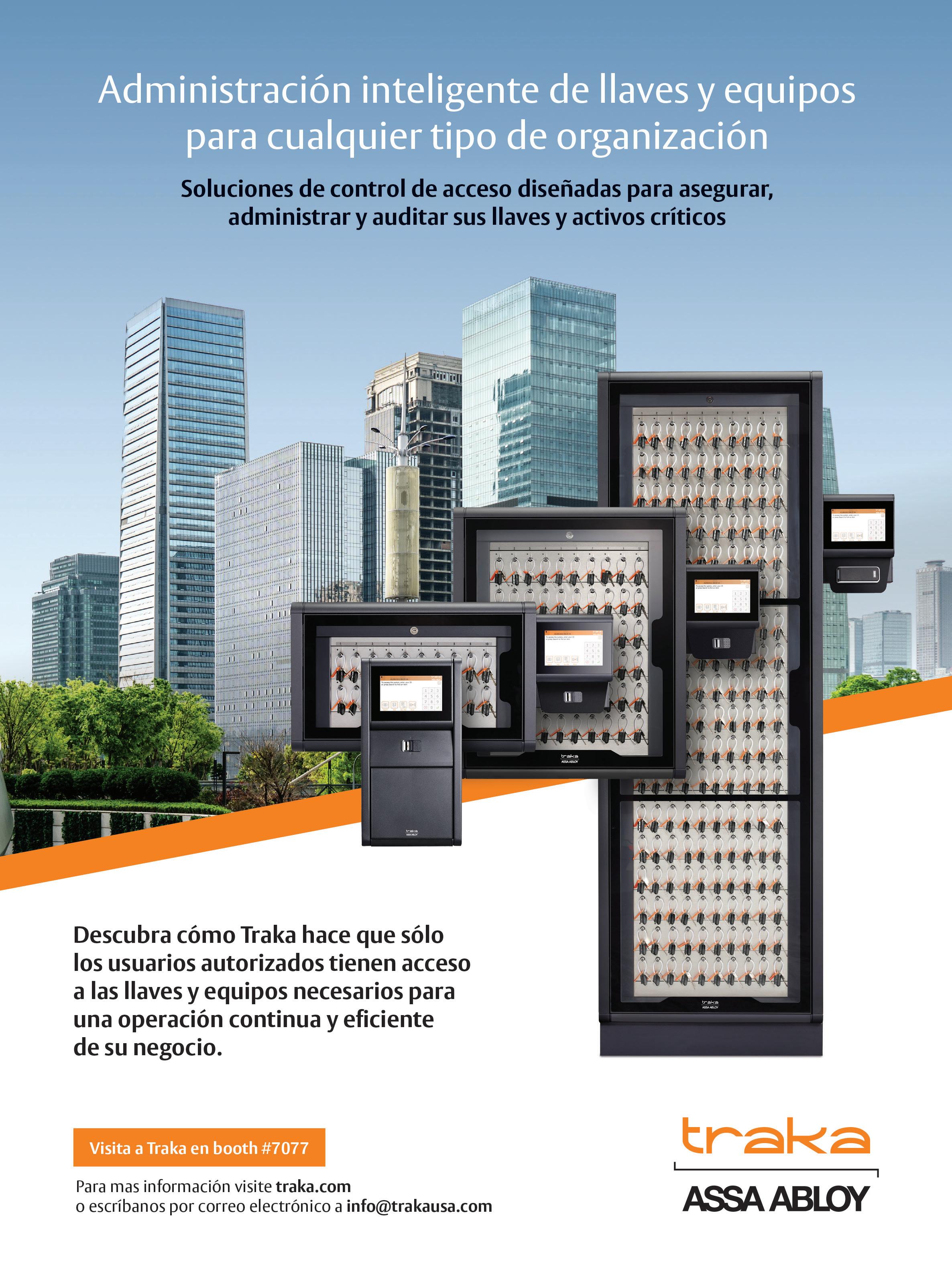

27 Consolidar su presencia en Latinoamérica: la meta de Traka en 2024

En el mundo empresarial actual, la gestión eficiente de accesos y activos es crucial para la seguridad y la productividad. Traka responde a esa necesidad con sus líneas de soluciones de gestión de llaves y sistemas de taquillas inteligentes.

44 Seguridad contra incendios en las escuelas

Este tipo de espacios deben seguir una serie de recomendaciones de seguridad contra incendios con el fin de salvaguardar a los niños, jóvenes y personal que los ocupan.

9 al 12

ISC West 2024

Las Vegas, EE.UU. www.iscwest.com

16 al 18

Expo Seguridad México CDMX, México exposeguridadmexico.com

9 al 10

Seguri Expo Ecuador Guayaquil, Ecuador exposeguridadecuador.com

22 al 24

SeguriTec Perú Lima, Perú thaiscorp.com/seguritec

4 al 6

ExpoSec

Sao Paulo, Brasil exposec.tmp.br

3 al 6

Electronic Security Expo – ESX Kentuky, EE.UU. esxweb.com

14 al 15

IntegraTEC

CDMX, México www.integratec.show

21 al 23

Feria Internacional de Seguridad ESS+ Bogotá, Colombia securityfaircolombia.com/en/ home.html

23 al 25

GSX ASIS Show

Dallas, EE.UU. www.gsx.org

Este año, el mercado de la seguridad electrónica se proyecta como un campo de innovación y desafíos, marcando una pauta audaz en la protección de bienes y personas. Como ha venido sucediendo, la convergencia de diferentes tecnologías seguirá impulsando transformaciones significativas, redefiniendo el panorama de la industria.

Se espera que la Inteligencia Artificial (IA) adquiera aún más protagonismo en el desarrollo de soluciones más eficientes y personalizadas. A su vez, los sistemas de videovigilancia con capacidades de reconocimiento facial y análisis predictivo prometen elevar la seguridad a niveles insospechados, anticipándose a amenazas potenciales.

La ciberseguridad, en el corazón de la revolución digital, se convierte en una prioridad ineludible. A medida que la conectividad aumenta, también lo hacen los riesgos. Las empresas de seguridad electrónica centrarán sus esfuerzos en fortalecer las barreras digitales, garantizando la integridad de los sistemas ante los continuos ataques, por parte de actores maliciosos.

La sostenibilidad también se erige como un componente clave. La demanda de soluciones respetuosas con el medio ambiente impulsará la creación de nuevos dispositivos energéticamente eficientes y fabricados con materiales reutilizables y menos contaminantes.

La integración de la nube en la seguridad electrónica sigue acelerándose, mejorando las funcionalidades y herramientas de acceso remoto y gestión centralizada de sistemas. Esto no solo proporcionará una mayor flexibilidad, sino que también facilitará la expansión de dichas soluciones a escala global.

En resumen, el 2024 se presenta como un año emocionante para la seguridad electrónica, donde la vanguardia tecnológica y la adaptabilidad se unen para ofrecer un entorno más seguro y resiliente. La comunidad empresarial y los usuarios finales deben prepararse para abrazar estos avances que permiten vislumbrar un futuro más seguro.

Internacional. Ambas compañías anunciaron un acuerdo estratégico de largo alcance, el cual se centrará en el desarrollo de innovaciones en la nube para las tecnologías de seguridad de Motorola Solutions.

Con la infraestructura de Google Cloud, Motorola Solutions priorizará el avance de la inteligencia de asistencia, incluida la entrega de contenido de video, mapeo y capacidades de inteligencia artificial, para ayudar a sus usuarios a abordar los desafíos de seguridad del mundo real.

"Desde comunidades hasta empresas, nuestros clientes confían en nosotros para ayudarles a crear un futuro más seguro. Esta colaboración aprovechará el poder de los sensores, los datos y la inteligencia artificial para ayudar a que la seguridad y la protección sean más accesibles y procesables", afirmó Mahesh Saptharishi, vicepresidente ejecutivo y director de Tecnología de Motorola Solutions.

Asimismo, el ejecutivo detalló que su compañía espera implementar las capacidades recientemente desarrolladas en sus soluciones de seguridad en la nube de rápido crecimiento, incluido Avigilon Alta, una suite de video completamente nativa de la nube que ofrece seguridad empresarial para organizaciones de todos los tamaños.

"Ya sea permitiendo una mejor protección para las escuelas, identificando actividades inusuales en las empresas o asegurando de manera más efectiva eventos a gran escala, la visibilidad y el conocimiento en tiempo real son fundamentales para los resultados de la seguridad pública y empresarial", añadió Saptharishi.

Will Grannis, vicepresidente y director de Tecnología de Google Cloud, también se pronunció sobre el acuerdo: "Motorola Solutions ha demostrado durante mucho tiempo liderazgo en la innovación de tecnologías que protegen a las comunidades y empresas. Juntos canalizaremos nuestros últimos avances en la nube para respaldar un mayor enfoque en innovaciones de seguridad".

Internacional. La solución DASHCAM - FLT Guardian de Bolide incorpora tecnologías diseñadas para mejorar la seguridad y la experiencia de conducción, al proporcionar asistencia al conductor y monitorear su comportamiento.

El fabricante destaca, además, que DASHCAM - FLT Guardian es adecuado para diferentes tipos de vehículo como taxis, camiones, furgonetas, entre otros.

Características del FLT Guardian

• Función DSM (Sistema de Monitoreo al Conductor) con cámara gran angular de 130°.

• Cámara orientada hacia el camino de 100°. Tiene la función de ADAS (Sistema Avanzado de Asistencia al Conductor).

• Botón de alarma de emergencia incorporado en el cable de alimentación.

Características de la Dashcam

• Soporta entradas de hasta cuatro canales (1x1080P AHD + 2 x 720P AHD + 1 x 1080P IPC).

• Dos entradas de alarma adicionales al botón de emergencia.

• Micrófono y altavoz integrado (audio bidireccional).

• Comunicación inalámbrica 4G y WiFi.

• Puerto Mini USB 2.0 incorporado para la exportación de datos grabados y el mantenimiento del equipo.

• Acelerómetro integrado de tres ejes (G-Sensor) y giroscopios de tres ejes (un total de seis ejes) que detecta: choques, frenados bruscos, aceleraciones y curvas.

Internacional. Axis Communications anunció la compatibilidad de la última versión de su sistema operativo AXIS OS 11.8 con el estándar de seguridad IEEE 802.1AE Media Access Control Security en más de 200 dispositivos de red, entre ellos cámaras, intercomunicadores y altavoces.

Este avance permite a dichos dispositivos cifrar automáticamente los datos en la segunda capa (enlace de datos) de Ethernet para reforzar la comunicación en redes de confianza cero. De esta manera, Axis se convierte en el primer fabricante de productos de seguridad física en incorporar Media Access Control Security (MACsec).

Con AXIS OS 11.8, MACsec está activado por omisión (a través del modo EAP-TLS/Dynamic CAK) para proteger la integridad de los datos transferidos entre dispositivos Axis y switches de Ethernet con MACsec activado.

Además, MACsec protege las comunicaciones de datos y los protocolos de redes a nivel elemental, lo que permite aumentar la protección frente a ataques de nivel bajo como denegación de servicio, intrusión, inserción de datos a través de intermediario e interceptación.

La adopción de MACsec IEEE 802.1AE se suma a la implementación por parte de Axis del estándar IEEE 802.1AR de identidad segura de dispositivo (DevID), junto con el estándar de control de acceso en red IEEE 802.1X EAP-TLS.

La compatibilidad de serie de estos tres estándares de IEEE en los dispositivos Axis abre la puerta a la automatización del onboarding, la autenticación y el cifrado de extremo a extremo de dispositivos, lo que le permitirá a los profesionales de TI disponer de mecanismos estándar para integrar dispositivos Axis en redes corporativas.

“Los clientes cuentan con funciones de seguridad que están activadas de forma predeterminada y no hay que configurar nada”, afirma Andre Bastert, director global de Producto de AXIS OS. “Reducen la complejidad de la instalación y, por lo tanto, permiten ahorrar tiempo y dinero. Estas funciones de seguridad son un gran ejemplo de la seguridad de confianza cero que no obliga a los clientes a invertir más tiempo. Con una convergencia cada vez mayor de la TO (Tecnología Operativa) y la TI (Tecnología de la Información), estos mecanismos de seguridad estándar son lo que los profesionales de TI esperan de los productos IoT inteligentes, y desde Axis estamos dando respuesta a sus necesidades en el marco de una consolidada estrategia para facilitar la integración segura y sin intervención de productos de red Axis en redes de confianza cero”.

Funcionalidades y compatibilidad

MACsec permite intercambiar y verificar claves de cifrado entre un dispositivo y un switch con MACsec. Después, los datos de cada marco Ethernet se cifran y descifran en tiempo real usando AES-GCM de 128 bits, lo que abre la puerta a una transferencia rápida y segura de los datos.

AXIS OS 11.8 es compatible con dos modos de seguridad IEEE

802.1AE estándar: CAK dinámico (EAP-TLS), que es automático y está activado por omisión, y CAK estático (clave compartida previamente) para la configuración manual.

El ID de dispositivo Axis guardado de forma segura [1], una identidad segura de dispositivo conforme con IEEE 802.1AR, se utiliza para la autenticación en redes con MACsec [4,5] a través del control de acceso de red basado en puerto IEEE 802.1X EAPTLS (2). En la sesión EAP-TLS, se intercambian claves MACsec automáticamente para crear un enlace seguro [3] que protege todo el tráfico de red desde el dispositivo Axis hasta un switch con MACsec.

El onboarding seguro de un dispositivo Axis puede realizarse a través del control de acceso de red basado en puerto IEEE 802.1X EAP-TLS, combinado con el estándar IEEE 802.1AR admitido en el dispositivo Axis. IEEE 802.1AR forma parte de la plataforma de ciberseguridad Axis Edge Vault y permite la autenticación automática en una red IEEE 802.1X.

Axis carga los identificadores de dispositivos iniciales (IDevID) únicos conformes con IEEE 802.1AR en un módulo de computación criptográfico de hardware a prueba de manipulaciones integrado en los productos IoT de Axis en el momento de su fabricación, con el objetivo de proteger los IDevID de posibles espías.

Es posible un onboarding sencillo en cualquier red compatible con los estándares IEEE, por ejemplo con el ClearPass Policy Manager de HPE Aruba Networking cuando hay una guía de integración. Para acceder a más información técnica sobre MACsec IEEE 802.1AE en AXIS OS, se puede consultar la base de conocimiento sobre AXIS OS.

Internacional. Así lo asegura una investigación, según la cual factores como la proliferación de ciudades inteligentes, el auge de proyectos de infraestructura crítica y el creciente énfasis en la protección de datos y la privacidad dinamizarán la demanda de soluciones de seguridad.

El informe Mercado de soluciones de seguridad por sistemas, servicios, vertical - Previsión Global para 2029, estima además que, a nivel mundial, la industria se valorará en US $354,7 mil millones durante 2024, previendo que alcance los US $502,1 mil millones en 2029.

Videovigilancia: el sector que más crecerá

Los avances tecnológicos, como las cámaras de alta definición, el análisis inteligente y las soluciones de almacenamiento basadas en la nube mejoran las capacidades de videovigilancia, convirtiéndola en un componente indispensable de las estrategias integrales de seguridad.

Diversos sectores, incluidos el comercio minorista, el transporte y la infraestructura crítica, están adoptando cada vez más sis-

temas de videovigilancia para mejorar el conocimiento de la situación y garantizar un enfoque proactivo ante los desafíos de seguridad, impulsando así la expansión continua del mercado.

Además, a medida que aumentan los incidentes de violaciones de seguridad y actividades delictivas, las organizaciones y los individuos están invirtiendo en sistemas integrales de videovigilancia para disuadir amenazas potenciales y mejorar la seguridad general.

Seguridad residencial

El mercado de soluciones de seguridad para el sector residencial está experimentando un crecimiento significativo debido a la creciente conciencia de la importancia de la seguridad del hogar, lo que ha llevado a los propietarios a invertir en tecnologías avanzadas para proteger sus propiedades y a sus seres queridos.

La integración de funciones de hogar inteligente, como cámaras de vigilancia, cerraduras inteligentes y sensores, permite a los propietarios monitorear y controlar sus sistemas de seguridad de forma remota. Esta conveniencia y facilidad de uso contribuyen al crecimiento del mercado a medida que más hogares adoptan estas soluciones avanzadas.

Auge del mercado en Asia Pacífico

Las crecientes preocupaciones sobre el terrorismo, las amenazas cibernéticas y las tensiones geopolíticas han aumentado la necesidad de sistemas sofisticados de vigilancia y protección.

La rápida urbanización y el desarrollo económico en muchos países de esta región han resultado en una proliferación de proyectos de infraestructura crítica, ciudades inteligentes y centros comerciales. Esta expansión crea una demanda sustancial de soluciones de seguridad integrales para salvaguardar activos, personas e información.

Colombia. Las nuevas instalaciones se encuentran ubicadas en la ciudad de Cali y desde allí la compañía buscará fortalecer su presencia en el suroccidente del país.

El acto de inauguración oficial reunió a colaboradores, socios y amigos de la marca, quienes pudieron apreciar la funcionalidad de la infraestructura destinada a brindar experiencias mejoradas a los clientes.

Actualmente, Hikvision pone a disposición del mercado colombiano una amplia gama de cámaras de videovigilancia y equipos para CCTV. La compañía ha venido expandiendo sus sedes en el territorio nacional como parte de su estrategia de mejora y calidad en el servicio al cliente.

Internacional. El proveedor de soluciones de análisis de video, Neural Labs, ha anunciado cambios en su estructura organizacional, los cuales están encaminados a fortalecer la innovación y la expansión de la compañía.

Uno de los anuncios más importantes es la designación del hasta ahora director comercial para América, Damian Gurski, como el nuevo Chief Technology Officer, a cargo del Departamento Técnico de la casa matriz en Barcelona.

Neural Labs ha destacado el bagaje técnico y el profundo conocimiento del mercado que tiene el ejecutivo, argumentando que su dedicación y enfoque orientado al cliente hacen de él un líder perfecto para llevar a su equipo al siguiente nivel.

La compañía también dio a conocer que creó dos subdirecciones técnicas para potenciar su enfoque en productos especializados.

La primera está centrada en productos embebidos y estará bajo la dirección de Jose Maria Alberdi, quien liderará proyectos como Edge y Ghost, entre otros.

La segunda subdirección se especializará en productos en servidor y contará con la guía de Diego Encinas, en iniciativas como Neural Server Suite y Orchestrator.

Entretanto, el equipo comercial de América será liderado por Elías Valcárcel, CEO actual de la compañía.

Latinoamérica. Se trata de las ejecutivas Paola Guzmán y Tanita Pava, quienes desde ahora forman parte del equipo Global Partner Network (GPN) y asumirán el rol de Partner Managers para la región.

De acuerdo con Gunnebo Entrance Control, estos nombramientos marcan un hito significativo para la compañía en su proceso de expansión y crecimiento, a la vez que refuerzan su compromiso de brindar servicios de calidad al mercado latinoamericano.

“Hemos tenido un crecimiento significativo en América Latina durante los últimos años y estoy encantado de contar con Paola y Tanita en nuestro equipo GPN. Su liderazgo será fundamental para mantener esa trayectoria exitosa y llevar nuestra presencia en el mercado a otro nivel. Estamos emocionados por el impacto positivo que su experiencia y dedicación traerán a nuestra organización y a nuestros clientes en la región”, expresó Mathieu Michel, director de GPN.

Las nuevas Partner Managers

Tanita Pava es Ingeniera en Automatización y especialista en Gerencia de Mercadeo. La ejecutiva cuenta con más de diez años de experiencia en ventas, marketing y desarrollo de negocios. Además, ha trabajado en el sector de la seguridad por siete años y tiene un peritaje importante en el sector del control de acceso.

Entre los retos que asumirá se encuentra abordar los negocios desde diferentes perspectivas, establecer estrategias comercia-

les y proyectar el crecimiento de la compañía, enfocándose en optimizar el posicionamiento de Gunnebo en los países de Suramérica además de liderar las soluciones en transporte masivo para todo Latinoamérica.

Por su parte, Paola Guzmán es profesional en Finanzas y Comercio Exterior con un MBA de la Universidad Externado de Colombia y cuenta con más de siete años de experiencia en el sector de la seguridad y en el desarrollo de negocios para la región. A nivel global, acumula más de una década de experiencia en ventas, negociación y consultoría comercial.

En Gunnebo, Guzmán se encargará de potenciar la estrategia de crecimiento enfocándose en incrementar la presencia de Gunnebo en México y Centroamérica además de liderar las soluciones para aeropuertos y migración en toda Latinoamérica.

“Con nuestras nuevas líderes a la cabeza, estamos preparados para enfrentar los desafíos y aprovechar las oportunidades que ofrece el dinámico mercado latinoamericano. ¡El futuro se ve prometedor y estamos listos para seguir creciendo juntos!”, añadió el director de GPN.

Internacional. La compañía SECOLARM presentó uno de sus más recientes desarrollos tecnológicos: se trata del teclado de montaje posterior comercializado bajo la marca ENFORCER.

Esta nueva solución integra la tecnología de control de acceso inalámbrico Bluetooth con la carcasa robusta resistente a la intemperie IP65, diseñada para el control de puertas y barreras de vehículos.

Sobre este producto, el fabricante destacó su bloque de terminales de

fácil acceso, así como su exclusiva placa frontal con bisagras y cerradura del teclado, la cual ofrece altos niveles de seguridad. A su vez, la tecnología Bluetooth proporciona acceso localizado y configuración sin conectividad a Internet, minimizando los riesgos de ciberseguridad.

De esta manera, y con todos los datos almacenados de forma segura en el dispositivo, los usuarios pueden disfrutar de los beneficios de este sistema avanzado de control de acceso sin incurrir en los costos ni gastos de mantenimiento que requiere la nube.

Adicionalmente, este sistema no requiere de códigos gracias a su diseño intuitivo para una programación de tipo visual. La interfaz mejora la experiencia tanto para los usuarios finales como para los administradores, logrando un equilibrio entre su usabilidad y seguridad.

Internacional. El proveedor de tecnología de video Milestone Systems se ha asociado con el programa Common Vulnerabilities and Exposures (CVE), asumiendo el rol de Autoridad de Numeración (CNA).

El propósito fundamental del programa es identificar y catalogar problemas de ciberseguridad con la colaboración de organizaciones de todo el mundo. Esto ayuda a los expertos en TI y ciberseguridad a abordar y resolver estos desafíos de manera efectiva.

Thomas Jensen, director ejecutivo de Milestone Systems, declaró: “Estamos comprometidos con la transparencia en ciberseguridad en todas nuestras operaciones. Dado que la adopción de prácticas de tecnología responsable se está convirtiendo en un requisito fundamental en nuestro sector, consideramos esencial que los usuarios se sientan seguros sabiendo que pueden confiar en la tecnología de video que utilizan”.

De esta manera, las amenazas de ciberseguridad que se reporten a través del sitio web de Milestone se registrarán utilizando números de identificación del CVE. Asimismo, tanto las vulnerabilidades como sus respectivas medidas de mitigación estarán disponibles en el perfil de Milestone que se encuentra en el sitio web de CVE.

“Como colaboradores del programa CVE, empezaremos a publicar las vulnerabilidades que ya hayan sido mitigadas, para conocimiento de la comunidad en general. Esto permitirá a Milestone coordinar y resolver posibles problemas con mayor eficacia. Este enfoque no solo fortalecerá nuestra ciberseguridad, sino que también consolidará la confianza en nuestro software de gestión de video de plataforma abierta XProtect”, concluyó Jensen.

Internacional. Entre las nuevas opciones de cámaras de IDIS se incluyen balas, domos, torretas y modelos con tecnología NIR Lightmaster que ofrece una visión nocturna mejorada.

Capaz de distinguir con precisión entre vehículos, humanos y otros objetos, la nueva gama IDIS Edge AI reduce las falsas alarmas. Además, estas cámaras mejoran la capacidad de respuesta y la eficiencia operativa de los equipos de seguridad con una búsqueda e investigación forense más ágiles, gracias a los metadatos.

Cada una de estas cámaras plug-and-play es compatible con NDAA y está equipada con el motor de aprendizaje profundo IDIS, el cual ofrece una precisión de hasta el 98% en el borde. Además, estas soluciones ofrecen detección y seguimiento automático de personas y vehículos con precisión, posibilitando una respuesta rápida a las alertas de intrusión. cruce de líneas y eventos de merodeo.

Los nuevos nuevos modelos de 2MP y 5MP cuentan también con tecnología WDR real, H.265 e IDIS Intelligent Codec que ofrecen ahorros de almacenamiento y ancho de banda, alarma y entrada y salida de audio, clasificaciones IK10 e IP67, IDIS Smart Failover , compatibilidad con ONVIF y modelos para exteriores con calentadores incorporados.

"Con estos últimos lanzamientos innovadores, nuestra gama de cámaras perimetrales con IA se ha ampliado significativamente para incluir modelos para la más amplia gama de aplicaciones y desafíos de vigilancia", declaró James Min, director general de IDIS Europa.

4MP Edge AI PTZ (DC-S6481HRA)

Esta cámara cuenta con zoom de 36x, seguimiento de AI automatizado o manual y visión nocturna de hasta 400 metros, lo que le permite proteger áreas extensas en aplicaciones de riesgo crítico y protección perimetral.

Además, esta solución ofrece a los operadores dos opciones (automática y manual) para rastrear personas u objetos sospechosos. Ambas funcionalidades permiten rastrear movimientos de sujetos a través de largas distancias, utilizando IA.

por ÁLVARO LEÓN PÉREZ SEPÚLVEDA

por ÁLVARO LEÓN PÉREZ SEPÚLVEDA

El aumento imparable de la conectividad global y la evolución de las amenazas hacen que el control de acceso de seguridad sea fundamental para salvaguardar la integridad no solo de espacios físicos, sino también de fronteras digitales.

En la actualidad, el sector afronta diversos desafíos considerados críticos, dada la incidencia que cada uno de ellos puede tener en los avances tecnológicos venideros, así como en las próximas tendencias y el futuro mismo de la industria.

El primero es la ciberseguridad: la protección contra intentos de intrusión digital seguirá siendo imprescindible para repeler la explotación de vulnerabilidades y los ataques de ingeniería social que comprometen la seguridad de los sistemas de control de acceso.

“Es un reto causado por la sofisticación de amenazas como el Ransomware y el Phishing, además de la ampliación de la superficie de ataque, que es consecuencia de la creciente conectividad de dispositivos”, afirma el experto Álvaro Altamar, director de Ventas para el Caribe y Latinoamérica de la compañía RBH Access.

A su turno, Jorge Galán, gerente regional de Ventas para México de la compañía IDEMIA, pone de relieve que “hoy existen herramientas basadas en Inteligencia Artificial que pueden poner en riesgo los Sistemas de Control de Acceso Físico (PACS, por su sigla en inglés). Los ciberdelincuentes las utilizan para clonar identidades, descifrar contraseñas y replicar credenciales, entre otras acciones”.

De igual forma, existe un consenso en torno a la amenaza que supone la integración cada vez mayor de los sistemas de control de acceso con nuevas plataformas, dispositivos y aplicaciones, frente a la necesidad de garantizar, de manera simultánea, condiciones como la interoperabilidad y la seguridad.

No menos importante es la administración de identidades y permisos. En tal sentido, los expertos consideran esencial mantener una gestión eficiente de los perfiles de usuario y eso incluye una oportuna revocación de accesos a ex colaboradores, además de la prevención de ingresos sin autorización.

Según Juan Carlos George, gerente de Ventas para Latinoamérica de la compañía Identiv, otro desafío sectorial es la necesidad de reducir el uso de sistemas de control con autenticación básica, en los que el nombre de usuario y la contraseña son los únicos factores requeridos para obtener acceso.

“Muchos sistemas tienen cuentas administrativas básicas, con contraseñas predeterminadas que pueden generar alertas al utilizar datos de acceso conocidos. Es fundamental endurecer los sistemas, aplicar la autenticación multifactor y eliminar la opción de "acceso fácil" a los PACS”, sostiene.

También está el factor de riesgo relacionado con los usuarios finales, un eslabón crítico en la cadena de seguridad, y el manejo de datos por parte de las organizaciones, que debe cumplir con normativas como el Reglamento General de Protección de Datos (GDPR) en la Unión Europea y las demás leyes locales vigentes en otros lugares.

George señala, además, que, a mediano plazo, las aplicaciones de gestión de seguridad se verán abocadas a desarrollar modelos de información de registro que puedan adaptarse a aplicaciones de monitoreo de red y tráfico de eventos del sistema.

“Aplicar tendencias de control de acceso lógico y complementar esos eventos de datos con la gestión de eventos de control de acceso físico será muy beneficioso a la hora de detectar anomalías y mejorar procesos como el movimiento de personas, el flujo de tráfico, la ocupación, los edificios inteligentes y otras perspicacias útiles sobre la actividad de las personas y la red”, enfatiza el ejecutivo.

Security by Default es el nombre de una política implementada por IDEMIA para la protección de datos, la cual contempla una serie de acciones y estrategias enmarcadas dentro de lo estipulado por el GDPR.

“Todas las comunicaciones en nuestros PACS se transportan de manera cifrada y segura, utilizando altos estándares y protocolos en materia de ciberseguridad. También dispo-

nemos de un P-SIRT (Product Security Incident Response Team) especializado, el cual tiene la misión de reducir riesgos y amenazas, brindando información, orientación y resolución de vulnerabilidades”, indica Jorge Galán.

El ejecutivo detalla, asimismo, que la compañía ha desarrollado y patentado un diseño basado en CPU + NPU (Neural Processing Unit), especializado en algoritmos modelados por IA, los cuales aportan mayor seguridad y velocidad en la autenticación biométrica.

“Idemia se posiciona en el ranking #1 de la NIST, pasando pruebas muy exigentes de ciberseguridad (Anti Spoofing), incluso siendo galardonados y certificados por el FBI”, resalta el Gerente Regional de Ventas para México.

Una de las estrategias adoptadas por la compañía RBH Access es la encriptación robusta de las comunicaciones entre lectores, controladores y servidores mediante el uso de OSDP V2 y AES 256.

“Eso garantiza que los datos estén protegidos contra cualquier intento de interceptación o manipulación. Además, incorporamos protocolos estándar como HTTPS, SSL y TLS, asegurando una comunicación segura y cifrada entre el servidor centralizado y las estaciones clientes. Esta capa adicional protege la integridad y la confidencialidad de los datos en tránsito”, asegura el ejecutivo Álvaro Altamar. En cuanto a la infraestructura de comunicación entre controladores, RBH Access apuesta por alternativas TCP/ IP en lugar de medios físicos como RS485. Ello le permite llevar a cabo una encriptación AES 256, mejorando la confiabilidad de las transmisiones de datos.

“También proporcionamos actualizaciones regulares de firmware y parches para nuestros dispositivos y sistemas. Esta práctica garantiza que nuestros clientes estén protegidos contra las nuevas vulnerabilidades. Finalmente, nuestra investigación continua nos permite anticipar y abordar proactivamente las amenazas emergentes”, precisa Altamar.

“La aplicación de control de acceso físico Hirsch Velocity de Identiv es una herramienta que ofrece una variedad de mecanismos de seguridad escalables, tanto a nivel de hardware de campo como de software. Trabajando con profesionales en todo el mundo, Velocity ha demostrado ser una solución confiable y segura”, manifiesta Juan Carlos George.

Generalmente, dicha aplicación se instala en entornos empresariales donde los sistemas operativos, servidores, redes y SQL han sido implementados y endurecidos, encontrándose bajo monitoreo continuo para asegurar que los componentes se parchen, según la necesidad de mitigación de riesgos. Adicionalmente, Velocity se somete a escaneo de herramientas de vulnerabilidad y pruebas de penetración antes de su implementación y cuando está en etapa de producción.

“Algunas características específicas de nuestra aplicación de gestión de seguridad permiten un inicio de sesión estrictamente vinculado a un dominio y basado en cuentas de usuario y roles específicos, autenticación de dos factores FIDO2, autenticación basada en tarjeta inteligente PKI y conjuntos granulares de permisos dentro del software”, puntualiza el Gerente de Ventas para Latinoamérica de Identiv.

Entretanto, el hardware Hirsch más reciente admite protocolos basados en estándares como TLS v1.2, OSDP seguro opcional, credenciales DESfire, cifrado AES de 128 bits y autenticación PKI opcional en la puerta.

Próximamente, Identiv pondrá en el mercado un nuevo lector de control de acceso de tres factores para asegurar puntos de entrada. El nuevo ScrambleFactor se lanzará este año y podrá realizar el acceso biométrico de tarjeta, PIN y huella dactilar en las puertas.

En el contexto global actual, las compañías fabricantes colaboran estrechamente con los gobiernos para enfrentar la ciberdelincuencia y garantizar la seguridad de las soluciones de control de acceso.

De acuerdo con Álvaro Altamar, una de las claves es el intercambio de buenas prácticas entre empresas y agencias gubernamentales, lo cual implica compartir datos sobre amenazas y vulnerabilidades de los entornos, así como cooperar en la creación y aplicación de estándares de seguridad.

De igual forma, Altamar destaca la importancia de la participación en programas de capacitación y concienciación, tanto para los empleados de las empresas como para el público general.

“Esta articulación es fundamental para enfrentar la ciberdelincuencia y garantizar la efectividad de las soluciones de control de acceso. La colaboración en políticas y regulaciones son áreas en las que las empresas y los gobiernos pueden trabajar juntos para proteger la infraestructura crítica y promover un entorno seguro en línea”, remarca el Director de Ventas para el Caribe y Latinoamérica de RBH Access

Una de estas iniciativas es llevada a cabo por IDEMIA NSS (National Security Solutions), una filial de IDEMIA que trabaja con el Gobierno de Estados Unidos hace más de 60 años, en sectores como defensa, inteligencia e identidad.

“La experiencia y los estándares elevan la seguridad en términos de custodia de datos, endurecimiento de sistemas

criptográficos y motores biométricos basados en modelos Deep Learning por IA. En nuestro sitio web aparecen las certificaciones, capacitaciones y consultorías en Tecnologías de la Identidad que ofrecemos”, comenta Jorge Galán.

Por su parte, Identiv tiene presencia en varios escenarios donde se aborda el fenómeno del cibercrimen, así como la implementación de sistemas de control de acceso empresarial y sistemas de gestión para la protección de personas, instalaciones y activos.

Ejemplo de ello es uno de los grupos de la Asociación de la Industria de la Seguridad, enfocado en asuntos gubernamentales y en cómo la industria es impactada por las nuevas leyes, regulaciones y presupuestos, con el fin de contribuir a que las compañías del sector tomen decisiones proactivas para diseñar e implementar soluciones efectivas.

“Otro caso de colaboración entre fabricantes, usuarios finales, arquitectos, consultores y el Gobierno Federal de Estados Unidos es el programa FBI Infragard. Este se basa en compartir información para construir y asegurar instalaciones de infraestructura crítica, a la vez que promueve la conciencia entre pares sobre posibles amenazas”, concluye Juan Carlos George.

por ANDREA OCHOA RESTREPO

por ANDREA OCHOA RESTREPO

El aumento en la adopción de sistemas biométricos en Latam y el papel que juegan las importaciones revelan la posición dominante de China y la necesidad de diversificar fuentes para fortalecer la cadena de suministro.

El mercado de sensores de huellas dactilares ha experimentado un notorio crecimiento en los últimos años, y se anticipa que esta tendencia continúe en el período pronosticado.

Este impulso se atribuye al aumento significativo en la adopción de teléfonos inteligentes, al crecimiento de aplicaciones centradas en la seguridad y a las iniciativas gubernamentales orientadas a la adopción de tecnologías biométricas. La huella dactilar ha surgido como una forma destacada de biometría utilizada en diversos dispositivos y aplicaciones, ge-

nerando una creciente demanda de sensores de huellas dactilares a nivel global.

Según un informe de la Biometrics Institute, basado en una encuesta a 360 participantes a nivel mundial en junio de 2021, el 56 % de los encuestados en Europa respalda legislaciones estrictas en el ámbito de la biometría. Este respaldo refleja una creciente conciencia y aceptación de la importancia de regulaciones sólidas en el uso de tecnologías biométricas.

La proliferación de teléfonos inteligentes equipados con sensores de huellas dactilares desempeña un papel fundamental en el impulso de estos dispositivos. En el primer trimestre de 2021, los envíos de teléfonos inteligentes, como los de Samsung y iPhone, totalizaron aproximadamente 77 millones y 57 millones, respectivamente, según datos de Counterpoint.

De acuerdo con un informe de Acuity Market Intelligence, el mercado global de la biometría experimentó un aumento del 28 % en 2020 y se proyecta que alcance la cifra de US$65.3 mil millones para el año 2025. En este contexto, un estudio de Markets and Markets predice que el mercado de autenticación biométrica crecerá de US$17.2 mil millones en 2020 a US$41.8 mil millones en 2026, con una tasa de crecimiento anual compuesta del 16,2 %.

La aceptación de la autenticación biométrica entre los consumidores es evidente, según un estudio de Kaspersky, que revela que el 57 % de los encuestados prefieren la autenticación biométrica para acceder a sus cuentas en línea, mientras que solo el 25 % prefiere el uso de contraseñas. En línea con esta tendencia, un informe de Visa destaca que el 68 % de los consumidores a nivel mundial se sienten cómodos utilizando la biometría para autenticar pagos.

Estas cifras claramente indican que la biometría está ganando importancia tanto para consumidores como para empresas. Además de mejorar la experiencia del cliente al proporcionar autenticación segura, rápida y personalizada, la biometría también puede contribuir a la reducción de costos de soporte al cliente, aumentar la eficiencia operativa y elevar la satisfacción del cliente.

En este contexto, la biometría se presenta como una herramienta clave en la transformación de la experiencia del cliente, y se espera que su relevancia continúe creciendo en los próximos años. Las empresas que adopten la biometría estarán posicionadas para ofrecer una experiencia del cliente mejorada y diferenciada, mientras que los consumidores disfrutarán de mayor comodidad y seguri-

dad, siempre acompañados de las debidas precauciones, autorregulación y marcos legislativos necesarios.

De acuerdo con Statista, se proyecta un crecimiento constante en el mercado de las tecnologías biométricas, alcanzando la cifra de US $55,420 millones para el año 2027. Además, se prevé que el gasto en el mercado de verificación de identidad alcance los US $18 mil millones para ese mismo año, con un crecimiento estimado de US $13 mil millones en la década comprendida entre 2017 y 2027. En contraste, Markets and Markets para el año 2027, espera que el mercado global de dispositivos biométricos alcance los US $82,900 millones, con una tasa de crecimiento anual promedio del 14,1 %.

Las empresas hablan del crecimiento de sistemas biométricos

Miguel Arrañaga, director regional de ventas de Hikvision México, enfatiza la continuidad de la biometría como una tecnología esencial que aporta diversos beneficios en distintos sectores y procesos. Resalta especialmente la importancia de los sistemas de control de acceso en áreas sensibles, asegurando la autorización de personas en momentos específicos.

Arrañaga destaca la variedad de configuraciones disponibles, desde lectores de tarjetas simples hasta terminales de reconocimiento facial activados por algoritmos, adaptándose a diferentes presupuestos y necesidades.

Por otro lado, Veridas destaca el crecimiento significativo de la biometría facial, señalando que métodos tradicionales de control de acceso, como llaves, tarjetas o códigos PIN, han perdido fiabilidad frente a las crecientes brechas de seguridad.

La compañía subraya que la biometría facial no solo mejora la seguridad, sino que también ofrece una experiencia de usuario positiva, consolidándose como una solución integral para las necesidades de control de accesos y cumplimiento normativo.

Eduardo Azanza, CEO de Veridas, resalta el avance de la biometría facial, especialmente en industrias como la deportiva, donde garantiza la seguridad y posibilita experiencias de usuario que impulsan el regreso de los aficionados. Azanza también habló de la importancia crucial de la biometría facial en sectores como el del juego, donde las regulaciones cada vez más estrictas demandan sistemas seguros y sencillos de control de acceso.

a

Fuente: Datos recopilados de Datamyne, cálculos propios.

En el contexto de las importaciones a México de sistemas biométricos, China lidera de manera significativa con el 45 %, evidenciando su posición dominante en la fabricación y suministro de tecnologías biométricas. La competitividad en costos y la capacidad de producción masiva son factores que podrían explicar su predominio en este sector. Estados Unidos representa el 27.50 %, indicando una participación sustancial posiblemente atribuible a la calidad, innovación y especialización de los sistemas biométricos estadounidenses.

México contribuye con el 13 %, lo cual podría deberse a acuerdos comerciales, especialización en ciertos componentes o una oferta competitiva en este sector. Alemania representa el 9 %, señalando una presencia considerable respaldada por la reputación del país en la fabricación de tecnologías avanzadas y la calidad de sus productos.

Tailandia aporta el 5,6%, indicando una participación más modesta que podría estar relacionada con su involucramiento en la cadena de suministro global o su especialización en componentes específicos.

Es crucial destacar que la elección de proveedores puede depender de factores como la especialización, calidad, innovación y acuerdos comerciales establecidos. Este panorama diverso subraya la dependencia de múltiples fuentes para satisfacer la demanda de sistemas biométricos a nivel mundial.

Fuente: Datos recopilados de Datamyne, cálculos propios.

La distribución de importaciones de sistemas biométricos en Chile revela un panorama diverso con la influencia de varias naciones en este sector. China lidera las importaciones con el 32 %, reflejando una fuerte presencia en el suministro de sistemas biométricos a nivel global, respaldada por la capacidad para ofrecer productos atractivos en términos de costo.

Estados Unidos contribuye con el 28, 60 %, indicando una participación significativa atribuible a la calidad, innovación y experiencia tecnológica de las empresas estadounidenses. Brasil representa el 18 %, destacando su contribución considerable, posiblemente reflejando la adopción y demanda en crecimiento dentro del país.

En cuanto a Argentina, contribuye con el 12 %, sugiriendo una participación importante en el mercado de sistemas biométricos, posiblemente influenciada por la adopción de tecnologías avanzadas y su papel en la oferta regional.

Fuente: Datos recopilados de Datamyne, cálculos propios.

En el caso de Colombia, China también domina el suministro de sistemas biométricos con una participación

abrumadora del 62 %. Estados Unidos representa el 23 %, señalando una presencia significativa pero sustancialmente inferior en comparación con China. La contribución estadounidense puede estar vinculada a la calidad e innovación de los productos biométricos estadounidenses, así como a la confianza en las relaciones comerciales entre ambos países.

Tailandia aporta el 15 %, indicando una presencia moderada que podría deberse a productos específicos tailandeses o acuerdos comerciales específicos.

Fuente: Datos recopilados de Datamyne, cálculos propios.

En Panamá, China lidera las importaciones de sistemas biométricos con el 37 %. Aunque este país asiático tiene una presencia significativa, el porcentaje no es abrumador, sugiriendo que Panamá diversifica sus fuentes de suministro.

Estados Unidos contribuye con el 23 %, indicando una participación sustancial. Vietnam aporta el 19 % y Taiwán

contribuye con el 12 %, indicando una participación considerable en las importaciones de sistemas biométricos.

Fuente: Datos recopilados de Datamyne, cálculos propios.

La distribución de importaciones de sistemas biométricos en Perú refleja una fuerte dependencia de China como proveedor dominante en este sector. China lidera de manera abrumadora las importaciones con un impresionante 80 %. Vietnam contribuye con el 15 %, indicando una participación significativa pero considerablemente menor que la de China.

Tailandia aporta el 5 %, representando una participación más modesta. Aunque Vietnam y Tailandia tienen participaciones significativas, la presencia abrumadora de China destaca la necesidad de diversificar las fuentes de suministro para fortalecer la resiliencia en la cadena de suministro biométrica de Perú.

por GIGI AGASSINI, CPP*

por GIGI AGASSINI, CPP*

Si eres de los que tienes muchas contraseñas o no sabes cómo administrarlas, este artículo es para ti.

A menudo escuchamos y/o leemos sobre los riesgos y los retos que conlleva la acelerada evolución tecnológica. Nuestras actividades diarias en el trabajo, en la vida familiar, social y personal están rodeadas cada vez de más sistemas y aplicaciones que requieren del uso de claves y de usuarios para su acceso, lo que se ha convertido en un reto del cual aún somos renuentes a tomar acciones que nos permitan gestionar “esos riesgos”, como lo es la generación de claves fuertes y únicas.

Lo anterior (aunque realizado de diferente manera) no es algo que surgió con la era

digital, simplemente evolucionó. En la antigua Grecia el ejército romano usaba “espadas”, como contraseña que demostraba que eras miembro de esa unidad. Incluso, para lo prohibido también se usaban claves; cuando existieron tabernas donde se vendía alcohol de manera clandestina, el uso de una tarjeta o de una frase era necesaria para permitirte el acceso e identificarte como autorizado.

A inicios de 1960 un profesor de informática del MIT, Fernando Cobartó, creó la primera contraseña digital como solución a un problema de diseño para compartir un ordenador con varios usuarios 1. A medida que estamos más conectados, la creación de cuentas y contraseñas se vuelve abrumadora, ¡tanto!, que es fácil olvidar el usuario, el correo con el que nos registramos y, por supuesto, la contraseña para tener acceso al sistema o servicio que requerimos.

Con la popularidad del internet incluso los mismos sistemas nos comenzaron a pedir contraseñas más largas; seguramente elegiste o sigues eligiendo palabras fáciles de recordar (para ti) que están relacionadas contigo mismo: el nombre de algún familiar, la calle o ciudad donde vives, el nombre de tu mascota, etc., pero de pronto nos piden al menos una letra mayúscula, por lo que seguramente la inicial de “tu” palabra secreta se convirtió en mayúscula.

Pero no termina todo ahí, con la mayor popularidad del internet, ahora los sistemas nos piden un número, mismo que puedo asegurarte que por “facili-

dad” incluyes el 1 al final de tu palabra secreta. Sin embargo, el incremento de robo de identidad, fraudes y accesos no autorizados, llevan a reforzar los sistemas por lo cual te piden incluir al menos un “caracter especial”, y puedo suponer que tu caracter especial es el signo de admiración ( ! ) al final del 1 de tu palabra secreta. Lo anterior, sumado a que solo usas esa “contraseña” para todas tus cuentas, “asegurando” que no la olvidarás.

Si te sientes identificado con lo anterior, créeme…no eres el único. Como lo mencioné, el uso incremental del internet se ha convertido en una montaña difícil de llegar y lamento no tener mejores noticias, pues como lo hemos vivido en los últimos años solo seguirá aumentando.

La razón principal de solicitar contraseñas más largas, con caracteres especiales, etc., es simplemente aumentar la seguridad de acceso a tu información, lo que conlleva cierta responsabilidad, y las mejores prácticas nos dicen lo siguiente:

• Crear contraseñas diferentes para cada cuenta.

• Las contraseñas deben ser largas, conteniendo mayúsculas, números y caracteres especiales.

• No usar información personal o que nos identifique.

• Cambiar las contraseñas de manera regular.

• Guardar las contraseñas en lugar seguro y no compartirlas.

La razón principal de solicitar contraseñas más largas, con caracteres especiales, etc., es simplemente aumentar la seguridad de acceso a tu información, lo que conlleva cierta responsabilidad.

Los gestores de contraseñas brindan una única clave maestra para simplificar y proteger tus cuentas, lo cual se han convertido en una herramienta esencial en la era digital, ofreciendo una solución segura para el manejo de múltiples credenciales en línea.

Y es precisamente este último punto en el que más fallamos como usuarios, pues es común hacer exactamente lo contrario a lo que las buenas prácticas nos sugieren, sumado al uso de una contraseña única para todas las cuentas existentes.

La pregunta es entonces: ¿cómo gestionar todas las contraseñas de manera segura y eficiente? Si eres de los que aún copia y pega contraseñas desde un block de notas, es hora de pensar en algo que pueda apoyarte a protegerlas de manera más efectiva.

Y es aquí donde aplicaciones como los gestores de contraseñas brindan una única clave maestra para simplificar y proteger tus cuentas, lo cual se han convertido en una herramienta esencial en la era digital, ofreciendo una solución segura para el manejo de múltiples credenciales en línea y aunque existen muchas opiniones al respecto, vamos a analizar qué son, cómo puedes usarlos y cuáles son los riesgos que conlleva.

Ofrecen ventajas significativas, como la generación automática de contraseñas complejas y únicas para cada cuenta, la sincronización segura entre dispositivos, el almacenamiento de las claves en una base de datos cifrada y la capacidad de acceder a todas tus contraseñas con

una única contraseña maestra. Es especialmente útil para personas que tienen dificultades para recordar contraseñas complejas o que utilizan dispositivos en múltiples plataformas y que no tienen el hábito de cambiarlas regularmente. No obstante, en entornos altamente controlados o donde se utilizan sistemas avanzados de autenticación, su necesidad puede ser menor o nula.

Un gestor de contraseñas te acompaña mientras navegas por la web, llevando tus contraseñas de forma segura como un anillo de llaves. Estos programas almacenan nombres de usuarios y las claves en una base de datos y cuando necesitas una nueva clave o cambiar la existente puedes fácilmente obtener una sugerencia segura que se quedará almacenada de manera automática en el gestor.

Algunas de las ventajas, adicional a la de administración de usuarios y claves únicas para tus cuentas en línea pueden ser:

• Ahorro de tiempo.

• Función multidispositivo y sistemas operativos.

• Protección de tu identidad.

• Notificación sobre posibles sitios web de phishing.

• Identificación cuando una contraseña está comprometida.

• Notificación si tienes la misma clave en varias cuentas.

• Reconocimiento si tus claves son débiles y fáciles de adivinar.

Y aunque los gestores de contraseñas ofrecen muchas ventajas, aún un gran porcentaje de usuarios no confían en ellos, las razones son muchas y variadas pero la principal es la falta de confianza en que todo está centralizado y existe el riesgo que un pirata informático viole la seguridad y acceda a toda la información2

Los gestores de contraseñas al igual que todos los sistemas no son exentos de desafíos y tienen riesgos asociados, por lo que es importante a la hora de elegir la aplicación que usarás considerar características relevantes como son el cifrado de la base de datos, el lugar donde se almacenará toda la información de claves y usuarios; la autenticación multifactor, debido a que la información que contiene, es transcendental esta función; conocimiento cero, refiere a que la aplicación misma no sabe cuál es la clave para desbloquear la bóveda y eres tú el único que conoce esa información; sincronización y compatibilidad con sistemas operativos, aplicaciones y dispositivos3

Lo anterior seguramente te lleva a la pregunta: ¿cuáles son los administradores de contraseñas más seguros? Bueno, sin duda es de las preguntas más importantes a tener en cuenta para elegir el que usarás.

Definitivamente muchos administradores hacen grandes esfuerzos y diseños para brindar la mayor seguridad a la aplicación, pero nadie es perfecto, y es sabido que algunos han tenido problemas. LastPass, en diciembre de 2022, por ejemplo, (aunque es una opción popular y de gran reputación), sufrió una violación de seguridad4 y, aunque la empresa aseguró a los usuarios que no había contraseñas accesibles, sigue siendo motivo de preocupación.

La mayoría de los administradores de contraseñas son muy seguros y utilizan los más avanzados métodos de cifrado para el almacenamiento de las claves de forma segura. Como lo mencioné anteriormente, la arquitectura de conocimiento cero es uno de los principios básicos para que los gestores mantengan sus contraseñas lo más seguras posible. Esto significa que nadie más que el usuario tiene acceso a las contraseñas contenidas en la bóveda cifrada. Se usan algoritmos complejos de cifrado, y como en todo, existen varios métodos. Algunos administradores como NordPass, utilizan algo llamado XChaCha20, que es de grado militar y se considera a la vanguardia de la tecnología de cifrado actual5

Considera que, como ocurre con cualquier pieza de tecnología digital, la forma en que le damos uso contribuye en gran medida a determinar qué tan segura permanece. Cerciórate de acceder a tu administrador desde una red segura y protegida (no olvides que las redes wifi-públicas

son un gran peligro), y de usar las mejores herramientas para eliminación de malware y antivirus para tu sistema.

Recuerda que las aplicaciones son eficientes según la necesidad y propósito de uso; los gestores de claves no son ajenos a ello, existen muchas opciones en el mercado, por lo que antes de comenzar tu evaluación, es importante que te documentes sobre las características y funcionalidades que son mejor para tus necesidades.

Podrás encontrar gestores para uso personal, para uso familiar, sin costo, para pequeños y medianos negocios, por mencionar algunos. No olvides incluir en tu evaluación que sistema o sistemas operativos usas, dispositivos, aplicaciones y verificar su compatibilidad con el administrador de contraseñas.

Si aún eres de los que sigue usando una sola contraseña para todo y con información que te identifica, te sugiero moverte a un gestor de claves que se adapte a tus necesidades, sin duda encontrarás una buena alternativa.

Mantener tu entorno lo más seguro posible y desarrollar hábitos que te permitan gestionar eficientemente los riesgos a los que estás expuesto constante y diariamente, es tu responsabilidad.

Referencias:

1. Luopen LATAM.

2. National Cybersecurity Alliance

3. National Cybersecurity Alliance

4. digitaltrends.

5. techradar

¡Hasta la próxima!

* Gigi Agassini, CPP Consultora Internacional de Seguridad GA Advisory gigi.agassini@gmail.com

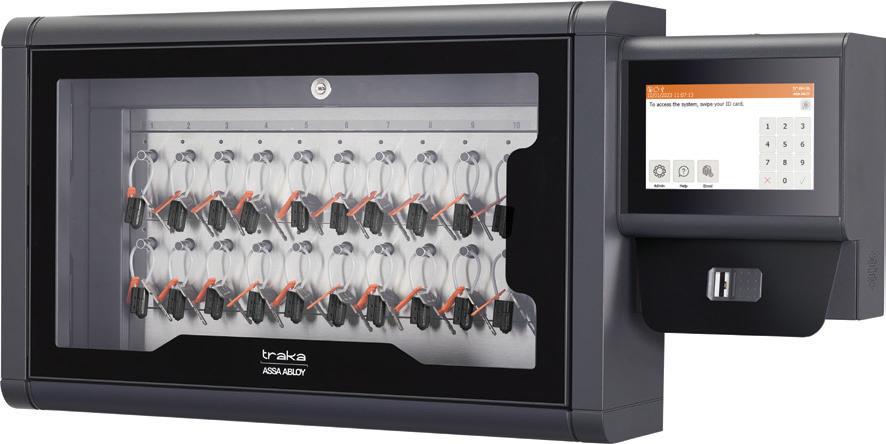

En el mundo empresarial actual, la gestión eficiente de accesos y activos es crucial para la seguridad y la productividad. Traka responde a esa necesidad con sus líneas de soluciones de gestión de llaves y sistemas de taquillas inteligentes.

En los últimos dos años, Traka ha tenido un crecimiento importante en el mercado latinoamericano. De acuerdo con la compañía, ello ha sido posible gracias a un enfoque comercial integral, basado en proveer la mejor solución a sus clientes, además del contacto directo con usuarios finales, integradores y distribuidores, para “hacer sentir el respaldo de una marca global con presencia local”.

Ahora, el fabricante ha definido tres ejes estratégicos a desarrollar durante el 2024. El primero es la consolidación de su alcance geográfico en Latinoamérica y El Caribe,

mediante un trabajo articulado con el canal y la comercialización, así como la atención y generación de clientes.

En segundo lugar, Traka está trabajando bajo una estrategia de mercadotecnia que respalde la comercialización, tanto en línea como en eventos directos. Por último, la compañía está aumentando sus niveles de colaboración con las fábricas de control de acceso, a fin de proveer mejores soluciones a sus clientes en común.

De igual manera, Traka comenzó el año llevando a cabo acciones para consolidar su portafolio de productos y recientemente lanzó Traka Touch Pro, un gabinete con mejoras mecánicas y de sustentabilidad para el control de llaves, con integraciones de alta seguridad y desempeño.

“Nuestra línea de lockers inteligentes tiene ahora más funcionalidades que se adaptan a entornos compartidos de trabajo y gestión de equipos sujetos a auditoría que respaldan los procesos de su organización”, destaca Diego Cota, gerente regional de Ventas para Latinoamérica y el Caribe.

Cota detalla, además, que la compañía se encuentra próxima a lanzar la línea MXi de control de llaves, especialmente diseñada para ofrecer una herramienta de administración de llaves práctica, escalable y orientada a volumen.

“MXi tiene algunas diferencias con Traka Touch Pro,

pues permite que un gabinete sea su propio servidor y también permite la gestión de llaves en la nube, a través de la aplicación TrakaGO. MXi es una solución para el segmento comercial y de pequeñas empresas, así como en aplicaciones de logística y control de flotillas. Una gran ventaja de MXi es el uso del mismo iFob que la línea Traka Touch Pro, agregando seguridad y versatilidad”, precisa.

Con la misma arquitectura de MXi, la línea HC (High Capacity) permite una supervisión masiva de llaves para el mercado inmobiliario y de administración de propiedades. Esta línea permite reemplazar la gestión manual de llaves en edificios, condominios, cotos y cualquier propiedad que requiera auditorías y control en tiempo real.

Finalmente, el fabricante pone a disposición del mercado Traka21, un gabinete de 21 llaves de fácil instalación con total auditoría y control, destinado a aplicaciones standalone.

Líder mundial en soluciones de transmisión de datos para aplicaciones profesionales de Seguridad, Seguridad, Vigilancia, Control de Accesos y Señalización de Incendios.

Altronix diseña y fabrica innovadores electrónicos de bajo voltaje que proporcionan la base para cualquier sistema de seguridad física.Nuestra completa línea de productos de alimentación y periféricos.

Innovación en todo el mundo

Altronix sirve a los mercados nacionales e internacionales a través de una red mundial de distribuidores. Además de producir una amplia gama de productos de alimentación y transmisión de datos de marca, Altronix ofrece productos electrónicos de marca propia, así como servicios de diseño y fabricación OEM personalizados para empresas de todo el mundo.

Nuestra continua inversión en I+D, recursos de ingeniería y desarrollo de software garantizan que Altronix se mantiene a la vanguardia de la innovación con nuevas soluciones de alimentación y transmisión de datos para infraestructuras de fibra, coaxiales, Ethernet y UTP.

Para ayudar a los diseñadores e instaladores de sistemas, Altronix también ofrece herramientas gratuitas para configurar y personalizar soluciones de alimentación óptimas disponibles en (www.altronix.com).

Altronix

www.altronix.com

140 58th St. Bldg A, Ste 3W, Brooklyn, NY 11220, EE.UU.

Tel: +1 718 567 8181

Fax: +1 718 567 9056

info@altronix.com

Alai Secure, primer operador M2M/IoT especializado en seguridad telco, en colaboración con Andina Link, celebra el próximo 19 de marzo, su primera edición IoT Alai Summit Colombia. Después de la gran acogida de sus ediciones realizadas en Lima, Santiago de Chile y Madrid, llega este nuevo summit, para tomarle el pulso a la tecnología, analizar los nuevos retos del sector, ante la llegada del 5G, y compartir experiencias.

Para 2025 se espera que haya más de 1.200 millones de dispositivos de banda ancha móviles conectados, de los cuales, alrededor del 64% serán conexiones IoT para consumidores, incluyendo dispositivos para hogares inteligentes, wearables y vehículos inteligentes, entre otros. Según cita el último estudio presentado por Statista “América Latina: total de conexiones IoT por modelo de negocio 2019-2025”.

Ricardo Orjuela, gerente regional de Ventas de Alai Secure para Latinoamérica, indica que “ha llegado el momento de que nos detengamos unos instantes y pensemos en el revolucionario escenario que plantea la llegada del 5G y las nuevas tecnologías de comunicaciones máquina a máquina”. El directivo hace hincapié en que este hito viene marcado principalmente “por la hiperdensidad de dispositivos conectados , la digitalización de procesos y la demanda, cada vez mayor, por parte de empresas y corporaciones de nuevos servicios cada vez más complejos”, concluye.

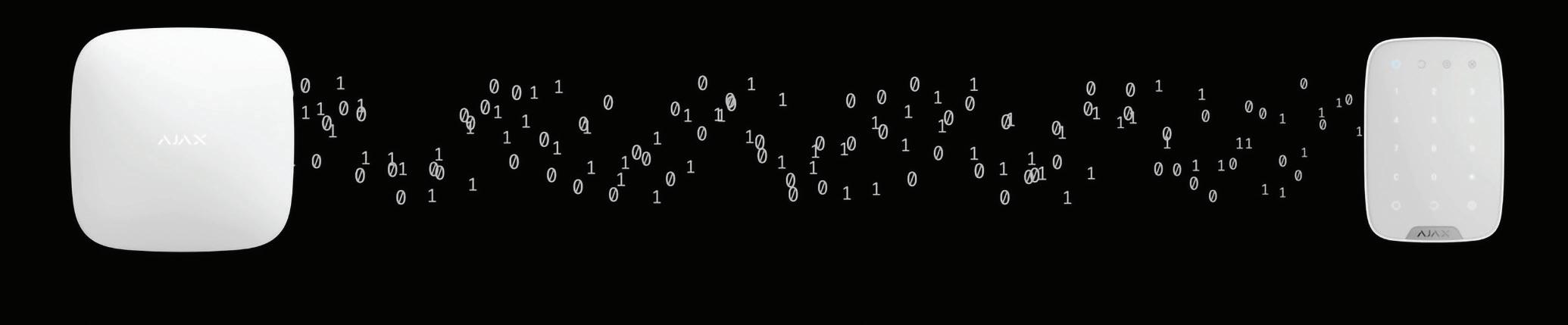

En el mundo del IoT existen tres variables a considerar: el hardware -dispositivos, sensores y comunicaciones involucrados en el IoT-; el software -sistemas integrados con esos dispositivos que nos permiten interactuar, capturar esos datos y tomar decisiones-; y la conectividad

“Este elemento es vital, ya que es el puente que los une y permite que este proceso funcione con éxito”, indica Orjuela. “Es importante resaltar que, cada uno de esos dispositivos conectados generan un volumen de datos, que deberán analizarse, y que nos permitirán tomar decisiones como compañía”.

Alai Secure, con más de 18 años de trayectoria en la gestión de comunicaciones de misión crítica, se convierte en el mejor aliado para ayudar a compañías y organizaciones a implementar tecnologías IoT en toda la región. La multinacional, con presencia en España, Colombia, Chile, Perú, Portugal, México y Ecuador, cuenta con una ardua experiencia en rubros como seguridad privada, Pusht To Talk, POS y TPVs, weareables, GPS, utilities, vending, socio-sanitai, entre otros.

Acerca de Alai Secure

Fundada en 2005 y con sede central en España, Alai Secure es la filial de Grupo Ingenium que ofrece servicio como Operador M2M/IoT especializado en la gestión de comunicaciones de misión crítica. La compañía opera en España, Colombia, Chile, Perú, Portugal, México y Ecuador.

Alai Secure está especializado en la gestión de comunicaciones de misión crítica en sectores como el sociosanitario, donde opera aproximadamente el 40% de las comunicaciones de Teleasistencia en España, o el de seguridad privada, donde en la actualidad ofrece servicio a más de 150 centrales receptoras de alarmas, opera más de 300 mil conexiones de alarma y gestiona más de 3 millones de eventos mensuales.

Cuenta también con experiencia en otras verticales como: vending, ascensores, control de accesos, telemetría, finance (cajeros, TPV)...

Para más información:

https://www.alaisecure.com/ España, Colombia, Chile, Portugal, México y Ecuador

IDIS es una marca líder mundial en tecnología de seguridad que destaca en el diseño, desarrollo, fabricación y suministro de soluciones de vídeo. IDIS, el mayor fabricante de sistemas de vigilancia de Corea del Sur, se fundó en 1997 y tiene su sede central en las afueras de Seúl, con instalaciones de fabricación e I+D dedicadas. En la actualidad, IDIS tiene sedes regionales en Dallas, Dubai y Londres, y opera en 50 países, apoyando a más de 100 socios integradores líderes en el suministro de soluciones de vídeo en una amplia gama de mercados comerciales y del sector público. Como parte de su estrategia de crecimiento, IDIS ha adquirido recientemente la empresa estadounidense Costar Technologies, Inc, pionera en el mercado de las cámaras megapíxel (Arecont Vision) y reforzadas (CohuHD). IDIS y Costar Technologies, Inc. mantienen desde hace tiempo una relación de ODM, con sistemas de vídeo Costar ya diseñados y fabricados por IDIS.

Soluciones IDIS IA

Las soluciones de IA de IDIS están potenciando la oferta integral de vídeo de IDIS, con respuestas más potentes a los apremiantes retos de seguridad y riesgo a los que se enfrentan los clientes, además de nuevas y transformadoras herramientas de inteligencia empresarial ahora accesibles para usuarios de todos los tamaños. La gama flexible y escalable de opciones de vídeo con IA, desde cámaras periféricas, dispositivos sencillos en caja, servidores de clase empresarial hasta software, aprovecha la potencia del motor de aprendizaje profundo IDIS desarrollado internamente, que se entrena en vastos conjuntos de datos para ofrecer hasta un 98% de precisión. IDIS ganó premios de cinco prestigiosas instituciones de EE. UU. y el Reino Unido en 2023 gracias a estas excelentes soluciones de IA.

Visite el stand de IDIS en ISC West 2024 IDIS mostrará más innovaciones de vigilancia e IA que nunca en la ISC West de este año, (Las Vegas, 10-12 de abril, stand #18071) con soluciones a medida para cada aplicación. Por primera vez este año, IDIS presentará una línea ampliada y soluciones junto con productos de Costar Technology. Entre los productos más destacados se encuentra una gama ampliada de las cámaras de IA para bordes de IDIS, galardonadas en múltiples ocasiones. Las cámaras incorporan la última tecnología Lightmaster NIR, que permite una visión nocturna superior. Lo más destacado del stand de este año será una AI PTZ de 4 megapíxeles, capaz de realizar un seguimiento ininterrumpido basado en IA mediante eventos preestablecidos o selección manual. El stand de IDIS también contará con zonas dedicadas a soluciones integrales para aplicaciones como el comercio minorista, la logística, la banca y la educación.

Traka ofrece armarios de llaves y sistemas de taquillas automatizados para gestionar los activos más sensibles de su organización, mejorando el control, la visibilidad y la eficacia de sus procesos principales. Si puede controlar, supervisar y auditar el acceso a los recursos importantes de su empresa, podrá mejorar enormemente la seguridad y la productividad en toda la organización. Traka es la solución líder para asegurar y realizar un seguimiento de llaves

físicas en la que confían muchas de las empresas más importantes del mundo de casi cualquier sector. Nuestros armarios de llaves probados y confiables ofrecen un acceso rápido y cómodo a las llaves a las personas adecuadas, en el momento oportuno, con un control total, visibilidad centralizada y responsabilidad total por parte del personal. Las soluciones de taquillas inteligentes Traka se han diseñado para satisfacer las necesidades únicas de su empresa y sus activos físicos. Independiente de que gestione dispositivos compartidos, armas de fuego u otros artículos sensibles, las taquillas Traka ofrecen un control y seguimiento total del acceso para proteger su inventario, aumentar la eficiencia e impulsar los procesos operativos.

Traka ofrece soluciones flexibles para satisfacer las necesidades de organizaciones de cualquier tamaño con la posibilidad de aumentar fácilmente la capacidad de armarios de llaves o taquillas a medida que crecen las necesidades empresariales. Estas soluciones sencillas e independientes están preparadas para implementarlas y comenzar a usarlas en entornos donde no existe acceso a la red o este está muy restringido. En el caso de aplicaciones empresariales, es posible gestionar de forma centralizada miles de sistemas Traka desde una única base de datos con regionalización para una administración eficiente.

por MARÍA KAZHURO*

por MARÍA KAZHURO*

Abriendo una nueva era: la biometría redefine la seguridad y revoluciona el sector de la educación.

El mundo conmemoró el sexto Día Internacional de la Educación el 24 de enero de 2024 con el tema “Aprender para una paz duradera”, con ello nuestra búsqueda de herramientas educativas transformadoras adquiere una gran importancia. A la luz de los problemas globales urgentes, como los conflictos violentos, la discriminación, el racismo, la xenofobia y el discurso de odio, la educación es un faro de esperanza que generará cambios.

Al analizar el mundo de la biometría, especialmente la tecnología de reconocimiento

facial, empezamos a ver no sólo las formas en que puede influir en el acceso y la seguridad, sino que también descubrimos cómo ha contribuido a garantizar la paz a través del conocimiento y la inclusividad. La biometría, siendo una parte de estas relaciones simbióticas, brinda el camino hacia un sistema de educación segura, más accesible y armonizado.

Hoy en día, la tecnología biométrica se utiliza ampliamente en la industria de la educación. Sus múltiples aplicaciones transforman la seguridad y conveniencia de los estudiantes y profesores. Los protocolos modernos han reducido incluso los riesgos asociados con el uso de las técnicas biométricas tradicionales.

Las tecnologías biométricas más usadas en las instituciones educativas son el reconocimiento facial y el reconocimiento sin contacto de huellas dactilares o palma. Debido a su utilización, la biometría está ganando cada vez más confianza. Las juntas examinadoras y las instituciones educativas también pueden usar tecnología de reconocimiento facial, de voz, iris o huellas dactilares para confirmar las identidades de las personas que rinden el examen. De hecho, se ha demostrado que esto mejora la integridad académica.

Una de las formas más favorables y eficientes de la biometría en la educación

es el monitoreo de asistencia. Los administradores pueden identificar problemas de absentismo escolar más fácilmente con la función de monitoreo biométrico automático de asistencia, que también elimina la molestia de pasar listas innecesarias antes de los cursos.

Verificando a cada persona que intenta ingresar a una universidad o escuela con control de acceso biométrico puede mejorar significativamente la seguridad. El acceso biométrico restringido también se puede utilizar para proteger áreas que están fuera del alcance de los estudiantes. La biometría puede desempeñar un papel muy importante en el seguimiento de la actividad. De hecho, se puede aplicar para rastrear varias actividades. Por otro lado, emplear procedimientos de informes manuales para registrar actividades puede llevar mucho tiempo. Los instructores pueden usar datos biométricos para mantener un diario de actividades y crear informes rápidos según sea necesario.

Sin embargo, la naturaleza sin contacto y fácil de usar de la tecnología de reconocimiento facial lo convierte en una modalidad biométrica superior en comparación con otras, como las huellas dactilares. El carácter impecable y la propiedad no intrusiva del reconocimiento facial lo hace una alternativa mucho más conveniente e higiénica para su uso en una instalación educativa.

Las tecnologías biométricas más usadas en las instituciones educativas son el reconocimiento facial y el reconocimiento sin contacto de huellas dactilares o palma. Debido a su utilización, la biometría está ganando cada vez más confianza.

La principal diferencia entre los escáneres de huellas dactilares y el reconocimiento facial consiste en que este último proporciona una experiencia sin contacto de acuerdo con los requisitos contemporáneos, lo que incrementa la satisfacción general del usuario. La escalabilidad, así como su simplicidad de implementación y adaptabilidad hacen que el reconocimiento facial sea una mejor opción para transformar la seguridad y la accesibilidad dentro de los entornos educativos brindando una seguridad y comodidad superior.

En el mundo de la tecnología educativa que cambia rápidamente, los sistemas de reconocimiento facial representan una fuerza revolucionaria con relación a la accesibilidad, la seguridad y la inclusividad dentro de estas instituciones. La seguridad de los estudiantes y el personal es una cuestión que las instalaciones educativas de todo el mundo tienen en común.

Los sistemas biométricos, incorporados en los puntos de acceso de dormitorios y laboratorios, agregan otra capa de seguridad. Usando biometría facial, la autenticación de los estudiantes en línea también se vuelve más fácil. Esta es una bendición para una gran cantidad de instituciones educativas que proporcionan cursos remotos que hacen que la educación sea más accesible para quienes viven en áreas remotas o tienen problemas de movilidad. Esto brinda una alternativa de bajo costo para los estudiantes que no pueden mudarse para completar su educación superior.

En lugar de una fortaleza, un campus seguro habilitado por la tecnología de reconocimiento facial evoluciona para hacerse un entorno enriquecedor donde el aprendizaje prospera. En este sentido, los establecimientos educativos equipados con medidas de seguridad tecnológicamente

avanzados crean un ambiente de seguridad que impregna todas las partes creando un espacio donde ambos los estudiantes y profesores se sienten seguros.

Una gran infraestructura de seguridad no es sólo un escudo, sino que también un acelerador de la positividad. En un escenario desprovisto de preocupaciones de seguridad, la actitud positiva se instala, estableciendo un ambiente excelente para estudiar y trabajar juntos.

Además de la sensación inicial de protección, una atmósfera de aprendizaje positiva llega a todas partes. Esto sirve como una base para el bienestar, la participación y el rendimiento académico de los estudiantes. Cuando los alumnos se sienten seguros, naturalmente quieren participar activamente en el proceso de aprendizaje. Por lo tanto, esta participación activa constituye un catalizador por el cual mejoran los rendimientos académicos de los estudiantes, ya que es probable que asimilen y retengan los conocimientos en un entorno más adecuado para el desarrollo general.

Básicamente, la combinación de las estrictas medidas de seguridad posibles gracias a la tecnología de reconocimiento facial y una mayor inclusividad da como resultado un espacio educado que no sólo protege, sino que también empuja a los estudiantes hacia el éxito académico y el desarrollo personal.

* María Kazhuro, Gerente de Desarrollo de Negocios, LATAM, RecFaces

por ISRAEL AUSTRIA*

por ISRAEL AUSTRIA*

Presentamos cinco herramientas de gestión de video inteligente para enfrentar el hurto en las tiendas minoristas.

En el dinámico entorno del mercado minorista en América Latina, la implementación de plataformas como el software de gestión de video (VMS), se convierte en una herramienta apremiante para resguardar las operaciones comerciales y ofrecer a los consumidores un ambiente de compras seguro y protegido, en especial durante períodos clave como las rebajas de fin de año, la temporada escolar o días de descuentos.

Desde luego, un mercado de estas características está expuesto a altos niveles de incidencia del hurto, lo que supone un aumento

preocupante en los índices de merma, el cual se refiere a las pérdidas de inventario por estas prácticas irregulares.

Según la revista Forbes, en países como México, se estima que el robo a comerciantes y empresarios produce pérdidas que oscilan alrededor de los 10 mil millones de pesos (USD 586.4 millones) al año, lo que representa hasta el 15 % del inventario.

Aquí es donde la seguridad adquiere otra prioridad y las tiendas minoristas tienen la opción de fortalecer sus estrategias de prevención contra el crimen por medio de analíticas de video y sistemas de alarmas que pueden integrarse a los VMS más completos, proporcionando una capa adicional de seguridad que va más allá de la vigilancia convencional.

A continuación, exploraremos cinco herramientas clave de gestión de video inteligente que las tiendas pueden implementar estratégicamente para enfrentar y mitigar los desafíos asociados con el delito del hurto en el ámbito minorista.